ARP病毒彻底清除方法

用360解决局域网中ARP病毒的问题

用360解决局域网中ARP病毒的问题

说,可真是束手无策,那么应该怎么解决局域网中ARP病毒的问题

局域网中ARP病毒,在当今互联网安全渐发的环境下,显然也被列入为常见电脑故障之中,对于电脑菜鸟来说,可真是束手无策,那么应该怎么解决局域网中ARP病毒的问题,下面我们一起来看一下:一:我们可以先用360安全卫士检测一下局域网有没有中ARP病毒,如果有,我们就需要进一步操作,当然没有的话是最好的了,下面的步骤就全免了。

二:检测到局域网中ARP病毒后,我们要开启一下arp防火墙,打开360安全卫士,找到【安全防护中心】这一选项,然后点击进去。

三:然后我们要找到【局域网防护】,并把它开启(向左拖动选择)。

四:会出现一个提示,我们按照提示点击【确定】即可。

五:这时,如果局域网中了ARP病毒的话360就会有提示。

六:自己根据需要设置下,按确定就可以了。

??。

arp病毒解决方案

arp病毒解决方案

《ARP病毒解决方案》

ARP病毒是一种常见的网络安全威胁,它会干扰网络通信,

窃取数据甚至瘫痪整个网络。

为了解决ARP病毒的威胁,我

们需要采取一系列的解决方案来保护网络安全。

首先,我们可以使用反病毒软件来扫描和清除已经感染的设备。

这可以帮助我们及时发现和清除ARP病毒,防止它继续传播

和造成更严重的危害。

另外,我们还可以加强网络的安全策略,比如设置访问控制列表(ACL)和网络隔离,限制不必要的网络流量和提高网络访问的安全性。

此外,定期更新网络设备的固件和软件也是一种有效的防范措施。

通过更新设备的操作系统和补丁,可以修复一些已知的安全漏洞和提升设备的抗攻击能力。

同时,我们还可以加强对网络管理员的培训和意识教育,提醒他们关注网络安全,并且学会正确地处理和应对网络安全威胁。

最后,我们还可以考虑使用一些网络安全设备,比如入侵检测系统(IDS)和入侵防御系统(IPS),来实时监控和防御网

络中的异常行为。

这些安全设备可以帮助我们发现和阻止

ARP病毒的攻击,及时防范网络安全威胁。

总之,要解决ARP病毒的威胁,我们需要采取一系列综合的

措施来提升网络安全性,包括使用反病毒软件、加强网络安全策略、定期更新网络设备、加强网络管理员的培训和意识教育,

以及使用网络安全设备等。

通过这些措施的综合使用,我们可以更好地保护网络安全,避免ARP病毒的威胁对网络造成严重危害。

怎样追踪并查杀局域网ARP木马病毒

怎样追踪并查杀局域网ARP木马病毒目前防护局域网中ARP木马病毒最有效的方法是通过网关和终端双向绑定ip和mac地址来实现,但是这种方法还是不能有效的阻止ARP对局域网的攻击,本文店铺主要介绍追踪并查杀局域网ARP木马病毒的方法!追踪并查杀局域网ARP木马病毒的方法做好第一道防线,实现网关和终端双向绑定IP和MAC地址。

针对局域网中的每一台计算机利用“IPCONFIG”命令获取本机IP和MAC地址,并将该信息添加到路由器ARP映射表中。

同时通过查看路由器的LAN口参数获取其IP和MAC地址,然后在局域网中的每台计算机上实现静态ARP绑定。

具体做法是:打开“运行”对话框,输入CMD进入MSdos界面,通过IPCONFIG命令获取本机的IP地址和MAC地址。

然后打开浏览器,输入网址“192168.1.1”进入路由器配置界面,在界面中定位到ARP与IP地址绑定位置处,设置“单机的MAC地址和IP地址的匹配规则”,指定局域网中各个计算机的IP 地址和其对应MAC地址实现绑定。

通过“网络参数”-“LAN口参数”来查找路由器的MAC地址和IP地址,然后在局域网中的每台电脑中实现静态ARP绑定。

具体做法:打开“运行”对话框,输入CMD进入MSdos界面,然后通过输入如图所示的命令实现网关IP地址和MAC地址的绑定。

付出少需的代价换来局域网的长久平静。

打开360安全卫士,依次点击“功能大全”-“木马防火墙”-“开启ARP防火墙”,在ARP 防火墙上点击,进入360局域网防护界面,点击“切换到手动绑定防火墙”,输入经过查找的正确的网关IP和MAC地址后点击确定。

斩草除根,彻底追踪查杀ARP病毒。

利用局域网ARP欺骗检测工具来确定ARP攻击源,然后利用ARP专杀工具进行杀毒。

例如:安天ARP欺骗检测工具,此检测工具针对流行的局域网ARP欺骗,可以有效的定位到发起ARP欺骗的主机。

也可以采用360来实现ARP攻击源的查找,在受到ARP攻击后,通过点击360安全为师局域网防护界面中的“查看详细日志”来追踪攻击源。

浅析医院局域网ARP病毒及其清除方法

5 清 除 方 法 5 1 清 空 ARP 缓 存 .

ARP 病 毒 发 作 时 , 常 会 造 成 网 络 掉 线 , 网 通 但 络 连 接 正 常 , 网 的 部 分 电 脑 不 能 上 网 , 者 所 有 电 内 或 脑 均 不 能 上 网 , 法 打 开 网 页 或 打 开 网 页 慢 以 及 局 无 域 网 连 接 时 断 时 续 并 且 网 速 较 慢 等 现 象 , 重 影 响 严 到局域 网的正常 运行 。更 为严重 的是 , ARP 病 毒 新 变 种 出 现 了 新 特 征 , 类 ARP 病 毒 同 样 是 向 全 网 发 该 送 伪 造 的 A RP 欺 骗 广 播 , 病 毒 把 自 身 伪 装 成 网 但 关 , 所 有 用 户 请 求 访 问 的 网 页 添 加 恶 意 代 码 , 致 在 导 杀 毒 软 件 在 用 户 访 问 任 意 网 站 均 发 出病 毒 警 报 。包 头 医 学 院 第 二 附 属 医 院 局 域 网 正 是 遭 到 了 该 新 型

浅析医 院局域网A P病毒 方法 R 及其清除

贾彦 萍

( 头 医 学 院 第 二 附 属 医 院 信 息科 , 包 内蒙 古 包 头 04 3 ) 1 0 0 摘 要 : 章 介 绍 了 ARP 病 毒 、 象 及 其 工 作 原 理 , 结 合 实 际 情 况 , 出 了 一 些 实 用 性 较 强 且 操 文 现 并 给 作 简单 的有效 清除及 防 范的方法 。 关键 词 : ARP; ARP 病 毒 ; 除 方 法 ; 院 局 域 网 清 医 中 图分类号 : TP3 3 0 9.8 文献标 识码 : A 文 章 编 号 :O 7 6 2 ( 0 O 1 一 O 9 一 O 1 O— 912 1 )7 0 1 1 在 当今 网络信 息 化 时代 , 络 的开 放性 和共 享 网 性 在 方 便 了人 们 使 用 的 同 时 , 使 得 网 络 容 易 遭 受 也 到 攻 击 , 中 利 用 ARP 协 议 漏 洞 对 网 络 进 行 攻 击 就 其 是其 中的一种重 要方式 , 后 果是严 重 的 。 其 1 什 么 是 ARP 病 毒 ARP 病 毒 也 叫 做 ARP 地 址 欺 骗 类 病 毒 , 一 是 类 特 殊 的 病 毒 。 病 毒 一 般 属 于 木 马 病 毒 , 具 备 主 该 不 动 传 播 的 特 性 , 会 自我 复 制 , 是 由于 其 发 作 的 时 不 但 候 会 向 全 网 发 送 伪 造 的 ARP 数 据 包 , 重 干 扰 全 网 严 的 正 常 运 行 , 危 害 甚 至 比 一 些 蠕 虫 病 毒 还 要 严 重 其 得多 。

ARP病毒的解决措施

ARP病毒的解决措施1、清空ARP缓存: 大家可能都曾经有过使用ARP的指令法解决过ARP欺骗问题,该方法是针对ARP欺骗原理进行解决的。

一般来说ARP欺骗都是通过发送虚假的MAC地址与IP地址的对应ARP数据包来迷惑网络设备,用虚假的或错误的MAC 地址与IP地址对应关系取代正确的对应关系。

若是一些初级的ARP欺骗,可以通过ARP的指令来清空本机的ARP缓存对应关系,让网络设备从网络中重新获得正确的对应关系,具体解决过程如下:第一步:通过点击桌面上任务栏的“开始”->“运行”,然后输入cmd后回车,进入cmd(黑色背景)命令行模式;第二步:在命令行模式下输入arp -a命令来查看当前本机储存在本地系统ARP缓存中IP和MAC对应关系的信息;第三步:使用arp -d命令,将储存在本机系统中的ARP缓存信息清空,这样错误的ARP缓存信息就被删除了,本机将重新从网络中获得正确的ARP信息,达到局域网机器间互访和正常上网的目的。

如果是遇到使用ARP欺骗工具来进行攻击的情况,使用上述的方法完全可以解决。

但如果是感染ARP欺骗病毒,病毒每隔一段时间自动发送ARP欺骗数据包,这时使用清空ARP缓存的方法将无能为力了。

下面将接收另外一种,可以解决感染ARP欺骗病毒的方法。

2、指定ARP对应关系:其实该方法就是强制指定ARP对应关系。

由于绝大部分ARP欺骗病毒都是针对网关MAC地址进行攻击的,使本机上ARP缓存中存储的网关设备的信息出现紊乱,这样当机器要上网发送数据包给网关时就会因为地址错误而失败,造成计算机无法上网。

第一步:我们假设网关地址的MAC信息为00-14-78-a7-77-5c,对应的IP 地址为192.168.2.1。

指定ARP对应关系就是指这些地址。

在感染了病毒的机器上,点击桌面->任务栏的“开始”->“运行”,输入cmd后回车,进入cmd命令行模式;第二步:使用arp -s命令来添加一条ARP地址对应关系,例如arp -s 192.168.2.1 00-14-78-a7-77-5c命令。

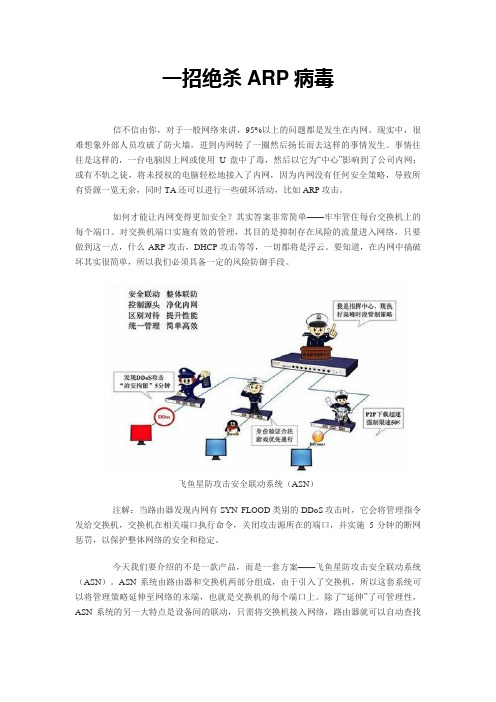

一招绝杀ARP病毒

一招绝杀ARP病毒信不信由你,对于一般网络来讲,95%以上的问题都是发生在内网。

现实中,很难想象外部人员攻破了防火墙,进到内网转了一圈然后扬长而去这样的事情发生。

事情往往是这样的,一台电脑因上网或使用U盘中了毒,然后以它为“中心”影响到了公司内网;或有不轨之徒,将未授权的电脑轻松地接入了内网,因为内网没有任何安全策略,导致所有资源一览无余,同时TA还可以进行一些破坏活动,比如ARP攻击。

如何才能让内网变得更加安全?其实答案非常简单——牢牢管住每台交换机上的每个端口。

对交换机端口实施有效的管理,其目的是抑制存在风险的流量进入网络,只要做到这一点,什么ARP攻击,DHCP攻击等等,一切都将是浮云。

要知道,在内网中搞破坏其实很简单,所以我们必须具备一定的风险防御手段。

飞鱼星防攻击安全联动系统(ASN)注解:当路由器发现内网有SYN FLOOD类别的DDoS攻击时,它会将管理指令发给交换机,交换机在相关端口执行命令,关闭攻击源所在的端口,并实施5分钟的断网惩罚,以保护整体网络的安全和稳定。

今天我们要介绍的不是一款产品,而是一套方案——飞鱼星防攻击安全联动系统(ASN)。

ASN系统由路由器和交换机两部分组成,由于引入了交换机,所以这套系统可以将管理策略延伸至网络的末端,也就是交换机的每个端口上。

除了“延伸”了可管理性,ASN系统的另一大特点是设备间的联动,只需将交换机接入网络,路由器就可以自动查找并接管交换机。

这种设计的一大优势就是简化管理,试想,也许管理1台交换机很容易,但如果是10台交换机,甚至是更大型的网络该怎么办?集中管理手段还是很必要的。

飞鱼星 6200图片评测论坛报价网购实价我们先来看一下ASN联动系统的核心组件——路由器。

本次试用我们拿到的是Volans-6200,这是一款全千兆多WAN防火墙宽带路由器,针对网吧应用进行了大量优化。

6200内置了64位处理器,1G主频,内存达到了256M,最高支持40万条网络会话。

ARP病毒终极解决方案

GAMETUZI MSN aipaotuzi@ARP病毒终极解决方案说明:现在网络上ARP类病毒及其变种越来越多,导致网络时断时续,严重影响到公司关健业务如ARP/CRM/OA/APS等应用系统的运行。

同时很多用户投诉我们网络部,而我们有苦难言。

在采取了一定的技术手段后,目前一切运行正常。

即使有ARP病毒发作,影响面很少。

针对ARP类病毒,我个人观点如下:一、检查ARP病毒检查网络中是否有ARP类病毒,有如下方法:1、在PC电脑上,输入arp –a 如果看到的网关的MAC和实际不一样,则可以是感染了ARP类病毒2、在中心交换机上,输入:sh arp 看到很多IP地址对应的MAC一样,则说明那个MAC的电脑感染了病毒(远程VPN用户的IP地址除外,因为VPN用户拨入成功并获取IP地址后,IP对应的是VPN服务器上的MAC地址)3、也可以在路由器或交换机上使用debug arp查看或sh logging显示有IP地址冲突信息4、如果网关为linux,可以使用命令:tcpdump -nn –i eth0 arp检测,如果出现如下信息,则说明192.168.0.2感染了arp病毒。

15:01:53.597121 arp who-has 192.168.0.1 tell 192.168.0.215:01:53.597125 arp who-has 192.168.0.1 tell 192.168.0.215:01:53.617436 arp who-has 192.168.0.2 tell 192.168.0.215:01:53.617440 arp who-has 192.168.0.2 tell 192.168.0.215:01:53.637942 arp who-has 192.168.0.3 tell 192.168.0.215:01:53.637946 arp who-has 192.168.0.3 tell 192.168.0.215:01:53.658452 arp who-has 192.168.0.4 tell 192.168.0.215:01:53.658456 arp who-has 192.168.0.4 tell 192.168.0.215:01:53.678963 arp who-has 192.168.0.5 tell 192.168.0.215:01:53.678967 arp who-has 192.168.0.5 tell 192.168.0.215:01:53.699464 arp who-has 192.168.0.6 tell 192.168.0.2…………………5、使用sniffer,并在交换机上配置SPAN口抓包分析。

arp攻击(arp攻击解决办法)

arp攻击(arp攻击解决办法)如果你发现经常网络掉线,或者发现自己的网站所有页面都被挂马,但到服务器上,查看页面源代码,却找不到挂马代码,就要考虑到是否自己机器或者同一IP段中其他机器是否中了ARP病毒。

除了装ARP防火墙以外,还可以通过绑定网关的IP和MAC来预防一下。

如果你发现经常网络掉线,或者发现自己的网站所有页面都被挂马,但到服务器上,查看页面源代码,却找不到挂马代码,就要考虑到是否自己机器或者同一IP段中其他机器是否中了ARP病毒。

除了装ARP防火墙以外,还可以通过绑定网关的IP和MAC来预防一下。

这个方法在局域网中比较适用:你所在的局域网里面有一台机器中了ARP病毒,它伪装成网关,你上网就会通过那台中毒的机器,然后它过一会儿掉一次线来骗取别的机器的帐户密码什么的东西。

下面是手动处理方法的简要说明:如何检查和处理“ ARP 欺骗”木马的方法1.检查本机的“ ARP 欺骗”木马染毒进程同时按住键盘上的“ CTRL ”和“ ALT ”键再按“ DEL ”键,选择“任务管理器”,点选“进程”标签。

察看其中是否有一个名为“ MIR0.dat ”的进程。

如果有,则说明已经中毒。

右键点击此进程后选择“结束进程”。

2.检查网内感染“ ARP 欺骗”木马染毒的计算机在“开始” - “程序” - “附件”菜单下调出“命令提示符”。

输入并执行以下命令:ipconfig记录网关IP 地址,即“Default Gateway ”对应的值,例如“ 59.66.36.1 ”。

再输入并执行以下命令:arp –a在“ Internet Address ”下找到上步记录的网关IP 地址,记录其对应的物理地址,即“ Physical Address ”值,例如“ 00-01-e8-1f-35-54 ”。

在网络正常时这就是网关的正确物理地址,在网络受“ ARP 欺骗”木马影响而不正常时,它就是木马所在计算机的网卡物理地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

最近流行的ARP病毒彻底清除方法

1、删除”病毒(一种具有隐蔽性破坏性传染性的恶意代码)组件释放者”程序:

“%windows%\System32\LOADHW.EXE”(window xp 系统目录为:“C:\WINDOWS\Syst em32\LOADHW.EXE”)

2、删除”发ARP欺骗包的驱动(驱动程序即添加到操作系统中的一小块代码,其中包含

有关硬件设备的信息)程序” (兼“病毒(一种具有隐蔽性破坏性传染性的恶意代码)守护程序”):

“%windows%\System32\drivers\n pf.sys”(window xp 系统目录为:“C:\WINDOWS\Syste m32\drivers\npf.sys”)

2、npf.sys病毒手工清除方法

3、病毒的查杀有很多种方式,下面就让我们来介绍一下手工查杀的方法。

4、npf.sys(%system32/drivers/npf.sys)是该npf病毒主要文件,病毒修改注册表创建系统服务

NPF实现自启动,运行ARP欺骗,在病毒机器伪造MAC地址时,不停地向各个机器发送ARP包堵塞网络,使得传输数据越来越慢,并且通过伪掉线来使用户重新登陆游戏,这样它就可以截取局域所有用户登陆游戏时的信息数据。

5、该病毒往往造成网络堵塞,严重时造成机器蓝屏!!!!。

开始杀毒:

6、1.首先删除%system32/drivers/下的npf.sys文件

7、2.进入注册表删除

8、HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/Npf服务。

9、同时删除

10、HKEY_LOCAL_MACHINE/SYSTEM/ControlSet001/Enum/Root/LEGACY-NPF

11、HKEY_LOCAL_MACHINE/SYSTEM/ControlSet002/Enum/Root/LEGACY-NPF

12、 3.删这两键时,会提示无法删除,便右键,权限,设everyone控制,删除。

13、

14、

a. 在设备管理器中, 单击”查看”-->”显示隐藏的设备”

b. 在设备树结构中,打开”非即插即用….”

c. 找到“NetGroup Packet Filter Driver”或“NetGroup Packet Filter” ,若没找到,请先刷新设

备列表

d. 右键点击“NetGroup Packet Filter Driver”或“NetGr oup Packet Filter”菜单,并选择”卸

载”

e. 重启windows系统

f. 删除“%windows%\System32\drivers\npf.sys”(window xp系统目录为:“C:WINDOWS\

System32\drivers\npf.sys”)

3、删除”命令驱动(驱动程序即添加到操作系统中的一小块代码,其中包含有关硬件设

备的信息)程序发ARP欺骗包的控制者”

“%windows%\System32\msitinit.dll”(window xp 系统目录为:“C:WINDOWS\System32\ msitinit.dll”)

4、删除以下”病毒(一种具有隐蔽性破坏性传染性的恶意代码)的假驱动(驱动程序即添加到操作系统中的一小块代码,其中包含有关硬件设备的信息)程序”的注册表服务项: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Npf

最后重起电脑就可以了~。