RHCE 考试总结

Linux入门基础--RHCE考点总结选讲

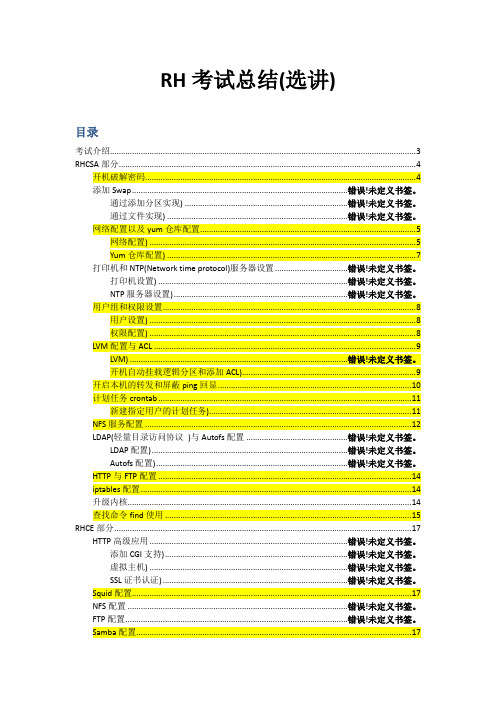

RH考试总结(选讲)目录考试介绍 (3)RHCSA部分 (4)开机破解密码 (4)添加Swap ............................................................................................... 错误!未定义书签。

通过添加分区实现) ....................................................................... 错误!未定义书签。

通过文件实现) ............................................................................... 错误!未定义书签。

网络配置以及yum仓库配置 (5)网络配置) (5)Yum仓库配置) (7)打印机和NTP(Network time protocol)服务器设置 .............................. 错误!未定义书签。

打印机设置) ................................................................................... 错误!未定义书签。

NTP服务器设置) ............................................................................ 错误!未定义书签。

用户组和权限设置 (8)用户设置) (8)权限配置) (8)LVM配置与ACL (9)LVM) ................................................................................................ 错误!未定义书签。

开机自动挂载逻辑分区和添加ACL) (9)开启本机的转发和屏蔽ping回显 (10)计划任务crontab (11)新建指定用户的计划任务) (11)NFS服务配置 (12)LDAP(轻量目录访问协议)与Autofs配置 ........................................... 错误!未定义书签。

RHCE 知识点

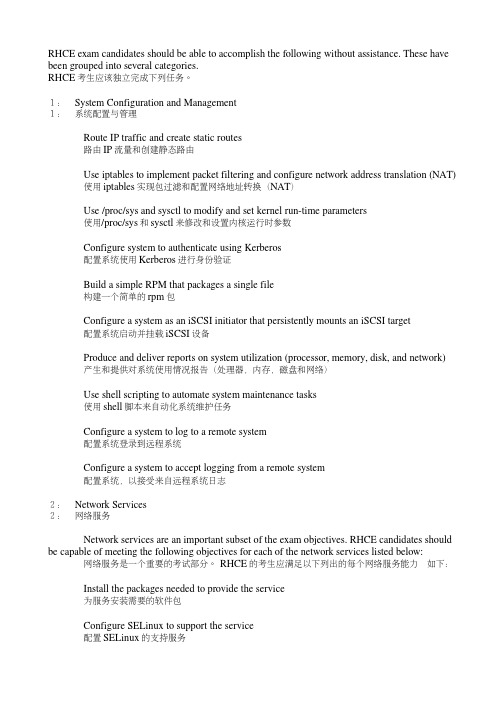

RHCE exam candidates should be able to accomplish the following without assistance. These have been grouped into several categories.RHCE考生应该独立完成下列任务。

1: System Configuration and Management1: 系统配置与管理Route IP traffic and create static routes路由IP流量和创建静态路由Use iptables to implement packet filtering and configure network address translation (NAT) 使用iptables实现包过滤和配置网络地址转换(NAT)Use /proc/sys and sysctl to modify and set kernel run-time parameters使用/proc/sys和sysctl来修改和设置内核运行时参数Configure system to authenticate using Kerberos配置系统使用Kerberos进行身份验证Build a simple RPM that packages a single file构建一个简单的rpm包Configure a system as an iSCSI initiator that persistently mounts an iSCSI target配置系统启动并挂载iSCSI设备Produce and deliver reports on system utilization (processor, memory, disk, and network)产生和提供对系统使用情况报告(处理器,内存,磁盘和网络)Use shell scripting to automate system maintenance tasks使用shell脚本来自动化系统维护任务Configure a system to log to a remote system配置系统登录到远程系统Configure a system to accept logging from a remote system配置系统,以接受来自远程系统日志2: Network Services2: 网络服务Network services are an important subset of the exam objectives. RHCE candidates should be capable of meeting the following objectives for each of the network services listed below: 网络服务是一个重要的考试部分。

2016年RHEL7 :RHCE试题答案整理

RHCE考试:1.Selinux两台服务器上配置~]# vim /etc/selinux/configSELINUX=disabledSELINUXTYPE=targeted~]#reboot2.ssh登录控制~]#vim /ect/hosts.allowsshd:172.25.0.~]#vim /ect/hosts.denysshd:172.24.0.3.命令别名~]#vim /etc/bashrcalias qstat=' '重读环境变量、验证~]# source /etc/bashrc 或~]# . /PATH/FROM/CONF_FILE ~]# alias~]#qstat4.防火墙规则,配置端口转发图形化界面操作。

~]# firewall-config & 在图形化下配置选择模式:Configuration Permanent永久模式Zone:public 适用区域Port Forwarding端口转发--> Add~]# firewall-cmd --list-all public 验证5.链路聚合图形化界面配置:~]#nm-conection-editor &~]#lab teambridge setupman teamd----》{"runner\":{\"name\":\"activebackup\"}}~]#systemctl restart network~]#ip addr show team0~]#teamdctl team0 state6.配置IPv6地址图形配置~]# nm-connection-editor & 图形配置~]# systemctl restart network~]# ip addr show eth0~]# ping #测试7.本地邮件服务~]#yum install -y postfix~]#vim /etc/postfix/main.cfinit_interfaces=loopback-onlymyorigin = #从该系统上发送的邮件都显示来自relayhost = [] # 转发发到mydestination= # 本地不接受外来邮件local_transport=err:local delivery disabled~]# systemctl restart postfix~]# systemctl enable postfix8.Samba共享目录Server:~]# yum install samba samba-client -y~]# mkdir /common~]# chcon -R -t samba_share_t /common #修改安全上下文,此处的SElinux是打开的,在配置文件中也有此命令~]# vim /etc/samba/smb.confworkgroup = STAFF # 此处是修改[common] # 此处开始是添加内容comment=commonpath = /commonhosts allow = 172.25.0.browseable = yes~]# smbpasswd -a andy~]# testparm # 查看配置有无问题~]# systemctl restart smb nmb~]# systemctl enable smb nmb~]# firewall-cmd --add-service=samba --permanent~]# firewall-cmd --reloadClient:~]# yum install samba-client cifs-utils -y~]# smbclient -L //172.25.0.11 -U andy # 测试能否连接~]# smbclient //172.25.0.11/common -U andy # 测试能否连接共享目录~]# 第三步测试:能够下载不能上传挂载可以做看题目要求:~]#mkdir /mnt/common~]#vim /etc/fstab//172.25.0.11/common /mnt/common cifs defaults,username=k1,password=RedH at,sec=ntlmssp 0 0~]#mount -a~]#df -hT9.多用户SMB挂载~]# mkdir /share~]# chmod o+w /share~]# chcon -R -t samba_share_t /share~]# useradd k1~]# useradd c1~]# smbpasswd -a k1~]# smbpasswd -a c1~]# vim /etc/samba/smb.conf[share]comment=sharepath = /sharehosts allow = 172.25.0.browseable = yeswritable = nowrite list = c1~]# systemctl restart smb nmbClient端测试:~]#vim /etc/fstab//172.25.0.11/share /mnt/dev cifs defaults,multiuser,username=k1,password=red hat,sec=ntlmssp 0 0~]#mount -a~]#df -h~]# useradd c1~]# su - c1~]#cd /mnt/dev~]#c i f s c r e d s a d d172.25.0.11-u c1#临时提升权限10.NFS服务Server:~]# mkdir /public~]# mkdir /pretected~]# chcon -R -t public_content_t /public~]# chcon -R -t public_content_t /pretected/~]# vim /etc/exports/public 172.25.0.0/24(ro,sync)/pretected 172.25.0.0/24(rw,sec=krb5p,sync)~]# wget -O /etc/krb5.keytab /pub/keytabs/server0.keytab~]# useradd k2~]# chown k2 /pretected/project/~]# systemctl restart nfs-secure-server~]# systemctl enable nfs-server.service~]# systemctl restart nfs~]# firewall-cmd --add-service=nfs --permanent~]# firewall-cmd --reload~]# firewall-cmd --add-service=rpc-bind --permanent # 挂载相关的放行~]# firewall-cmd --reload~]# firewall-cmd --permanent --add-service=mountd # 挂载相关的放行~]# firewall-cmd --reload~]# vim /etc/sysconfig/nfs # 为支持krb5验证RPCNFSDARGS='-V 4.2'11.挂载NFS共享Client:~]# wget -O /etc/krb5.keytab /pub/keytabs/desktop0.keytab ~]# systemctl restart nfs-secure~]# systemctl enable nfs-secure~]# mkdir /mnt/nfssecure~]# vim /etc/fstab172.25.0.11:/public /mnt/nfsmount nfs defaules 0 0172.25.0.11:/pretected /mnt/nfssecure nfs defaults,sec=krb5p,v4.2 0 0 ~]# mount -a12.配置Web站点~]# yum groupinstall -y web*~]#cd /var/www/html~]#wget http://~]#mv~]# systemctl start httpd~]# systemctl enable httpd~]#firewall-cmd --add-service=http -permanent~]#firewall-cmd --reload~]# systemctl restart httpd~]#firewall-config &~]# curl 13.配置安全web服务~]# yum install mod_ssl~]# cd /etc/httpd/conf.d~]# wget /pub/tls/certs/www0.crt~]# wget /pub/tls/private/www0.key ~]# wget /pub/example-ca.crt~]# vim ssl.confDocumentRoot "/var/www/html"ServerName :443SSLCertificateFile /etc/httpd/conf.d/www0.crtSSLCertificateKeyFile /etc/httpd/conf.d/www0.keySSLCertificateChainFile /etc/httpd/conf.d/example-ca.crt ~]# systemctl restart httpd~]# firewall-cmd --add-service=https --permanent~]# firewall-cmd --reload14.配置虚拟主机~]# vim vhost.conf<VirtualHost *:80>ServerName DocumentRoot /var/www/virtual</VirtualHost><Directory "/var/www/virtual">AllowOverride NoneRequire all granted</Directory><VirtualHost *:80>ServerName DocumentRoot /var/www/html</VirtualHost>~]# systemctl restart httpd~]#mkdir /var/www/virtual~]#chmod o+w /var/www/virtual15.配置Web内容服务~]# mkdir /var/www/html/private~]# echo "15 " > /var/www/html/private/index.html~]# mkdir /var/www/virtual~]# echo "14" > /var/www/virtual/index.html~]# vim vhost.conf<VirtualHost *:80>ServerName DocumentRoot /var/www/virtual</VirtualHost><Directory "/var/www/virtual">AllowOverride NoneRequire all granted</Directory><VirtualHost _default_:80>ServerName DocumentRoot /var/www/html<Directory "/var/www/html">AllowOverride NoneRequire all granted</Directory></VirtualHost><Directory "/var/www/html/private">AllowOverride NoneRequire all deniedRequirelocal</Directory>~]# systemctl restart httpd~]# curl /private/index.html ~]# curl /private/index.html16.实现动态Web内容~]# yum install mod_wsgi -y~]# vim /etc/httpd/conf/httpd.confListen 8909~]# semanage port -a -t http_port_t -p tcp 8909~]# systemctl restart httpd~]# echo "16" > /var/www/html/webinfo.wsgi~]#vim vhost.conf<VirtualHost *:8909>ServerName DocumentRoot /var/www/html<Directory "/var/www/html">AllowOverride NoneRequire all granted</Directory>WSGIScriptAlias / /var/www/html/webinfo.wsgi </VirtualHost>~]# systemctl restart httpd~]# firewall-config-edit &图形化放行~]#firewall-cmd --reload17.case脚本~]#vim /etc/boot/foo/sh#!/bin/bashcase $1 inFedora)echo "RedHat";;redhat)echo "fedora";;*)echo "/root/foo.sh redhat|fedora"esac~]# chmod +x /root/foo.sh18.添加用户脚本~]#vim /root/batchusers.sh#!/bin/bashif [$# -eq 0 ];thenecho "Usage:/root/batchusers"exit 1fiif [! -f $1];thenecho "input file not found"exit 1fifor i in $(cat $1);douseradd -s /bin/false $i;done~]# chmod +x /root/batchusers.sh19.ISCSI服务~]# fdisk -l /dev/vda~]#yum install -y targetcli~]#targetcli/> ls/> cd backstores//> cd block/> create disk1 /dev/vda1/> cd ../> cd ../> cd iscsi/> create .example:server0/> cd .wxample:server0/tpg1//> ls/> luns/ create /backstores/block/disk1/> acls/ create .example:desktop0/> portals/ create 172.25.0.11/> exit~]#fire-cmd --add-port=3260/tcp --permanent~]#fire-cmd --reload~]#systemctl enaable target~]#systemctl start targe20.配置ISCSI服务客户端~]# yum install iscsi* -y~]#vim /ettc/iscsi/initiatorname.iscsiInitiatorName=.example:desktop0~]#iscsiadm -t st -m discovery -p 172.25.0.11~]#iscsiadm -m node -T .example:server0 -p 172.25.0.11 -l ~]#fdisk -l~]# fdisk /dev/sdc 分区~]# mkfs.ext4 /dev/sd...~]# mkdir /mnt/data~]# vim /etc/fstabUUID= /mnt/data ext4 defaults,_netdev 0 0~]# mount -a21.配置数据库~]# yum groupinstall "mariadb*" -y~]# systemctl start mariadb~]# systemctl enable mariadb~]# mysql_secure_installation~]# mysql -u root -pMariaDB > CREATE DATABASE Contacts;MariaDB > quit~]# mysql -u root -p Contacts < /root/users.mdb22.查询数据库~]# mysql -u root -pMariaDB >use Contacts;MariaDB >show tables;MariaDB >create user r1@localhost identified by 'redhat';MariaDB >grant select on Contacts.* to r1@localhost;MariaDB >flush privileges;MariaDB >select * from pass inner join name where name.aid=pass.bid;MariaDB >select * from pass inner join name on name.aid=pass.bid wherepassword ='tangerine';MariaDB >select * from name inner join loc on name.aid=loc.cid wherefirstname='J ohn' and loction='guangzhou';。

rhce知识点

rhce知识点:

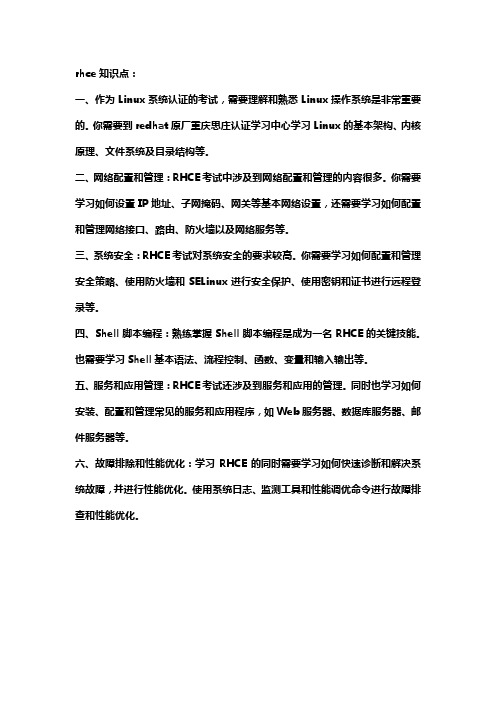

一、作为Linux系统认证的考试,需要理解和熟悉Linux操作系统是非常重要的。

你需要到redhat原厂重庆思庄认证学习中心学习Linux的基本架构、内核原理、文件系统及目录结构等。

二、网络配置和管理:RHCE考试中涉及到网络配置和管理的内容很多。

你需要学习如何设置IP地址、子网掩码、网关等基本网络设置,还需要学习如何配置和管理网络接口、路由、防火墙以及网络服务等。

三、系统安全:RHCE考试对系统安全的要求较高。

你需要学习如何配置和管理安全策略、使用防火墙和SELinux进行安全保护、使用密钥和证书进行远程登录等。

四、Shell脚本编程:熟练掌握Shell脚本编程是成为一名RHCE的关键技能。

也需要学习Shell基本语法、流程控制、函数、变量和输入输出等。

五、服务和应用管理:RHCE考试还涉及到服务和应用的管理。

同时也学习如何安装、配置和管理常见的服务和应用程序,如Web服务器、数据库服务器、邮件服务器等。

六、故障排除和性能优化:学习RHCE的同时需要学习如何快速诊断和解决系统故障,并进行性能优化。

使用系统日志、监测工具和性能调优命令进行故障排查和性能优化。

RHCE考试认证之经验篇

RHCE考试认证之经验篇编者注:以下资料取自网上!已经有段时间,这些内容可能和国内的不太一样,不过还是希望大家看看:)来源:RHCE认证考试介绍RHCE是Red Hat Certified Engineer的简称,始于1999年3月。

截至2001年1月17日,Red Hat的统计资料表明,RHCE资格认证的通过率为62.5%。

RHCE是市场上第一个面向Linux 的认证考试,它不是一个普通的认证测试,和其他操作系统认证考试相比,RHCE考试需要花费一整天的时间,而且在测试中更加注重考察考生的实践经验。

其他Linux系统很多其他Linux版本(如:Caldera、TurboLinux和Mandrake)都以Red Hat最新版为基础,这些非Red Hat Linux的系统拥有和Red Hat Linux相同的Linux内核,并且一般都有同样的网络服务和用户服务工具。

这些Linux系统和Red Hat Linux的最大区别就在于它们的安装、管理工具和Red Hat Linux是不一样。

例如:TurboLinux和Mandrake使用非Red Hat 编制的安装程序,并增加了自己的管理工具。

如果你用的是这些版本的Linux系统,不用担心,它们的工作原理和技术要点与Red Hat Linux大致相同,你只需要了解它们和Red Hat Linux的不同点即可。

Debian和SuSE版本的Linux和Red Hat Linux不太一样。

如果你比较熟悉Debian或SuSE Linux系统,那么还需要重新学习Red Hat Linux系统所能完成的工作,例如:安装,系统维护,软件包管理,用户和系统使用工具等。

再次强调,在准备RHCE考试的过程中一定要深入彻底地学习RHCE课程,并反复进行实际操作的练习。

可以说,RHCE的确是一个非常出色的、反映实际操作水平的资格认证,RHCE证书完全可以证明你具备了Linux的真才实学。

RHCE考试经验

RHCE考试经验RHCE在每科考试之前都必须签署不得于考后泄题的同意书,违者会被取消 RHCE资格,这造成了RHCE的考古题取得不易,及RHCE的重考率高。

一方面RHCE考试并不廉价,一方面RHCE一次考一天,精神上的消耗只有考过的人才知道。

希望以下的资料可以对预备报考的朋友有一定的帮助。

1.第一阶段是重点中的重点,一题25~50分,只要错一题后面的压力就不是普通大了(想想看240分才能通过),如果全对的话,一般单项选择题应该有85~90分,这样几乎就保证过关了。

第一阶段的主要困难是,主机可能不能boot,root 不能登入或是不能激活X,而故障点可能不止一个。

提供一个小技巧,只要不能 boot就用cdrom开机,进入rescue模式,先fsck再说,然后再把runlevel改为 1,这是因为X可能crush。

设定的时候,工具是vi不是vim,准备的时候最好在vim中:set patible,熟悉一下古老的vi。

大部份的题目是不会考到shell script的部份,不要钻牛角尖。

如果是效劳激活失败,回想一下该项效劳的激活流程,例如,smb失败,检查一下nmbd或是dns(如果设定dns proxy=yes)。

2.第二阶段都是单项选择题,详细地研读一下手册,小心lynx的使用,80分应该不成问题,如果要高分的.话,找一些LDI的考题K一下吧。

3.第三阶段的准备重点是系统安装,网络效劳以及自订系统核心。

系统安装相信要报考的人应该不会有问题。

编译核心的步骤一定要熟悉,由于考题会要求以重编的核心开机,因此,如果编译失败也就等于考试失败,建议在安装的等待时间里,仔细看完考题,进入系统后,先编译核心,再开其它terminal作设定。

一定要将考题要求的效劳支持编进去,考试的时间内大概只够编译两次,要小心把握。

网络效劳的准备有一个要诀,广比深重要,考试几乎涵盖了所有的效劳,但不会太难,另外,练习的时候顺便想一下,如果要限制使用者或限制工作站存取某种效劳的话怎么作。

心得体会 rhce培训心得3篇

rhce培训心得3篇RHCE是Red Hat Certified Engineer的简称,始于xx年3月。

是市场上第一个面向Linux的认证考试,下面是xxx带来的rhce培训心得,欢迎查看。

rhce培训心得一:零零散散准备了一个月吧,终于在19号落下帷幕,也终于等到了考试通过的邮件。

考试基本上跟题库上的差不多,虽然没有标准答案,但是还是需要自己多多练习,练多了,考过没什么问题。

只不过需要注意下1. 有些题目虽然简单,但是做实验的时候,需要搭建服务器环境,例如LDAP验证,iscsi。

这个搭建起来非常的费劲2.考试的时候才发现,yum配置是没有配置文件的,需要自己写一个,同场考试的有一个哥们就折了,yum配置不了,起码3个大题没法做。

3.配置LVM的时候,考试的硬盘是没有划分完的,特么的我做实验的时候,都是挂一块新硬盘,结果考试的时候悲剧了,怎么也找不到多余的硬盘。

总算在最后想起了从现有硬盘划分空间,这榆木脑袋。

无语了4.Apache的分量挺大的,要多多关注5.关于拒绝访问的情况,我准备使用iptables,结果中午休息的时候听别人说考试验证脚本不识别iptables,有人用iptables结果挂了,结果就信了,特么的太悲催了,临时用的hosts.deny与hosts.allow,后来咨询了别人,人家有用iptables得300分的,所以小道消息不可信。

如果iptables不管用,早就炸锅了。

想了一下,可能是使用system-config-firewall-tui开启端口后,iptables是被覆盖的,以前设置的拒绝当然被覆盖了,虽然考试前就注意到了这个问题,但是没有仔细想想。

6.考试的时候多看命令帮助,这个对我帮助很大,在做iscsi那道题的时候,就是看帮助,帮了我大忙。

毕竟,自己记参数的话,觉得很傻很天真。

还有LVM的题,看帮助会起很大的作用。

7.考试的时候一定要蛋定,我在做LVM的时候,找不到硬盘,急坏了,坐卧不安啊。

rhce9考试知识点

rhce9考试知识点

红帽认证工程师(RHCE)证书是指具备以下能力的红帽认证系统管理员、自动化红帽企业Linux任务、集成红帽新兴技术,以及实施学到的自动化技能来提高效率、促进创新。

随着IT团队和企业纷纷开启数字化转型,红帽认证工程师(RHCE)证书可帮助您展示自己具备在DevOps环境中管理系统的关键技能。

自动化是DevOps的一大原则,而RHCE正是有机结合了自动部署、管理和支持多系统环境所需的知识,能够提高您证书的含金量和契合度。

红帽认证工程师(RHCE)需要掌握的核心知识包括Linux系统管理、Shell自动化脚本、磁盘管理、计划任务、系统安全维护等。

同时,还需要掌握红帽Ansible自动化平台的使用方法,包括Ansible 的安装和配置、静态清单文件的管理、角色管理、自定义集合存储目录等。

RHCE9版本培训分为三门课程,分别是RH124、RH134、RH294。

RH124课程重点讲解核心管理任务,帮助学员掌握Linux管理必备的技能。

RH134课程主要学习编写Shell自动化脚本、磁盘管理、计划任务、系统安全维护等等。

而RH294课程则主要学习红帽Ansible自动化平台的使用方法。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RHCE 考试总结我是2011年1月22日下午两点半参加的考试,考试的版本是RHEL5.0的。

总的来说RHCE考试还是非常简单的,它体现出来的难度并不是对某个问题深入的探讨和研究,而是它的考试范围。

现在我就带大家揭开RHCE神秘的面纱。

先说一下考试的注意事项。

首先,在你考试的时候千万不能插U盘或者任何的移动设备;其次,你也不能利用ssh登录别人的考试机器,你的机器也不允许别人用ssh或者vnc、telnet等远程连接工具进行联机。

因为在检查考试结果的时候,考官的脚本是会检查你的日志的。

另外,如果你的防火墙如果默认是拒绝的话,一定要开启UDP的514端口,因为这个端口是关于syslog的。

还有就是考试的时候只能带你的身份证和一支笔,考官会发草稿纸,草稿纸的作用就是让你记录一些在考试中途的重要信息,比如你的root密码(注意,每个人的root密码不一样,该密码是根据你在考试前填写的个人信息自动生成的)或者是你新建的用户的密码等等,总之大家要尽量的把这张纸利用起来。

好了,现在我们说正题。

在考试之前,先把SElinux设置为强制模式。

RHCT部分我认为RHCT在整个RHCE考试中是非常重要的,也是非常难的,因为考试的范围很广,内容多,命令多,而且容易考出偏题怪题(就是我们平时不注意的小问题)磁盘问题这个内容在考试中是必考的,所以一定要掌握。

问题一:创建一个大小为500M的分区,要求开机挂载在/common 下面。

我想这个问题大家一定已经看的很恶心了。

在此我也就不多说了,在写完fstab文件之后一定要用mount -a 进行测试,测试的时候要先卸载,否则测试不出效果。

大家看我的新分区已经挂载,现在我故意写错fstab问题二:将逻辑卷lvm0缩小为500M,要求数据不能有丢失。

这道题也是必考的,在默认的考试系统中,你的lvm0将一定是home 分区,所以这道题也就是给home瘦身,如果大家在考试的时候看见这道题,一定要先做这道题。

做完马上重启,如果发现有问题又处理不了就要求考官重新安装系统。

给逻辑卷缩小容量,本身并不难,难的是fstab里面的一点点小细节,大家一定要注意。

考试系统中大概就是这样的,当大家将逻辑卷缩小到指定大小时,一定要修改fstab文件,在这个文件里,除了根分区需要开机检查,其他都不需要,所以为了避免发生错误,大家一定要把除根分区外的所有分区的最后两端内容改成0 0,切记!增大逻辑卷需要两条命令,并且不需要卸载逻辑卷。

只写第一条虽然显示成功,但是查看的时候大小还是没有变。

缩小逻辑卷给逻辑卷缩容的时候一定要先卸载分区,然后强制检查分区,然后才能缩小。

也就三条命令,很简单的。

问题三:新建可用空间为3G的RAID 0 设备,要求开机挂载在/shared下面。

这道题也是考试的必考题。

在做这道题之前,首先要知道各种RAID设备的磁盘利用率,在这道题中的RAID 0设备的磁盘利用率是100%,所以两块磁盘的大小都为1.5G,考试的时候我们的机器是不会挂多块硬盘的,我们可以把一个分区假想成一块硬盘。

关于用户和磁盘说到这个话题那肯定就是磁盘配额了问题一:给用户test设置磁盘配额,要求使用dd if=/dev/zero of=/home/test/testfile bs=1024 count=50可以成功dd if=/dev/zero of=/home/test/testfile bs=1024 count=90 不能够成功这道题好就好在除了考磁盘配额之外,还考了一个小小的细节问题,那就是dd命令。

那么在这道题里到底硬限制是多少,软限制是多少呢?我们来测试一下。

我的方法就是先敲一遍,看看到底是多大。

现在知道了吧。

现在来做磁盘配额。

先查看是否有test用户。

然后修改fstab文件编辑用户磁盘配额edquota -u test最后开启就行了quotaon -au测试注意测试过的文件一定要删掉关于用户和权限问题问题一:新建组teacher ,student 新建用户tom 要求的第二属组为student 密码为tom 新建用户jack 要求属于teacher 组,密码为jack 新建用户marry 要求同时属于teacher组和student 组,但是不能有交互式的shell[root@localhost ~]# groupadd teacher[root@localhost ~]# groupadd student[root@localhost ~]# useradd tom -G student[root@localhost ~]# passwd tomChanging password for user tom.New UNIX password:BAD PASSWORD: it is WAY too shortRetype new UNIX password:passwd: all authentication tokens updated successfully.[root@localhost ~]# id tomuid=501(tom) gid=503(tom) groups=503(tom),502(student) context=root:system_r:unconfined_t:SystemLow-SystemHigh [root@localhost ~]#其他的就不演示了,相信大家都会。

问题二:在/shared里面新建文件夹student,要求属主是root属组是student,属组有完全控制的权限,其他人没有任何权限。

marry 可以读写执行,jack什么权限也不可以,tom只可以读,要求在student 文件夹下创建的文件的属组都student,而且在文件夹内的文件或文件夹只能本人删除,其他人不能删除。

这道题留给1143,哈哈……关于用户和计划任务问题一:给用户tom做计划任务,要求每天下午3点查看内存信息,并以邮件的形式发送给root。

这道题的难点并不是计划任务,而是以邮件形式发送给root ,其实也不难,只是我们很少这样用。

echo `free` | mail root``是反撇,看清楚。

问题二:给用户tom做计划任务,要求每天下午4点给终端3发送一条hello信息。

echo "hello" > /dev/tty3关于su和sudo这个东西我也不知道考不考,但是pam认证确实是书上有的东西,现在不管考不考,我们先来了解下。

问题一:仅允许用户zhangsan使用su切换用户为了实验的真实性,我先在系统中创建两个用户,zhangsan lisi [root@localhost ~]# vim /etc/pam.d/su#%PAM-1.0auth sufficient pam_rootok.so# Uncomment the following line to implicitly trust users in the "wheel" group.#auth sufficient pam_wheel.so trust use_uid# Uncomment the following line to require a user to be in the "wheel" group.#auth required pam_wheel.so use_uid //去掉这一行的注释auth include system-authaccount sufficient pam_succeed_if.so uid = 0use_uid quietaccount include system-authpassword include system-authsession include system-authsession optional pam_xauth.so然后将zhangsan加入wheel组中[root@localhost ~]# gpasswd -a zhangsan wheel正在将用户“zhangsan”加入到“wheel”组中[root@localhost ~]# id zhangsanuid=551(zhangsan) gid=551(zhangsan)groups=551(zhangsan),10(wheel)context=root:system_r:unconfined_t:SystemLow-SystemHigh [root@localhost ~]#通过id命令查看,发现将zhangsan加入wheel组,并不会影响到zhangsan用户,所以我不建议修改pam.d/su文件。

测试:这个大家自己试吧。

下面是关于sudo的格式:sudo -u 用户名命令操作[root@localhost ~]# sudo -u zhangsan /bin/touch/home/zhangsan/1.txt[root@localhost ~]# ll /home/zhangsan/1.txt-rw-r--r-- 1 zhangsan zhangsan 0 02-06 22:13/home/zhangsan/1.txt[root@localhost ~]# /bin/touch /home/zhangsan/2.txt[root@localhost ~]# ll /home/zhangsan/2.txt-rw-r--r-- 1 root root 0 02-06 22:13 /home/zhangsan/2.txt在sudoers文件中的基本配置格式用户主机名列表=命令程序列表实例问题:[root@localhost ~]# vim /etc/sudoers……%zhangsan localhost=/sbin/shutdown -h now //允许zhangsan 组在本地使用shutdown命令lisi localhost=/sbin/*,/usr/bin/*,!/sbin/ifconfig,!/usr/bin/vim//允许用户lisi在本地使用/sbin、/usr/bin下的所有命令,但是不能运行ifconfig和vim%wheel ALL=(ALL) NOPASSWD:ALL //允许wheel组的用户不需要验证密码就能执行所有的命令注意:此文件是只读文件,保存的时候强制保存测试[lisi@localhost ~]$ sudo /sbin/ifconfigSorry, user lisi is not allowed to execute '/sbin/ifconfig' as root onlocalhost.localdomain.[lisi@localhost ~]$ sudo /sbin/sysctlusage: sysctl [-n] [-e] variable ...sysctl [-n] [-e] [-q] -w variable=value ...sysctl [-n] [-e] -asysctl [-n] [-e] [-q] -p <file> (default /etc/sysctl.conf)sysctl [-n] [-e] -A[lisi@localhost ~]$除了su和sudo,还有一个极可能考的内容就是本地终端及登录控制实例:有两个地方要改第一个地方[root@localhost ~]# vim /etc/pam.d/login添加一行account required pam_access.so第二个地方[root@localhost ~]# vim /etc/security/access.conf- : ALL EXCEPT root : tty1 //禁止普通用户从tty1登录- : root : 192.168.1.0/24 172.16.24.0/8 //禁止root从指定的网段登录其实在该文件内就有很好的例子,你只要稍加修改就基本能达到一般需求。