Apache系统安全配置基线

Tomcat安全基线

Tomcat中间件安全配置基线加固操作指导书

佛山供电局信息中心

2014年4月

目录

1.1 Tomcat安全基线要求 (3)

1.1.1 对登录Tomcat的用户进行身份鉴别 (3)

1.1.2 限制管理中间件用户权限 (3)

1.1.3 修改默认口令 (4)

1.1.4 访问日志审计功能 (4)

1.1.5 保护日志审计 (5)

1.1.6 限制超时连接 (5)

1.1.7 修改SHUTDOWN字符串 (5)

1.1.8 禁止目录遍历操作 (6)

1.1.9 防止版本信息泄漏 (6)

1.1.10 自定义错误信息 (7)

1.1 Tomcat安全基线要求

1.1.1 对登录Tomcat的用户进行身份鉴别

1.1.2 限制管理中间件用户权限

1.1.3 修改默认口令

1.1.4 访问日志审计功能

1.1.5 保护日志审计

1.1.6 限制超时连接

1.1.7 修改SHUTDOWN字符串

1.1.8 禁止目录遍历操作

1.1.9 防止版本信息泄漏

1.1.10 自定义错误信息。

Apache服务器安全配置基线

Apache服务器安全配置基线中国移动通信有限公司管理信息系统部2012年 04月备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述 (4)1.1目的 (4)1.2适用范围 (4)1.3适用版本 (4)1.4实施 (4)1.5例外条款 (4)第2章日志配置操作 (5)2.1日志配置 (5)2.1.1审核登录 (5)第3章设备其他配置操作 (6)3.1访问权限 (6)3.1.1禁止访问外部文件 (6)3.2防攻击管理 (6)3.2.1错误页面处理 (7)3.2.2目录列表访问限制 (7)3.2.3拒绝服务防范 (8)3.2.4删除无用文件 (8)3.2.5隐藏敏感信息 (9)3.2.6Apache账户安全* (9)3.2.7限制请求消息长度 (10)第4章评审与修订 (11)第1章概述1.1目的本文档规定了中国移动通信有限公司管理信息系统部门所维护管理的Apache服务器应当遵循的安全性设置标准,本文档旨在指导系统管理人员进行Apache服务器的安全配置。

1.2适用范围本配置标准的使用者包括:服务器系统管理员、应用管理员、网络安全管理员。

本配置标准适用的范围包括:中国移动总部和各省公司信息化部门维护管理的Apache 服务器系统。

1.3适用版本2.0.x、2.2.x版本的Apache服务器。

1.4实施本标准的解释权和修改权属于中国移动集团管理信息系统部,在本标准的执行过程中若有任何疑问或建议,应及时反馈。

本标准发布之日起生效。

1.5例外条款欲申请本标准的例外条款,申请人必须准备书面申请文件,说明业务需求和原因,送交中国移动通信有限公司管理信息系统部进行审批备案。

第2章日志配置操作2.1日志配置2.1.1审核登录第3章设备其他配置操作3.1访问权限3.1.1禁止访问外部文件3.2防攻击管理3.2.1错误页面处理3.2.2目录列表访问限制3.2.3拒绝服务防范3.2.4删除无用文件3.2.5隐藏敏感信息3.2.6Apache账户安全*3.2.7限制请求消息长度范文范例指导参考第4章评审与修订本标准由中国移动通信有限公司管理信息系统部定期进行审查,根据审视结果修订标准,并颁发执行。

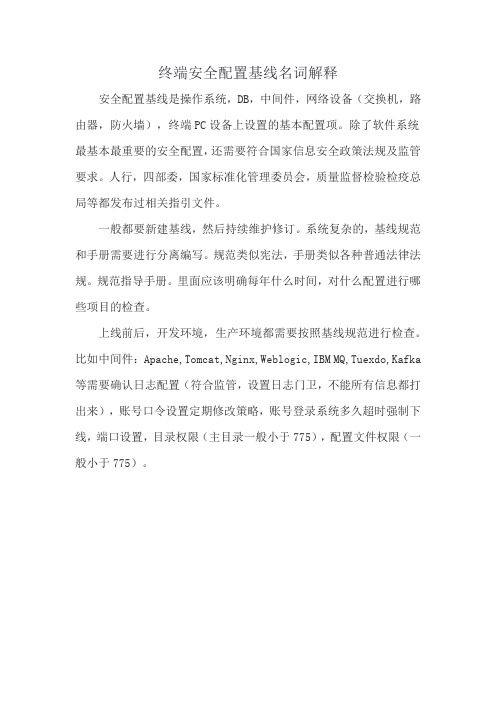

终端安全配置基线名词解释

终端安全配置基线名词解释

安全配置基线是操作系统,DB,中间件,网络设备(交换机,路由器,防火墙),终端PC设备上设置的基本配置项。

除了软件系统最基本最重要的安全配置,还需要符合国家信息安全政策法规及监管要求。

人行,四部委,国家标准化管理委员会,质量监督检验检疫总局等都发布过相关指引文件。

一般都要新建基线,然后持续维护修订。

系统复杂的,基线规范和手册需要进行分离编写。

规范类似宪法,手册类似各种普通法律法规。

规范指导手册。

里面应该明确每年什么时间,对什么配置进行哪些项目的检查。

上线前后,开发环境,生产环境都需要按照基线规范进行检查。

比如中间件:Apache,Tomcat,Nginx,Weblogic,IBM MQ,Tuexdo,Kafka 等需要确认日志配置(符合监管,设置日志门卫,不能所有信息都打出来),账号口令设置定期修改策略,账号登录系统多久超时强制下线,端口设置,目录权限(主目录一般小于775),配置文件权限(一般小于775)。

Tomcat系统安全配置基线

1、参考配置操作

在tomcat/conf/配置文件中设置密码

<user username=”tomcat” password=”Tomcat!234” roles=”admin”>

2、补充操作说明

口令要求:长度至少12位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类。

基线符合性判定依据

</error-page>

基线符合性判定依据

查看Tomcat_home\webapps\APP_NAME\WEB-INF\中<error-page> </error-page>部分的设置

备注

4.1.3

安全基线项目名称

对敏感目录的访问IP或主机名进行限制

安全基线项说明

对敏感目录的访问IP或主机名进行限制

2、补充操作说明

1、根据不同用户,取不同的名称。

基线符合性判定依据

询问管理员是否安装需求分配用户号

备注

2.1.2

安全基线项目名称

删除或锁定无效账号

安全基线项说明

删除或锁定无效的账号,减少系统安全隐患。

检测操作步骤

参考配置操作

修改tomcat/conf/配置文件,删除与工作无关的帐号。

例如tomcat1与运行、维护等工作无关,删除帐号:

connectionTimeout="300" disableUploadTimeout="true" />

基线符合性判定依据

1、判定条件

查看tomcat/conf/

2、检测操作

备注

4.1.2

安全基线项目名称

自定义错误信息

安全基线项说明

信息安全配置基线(整理)

Win2003 & 2008操作系统安全配置要求2、1、帐户口令安全帐户分配:应为不同用户分配不同的帐户,不允许不同用户间共享同一帐户。

帐户锁定:应删除或锁定过期帐户、无用帐户。

用户访问权限指派:应只允许指定授权帐户对主机进行远程访问。

帐户权限最小化:应根据实际需要为各个帐户分配最小权限。

默认帐户管理:应对Administrator帐户重命名,并禁用Guest(来宾)帐户。

口令长度及复杂度:应要求操作系统帐户口令长度至少为8位,且应为数字、字母与特殊符号中至少2类的组合。

口令最长使用期限:应设置口令的最长使用期限小于90天。

口令历史有效次数:应配置操作系统用户不能重复使用最近 5 次(含 5 次)已使用过的口令。

口令锁定策略:应配置当用户连续认证失败次数为5次,锁定该帐户30分钟。

2、2、服务及授权安全服务开启最小化:应关闭不必要的服务。

SNMP服务接受团体名称设置:应设置SNMP接受团体名称不为public或弱字符串。

系统时间同步:应确保系统时间与NTP服务器同步。

DNS服务指向:应配置系统DNS指向企业内部DNS服务器。

2、3、补丁安全系统版本:应确保操作系统版本更新至最新。

补丁更新:应在确保业务不受影响的情况下及时更新操作系统补丁。

2、4、日志审计日志审核策略设置:应合理配置系统日志审核策略。

日志存储规则设置:应设置日志存储规则,保证足够的日志存储空间。

日志存储路径:应更改日志默认存放路径。

日志定期备份:应定期对系统日志进行备份。

2、5、系统防火墙:应启用系统自带防火墙,并根据业务需要限定允许通讯的应用程序或端口。

2、6、防病毒软件:应安装由总部统一部署的防病毒软件,并及时更新。

2、7、关闭自动播放功能:应关闭Windows 自动播放功能。

2、8、共享文件夹删除本地默认共享:应关闭Windows本地默认共享。

共享文件权限限制:应设置共享文件夹的访问权限,仅允许授权的帐户共享此文件夹。

操作系统安全基线

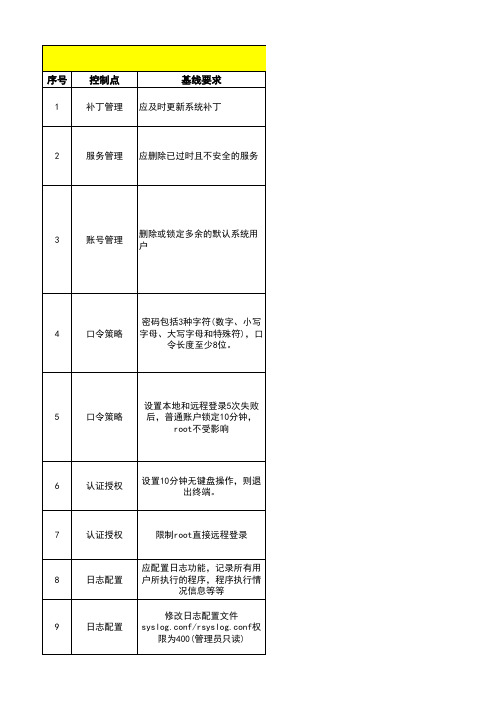

序号控制点基线要求1补丁管理应及时更新系统补丁2服务管理应删除已过时且不安全的服务3账号管理删除或锁定多余的默认系统用户4口令策略密码包括3种字符(数字、小写字母、大写字母和特殊符),口令长度至少8位。

5口令策略设置本地和远程登录5次失败后,普通账户锁定10分钟,root不受影响6认证授权设置10分钟无键盘操作,则退出终端。

7认证授权限制root直接远程登录8日志配置应配置日志功能,记录所有用户所执行的程序,程序执行情况信息等等9日志配置修改日志配置文件syslog.conf/rsyslog.conf权限为400(管理员只读)10协议安全使用SSH等相对安全的加密协议进行远程连接11操作安全记录bash命令历史记录12权限设置对重要的口令文件权限进行限制,防止恶意修改13权限设置拒绝系统默认的系统帐号使用ftp服务linux类基线:共13项,适用于centos 7+(注意:部分配置完成后需要重操作指南根据组织的信息安全策略要求,为系统安装系统安全补丁检测以下服务是不是运行中,若不需要以下服务,则删除服务:telnet . rsh . NIS . TFTP . Talk . chargen-dgram . daytime-dgram .echo-dgram . tcpmux-server若不需要以下系统默认账户,建议删除或锁定:adm . lp . mail . uucp . operator . games . gopher . ftp . nobody . rpm . dbus. avahi . mailnull . smmsp . nscd . vcsa . rpc . rpcuser . nfsnobody . sshd .pcap . ntp .haldaemon . distcache . apache . webalizer . squid . xfs .gdmsabayon . named删除用户:#userdel username;锁定用户:1.修改/etc/shadow文件,用户名后的第一个冒号后加一个感叹号"!"2.将/etc/passwd文件中的shell域设置成/bin/nologin#vi /etc/security/pwquality.confminlen = 8 密码至少8位minclass = 3 至少3种字符指定当本地用户登陆失败次数等于或者大于允许的重试次数则账号被锁定:1.本地登录失败锁定:#vi /etc/pam.d/system-auth 在第2行添加:auth required pam_tally2.so deny=5 unlock_time=600 no_lock_time2.远程登录失败锁定:#vi /etc/pam.d/sshd 在第2行添加:auth required pam_tally2.so deny=5 unlock_time=600 no_lock_time#vim /etc/ssh/sshd_config将"#ClientAliveInterval 0"更改为"ClientAliveInterval 600"重启SSH服务:service sshd restart#vi /etc/ssh/sshd_config将"PermitRootLogin yes"改为"PermitRootLogin no"重启SSH服务:service sshd restartaccton默认是不开启,需要先创建记录文件再开启:#touch /var/log/pacct 创建记录文件#accton /var/log/pacct 开启并记录信息(#accton off 关闭)1.centos6以前版本#chmod 400 /etc/syslog.conf2.centos7+版本#chmod 400 /etc/rsyslog.conf#/etc/init.d/sshd start 启动SSH#/etc/init.d/sshd stop 停止SSH#/etc/init.d/sshd status 查看运行状态#chkconfig --level 2345 sshd on 设置开机启动1).#vi /etc/profile 在底部添加以下代码:#------------------------------------------#historyHISTFILESIZE=4096HISTSIZE=4096USER_IP=`who -u am i 2>/dev/null| awk '{print $NF}'|sed -e 's/[()]//g'` if [ -z $USER_IP ]thenUSER_IP=`hostname`fiHISTTIMEFORMAT="[%F %T] [`whoami`: $USER_IP] "export HISTTIMEFORMAT#------------------------------------------2).#source /etc/profile 重新加载配置文件对/etc/passwd、/etc/shadow、/etc/ group进行以下权限配置:#chown root:/etc/passwd /etc/shadow /etc/group#chmod 644 /etc/passwd /etc/group#chmod 400 /etc/shadow1).#touch /etc/ftpusers 创建文件2).#chmod 644 /etc/ftpusers 配置访问限制3).vi /etc/ftpusers 将不使用的系统默认账户添加进文件里rootdaemonsysy...需要重启服务/系统)检测方法1、 判定条件服务器不存在中高危漏洞。

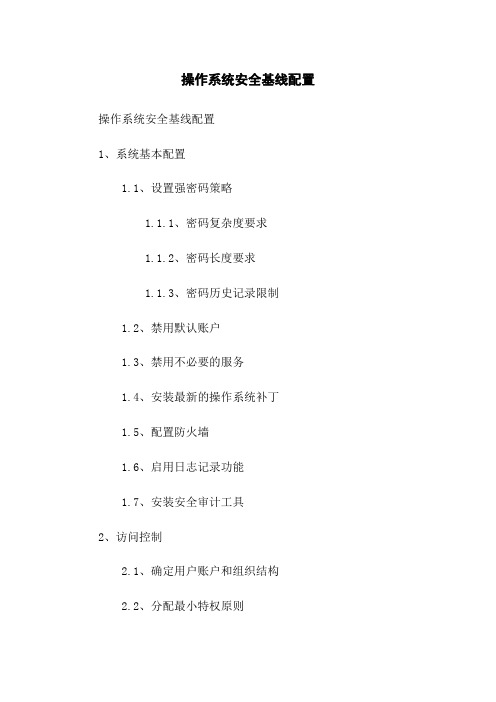

操作系统安全基线配置

操作系统安全基线配置操作系统安全基线配置1、系统基本配置1.1、设置强密码策略1.1.1、密码复杂度要求1.1.2、密码长度要求1.1.3、密码历史记录限制1.2、禁用默认账户1.3、禁用不必要的服务1.4、安装最新的操作系统补丁1.5、配置防火墙1.6、启用日志记录功能1.7、安装安全审计工具2、访问控制2.1、确定用户账户和组织结构2.2、分配最小特权原则2.3、管理账户权限2.3.1、内置管理员账户2.3.2、各类用户账户2.4、用户认证和授权2.4.1、双因素身份验证2.4.2、权限管理2.5、用户追踪和监管2.5.1、记录登录和注销信息2.5.2、监控用户活动3、文件和目录权限管理3.1、配置文件和目录的ACL3.2、禁止匿名访问3.3、确保敏感数据的安全性3.4、审计文件和目录访问权限4、网络安全设置4.1、配置安全网络连接4.1.1、使用SSL/TLS加密连接4.1.2、配置安全的网络协议 4.2、网络隔离设置4.2.1、网络分段4.2.2、VLAN设置4.3、防御DDoS攻击4.4、加密网络通信4.5、网络入侵检测和预防5、应用程序安全配置5.1、安装可靠的应用程序5.2、更新应用程序到最新版本 5.3、配置应用程序的访问权限 5.4、定期备份应用程序数据5.5、应用程序安全策略6、数据保护与恢复6.1、定期备份数据6.2、加密敏感数据6.3、完整性保护6.4、数据恢复7、安全审计与监控7.1、审计日志管理7.1.1、配置日志记录7.1.2、日志监控和分析7.2、安全事件响应7.2.1、定义安全事件7.2.2、响应安全事件7.2.3、安全事件报告8、物理安全8.1、服务器和设备安全8.1.1、物理访问控制8.1.2、设备保护措施8.2、网络设备安全8.2.1、路由器和交换机的安全配置 8.2.2、网络设备的物理保护8.3、数据中心安全8.3.1、安全区域划分8.3.2、访问控制措施附件:无法律名词及注释:1、双因素身份验证:双因素身份验证是指通过两个或多个不同的身份验证要素来确认用户身份的一种安全措施。

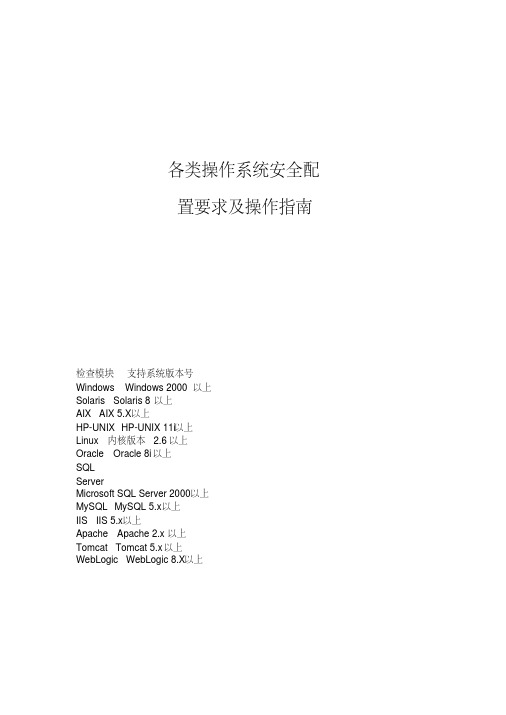

各类操作系统安全基线配置及操作指南

置要求及操作指南

检查模块 支持系统版本号 Windows Windows 2000 以上 Solaris Solaris 8 以上 AIX AIX 5.X以上 HP-UNIX HP-UNIX 11i以上 Linux 内核版本 2.6 以上 Oracle Oracle 8i 以上 SQL Server Microsoft SQL Server 2000以上 MySQL MySQL 5.x以上 IIS IIS 5.x以上 Apache Apache 2.x 以上 Tomcat Tomcat 5.x 以上 WebLogic WebLogic 8.X以上

Windows 操作系统 安全配置要求及操作指南

I

目录

目

录 ..................................................................... I

前

言 .................................................................... II

4 安全配置要求 ............................................................... 2

4.1 账号 ..................................................................... 2

4.2 口令 编号: 1 要求内容 密码长度要求:最少 8 位 密码复杂度要求:至少包含以下四种类别的字符中的三种: z 英语大写字母 A, B, C, , Z z 英语小写字母 a, b, c, , z z 阿拉伯数字 0, 1, 2, , 9 z 非字母数字字符,如标点符号, @, #, $, %, &, *等

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1、参考配置操作

chown root:r/www/html -type f -exec chmod 644 {} \;

find /var/www/html –type d -exec chmod 755 {} \;

基线符合性判定依据

、判定条件

Options Indexes FollowSymLinks

AllowOverride None

Order allow,deny

Allow from all

</Directory>

改为

Options -Indexes FollowSymLinks

基线符合性判定依据

1、判定条件

网站目录不存在Index文件时,不会列出目录下的文件。

ErrorDocument 400 /error/400.html

ErrorDocument 401/error/401.html

ErrorDocument 402/error/402.html

ErrorDocument 403/error/403.html

ErrorDocument 404/error/404.html

普通用户不能修改Web目录下的文件。

2、检测操作

用普通用户登陆服务器,尝试在Web目录下修改或者新建文件,检查操作是否成功。

备注

第3章

3.1

安全基线项目名称

日志审核

安全基线项说明

开启Apache的日志记录功能,记录客户端IP、访问时间、请求页面、发送字节数、Agent等信息。

检测操作步骤

1、参考配置操作

Apache系统安全配置基线

目录

第1章概述1

1.1目的1

1.2适用范围1

1.3适用版本1

第2章账号管理、认证授权1

2.1账号1

2.1.1用户帐号设置1

2.1.2删除或锁定无效账号2

2.2认证2

2.2.1密码复杂度2

2.2.2权限最小化3

第3章日志审计4

3.1日志审核4

第4章其他配置操作5

4.1.1登陆超时退出5

LogFormat "%h %l %u %t \"%r\" %>s %b \"%{Referer}i\" \"%{User-Agent}i\"" combined

CustomLog logs/access_log combined

可以根据情况修改LogFormat,记录需要的信息。

基线符合性判定依据

</Directory>

基线符合性判定依据

、判定条件

只有指定的IP能够访问敏感目录。

2、检测操作

在不同的网段用浏览器访问WEB服务器的敏感目录。

备注

4.1.3

安全基线项目名称

禁用Apache的目录浏览功能

安全基线项说明

禁用Apache的目录浏览功能

检测操作步骤

1、参考配置操作

如以下配置

<Directory "/var/www/html">

4.1.2自定义错误信息6

4.1.3限制访问IP7

4.1.4禁止目录遍历7

第5章持续改进8

第1章

1.1

本文规定了Apache系统应当遵循的操作安全性设置标准,本文档旨在指导Apache系统管理人员或安全检查人员进行Apache系统的安全合规性检查和配置。

1.2

本配置标准的使用者包括:服务器系统管理员、安全管理员和相关使用人员。

User nobody

Groupnobody

基线符合性判定依据

1、判定条件

Apache进程以apache或者nobody用户运行。

2、检测操作

ps -ef|grep httpd

备注

安全基线项目名称

确保只有root用户可以修改Web根目录下的文件

安全基线项说明

确保只有root用户可以修改Web根目录下的文件

基线符合性判定依据

1、判定条件

访问不存在的页面不会显示默认的错误页面。

备注

4.1.2

安全基线项目名称

访问控制

安全基线项说明

只允许部分IP访问网站的敏感目录。

检测操作步骤

1、参考配置操作

<Directory "/var/www/html/admin">

Order allow,deny

Allow from 192.168.0.0/255.255.255.0

1、判定条件

Apache能够记录访问日志。

2、检测操作

用浏览器访问Web服务器,查看日志记录。

备注

第4章

4.1.1

安全基线项目名称

自定义错误信息

安全基线项说明

自定义友好的错误页面。

检测操作步骤

1、参考配置操作

建立错误页面400.html、401.html、402.html、403.html、404.html等,在httpd.conf添加

2、检测操作

重命名Index文件,通过浏览器访问是否能够浏览目录下的文件。

备注

4.1.4

安全基线项目名称

补丁安装

安全基线项说明

安装新版本,修补漏洞

检测操作步骤

下载新版本的APACHE

基线符合性判定依据

查看版本

Linux : apachectl -V

备注

第5章

本文件由XXX定期进行审查,根据审查结果修订标准,并重新颁发执行。

本配置标准适用的范围包括:Apache系统。

1.3

适用于Apache。

第2章

2.1

2.1.1

安全基线项目名称

以普通用户权限运行Apache服务。

安全基线项说明

以普通用户权限运行Apache服务。

检测操作步骤

1、参考配置操作

发行版自带的Apache软件包

User apache

Group apache

编译安装的Apache