l7-filter教程抓包篇

具体抓包步骤与分析方法

具体抓包步骤一、首先打开wireshark进入主界面二、点选Capture Options 快捷键Ctrl+K 进入捕捉过滤器界面三、设置捕捉过滤器抓包方式为Capture packets in pcap-ng format混乱抓包,(Capture Filter具体过滤命令见wireshark详解,)四、点选Start开始进行抓包具体捕捉过滤设置如下:Wireshark抓包开始运行后,我们就可以打开我们需要抓包分析的应用了(在这之前,如果对端口号和IP不熟悉的用户,可以先打开路由web管理界面的内网监控看一下正在运行的连接,并记录下来)五、ikuai路由内网监控连接状态介绍如图所示,在系统状态下的内网流量监控里的某个IP下的终端连接详情里,我们可以看到某个IP下这台机器目前正在运行的一些网络连接的详细信息。

在这里我们着重讲下连接状态的定义1、已连接正在连接的数据流2、等待等待转发或连接的数据流3、-- 或无状态无交互性连接,例如UDP连接4、未定义未经路由向外网进行转发或者传输的数据连接。

例如内网数据通信六、具体针对某个软件进行抓包分析的步骤与过程1.具体步骤完成了上述操作后,我们运行需要抓包分析的软件(我们已迅雷为例)之后我们需要再次查看终端连接详情在这时我们可以看到,相对于运行迅雷以前的终端连接详情里,我们这里多出了一些链接,这些链接就是我们需要在wireshark里需要过滤分析的迅雷的数据连接了。

在这个例子里我们可以看到,在协议名称里,迅雷的协议已经成功识别,但是,在我们真实操作中,需要抓包分析的绝大多数软件的协议,在这里会被识别为:未知协议或错误为其他一些应用的协议,比如明明开启的是迅雷下载,但是协议里被识别为某个游戏,在这时,我们就需要根据抓包前记录的终端连接详情对比运行软件之后的进行对比,出现未知协议或错误协议名称的进程是否属于我们需要分析的软件进程。

(在这里我们建议对协议的端口号或IP不熟悉的用户,在抓包分析师,关闭所有需要网络连接的程序,已便于判断)如果确定是我们需要抓包的软件的进程的话,我们就可以在wireshark进行过滤分析了。

抓包软件Wireshark常用过滤使用方法命令

抓包软件Wireshark常⽤过滤使⽤⽅法命令抓包软件Wireshark常⽤过滤使⽤⽅法命令过滤源ip、⽬的ip。

在wireshark的过滤规则框Filter中输⼊过滤条件。

如查找⽬的地址为192.168.101.8的包,ip.dst192.168.101.8;查找源地址为ip.src1.1.1.1端⼝过滤。

如过滤80端⼝,在Filter中输⼊,tcp.port80,这条规则是把源端⼝和⽬的端⼝为80的都过滤出来。

使⽤tcp.dstport80只过滤⽬的端⼝为80的,tcp.srcport==80只过滤源端⼝为80的包协议过滤⽐较简单,直接在Filter框中直接输⼊协议名即可,如过滤HTTP的协议http模式过滤。

如过滤get包,http.request.method"GET",过滤post包,http.request.method"POST"连接符and的使⽤。

过滤两种条件时,使⽤and连接,如过滤ip为192.168.101.8并且为http协议的,ip.src==192.168.101.8 and http。

⼯作中,⼀些使⽤⽅式调整时间格式然后再排序下。

根据时间字段根据端⼝过滤服务端端⼝是7018,和客户端建⽴socket连接,根据服务端的端⼝找到2者通信的所有socket数据(客户端进⼊房间后会异常断开,判断是客户端导致的还是服务端导致的)tcp.port==7018,最后的RST报⽂是服务端发起的,说明是服务端主动断开的,缩⼩问题范围仅从抓包信息看是服务器的⼀个流量控制机制启动了。

服务器发回rst位,同时win置为0,是告诉客户端不要发包。

按tcp流控机制来说,此时客户端应该停⽌发包,直⾄服务器发送信息告诉客户端可以继续发送。

TCP连接:SYN ACK RST UTG PSH FIN三次握⼿:发送端发送⼀个SYN=1,ACK=0标志的数据包给接收端,请求进⾏连接,这是第⼀次握⼿;接收端收到请求并且允许连接的话,就会发送⼀个SYN=1,ACK=1标志的数据包给发送端,告诉它,可以通讯了,并且让发送端发送⼀个确认数据包,这是第⼆次握⼿;最后,发送端发送⼀个SYN=0,ACK=1的数据包给接收端,告诉它连接已被确认,这就是第三次握⼿。

抓包工具的使用流程

抓包工具的使用流程什么是抓包工具抓包工具是一种网络分析工具,用于捕获和分析网络数据包。

通过抓包工具,用户可以查看和分析网络流量,从而帮助用户诊断和解决网络问题。

抓包工具的分类抓包工具按照使用方式和操作系统的不同可以分为以下几类: - 命令行工具:如Tcpdump、Tshark等,适用于Linux和Unix系统,可以通过命令行参数指定抓包的参数和过滤规则。

- 图形界面工具:如Wireshark、Fiddler等,适用于Windows、MacOS和Linux系统,提供用户友好的图形界面,方便用户进行抓包操作。

- 代理工具:如Burp Suite、Charles等,适用于Web应用程序的抓包,可以拦截和修改HTTP和HTTPS请求。

- 多协议支持工具:如Snort、Suricata等,适用于多种协议的抓包和分析,可以用于网络入侵检测和入侵防御等领域。

抓包工具的使用流程使用抓包工具进行网络分析一般包括以下几个步骤:步骤一:安装抓包工具根据操作系统的不同,选择对应的抓包工具,并进行下载和安装。

可以从官方网站或软件源进行安装,也可以选择独立安装包进行安装。

步骤二:打开抓包工具打开已安装的抓包工具,对于图形界面工具,可以直接在桌面或启动菜单中找到并点击打开。

对于命令行工具,可以通过终端或命令行界面来打开。

步骤三:设置抓包过滤规则抓包工具通常提供过滤规则功能,用户可以根据需要设置过滤规则,以便只捕获需要的网络数据包。

过滤规则通常包括协议类型、源IP地址、目的IP地址、端口号等参数。

步骤四:开始抓包在设置好过滤规则后,可以开始抓包操作。

对于图形界面工具,可以点击。

用Python做个网络抓包工具之为Winpcapy写个过滤器filter

⽤Python做个⽹络抓包⼯具之为Winpcapy写个过滤器filter⽬前在完成⼀个⽹络抓包⼯具,⽤Python实现。

在Windows上抓包⾸选的库或接⼝⾃然是Winpcap。

⾃然Winpcap这种接近系统底层和硬件的程序⼀般都是c语⾔写的,他提供的开发接⼝原⽣也是c的。

不过还好,⼈们已经为其他语⾔的使⽤提供了封装,⽐如java和.net,好像连vb都有了,可以在winpcap官⽹上找找。

Winpcapy是Python语⾔对Winpcap的封装,可以在google code上找到这个项⽬,并下载源代码。

其实和winpcap的c语⾔代码头⽂件对⽐可以发现,Winpcapy主要是⽤ctype把winpcap提供的c函数和⼀些数据结构转化成了Python的函数和数据结构,就像c语⾔是⼀个pcap.h,winpcapy就是⼀个winpcapy.py,只要在代码中导⼊这个模块,就能和c语⾔⼀样使⽤winpcap了。

另外,源代码提供了winpcapy.py之外,也像winpcap开发包⼀样提供了⼏个sample。

⽐较⼀下这两套sample会发现,winpcapy的sample基本上就是把c语⾔写的sample翻译成了Python语⾔的写法,对应关系是很显⽽易见的。

不过,sample⾥⾯没有filter⽅⾯的代码,于是我就仿照winpcap sample 中的pcap_filter.c,⾃⼰写⼀个Python版的pcap_filter。

pcap_filter.c中关于过滤器filter的主要代码是这些://pcap_t *fp;//struct bpf_program fcode;//bpf_u_int32 NetMask;//char *filter;NetMask=0xffffff;//compile the filterif(pcap_compile(fp, &fcode, filter, 1, NetMask) < 0){printf(stderr,"\nError compiling filter: wrong syntax.\n");pcap_close(fp);return -3;}//set the filterif(pcap_setfilter(fp, &fcode)<0){fprintf(stderr,"\nError setting the filter\n");pcap_close(fp);return -4;} 开始⼏⾏给出了⼏个参数的声明,具体请参见完整代码。

fiddlereverywhere抓包的基本操作

fiddlereverywhere抓包的基本操作摘要:一、抓包的概念与作用二、Fiddler简介三、Fiddler抓包基本操作1.安装与配置Fiddler2.捕捉网络流量3.分析网络数据包4.设置过滤规则5.使用Fiddler进行调试与优化四、Fiddler高级功能与应用场景五、注意事项与技巧正文:一、抓包的概念与作用抓包,指的是通过某种工具捕捉计算机之间传输的数据包,以便分析网络通信过程和协议。

抓包工具可以帮助我们了解网络传输的细节,定位问题,进行网络调试和优化。

其中,Fiddler是一款非常流行的抓包工具,支持多种操作系统和网络协议。

二、Fiddler简介Fiddler是一款由Telerik公司开发的网络调试代理工具,具有以下特点:1.支持HTTP、HTTPS和WebSockets等多种网络协议;2.能够捕捉本机与外部服务器之间的所有网络请求;3.以图形化界面展示网络数据包,方便查看和分析;4.支持设置过滤规则,仅捕捉特定请求;5.具备实时调试功能,可进行请求拦截和修改;6.支持跨平台使用,适用于各种操作系统。

三、Fiddler抓包基本操作1.安装与配置Fiddler(1)下载并安装Fiddler:访问Telerik官网下载对应操作系统的Fiddler 版本,安装完成后启动软件;(2)配置Fiddler:在Fiddler界面点击“Rules” -> “Automatic Breakpoints”,勾选所需拦截的协议,如HTTP、HTTPS等;2.捕捉网络流量(1)启动Fiddler,确保抓包规则已设置好;(2)在需要捕捉的网络应用中进行正常操作,Fiddler会自动捕捉并显示相关数据包;3.分析网络数据包(1)双击数据包,查看详细信息;(2)使用Fiddler的“Comparison”功能,对比两个数据包的差异;(3)使用“Follow TCP Stream”功能,查看TCP数据流内容;4.设置过滤规则(1)在Fiddler界面点击“Rules” -> “Customize Rules”;(2)编辑过滤规则,如设置仅捕捉特定URL或请求头的数据包;5.使用Fiddler进行调试与优化(1)设置断点:在Fiddler界面点击“Rules” -> “Automatic Breakpoints”,开启断点调试;(2)调试代码:在开发环境中设置断点,使用Fiddler捕捉相关请求,查看调试信息;(3)优化网络性能:通过分析数据包,找出网络瓶颈,进行相应的优化。

ROS L7抓包 教程

ROS L7抓包教程

此短文简单介绍使用了L7配合防火墙禁WINBOX登录,大家可以举一反三,封什么都是可以的,即使它的服务器地址或端口经常变化也一样能封.

我现在想禁WINBOX登录,假设WINBOX的端口经常变动或者也使用与网页一样的80端口(仅仅是假设一下),这时我就不能简单地用禁端口的方法来禁WINBOX.此时可以使用L7配合防火墙过滤器来禁WINBOX登录.下面是操作步步骤:

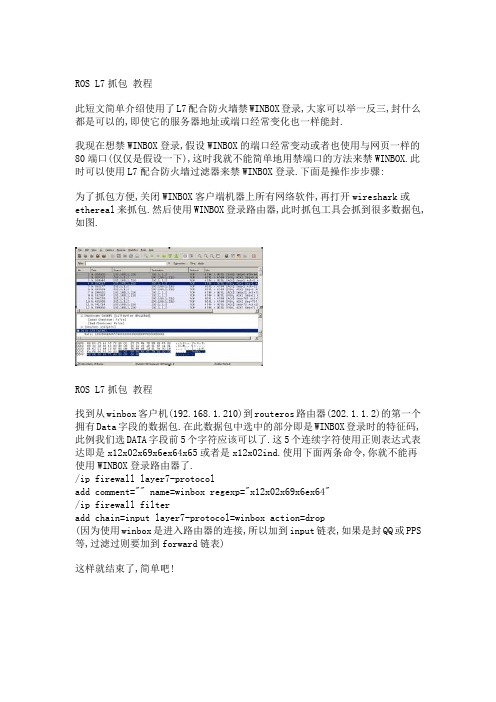

为了抓包方便,关闭WINBOX客户端机器上所有网络软件,再打开wireshark或ethereal来抓包.然后使用WINBOX登录路由器,此时抓包工具会抓到很多数据包,如图.

ROS L7抓包教程

找到从winbox客户机(192.168.1.210)到routeros路由器(202.1.1.2)的第一个拥有Data字段的数据包.在此数据包中选中的部分即是WINBOX登录时的特征码,此例我们选DATA字段前5个字符应该可以了.这5个连续字符使用正则表达式表达即是x12x02x69x6ex64x65或者是x12x02ind.使用下面两条命令,你就不能再使用WINBOX登录路由器了.

/ip firewall layer7-protocol

add comment="" name=winbox regexp="x12x02x69x6ex64"

/ip firewall filter

add chain=input layer7-protocol=winbox action=drop

(因为使用winbox是进入路由器的连接,所以加到input链表,如果是封QQ或PPS 等,过滤过则要加到forward链表)

这样就结束了,简单吧!。

L7-filter Pattern Writing HOWTO

怎样写L7-filter 的模板文件L7-filter的工作原理L7-filter为我们实现了可以从应用层实现过滤的功能,它的实现原理仍然是基于特征的关键字匹配。

但是它不是简单的匹配某个单字和词,它使用了更高级“正则”来进行匹配。

正则表达式(regular expression)描述了一种字符串匹配的模式,可以用来检查一个串是否含有某种子串、将匹配的子串做替换或者从某个串中取出符合某个条件的子串等。

正则表达式是由普通字符(例如字符a 到z)以及特殊字符(称为元字符)组成的文字模式。

正则表达式作为一个模板,将某个字符模式与所搜索的字符串进行匹配。

L7-filter在默认情况下,将同一个连接中的10个数据包或者2KB的数据包内容放在缓存中。

并将缓存中的内容作为一段普通的文本,用模板文件中的正则去搜索,如果发现有正则匹配的内容,就会在netfilter中将这几个数据包DROP掉或者给数据包打上标记。

以上就是L7-filter的实现原理模板文件格式文件的名字必须和匹配的协议要相同。

(如果你要匹配的协议是“ftp”, 那你的文件名必须是“ftp.pat”) 文件的内容格式如下:1.第一行是协议的名字,要和文件名相同。

2.第二行是这个协议正则表达式定义。

正则表达式l7-filter 使用Version 8 正则表达式。

使用这个版本的正则有很多限制,只能使用一些基本的正则表达式。

例如, 你不能使用范围限制 ("foo{3}"), 字符分类 ("[[:punct:]]") 或者向后引用。

另外, 我们加入了perl-style hex来匹配 \xHH 这样的16进制值。

(例如匹配一个tab, 则使用 "\x09").如果要匹配以下的字符,应当这样:\x24 == $ (only matters if it's the last character)\x28 == (\x29 == )\x2a == *\x2b == +\x2e == .\x3f == ?\x5b == [\x5c == \\x5e == ^ (only matters if it's the first character)\x7c == |l7-filter 对大小写不敏感。

网络抓包工具的使用及数据预处理

网络抓包工具的使用及数据预处理在网络安全和网络数据分析领域中,网络抓包工具扮演着至关重要的角色。

它可以帮助我们捕获和分析网络通信中的数据包,以识别潜在的安全风险、故障排查和性能优化等方面。

本文将介绍网络抓包工具的使用方法,并讨论如何进行数据预处理,以便更好地分析和应用这些数据。

一、网络抓包工具的选择和使用网络抓包工具有许多种,包括但不限于Wireshark、tcpdump、Fiddler等。

下面将以Wireshark为例,介绍网络抓包工具的基本使用方法。

1. 下载和安装Wireshark首先,我们需要从Wireshark官方网站下载适用于我们操作系统的安装包,并按照安装向导的指示进行安装。

2. 打开Wireshark并选择网络接口打开Wireshark后,它会列出所有可用的网络接口。

我们可以选择需要进行抓包的接口,如无线网卡、以太网等。

3. 开始抓包一旦选择了网络接口,我们可以点击“开始”按钮来开始抓包。

此时,Wireshark将开始捕获所有通过该接口传输的数据包。

4. 过滤和分析数据包Wireshark可以根据我们的需求进行数据包过滤。

我们可以使用过滤器语法来选择特定的协议、源IP地址、目标端口等,以过滤出感兴趣的数据包。

然后,我们可以逐个点击数据包,查看其详细信息,如源IP地址、目标IP地址、传输协议、数据内容等。

5. 导出和保存数据包在分析完数据包后,我们可以将它们导出为不同的格式,如PCAP、CSV等,以备后续的数据处理和分析使用。

二、数据预处理的重要性网络抓包工具能够捕获到大量的网络数据包,其中可能包含大量的噪音数据或者与我们关注的问题无关的数据。

因此,进行数据预处理是必不可少的步骤。

数据预处理可以帮助我们提取和清洗有用的数据,减少噪音数据的干扰,并进行一些基本的数据转换和归一化操作。

以下是一些常见的数据预处理技术:1. 数据提取针对我们感兴趣的特定协议或字段,我们可以使用过滤器语法在Wireshark中提取出相关的数据。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

l7-filter教程抓包篇

一、抓包篇

过滤器指定本机ip

开启应用,全局抓包

相当多的http包,这是刚刚开启ppstream的一些广告和贫道信息的链接。

随便开个频道看电视,重新启动一个wireshark进程

小部分的http包和大部分的udp包。

注意:抓包时注意不要开其他程序,避免其他进程的干扰。

二、分析数据包篇:

前面提到已经抓取了ppstream开启某个频道后的数据包,接下来的步骤是对数据包进行分析。

随便挑选一个数据包,数据交换部分的数据包。

记录目的ip地址为61.147.114.38

过滤器中追踪该ip地址

得到了本地ip和远程目的ip之间所有的交互过程

分析第一个包的应用层内容

说明:这是一个pps协议的连接的握手包。

这个包有明显的数据特征就是数据包中含有“pps”,

但是不能直接过滤“pps”,会导致pps网站都打不开。

4、重复步骤1,再换个ip

看到首个通讯包的内容,相差不多。

大致为:

5400434671ff000100010047007070733a2f2f68776a78656a77716561366e6e756a7a326171612e7070732f31303039 33302dd6edccecc9fac1bdccf5cdc8c1b7becdb5b9c1a2d0d0d7df2d616877732e776d76

TCFqGpps://hwjxejwqea6nnujz2aqa.pps/100930--ahws.wmv

从这里可以看到,pps://hwjxejwqea6nnujz2aqa.pps/100930--ahws.wmv后面拖的这一串肯定是获取的视频的文件,而前面的5400434671ff00010001004700正是ppstream应用层的数据包。

可以类比于http的get 或者post。

不断重复过程1、2、3,对比这段数据包的内容,终于可以发现,有一项是固定不变的那就是

XX0043XXXXXXXX......,00不能作为特征,因此pps的特征即为第二个数据包为43。

^.\x43不能写成这样的L7表达式,因为必然会引起误杀,存在其他大量的数据包都有可能第二个数据包为43,因此后面还有再加内容。

之前提到ppstream获取的视频内容信息总是以pps的协议连接,因此ppstream的表达式为^.\x43.+pps

综上,pps的表达式就出来了。

有少量的频道走http,因此我又加了后面这段,

^(.\x43.+\x70\x70\x73|get.+User-Agent: PPStream\-Client/1\.0)可确保pps的所有频道均被拦截。

三、调试篇:

调试的目的是为了确定分析数据包篇的步骤5,也就是在可能的数据包中确定应用层特征。

我通常采用的办法是:

前提:

首先通过几组数据包类比的方法,大致确定可能的特征值。

单点确定

也就是一个字符一个字符的确定。

如这串5400434671ff00010001004700字符

编写测试pat,^\x54。

查看能否进行拦截,如果封堵了视频,则证明第一个字符为54;如果没有封堵视频,则证明第一个字符不仅仅是54,还可能存在其他字符,甚至是随机字符(当然测试过程需要不断查看各个频道,这是视频工具的难点所在)。

第一个字符确定后,

再尝试第二个字符43(如确定第一个字符为54,则pat为^\x54\x43,如不确定第一个字符为54,则pat为^.\x43)(.代表任意一个普通字符)。

以此类推,直到不会造成漏杀和误杀为止。

特殊符号应用

即(. ? +的用法)

如这串5400434671ff00010001004700字符

我不能确定第二个00是否为固定值00,或者是可能存在其他值(测试时没有尝试所有频道的前提下),这时可以把pat写成^..?\x43,意思就是第二个字符为43或者第三个字符为43。

同样的道理,上面提到在不确定第一个字符是否一定为54的时候,可以用.来代替。

正则表达式debug

正则表达式描述数据包的能力非常强大(可参考30分钟教程),不仅可以描述静态数据包,还可以描述变化的动态数据包。

如这串5400434671ff00010001004700字符

如果第一个字符除了54之外,还有53,但是没有其他的字符了。

而且无法确定第一个字符可以作为特征的情况下,可以把pat写成^[\x53\x54]。

并作测试来确定第一个字符是否为53/54,或者第一个字符无法描述pps的特征。

其他常用的有()、\、后向引用等。

四、pps效果篇

pat内容

Iptables规则

可以明显看到匹配被DROP的数据包

Pps效果。