端口扫描与检测技术的实现论文

端口扫描程序的设计与实现

端口扫描程序的设计与实现端口扫描程序是一种网络工具,用于确定目标主机上哪些端口是开放的。

这种程序对于网络安全评估、网络故障排查和网络管理非常有用。

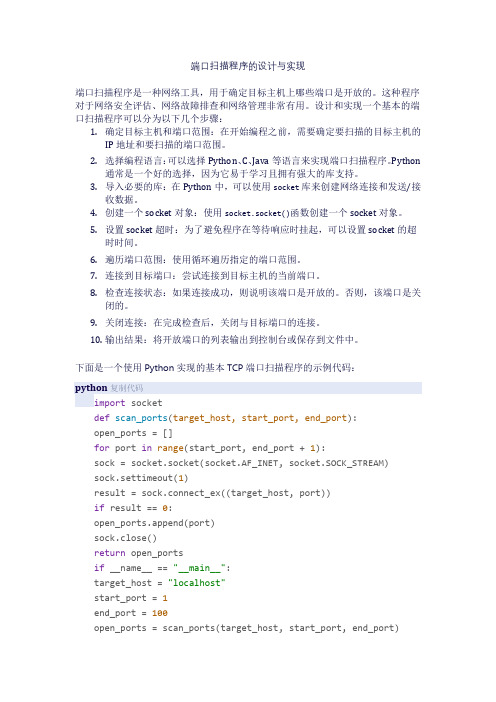

设计和实现一个基本的端口扫描程序可以分为以下几个步骤:1.确定目标主机和端口范围:在开始编程之前,需要确定要扫描的目标主机的IP地址和要扫描的端口范围。

2.选择编程语言:可以选择Python、C、Java等语言来实现端口扫描程序。

Python通常是一个好的选择,因为它易于学习且拥有强大的库支持。

3.导入必要的库:在Python中,可以使用socket库来创建网络连接和发送/接收数据。

4.创建一个socket对象:使用socket.socket()函数创建一个socket对象。

5.设置socket超时:为了避免程序在等待响应时挂起,可以设置socket的超时时间。

6.遍历端口范围:使用循环遍历指定的端口范围。

7.连接到目标端口:尝试连接到目标主机的当前端口。

8.检查连接状态:如果连接成功,则说明该端口是开放的。

否则,该端口是关闭的。

9.关闭连接:在完成检查后,关闭与目标端口的连接。

10.输出结果:将开放端口的列表输出到控制台或保存到文件中。

下面是一个使用Python实现的基本TCP端口扫描程序的示例代码:python复制代码import socketdef scan_ports(target_host, start_port, end_port):open_ports = []for port in range(start_port, end_port + 1):sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)sock.settimeout(1)result = sock.connect_ex((target_host, port))if result == 0:open_ports.append(port)sock.close()return open_portsif __name__ == "__main__":target_host = "localhost"start_port = 1end_port = 100open_ports = scan_ports(target_host, start_port, end_port)print("Open ports on {}: {}".format(target_host, open_ports)) 这个示例代码会扫描本地主机(localhost)的1到100号端口,并输出开放的端口列表。

端口扫描原理范文

端口扫描原理范文端口扫描是一种安全测试技术,用于确定目标主机上开放的网络端口。

该技术通过尝试与目标主机的各个端口建立连接来检测哪些端口处于打开状态,从而揭示目标系统的服务和网络设备。

一、端口扫描方法常用的端口扫描方法主要包括以下几种:1.TCP连接扫描:此方法是基于TCP三次握手协议的,扫描器通过向目标主机的每个端口发送SYN(同步)包,目标主机返回一个SYN/ACK(同步/确认)数据包表示该端口是开放的,扫描器再发送RST(复位)数据包来关闭连接。

如果目标主机返回的是RST/ACK(复位/确认)数据包,则表示该端口是关闭的。

2.TCPACK扫描:此方法与TCP连接扫描类似,不同之处在于扫描器发送ACK(确认)数据包,如果目标主机返回RST/ACK数据包,则表示该端口是关闭的,如果没有返回数据包,则表示该端口是开放的。

3.TCPSYN扫描:此方法比较隐蔽,扫描器发送SYN数据包,如果目标主机返回RST数据包,则表示该端口是关闭的,如果没有返回数据包,则表示该端口是开放的。

4.UDP扫描:此方法用于扫描目标主机上开放的UDP端口。

可能被忽略或被误报的情况较多,因为UDP通信是无连接的,很难确定是否开放或关闭。

二、扫描技术端口扫描技术主要有以下几种:1.全连接扫描:该扫描技术是通过完整的三次握手协议来检查端口是否开放。

具有较低的噪声水平,但效率相对较低。

2.半开放扫描(SYN扫描):该扫描技术是发送SYN数据包,目标主机返回SYN/ACK数据包表示端口开放,然后扫描器发送RST数据包关闭连接,以此来检测端口的开放状态。

具有较高的效率,不会建立完整的连接,但可能被入侵检测系统(IDS)和防火墙检测到。

3.空扫描:该扫描技术是通过发送一个空数据包来检测端口开放状态。

如果目标主机返回RST/ACK数据包,则表示该端口是关闭的,如果没有返回数据包,则表示该端口是开放的。

这种扫描技术隐蔽性较高,但可能被IDS和防火墙检测到。

毕业设计论文(端口扫描器)

毕业设计(论文)基于C#端口扫描器的实现论文作者姓名:申请学位专业:申请学位类别:指导教师姓名(职称):论文提交日期:基于C#端口扫描器的实现摘要由于网络技术的飞速发展,网络规模迅猛增长和计算机系统日益复杂,导致新的系统漏洞层出不穷。

黑客或者计算机病毒要想顺利渗透入目标计算机中,不管使用何种技术手段,必然要寻找目标计算机的漏洞为自己打开入侵的大门。

为了保证网络中计算机的安全性,必须采取主动策略,快速、及时、准确、安全的检测出网络中计算机及防火墙开放的和未开放的端口。

计算机端口扫描技术就是这种主动防御策略实现的重要技术手段。

本课题通过端口扫描器的研究来提高对计算机安全的认识。

该端口扫描器采用C#语言开发,在VC 编译环境下通过测试。

利用TCP connect扫描原理,扫描主机通过TCP/IP协议的三次握手与目标主机的指定端口建立一次完整的连接,如果目标主机该端口有回复,则说明该端口开放。

利用多线程技术实现了对一目标IP进行设定数目的端口扫描,对多IP段的特定端口进行扫描。

此外,还利用委托技术实现对界面元素的刷新。

关键字:端口扫描器;IP段扫描;C#的多线程编程The Implement of Port Scanner Based on C#AbstractAlong with the rapid development of network technology, the more complication of computer and the more enlarged size of Internet, the more leaks may existed in new system. When computer virus or hacker wants to invade to a system or host, no matter what means their take, it is obvious that they have to scan the system leaks at first. So as far as system security is concerned, no matter in Internet or Intranet, you should actively adopt a strategy to detect the state of the ports on your host computer or firewall. Computer port-scanning technology is one of important means to realize positive defense.This topic focuses on the study of port scanner to improve understanding of computer security. The port scanner is developed and tested by C# in VC environment. By using TCP connect scaning technique, the scanning host use TCP / IP three-shook hands protocol to establish a complete link with the target through the specified host ports. If the port of the specified host replies, it shows that the port is opened. The scanner utilizes multi-thread to implement port scanning for multiple target IP addresses at a given time or scanning a specified port in multiple different IP segments.Keywords: Port Scanner; IP Scanner; C # Multithreaded Programming目录论文总页数:20页1引言 (2)1.1网络安全 (2)1.2安全扫描技术的产生及其发展趋势 (2)1.3安全扫描技术分类 (3)1.3.1 端口扫描技术 (4)1.3.2 漏洞检测技术 (4)2 端口扫描 (5)2.1端口的基本概念 (5)2.1.1 端口的简介 (5)2.1.2 端口的分类 (5)2.2端口扫描技术 (6)2.2.1 开放扫描技术 (6)2.2.2 半开放扫描技术 (7)2.3隐蔽扫描技术 (8)2.4其扫描他技术 (9)3 系统分析与设计 (9)3.1说明 (9)3.2基于C#端口扫描器的系统分析与设计 (10)3.3基于C#端口扫描器的期望 (10)3.4端口扫描器的实现与分析 (10)3.5关键技术介绍 (11)4 端口扫描器的实现 (11)4.1端口扫描器的代码及说明 (11)4.1.1 多线程核心代码及说明 (11)4.1.2 委托技术的代码及说明 (11)4.1.3 扫描功能实现的代码及说明 (13)4.2 端口扫描界面及功能介绍 (15)5 扫描技术的市场和前景展望 (18)结论 (18)参考文献 (19)致谢 (20)声明 (21)1引言1.1 网络安全二十一世纪是信息化、网络化的世纪,信息是社会发展的重要资源。

端口扫描程序的设计与实现-无删减范文

端口扫描程序的设计与实现端口扫描程序的设计与实现摘要本文将介绍端口扫描程序的设计与实现。

首先,我们将讨论端口扫描的概念和原理,以及为什么需要进行端口扫描。

然后,我们将详细介绍端口扫描程序的设计和实现过程,包括程序结构、算法选择和实现技术等。

最后,我们将讨论端口扫描程序的使用和安全性问题。

1. 引言端口扫描是网络安全评估中常用的手段之一,它用于检测目标主机开放的端口和服务。

端口扫描程序可以通过向目标主机发送特定的网络请求,在规定的时间内获取响应结果,从而判断目标主机上的端口状态。

端口扫描可以帮助系统管理员发现网络中存在的漏洞和安全风险,从而采取相应的措施来保护网络安全。

2. 端口扫描的原理端口是计算机用于与外部网络通信的通道,每个端口都对应着一个特定的网络服务。

关闭不需要使用的端口可以减少系统暴露在网络攻击下的风险。

端口扫描程序通过发送网络请求来检测目标主机上的端口状态,根据网络请求的响应结果可以判断端口的开放、关闭或过滤状态。

常用的端口扫描方法包括TCP全连接扫描、SYN扫描和UDP扫描等。

3. 端口扫描程序设计端口扫描程序的设计需要考虑多个方面的因素,包括程序结构、算法选择和实现技术等。

3.1 程序结构一个端口扫描程序通常由以下几个模块组成:- 用户界面模块:用于接收用户输入参数,展示扫描结果和运行日志等。

- 扫描引擎模块:负责实际进行端口扫描的核心逻辑。

- 网络模块:用于发送网络请求和接收响应结果。

- 数据处理模块:用于对扫描结果进行分析和处理。

3.2 算法选择在进行端口扫描时,需要选择合适的算法来提高扫描的效率和准确性。

常用的端口扫描算法包括全连接扫描、SYN扫描和UDP扫描等。

不同的算法有不同的适用场景和特点,需要根据需求来选择合适的算法。

3.3 实现技术端口扫描程序可以使用不同的编程语言和框架来实现。

常用的编程语言包括Python、C++和Java等,常用的网络编程框架包括Scapy和Nmap等。

端口扫描程序的设计与实现

端口扫描程序的设计与实现一、引言端口扫描程序是一种网络安全工具,用于探测目标主机上开放的端口。

通过端口扫描,可以了解目标主机上运行的服务和应用程序,从而评估其安全性。

本文将介绍端口扫描程序的设计与实现,包括程序结构、扫描策略和实现步骤等内容。

二、程序结构1.用户界面模块:提供用户输入目标主机IP地址和扫描策略等参数的接口。

2.扫描控制模块:负责解析用户输入的参数,控制扫描的流程和策略,并调用扫描模块进行扫描。

3.扫描模块:负责具体的端口扫描操作,包括TCP连接扫描、UDP扫描等。

4.结果输出模块:将扫描结果以易于理解的方式输出给用户。

三、扫描策略设计端口扫描程序时,需要考虑以下几个方面的扫描策略:1.扫描的端口范围:通常选择常见的端口范围,如1-10242.扫描的协议:主要包括TCP和UDP两种,可以根据需要选择合适的协议。

3.扫描的方式:主要有全连接扫描、半开放扫描和综合扫描等方式,可以根据目标主机的特征选择合适的方式。

4.扫描的速度:需要根据目标主机的性能和网络负载,控制扫描的速度,避免给对方主机造成过大负载。

四、实现步骤实现一个端口扫描程序,可以按照以下步骤进行:1.解析用户输入的参数,包括目标主机IP地址、扫描的端口范围和扫描的策略等。

2.根据用户输入的参数,确定使用TCP还是UDP协议进行扫描。

3.遍历用户指定的端口范围,对每个端口进行扫描。

4.对于TCP连接扫描,建立与目标主机的连接,并发送一个特定的请求,根据响应确定端口的开放状态。

5.对于UDP扫描,向目标主机发送一个UDP数据报文,并根据响应确定端口的开放状态。

6.将扫描的结果输出给用户,可以使用文本形式或可视化界面展示。

五、安全性考虑在设计端口扫描程序时,需要考虑安全性问题,避免对目标主机和网络造成损害。

可以采取以下一些措施:1.遵守法律和道德准则,仅用于授权目的进行扫描,避免滥用。

2.合理控制扫描的速度,避免给目标主机造成过大负荷。

基于端口扫描的安全漏洞检测系统的设计与实现.

山东大学硕士学位论文基于端口扫描的安全漏洞检测系统的设计与实现姓名:刘成志申请学位级别:硕士专业:计算机应用技术指导教师:张华忠20050405山东大学硕士学嫂论文摘要弼络安全闯题越来越引起入{fj的广泛荚注,并成为当今网络技术研究的重点。

安全漏洞是硬传、软件或者是安全荣略上的锻误而引起的缺峨,黑客可以利糯这个缺陷在系统未授权的祷况下诱闯系统或翥破坏系统的正常使用。

困茈只舞找到并修补所有的安全漏洞,就可以抵御绝大部分的黑客攻击。

安全漏洞招攒菝零熬够捡溅阏终系统潜在麴安全潇满,使黼络警莲爱可敬颈先了解霹络的脆弱性所在,从而确保网络系统的安全。

经逑对安全潺濒螽撵嚣暴理懿深入分辑,绫及对瑷蠢瓣终滚滚季雪搓誓兵熬研究和一些实际的捆描经骏,设计和实现了以网络安全管理人员为服务对象的基予溃口扫拨斡安全漏溺棱溅系统。

本文的创新之处是提出了基予端口扫描的安龛漏洞检测系统的总体设计模型张扫描引擎开放璇口一依存关系橼插传调度策略。

通过先进行端口扛攒检测主桃开放豹端日服务,再根据收集的主机汗放端翻服务信息,针jc寸开放的网络服务调用撼应的扫描插件进行安全漏洞检测,能够减少漏洞扫描的盲目性。

使趸歼放端西~依存关系祷策略能够最大纯播件的寺曩绉并发度,箍离安全漏洞扫描效率。

本文详细论述了磷究桶设谤安垒满瀵绞溅系绫所需静理论基懿鲡谖,疆密了安全漏洞检测系统的设计目标和设计原则,给出了安全漏洞检测系统的总体设势方案。

蹩令系统懿滚诗毒实瑗罄是麸甏窝翳终安全警淫入员运一基本器赘出发的。

漏洞检测采用扫描插件,当有新安全漏洞出现时,编写相应的捅件存入攒馋库藏宠或了麓瀑溺熬扩震,馒系统粪毒极好瓣扩袋瞧:系统采尾多线翟算滋,最大限度利用扫描囊机和网络的资源,提尚扫描的效率;系统中采用扫描掰史库,实现了断点扫攒功能;捏攫结索对绘墩详实鲍潺溷扫撼报告,能够帮助安全管理人员了解系统的安全状况,完成安全漏洞的修补工佟。

关键词:网络安全漏洞扫描端口扫描搔件CVE标准山东大学硕士学位论文ABSTRACTTheproblemsofnetworksecurityarousemorepeople‟swidespreadinterestandbecomethekeypointsofnetworkengineeringresearch.Thesecurityvu重ner8bi王ityororistheflawwhichisinthehardware,softwaremayusethisthesecuritypolicy.Thehackerdisturbnormalsouseasflawtovisitthesystemofthesystemintheunauthorizationsituation,wereThereforelongallsecurityvuInerabilitie8foundandpatched。

端口扫描程序的设计与实现精简版范文

端口扫描程序的设计与实现端口扫描程序的设计与实现1. 简介端口扫描程序是一种用来探测目标主机开放的网络端口的工具。

它通过向目标主机发送特定的网络消息,然后根据返回的消息判断该端口是否开放。

2. 设计思路2.1 输入端口扫描程序的输入通常包括目标主机的IP地质和要扫描的端口范围。

2.2 扫描过程扫描程序通过创建一个或多个线程来并发地扫描目标主机。

每个线程都会尝试连接目标主机的一个端口,并等待一段时间来判断端口是否开放。

如果端口开放,则将其记录下来。

2.3 输出扫描完成后,程序会将扫描结果输出到一个文件中。

每行记录一个开放的端口信息,包括目标主机的IP地质和开放的端口号。

3. 实现3.1 编程语言端口扫描程序可以用各种编程语言来实现,如、Java、C等。

选择合适的语言取决于开发者的个人喜好和实际需求。

3.2 网络连接程序需要使用Socket库来进行网络连接。

通过建立TCP连接或发送UDP消息来目标主机的端口状态。

3.3 多线程为了提高扫描速度,可以使用多线程来并发地扫描目标主机的端口。

每个线程独立地连接一个端口并等待返回消息。

3.4 错误处理在程序运行过程中可能会遇到各种错误,如网络连接失败、目标主机不可达等。

为了使程序具备鲁棒性,需要对这些错误进行适当的处理。

4. 特点与应用4.1 特点端口扫描程序可以用于检测目标主机的安全性,找出可能的漏洞和攻击面。

程序具备高效、快速、并发的特点,能够在短时间内扫描大量的端口。

4.2 应用网络管理员可以使用端口扫描程序来评估网络的安全性。

渗透人员可以利用端口扫描程序来发现目标主机的弱点。

系统管理员可以使用端口扫描程序来查找网络中的活跃主机和开放端口。

以上是端口扫描程序的设计与实现的简要介绍。

希望对您有所帮助!。

毕业设计(论文)-半打开端口扫描技术的实现

半打开端口扫描技术的实现摘要随着互联网的飞速发展,网络入侵行为日益严重,网络安全日益成为人们关注的焦点。

端口扫描技术是网络安全扫描技术的重要技术之一。

对目标系统进行端口扫描,是网络系统入侵者进入目标系统的第一步。

本文对端口扫描技术的原理和应用进行了阐述,并设计了一个简单的基于windows平台上的端口扫描系统。

在论文中介绍了半打开扫描中的SYN探测技术,分析了这种扫描技术实现的原理和特点。

实际设计中采用了扫描安全性和可行性较好的SYN探测技术来实现端口扫描,并实现了端口列表自定义,扫描结果存储等几大模块化功能。

最后结合当前的实际情况对端口扫描的未来发展方向提出了一点个人的看法。

关键词:网络安全;端口扫描;SYN探测The Implementation of a Port-scanning ProgramBased on Semi-opened Port TechnologyAbstractWith the quick development of the internet, network intrusion behavior becomes more and more serious; Network security becomes the focus which people pay attention to. Port-Scanning Technology is one of the most important technologies of the safe scanning on internet. The first step that network system intruders enter the target system is the port scanning of the system. This essay explains the principle and application of the port scanning technology, and then designs a simple port-scan system which bases on the Windows platform. The paper introduces the SYN probe technology of the semi-open scan technologies, analyzes its implementing principle, approach and characters. In the real design it use the SYN probe technology which has a better scanning security and feasibility to achieve the Port Scanning, then realize user-defined port list function, recording of the scanning result, and some other functional modules. At last, combined with the nowadays actual situation, the paper brings a few personal minds for the future direction of the development of the Port-Scanning.Key words: Network security;Port scanning;SYN probe目录论文总页数:22页1 引言 (1)1.1端口扫描概述 (1)1.2端口扫描技术的国内外研究现状 (1)1.3端口扫描原理 (1)1.4端口扫描技术概要 (2)1.5SYN技术详解 (3)1.5.1TCP包探测原理 (3)1.5.2SYN包探测 (4)1.5.3分组时延 (4)1.6端口扫描实现方法 (4)2 需求分析 (4)2.1端口扫描器的总体要求 (4)2.1.1设计背景 (4)2.1.2用户特点 (4)2.1.3软件开发及运行环境 (5)2.2端口扫描器的需求分析 (5)3 端口扫描器的实现 (5)3.1功能模块简介 (5)3.2程序实现流程 (5)3.3SYN探测的实现 (5)3.4端口扫描功能模块 (8)3.4.1端口选择模块 (8)3.4.2目标IP选取模块 (9)3.4.3终止扫描 (10)3.4.4扫描结果存储模块 (10)4 测试环境及结果 (12)4.1硬件环境 (12)4.2软件环境 (12)4.3测试结果 (12)5 端口扫描技术的发展方向和趋势 (12)结论 (13)参考文献 (13)1引言1.1端口扫描概述网络安全探测在网络安全中起着主动防御的作用,占有非常重要的地位。

端口扫描程序的设计与实现2023简版

端口扫描程序的设计与实现端口扫描程序的设计与实现引言端口扫描程序是一种用于检查目标主机开放端口的安全工具。

通过扫描目标主机的端口,管理员可以识别潜在的安全风险,避免攻击者利用开放的端口进行入侵。

本文将介绍端口扫描程序的设计与实现过程,包括扫描原理、需求分析、架构设计以及具体实现步骤。

扫描原理端口扫描程序通过向目标主机发送一系列的探测请求,来判断主机是否响应该端口。

常用的扫描技术包括TCP全连接扫描、TCP SYN扫描、TCP ACK扫描和UDP扫描等。

- TCP全连接扫描:发送完整的TCP三次握手请求,并等待主机返回SYN-ACK确认包。

如果主机响应,则判断端口为开放。

- TCP SYN扫描:仅发送TCP的SYN请求,如果主机返回SYN/ACK则判断端口为开放。

- TCP ACK扫描:发送TCP的ACK请求,如果主机返回RST/ACK 则判断端口为关闭,否则端口为过滤。

- UDP扫描:向目标主机发送UDP数据包,如果主机响应则判断端口为开放。

需求分析在进行端口扫描程序的设计与实现之前,需要明确具体的需求。

根据实际使用场景,端口扫描程序应具备以下功能:1. 用户友好的界面,支持命令行参数和配置文件两种启动方式。

2. 支持多线程或异步扫描,提高扫描效率。

3. 可定制化的端口范围和扫描方式,用户可以根据需求自行选择。

4. 提供扫描结果输出,包括开放端口的列表和扫描进度信息。

架构设计基于以上需求,我们可以设计一个扫描器的基本架构,如下所示:scanner.py 主程序入口scanengine.py 扫描引擎,负责处理扫描逻辑portscanner.py 端口扫描器,封装具体的扫描方法config.py 配置文件,包括端口范围等参数utils.py 工具函数,用于处理输入输出等功能具体实现步骤以下为实现端口扫描程序的具体步骤:1. 设计命令行参数和配置文件,用于设置扫描目标和扫描参数,如端口范围和扫描方式。

端口扫描程序的设计与实现

端口扫描程序的设计与实现

端口扫描程序的设计与实现

简介

设计目标

端口扫描程序的设计目标如下:

快速:能够在最短的时间内扫描目标主机上的所有端口。

精确:能够准确判断目标主机上端口的开放与关闭状态。

轻量:具有较小的资源占用,不会对目标主机和网络造成过多负担。

可扩展:能够灵活扩展功能,满足不同场景下的需求。

设计思路

端口扫描程序的设计思路如下:

1. 确定目标主机:输入目标主机的IP地质或域名。

2. 确定扫描范围:指定要扫描的端口范围,默认为常用端口范围。

3. 并发扫描:使用多个线程扫描目标主机上的端口,提高扫描效率。

4. 端口连接:针对每个要扫描的端口,尝试建立TCP连接,判断端口是否开放。

5. 扫描结果展示:将扫描结果以可读的方式输出,包括开放的端口和关闭的端口。

实现步骤

端口扫描程序的实现步骤如下:

1. 解析参数:根据命令行参数解析目标主机和端口范围。

2. 并发扫描:创建多个线程,并发执行端口扫描任务。

3. 端口扫描:每个线程负责扫描指定范围内的端口,并判断端口是否开放。

4. 扫描结果:将扫描结果保存到一个数据结构中,包括开放的端口和关闭的端口。

实现工具

端口扫描程序可以使用语言实现,借助的socket库可以进行网络连接,使用的多线程库可以实现并发扫描。

示例代码

以下是一个简单的端口扫描程序的示例代码:

import socket

import threading target_host = \。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

端口扫描与检测技术的实现摘要随着Internet日益广泛的应用,黑客攻击行为也是有增无减。

如何有效地抵御这种攻击行为,一直是信息安全领域的焦点。

而其中,端口扫描技术吸引了越来越多人的关注。

端口扫描是黑客搜集目标主机信息的一种常用方法。

为了有效地对付网络入侵行为,对端口扫描进行研究是非常有益和必要的。

攻击者在攻击一个目标时,首先要获取目标的一些基本信息,端口扫描就是其中最简单最重要的方法之一,它可以扫描目标机器中开放的端口,从而确定目标机器中提供的服务,为下一步攻击做准备。

针对端口扫描技术,相应的端口扫描检测技术显的越发重要,作为网络安全技术中的一个重要课题,端口扫描检测技术意义重大。

本文首先阐述了端口扫描技术以及端口扫描检测技术的基本原理和常用方法,然后在此基础上设计了一个对基于网络的端口进行扫描,能判断出目标主机端口开放情况的程序以及一个从网络信息的数据包的捕获和分析着手,再通过统计判断是否存在端口扫描行为的程序,最后从攻击和防御的角度对端口扫描和检测技术作了演示及分析。

关键词:端口;端口扫描;数据包捕获;端口检测The Realization of Port Scanning and Detecting TechnologyAbstractAs the widely applying of Internet, the attacking behavior made by hacker is increasing but not decreasing. How to resist this kind of attacking behavior is always the key point of the domain of the information security.And the port scanning draws people's attention more and more. Port scanning is a usual method which is used by the hacker to collect the information of the target main processor. In order to deal with the invading behavior of the Internet effectively, it is very useful and necessary to work on the port scanning. When an attacker attacks to a target, he or she will firstly gets some basic information about the target, and the port scanning is one of the most simple and important methods which can scan the opening Port of the target machine to make sure the offering service made by the target machine, and it is a preparation to the next attacking. The port detecting seems more and more important referring to the port scanning. As an important task of the secure technique of Internet, the port detecting is of great significance.In this thesis, it firstly elaborates the basic principles and usual methods of the port scanning. On this basis, it then designs a program which can scan the Port of the Internet, and assess the opening situation of the target main processor, and the other program which begins on capturing and analyzing the information packet of Internet, and then assess whether there is a behavior about port scanning through statistic analyses. Lastly, it demonstrates and analyses the technology of port scanning and port detecting from the viewpoint of attacking and resisting.Key Words:port; port scanning; packet capture; port detecting目录论文总页数:23页1 引言 (1)1.1 本课题研究的意义 (1)1.2 本课题的研究方法 (2)2 端口扫描概述 (2)2.1 基本概念 (2)2.2 端口扫描原理 (3)2.3 端口扫描技术简介 (5)3 检测端口扫描概述 (7)3.1 端口扫描检测的分析 (7)3.2 普通端口扫描检测技术概述 (8)3.3 慢速端口扫描检测技术概述 (9)3.4 端口扫描的分布式检测概述 (9)3.5 主流的端口扫描工具 (11)4 端口扫描的实现 (12)4.1 扫描程序的设计原理 (12)4.2 程序流程图 (12)5 检测端口扫描的实现 (13)5.1 检测程序的设计原理 (13)5.2 程序流程图 (13)5.3 设计实现重点代码 (14)6 性能测试 (18)6.1 端口扫描程序性能测试 (18)6.2 检测端口扫描程序性能测试 (19)结论 (20)参考文献 (21)致谢 (22)声明 (23)1引言随着科学技术的飞速发展,21世纪的地球人已经生活在信息时代。

20世纪人类的两大科学技术成果——计算机技术和网络技术,均已深入到人类社会的各个领域,Internet把“地球村”的居民们紧密联系在一起,“天涯若比邻”已然成为现实。

互联网之所以能这样迅速蔓延,被世人所接受,是因为它具备特有的信息资源。

无论对商人、学者,还是对社会生活中的普通老百姓,只要你进入网络的世界,就能找到其隐藏的奥妙,就能得到你所需要的信息。

近年来Internet 的迅速发展,给人们的日常生活带来了全新的感受,“网络生存”已经成为时尚,同时人类社会诸如政治、科研、经济、军事等各种活动对信息网络的依赖程度已经越来越强,“网络经济”时代已初露端倪。

然而,网络技术的发展在给我们带来便利的同时也带来了巨大的隐患,尤其是Internet和Intranet的飞速发展对网络安全提出了前所未有的挑战。

技术是一把双刃剑,不法分子试图不断利用新的技术伺机攻入他人的网络系统,而肩负保护网络安全重任的系统管理员则要利用最新的网络技术来防范各种各样的非法网络入侵行为。

事实已经证明,随着互联网的日趋普及,在互联网上的犯罪活动也越来越多,特别是Internet大范围的开放以及金融领域网络的接入,使得越来越多的系统遭到入侵攻击的威胁。

而作为黑客入侵的前奏,端口扫描是最常见的信息获取手段,端口扫描的检测技术在当今已经越来越成为一个重要的课题。

本文首先对端口扫描技术进行研究,并开发一个能查询目标主机端口开放情况的程序;然后重点研究端口扫描的检测技术,从对数据包的捕获和分析着手,再定义一个判断是否扫描的条件,并通过统计由定义的扫描条件判断是否存在端口扫描行为,不但能对一般的扫描、快速扫描能够检测,且在一定程度上对慢速扫描也能很好的检测。

1.1本课题研究的意义在今天快速发展的Internet中,黑客攻击方法层出不穷,网络的安全性已经越来越受到威胁。

要保证计算机资源的保密性、有效性、完整性也变得越来越困难。

端口扫描作为黑客攻击的一个重要方面,也在不停地向前发展,扫描手段已经变得越来越丰富,越来越隐蔽,越来越具有威胁性。

如何有效的对端口扫描行为进行检测,已经是越来越重要的一个课题,这对于保证我们网络的安全性有着重要的意义,也是入侵检测系统(IDS)和入侵预防系统(IPS)的一个重点。

1.2本课题的研究方法本文分别对端口扫描技术以及端口扫描的检测技术作了研究,并设计出一个根据扫描者向目标主机的TCP/IP服务端口发送探测数据包,并记录目标主机的响应,通过分析响应来判断服务端口是打开还是关闭,进而得知端口的状态的端口扫描程序,以及一个从网络信息的数据包的捕获和分析着手,通过统计判断是否存在端口扫描行为的端口扫描检测程序。

2端口扫描概述2.1基本概念端口的含义:在网络技术中,端口(Port)大致有两种意思:一是物理意义上的端口,比如,ADSL Modem、集线器、交换机、路由器用于连接其他网络设备的接口,如RJ-45端口、SC端口等等。

二是逻辑意义上的端口,一般是指TCP/IP协议中的端口,端口号的范围从0到65535,比如用于浏览网页服务的80端口,用于FTP服务的21端口等等。

我们这里将要介绍的就是逻辑意义上的端口。

端口分类:逻辑意义上的端口有多种分类标准,下面将介绍两种常见的分类:按端口号分布划分:(1)知名端口(Well-Known Ports)知名端口即众所周知的端口号,范围从0到1023,这些端口号一般固定分配给一些服务。

比如21端口分配给FTP服务,25端口分配给SMTP(简单邮件传输协议)服务,80端口分配给HTTP服务,135端口分配给RPC(远程过程调用)服务等等。

(2)动态端口(Dynamic Ports)动态端口的范围从1024到65535,这些端口号一般不固定分配给某个服务,也就是说许多服务都可以使用这些端口。

只要运行的程序向系统提出访问网络的申请,那么系统就可以从这些端口号中分配出一个供该程序使用。

比如1024端口就是分配给第一个向系统发出申请的程序。

在关闭程序进程后,就会释放所占用的端口号。

不过,动态端口也常常被病毒木马程序所利用,如冰河默认连接端口是7626、WAY 2.4是8011、Netspy 3.0是7306、YAI病毒是1024等等。