路由器内网PC通过公网IP访问映射的内网SERVER案例

内网用户通过域名或公网IP访问内部服务器的解决办法

内网用户通过域名或公网IP访问内部服务器的解决办法统而言之,通常出现在定义内部用户NAT访问互联网与定义服务器为同一网段、同一区域、同一网络设备的网络环境,因为这样会使报文来回的路径会不一致或其它原因,导致访问中断。

一、思科设备示例1.1 Router示例Router(config)# interfacee0/0Router(config-if)#ip add 192.168.1.1 255.255.255.0Router(config-if)#ipnat insideRouter(config)# interfacee0/1Router(config-if)#ip add 202.101.1.46 255.255.255.248Router(config-if)#ipnat outsideRouter(config)# ipnat inside source static tcp 192.168.1.100 80202.101.1.45 80Router(config)# access-list1 permit 192.168.1.0 0.0.0.255Router(config)# ipnat inside source list 1 interface e0/1 overloadRouter(config)# iproute 0.0.0.0 0.0.0.0 202.101.1.41Router(config)#ipdns serverRouter(config)#ip domain-lookupRouter(config)#ip name-server 202.101.172.46Router(config)#ip host 192.168.1.100内部网络主机的DNS配置成192.168.1.11.2 Firewall示例A方法:static(inside,outside ) 202.101.1.45 192.168.1.100 netmask255.255.255.255access-list 100extended permit tcp any host 202.101.1.45 eq 80access-group 100 in interface ousidealias (inside)192.168.1.100 202.101.1.45 255.255.255.255注意事项:某些FirewallIOS版本下,命令或不可成功,在policy-map添加一条命令即可:policy-mapglobal_policyclassinspection_defaultinspectdns maximum-length 512B方法:static(inside,outside ) 202.101.1.45 192.168.1.100 netmask255.255.255.255dnsaccess-list 100extended permit tcp any host 202.101.1.45 eq 80access-group 100 in interface ouside二、华为与华三设备示例[h3c] interface ethernet0/0/0[h3c-ethernet0/0/0]ip address 202.101.1.45 255.255.255.248[h3c-ethernet0/0/0]nat outbound 2000[h3c-ethernet0/0/0]nat server protocol tcp global 202.101.1.45 www inside192.168.1.100 www[h3c-ethernet0/0/0]nat server protocol tcp global 202.101.1.45 ftp inside192.168.1.100 ftp[h3c-ethernet0/0/0]quit[h3c] acl number 2000[h3c-acl-basic-2000]rule 0 permit source 192.168.1.0 0.0.0.255[h3c-acl-basic-2000]rule 1 deny[h3c] interface ethernet1/0/0[h3c-ethernet1/0/0] ip address 192.168.1.1 255.255.255.0[h3c]natdns-map www. 202.101.1.45 80 tcp[h3c]natdns-map ftp. 202.101.1.45 21 tcp注意事项:较早的系统版本可能没有natdns-map命令,可参照如下配置:[h3c] acl number 3000[h3c-acl-basic-3000] rule permit ip source 192.168.1.0 0.0.0.255 destination 192.168.1.100 0.0.0.0[h3c] interface ethernet1/0/0[h3c-ethernet1/0/0] nat outbound 3000[h3c-ethernet1/0/0]nat server protocol tcp global 202.101.1.45 www inside 192.168.1.100 www三、天融信设备示例企业WEB服务器(IP:172.16.1.2)通过防火墙MAP为202.99.27.201对内网用户提供WEB服务,网络示意图如下如上图所示,管理主机和WEB服务器同样处于网段172.16.1.0/24。

H3C路由器内网用户通过域名访问内网服务器方法

H3C路由器内网用户通过域名访问内网服务器方法最近遇见的一个问题,客户内部网络中没有部署DNS服务器,而用户访问内网服务器时,需要通过申请的公网域名(对应客户网络出口路由的公网IP地址)访问内网服务器。

最后查了手册,产品手册中讲解了一种方法,就是用DNS-MAP 可以实现,下面把工程师发给我的这个文档分享一下,其中又讲解了另一种方法,最后我用了里面讲的“NAT和NAT Server 下发在内网网关接口”的这种方法给客户解决了问题,感谢提供这个文档的工程师,在此分享一下,希望对大家有所帮助。

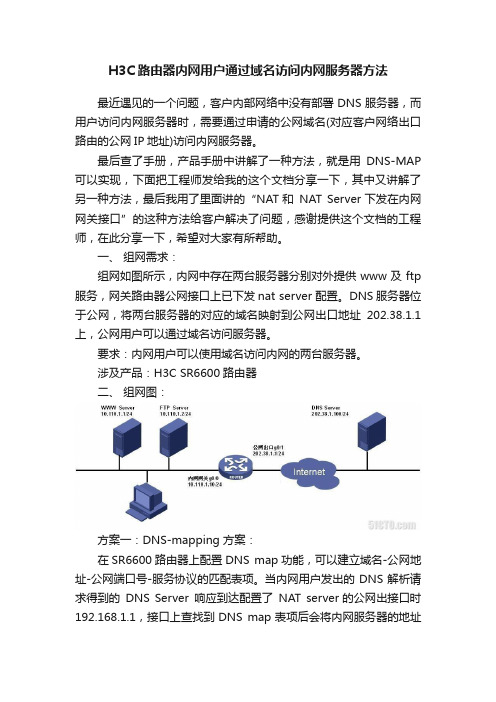

一、组网需求:组网如图所示,内网中存在两台服务器分别对外提供www及ftp 服务,网关路由器公网接口上已下发nat server 配置。

DNS服务器位于公网,将两台服务器的对应的域名映射到公网出口地址202.38.1.1上,公网用户可以通过域名访问服务器。

要求:内网用户可以使用域名访问内网的两台服务器。

涉及产品:H3C SR6600路由器二、组网图:方案一:DNS-mapping 方案:在SR6600路由器上配置DNS map功能,可以建立域名-公网地址-公网端口号-服务协议的匹配表项。

当内网用户发出的DNS解析请求得到的DNS Server响应到达配置了NAT server 的公网出接口时192.168.1.1,接口上查找到DNS map表项后会将内网服务器的地址替换解析到的公网地址,主机就可以使用内网地址直接访问服务器。

方案二:利用NAT 和NAT Server 下发在内网网关接口上,使内网主机通过公网地址去访问服务器。

在不使用DNS-mapping的情况下,主机用域名访问服务器意味着主机必须能使用公网地址(202.38.1.1)去访问内网服务器。

通过将NAT和NATServer 配置下发在内网网关接口上可以满足该应用(原先下发在公网接口上的nat server 配置是为了满足公网用户访问的,该部分配置不变)。

内部主机通过公网地址访问内网服务器配置案例

内部主机通过公网地址访问内网服务器配置案例内部主机通过公网地址访问内网服务器的配置是一种常见的网络部署方案,特别适用于需要远程访问内网服务器的情况,比如企业的分支机构、远程办公或者云服务器等。

本文将介绍一种常见的内部主机通过公网地址访问内网服务器的配置案例。

首先,需要明确的是,内部主机通过公网地址访问内网服务器涉及到两个网络层面的配置,一是公网网络配置,二是内网网络配置。

1.公网网络配置:最后,为了确保公网访问的安全性,建议在公网路由器上启用防火墙,并且只开放需要访问的端口,以防止未经授权的访问。

2.内网网络配置:首先,需要为内网服务器分配一个静态IP地址。

静态IP地址保证了内网服务器的唯一性,并且可以方便地在公网路由器上进行映射配置。

这个IP地址可以手动设置在内网服务器或者通过DHCP服务器进行分配。

其次,需要在内网服务器的操作系统上进行相应的网络配置。

具体的配置步骤因操作系统而异,一般涉及到修改网络接口配置文件或者通过网络配置工具来设置IP地址、子网掩码、网关地址等。

为了保证网络连接的正常进行,建议设置DNS服务器地址,以确保网络服务的可用性。

最后,需要在内网服务器上配置对应的网络服务。

例如,如果需要通过HTTP协议访问内网服务器上的网页,需要在内网服务器上安装和配置一个HTTP服务器,例如Apache或Nginx,确保服务正常启动并监听80端口。

总结起来,内部主机通过公网地址访问内网服务器的配置主要涉及到公网网络配置和内网网络配置两个方面。

公网网络配置包括获取公网IP 地址、设置端口映射以及启用防火墙等;内网网络配置包括为内网服务器分配静态IP地址、进行操作系统网络配置以及配置对应的网络服务等。

通过合理的配置,可以实现内部主机通过公网地址访问内网服务器,并确保网络连接的可用性和安全性。

内网通过公网地址访问内部服务器

undo insulate

#

undo connection-limit enable

connection-limit default deny

connection-limit default amount upper-limit 50 lower-limit 20

#

firewall statistic system enable

#

domain system

#

local-user admin

password cipher .]@USE=B,53Q=^Q`MAF4<1!!

service-type telnet terminal

level 3

service-type ftp

#

acl number 2000

rule 0 permit source 192.168.1.00.0.0.255

#

user-interface con 0

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

return

[H3C]

#

interface Ethernet1/4

#

interface Ethernet1/5

#

interface Ethernet1/6

#

interface Ethernet1/7

#

interface Ethernet1/8

#

interface Ethernet2/0

ip address 200.0.0.2 255.255.255.0

#

firewall interzone local trust

实现内网通过公网域名访问NAT映射的内网服务器

实现内网通过外网域名访问NAT映射的内网服务器大家都知道在用Huawei的中低端路由器做NAT地址映射时只能支持“外网访问”不支持“内网访问”。

也就是说只支持NAT映射后外网IP通过外网域名(外网IP)访问NAT映射的服务器,不支持NAT映射后内网IP通过外网域名(外网IP)访问NAT映射的服务器,而在实际应用中实现后者还是很有意义的,相信遇到这个问题各位800的兄弟还是可以听到用户说:“三四百块的东西能支持的,这么贵的华为设备居然不支持#¥%!”不知以何言以对好啊!用户当然也会问有没有实现的方法啊!想了个方法供大家参考,也做了实验是可以实现的,但目前这个方法实现的前提是需要NAT必需是以地址池做的。

(原因是在做实验时,发现当策略匹配到的目的地址是路由器本身的接口地址时,策略不会被匹配! 所以如果将10.153.2.115设为ETH0的接口地址,做nat outbound interface的话,去往10.153.2.115的IP包就不会被重定向到next-hop 192.168.0.33了.)以上图拓扑为例:1.FTP server通过路由器的NAT映射对外网提供FTP 服务。

2.内网用户通过外网域名(外网IP)来访问FTP server 。

配置路由器如上图:1.在路由器上做策略路由把192.168.0.0/24 访问10.153.2.115这个地址的IP包的next-hop重定向到FTP server 192.168.0.33。

路由器配置如下: [Router]!version 1.74nat address-group 10.153.2.115 10.153.2.115 115info-center consolefirewall enableaaa-enableftp-server enable!acl 1 match-order autorule normal permit source 192.168.0.0 0.0.0.255!acl 188 match-order autorule normal permit ip source 192.168.0.0 0.0.0.255 destination 10.153.2.1150.0.0.0rule normal deny ip source any destination any!interface Aux0async mode flowlink-protocol ppp!interface Ethernet0ip address 10.153.2.210 255.255.255.0nat outbound 1 address-group 115nat server global 10.153.2.115 ftp inside 192.168.0.33 ftp tcp!interface Ethernet1ip address 192.168.0.1 255.255.255.0ip policy route-policy heihei!route-policy heihei permit 1if-match ip address 188apply ip next-hop 192.168.0.33quit!ip route-static 0.0.0.0 0.0.0.0 10.153.2.1 preference 60!return2.在FTP server上建立一个loopback虚拟口,将这个loopback口的IP设成跟路由器上的NAT映射IP一样的地址。

如何把域名映射到内网服务器(内网...

如何把域名映射到内网服务器(内网...

如何把域名映射到内网服务器(内网能访问,但是通过域名不能访问)

用户在安装了wingdns的动态域名解析客户端后,域名就可以解析到IP上。

但是如果你的电脑是通过路由器连接的话,就要设置相应的端口映射到你的内外机器上,因为内外的所有计算机在外网上都是共有一个IP地址的。

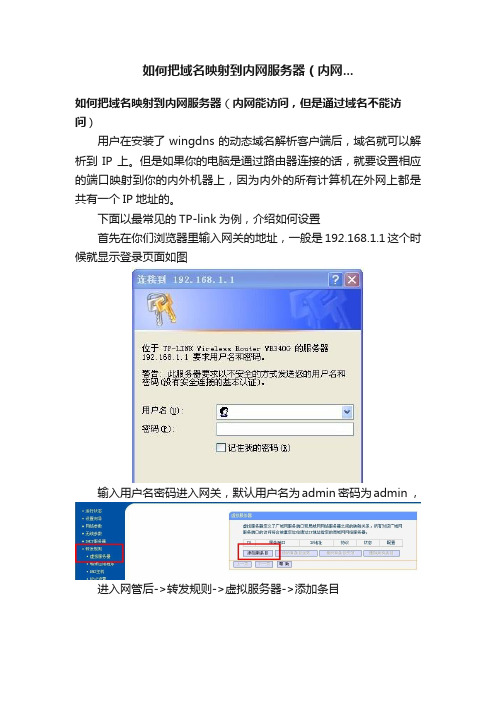

下面以最常见的TP-link为例,介绍如何设置

首先在你们浏览器里输入网关的地址,一般是192.168.1.1这个时候就显示登录页面如图

输入用户名密码进入网关,默认用户名为admin 密码为admin ,

进入网管后->转发规则->虚拟服务器->添加条目

输入相应的端口到内外的机器上。

这里80端口是http服务器的默认端口,192.168.1.101是我电脑的内外IP,保存,ok了这样通过就能访问我电脑上的服务器了

需要注意的是,有些地方的电信屏蔽了用户的80端口,这个时候就要设置别的端口到内外IP上了。

如何设置路由器外网访问内网服务器

如何设置路由器外网访问内网服务器如何通过路由器设置,让外网可以访问到内网中的某一台电脑,也可以是电脑上架设的本地网站。

下面是店铺给大家整理的一些有关设置路由器外网访问内网服务器的方法,希望对大家有帮助!设置路由器外网访问内网服务器的方法确定电脑与路由器正确连接,并且已连至互联网。

在地址栏中输入192.168.0.1回车,输入用户名密码,进入路由器主界面。

然后点击左侧菜单中的“虚拟服务器”,——“端口段映射”打开“端口段映射”界面。

由于网站用的是80端口,所以我们在“常用服务端口”选择“HTTP(80)”然后点击“填充到”ID 1。

就会自动填充到列表中ID为1中,然后填写内网IP地址,你机器IP地址是多少就填写多少。

我的IP192.168.0.102。

协议可选TCP,UDP,全部。

默认即可。

选择启用,最后保存所有设置。

PS:我比喜欢本机IP地址查询方法:Win+R ——cmd——ipconfig到此路由器中的设置已经完成。

我们再看看电脑中的设置。

文章开头也说了,是要人访问在电脑上架设的网站。

本文以Windows中的IIS为例。

打开IIS,找到网站右击选择“编辑绑定”打开“网站绑定”窗口,“主机名”为空不填,IP地址写本地IP地址192.168.0.102(你自己电脑上多少就填多少)。

在此需要注意的是若输入外网IP无反应,有可能是防火墙拦截,此时关闭防火墙或把端口80填加到防火墙中去即可。

以上设置成功后,就可以访问了。

可以把外网地址发给你的朋友测试一下,也可以自己在IE中输入外网地址测试。

在路由器中可查看到外网IP171.8.81.*。

我们输入地址栏后看到网站打开。

说明设置成功。

除了可以设置80端口外,还有其可设置比如21,8080等。

根据需要可设置不同端口。

END。

内网pc不能用公网ip访问内网服务器

谢谢!

那我们下边就来看一下,这个命令到底做 了什么手脚致使我们内网用户也可以用公 网ip 来访问内网服务器。

路由器收到这个包后,发现 自己刚转换过该目的地址, 此时配置了permit-inside命令 为了保证源进源出使内网用户 的路由设备会将该nat转换记录 接受这个本来就是找他的包, 在案 就根据自己刚才记录在案的转换 再把这个包的源ip转换成64.1.1.3 S64.1.1.3 64.1.1.3 D192.168.1.1 D192.168.10.1

探究: 内网用户不能使用公网ip访问内 网服务器原因及解决方案

由于发布内网服务器 做了静态的nat转换和自己直连,所 Ip改为192.168.10.1 以就发包给内网服务器 S192.168.1.1 D192.168.10.1

原因

ISP

DNS服务器 8.8.8.8 对应64.1.1.3

因此,内网用户在出口路由器做了内网服 务器发布的情况下是不能用服务器的公网ip 来访问该服务器的。

那么,怎么才能使内网主机利用公网ip

来访问内网服务器呢?

?

锐捷路由设备的permit-inside命令

就是我们在做服务器发布的时候,在静态 nat转换后边跟上permit-inside这条命令, 就可以轻松实现这个功能。

原因

ISP

DNS服务器 8.8.8.8 对应64.1.1.3

到此为止,这个包就能正确 有来有回的为内网用户所接 受,这样内网用户就能利用 公网ip来访问内网服务器了

S192.168.1.1 D64.1.1.3

S192.168.10.1 D192.168.1.1 内网用户 192.168.1.1 内网web服务器 192.168.10.1

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

路由器内网PC通过公网IP访问映射的内网SERVER

案例

一、组网:

二、问题描述:

拓朴如上图,内网PC与内网所在的SERVER在同一个网段,现在内网SERVER 对公网用户提供WWW和FTP服务,在公网上有相应的域名。

现在要求内网PC可以同时通过公网域名、公网IP和私网IP来访问内网的这台SERVER。

三、过程分析:

内网主机通过公网域名来访问映射的SERVER在AR路由器上都是通过NAT DNS-MAP来实现的,但不能同时通过公网IP和私网IP来访问SERVER。

如果在设备内网口配置NAT SERVER则可以把访问公网地址转换成私网地址,然后向SERVER 发起连接,但源地址还是内网主机的地址,此时SERVER给PC回应报文时就不会走路由器,直接发到了内网PC上,内网PC认为不是自己要访问的地址,会把这

个报文丢弃,因此会导致连接中断。

如果让SERVER把报文回给路由器,路由器再根据NAT SESSION就可以正确转发给PC了。

四、解决方法:

在内网接口配置一个NAT OUTBOUND 3000就可以了。

具体配置如下: [H3C]dis cu

#

sysname H3C

#

clock timezone gmt+08:004 add 08:00:00

#

cpu-usage cycle 1min

#

connection-limit disable

connection-limit default action deny

connection-limit default amount upper-limit 50 lower-limit 20

#

web set-package force flash:/http.zip

#

radius scheme system

#

domain system

#

local-user admin

password cipher .]@USE=B,53Q=^Q`MAF4<1!!

service-type telnet terminal

level 3

service-type ftp

#

acl number 2000

rule 0 permit source 192.168.1.0 0.0.0.255

rule 1 deny

#

acl number 3000

rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.1.2 0

#

interface Aux0

async mode flow

#

interface Ethernet1/0

ip address 192.168.1.1 255.255.255.0

nat outbound 3000

nat server protocol tcp global 200.0.0.2 ftp inside 192.168.1.2 ftp #

interface Ethernet2/0

ip address 200.0.0.2 255.255.255.0

nat outbound 2000

nat server protocol tcp global 200.0.0.2 ftp inside 192.168.1.2 ftp #

interface Ethernet3/0

#

interface NULL0

#

FTP server enable

#

ip route-static 0.0.0.0 0.0.0.0 200.0.0.1 preference 60

#

user-interface con 0

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

return

[H3C]

五、说明

1、本案例适用于R系列、AR系列、MSR系列路由器,secpath防火墙。

2、R系列路由器在使用此案例时内网口需要undo ip fast-forwarding,并

且在使用FTP映射时,客户端只能使用主动模式去访问。

nat address-group 1 202.100.1.184

nat address-group 2 202.100.1.183

acl nu 3000

rule permit ip source 192.168.1.0 0.0.0.255 (视频网段)

acl nu 3001

rule permit ip source 192.168.2.0 0.0.0.0.255

.

.

.

.

(其它网段)

interface GigabitEthernet0/0

//在出接口上进行NAT转换

nat outbound 3000 address-group 1

nat outbound 3001 address-group 2

ip address 202.100.1.183 255.255.255.0

ip address 202.100.1.184 255.255.255.0 sub。