kerberos认证常用命令

大数据模拟试题60道-HCIA-Big Data

HCIA-Big Data Certification V3.0(CN)Mock Exam1.(判断题)传统数据库先有数据后有模式。

A. FalseB. True2.(单选题)在鲲鹏生态系统中,以下哪款操作系统是华为社区开源版?A. CentOSB. 中标麒麟C. OpenEulerD. Ubuntu3. (多选题) 以下哪些选项是华为云MRS服务低成本的体现?A. 存算分离B.按需扩减容C. 临时集群D. 集群自动弹性伸缩4.(判断题)HDSF文件系统不可以存储大量小文件。

A. FalseB. True5.(单选题)HDSF文件系统中哪个模块用来存储元数据?A. Data nodeB. Name nodeC. ZookeeperD. Client6. (多选题) ZooKeeper客户端常用命令包括哪些?A. 创建节点B. 获取节点数据C. 列出子节点D. 删除节点7.(判断题)因为HDFS有多副本机制,所有不存在单点故障。

A. FalseB. True8.(判断题)元数据持久化过程其实质是将数据从内存落盘到磁盘。

A. FalseB. True9.(判断题)Hive适用于低延时的场景,比如联机事务处理。

A. FalseB. True10.(单选题)Hive定义一个自定义函数类时,需要继承以下哪个类?A. FunctionRegistryB. UDFC. MapReduce11. (多选题) Hive支持以下哪些执行引擎?A. MapReduceB. TezC. SparkD. Loader12.(判断题)HBase是一个高可靠性、面向行、可伸缩的分布式存储系统。

A. FalseB. True13.(单选题)HBase的架构不包括哪个功能组件?A. ClientB. HMasterC. HRegionServerD. ZooKeeper14. (多选题) HBase的特点有哪些?A. HBase是一个分布式,基于列式存储的数据库B. HBase适合存储半结构化和非结构化的数据C. HBase是主从架构,HRegionServer为主节点,HMaster为从节点D. HBase中为NULL的数据不会被存储15. (多选题) MapReduce具有以下哪些特点?A. 函数式编程B. 良好扩展性C. 高容错D. 实时计算16.(单选题)Yarn中负责整个集群的资源管理和任务调度的功能模块是哪一个?A.App MasterB. NodeManagerC. Resource ManagerD. Container17.(判断题)Map阶段的Partition、Sort、Combine、Spill四个步骤缺一不可。

2022~2023中级软考考试题库及答案参考72

2022~2023中级软考考试题库及答案1. Kerberos 是一种常用的身份认证协议,它采用的加密算法是()A.ElgamalB.DESC.MD5D.RSA正确答案:B2. 以下关于公钥基础设施( PKI)的说法中,正确的是()A.PKI 可以解决公钥可信性问题B.PKI 不能解决公钥可信性问题C. PKI 只能有政府来建立D.PKI 不提供数字证书查询服务正确答案:A3. Windows主机推荐使用()格式。

A.NTFSB.FAT32C.FATD.Linux正确答案:4. 以下关于RISC指令系统特点的叙述中,不正确的是()。

A.对存储器操作进行限制,使控制简单化B.指令种类多,指令功能强C.设置大量通用寄存器D.其指令集由使用频率较高的一些指令构成,以提高执行速度正确答案:B5. 当教师遇到一个实际上的问题时,带着这个问题去学习去使用信息技术,这个过程属于基于问题的行动学习。

正确答案:正确6. 防火墙的主要功能有哪些?()A.过滤进.出网络的数据B.管理进.出网络的访问行为C.封堵某些禁止的业务,对网络攻击进行检测和报警D.记录通过防火墙的信息内容和活动正确答案:ABCD7. 如果Web应用对URL访问控制不当,可能造成用户直接在浏览器中输入URL,访问不该访问的页面。

()正确答案:正确8. Solaris操作系统下,下面哪个命令可以修改/n2kuser/.profile文件的属性为所有用户可读、科协、可执行?()A.chmod744/n2kuser/.profileB.chmod755/n2kuser/.profileC.chmod766/n2kuser/.profileD.chmod777/n2kuser/.profile正确答案:9. DSS 数字签名标准的核心是数字签名算法 DSA,该签名算法中杂凑函数采用的是()。

A.SHA1B.MD5C.MD4D.SHA2正确答案:A10. 在Word的查找/替换功能中,我们不仅可以替换文本内容,还可以替换文本格式。

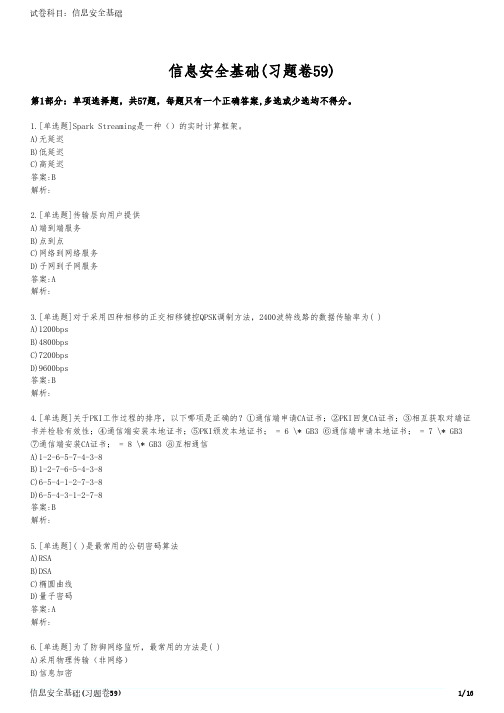

信息安全基础(习题卷59)

信息安全基础(习题卷59)第1部分:单项选择题,共57题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]Spark Streaming是一种()的实时计算框架。

A)无延迟B)低延迟C)高延迟答案:B解析:2.[单选题]传输层向用户提供A)端到端服务B)点到点C)网络到网络服务D)子网到子网服务答案:A解析:3.[单选题]对于采用四种相移的正交相移键控QPSK调制方法,2400波特线路的数据传输率为( )A)1200bpsB)4800bpsC)7200bpsD)9600bps答案:B解析:4.[单选题]关于PKI工作过程的排序,以下哪项是正确的?①通信端申请CA证书;②PKI回复CA证书;③相互获取对端证书并检验有效性;④通信端安装本地证书;⑤PKI颁发本地证书; = 6 \* GB3 ⑥通信端申请本地证书; = 7 \* GB3⑦通信端安装CA证书; = 8 \* GB3 ⑧互相通信A)1-2-6-5-7-4-3-8B)1-2-7-6-5-4-3-8C)6-5-4-1-2-7-3-8D)6-5-4-3-1-2-7-8答案:B解析:5.[单选题]( )是最常用的公钥密码算法A)RSAB)DSAC)椭圆曲线D)量子密码答案:A解析:6.[单选题]为了防御网络监听,最常用的方法是( )A)采用物理传输(非网络)C)无线网D)使用专线传输答案:B解析:7.[单选题]反病毒软件采用()技术比较好的解决了恶意代码加壳的查杀。

A)特征码技术B)校验和技术C)行为检测技术D)虚拟机技术答案:D解析:8.[单选题]假设(p,q,n,e,d)是根据RSA密钥生成算法生成的,则RSA的公钥为_______。

A)p和qB)nC)e和nD)d和n答案:C解析:9.[单选题]Modem的作用是( )A)实现计算机的远程联网B)在计算机之间传送二进制信号C)实现数字信号与模拟信号之间的转换D)提高计算机之间的通信速度答案:C解析:10.[单选题]入侵检测的目的是( )A)实现内外网隔离与访问控制B)提供实时的检测及采取相应的防护手段,阻止黑客的入侵C)记录用户使用计算机网络系统进行所有活动的过程D)预防、检测和消除病毒答案:D解析:11.[单选题]以下哪种特点是代理服务所具备的 ( ) 。

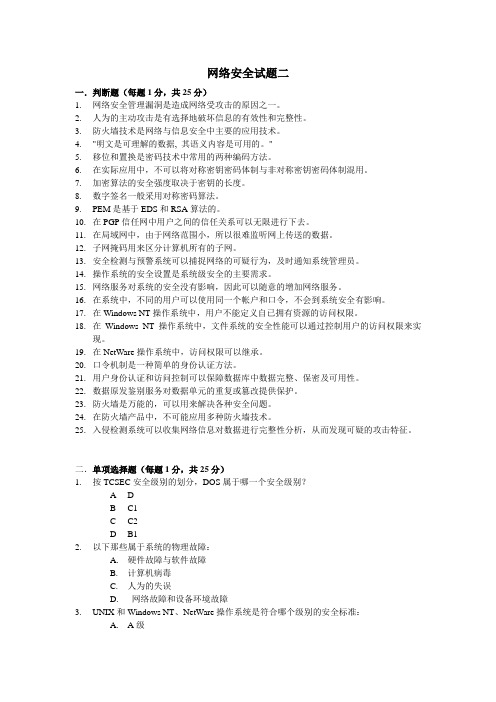

《网络安全与管理(第二版)》 网络安全试题2

网络安全试题二一.判断题(每题1分,共25分)1.网络安全管理漏洞是造成网络受攻击的原因之一。

2.人为的主动攻击是有选择地破坏信息的有效性和完整性。

3.防火墙技术是网络与信息安全中主要的应用技术。

4."明文是可理解的数据, 其语义内容是可用的。

"5.移位和置换是密码技术中常用的两种编码方法。

6.在实际应用中,不可以将对称密钥密码体制与非对称密钥密码体制混用。

7.加密算法的安全强度取决于密钥的长度。

8.数字签名一般采用对称密码算法。

9.PEM是基于EDS和RSA算法的。

10.在PGP信任网中用户之间的信任关系可以无限进行下去。

11.在局域网中,由于网络范围小,所以很难监听网上传送的数据。

12.子网掩码用来区分计算机所有的子网。

13.安全检测与预警系统可以捕捉网络的可疑行为,及时通知系统管理员。

14.操作系统的安全设置是系统级安全的主要需求。

15.网络服务对系统的安全没有影响,因此可以随意的增加网络服务。

16.在系统中,不同的用户可以使用同一个帐户和口令,不会到系统安全有影响。

17.在Windows NT操作系统中,用户不能定义自已拥有资源的访问权限。

18.在Windows NT操作系统中,文件系统的安全性能可以通过控制用户的访问权限来实现。

19.在NetWare操作系统中,访问权限可以继承。

20.口令机制是一种简单的身份认证方法。

21.用户身份认证和访问控制可以保障数据库中数据完整、保密及可用性。

22.数据原发鉴别服务对数据单元的重复或篡改提供保护。

23.防火墙是万能的,可以用来解决各种安全问题。

24.在防火墙产品中,不可能应用多种防火墙技术。

25.入侵检测系统可以收集网络信息对数据进行完整性分析,从而发现可疑的攻击特征。

二.单项选择题(每题1分,共25分)1.按TCSEC安全级别的划分,DOS属于哪一个安全级别?A DB C1C C2D B12.以下那些属于系统的物理故障:A. 硬件故障与软件故障B. 计算机病毒C. 人为的失误D. 网络故障和设备环境故障3.UNIX和Windows NT、NetWare操作系统是符合哪个级别的安全标准:A. A级B. B级C. C级D. D级4.下面描述了Kerberos系统认证协议过程,哪一个是正确的?A 请求TGS入场券→请求服务B 请求服务器入场券→请求服务C 请求TGS入场券→请求服务器入场券→请求服务D 请求服务器入场券→请求TGS入场券→请求服务5.在对称密钥密码体制中,加、解密双方的密钥:A. 双方各自拥有不同的密钥B. 双方的密钥可相同也可不同C. 双方拥有相同的密钥D. 双方的密钥可随意改变6.对称密钥密码体制的主要缺点是:A. 加、解密速度慢B. 密钥的分配和管理问题C. 应用局限性D. 加密密钥与解密密钥不同7.数字签名是用来作为:A. 身份鉴别的方法B. 加密数据的方法C. 传送数据的方法D. 访问控制的方法8.在以太网卡中,有一个唯一的物理地址固化在硬件中标识这个网卡,这个物理地址是:A 长度64位B 长度48位C 长度32位D 长度28位9.下面协议哪些属于传输层的协议?A SSLB SMTPC FTPD NetBeui10.对IP层的安全协议进行标准化,已经有很多方案。

11_Hadoop基础技术-KerberosLDAP

密码太多的烦恼

聊天工具 游戏

看漫画

邮箱 微博

听音乐 追剧追番

各种登录。。。 账号密码记不住呀!!!

统一身份认证

统一身份认证就类似于游乐园的通行规则一样,游客可以 通过一个通行证(秘钥)来畅玩授权过的游乐项目。

在开源大数据平台中,用户可能需要同时使用很多开源组 件,因此会涉及到每个组件的身份认证和访问权限等问题。 利用统一的认证服务能够更好的管理用户的身份认证及会 话管理等。

单点登录的特点如下:

为用户提供便捷服务 提高运维和管理效率 简化应用系统的开发

实现单点登录的主流技术

对于单点登录的实现,主要有如下六种技术:

cookies技术

Broker-based技术

Agent-based技术

Agent and Broker-based技术

Gateway-based技术

Ldap 服务器

身份认证功能设计

LdapServer通过使用Group(组)和Role(角色)的身份认证方式来管理用户,从而更好地管理 不同组织下的用户的属性和权限。

LdapServer的Group(组)是对用户进行统一的组管理,如果用户添加到该组中,该组的 member属性中就会添加成员的dn记录。

LdapServer作为目录服务系统是由目录数据库和一套访问协议组成的系统:

LdapServer基于OpenLDAP开源技术实现。 LdapServer以Berkeley DB作为默认的后端数据库。 LdapServer是基于LDAP标准协议的一种具体开源实现。

LdapServer组织模型

例:左下方节点dn为:

cn=stu_George,uid=001, ou=Primary school, dc=CN,dc=edu

网络通信命令大全

网络通信命令大全欢迎来到店铺,本文为大家讲解网络通信命令大全,欢迎大家阅读。

Linux&BSD%Unixab功能说明:HTTP测绘ytalk功能说明:与其他用户交谈。

语法:ytalk [-isxY][-h<主机名称IP地址>][用户名称...]补充说明:通过ytalk指令,你可以和其他用户线上交谈,如果想和其他主机的用户交谈,在用户名称后加上其主机名称或IP地址即可。

参数:-h<主机名称IP地址> 指定交谈对象所在的远端主机。

-i 用提醒声响代替显示信息。

-s 在指令提示符号先开启ytalk交谈窗。

-x 关闭图形界面。

-Y 所有必须回应yes或no的问题,都必须用大写英文字母"Y"或"N"回答。

---write功能说明:传送信息。

语法:write [用户名称][终端机编号]补充说明:通过write指令可传递信息给另一位登入系统的用户,当输入完毕后,键入EOF表示信息结束,write指令就会将信息传给对方。

如果接收信息的用户不只登入本地主机一次,你可以指定接收信息的终端机编号。

wall(write all)功能说明:传送信息。

语法:wall [公告信息]补充说明:通过wall指令可将信息发送给每位同意接收公众信息的终端机用户,若不给予其信息内容,则wall指令会从标准输入设备读取数据,然后再把所得到的数据传送给所有终端机用户。

uux功能说明:在远端的UUCP主机上执行指令。

语法:uux [-bcCIjlnrvz][-a<地址>][-g<等级>][-s<文件>][-x<层级>][--help][指令]补充说明:uux可在远端的UUCP主机上执行指令或是执行本机上的指令,但在执行时会使用远端电脑的文件。

参数:-或-p或--stdin 直接从键盘读取要执行的指令。

-a<地址>或--requestor<地址> 执行邮件地址,以便寄送状态信息。

freeipa 使用手册

freeipa 使用手册

FreeIPA是一个集成安全信息管理解决方案,提供集中的身份验证、授权和账户信息。

以下是FreeIPA的使用手册:

1. 安装FreeIPA:

启用idm:DL1存储库。

安装程序以及依赖:执行命令 `yum install -y ipa-server bind bind-dyndb-ldap ipa-server-dns`。

安装完以后配置FreeIPA需要提供服务器的主机名,按enter键代表默认主机名。

2. 设置静态IP:参考常用命令里设置ip方式。

3. 配置Kerberos:在各个节点上面手动安装Kerberos的各个组件。

可以使用操作系统厂商提供的集成安全套件,FreeIPA就是其中的一个。

在安装freeipa的时候,会将kerberos一同装好。

4. 输入注意事项:

安装IPAClient的时候,注意不要多输入空格之类的符号。

节点名称必须满足FQDN的要求,FreeIPA集群必须使用FQDN。

在安装freeipa的时候,安装脚本会自动获取当前的机器名(是freeipa的主节点),并解析出相应的域名。

另外,机器名称绝对不能叫做类似于,通过点号后面的sec19来区分,这是绝对不行的。

5. DNS说明:DNS用于机器名解析,如果安装FreeIPA双机(即主从Server),那就需要DNS。

以上是FreeIPA的使用手册,具体操作可能因版本不同而有所差异,建议咨询专业人士获取帮助。

渗透笔记整理

91ri渗透笔记整理【渗透笔记】(壹)1.避免0day攻击的最好办法是实现启发式(Heuristic)或基于轮廓(Profile-based)的入侵检测系统。

2.常见的安全证书包括CCIE: Security、CEH、CISSP、CCSP、GIAC、OPSTA和Security+。

3.Nmap扫描主机开放端口,能够在运行IPSec的OpenBSD 2.7 系统上引发DOS攻击。

当使用-sO选项运行Nmap时,就会引起OpenBSD系统奔溃。

4.现在已知端口扫描能够在下述环境中引发DOS攻击:Efficient Networks Routers、pcAnywhere9.0、安装了Novell intraNetWare Client的Windows 95/98。

5.湿件(Wetware),湿件就是计算机中人类的因素。

6.被动侦查:用户组会议、Web网站上的信息、Edgars数据库、社工库、UUNet新闻组、商业伙伴、垃圾搜索、社会工程学;主动侦查:端口扫描、DNS查询、区域传输、ping 扫描、路由跟踪、OS特征检测.7.端口扫描的几种类型:TCP Connect()扫描、SYN扫描、NULL扫描、FIN扫描、ACK扫描、Xmas-Tree扫描、Dumb扫描、Reverse Ident扫描8.灰箱测试(Gray-Box):测试人员模拟内部雇员。

他们得到了一个内部网络的账号,并且拥有了访问网络的标准方法。

这项测试用于评估来自企业内部职员的攻击。

9.在netcat中,经常使用53端口监听的原因是:这个端口号是分配跟DNS使用的,通常防火墙开放这个端口。

如果选择其他不常用的端口,那么防火墙可能会阻断这些端口的流量。

10.盲注的核心语句:php?id=1 and (select ord(mid(group_concat(SCHEMA_NAME),20,1))from information_schema.schemata)>011.VLAN 跳跃攻击利用了DTP。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

kerberos认证常用命令

Kerberos是一种网络身份验证协议,通常用于实现单点登录(Single Sign-On,SSO)。

下面是一些Kerberos认证中常用的命令,这些命令通常在Kerberos客户端上执行。

1. 获取票据授予票据(Ticket Granting Ticket,TGT):

```bash

kinit [username]

```

这个命令会提示你输入密码,成功后会获取到TGT,该票据可以用来获取其他服务票据。

2. 销毁票据:

```bash

kdestroy

```

这个命令会销毁当前用户的Kerberos票据,注销用户的身份认证。

3. 查看票据信息:

```bash

klist

```

这个命令用于查看当前用户的Kerberos票据信息,包括TGT和其他服务票据。

4. 获取服务票据:

```bash

kinit -S servicename

```

这个命令用于获取特定服务的票据,`servicename`是目标服务的名称。

5. 检查主机服务密钥:

```bash

klist -k

```

这个命令用于查看当前主机上已注册的服务的密钥列表。

6. 修改密码:

```bash

kpasswd

```

这个命令用于修改Kerberos账户的密码,会提示用户输入旧密码和新密码。

7. Kerberos配置文件位置:

Kerberos客户端配置文件通常位于`/etc/krb5.conf` 或者`/etc/krb5/krb5.conf`。

这个文件

包含Kerberos的配置信息,如KDC服务器地址等。

8. 测试Kerberos连接:

```bash

kinit -k -t keytabfile principal

```

这个命令用于测试使用Keytab文件进行Kerberos认证。

`keytabfile`是包含服务主体密钥的Keytab文件,`principal`是服务的主体名称。

这只是一些常见的Kerberos命令,实际使用时可能会有一些额外的参数或者特定的配置。

请注意,一些命令可能需要管理员权限来执行,具体取决于系统和Kerberos实现。

在使用这些命令时,请查阅相关文档以确保正确的使用方式。