OllyDbg常用断点

od 加密函数断点

od 加密函数断点

OD加密函数断点是指在使用OD(OllyDbg)调试工具时,针对

特定的加密函数设置断点以便分析其加密算法和过程。

在进行OD加

密函数断点时,我们通常需要考虑以下几个方面:

1. 加密函数的位置,首先需要在程序中定位到需要分析的加密

函数的位置,可以通过静态分析或动态调试的方式找到函数的入口点。

2. 加密算法分析,一旦设置了断点,当程序执行到加密函数时,我们可以逐步跟踪代码的执行过程,观察寄存器和内存的变化,以

便分析加密算法的具体实现方式。

3. 输入输出数据分析,通过断点可以观察到加密函数的输入和

输出数据,我们可以分析这些数据的结构和变化规律,以便理解加

密过程中数据的转换和变换。

4. 调试技巧,在设置加密函数断点时,需要灵活运用OD调试

工具提供的功能,比如条件断点、内存监视等,以便更好地分析加

密函数的执行过程。

总之,在进行OD加密函数断点时,我们需要综合运用静态分析和动态调试的方法,结合加密算法分析和输入输出数据分析,以便全面深入地理解加密函数的实现原理和运行过程。

这样能够帮助我们更好地理解程序的加密机制,为安全分析和逆向工程提供有力支持。

OD下断点的方法

OD下断点的方法OD下断点的方法寻常断点Ollydbg中一般下中断的方法,就是在程序的地址处用鼠标选择这一行。

然后按F2键,这时被选择的那一行的地址会变成别的颜色,就表示这个地址处下了中断。

然后运行程序时只有到这个地址处就会被Ollydbg中断。

这个方法用的比较多,所以把他称作寻常断点。

如果有命令行插件,就可以在命令窗口中输入BPX xxxxxxxx 下断点。

优点:只要自己怀疑是重要的代码处都可以下这种下断点,不受条件的限制,所以方便实用。

缺点:如果不知道代码功能下断点具有盲目性。

API断点Ollydbg中一般下API中断的方法,有二种。

1. 在代码窗口中点鼠标右键,出现功能菜单。

在[搜索]选择项下有〔当前模块的名称〕和〔全部模块的名称〕俩项,选择其中的一项就打开了程序调用API的窗口,在这个窗口中选择你要跟踪的API函数名。

双击这个函数就能到程序的调用地址处。

然后用F2下中断。

也可以在API窗口中选择需要跟踪的函数点鼠标右键出现功能菜单,选择〔在每个参考设置断点〕。

同样下了断点。

快捷方式:Ctrl+N2. 在命令行窗口中输入BPX API函数名或者BP API函数名后回车。

这时出现了所有调用这个函数的地址的窗口,在这个窗口中可以看到调用这个API函数的地址已改变了颜色。

说明下好了断点。

说明一下:BPX一般中断在程序调用API的地址处。

BP会中断在API的写入地址处。

二这有所不同,根据需要选择。

优点:这种方法下的断点是针对每一个API函数的,所以具有明确的目的。

缺点:关键的API函数不容易找到。

所以有时下的断点没有作用。

内存断点(跟踪关键数据的断点)Ollydbg中的内存断点相当于TRW中的bpm 断点。

下断点的方法是:在程序运行中断时选择界面中的转存窗口,用光标选择内存中的一段关键数据(颜色会改变),然后右击鼠标出现功能菜单。

选择〔断点〕项,其中有二个选择〔内存访问〕和〔内存写入〕。

〔内存访问〕断点是程序运行时要调用被选择的内存数据时就会被Ollydbg中断,根据这个特点在破解跟踪时只要在关键数据内存中下中断就可以知道程序在什么地方和什么时候用到了跟踪的数据。

Ollydbg破解教学之万能断点篇(共5篇)

Ollydbg破解教学之万能断点篇(共5篇)第一篇:Ollydbg破解教学之万能断点篇Ollydbg破解教学之万能断点篇(图)安全中国*********************************.ar时间:22.Dec.2oo2 内容: 在Windows XP里用OllyDbg 学习使用与WIN98功效相似的万能断点法POINT H。

附件:感谢Crackslatinos List的所有成员。

第二篇:破解习作教学之“难”破解习作教学之“难”在有些小学语文教师眼中,习作教学之“难”,堪称“难于上青天”。

一是拿到一篇习作教材,不知道该教什么,更不明白该从什么地方教起;二是每次教学唯恐不够,“教”了很多,但是儿童却“无动于衷”;三是难以把握“教”的尺度,如果指导过细便千篇一律,如果不指导,不少学生又会无从下笔。

习作教学到底难不难?作为写作教学的起步阶段,由国家提供优质的课程教材来实施,有丰富的教学资源来支持,答案应当是肯定的――不难!可是为什么会变“难”呢?通过一次校本教研习作教学活动,可以透视出藏在“难”背后的深层原因。

这次活动的主题是“习作教学内容‘阶梯型’建构”,主要从苏教版教材中选定习作内容――“我的发现”,在三年级、四年级、五年级分别进行教学内容的建构和设计。

执教前,我和执教的三位教师,通过研读教材共同确定了一个拾级而上的教学内容:在专题活动操作过程中,我们越来越清楚地感觉到,解决习作教学之“难”其实就在教学过程本身的操作细节上。

一、教学内容做到“步步为营”习作教学要走“小步子”,要保持一种“慢慢走,欣赏啊”的姿态,切不可贪多求全。

关于“观察”的教学内容,可以切分成许多前后勾连、全程贯通的小“格子”:方位观察、时间观察、动静观察、联想观察、整体与局部观察、体验式观察等等,将每一项内容排成一个循序渐进的阶梯,逐层分布在几个年级里“教”,步步为营,可能效果会更好。

推而广之,将各类文体写作知识进行梳理,结合教材,精心细分,每一次教学“弱水三千只取一瓢饮”,这样才会教得深入、透彻,让每个儿童得到扎实的训练。

Ollydbg常用断点函数

GetDlgItemInt 得指定输入框整数值

GetDlgItemText 得指定输入框输入字符串

GetDlgItemTextA 得指定输入框输入字符串

Hmemcpy 内存复制 (非应用程序直接调用)

3、磁盘处理函数1273?GAMEHK所有--admin?11326

GetDiskFreeSpaceA 获取与一个磁盘的组织有关的信息,以及了解剩余空间的容量

_llseek 设置文件中进行读写的当前位置

_lclose 关闭指定的文件

_hread 将文件中的数据读入内存缓冲区

_hwrite 将数据从内存缓冲区写入一个文件

OpenFileMappingA 打开一个现成的文件映射对象

CreateFileMappingA 创建一个新的文件映射对象

bpx GetPrivateProfileInt

bpx WritePrivateProfileString

bpx WritePrivateProfileInt

注册表相关

bpx RegCreateKey

bpx RegDeleteKey

bpx RegQueryValue

bpx RegCloseKey

GetTickCount 得windows启动至现时毫秒

SetFileTime 设置文件时间

SetLocalTime 设置本地时间

SetSystemTime 设置系统时间

7、进程函数

CreateProcessA 创建一个新进程

ExitProcess 以干净的方式关闭一个进程

FindExecutableA 查找与一个指定文件关联在一起的程序的文件名

OllyDBG分析报告系列(3)---硬件断点

方的韩国Ollydbg(以下均简称为OD)中的硬件断点的主要原理是:将要下断点的内存地址放入调试寄存器对应的选项中,由调试寄存器将其断下,并报异常给OD,等待调试人员操作。

硬件断点的长度有3种情况:1个字节(1)、2个字节(2)、4个字节(4)硬件标识有8种情况:未知(0)、执行断点(1)、访问断点(2)、写入断点(3)、未知(4)、临时断点(5)、未知(6)、未知(7)临时断点主要用于单步跳过OD在以下结构体中存放了以下硬件断点的信息:第一个4字节:硬件断点的首地址第二个4字节:硬件断点的长度第三个4字节:硬件断点的标识下面三个4字节:未知004D8D70 7A 06 40 00 01 00 00 00 02 00 00 00 00 00 00 00 z @. ... .......004D8D80 00 00 00 00 00 00 00 00 00 00 00 00 ............通过分析,硬件断点表的设置、断点表的添加以及断点表的删除都是由不同的函数来完成的,一共有三个函数。

这里硬件断点表的添加和删除要特别说明一下,函数中会在添加断点表时检查调试线程是否是运行状态,如果是运行状态就会进入一个判断函数,并查看是否需要断下。

写完断点表后,断点的处理就不需要由这两个函数来完成了。

这里先概括的介绍其流程,下面再详细分析代码:添加硬件断点表(Sethardwarebreakpoint):该函数有三个参数:断点首地址、断点长度、断点标识(访问、写入、执行断点等等)1、判断是何种类型的断点,若是可执行断点的话,下断的内存长度只能是1,而且会强制设为1;2、若为断点类型不为4(这个还没有逆向出来)的话,要判断下断的内存长度是否是4的倍数,如果不是则退出;3、判断下断的内存长度是否为1、2、4,如果都不符合,则退出;4、读取硬件断点表数据,用于下面的比较;5、循环判断当前断点是否已经存在在硬件断点表中,判断的方法如下:a) 判断断点类型是否相同,不同则判断表中的下一个元素;b) 断点地址是否相同,相同则继续,不同则判断原先的断点是否命中在当前断点地址之中,若在其中,则修改原先的断点地址和长度,若不在其范围内,则判断下一个元素;c) 断点长度是否相同,相同则继续,不同则如同b的处理;d) 判断4个硬件调试寄存器是否已经用完,若用完了,则弹出硬件断点对话框,传入参数为1,要求用户必须删掉一个断点,若不删除,则退出;e) 若为类型为5、6、7的话,直接退出;f) 若有空余的寄存器元素,则把当前的断点信息赋值;6、检查线程是否运行,线程信息结构体是否存在,若没有运行则跳过下面的处理,直接退出;7、暂停所有活动线程;8、遍历所有线程,查询硬件断点表,EIP的地址是否等于断点表中的地址,判断方法如下:a) 设置调试寄存器属性为CONTEXT_DEBUG_REGISTERS,并得到线程环境,若得到线程环境失败则查询下一个线程;b) 根据硬件断点表中的数据修改线程环境结构体数据;c) 遍历整个硬件断点表,判断表中是否有值,若无则继续检查下一个;d) 根据硬件断点的不同做相应的处理,主要是设置调试寄存器的dr7;e) 遍历完硬件断点表后,使用SetThreadContext函数将线程环境设置回去;f) 继续遍历线程9、重启线程并退出函数00451CE3 . 6A 03 push 3 ; BreakPoint_Flag00451CE5 . 6A 01 push 1 ; BreakPoint_Len00451CE7 . 8B4D B0 mov ecx, dword ptr [ebp-50] ; |00451CEA . 51 push ecx ; | BreakPoint_Addr00451CEB . E8 A069FBFF call _Sethardwarebreakpoint ; \_Sethardwarebreakpoint该函数主要有三个参数:断点首地址、断点长度、断点标识(访问、写入、执行断点)00408690 >/$ 55 push ebp00408691 |. 8BEC mov ebp, esp00408693 |. 81C4 24FDFFFF add esp, -2DC00408699 |. 53 push ebx0040869A |. 56 push esi0040869B |. 57 push edi0040869C |. 8B75 10 mov esi, dword ptr [ebp+10] ;断点标识0040869F |. 8B7D 08 mov edi, dword ptr [ebp+8] ;断点首地址004086A2 |. 833D 5C374D00>cmp dword ptr [4D375C], 0004086A9 |. 75 08 jnz short 004086B3004086AB |. 83C8 FF or eax, FFFFFFFF004086AE |. E9 2F030000 jmp 004089E2一个switch…case循环体,用来判断要设置什么类型的硬件断点:004086B3 |> 83FE 01 cmp esi, 1 ;比较是否是执行断点004086B6 |. 74 0F je short 004086C7 ;跳转到处理函数004086B8 |. 83FE 05 cmp esi, 5004086BB |. 74 0A je short 004086C7004086BD |. 83FE 06 cmp esi, 6004086C0 |. 74 05 je short 004086C7004086C2 |. 83FE 07 cmp esi, 7004086C5 |. 75 09 jnz short 004086D0 ;如果都不是,跳到下面处理处理执行断点:004086C7 |> C745 0C 01000>mov dword ptr [ebp+C], 1 ;设置断点长度为1 004086CE |. EB 21 jmp short 004086F1 ;跳转到长度处理比较该断点标识是不是4004086D0 |> 83FE 04 cmp esi, 4004086D3 |. 75 08 jnz short 004086DD004086D5 |. 81E7 FFFF0000 and edi, 0FFFF ; Case 4004086DB |. EB 14 jmp short 004086F1 ;跳转到长度处理比较该断点标识是不是0004086DD |> 85F6 test esi, esi004086DF |. 74 10 je short 004086F1 ;跳转到长度处理断点标识为1、2、3时检查断点的长度及地址是否按内存对齐:004086E1 |. 8B55 0C mov edx, dword ptr [ebp+C] ; Default004086E4 |. 4A dec edx004086E5 |. 85FA test edx, edi004086E7 |. 74 08 je short 004086F1 ;跳转到长度处理004086E9 |. 83C8 FF or eax, FFFFFFFF ;内存不对齐则返回错误004086EC |. E9 F1020000 jmp 004089E2断点长度检查处理:004086F1 |> 837D 0C 01 cmp dword ptr [ebp+C], 1 ; Case 0004086F5 |. 74 14 je short 0040870B ;长度为一跳转004086F7 |. 837D 0C 02 cmp dword ptr [ebp+C], 2004086FB |. 74 0E je short 0040870B ;长度为二跳转004086FD |. 837D 0C 04 cmp dword ptr [ebp+C], 400408701 |. 74 08 je short 0040870B ;长度为四跳转00408703 |. 83C8 FF or eax, FFFFFFFF ;长度不为1 / 2 / 4时,返回错误00408706 |. E9 D7020000 jmp 004089E2查询断点表,要下的断点是否在表中,如果是则直接返回:0040870B |> B8 708D4D00 mov eax, 004D8D70 ;004D8070是断点表的首地址00408710 |. 33D2 xor edx, edx00408712 |. 8955 F8 mov dword ptr [ebp-8], edx00408715 |. 33DB xor ebx, ebx00408717 |> 8B50 08 /mov edx, dword ptr [eax+8]0040871A |. 85D2 |test edx, edx ;查询表是否有记录0040871C |. 74 3E |je short 0040875C ;没有则跳转到下一个记录结构体0040871E |. 3BF2 |cmp esi, edx ;比较断点类型是否相同00408720 |. 75 3A |jnz short 0040875C ;不同则跳转到下一个记录结构体如果要下的断点在断点表某个断点的范围内,则直接返回:00408722 |. 3B38 |cmp edi, dword ptr [eax] ;比较断点首地址与断点表地址00408724 |. 72 15 |jb short 0040873B ;断点首地址小则跳转00408726 |. 8B08 |mov ecx, dword ptr [eax]00408728 |. 8B55 0C |mov edx, dword ptr [ebp+C]0040872B |. 0348 04 |add ecx, dword ptr [eax+4]0040872E |. 03D7 |add edx, edi00408730 |. 3BCA |cmp ecx, edx ;比较断点尾地址与断点表尾地址00408732 |. 72 07 |jb short 0040873B ;断点尾地址大则跳转00408734 |. 33C0 |xor eax, eax00408736 |. E9 A7020000 |jmp 004089E2 ;跳转到结束处如果要下的断点在断点表中存在,则直接返回:0040873B |> 3B38 |cmp edi, dword ptr [eax] ;比较断点首地址与断点表地址0040873D |. 77 1D |ja short 0040875C ;断点首地址大则跳转0040873F |. 8B08 |mov ecx, dword ptr [eax]00408741 |. 8B55 0C |mov edx, dword ptr [ebp+C]00408744 |. 0348 04 |add ecx, dword ptr [eax+4]00408747 |. 03D7 |add edx, edi00408749 |. 3BCA |cmp ecx, edx ;比较断点尾地址与断点表尾地址0040874B |. 77 0F |ja short 0040875C ;断点尾地址小则跳转0040874D |. 8938 |mov dword ptr [eax], edi0040874F |. 8B4D 0C |mov ecx, dword ptr [ebp+C]00408752 |. 8948 04 |mov dword ptr [eax+4], ecx00408755 |. C745 F8 01000>|mov dword ptr [ebp-8], 1跳转到下一个结构体中:0040875C |> 43 |inc ebx0040875D |. 83C0 1C |add eax, 1C00408760 |. 83FB 04 |cmp ebx, 400408763 |.^ 7C B2 \jl short 00408717 如果断点表没访问完,继续比较查询断点是否包含在断点表中,包含则跳转到标识检查:00408765 |. 837D F8 00 cmp dword ptr [ebp-8], 000408769 |. 0F85 91000000 jnz 00408800通过检查断点表中的标识,判断断点表是否已满:0040876F |. 33DB xor ebx, ebx00408771 |. B8 788D4D00 mov eax, 004D8D7800408776 |> 8338 00 /cmp dword ptr [eax], 000408779 |. 74 09 |je short 00408784 ;如果有空位,跳转到下面处理0040877B |. 43 |inc ebx0040877C |. 83C0 1C |add eax, 1C0040877F |. 83FB 04 |cmp ebx, 400408782 |.^ 7C F2 \jl short 00408776 ;若断点表没访问完,继续比较如果断点表未满,则跳转到设置断点表代码中去:00408784 |> 83FB 04 cmp ebx, 400408787 |. 7C 40 jl short 004087C9如果断点表已满,比较断点标识,如果小于5则跳转到处理函数:00408789 |. 83FE 05 cmp esi, 5 ;标识为5,返回-10040878C |. 74 0A je short 004087980040878E |. 83FE 06 cmp esi, 6 ;标识为6,返回-100408791 |. 74 05 je short 0040879800408793 |. 83FE 07 cmp esi, 7 ;标识为7,返回-100408796 |. 75 08 jnz short 004087A000408798 |> 83C8 FF or eax, FFFFFFFF0040879B |. E9 42020000 jmp 004089E2 ;跳转到函数结束处断点表已满处理函数(弹出对话框选择在断点表中删除一个断点来放置现在的断点):004087A0 |> 6A 01 push 1 ; /Arg1 = 00000001004087A2 |. E8 AD070000 call _Hardbreakpoints ; \_Hardbreakpoints004087A7 |. 59 pop ecx004087A8 |. 85C0 test eax, eax ;查看是否有删除断点表中的值004087AA |. 74 08 je short 004087B4 ;如果有删除则跳转到下面检查空位004087AC |. 83C8 FF or eax, FFFFFFFF004087AF |. E9 2E020000 jmp 004089E2 ;如果选择取消,则返回-1这里检查断点表中是否有空位,没有则报错,并返回-1:004087B4 |> 33DB xor ebx, ebx004087B6 |. B8 788D4D00 mov eax, 004D8D78004087BB |> 8338 00 /cmp dword ptr [eax], 0 ;比较断点表的标识变量004087BE |. 74 09 |je short 004087C9 ;如果为0则跳转004087C0 |. 43 |inc ebx ;比较下一个表中的值004087C1 |. 83C0 1C |add eax, 1C004087C4 |. 83FB 04 |cmp ebx, 4004087C7 |.^ 7C F2 \jl short 004087BB ;如果没有比较完,继续比较004087C9 |> 83FB 04 cmp ebx, 4 ;查看断点表中有多少个值004087CC |. 7C 13 jl short 004087E1 ;如果断点表不满则跳转到下面004087CE |. 68 040D4B00 push 004B0D04; /当前没有空闲的位置进行新的硬件中断。

OllyDBG 入门系列(五)-消息断点及 RUN 跟踪

OllyDBG 入门系列(五)-消息断点及 RUN 跟踪作者:CCDebuger找了几十个不同语言编写的 crackme,发现只用消息断点的话有很多并不能真正到达我们要找的关键位置,想想还是把消息断点和 RUN 跟踪结合在一起讲,更有效一点。

关于消息断点的更多内容大家可以参考 jingulong 兄的那篇《几种典型程序Button处理代码的定位》的文章,堪称经典之作。

今天仍然选择 镜像打包中的一个名称为 cycle 的 crackme。

按照惯例,我们先运行一下这个程序看看:我们输入用户名 CCDebuger,序列号 78787878,点上面那个“Check”按钮,呵,没反应!看来是要注册码正确才有动静。

现在关掉这个 crackme,用 PEiD 查一下壳,原来是 MASM32 / TASM32 [Overlay]。

启动 OllyDBG 载入这个程序,F9让它运行。

这个程序按我们前面讲的采用字串参考或函数参考的方法都很容易断下来。

但我们今天主要学习的是消息断点及 RUN 跟踪,就先用消息断点来断这个程序吧。

在设消息断点前,有两个内容我们要简单了解一下:首先我们要了解的是消息。

Windows 的中文翻译就是“窗口”,而 Windows 上面的应用程序也都是通过窗口来与用户交互的。

现在就有一个问题,应用程序是如何知道用户作了什么样的操作的?这里就要用到消息了。

Windows 是个基于消息的系统,它在应用程序开始执行后,为该程序创建一个“消息队列”,用来存放该程序可能创建的各种不同窗口的信息。

比如你创建窗口、点击按钮、移动鼠标等等,都是通过消息来完成的。

通俗的说,Windows 就像一个中间人,你要干什么事是先通知它,然后它才通过传递消息的方式通知应用程序作出相应的操作。

说到这,又有个问题了,在 Windows 下有多个程序都在运行,那我点了某个按钮,或把某个窗口最大化,Windows 知道我是点的哪个吗?这里就要说到另一个内容:句柄(handle)了。

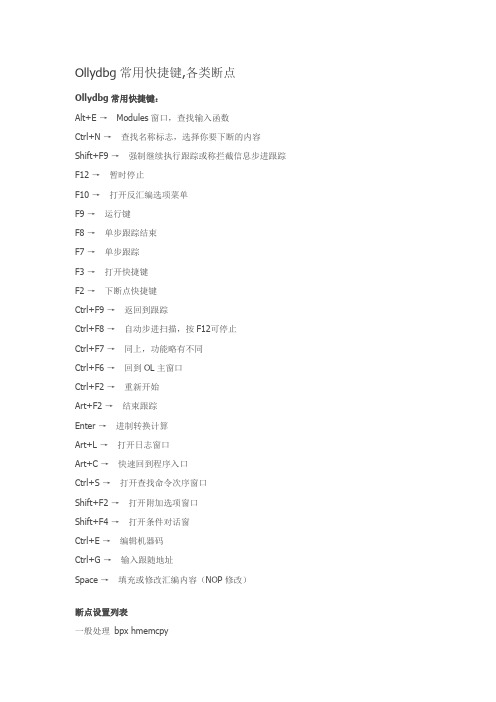

Ollydbg常用快捷键

Ollydbg常用快捷键,各类断点Ollydbg常用快捷键:Alt+E →Modules窗口,查找输入函数Ctrl+N →查找名称标志,选择你要下断的内容Shift+F9 →强制继续执行跟踪或称拦截信息步进跟踪F12 →暂时停止F10 →打开反汇编选项菜单F9 →运行键F8 →单步跟踪结束F7 →单步跟踪F3 →打开快捷键F2 →下断点快捷键Ctrl+F9 →返回到跟踪Ctrl+F8 →自动步进扫描,按F12可停止Ctrl+F7 →同上,功能略有不同Ctrl+F6 →回到OL主窗口Ctrl+F2 →重新开始Art+F2 →结束跟踪Enter →进制转换计算Art+L →打开日志窗口Art+C →快速回到程序入口Ctrl+S →打开查找命令次序窗口Shift+F2 →打开附加选项窗口Shift+F4 →打开条件对话窗Ctrl+E →编辑机器码Ctrl+G →输入跟随地址Space →填充或修改汇编内容(NOP修改)断点设置列表一般处理bpx hmemcpybpx MessageBoxbpx MessageBoxExAbpx MessageBeepbpx SendMessagebpx GetDlgItemTextbpx GetDlgItemIntbpx GetWindowTextbpx GetWindowWordbpx GetWindowIntbpx DialogBoxParamAbpx CreateWindowbpx CreateWindowExbpx ShowWindowbpx UpdateWindowbmsg xxxx wm_movebmsg xxxx wm_gettextbmsg xxxx wm_commandbmsg xxxx wm_activate时间相关bpint 21 if ah==2A (DOS)bpx GetLocalTimebpx GetFileTimebpx GetSystemtimeCD-ROM 或磁盘相关bpint 13 if ah==2 (DOS) bpint 13 if ah==3 (DOS)bpint 13 if ah==4 (DOS)bpx GetFileAttributesAbpx GetFileSizebpx GetDriveTypebpx GetLastErrorbpx ReadFilebpio -h (Your CD-ROM Port Address) R软件狗相关bpio -h 278 Rbpio -h 378 R键盘输入相关bpint 16 if ah==0 (DOS)bpint 21 if ah==0xA (DOS)文件访问相关bpint 21 if ah==3dh (DOS) bpint 31 if ah==3fh (DOS)bpint 21 if ah==3dh (DOS)bpx ReadFilebpx WriteFilebpx CreateFilebpx SetFilePointerbpx GetSystemDirectoryINI 初始化文件相关bpx GetPrivateProfileStringbpx GetPrivateProfileIntbpx WritePrivateProfileStringbpx WritePrivateProfileInt注册表相关bpx RegCreateKeybpx RegDeleteKeybpx RegQueryValuebpx RegCloseKeybpx RegOpenKey注册标志相关bpx cs:eip if EAX==0内存标准相关bpmb cs:eip rw if 0x30:0x45AA==0显示相关bpx 0x30:0x45AA do "d 0x30:0x44BB"bpx CS:0x66CC do "? EAX"密码常用中断Hmemcpy (win9x专用)GetDlgItemTextAGetDlgItemIntvb:getvolumeinFORMationavbastrcomp (trw)Bpx __vbaStrComp (记得是两个'_')MSVBVM60!_vbastrcomp|soficeMSVBVM50! |VBAI4STRCtrl+Dbpx msvbvm60!__vbastrcomp do "d *(esp+0c)"(softice)按几次F5出册码出来了。

od 硬件条件断点

od 硬件条件断点

OD (OllyDbg) 是一款用于调试二进制应用程序的工具,它可

以在执行程序时设置断点并检查程序的状态。

要在OD中设置硬件条件断点,你需要遵循以下步骤:

1. 打开OllyDbg,并加载要调试的二进制程序。

2. 找到你想要设置断点的位置。

这可以是一个特定的内存地址,也可以是程序中的某个函数。

3. 在OllyDbg的菜单栏上选择 "Breakpoints" > "Hardware breakpoints"。

4. 在 "Hardware breakpoints" 窗口中,点击 "New" 按钮。

5. 在弹出的窗口中,选择 "Condition" 选项卡。

6. 在 "Condition" 选项卡中,输入你想要设置的条件,例如要

求寄存器的值等于某个特定值。

7. 点击 "OK" 按钮保存设置。

8. 回到主OllyDbg窗口,你将看到硬件条件断点已添加到"Browse breakpoints" 窗口中。

9. 启动程序,并当程序执行到设置的断点位置时,程序会停止执行并等待你进一步调试。

请注意,硬件条件断点只在特定条件满足时触发断点,因此你需要确保设置的条件是合适的,并且可以满足在期望的情况下触发断点。

此外,硬件断点通常会影响程序的执行速度,因此在调试大型程序时,设置过多的硬件条件断点可能会导致性能下降。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

OllyDbg常用断点查找子健bp RegSetValue(A) 设置子健bp RegSetValueEx(A) 设置子健程序专用断点:BP __vbaObjSet (功能限制----灰色按钮中断)bp __vbaFreeObjListbp __vbaVarDupbp MessageBoxA 窗口断点bp __vbaStrMoveBP __vbaFreeVarListbpx hmemcpybp ShellExecuteA (弹出网页窗口断点)bp rtcMsgBox (杀窗专用)bp __vbaStrCmpbp __vbaVarMovebp VarBstrCmp(字符串比较真码!!)bp __vbaStrCmp 字符串比较文件长度:RtcFileLenbp __vbaFreeStr 对付VB程序重启验证bp __vbaStrCmp 比较字符串是否相等bp __vbaStrComp 比较字符串是否相等bp __vbaVarTstNe 比较变量是否不相等bp __vbaVarTstEq 比较变量是否相等bp __vbaStrCopy 复制字符串bp __vbaStrMove 移动字符串bp MultiByteToWideChar ANSI字符串转换成Unicode字符串bp WideCharToMultiByte Unicode字符串转换成ANSI字符串bp __vbaStrCompbp __vbaStrCompVarbp __vbaStrTextCmpbp __vbaFileOpenbp __vbaInputFilebp __vbaFileSeekbp __vbaWriteFilebp __vbaFileClosebp rtcFileAttributesbp rtcFileDateTimebp rtcFileLenbp rtcFileLengthbp __vbaVarIntbp __vbaVarCmpGebp __vbaVarCmpGtbp __vbaVarCmpLebp __vbaVarCmpLtbp __vbaVarCmpNebp __vbaVarTextCmpEqbp __vbaVarTextCmpGebp __vbaVarTextCmpGtbp __vbaVarTextCmpLebp __vbaVarTextCmpLtbp __vbaVarTextCmpNebp __vbaVarTextTstEqbp __vbaVarTextTstGebp __vbaVarTextTstGtbp __vbaVarTextTstLebp __vbaVarTextTstLtbp __vbaVarTextTstNebp __vbaVarTstEq (字符串比较)bp __vbaVarTstGebp __vbaVarTstGtbp __vbaVarTstLebp __vbaVarTstLtbp __vbaVarTstNe注意:VB程序仍然可以使用普通API函数,只要函数“最终”CALL了这个函数上面的断点对应VB6程序,如果是VB5程序则将msvbvm60改成msvbvm50即可bpx hmemcpy 破解万能断点,拦截内存拷贝动作 (注意:Win9x专用断点,XP无效) bpx Lockmytask 当你用其它断点都无效时可以试一下,这个断点拦截按键的动作实在找不到断点可以试下面的方法:bmsg handle wm_gettext 拦截注册码(handle为对应窗口的句柄)bmsg handle wm_command 拦截OK按钮(handle为对应窗口的句柄)拦截窗口:bpx CreateWindow 创建窗口bpx CreateWindowEx(A/W) 创建窗口bpx ShowWindow 显示窗口bpx UpdateWindow 更新窗口bpx GetWindowText(A/W) 获取窗口文本拦截消息框:bpx MessageBox(A) 创建消息框bpx MessageBoxExA 创建消息框bpx MessageBoxIndirect(A) 创建定制消息框拦截警告声:bpx MessageBeep 发出系统警告声(如果没有声卡就直接驱动系统喇叭发声)vbaStrMove 移动字符串__vbaVarCat 连接字符串rtcMidCharVar 在字符串中取字符或者字符串!__vbaLenBstr 取字符串的长度vbaVarTstNe 变量比较vbaVarTstEq 变量比较rtcMsgBox 显示对话框VarBstrCmp 比较字符串VarCyCmp 比较字符串用OD载入脱壳后的程序,在命令行输入:bpx hmemcpy,然后回车,会弹出程序运行调用的所有的函数,在每个函数上设置好断点!说明:我破VB程序喜欢用这个断点设置方法,通过一步步跟踪,基本可以把握程序保护的思路,所以我破VB程序基本用这个断点,当然你可以用其它的断点,只要能找到关键,任何断点都是用意义的。

关于VB的程序,注册没有提示的二个办法:第一(提示错误):用GetVBRes来替换里面的提示串,一般是以‘111111’,‘222222’之类的替换因为:VB,用的字来存放提示还有加了点东东,我们用的工具一般是字节分析。

换成‘22222’之类的就是字节了,用静态分析,就有你该的串了。

GetVBRes(网上很多,自己下吧)第二(没有提示):用vbde这个工具(不知道,有没有用过DEDE,是一样思路),主要是找出破解的按钮窗口的位置,来进行跟踪。

先给出修改能正确反编译VB程序的W32DASM的地址:======================offsets 0x16B6C-0x16B6D修改机器码为: 98 F4======================VB程序的跟踪断点:============MultiByteToWideChar,rtcR8ValFromBstr,WideCharToMultiByte,__vbaStrCmp__vbaStrComp__vbaStrCopy__vbaStrMove__vbaVarTstNertcBeeprtcGetPresentDate (时间API)rtcMsgBox=========时间限制断点:================CompareFileTimeGetLocalTimeGetSystemTimeGetTimeZoneInformationmsvcrt.diffTime()msvcrt.Time()================VB断点查找方法1,VB6.0编写,OD载入程序调出注册窗口,alt+e调出可执行模块窗口找到X:\WINDOWS\system32\MSVBVM60.DLL双击,在ctrl+n调出窗口找到,名称XXXXXXE区段=ENGINE 导出__vbaVarMove双击来到下面地址(可以直接在命令行 bp __vbaVarMove)回到程序注册窗口点注册被拦断在刚才下断的地址,断后在ctrl+F9,F8回2,OD载入程序,命令行下断点。

bp rtcMsgBox堆栈友好提示确定注册失败按钮返回。

接着向上找出点注册按钮执行的代码第一句,可以吗?当然行,根据我们知道程序员写一个事件执行的代码是如这种,各种语言都差不多。

3,OD载入程序,命令行下断点。

bp rtcMsgBox任意填入伪注册码 9999999999999999999确定后中断堆栈友好提示确定注册失败按钮返回。

W32Dasm反汇编程序,Shiht+F124,VB中的messagebox是一个消息框,汇编中用rtcMsgBox下断点.用olldbg载入程序,Alt+e,在可执行文件模块中找到Msvbvm60.dll,双击它,在代码窗口点右键-搜索-当前模块中的名称中的rtcMsgBox函数,双击它,在6A362F29 55 PUSH EBP这一句双击下断点,关掉多余的窗口,只留下cpu调试主窗口,F9运行程序,点?号按钮,随便输入987654321后,回车后立即中断,然后Ctrt+f9执行到返回地址,因为这是msvbvm60的领空,我们要回到程序领空.秘密记事本弹出message错误提示信息,点确定,向上看 ,再按F8就回到5,为Microsoft Visual Basic 6.0。

先用SmartCheck找到程序比较注册码点,6,用vb常用比较断点vbastrcmpvbastrcompvbavartsteq在od中设断点找注册码7,用Od载入程序,运行,填入上面的注册码和顺序号。

在Od中下断点,Alt+E,双击Msvbvm60运行库,右键-搜索当前模块中的名称,找到Vbastrcmp,双击下断点。

--------------------------注意:VB程序仍然可以使用普通API函数,只要函数“最终”CALL了这个函数上面的断点对应VB6程序,如果是VB5程序则将msvbvm60改成msvbvm50即可★注意:上面所列函数末尾有带“A”的,有带“W”的,有不带后缀的;一般说来,如果函数同时可以有后缀也可以没有后缀(形如:MessageBox(A/W)),则不带后缀的表示16位的函数(MessageBox),带后缀的(MessageBoxA、MessageBoxW)表示32位的函数;通常优先使用带后缀(A或W)的断点,带A后缀的一般用于WIN9X系统,而带W后缀的一般用于NT系统;如果函数没有任何后缀,则表示这是个通用的跨平台的API函数。

功能限制拦截断点:bp EnableMenuItem 禁止或允许菜单项bp EnableWindow 禁止或允许窗口拦截时间:bp GetLocalTime 获取本地时间bp GetSystemTime 获取系统时间bp GetFileTime 获取文件时间bp GetTickCount 获得自系统成功启动以来所经历的毫秒数bp GetCurrentTime 获取当前时间(16位)bp SetTimer 创建定时器bp TimerProc 定时器超时回调函数GetDlgItemInt 得指定输入框整数值GetDlgItemText 得指定输入框输入字符串GetDlgItemTextA 得指定输入框输入字符串拦截文件:bp CreateFileA 创建或打开文件 (32位)bp OpenFile 打开文件 (32位)bp ReadFile 读文件 (32位)bp WriteFile 写文件 (32位)GetModuleFileNameAGetFileSizeSetfilepointerfileopenFindFirstFileAReadFile拦截驱动器:bp GetDriveTypeA 获取磁盘驱动器类型bp GetLogicalDrives 获取逻辑驱动器符号bp GetLogicalDriveStringsA 获取当前所有逻辑驱动器的根驱动器路径★★VB程序专用断点★★=============== ================密码常用中断Hmemcpy (win9x专用)GetDlgItemTextAGetDlgItemIntvb:getvolumeinformationavbastrcomp (trw)Bpx __vbaStrComp (记得是两个’_’)MSVBVM60!_vbastrcomp|soficeMSVBVM50! |VBAI4STRCtrl+Dbpx msvbvm60!__vbastrcomp do "d *(esp+0c)"(softice)按几次F5出册码出来了。