实验三 cisco防火墙asa 模拟器 从内网访问outside 服务器

CiscoASA修订NAT基本配置

一、网络拓扑二、实验环境ASA防火墙eth0接口定义为outside区,Security-Level:0,接RouterF0/0;ASA防火墙eth1接口定义为insdie区,Security-Level:100,接Switch的上联口;ASA防火墙Eth2接口定义为DMZ 区,Security-Level:60,接MailServer。

三、实验目的Server能够ping通Router的F0/0();outside能够访问insdie区的WebServer的http端口(80)和dmz区的MailServer的pop3端口(110)、smtp端口(25).四、详细配置步骤1、端口配置CiscoASA(config)#interfaceethernet0CiscoASA(config)#nameifousideCiscoASA(config-if)#security-level0CiscoASA(config-if)#ipaddressCiscoASA(config-if)#noshutCiscoASA(config)#interfaceethernet1CiscoASA(config)#nameifinsideCiscoASA(config-if)#security-level100CiscoASA(config-if)#ipaddressCiscoASA(config-if)#noshutCiscoASA(config)#interfaceethernet2CiscoASA(config)#nameifdmzCiscoASA(config-if)#security-level50CiscoASA(config-if)#CiscoASA(config-if)#noshut2、路由配置CiscoASA(config)#routeoutside1#默认路由CiscoASA(config)#routeinside1#外网访问内网服务器的路由3、定义高安全接口区域需要进行地址转换的IP范围CiscoASA(config)#nat(inside)100CiscoASA(config)#nat(dmz)1004、定义低安全接口区域用于高安全接口区域进行IP转换的地址范围CiscoASA(config)#global(outside)1interfaceCiscoASA(config)#global(dmz)1interface5、定义静态IP映射(也称一对一映射)CiscoASA(config)#static(inside,outside)tcpwwwwwwnetmaskCiscoASA(config)#static(dmz,outside)tcppop3pop3netmask2:110CiscoASA(config)#static(dmz,outside)tcpsmtpsmtpnetmask6、定义access-listCiscoASA(config)#access-list101extendedpermitipanyanyCiscoASA(config)#access-list101extendedpermiticmpanyanyCiscoASA(config)#access-list102extendedpermittcpanyhosteqwwwCiscoASA(config)#access-list102extendedpermiticmpanyanyCiscoASA(config)#access-list103extendedpermittcpanyhosteqpop3CiscoASA(config)#access-list103extendedpermittcpanyhosteqsmtp7、在接口上应用access-listCiscoASA(config)#access-group101ininterfaceoutsideCiscoASA(config)#access-group102ininterfaceinsideCiscoASA(config)#access-group103ininterfacedmz五、实验总结1、当流量从高权限区域流向低权限区域时1、只要路由配通了,无须配置nat/global,也无须配置access-list,就可以直接telnet低权限区域主机;2、只要路由配通了,同时配置了access-list,无须配置nat/global,就可以直接ping通低权限区域主机;3、只要路由配通了,同时配置了nat/global/access-list,此时telnet/ping均会执行地址转换2、当流量从低权限区域流向高权限区域时1、即使路由已经配通了,也不能成功访问;2、路由已经配通了,同时必须正确配置了staticIP地址映射及access-list,才能成功访问;3、调通路由是基础,同时只跟static/access-list有关,而跟nat/global毫无关系。

思科ASA5505防火墙配置成功实例

配置要求:1、分别划分inside(内网)、outside(外网)、dmz(安全区)三个区域。

2、内网可访问外网及dmz内服务器(web),外网可访问dmz内服务器(web)。

3、Dmz服务器分别开放80、21、3389端口。

说明:由于防火墙许可限制“no forward interface Vlan1”dmz内服务器无法访问外网。

具体配置如下:希望对需要的朋友有所帮助ASA Version 7.2(4)!hostname asa5505enable password tDElRpQcbH/qLvnn encryptedpasswd 2KFQnbNIdI.2KYOU encryptednames!interface Vlan1nameif outsidesecurity-level 0ip address 外网IP 外网掩码!interface Vlan2nameif insidesecurity-level 100ip address 192.168.1.1 255.255.255.0!interface Vlan3no forward interface Vlan1nameif dmzsecurity-level 50ip address 172.16.1.1 255.255.255.0!interface Ethernet0/0description outside!interface Ethernet0/1description insideswitchport access vlan 2!interface Ethernet0/2description dmzswitchport access vlan 3!interface Ethernet0/3description insideswitchport access vlan 2!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!ftp mode passiveobject-group service outside-to-dmz tcpport-object eq wwwport-object eq ftpport-object eq 3389access-list aaa extended permit tcp any host 外网IP object-group outsid e-to-dmzaccess-list bbb extended permit tcp host 172.16.1.2 192.168.1.0 255.255. 255.0 object-group outside-to-dmzpager lines 24mtu outside 1500mtu inside 1500mtu dmz 1500icmp unreachable rate-limit 1 burst-size 1asdm image disk0:/asdm-524.binno asdm history enablearp timeout 14400global (outside) 1 interfaceglobal (dmz) 1 172.16.1.10-172.16.1.254 netmask 255.255.255.0nat (inside) 1 192.168.1.0 255.255.255.0nat (dmz) 1 172.16.1.0 255.255.255.0alias (inside) 221.203.36.86 172.16.1.2 255.255.255.255static (dmz,outside) tcp interface www 172.16.1.2 www netmask 255.255.2 55.255 dnsstatic (dmz,outside) tcp interface ftp 172.16.1.2 ftp netmask 255.255.2 55.255 dnsstatic (dmz,outside) tcp interface 3389 172.16.1.2 3389 netmask 255.255. 255.255dnsstatic (inside,dmz) 172.16.1.2 192.168.1.0 netmask 255.255.255.255 dns access-group aaa in interface outsideaccess-group bbb in interface dmzroute outside 0.0.0.0 0.0.0.0 外网网关 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00timeout sip-provisional-media 0:02:00 uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcpinspect http!service-policy global_policy globalprompt hostname contextCryptochecksum:9d2a6010d4fc078cf026f98dcec96007 : endasa5505(config)#。

ASA虚拟防火墙综合实训

ASA虚拟防火墙综合实训

一、实训目的:

1.理解ASA虚拟防火墙概念

3.掌握ASA防火墙的虚拟化配置

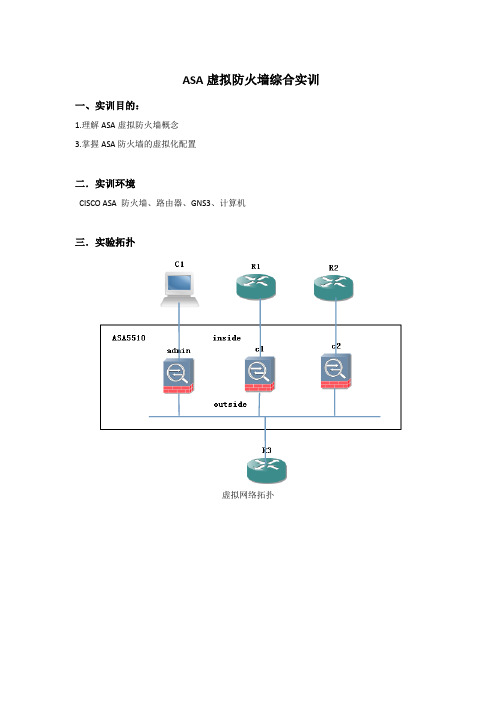

二.实训环境

CISCO ASA 防火墙、路由器、GNS3、计算机

三.实验拓扑

虚拟网络拓扑

真实物理拓扑

四.实训内容:

1.建立如图所示网络拓扑

2.虚拟化防火墙配置

a)在ASA5510上建立管理虚拟防火墙,名字为admin;然后划分出两个虚拟防火墙,

名字分别为c1和c2(注意大小写敏感)

c)启用NAT control,要求R1和R3、R2和R3的loopback0口之间都能够互相ping通

(做NAT的地址池自己定义,如果需要也可以考虑使用PAT)

d)做路由,要求R1和R2的loopback0口之间都能够互相ping通

e)要求R1能够telnet到R2上;

实训要求

1.5人一组,每班9组

2.实训成绩按照平时出勤(20分)+实训结果(50分)+实训报告(30分)计算

3.提交实训报告,要求

a)格式正确,字体为小四,行间距为1,段间距为0.5

b)实训报告内容包括

c)网络拓扑图

d)IP地址规划

e)防火墙配置各步骤(截图或命令以及适当的说明)

f)防火墙配置各步骤测试结果

g)实训总结。

内网使用公网IP访问内部的服务器

Cisco ASA Hairpinning解决内网使用公网IP访问内部的服务器ASA防火墙内网PC通过公网IP访问DMZ区服务器此问题在以前的华三防火墙上也有遇到过,这次是在cisco防火墙上,因为彭博自建行情那个地址需要这么转换。

就在网络上抄一下,按照下面的配置即可。

说来挺拗口,是大部分人都会遇到的问题。

特别是没有使用单独的DMZ区对外发布服务器的人必须面对的问题。

情景说明:通过Cisco ASA 5520 防火墙,使用公网IP 8.8.8.8(outside),发布了一台WEB服务器,其私网IP是192.168.1.8(inside)。

希望实现的目标:公司内部(位于inside)用户计算机,想使用公网IP 8.8.8.8(或解析成公网IP的域名)访问这台(位于inside)WEB服务器。

默认情景下,公司内部inside计算机无法通过公网IP访问到这台inside服务器。

因为思科的防火墙不允许inside进来的流量,未经其它接口出去而直接从inside返回(会被ASA直接丢弃)。

为实现在公司内部(inside)也能使用公网IP访问同样在inside的这台WWW服务器,思科至少有几种做法:一是Alias + static NAT,配置别名。

原理就是内部的计算机到外部进行DNS查询时,ASA根据别名配置,将返回的公网IP替换成私网IP,这样其实内部计算机直接使用私网IP访问WWW服务器。

(可以使用ping 域名查看返回的IP地址进行验证)二是DNS Doctoring + static NAT。

原理同Alias,是更新版本IOS的功能。

在7.0以上的版本中已不推荐使用Alias(若使用了Alias,则ASDM会提示不支持Alias而无法加载配置)。

三是Hairpinning +static NAT。

原理是允许inside进来的流量,未经其它接口出去而直接从inside接口返回。

相关的命令是:same-security-traffic permit intra-interface 俗称:Hairpinning为此花了两天时间琢磨了一下,才发现要7.2及以后的IOS版本才支持Hairpinning。

案例三 ASA防火墙+ADSL共享上网

实验案例三ASA防火墙+ADSL共享上网一、实验目的:熟悉ASA通过ADSL连入互联网二、实验环境和需求在ASA上ADSL拔入互联网,实现局域网共享上网。

三、实验拓扑图四、配置步骤(一) ASA基本属性配置1、内接口配置Interface vlan 1Ip address 192.168.100.1 255.255.255.0Security-level 100 //设置内接口安全级别Nameif inside //设置内接口名字No shutdownInterface E 0/0Swithport access vlan 1 //E0/0加入VLAN 1,就是内接口2、拔号配置Conf tVpdn username 用户名password 密码Vpdn group isp1 localname 用户名vpdn group ISP1 ppp authentication papVpdn group isp1 request dialout pppoe3、外接口配置Interface vlan 2No Ip addressPppoe client vpdn group isp1Ip address pppoe setrouteSecurity-level 0 //设置外接口安全级别Nameif outside //设置外接口名字No shutdownInterface E 0/2Switchport access vlan 2 //E0/2加入VLAN2,就是外接口Show ip add outside pppoe //查拔号链路是否已建立(二)配路由Router ospf 1Network 192.168.100.0 255.255.255.0 area 0Default-information originate //重分发默认路由(二)从PC1可以访问ouside和DMZ的网站,从OUT可能访问DMZ的网站1、从PC1上就可以访问Outside 和dmz区的网站(Config)# Nat-control(Config)# Nat (inside) 1 0 0 //内接口所有参与地址转换(Config)# Global (outside) 1 interface //转换成外接口的IP(config)# show xlate //查看转换条目。

cisco-asa 防火墙 配置

cisco-asa 防火墙配置hostname CD-ASA5520 //给防火墙命名domain-namedefault.domain.invalid //定义工作域enable password 9jNfZuG3TC5tCVH0 encrypted // 进入特权模式的密码names dns-guard!interface GigabitEthernet0/0 //内网接口:duplex full //接口作工模式:全双工,半双,自适应nameif inside //为端口命名:内部接口inside security-level 100 //设置安全级别 0~100 值越大越安全ip address192.168.1.1 255.255.255.0 //设置本端口的IP地址!interface GigabitEthernet0/1 //外网接口nameif outside //为外部端口命名:外部接口outside security-level 0 ip address 202.98.131.122 255.255.255.0 //IP地址配置!interface GigabitEthernet0/2 nameif dmz security-level 50 ip address 192.168.2.1 255.255.255.0!interface GigabitEthernet0/3 shutdown no nameif no security-level no ip address!interface Management0/0 //防火墙管理地址shutdown no nameif no security-level no ip address!passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive clock timezone CST 8 dns server-group DefaultDNS domain-name default.domain.invalid access-list outside_permit extended permit tcp any interface outside eq 3389 //访问控制列表access-list outside_permit extended permit tcp any interface outside range 30000 30010 //允许外部任何用户可以访问outside 接口的30000-30010的端口。

实验10-思科ASA防火墙的NAT配置

实验10 思科ASA防火墙的NAT配置一、实验目标1、掌握思科ASA防火墙的NAT规则的基本原理;2、掌握常见的思科ASA防火墙的NAT规则的配置方法。

二、实验拓扑根据下图搭建拓扑通过配置ASA防火墙上的NAT规则,使得inside区能单向访问DMZ区和outside区,DMZ区和outside区能够互访。

三、实验配置1、路由器基本网络配置,配置IP地址和默认网关R1#conf tR1(config)#int f0/0R1(config-if)#ip address 192.168.2.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#ip default-gateway 192.168.2.254 //配置默认网关R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254 //添加默认路由R1(config)#exitR1#writeR2#conf tR2(config)#int f0/0R2(config-if)#ip address 202.1.1.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#ip default-gateway 202.1.1.254R2(config)#exitR2#writeServer#conf tServer(config)#no ip routing //用路由器模拟服务器,关闭路由功能Server(config)#int f0/0Server(config-if)#ip address 192.168.1.1 255.255.255.0Server(config-if)#no shutdownServer(config-if)#exitServer(config)#ip default-gateway 192.168.1.254Server(config)#exitServer#write*说明:实际配置中最好在三台路由器上都添加一条通往防火墙的默认路由,但在本实验中Server和R2不配置不影响实验效果。

实验四 cisco思科asa 模拟器 从内网访问DMZ服务器

实验四 ASA模拟器从内网访问DMZ区服务器配置(ASA模拟器)注意:本实验配置为用模拟器来实现,用来练习防火墙命令的使用,实现的功能和“实验四asa 5505 从内网访问DMZ服务器(真实防火墙)”相同,为了降低操作难度,我们只对ASA防火墙模拟器进行配置,完整的实验请参照“实验四asa 5505 从内网访问DMZ服务器(真实防火墙)”。

一、实验目标在这个实验中朋友你将要完成下列任务:1.用nameif命令给接口命名2.用ip address命令给接口分配IP3.用duplex配置接口的工作模式----双工(半双工)4.配置内部转化地址池(nat)外部转换地址globla二、实验拓扑三、实验过程1. ASA 模拟器基本配置:ciscoasa>ciscoasa> enablePassword:ciscoasa#ciscoasa# configure terminalciscoasa(config)# interface e0/2 *进入e0/2接口的配置模式ciscoasa(config-if)# nameif dmz *把e0/2接口的名称配置为dmzINFO: Security level for "dmz" set to 0 by default.ciscoasa(config-if)# security-level 50 *配置dmz 安全级别为50ciscoasa(config-if)# ip address 11.0.0.1 255.0.0.0 *给e0/2接口配置IP地址ciscoasa(config-if)# duplex auto *设置e0/2接口的工作模式为自动协商ciscoasa(config-if)# no shutdown *打开e0/2接口ciscoasa(config-if)# exit *退出e0/2接口的配置模式ciscoasa(config)#ciscoasa(config)# interface e0/0 *进入e0/0接口的配置模式ciscoasa(config-if)# nameif inside *把e0/0接口的名称配置为insideINFO: Security level for "inside" set to 100 by default.*安全级别取值范围为1~100,数字越大安全级别越高,在默认情况下,inside安全级别为100。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验三 ASA模拟器从内网访问DMZ区服务器配置

(ASA模拟器)

注意:本实验配置为用模拟器来实现,用来练习防火墙命令的使用,实现的功能和“实验三asa 5505 从内网访问外网服务(真实防火墙)”相同,为了降低操作难度,我们只对ASA防火墙模拟器进行配置,完整的实验请参照“实验三asa 5505 从内网访问外网服务(真实防火墙)”。

一、实验目标

在这个实验中朋友你将要完成下列任务:

1.用nameif命令给接口命名

2.用ip address命令给接口分配IP

3.用duplex配置接口的工作模式----双工(半双工)

4.配置内部转化地址池(nat)外部转换地址globla

二、实验拓扑

三、实验过程

1. ASA 模拟器基本配置:

ciscoasa>

ciscoasa> enable

Password:

ciscoasa#

ciscoasa# configure terminal

ciscoasa(config)# interface e0/1 *进入e0/1接口的配置模式

ciscoasa(config-if)# nameif outside *把e0/1接口的名称配置为dmz

INFO: Security level for "outside" set to 0 by default.

ciscoasa(config-if)# ip address 10.0.1.1 255.0.0.0 *给e0/1接口配置IP地址

ciscoasa(config-if)# duplex auto *设置e0/1接口的工作模式为自动协商ciscoasa(config-if)# no shutdown *打开e0/1接口

ciscoasa(config-if)# exit *退出e0/1接口的配置模式

ciscoasa(config)#

ciscoasa(config)# interface e0/0 *进入e0/0接口的配置模式

ciscoasa(config-if)# nameif inside *把e0/0接口的名称配置为inside

INFO: Security level for "inside" set to 100 by default.

*安全级别取值范围为1~100,数字越大安全级别越高,在默认情况下,inside安全级别为100。

ciscoasa(config-if)# ip address 192.168.0.211 255.255.255.0 *给e0/0接口配置IP地址ciscoasa(config-if)# duplex auto *设置e0/0接口的工作模式为自动协商ciscoasa(config-if)# no shutdown *打开e0/0接口

ciscoasa(config-if)# exit *退出e0/0接口的配置模式

ciscoasa(config)#

2. ASA 模拟器本身接口的连通性测试

①测试防火墙本身e0/1接口连通性

ciscoasa(config)# ping 10.0.0.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.0.1.1, timeout is 2 seconds:

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

②测试防火墙本身e0/0接口连通性

ciscoasa(config)# ping 192.168.0.211

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.0.211, timeout is 2 seconds:

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

3. 配置ASA模拟器实现从内部网络inside到外部网络outside的访问:

ciscoasa(config)# nat (inside) 1 0.0.0.0 0.0.0.0 *nat是地址转换命令,将内网的私有ip转换为外网公网ip;用来定义那些主机需要进行出站地址转换。

“nat (inside) 1 0.0.0.0 0.0.0.0”表示内网的所有主机(0 0)都可以访问由global指定的外网。

ciscoasa(config)# show running-config nat *查看防火墙的nat配置

nat (inside) 1 0.0.0.0 0.0.0.0 *nat配置信息

ciscoasa(config)# global (dmz) 1 interface *使用nat命令后,必须使用global命令定义用于转换的IP地址范围。

“global (outside) 1 interface”使用端口地址转换(PAT),指定PAT使用dmz 接口上的IP地址进行出站转换连接。

INFO: outside interface address added to PAT pool

ciscoasa(config)# show running-config global *查看防火墙的global配置

* 很遗憾,由于模拟器的局限性,无法保存配置!

* 很遗憾,由于模拟器的局限性,无法删除配置文件信息!

4.本实验重点难点知识:

内部网络通常使用私有IP地址以节省公共IP地址资源,但这些私有IP地址不能在Internet 上路由,所以在转发内部网络的数据包到外部网络时需通过NAT(网络地址转)将私有IP转换为全球公认IP地址,这也使得内部IP地址对外隐藏起来,提高安全性。

ASA防火墙默认允许流量从较高安全级别的接口流向较低安全级别的接口,为这些出站流量进行网络地址转换,可以防止将较高安全级别的主机地址暴露给较低安全级别的接口。

对于防火墙,从内部接口到外部接口流量的地址转换则需将内部地址转换为某个外部地址(如果是接入Internet,必须转换为NIC注册的地址,即公网IP)。

考虑NAT时,必须考虑是否有与内部地址等量的转换地址,如果没有,在建立连接时,某些内部主机就无法获得网络访问。

出现此问题时可以使用端口地址转换(PAT)来解决,PA T 允许多达6400台内部主机同时使用一个转换地址,从而在隐藏内部网络地址的同时,减少所需的有效转换地址的总量。

定义出站连接时,首先用nat命令来定义哪些主机需要出站的地址转换,然后使用global 命令来定义地址池,两个命令通过nat_id参数关联起来!

(1) global 命令

指定公网地址范围:定义地址池。

Global命令的配置语法:

global (if_name) nat_id ip_address-ip_address [netmark global_mask]

其中:

(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

例如:

(2) nat命令

地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]

其中:

(if_name):表示接口名称,一般为inside.

nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

在实际配置中nat命令总是与global命令配合使用。

一个指定外部网络,一个指定内部网络,通过net_id联系在一起。

例如:

亲爱的朋友,当你完成这个模拟实验,请你思考一下,这个实验和实验“实验三asa 5505 从内网访问外网服务(真实防火墙)”有何相同和不同之处!下个实验我们将学习从外网访问DMZ服务器。