10-MAC地址表管理命令

实验四_MAC_地址表管理

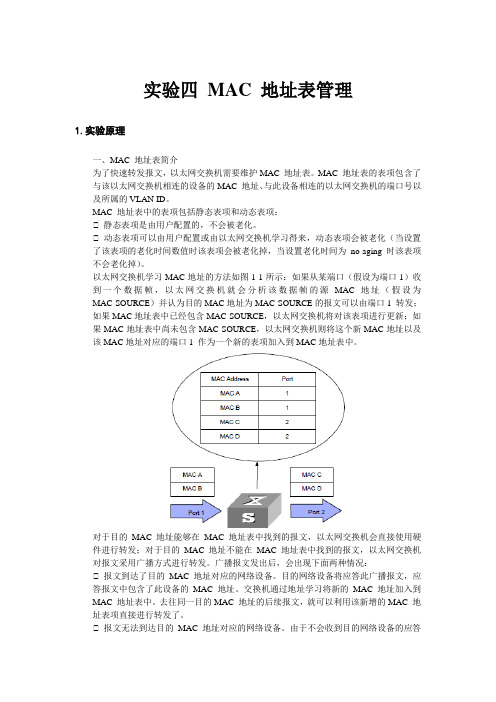

实验四MAC 地址表管理1.实验原理一、MAC 地址表简介为了快速转发报文,以太网交换机需要维护MAC 地址表。

MAC 地址表的表项包含了与该以太网交换机相连的设备的MAC 地址、与此设备相连的以太网交换机的端口号以及所属的VLAN ID。

MAC 地址表中的表项包括静态表项和动态表项:静态表项是由用户配置的,不会被老化。

动态表项可以由用户配置或由以太网交换机学习得来,动态表项会被老化(当设置了该表项的老化时间数值时该表项会被老化掉,当设置老化时间为no-aging 时该表项不会老化掉)。

以太网交换机学习MAC地址的方法如图1-1所示:如果从某端口(假设为端口1)收到一个数据帧,以太网交换机就会分析该数据帧的源MAC地址(假设为MAC-SOURCE)并认为目的MAC地址为MAC-SOURCE的报文可以由端口1 转发;如果MAC地址表中已经包含MAC-SOURCE,以太网交换机将对该表项进行更新;如果MAC地址表中尚未包含MAC-SOURCE,以太网交换机则将这个新MAC地址以及该MAC地址对应的端口1 作为一个新的表项加入到MAC地址表中。

对于目的MAC 地址能够在MAC 地址表中找到的报文,以太网交换机会直接使用硬件进行转发;对于目的MAC 地址不能在MAC 地址表中找到的报文,以太网交换机对报文采用广播方式进行转发。

广播报文发出后,会出现下面两种情况:报文到达了目的MAC 地址对应的网络设备。

目的网络设备将应答此广播报文,应答报文中包含了此设备的MAC 地址。

交换机通过地址学习将新的MAC 地址加入到MAC 地址表中。

去往同一目的MAC 地址的后续报文,就可以利用该新增的MAC 地址表项直接进行转发了。

报文无法到达目的MAC 地址对应的网络设备。

由于不会收到目的网络设备的应答报文,交换机将无法学习到目的设备的MAC 地址。

二、设置MAC 地址表项管理员根据实际情况可以手工添加、修改或删除MAC 地址表中的表项。

交换机常用操作命令手册

switch #show logging

Syslog logging: Enabled

Console logging: Enabled(debugging)

Monitor logging: Disabled

Buffer logging: Enabled(debugging)

3.进入接口配置模式

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#exit

Switch(config)#

从子模式下直接返回特权模式

Switch(#end

Switch#

交换机显示命令:

关注端口数据包的数目,如果某类型的数据包明显异常多,比如广播包多,则有可能网络中有广播风暴。

关注碎片包、冲突包、CRC校验错误包等错误包的个数,如果很多,则要考虑端口有无物理故障,线路有无问题,或者两端协商是否正常。

//队列错误的个数

FCSErrors : 0 //帧FCS校验错误的个数

dropped packet events (due to lack of resources): 0 //由于端口缺乏资源而丢弃的包的个数

“0”表示输入的是明文形式的口令

2、 配置交换机的特权密码

S2126G(config)#enable secret level 15 0 Star

“0”表示输入的是明文形式的口令

常用交换机配置命令:

1、为交换机分配管理IP地址

S2126G(config)#interface vlan 1

Building configuration...

Cisco的MAC地址与IP绑定方法是什么

Cisco的MAC地址与IP绑定方法是什么交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。

交换机还具备了一些新的功能,如对VLAN(虚拟局域网)的支持、对链路汇聚的支持,甚至有的还具有防火墙的功能。

对于Cisco的MAC地址与IP绑定方法,可能很多用户还不熟悉,下面一起看看!方法步骤1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:ng=1cellPadding=0width="80%"align=leftbgCol or=#ccccccborder=0>Switch#configterminal#进入配置模式Switch(config)#Interfacefastethernet0/1#进入具体端口配置模式Switch(config-if)#Switchportport-secruity#配置端口安全模式Switch(config-if)switchportport-securitymac-addressMAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if)noswitchportport-securitymac-addressMAC(主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

注意:以上功能适用于思科2950、3550、4500、6500系列交换机2.方案2——基于MAC地址的扩展访问列表Switch(config)Macaccess-listextendedMAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permithost0009.6bc4.d4bfany#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permitanyhost0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if)interfaceFa0/20#进入配置具体端口的模式Switch(config-if)macaccess-groupMAC10in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)nomacaccess-listextendedMAC10#清除名为MAC10的访问列表此功能与应用一大体相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

cisco交换机ip和mac地址绑定

cisco交换机ip和mac地址绑定虽然在TCP/IP网络中,计算机往往需要设置IP地址后才能通讯,然而,实际上计算机之间的通讯并不是通过IP地址,而是借助于网卡的MAC地址。

IP地址只是被用于查询欲通讯的目的计算机的MAC地址。

ARP协议是用来向对方的计算机、网络设备通知自己IP对应的MAC地址的。

在计算机的 ARJ 缓存中包含一个或多个表,用于存储IP地址及其经过解析的以太网MAC地址。

一台计算机与另一台IP地址的计算机通讯后,在ARP缓存中会保留相应的MAC地址。

所以,下次和同一个IP地址的计算机通讯,将不再查询MAC地址,而是直接引用缓存中的MAC地址。

在交换式网络中,交换机也维护一张MAC地址表,并根据MAC地址,将数据发送至目的计算机。

为什么要绑定MAC与IP 地址:IP地址的修改非常容易,而MAC地址存储在网卡的EEPROM 中,而且网卡的MAC地址是唯一确定的。

因此,为了防止内部人员进行非法IP盗用(例如盗用权限更高人员的IP地址,以获得权限外的信息),可以将内部网络的IP地址与MAC地址绑定,盗用者即使修改了IP地址,也因MAC地址不匹配而盗用失败:而且由于网卡MAC地址的唯一确定性,可以根据MAC地址查出使用该MAC地址的网卡,进而查出非法盗用者。

目前,很多单位的内部网络,都采用了MAC地址与IP地址的绑定技术。

下面我们就针对Cisco 的交换机介绍一下IP和MAC绑定的设置方案。

在Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

1.方案1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式,敲入命令:Switch#config terminal#进入配置模式Switch(config)# Interface fastethernet 0/1#进入具体端口配置模式Switch(config-if)#Switchport port-secruity#配置端口安全模式Switch(config-if )switchport port-security mac-address MAC(主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address MAC(主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

交换机MAC安全技术详解及配置

•

基于MAC 的攻击:MAC 地址泛洪和欺骗

•

静态和黑洞表项不会被动态表项覆盖,而动态表项可以被静态和黑洞表项覆盖。

•MAC 地址表项分类:

•

MAC 地址表安全功能:

MAC 安全

•

•

MAC 安全特性配置:

限制MAC 的数量•限制MAC 的内容

•将学习到的动态MAC地址转换为安全MAC地址(包括安全动态MAC、安全静态MAC和Sticky MAC),阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

••

•

•

端口安全:Port-Security ,提供以下保护机制:端口安全配置:

环路○伪造

○主要原因有:

••

MAC 地址漂移:一个接口学习到的MAC 在同一个VLAN 内的其他接口上也学习到,•MAC-Spoofing-Defend :通过配置信任端口来防止MAC 地址漂移。

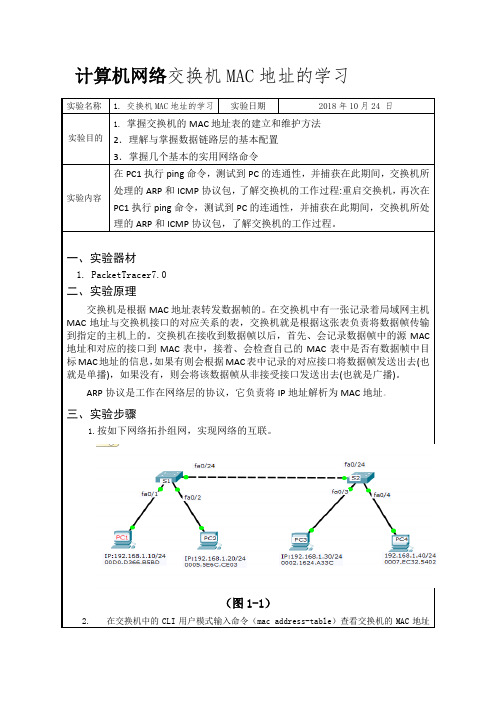

计算机网络交换机MAC地址的学习

计算机网络交换机MAC地址的学习一、实验器材1. PacketTracer7.0二、实验原理交换机是根据MAC地址表转发数据帧的。

在交换机中有一张记录着局域网主机MAC地址与交换机接口的对应关系的表,交换机就是根据这张表负责将数据帧传输到指定的主机上的。

交换机在接收到数据帧以后,首先、会记录数据帧中的源MAC 地址和对应的接口到MAC表中,接着、会检查自己的MAC表中是否有数据帧中目标MAC地址的信息,如果有则会根据MAC表中记录的对应接口将数据帧发送出去(也就是单播),如果没有,则会将该数据帧从非接受接口发送出去(也就是广播)。

ARP协议是工作在网络层的协议,它负责将IP地址解析为MAC地址。

三、实验步骤1.按如下网络拓扑组网,实现网络的互联。

(图1-1)2.在交换机中的CLI用户模式输入命令(mac address-table)查看交换机的MAC地址表S1:(1-2)S2:(1-3)3.在PC1中的Desktop的Command Prompt用ping命令检查PC1和PC2的连通性C:>ping 192.168.1.20Pinging 192. 168.1.20 with 32 bytes of data:Reply from 192.168.1.20: bytes=32 time<lms TTL=128Reply Irom 192.168.1.20: bytes=32 time<lms TTL=128Reply Irom 192.168.1.20: bytes=32 time<lms TTL=128Reply from 192.168.1.20: bytes=32 time<lms TTL=128Ping atatistics Ior 192. 68.1.20:Packets: Sent = 4, Received = 4. Lost = 0 (0% loss),Approximate sound Erip times in milli-seconds :Minimun = 0ms, Haximum = Oms, Average = 0ms4.在PC3中的Desktop的Command Prompt用ping命令检查PC1和PC2的连通性c:b>ping 192.168.1. 10Pinging 192.168.1.40 with 32 bytes of data:Reply from 192.168.1.40: bytes=32 time<lms TTL=128Reply from 192.168.1.40: bytes=32 time=lms TTL=128Reply from 192.168.1.40: bytes=32 time<lms TTL=128Reply from 192.168.1.40: bytes=32 time=lms TTL=128Ping statiscics for 192.168.1.40:Packeta: Sent = 4, Received = 4, Lost = 0 (0% lo8s) ,Approximate cound trip times in milli-seconds: ,Minimum = 0ms, Maximum = lms, Average = Oms5.再次在交换机中的CLI用户模式输入命令(mac address-table)查看交换机的MAC地址表S1:(1-6)(1-6)S2:(1-7)对比两次查看发现原来的MAC地址表是空的。

实验六 交换机MAC地址表管理

实验九 交换机MAC地址表管理【实验目的】1、掌握交换机MAC地址表的建立和维护方式。

2、掌握MAC地址表的管理3、熟练应用MAC地址表的管理手段解决局域网的安全问题。

【引入案例】某学校网络最近经常掉线,网管人员通过网络监控发现网内有台计算机,不停地向网络中发送广播包,怀疑感染了病毒。

经查证,此台计算机不是学校的计算机,属于非法接入。

网管人员必须马上采取措施,阻止病毒进一步感染网络中的其它计算机,也防止此计算机再次通过相同端口偷偷接入单位网络。

学校网络中还有一台网关服务器和一台网管服务器,数据量交换较大。

网管人员希望能找到一个简单可行的办法,优化网络交换性能,增加网络管理的安全性。

【案例分析】想要对某台计算机在网络中进行永久隔离,可以禁用其IP地址,但倘若该计算机换了个IP地址,仍然能接入网络。

因此,对计算机进行MAC地址过滤,是一个相对彻底的隔离方法。

基于服务器在网络中相对固定的特性,可以在其相连的交换机上手工添加网关服务器的静态MAC地址表项,使交换机通过相应的端口将数据报文单播发送到网关服务器,这样就能很大程度减少网络中目的地址为服务器地址的广播包,以节约带宽资源,保证网络畅通;对于网管服务器,可以将静态MAC地址和端口禁止学习MAC地址结合起来,保证与网管服务器相连的交换机以太网端口只能允许网管服务器接入,增加网络管理的安全性。

【基本原理】一、MAC地址和MAC地址表MAC(介质访问控制)地址是在网络通信用来识别主机的标识。

交换机和集线器相比,最大的优势就在于交换机能根据MAC地址来判断,决定帧该往何处转发。

交换机的缓存中有一个MAC地址表,需要转发数据时,交换机会在地址表查询是否有与目的MAC地址对应的表项,如果有,交换机立即将数据报文往该表项中的转发端口发送;如果没有,交换机则会将数据报文以广播的形式发送到除了接收端口外的所有端口,尽最大能力保证目的主机接收到数据报文。

因此,交换机地址表的构建和维护决定了数据转发的方向和效率。

如何在局域网查看IP与MAC地址的方法

如何在局域网查看IP与MAC地址的方法在局域网中,查看其他设备的IP和MAC地址可以通过多种方法实现。

下面将介绍几种常用的方法。

方法一:使用命令行工具1. 打开命令行终端。

在Windows系统中,按下Win+R键,输入“cmd”并按下回车键。

在MacOS系统中,打开“应用程序”文件夹,进入“实用工具”文件夹,双击打开“终端”。

2. 输入ipconfig命令(Windows系统)或者ifconfig命令(MacOS系统),并按下回车键。

- 在Windows系统中,ipconfig命令将显示所有网络接口的详细信息,包括每个接口的IP地址和MAC地址。

- 在MacOS系统中,ifconfig命令将显示所有网络接口的详细信息,包括每个接口的IP地址和MAC地址。

MAC地址通常在“ether”字段下方的“HWaddr”后显示。

3.查找你感兴趣的设备,它们的IP地址和MAC地址将在相应的接口信息中显示。

方法二:使用网络扫描工具1. 安装并打开一个网络扫描工具,如Advanced IP Scanner (Windows和MacOS都支持)或Angry IP Scanner(Windows、MacOS和Linux都支持)。

2.在网络扫描工具中,设置扫描范围为局域网的IP地址段。

通常局域网的IP地址范围为192.168.X.X或者10.X.X.X。

3.点击扫描按钮,工具将会自动扫描局域网中的所有设备并显示他们的IP地址和MAC地址。

方法三:使用路由器管理界面1. 打开一个Web浏览器,输入本地路由器的IP地址,并按下回车键。

通常路由器的IP地址为192.168.0.1或者192.168.1.12.输入正确的用户名和密码登录到路由器管理界面。

如果你不知道用户名和密码,请参考路由器的说明手册。

3.进入“网络设置”、“DHCP”或者类似的菜单,菜单的名称可能因路由器的品牌和型号而有所不同。

4.在DHCP客户列表或者连接设备列表中,你将能够看到连接到路由器的所有设备的IP地址和MAC地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

z 本手册中标有“请以设备实际情况为准”的特性描述,表示 WX 系列无线控制产品的各型号对相 关命令参数的支持情况、缺省值及取值范围的支持情况不同,具体差异内容请参见用户手册的“特 性差异化列表”的命令行及参数支持情况章节。

z 无线控制产品支持的接口类型和编号与设备的实际情况相关,本手册涉及以太网接口的配置举例 统一使用 GE 口举例说明。实际使用中请根据具体设备的接口类型和编号进行配置。

1-1

【描述】 display mac-address 命令用来显示 MAC 地址表信息。 相关配置可参考命令 mac-address 和 mac-address timer。

【举例】

# 显示 MAC 地址表中 MAC 地址为 00e0-fc01-0101 的表项的信息。

【视图】 任意视图

【缺省级别】 1:监控级

【参数】 blackhole:显示目的黑洞 MAC 地址表项。目的黑洞 MAC 地址表项没有老化时间,可以添加/删除, 当报文的目的 MAC 地址与目的黑洞 MAC 地址表项匹配后该报文被丢弃。 vlan vlan-id:显示指定 VLAN 的 MAC 地址表项。vlan-id 的取值范围为 1~4094。 count:显示 MAC 地址表的地址总数。 mac-address:显示指定 MAC 地址的 MAC 地址表项,mac-address 的格式为 H-H-H。 dynamic:显示动态 MAC 地址表项。动态 MAC 地址表项有老化时间。 static:显示静态 MAC 地址表项。静态 MAC 地址表项没有老化时间。 interface interface-type interface-number : 显 示 指 定 接 口 的 MAC 地 址 表 项 。 interface-type interface-number 用来指定接口的类型和编号。

z 本手册中涉及的显示信息统一以 WX5002 设备为例,实际使用中请以设备实际情况为准。

1 MAC 地址表管理配置命令

MAC 地址表管理中对于接口的相关配置,目前只能在二层以太网接口和二层聚合接口上进行。

1.1 MAC 地址表管理配置命令

1.1令】 display mac-address [ blackhole ] [ vlan vlan-id ] [ count ] display mac-address [ mac-address [ vlan vlan-id ] | [ dynamic | static ] [ interface interface-type interface-number ] [ vlan vlan-id ] [ count ] ]

目录

1 MAC地址表管理配置命令 .................................................................................................................. 1-1 1.1 MAC地址表管理配置命令.................................................................................................................. 1-1 1.1.1 display mac-address .............................................................................................................. 1-1 1.1.2 display mac-address aging-time............................................................................................. 1-2 1.1.3 display mac-address mac-learning......................................................................................... 1-3 1.1.4 mac-address (Interface view) ................................................................................................. 1-3 1.1.5 mac-address (system view).................................................................................................... 1-4 1.1.6 mac-address mac-learning disable ........................................................................................ 1-5 1.1.7 mac-address max-mac-count................................................................................................. 1-6 1.1.8 mac-address timer.................................................................................................................. 1-7