2003服务器安全配置教程

WIN2003服务器安全和配置完整教程

WIN2003服务器安全和配置完整教程一、硬盘分区与操作系统的安装∙硬盘分区总的来讲在硬盘分区上面没什么值得深入剖析的地方,无非就是一个在分区前做好规划知道要去放些什么东西,如果实在不知道。

那就只一个硬盘只分一个区,分区要一次性完成,不要先分成FAT32再转成NTFS。

一次性分成NTFS格式,以我个人习惯,系统盘一般给12G。

建议使用光盘启动完成分区过程,不要加载硬盘软件。

∙系统安装以下内容均以2003为例安装过程也没什么多讲的,安装系统是一个以个人性格为参数的活动,我建议在安装路径上保持默认路径,好多文章上写什么安装路径要改成什么呀什么的,这是没必要的。

路径保存在注册表里,怎么改都没用。

在安装过程中就要选定你需要的服务,如一些DN S、DHCP没特别需要也就不要装了。

在安装过程中网卡属性中可以只保留TCP/IP 这一项,同时禁用NETBOIS。

安装完成后如果带宽条件允许可用系统自带在线升级。

二、系统权限与安全配置前面讲的都是屁话,润润笔而已。

(俺也文人一次)话锋一转就到了系统权限设置与安全配置的实际操作阶段系统设置网上有一句话是"最小的权限+最少的服务=最大的安全"。

此句基本上是个人都看过,但我好像没有看到过一篇讲的比较详细稍具全面的文章,下面就以我个人经验作一次教学尝试!2.1 最小的权限如何实现?NTFS系统权限设置在使用之前将每个硬盘根加上Administrators 用户为全部权限(可选加入SYSTEM用户) 删除其它用户,进入系统盘:权限如下∙C:\WINDOWS Administrators SYSTEM用户全部权限Users 用户默认权限不作修改∙其它目录删除Everyone用户,切记C:\Documents and Settings下All Users\Def ault User目录及其子目录如C:\Documents and Settings\All Users\Application Data 目录默认配置保留了Every one用户权限C:\WINDOWS 目录下面的权限也得注意,如C:\WINDOWS\PCHealth、C:\windows\Inst aller也是保留了Everyone权限.∙删除C:\WINDOWS\Web\printers目录,此目录的存在会造成IIS里加入一个.print ers的扩展名,可溢出攻击∙默认IIS错误页面已基本上没多少人使用了。

Windows2003服务器安全设置手册

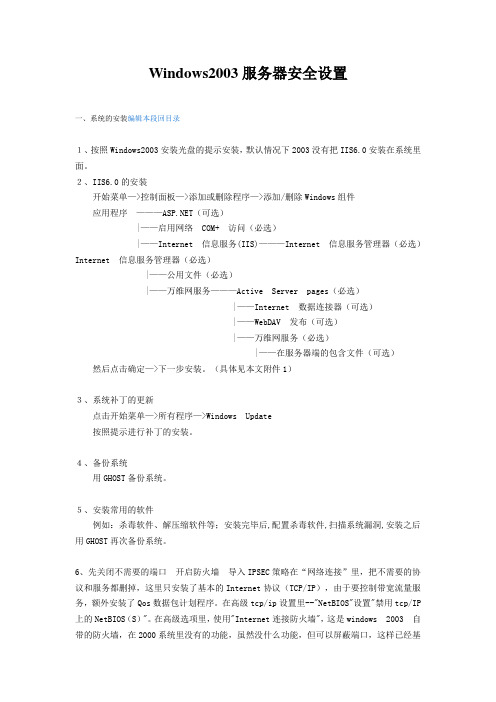

Windows2003服务器安全设置一、系统的安装编辑本段回目录1、按照Windows2003安装光盘的提示安装,默认情况下2003没有把IIS6.0安装在系统里面。

2、IIS6.0的安装开始菜单—>控制面板—>添加或删除程序—>添加/删除Windows组件应用程序———(可选)|——启用网络 COM+ 访问(必选)|——Internet 信息服务(IIS)———Internet 信息服务管理器(必选)Internet 信息服务管理器(必选)|——公用文件(必选)|——万维网服务———Active Server pages(必选)|——Internet 数据连接器(可选)|——WebDAV 发布(可选)|——万维网服务(必选)|——在服务器端的包含文件(可选)然后点击确定—>下一步安装。

(具体见本文附件1)3、系统补丁的更新点击开始菜单—>所有程序—>Windows Update按照提示进行补丁的安装。

4、备份系统用GHOST备份系统。

5、安装常用的软件例如:杀毒软件、解压缩软件等;安装完毕后,配置杀毒软件,扫描系统漏洞,安装之后用GHOST再次备份系统。

6、先关闭不需要的端口开启防火墙导入IPSEC策略在“网络连接”里,把不需要的协议和服务都删掉,这里只安装了基本的Internet协议(TCP/IP),由于要控制带宽流量服务,额外安装了Qos数据包计划程序。

在高级tcp/ip设置里--"NetBIOS"设置"禁用tcp/IP上的NetBIOS(S)"。

在高级选项里,使用"Internet连接防火墙",这是windows 2003 自带的防火墙,在2000系统里没有的功能,虽然没什么功能,但可以屏蔽端口,这样已经基本达到了一个 IPSec的功能。

修改3389远程连接端口修改注册表.开始--运行--regedit依次展开 HKEY_LOCAL_MACHINE/SYSTEM/CURRENTCONTROLSET/CONTROL/TERMINAL SERVER/WDS/RDPWD/TDS/TCP右边键值中 PortNumber 改为你想用的端口号.注意使用十进制(例 10000 )HKEY_LOCAL_MACHINE/SYSTEM/CURRENTCONTROLSET/CONTROL/TERMINAL SERVER/ WINSTATIONS/RDP-TCP/右边键值中 PortNumber 改为你想用的端口号.注意使用十进制(例 10000 )注意:别忘了在WINDOWS2003自带的防火墙给+上10000端口修改完毕.重新启动服务器.设置生效.二、用户安全设置编辑本段回目录1、禁用Guest账号在计算机管理的用户里面把Guest账号禁用。

Windows_Server_2003_安全设置手册

Windows Server 2003安全设置一、用户账户安全1.Administrator账户的安全性a)重命名adminstrator,并将其禁用b)创建一个用户账户并将其加入管理员组,日常管理工作使用这个账户完成2.启用账户锁定策略开始——程序——管理工具——本地安全策略——账户策略——账户锁定策略——设置“账户锁定阈值为3”3.创建一个日常登录账户通过Runas或者鼠标右键“运行方式”切换管理员权限4.修改本地策略限制用户权限开始——程序——管理工具——本地安全策略——本地策略——用户权限分配——设置“拒绝从网络访问这台计算机”,限制从网络访问该服务器的账户二、服务器性能优化,稳定性优化1.“我的电脑”右键属性——高级——性能——设置——设置为“性能最佳”2.“我的电脑”右键属性——高级——性能——设置——高级页面为如图设置3.停止暂时未用到的服务a)在开始运行中输入:services.mscb)停止并禁用以下服务puter Browser2.Distributed Link Tracking Client3.Print Spooler(如果没有打印需求可以停止该服务)4.Remote Registry5.Remote Registry(如果没有无线设备可以停止该服务)6.TCP/IP NetBIOS Helper三、系统安全及网络安全设置1.开启自动更新我的电脑右键属性——自动更新Windows Server 2003会自动下载更新,无须人为打补丁。

2.关闭端口,减少受攻击面(此处以仅提供HTTP协议为例)a)开始运行中输入cmd,运行命令提示符b)在命令提示符中输入netstat -an命令察看当前打开端口图片中开放了TCP 135,139,445,1026四个端口,可以通过禁用TCP/IP 上的NetBIOS和禁用SMB来关闭它们。

c)禁用TCP/IP 上的NetBIOS1.从“开始”菜单,右键单击“我的电脑”,然后单击“属性”。

Win2003网站服务器的安全配置全攻略

Win2003网站服务器的安全配置全攻略安装篇2003默认安装不带IIS的,要安装,请点击开始->管理工具->配置您的服务器向导然后一步步的下一步。

到了列表选择项目的时候。

从列表中选择应用服务器(IIS,)然后确定,下一步frontpage server extension和如果要支持.Net,都打勾,前者vs用到。

然后一路下一步。

成功后最后mmc管理去。

设置篇:1:支持Asp:控制面板 -> 管理工具 ->IIS(Internet 服务器)- Web服务扩展 -> Active Server Pages -> 允许控制面板 -> 管理工具 ->IIS(Internet 服务器)- Web服务扩展 -> 在服务端的包含文件 -> 允许2:上传200K限制:先在服务里关闭iis admin service服务找到windows\system32\inesrv\下的metabase.xml,打开,找到ASPMaxRequestEntityAllowed 把他修改为需要的值,然后iisreset3:启用父路径:IIS-网站-主目录-配置-选项-启用父路关键词:Win2003 服务器配置网站安全阅读提示:息网络对于服务器的安全要求是十分重要的,为防止服务器发生意外或受到意外攻击,而导致大量重要的数据丢失,下面就介绍Win2003服务器安全热点技术。

本配置仅适合Win2003,部分内容也适合于Win2000。

很多人觉得3389不安全,其实只要设置好,密码够长,攻破3389也不是件容易的事情,我觉得别的远程软件都很慢,还是使用了3389连接。

经测试,本配置在Win2003 + IIS6.0 + Serv-U + SQL Server 的单服务器多网站中一切正常。

以下配置中打勾的为推荐进行配置,打叉的为可选配置。

一、系统权限的设置1、磁盘权限系统盘只给 Administrators 组和 SYSTEM 的完全控制权限其他磁盘只给 Administrators 组完全控制权限系统盘\Documents and Settings 目录只给 Administrators 组和 SYSTEM 的完全控制权限系统盘\Documents and Settings\All Users 目录只给 Administrators 组和 SYSTEM 的完全控制权限系统盘\windows\system32\config\ 禁止guests组系统盘\Documents and Settings\All Users\「开始」菜单\程序\ 禁止guests组系统盘\windowns\system32\inetsrv\data\ 禁止guests组系统盘\Windows\System32\ at.exe、attrib.exe、cacls.exe、net.exe、net1.exe、netstat.exe、regedit.exe 文件只给 Administrators 组和 SYSTEM 的完全控制权限系统盘\Windows\System32\ cmd.exe、 仅 Administrators 组完全控制权限把所有(Windows\system32和Windows\ServicePackFiles\i386) 更名为format_2、本地安全策略设置开始菜单->管理工具->本地安全策略A、本地策略-->审核策略审核策略更改 成功 失败审核登录事件 成功 失败审核对象访问失败审核过程跟踪 无审核审核目录服务访问失败审核特权使用失败审核系统事件 成功 失败审核账户登录事件 成功 失败审核账户管理 成功 失败B、本地策略-->用户权限分配关闭系统:只有Administrators组、其它全部删除。

Windows 2003服务器安全配置技巧

Windows 2003服务器安全配置技巧引:下面我用的例子,将是一台标准的虚拟主机。

实践篇下面我用的例子,将是一台标准的虚拟主机。

系统:Windows2003服务:[IIS] [SERV-U] [IMAIL] [SQL SERVER 2000] [PHP] [MYSQL]描述:为了演示,绑定了最多的服务,大家可以根据实际情况做筛减1. WINDOWS本地安全策略端口限制A. 对于我们的例子来说,需要开通以下端口外->本地 80外->本地 20外->本地 21外->本地 PASV所用到的一些端口外->本地 25外->本地 110外->本地 3389然后按照具体情况,打开SQL SERVER和MYSQL的端口外->本地 1433外->本地 3306B. 接着是开放从内部往外需要开放的端口按照实际情况,如果无需邮件服务,则不要打开以下两条规则本地->外 53 TCP,UDP本地->外 25按照具体情况,如果无需在服务器上访问网页,尽量不要开以下端口本地->外 80C. 除了明确允许的一律阻止,这个是安全规则的关键外->本地所有协议阻止2. 用户帐号A. 将administrator改名,例子中改为rootB. 取消所有除管理员root外所有用户属性中的远程控制->启用远程控制以及终端服务配置文件->允许登陆到终端服务器C. 将guest改名为administrator并且修改密码D. 除了管理员root、IUSER以及IWAM以及ASPNET用户外,禁用其他一切用户,包括SQL DEBUG以及TERMINAL USER等等3. 目录权限将所有盘符的权限,全部改为只有administrators组全部权限ystem 全部权限将C盘的所有子目录和子文件继承C盘的administrator(组或用户)和SYSTEM 所有权限的两个权限然后做如下修改C:\Program Files\Common Files 开放Everyone默认的读取及运行列出文件目录读取三个权限C:\WINDOWS\ 开放Everyone默认的读取及运行列出文件目录读取三个权限C:\WINDOWS\Temp 开放Everyone 修改、读取及运行、列出文件目录、读取、写入权限现在WebShell就无法在系统目录内写入文件了。

windows_2003服务器安全配置教程

Windows2003安全配置教程1:安装windows2003时,必须所有的磁盘分区都为NTFS2:安装后,建议不要插入U盘,不要打开其它盘(如D/E/F)这些磁盘3:立即安装杀毒软件(更新到最新病毒库)马上进行查杀(建议安装NOD32版不带防火墙的那个版本)4:使用WINDOWS 2003自动更新,马上到官网下载更新补丁5:安装所有补丁之后,全盘扫描病毒6:IIS那些杀完病毒和打完补丁再进行安装和配置7:没确定所有磁盘被扫描完之前,都不要打开其它的盘(如D/E/F)8:关闭磁盘所有的默认共享9:administrator 密码必须复杂10:建议先开启WINDOWS 自带的防火墙(开启之前,必须开放3389端口)11:修改3389的端口,建议改成数字“越大越好”以上12:马上关闭445端口■.关闭所有不需要的服务* Alerter (disable)* ClipBook Server (disable)* Computer Browser (disable)* DHCP Client (disable)* Directory Replicator (disable)* FTP publishing service (disable)* License Logging Service (disable)* Messenger (disable)* Netlogon (disable)* Network DDE (disable)* Network DDE DSDM (disable)* Network Monitor (disable)* Plug and Play (disable after all hardware configuration)* Remote Access Server (disable)* Remote Procedure Call (RPC) locater (disable)* Schedule (disable)* Server (disable)* Simple Services (disable)* Spooler (disable)* TCP/IP Netbios Helper (disable)* Telephone Service (disable)■. 帐号和密码策略1)保证禁止guest帐号2)将administrator改名为比较难猜的帐号3)密码唯一性:记录上次的6 个密码4)最短密码期限:25)密码最长期限:426)最短密码长度:87)密码复杂化(passfilt.dll):启用8)用户必须登录方能更改密码:启用9)帐号失败登录锁定的门限:610)锁定后重新启用的时间间隔:720分钟■.保护文件和目录将C:\winnt, C:\winnt\config, C:\winnt\system32, C:\winnt\system等目录的访问权限做限制,限制everyone的写权限,限制users组的读写权限■.注册表一些条目的修改1)去除logon对话框中的shutdown按钮将HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\Current Version\Winlogon\中ShutdownWithoutLogon REG_SZ 值设为02)去除logon信息的cashing功能将HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\Current Version\Winlogon\中CachedLogonsCount REG_SZ 值设为04)限制LSA匿名访问将HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA中RestricAnonymous REG_DWORD 值设为15)去除所有网络共享将HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanManServer\Parameters\中AutoShareServer REG_DWORD 值设为0IIS主要:假如你的电脑中还装了IIS ,你最好重新设置一下端口过滤。

Windows2003Server安全配置完整篇(3)服务器教程-电脑资料

Windows2003Server安全配置完整篇(3)服务器教程-电脑资料四、磁盘权限设置C盘只给administrators和system权限,其他的权限不给,其他的盘也可以这样设置,这里给的system权限也不一定需要给,只是由于某些第三方应用程序是以服务形式启动的,需要加上这个用户,否则造成启动不了,。

Windows目录要加上给users的默认权限,否则ASP和ASPX等应用程序就无法运行。

以前有朋友单独设置Instsrv和temp等目录权限,其实没有这个必要的。

另外在c:/Documents and Settings/这里相当重要,后面的目录里的权限根本不会继承从前的设置,如果仅仅只是设置了C盘给administrators权限,而在All Users/Application Data目录下会出现everyone用户有完全控制权限,这样入侵这可以跳转到这个目录,写入脚本或只文件,再结合其他漏洞来提升权限;譬如利用serv-u的本地溢出提升权限,或系统遗漏有补丁,数据库的弱点,甚至社会工程学等等N多方法,从前不是有牛人发飑说:"只要给我一个webshell,我就能拿到system",这也的确是有可能的。

在用做web/ftp服务器的系统里,建议是将这些目录都设置的锁死。

其他每个盘的目录都按照这样设置,每个盘都只给adinistrators权限。

另外,还将:net.exe NET命令cmd.exetftp.exenetstat.exeregedit.exeat.exeattrib.execacls.exe ACL用户组权限设置,此命令可以在NTFS下设置任何文件夹的任何权限!format.exe大家都知道ASP木马吧,有个CMD运行这个的,这些如果都可以在CMD下运行..55,,估计别的没啥,format下估计就哭料~~~(:这些文件都设置只允许administrator访问。

Win2003操作系统服务器安全配置步骤

Win2003操作系统服务器安全配置步骤如是老系统重做系统,做好以下工作:1、IIS资料备份如安装有RmHost被控端,运行备份/恢复工具,备份IIS数据;如没有,打开Internet信息服务管理器,在“网站”或“应用程序池”上点右键,将配置保存到一个文件;2、Serv-U资料备份将Serv-U所在目录下ServUDaemon.ini文件复制到备份文件夹;3、IMail资料备份如服务器安装了IMail,运行regedit.exe,在注册表中找到IMail所在路径,右键导出备份到备份文件夹;如Imail 安装在C盘,则需同时转移Imail下所有文件;4、MySQL资料备份以root用户进入PHPMyAdmin或MySQL命令行,备份mysql数据库内的user和db表,导出为sql脚本;5、MsSQL资料备份在安全性-登录中导出帐号列表;如MsSQL数据在C盘下,需要将SQLData下所有文件备份到其他盘6、PHP备份可根据情况备份C:\Windows\PHP.ini文件如是新服务器初次安装,做好以下工作:1、组建磁盘阵列如果磁盘支持Raid5,并决定配置磁盘阵列,则应该首先在CMOS中设置好阵列模式,并在启动后进入Raid配置界面配置Raid5模式;安装Win2003时,按F6加载Raid驱动程序;2、配置NCQ支持如果不打算配置Raid5或不支持磁盘阵列,但支持NCQ,同样需要首先在CMOS中设置好AHCI模式,并在安装Win2003时,按F6加载AHCI驱动程序;3、划分磁盘分区●双硬盘通常按照下列模式划分:第一硬盘:C:\ System 10G 安装系统文件D:\ Webroot 视磁盘大小存放站点文件、数据库等在D:\建立Webroot、PHP、PHP\Tmp、MySQL、FTPRoot、Temp等文件夹;F:\ Log 10G 存放站点日志、FTP日志、临时文件和系统缓存在E:\建立IISLog、FTPLog、Temp等文件夹;第二硬盘:E:\ Data 总容量15%以上存放MsSQL数据库在E:\建立SQLData文件夹G:\ BAK 视磁盘大小存放各种备份文件在F:\建立MySQLBAK、MsSQLBAK、WebBAK、SysBAK等目录H:\ Soft 6G 存放各类常用软件及系统备份、驱动在G:\建立I386、Drivers、Soft、常用组件、常用工具等目录●单硬盘通常按照下列模式划分:C:\ System 10G 安装系统文件D:\ Webroot 总容量50%以上存放站点文件、数据库等在D:\建立Webroot、PHP、PHP\Tmp、MySQL、FTPRoot、SQLData、Temp等文件夹;E:\ Log 10G 存放站点日志、FTP日志、临时文件和系统缓存在E:\建立IISLog、FTPLog、Temp等文件夹;F:\ BAK 视磁盘大小存放各种备份文件在F:\建立MySQLBAK、MsSQLBAK、WebBAK、SysBAK等目录G:\ Soft 6G 存放各类常用软件及系统备份、驱动在G:\建立I386、Drivers、Soft、常用组件、常用工具等目录一、系统安装工作1、格式化C盘用CD启动,格式化C盘。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

WEB+FTP+Email服务器安全配置手册作者:阿里西西2006-8-11目录第一章:硬件环境第二章:软件环境第三章:系统端口安全配置第四章:系统帐户及安全策略配置第五章:IIS和WEB站点文件夹权限配置第六章:FTP服务器安全权限配置第七章:Email服务器安全权限配置第八章:远程管理软件配置第九章:其它安全配置建议第十章:篇后语一、硬件环境服务器采用1U规格的机架式托管主机,大概配置为Nocona2.8G/1G DDR2/160G*2SATA 硬盘/双网卡/光驱软驱/3*USB2.0。

二、软件环境操作系统:Windows Server 2003 Enterprise Edition sp1WEB系统:Win操作系统自带IIS6,支持.NET邮件系统:MDaemon 8.02英文版FTP服务器系统:Serv-U 6.0.2汉化版防火墙: BlackICE Server Protection,中文名:黑冰杀毒软件:NOD32 2.5远程管理控件:Symantec pcAnywhere11.5+Win系统自带的MSTSC数据库:MSSQL2000企业版相关支持组件:JMail 4.4专业版,带POP3接口;ASPJPEG图片组件相关软件:X-SCAN安全检测扫描软件;ACCESS;EditPlus[相关说明]*考虑服务器数据安全,把160G*2硬盘做成了阵列,实际可用容易也就只有一百多G了。

*硬盘分区均为NTFS分区;NTFS比FAT分区多了安全控制功能,可以对不同的文件夹设置不同的访问权限,安全性增强。

操作系统安装完后,第一时间安装NOD32杀毒软件,装完后在线更新病毒库,接着在线Update操作系统安全补丁。

*安装完系统更新后,运行X-SCAN进行安全扫描,扫描完后查看安全报告,根据安全报告做出相应的安全策略调整即可。

*出于安全考虑把MSTSC远程桌面的默认端口进行更改。

三、系统端口安全配置下面先是介绍关于端口的一些基础知识,主要是便于我们下一步的安全配置打下基础,如果你对端口方面已经有较深了解可以略过这一步。

端口是计算机和外部网络相连的逻辑接口,也是计算机的第一道屏障,端口配置正确与否直接影响到主机的安全,一般来说,仅打开你需要使用的端口会比较安全,配置的方法是在网卡属性-TCP/IP-高级-选项-TCP/IP筛选中启用TCP/IP筛选。

下面先介绍一下端口的基础知识。

在网络技术中,端口(Port)大致有两种意思:一是物理意义上的端口,比如,ADSL Modem、集线器、交换机、路由器用于连接其他网络设备的接口,如RJ-45端口、SC端口等等。

二是逻辑意义上的端口,一般是指TCP/IP协议中的端口,端口号的范围从0到65535,比如用于浏览网页服务的80端口,用于FTP服务的21端口等等。

(一)按端口号分布划分:(1)知名端口(Well-Known Ports)知名端口即众所周知的端口号,范围从0到1023,这些端口号一般固定分配给一些服务。

比如21端口分配给FTP服务,25端口分配给SMTP(简单邮件传输协议)服务,80端口分配给HTTP服务,135端口分配给RPC(远程过程调用)服务等等。

(2)动态端口(Dynamic Ports)动态端口的范围从1024到65535,这些端口号一般不固定分配给某个服务,也就是说许多服务都可以使用这些端口。

只要运行的程序向系统提出访问网络的申请,那么系统就可以从这些端口号中分配一个供该程序使用。

比如1024端口就是分配给第一个向系统发出申请的程序。

在关闭程序进程后,就会释放所占用的端口号。

不过,动态端口也常常被病毒木马程序所利用,如冰河默认连接端口是7626、WAY 2.4是8011、Netspy 3.0是7306、YAI病毒是1024等等。

(二)按协议类型划分:可以分为TCP、UDP、IP和ICMP(Internet控制消息协议)等端口。

下面主要介绍TCP和UDP端口。

(1)TCP端口TCP端口,即传输控制协议端口,需要在客户端和服务器之间建立连接,这样可以提供可靠的数据传输。

常见的包括FTP服务的21端口,Telnet服务的23端口,SMTP服务的25端口,以及HTTP服务的80端口等等。

(2)UDP端口UDP端口,即用户数据包协议端口,无需在客户端和服务器之间建立连接,安全性得不到保障。

常见的有DNS服务的53端口,SNMP(简单网络管理协议)服务的161端口,QQ使用的8000和4000端口等等。

介绍完了有关端口的基础知识,下面我们就开始进行服务器的端口安全配置。

在一般的WEB+Email服务器上,推荐同时使用PcanyWhere和终端服务进行远程控制管理,基于安全考虑把终端服务3389端口修改成6868端口,方法如下:HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\Wds\Repwd\Tds\Tcp, 找到PortNumber项,双击选择十进制,输入你要改成的端口即可,这里我们输入6868。

再找到键值:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\Win Stations,在右侧窗口找到PortNumber并按上面的方法输入6868,设置成新的端口就可以了。

这样,在用MSTSC访问远程桌面时,IP或网址后加上:6868即端口号就可以了。

如图(1):图(1):远程桌面连接端口接着根据要开放的服务,去设置TCP/IP筛选。

要查看端口使用状况,可以使用Netstat在命令行状态下查看,依次点击“开始→运行”,键入“cmd”并回车,打开命令提示符窗口。

在命令提示符状态下键入“netstat -a -n”,按下回车键后就可以看到以数字形式显示的TCP和UDP连接的端口号及状态。

我们根据服务器上端口的使用情况在TCP/IP筛选设置我们需要开放的端口,右击网上邻居属性-->右击本地连接属性-->(双击TCP/IP) -->高级-->选项-->属性启用TCP/IP筛选,如图(2):图(2):本地连接属性1图(3):本地连接属性2图(4):本地连接属性3在TCP端口筛选只允许21,25,110,80,1433,3000,5631,6868,8735,10001,10002,10003,10004,10005等相关必须使用的端口(请根据你的实际情况进行设定);TCP/IP端口里面的都是几个常有的知名端口,10001-10005是设置Serv-U的PASV模式使用的端口,3000是MDaemon默认的WEB登陆端口,6868 图(5): TCP端口筛选是自定义修改的MSTSC远程桌面端口,当然也可以使用别的。

IP协议和UDP端口根据您的需要做出相应配置,本人未仔细研究过,请根据你的实际应用进行筛选。

接着,我们要在本地连接属性里面,卸载所有的其他协议,只留下Internet协议(TCP/IP),把默认的共享和打印机卸载掉。

如图(6):图(6): 删除共享和打印机共享然后,再双击Internet协议(TCP/IP)进入高级选项窗口,选择WINS选项卡,选中禁止TCP/IP上的NetBIOS项,可有效防止他人从网络NetBIOS协议获取计算机相关信息。

如图(7):图(7):禁用NetBIOS四、系统帐户及安全策略配置右击桌面我的电脑--->管理--->本地用户与组,进行系统用户帐户管理,如图(8):图(8): 本地用户与组把administrator帐号改成较为复杂点的名称,例如AliStudioAdministrator,并赋予强类型组合密码(数字+字母+符号组合)如Pass1R3&6gG,口令必须定期更改(建议至少两周该一次),且最好记在心里,除此以外不要在任何地方做记录;取消所有除管理员root外所有用户属性中的远程控制->启用远程控制以及终端服务配置文件->允许登陆到终端服务器。

另外,经常检查管理工具的事件查看器,如果在日志审核中发现某个帐号被连续尝试,则必须立刻更改此帐号和口令;接着禁用或更名Guest用户帐号,并将它从Guest组删掉。

同时可以新建一个没有任何权限的Administrator用户并赋予长串密码,用以迷惑试图穷举破解管理员密码的菜鸟黑客:)。

除过Administrator外,有必要再增加一个属于管理员组的帐号;最好再新增一个管理员组的帐号,一方面防止忘记其中一个帐号口令,还能有个备用帐号;同时,如果一旦黑客攻破其一个管理帐号并更改口令,我们还有机会重新在短期内取得控制权做出相应处理。

接着配置相关的安全策略,打开管理工具中的本地安全策略设置的安全选项,设置登陆时不显示上次登陆帐号,如图(9):图(9): 本地安全策略在帐户锁定策略中将锁定阈值设置为三次无效登陆即锁定,锁定时长为30分钟。

如图(10):图(10): 帐户锁定策略锁定时长为30分钟,如图(11):图(11): 锁定时长打开本地安全策略->审核策略中打开相应的审核,推荐的审核是:账户管理成功失败;登录事件成功失败;对象访问失败;策略更改成功失败;特权使用失败;系统事件成功失败;目录服务访问失败;账户登录事件成功失败。

如图(12):图(12): 审核策略接着,删除系统默认的共享,修改注册表的方法:运行Regedit,然后修改注册表在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Para meters下增加一个键:Name: AutoShareServer ; Type: REG_DWORD ;value: 0重新启动后默认的磁盘分区共享将会去掉,但IPC共享仍存在,需每次重启后手工删除。

接着再通过修改注册表,禁止IPC空连接。

黑客通常可以利用net use命令建立空连接入侵服务器,还有net view,nbtstat这些都是基于空连接的,禁止空连接就能较好的杜绝这一类安全隐患发生。

我们打开注册表,找到以下项:Local_Machine/System/CurrentControlSet/Control/LSA-RestrictAnonymous 把这个值改成”1”即可。

最后,我们还要禁用不必要的系统服务,提高安全性和系统效率。

打开系统管理工具的[服务],如图(13):图(13): 系统服务可停用的服务列表如下(本操作可能会影响你的计算中相关应用程序的正常使用,请检查没有与下列服务相依赖的应用程序。

):Computer Browser 维护网络上计算机的最新列表以及提供这个列表Task scheduler 允许程序在指定时间运行Routing and Remote Access 在局域网以及广域网环境中为企业提供路由服务Removable storage 管理可移动媒体、驱动程序和库Remote Registry Service 允许远程注册表操作Print Spooler 将文件加载到内存中以便以后打印。