IP抓包分析

抓包工具和抓包分析

抓包工具和抓包分析1 概述在处理 IP网络的故障时,经常使用以太网抓包工具来查看和抓取 IP网络上某些端口或某些网段的数据包,并对这些数据包进行分析,定位问题。

在IMON项目里,使用抓包工具抓包进行分析的场景在EPG采集、引流模块和软终端监看模块,一般情况下EPG采集和引流模块比较稳定,软终端监看还涉及SS5代理,这部分出问题的几率比较大,这是就有可能要现场维护人员抓包进行分析、排查、定位问题,确定是网络问题还是软件问题,如果是软件问题则要将抓回的包发给研发解决。

EPG抓包可分为对鉴权过程、采集过程抓包验证,主要是通过通过抓包分析与IPTV鉴权服务器之间的TCP交互。

流媒体交互抓包可分为对组播、点播进行抓包,一般交互的协议分为IGMP、RTSP、RTMP等,组播一般是基于UDP的IGMP流,点播是基于RTP的RTSP流或基于TCP的RTMP流。

软终端抓包主要是抓取软终端与IPTV服务器交互、SS5与IPTV服务器交互的数据包,一般跟流媒体交互的报文协议差不多,也是分为组播IGMP、点播RTSP等协议,不过经过测试发现江苏的部分组播(可能是用户不同所致)发送的是RTSP的包。

2 常用抓包工具2.1 W ireSharkWireshark是一个非常好用的抓包工具,当我们遇到一些和网络相关的问题时,可以通过这个工具进行分析,不过要说明的是,这只是一个工具,用法是非常灵活的。

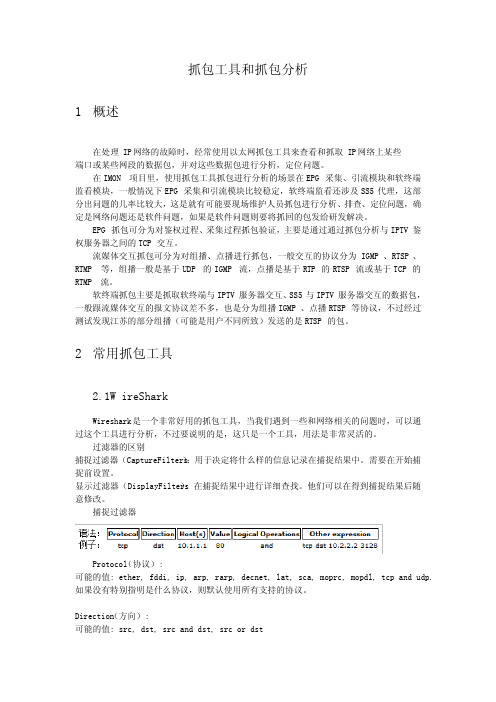

过滤器的区别捕捉过滤器(CaptureFilters):用于决定将什么样的信息记录在捕捉结果中。

需要在开始捕捉前设置。

显示过滤器(DisplayFilters):在捕捉结果中进行详细查找。

他们可以在得到捕捉结果后随意修改。

捕捉过滤器Protocol(协议):可能的值: ether, fddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp. 如果没有特别指明是什么协议,则默认使用所有支持的协议。

TCP-IP协议和抓包分析

TCP-IP协议和抓包分析1.数据包1)OSI 参考模型:起源:没有标准通信协议造成的混乱目标:定义各种网络节点间的通信的框架目的:通信标准,解决异种网络互连时所遇到的兼容性问题优点:各层互不干扰;简化开发;快速定位网路故障各层的功能及相关协议:封装和解封装:封装:将上层交给自己的数据包(泛指各种PDU)放进一个或多个本层能理解的数据包的Data部分,并为这些数据包填充适当的头部字段信息,然后将装配好的数据包交给下一层。

解封装:从下层接过本层能理解的数据包,然后去掉本层的数据包头部字段,将Data 部分传给上一层。

2)DOD 模型(TCP/IP 协议族):3)对应关系4)数据包:a. TCP 头部:b. UDP 头部:c. IP 头部:5)TCP 协议三次握手过程的描述:过程简述:1)服务器应用启动,建立相应的TCB,进入LISTEN状态;2)客户端向服务器端发送一个TCP段,该段设置SYN标识,请求跟服务器端应用同步,之后进入SYN-SENT状态,等待服务器端的响应;3)服务器端应用收到客户端的SYN段之后,发送一个TCP段响应客户端,该段设置SYN和ACK标识,告知客户端自己接受它的同步请求,同时请求跟客户端同步。

之后进入SYN-RECEIVED状态;4)客户端收到服务器端的SYN+ACK段之后,发送一个TCP段,该段设置ACK标识,告知服务器端自己接受它的同步请求。

之后,进入ESTABLISHED状态;5)服务器端应用收到客户端的ACK段之后,进入ESTABLISHED状态。

到此,客户端跟服务器端的TCP连接就建立起来了。

6)TCP/UDP 协议之比较:7) TCP 状态机:解释:TCP 连接建立的两种方式:A)常规的三次握手方式:见5)TCP 协议三次握手过程的描述B)同步开放方式:1) 服务器应用启动,建立相应的TCB,进入LISTEN状态;2)客户端向服务器端发送一个TCP段,该段设置SYN标识,请求跟服务器端应用同步,之后进入SYN-SENT状态,等待服务器端的响应;3)服务器端应用收到客户端的SYN段之后,发送一个TCP段响应客户端,该段设置SYN,告知客户端自己请求跟它同步。

任务三计算机网络实验IP数据报捕获与分析

任务三计算机网络实验IP数据报捕获与分析一、实验目的本实验的目的是通过使用网络抓包工具捕获IP数据报,了解IP协议的工作过程,分析数据报的结构和内容。

二、实验设备和工具1.计算机2.网络抓包工具:Wireshark三、实验原理IP(Internet Protocol)是网络层的核心协议,在互联网中承担着数据包的传输任务。

IP协议负责将数据包从源主机传输到目标主机,保证数据在不同主机之间的正确传输。

IP数据报是IP协议传输的基本单位,由IP头和数据部分组成。

IP头部包含以下重要字段:1.版本(4位):表示IP协议的版本号,IPv4为4,IPv6为62.首部长度(4位):表示IP头部的长度,以32位的字节为单位。

3.区分服务(8位):用于标识优先级和服务质量等信息。

4.总长度(16位):指明整个IP数据报的长度。

5.标识(16位):用于标识同一个数据报的分片。

6.标志位(3位):标记是否进行数据报的分片。

7.片偏移(13位):表示数据报组装时的偏移量。

8.生存时间(8位):表示数据报在网络中的存活时间。

9.协议(8位):指明IP数据报中携带的数据部分所使用的协议,如TCP、UDP等。

10.头部校验和(16位):用于对IP头部的校验。

11.源IP地址(32位):指明数据报的发送者的IP地址。

12.目的IP地址(32位):指明数据报的目标IP地址。

四、实验步骤1.安装Wireshark软件。

2.打开Wireshark软件,选择需要进行抓包的网络接口。

3.点击“开始”按钮,开始抓包。

4.进行相关网络操作,产生数据包。

5.停止抓包。

6.选中其中一个数据包,进行分析。

五、数据包分析Wireshark软件可以对捕获到的数据包进行详细的分析,提供了丰富的信息和统计数据。

以下是对数据包的一些常规分析内容:1.源IP地址和目的IP地址:根据协议规定,每个IP数据报必须携带源IP地址和目的IP地址,通过分析这两个字段可以确定数据包的发送方和接收方。

4 搭建基础网络及抓包分析

1 搭建基础IP网络及抓包分析

1.1 项目背景

对于网络初学者而言,在进行实际运维之前,需要掌握模拟器的基本使用,并使用模拟器自带

的抓包软件捕获网络中的报文,以便更好地理解IP网络的工作原理。

1.2 项目目的

通过本项目可以掌握如下知识点和技能点。

●掌握eNSP模拟器的基本设置方法

●掌握使用eNSP搭建简单的端到端网络的方法

●掌握在eNSP中使用Wireshark捕获IP报文的方法

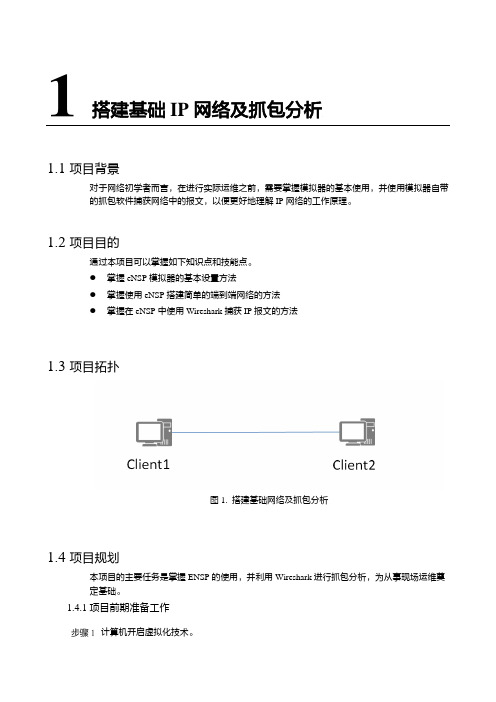

1.3 项目拓扑

图1. 搭建基础网络及抓包分析

1.4 项目规划

本项目的主要任务是掌握ENSP的使用,并利用Wireshark进行抓包分析,为从事现场运维奠

定基础。

1.4.1 项目前期准备工作

计算机开启虚拟化技术。

IP协议的基本原理、报文结构和抓包分析

IP协议的基本原理、报⽂结构和抓包分析IP协议的基本原理、报⽂结构和抓包分析基本原理:IP 协议提供了⼀种分层的、与硬件⽆关的寻址系统,它可以在复杂的路由式⽹络中传递数据所需的服务。

IP 协议可以将多个交换⽹络连接起来,在源地址和⽬的地址之间传送数据包。

同时,它还提供数据重新组装功能,以适应不同⽹络对数据包⼤⼩的要求。

在⼀个路由式⽹络中,源地址主机向⽬标地址主机发送数据时,IP协议是如何将数据成功发送到⽬标主机上的呢,由于⽹络分同⽹段和不同⽹段两种情况,⼯作⽅式如下:同⽹段:如果源地址主机和⽬标地址主机在同⼀⽹段,⽬标 IP 地址被 ARP 协议解析为 MAC 地址,然后根据 MAC 地址,源主机直接把数据包发给⽬标主机。

不同⽹段:⽹关(⼀般为路由器)的 IP 地址被 ARP 协议解析为 MAC 地址。

根据该 MAC 地址,源主机将数据包发送到⽹关。

⽹关根据数据包中的⽹段 ID 寻找⽬标⽹络。

如果找到,将数据包发送到⽬标⽹段;如果没找到,重复步骤(1)将数据包发送到上⼀级⽹关。

数据包经过⽹关被发送到正确的⽹段中。

重复同⽹段,⽬标IP地址被ARP协议解析为 MAC 地址。

根据该 MAC 地址,数据包被发送给⽬标地址的主机。

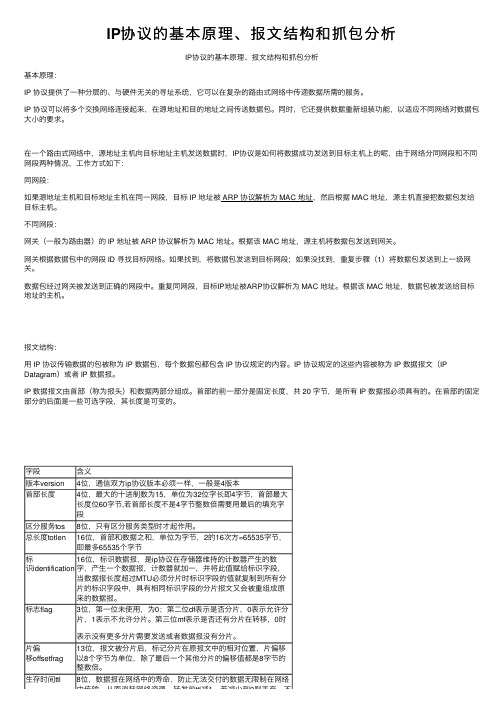

报⽂结构:⽤ IP 协议传输数据的包被称为 IP 数据包,每个数据包都包含 IP 协议规定的内容。

IP 协议规定的这些内容被称为 IP 数据报⽂(IP Datagram)或者 IP 数据报。

IP 数据报⽂由⾸部(称为报头)和数据两部分组成。

⾸部的前⼀部分是固定长度,共 20 字节,是所有 IP 数据报必须具有的。

在⾸部的固定部分的后⾯是⼀些可选字段,其长度是可变的。

字段含义版本version4位,通信双⽅ip协议版本必须⼀样,⼀般是4版本⾸部长度4位,最⼤的⼗进制数为15,单位为32位字长即4字节,⾸部最⼤长度位60字节,若⾸部长度不是4字节整数倍需要⽤最后的填充字段区分服务tos8位,只有区分服务类型时才起作⽤。

TCP-IP协议抓包分析实验报告

TCP协议分析实验____院系:专业:一.实验目的学会使用Sniffer抓取ftp的数据报,截获ftp账号与密码,并分析TCP 头的结构、分析TCP的三次"握手"和四次"挥手"的过程,熟悉TCP协议工作方式.二.实验〔软硬件以与网络〕环境利用VMware虚拟机建立网络环境,并用Serv-U FTP Server在计算机上建立FTP服务器,用虚拟机进行登录.三.实验工具sniffer嗅探器,VMware虚拟机,Serv-U FTP Server.四.实验基本配置Micrsoft Windows XP操作系统五.实验步骤1.建立网络环境.用Serv-U FTP Server在计算机上建立一台FTP服务器,设置IP地址为:192.168.0.10,并在其上安装sniffer嗅探器.再并将虚拟机作为一台FTP客户端,设置IP地址为:192.168.0.12.设置完成后使用ping命令看是否连通.2.登录FTP运行sniffer嗅探器,并在虚拟机的"运行"中输入,点确定后出现如下图的登录窗口:在登录窗口中输入:用户名〔hello〕,密码〔123456〕[在Serv-U FTPServer中已设定],就登录FTP服务器了.再输入"bye"退出FTP3.使用sniffer嗅探器抓包再sniffer软件界面点击"stop and display" ,选择"Decode"选项,完成FTP命令操作过程数据包的捕获.六.实验结果与分析1.在sniffer嗅探器软件上点击Objects可看到下图:再点击"DECODE<反解码>"按钮进行数据包再分析,我们一个一个的分析数据包,会得到登录用户名〔hello〕和密码〔123456〕.如下图:2. TCP协议分析三次握手:发报文头——接受报文头回复——再发报文〔握手〕开始正式通信.第一次握手:建立连接时,客户端发送syn包<syn=j>到服务器,并进入SYN_SEND 状态,等待服务器确认;第二次握手:服务器收到syn包,必须确认客户的SYN〔ack=j+1〕,同时自己也发送一个SYN包〔syn=k〕,即SYN+ACK包,此时服务器进入SYN_RECV状态;第三次握手:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK<ack=k+1>,此包发送完毕,客户端和服务器进入ESTABLISHED状态,完成三次握手.完成三次握手,客户端与服务器开始传送数据.四次挥手:由于TCP连接是全双工的,因此每个方向都必须单独进行关闭.这个原则是当一方完成它的数据发送任务后就能发送一个FIN来终止这个方向的连接.收到一个 FIN只意味着这一方向上没有数据流动,一个TCP连接在收到一个FIN后仍能发送数据.首先进行关闭的一方将执行主动关闭,而另一方执行被动关闭.〔1〕虚拟机发送一个FIN,用来关闭用户到服务器的数据传送.〔2〕服务器收到这个FIN,它发回一个ACK,确认序号为收到的序号加1.和SYN 一样,一个FIN将占用一个序号.〔3〕服务器关闭与虚拟机的连接,发送一个FIN给虚拟机.〔4〕虚拟机发回ACK报文确认,并将确认序号设置为收到序号加1.。

网络层数据包抓包分析

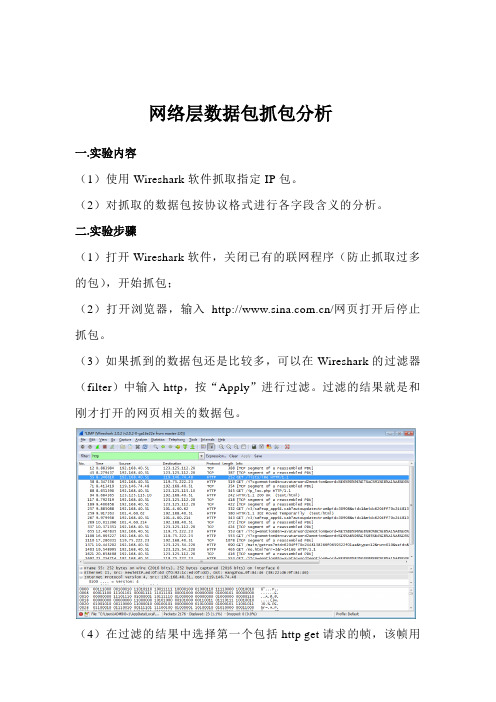

网络层数据包抓包分析一.实验内容(1)使用Wireshark软件抓取指定IP包。

(2)对抓取的数据包按协议格式进行各字段含义的分析。

二.实验步骤(1)打开Wireshark软件,关闭已有的联网程序(防止抓取过多的包),开始抓包;(2)打开浏览器,输入/网页打开后停止抓包。

(3)如果抓到的数据包还是比较多,可以在Wireshark的过滤器(filter)中输入http,按“Apply”进行过滤。

过滤的结果就是和刚才打开的网页相关的数据包。

(4)在过滤的结果中选择第一个包括http get请求的帧,该帧用于向/网站服务器发出http get请求(5)选中该帧后,点开该帧首部封装明细区中Internet Protocol 前的”+”号,显示该帧所在的IP包的头部信息和数据区:(6)数据区目前以16进制表示,可以在数据区右键菜单中选择“Bits View”以2进制表示:(注意:数据区蓝色选中的数据是IP包的数据,其余数据是封装该IP包的其他层的数据)回答以下问题:1、该IP包的“版本”字段值为_0100_(2进制表示),该值代表该IP包的协议版本为:√IPv4□IPv62、该IP包的“报头长度”字段值为__01000101__(2进制表示),该值代表该IP包的报头长度为__20bytes__字节。

3、该IP包的“总长度”字段值为___00000000 11101110___ (2进制表示),该值代表该IP包的总长度为__238__字节,可以推断出该IP包的数据区长度为__218__字节。

4、该IP包的“生存周期”字段值为__01000000__ (2进制表示),该值代表该IP包最多还可以经过___64__个路由器5、该IP包的“协议”字段值为__00000110__ (2进制表示) ,该值代表该IP包的上层封装协议为__TCP__。

6、该IP包的“源IP地址”字段值为__11000000 1010100000101000 00110011__ (2进制表示) ,该值代表该IP包的源IP地址为_192_._168_._40_._51_。

arp,ip,icmp协议数据包捕获分析实验报告数据

arp,ip,icmp协议数据包捕获分析实验报告数据篇一:网络协议分析实验报告实验报告课程名称计算机网络实验名称网络协议分析系别专业班级指导教师学号姓名实验成绩一、实验目的掌握常用的抓包软件,了解ARP、ICMP、IP、TCP、UDP 协议的结构。

二、实验环境1.虚拟机(VMWare或Microsoft Virtual PC)、Windows XX Server。

客户机A客户机B2.实验室局域网,WindowsXP三、实验学时2学时,必做实验。

四、实验内容注意:若是实验环境1,则配置客户机A的IP地址:/24,X为学生座号;另一台客户机B的IP地址:(X+100)。

在客户机A上安装EtherPeek(或者sniffer pro)协议分析软件。

若是实验环境2则根据当前主机A的地址,找一台当前在线主机B完成。

1、从客户机A ping客户机B ,利用EtherPeek(或者sniffer pro)协议分析软件抓包,分析ARP 协议;2、从客户机A ping客户机B,利用EtherPeek(或者sniffer pro)协议分析软件抓包,分析icmp协议和ip协议;3、客户机A上访问,利用E(转载于: 小龙文档网:arp,ip,icmp协议数据包捕获分析实验报告数据)therPeek(或者sniffer pro)协议分析软件抓包,分析TCP和UDP 协议;五、实验步骤和截图(并填表)1、分析arp协议,填写下表12、分析icmp协议和ip协议,分别填写下表表一:ICMP报文分析233、分析TCP和UDP 协议,分别填写下表4表二: UDP 协议 5篇二:网络层协议数据的捕获实验报告篇三:实验报告4-网络层协议数据的捕获实验报告。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IP抓包实验

一.数据截图

二.分析

这个IP协议报文我是在访问一个网站时抓到的。

从截图中我们可以看到IP的版本号(Version)为4,即IPV4协议。

首部长度(Head length)为20字节。

服务类型(differentiated services field)为0000,说明是一般服务。

数据报总长度(total length)为56 。

标识(identification)为0x4a28(18984),由信源机产生,每次自动加1,当IP数据报被分片时,每个数据分片仍然沿用该分片所属的IP数据报的标识符,信宿机根据该标识符完成数据报重组。

标志(FLAGS)为0x04,表示不允许分片(DON'T FRAGMENT),标志用于是否允许分片以及是否是最后一片。

片位移(fragment

offset)为0,表示本片数据在它所属数据报数据区中的偏移量,是信宿机进行各分片的重组提供顺序依据。

生存时间(time to live)为64,用来解决循环路径问题,数据报没经过一个路由器,TTL减1,当TTL减为0时,如果仍未到达信宿机,便丢弃该数据报。

协议标识(protocol)为0x06,表示被封装的协议为TCP。

首部校验和(head checksum)为0xf5f4,表示首部数据完整。

源主机(客户机)地址为192.168.0.103,目的主机(服务器)地址为220.181.92.222。

0806580121 刘敏

2011年1月9日

妈妈新开了个淘宝店,欢迎前来捧场

妈妈的淘宝点开了快半年了,主要卖的是毛绒玩具、坐垫、抱枕之类的,感觉妈妈还是很用心的,花了不少功夫,所以我也来出自己的一份力,帮忙宣传一下。

并且妈妈总是去五亭龙挑最好的玩具整理、发货,质量绝对有保证。

另外我家就在扬州五亭龙玩具城旁边,货源丰富,质量可靠,价格便宜。

欢迎大家来逛逛【扬州五亭龙玩具总动员】。