【小技巧】wireshark定位抓包与定位查看

wireshark抓包教程

Wireshark图解教程(简介、抓包、过滤器)配置Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!wireshark的原名是Ethereal,新名字是2006年起用的。

当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。

但由于Ethereal这个名称的使用权已经被原来那个公司注册,Wireshark这个新名字也就应运而生了。

在成功运行Wireshark之后,我们就可以进入下一步,更进一步了解这个强大的工具。

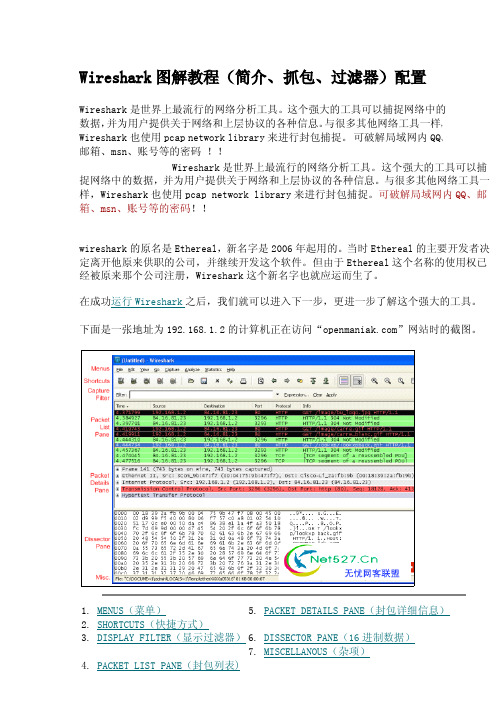

下面是一张地址为192.168.1.2的计算机正在访问“”网站时的截图。

1.MENUS(菜单)2.SHORTCUTS(快捷方式)3.DISPLAY FILTER(显示过滤器)4.PACKET LIST PANE(封包列表)5.PACKET DETAILS PANE(封包详细信息)6.DISSECTOR PANE(16进制数据)7.MISCELLANOUS(杂项)1.MENUS(菜单)程序上方的8个菜单项用于对Wireshark进行配置:-"File"(文件)-"Edit"(编辑)-"View"(查看)-"Go"(转到)-"Capture"(捕获)-"Analyze"(分析)-"Statistics"(统计)-"Help"(帮助)打开或保存捕获的信息。

Linux中的网络监控技巧使用tcpdump和wireshark命令进行抓包

Linux中的网络监控技巧使用tcpdump和wireshark命令进行抓包在Linux系统中,网络监控是一项非常关键的工作。

通过对网络数据包进行抓取和分析,可以帮助我们解决网络故障、优化网络性能以及保障网络安全。

本文将介绍两个常用的网络监控工具:tcpdump和wireshark,并介绍它们在Linux系统中的使用技巧。

一、tcpdumptcpdump是一个强大的命令行工具,可以在Linux系统中用于抓取和分析网络数据包。

它可以监控网络接口上的所有数据包,并将它们以各种格式进行展示,帮助我们深入了解网络通信过程。

安装tcpdump:在大多数Linux发行版中,tcpdump都默认安装在系统中。

如果您的系统没有预装tcpdump,可以通过以下命令进行安装:```sudo apt-get install tcpdump```抓取数据包:使用tcpdump抓取网络数据包非常简单,只需在命令行中输入以下命令:```sudo tcpdump```这样,tcpdump会开始在默认网络接口上抓取数据包,并将它们以默认格式输出到终端。

设置过滤器:有时候,我们只关注特定的网络流量或协议。

tcpdump支持设置过滤器来实现按需抓取。

例如,我们只想抓取目标IP地址为192.168.1.100的数据包,可以使用以下命令:```sudo tcpdump host 192.168.1.100```类似地,我们可以通过端口号、协议等设置更详细的过滤条件。

输出到文件:tcpdump默认将抓取的数据包输出到终端,但有时我们希望将数据保存到文件中进行离线分析。

可以使用以下命令将数据包输出到文件:```sudo tcpdump -w output.pcap```这样,tcpdump会将抓取到的数据包保存到output.pcap文件中。

二、wiresharkwireshark是一个功能强大的图形化网络分析工具,可以在Linux系统中使用。

wireshark抓包技巧

Wireshark抓包使用技巧使用capture filter过滤报文Capture Filter是指在捕捉时就对报文进行过滤,由此,Wireshark对不感兴趣的报文不再记录和显示。

其优点是可以节省本地存储和显示资源,适合于报文数目过于庞大而对本地计算资源带来冲击的场合。

Capture Filter的使用方法1. 选择Capture,在菜单中选择Option2. 勾选想要抓取的网口,并在过滤栏写入过滤表达式,也可以使用Capture Filter中已经创建好的表达式。

表达式的相关内容在后文叙述。

3. 点击Start开始抓取报文,可以看到抓取的报文中没有ARP报文,Capture Filter已经发挥作用。

使用display filter过滤报文Display Filter是指选将所有的报文都抓取到本地,然后使用过滤器找到感兴趣的报文。

其优点是可以抓取到所有报文,适用于并不确定要抓取某种特定报文的场合。

在我们实际工作中,本地计算机的存储和计算性能都比较好,不太需要担心资源不足的问题,且大部分情况下需要抓取端口的所有报文以便于后续分析。

所以,此种方法使用要较Capture Filter普遍。

Display Filter的使用方法:1. 正常捕捉报文2. 在过滤栏里填写过滤表达式,或者在Expression选项中编写自己需要的表达式。

回车后就能立刻过滤出感兴趣的报文。

过滤表达式我们通过在过滤栏中键入过滤表达式来过滤报文,所以了解如何正确使用Wireshark的过滤表达式十分重要。

先来看一下Wireshark过滤表达式的语法:l 点操作符WireShark使用英文半角符号点“.”来表示层属关系。

比如ip.addr就代表ip报文的地址字段,既包括源地址也包括目的地址;arp.dst.proto_ipv4就表示ARP报文的IPv4目的地址。

l 过滤比较操作符l 过滤逻辑操作符l 括号操作符Wireshark允许用“[]”选择一个序列的子序列。

16网络分析系列之十六_如何查看数据包中协议信息

16网络分析系列之十六_如何查看数据包中协议信息在网络分析中,查看数据包中的协议信息是非常重要的,可以帮助我们了解网络通信中所使用的协议,定位网络问题以及进行网络安全分析。

本文将介绍如何使用Wireshark这一常用的网络分析工具来查看数据包中的协议信息。

Wireshark是一个开源的网络分析工具,可以捕获和分析网络数据包,并提供了丰富的功能来查看、过滤和解析数据包中的协议信息。

下面是使用Wireshark来查看数据包中协议信息的步骤。

第一步,安装Wireshark。

第二步,启动抓包。

在Wireshark窗口的主界面上,选择一个网络接口,比如以太网接口或者无线网卡接口。

点击“开始”按钮,Wireshark将开始捕获该接口上的数据包。

第三步,查看协议信息。

在Wireshark窗口中,我们可以看到捕获到的数据包列表。

每个数据包的行会显示一些基本信息,如数据包编号、时间戳、源IP地址、目标IP地址、协议、长度等。

我们可以通过点击每个数据包来查看其详细信息。

在详细信息窗口中,Wireshark会将数据包按照协议层次结构进行解析,并将每个协议的详细信息展示出来。

从最高层开始,我们可以看到以太网帧,然后是IP协议和传输层协议(如TCP或UDP),再到应用层协议(如HTTP、FTP、DNS等)。

此外,Wireshark还提供了对数据包进行统计和绘图的功能,可以对网络流量和包大小等进行可视化分析。

我们可以通过点击“统计”菜单中的各个选项来进行相应的分析。

总结起来,使用Wireshark来查看数据包中的协议信息是网络分析中的一项重要任务。

通过Wireshark提供的丰富功能和界面,我们可以快速、直观地了解网络通信中所使用的协议,并在必要时进行分析和解决网络问题。

通过wireshark分析pcap抓包方法说明

文档维护人:杨云邮箱:yangyun@版权所有 侵权必究 2013年12月上海网宿科技股份有限公司扎实稳健,和谐融洽志存高远,厚积薄发Wireshark 使用指南---通过wireshark 分析pcap 抓包方法说明版本修订记录(项目)目录1.背景 (4)2.支持的文件格式 (4)3.源目的IP查看 (4)4.DNS报文查看 (4)5.HTTP报文查看 (6)6.报文过滤语法 (8)(1)IP过滤:包括来源IP或者目标IP等于某个IP (8)(2)端口过滤: (8)(3)协议过滤: (9)(4)TCP显示过滤规则: (9)(5)包长度过滤: (9)(6)HTTP模式过滤: (9)(7)表达式: (11)1.背景本文档介绍如何利用wireshark工具分析抓包。

2.支持的文件格式支持解析wireshark或者tcpdump等抓包工具抓下来的报文,支持pcap/pcapng/cap等抓包格式。

(tcpdump抓包工具使用见“tcpdump使用指南.docx”)3.源目的IP查看通过目的IP查看判断用户访问是否到我们的加速服务。

以及其他的问题。

Pcap包在wireshark中展示如下图,由左往右各列的含义分别是:流序列号即第几条流(No.),相对时间(Time),源IP(Source),目的IP(Destination),协议(Protocol),报文长度(Length),报文详情(Info)。

红色框的部分就是抓包的源IP和目的IP了。

4.DNS报文查看可以通过dns判断域名是否引导到我们的加速服务上。

以及dns相关的其他问题。

过滤条件填dns,apply应用过滤条件,即可过滤出dns报文,如下图。

Info(报文详情)列查看dns报文的详情。

详情内容如“Standard query 0x4899 A ”,为dns请求报文,为请求解析的域名;内容如“Standard query response 0x6900 CNAME CNAME A 42.62.12.123 A 42.62.12.121”为dns响应报文,意思是解析的域名有别名和,解析结果IP是42.62.12.123 和42.62.12.121。

wireshark使用方法总结

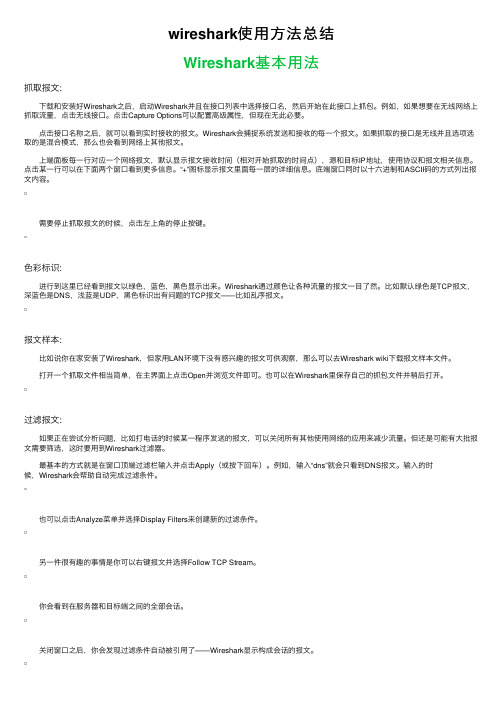

wireshark使⽤⽅法总结Wireshark基本⽤法抓取报⽂: 下载和安装好Wireshark之后,启动Wireshark并且在接⼝列表中选择接⼝名,然后开始在此接⼝上抓包。

例如,如果想要在⽆线⽹络上抓取流量,点击⽆线接⼝。

点击Capture Options可以配置⾼级属性,但现在⽆此必要。

点击接⼝名称之后,就可以看到实时接收的报⽂。

Wireshark会捕捉系统发送和接收的每⼀个报⽂。

如果抓取的接⼝是⽆线并且选项选取的是混合模式,那么也会看到⽹络上其他报⽂。

上端⾯板每⼀⾏对应⼀个⽹络报⽂,默认显⽰报⽂接收时间(相对开始抓取的时间点),源和⽬标IP地址,使⽤协议和报⽂相关信息。

点击某⼀⾏可以在下⾯两个窗⼝看到更多信息。

“+”图标显⽰报⽂⾥⾯每⼀层的详细信息。

底端窗⼝同时以⼗六进制和ASCII码的⽅式列出报⽂内容。

需要停⽌抓取报⽂的时候,点击左上⾓的停⽌按键。

⾊彩标识: 进⾏到这⾥已经看到报⽂以绿⾊,蓝⾊,⿊⾊显⽰出来。

Wireshark通过颜⾊让各种流量的报⽂⼀⽬了然。

⽐如默认绿⾊是TCP报⽂,深蓝⾊是DNS,浅蓝是UDP,⿊⾊标识出有问题的TCP报⽂——⽐如乱序报⽂。

报⽂样本: ⽐如说你在家安装了Wireshark,但家⽤LAN环境下没有感兴趣的报⽂可供观察,那么可以去Wireshark wiki下载报⽂样本⽂件。

打开⼀个抓取⽂件相当简单,在主界⾯上点击Open并浏览⽂件即可。

也可以在Wireshark⾥保存⾃⼰的抓包⽂件并稍后打开。

过滤报⽂: 如果正在尝试分析问题,⽐如打电话的时候某⼀程序发送的报⽂,可以关闭所有其他使⽤⽹络的应⽤来减少流量。

但还是可能有⼤批报⽂需要筛选,这时要⽤到Wireshark过滤器。

最基本的⽅式就是在窗⼝顶端过滤栏输⼊并点击Apply(或按下回车)。

例如,输⼊“dns”就会只看到DNS报⽂。

输⼊的时候,Wireshark会帮助⾃动完成过滤条件。

也可以点击Analyze菜单并选择Display Filters来创建新的过滤条件。

Wireshark使用与功能介绍

Wireshark使⽤与功能介绍fidder主要是针对http(s)协议进⾏抓包分析的,所以类似wireshark/tcpdump这种⼯作在tcp/ip层上的抓包⼯具不太⼀样,这种⼯具⼀般在chrome/firefox的开发者⼯具下都有集成。

安装wireshare会推荐安装winpcap,winpcap(windows packet capture)是windows平台下⼀个免费,公共的⽹络访问系统。

开发winpcap这个项⽬的⽬的在于为win32应⽤程序提供访问⽹络底层的能⼒.Wireshark介绍wireshark是⾮常流⾏的⽹络封包分析软件,功能⼗分强⼤。

可以截取各种⽹络封包,显⽰⽹络封包的详细信息。

wireshark是开源软件,可以放⼼使⽤。

可以运⾏在Windows和Mac OS上。

使⽤wireshark的⼈必须了解⽹络协议,否则就看不懂wireshark了。

Wireshark不能做的为了安全考虑,wireshark只能查看封包,⽽不能修改封包的内容,或者发送封包。

Wireshark VS FiddlerFiddler是在windows上运⾏的程序,专门⽤来捕获HTTP,HTTPS的。

wireshark能获取HTTP,也能获取HTTPS,但是不能解密HTTPS,所以wireshark看不懂HTTPS中的内容总结,如果是处理HTTP,HTTPS 还是⽤Fiddler, 其他协议⽐如TCP,UDP 就⽤wireshark同类的其他⼯具微软的network monitorsniffer什么⼈会⽤到wireshark1. ⽹络管理员会使⽤wireshark来检查⽹络问题2. 软件测试⼯程师使⽤wireshark抓包,来分析⾃⼰测试的软件3. 从事socket编程的⼯程师会⽤wireshark来调试4. 听说,华为,中兴的⼤部分⼯程师都会⽤到wireshark。

总之跟⽹络相关的东西,都可能会⽤到wireshark.sniffer:1.安装sniffer后,运⾏时,找不到⽹卡,(sniffer在win 7下找不到⽹卡)解决⽅法:点击开始—找到sniffer的快捷⽅式—右键属性—把兼容模式改为“windows xp sp3”—确定—再次运⾏,就可以找到⽹卡了。

wireshark抓包工具用法

wireshark抓包工具用法wireshark啊,这可是个超有趣又超有用的抓包小能手呢。

咱先说说这wireshark的界面吧。

打开它就像打开了一个装满各种网络小秘密的百宝盒。

界面上有好多栏,就像是一个个小格子,每个格子都有它的用处。

最上面那栏,就像是一个小导航,能让你找到各种功能按钮。

左边那一栏呢,像是个小目录,把抓到的包都整整齐齐地列在那儿。

而中间那一大块地方,就像是个大舞台,每个抓到的包都在这儿展示自己的详细信息。

抓包之前啊,得先选好要抓包的网络接口。

这就好比钓鱼之前得选好鱼竿要放的地方。

如果选错了接口,就像在没鱼的小水坑里钓鱼,啥也抓不到。

一般电脑上会有好几个网络接口,像有线网卡、无线网卡啥的。

要是你想抓无线的包,就得选那个无线网卡对应的接口。

怎么选呢?在wireshark的界面里仔细找一找,能看到一个像小齿轮旁边有好多小线条的图标,点进去就能看到那些接口啦,然后挑中你想要的那个就行。

开始抓包的时候啊,就像按下了一个魔法按钮。

一瞬间,各种包就像小虫子一样纷纷被捕捉到了。

你会看到左边的小目录里包的数量蹭蹭往上涨。

这时候可别急,每个包都像是一个带着小秘密的小包裹。

你要是想看看某个包里面到底装了啥,就点一下它。

然后中间的大舞台就会把这个包的详细信息都展示出来。

比如说,有这个包的源地址、目的地址,就像是写信的时候的寄信人和收信人地址一样。

还有这个包的协议类型,是TCP 呢还是UDP,这就好比是信件是用挂号信的方式寄的(TCP比较可靠),还是像明信片一样随便寄寄(UDP速度快但不太可靠)。

要是你想找特定类型的包,这也不难。

wireshark有个很厉害的小功能,就像一个小筛子一样。

比如说你只想看HTTP协议的包,因为你想知道网页之间是怎么传递信息的。

那你就可以在上面的搜索栏里输入“HTTP”,然后神奇的事情就发生了,那些不是HTTP协议的包就像小沙子一样被筛掉了,只剩下HTTP协议的包展现在你眼前。

wireshark数据包分析说明

TCPdump应用举例

6. 截获10.0.2.6发给10.0.5.227的8080端口的数据包

tcpdump -i any -xns0 src 10.0.2.6 and dst 10.0.5.227 and port 8080 -w request.cap -vv

7.截获10.0.2.6发的100个数据包 tcpdump -i any -xns0 -c 100 src 10.0.2.6 -w request100.cap -vv 8.截获10.0.2.6发来的icmp包 tcpdump -i any -xns0 src 10.0.2.6 and icmp -w ping.cap -vv 9.截获主机10.0.5.227 与10.0.5.231和10.0.5.234之间的数据包 tcpdump -i any –xns0 host 10.0.5.227 and 10.0.5.231 or 10.0.5.234 -w 2.cap -vv

strings8080cap目录contents第1章linux上抓包与分析第2章windows上抓包的方法第3章wireshark进行数据包分析在windows上使用wireshark抓包开始抓包在windows上使用wireshark抓包高级选项设置目录contents第1章linux上抓包与分析第3章wireshark进行数据包分析第2章windows上抓包的方法分析数据包的基本步骤1?进行数据包筛选2?进行数据包简略分析3?对照协议进行精确分析进行数据包筛选数据包筛选就是根据不同的需要设置不同的条件进行数据包筛选从而快速定位

进行数据包简略分析 smpp协议的数据包Follow TCP Stream后显示的数据就比较直观些。

进行数据包简略分析 http协议的数据包Follow TCP Stream后显示的数据就非常明确了。

学习用wireshark进行抓包分析

学习用wireshark进行抓包分析姓名:罗小嘉学号:2801305018 首先,运行wireshark,打开capture interface选择有数据的网卡,点击start便开始进行抓包。

我们可以在options里面对包进行过滤。

首先,在确保我个人电脑没有arp攻击的情况下。

关闭所有可能会请求网络的文件。

在点击start后在IE浏览器里面访问后抓到如下数据包。

现在我们开始对抓到的包进行分析。

为所选取的包的结构。

结构的显示是完全按照OSI的七层模型来显示的。

从上至下分别是物理层,以太网层,IP层,第3层对应的内容,应用层。

为包结构的2进制表示。

现在,我们对抓到的包进行具体分析。

起始的3个DNS包即对进行翻译。

把它译为域名所对应的IP。

这里,我电脑由于连接了路由器。

地址为192.168.1.103。

由这个地址向DNS服务器发送请求以返回的地址66.249.89.99。

然后在TCP/IP协议中,TCP协议提供可靠的连接服务,采用三次握手建立一个连接。

第一次握手:建立连接时,客户端A发送SYN包(SYN=j)到服务器B,并进入SYN_SEND 状态,等待服务器B确认。

第二次握手:服务器B收到SYN包,必须确认客户A的SYN(ACK=j+1),同时自己也发送一个SYN包(SYN=k),即SYN+ACK包,此时服务器B进入SYN_RECV状态。

第三次握手:客户端A收到服务器B的SYN+ACK包,向服务器B发送确认包ACK(ACK=k+1),此包发送完毕,客户端A和服务器B进入ESTABLISHED状态,完成三次握手。

完成三次握手,客户端与服务器开始传送数据。

由我向服务器发送请求,服务器分析请求后,返回确认收到,我确认服务器的返回信息后,服务器开始发送我请求的数据。

如下图这些包都是服务器在向我传送数据,包括PNG,TEXT等文件。

其中的[TCP segment of a reassembled PDU]的意义是:主机响应一个查询或者命令时如果要回应很多数据(信息)而这些数据超出了TCP的最大MSS时,主机会通过发送多个数据包来传送这些数据(注意:这些包并未被分片)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

【实用技巧】wireshark过滤抓包与过滤查看在分析网络数据和判断网络故障问题中,都离不开网络协议分析软件(或叫网络嗅探器、抓包软件等等)这个“利器”,通过网络协议分析软件我们可以捕获网络中正常传输哪些数据包,通过分析这些数据包,我们就可以准确地判断网络故障环节出在哪。

网络协议分析软件众多,比如ethereal(wireshark的前身),wireshark,omnipeek,sniffer,科来网络分析仪(被誉为国产版sniffer,符合我们的使用习惯)等等,本人水平有限,都是初步玩玩而已,先谈谈个人对这几款软件使用感受,wireshark(ethereal)在对数据包的解码上,可以说是相当的专业,能够深入到协议的细节上,用它们来对数据包深入分析相当不错,更重要的是它们还是免费得,但是用wireshark(ethereal)来分析大量数据包并在大量数据包中快速判断问题所在,比较费时间,不能直观的反应出来,而且操作较为复杂。

像omnipeek,sniffer,科来网络分析仪这些软件是专业级网络分析软件,不仅仅能解码(不过有些解码还是没有wireshark专业),还能直观形象的反应出数据情况,这些软件会对数据包进行统计,并生成各种各样的报表日志,便于我们查看和分析,能直观的看到问题所在,但这类软件是收费,如果想感受这类专业级的软件,我推荐玩科来网络分析仪技术交流版,免费注册激活,但是只能对50个点进行分析。

废话不多说,下面介绍几个wireshark使用小技巧,说的不好,还请各位多指点批评。

目前wireshark最新版本是1.7的,先简单对比下wireshark的1.6和1.7版本。

下面是wireshark的1.6版本的界面图:

点击图中那个按钮,进入抓包网卡选择,然后点击option进入抓包条件设置,就会打开如下图的对话框。

如果想抓无线网卡的数据吧,就把图中那个勾去掉,不然会报错。

点击Capture Filter 进入过滤抓包设置(也可以在这个按钮旁边,那个白色框直接写过滤语法,语法不完成或无法错误,会变成粉红色的框,正确完整的会变成浅绿色),Filter name是过滤条件命名,Filter string是过滤的语法定义,设置好了,点击new会把你设置好的加入到过滤条件区域,下次要用的时候,直接选者你定义这个过滤条件名。

下面是wireshark的1.7版本的界面图:

界面有所变化,同样是点击option进入过滤编辑,如下图:

如果,左边的双击左边网卡可以直接进入过滤抓包设置对话框,中间是点击option后进入的对话框,再双击网卡进入下面的过滤抓包设置对话框,后面就跟wireshark的1.6版本一样了。

下面聊聊过滤抓包语法,Filter string中怎么写语法。

大家可以看看capture Filter

原来已有的怎么定义的。

要弄清楚并设置好这个过滤条件的设置,得弄清楚TCP/IP模型中每层协议原理,以及数据包结构中每个比特的意思。

上面这是抓得ARP,在数据链路层来看的,ARP是上层协议,在ethernet包结构表示的协议类型代码是0x0806,如果站在网络层来说(ARP协议有时又称为2.5层的协议,靠近数据链路层),我们的过滤语法可以这样写:

TCP/IP P 这两个是等价的,抓得都是ARP包。

或许有的朋友这里不太明白,建议去看《TCP/I 协议族》《TCP/IP协议详卷》等等原来书籍,先理解数据包结构。

从这个设置来看,可以看出wireshark的过滤抓包多么深入了。

现在我简单讲讲过滤抓包语法以及怎样设置想要的过滤抓包语法(Filter string该填写什么东西)。

组合过滤语法常使用的连接:

过滤语法1and过滤语法2只有同时满足语法1和2数据才会被捕获

过滤语法1or过滤语法2只有满足语法1或者2任何一个都会被捕获

not过滤语法除该语法外的所有数据包都捕获

常用的过滤语法说明:

ether host D0:DF:9A:87:57:9E定义捕获MAC为D0:DF:9A:87:57:9E的数据包,不管这个MAC地址是目标MAC还是源MAC,都捕获这个数据包

ether proto0x0806定义了所有数据包中只要ethernet协议类型是0x0806的数据包进行捕获。

如果我们用and来组合这两个语法:

ether host D0:DF:9A:87:57:9E and ether proto0x0806(该语法等价于e ther host

D0:DF:9A:87:57:9E and arp)

表示我们只针对MAC为D0:DF:9A:87:57:9E的ARP包进行捕获。

arp该语法只捕获所有的arp数据包

ip该语法只捕获数据包中有IP头部的包。

(这个语法可以用ether proto0x0800,因为ethernet协议中得0x0800表示ip)

host192.168.1.1该语法只捕获IP头部中只要有192.168.1.1这个地址的数据,不管它是源IP地址还是目标IP地址。

tcp该语法只捕获所有是tcp的数据包

tcp port23该语法只捕获tcp端口号是23的数据包,不管源端口还是目标端口。

udp该语法只捕获所有是udp的数据包

udp port53该语法只捕获udp端口号是23的数据包,不管源端口还是目标端口。

port68该语法只捕获端口为68的数据,不管是TCP还是UDP,不管该端口号是源端口,还是目标端口。

以上是常用的过滤抓包语法,灵活组合,就可以定位抓包。

下面简单举几个例子。

这是个Radius的过滤抓包,如果不清楚它是TCP还是UDP,可以使用语法port1645or port1646来定义。

这个过滤抓包语法的设置是,IP地址为172.16.1.102的除了TCP协议不捕获外,其他所有数据都捕获。

以上就是过滤抓包的语法简单说明和介绍,最后如下操作就可抓包了。

设置好就点击new,那么过滤抓包的名字就会加入进去,下次只有选择名字就可以直接抓了,点击ok之后,语法对的话,就会呈现浅绿色,语法不完整或错误就是粉红色,按下start就可以捕获自己想要的数据包了。

接下来,介绍下wireshark的过滤查看的数据包,在面对大量数据包,我们怎么快速锁定查找自己想要的数据包。

Wireshark的过滤抓包查看语法深入包的细节了,草草看了至少有上百条语法。

要很好的理解和运用这些语法,TCP/IP协议原理得清楚。

有兴趣的朋友可以如下图深入查看过滤查看使用的语法。

下面我只简单介绍几个常用:

eth.addr eq00:08:d2:00:09:10查找MAC等于00:08:d2:00:09:10的数据包,不过源MAC还是目标MAC

eth.src eq00:08:d2:00:09:10查找源MAC地址为00:08:d2:00:09:10的数据包eth.dst eq00:08:d2:00:09:10查找源MAC地址为00:08:d2:00:09:10的数据包eth.type eq0x0806查找ethernet协议类型为0x0806(ARP包)的数据包

ip.addr eq10.1.1.2查找IP地址为10.1.1.2的数据包

tcp.dstport eq80查找TCP目标段口为80的数据包

tcp.srcport eq80查找TCP源端口为80的数据包

udp.srcport eq53查找UDP源端口为53的数据包

udp.dstport eq53查找UDP源端口为53的数据包

ip.addr eq10.1.1.2and udp.srcport eq53定位查看IP地址为10.1.1.2,UDP源端口为53的数据包。

下面是演示图:

个300多M的包,过滤查找想要的包花了3分钟。

正在查找包

过滤查找出了自己想要的包了,

使用wireshark时,通过精确定位过滤捕获自己想要的包,这样捕获的包比较直观,而且捕获的包又小。

回想起自己曾在核心上抓包,大量数据包对笔记本网卡的冲击太大了,造成笔记本死机,而且在几十万个包里,很难直观看到自己想要的包,对其进行分析,在这样的大的包使用过滤定位查看,也比较耗时间。

有时候需要捕获大量的包分析流量,建议还是使用sniffer,科来这类更加专业级网络分析软件。

更多精彩在我的博客:。