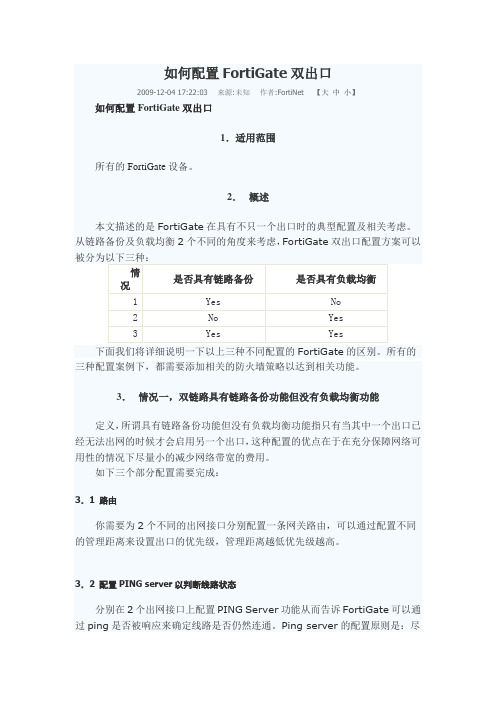

飞塔防火墙双互联网出口配置实例

飞塔防火墙双互联网出口配置实例

量配置成防火墙的网关(请先确认此网关允许被ping,在拨号环境中同时确认网关地址不会由于客户端地址改变而发生改变)。

3.3 配置相关防火墙策略需要同时配置相关的防火墙策略来允许从内网分别到两个不同的出网口,例如,出口是WAN1和WAN2,内网是Internal,那么需要同时配置Internal->WAN1和Internal->WAN2的出网防火墙策略以保证无论是WAN1还是WAN2启用防火墙策略都是合理的。

如果觉得这样配置的防火墙策略数量太多了的话,有另一个变通的方法就是可以新建一个防火墙区域,同时把WAN1和WAN2这两个接口包含起来比如说名字是WAN,那么这样只需要设置从Internal->WAN的防火墙策略就可以了。

4.情况二,双链路没有链路备份功能但具有负载均衡功能在网络出口连通性可以保证的前提下或者无须线路热备份时或者出口用途不是完全一样的时候,可以配置FortiGate为这种模式工作,这种情况下配置如下两个步骤:4.1 路由可以配置一条默认的出网路由。

同时配置相关的策略路由以设置某些符合指定条件的数据流从另一个出口出去。

4.2 防火墙策略和情况一类似,需要配置相关的防火墙策略以允许相关的数据流可以正常的通过防火墙。

5.情况三,双链路同时具有链路备份和负载均衡功能就是在两个出口都正常工作的情况下FortiGate可以把从内网出去的数据流按照特定的算法分流到两个不同的出口;当其中的某一个出口失效的时候,FortiGate又可以保证让所有的数据流可以从正常工作的出口出网。

这样一来,就同时达到了链路热备份和负载均衡的功能。

具体的配置步骤如下:5.1 路由如果是静态路由的话可以把出网路由的管理距离配置成相等的,也就是等价路由。

如果是ADSL、DHCP等动态获取的网关的话可以把“从服务器中重新得到网关”选中同时动态获取的路由的管理距离配置成一样的就可以了。

在默认路由已经配置完成的情况下,如果仍然有某些特定的数据流需要从指定的出口出网的话,可以使用策略路由功能来完成这样的需求。

飞塔配置

放出内网访问策略详情

1 2

3

上面需要注意的问题有: 1. 源与目的接口。这个就是防火墙的数据流向。 2. 源与目的地址。在后面配置VPN策略的时候,会用到。 3. NAT:注意默认是不启用的,一般是要启用起来。

六、添加VPN用户DHCP

2

1

IPSEC VPN会需要由接入的WAN口设备提供DHCP,从而获得远端IP。这个DHCP是要配置 在VPN链接进来的WAN口上的。

1 2

3

二、修改内网接口配置

3 2 1

内网接口实际上是一个管理地址来的,它定义了一个从internal接口(也可能叫switch) 访问防火墙设备的地址。飞塔默认的内网IP是192.168.1.99,如果企业实际应用需要 改IP,而且需要飞塔设备承担DHCP的任务,则必须同时修改内网DHCP设置,保持设 置IP一致,否则会出现无法分配到IP的情况。

修改系统DNS设置

2 1

四、添加静态路由

3 1 2

注意: 只有外网口使用静态IP方式的情况下,才会需要手动添加静态路由,PPOE拨号方式下, 是不需要设置静态路由的。

添加路由具体配置

1

1. 目的地址,通常是8个0. 2. 设备:是指使用这条路由的接口,本例中,wan1使用静态IP方式上网,所以选择 wan1. 3. 网关:网络运营商在提供静态IP方式的时候,提供的网关地址。 4. 管理距离和优先级是用来做链路负载均衡用的。同样的管理距离和优先级的话, 防火墙会按照1:1的比例,按会话均分流量。优先级则决定了路由选择顺序。单 条线路,则默认即可。

VPN使用DHCP设置详情

1 2

这个地方的配置要注意: 1. 接口名称:VPN接入进来的WAN口。 2. 模式:服务器 3. 类型:ipsec

双出口链路nat配置案例(outbound)1

双出口链路nat配置案例(outbound)1防火墙双链路出口nat策略路由配置案例一、用户组网二、需求场景需求一:●10.0.0.0及30.10.0.0网段内网用户的走G0/0/0口,通过External networt a访问公网,nat转化为地址1.0.0.1 ;20.0.0.0及30.20.0.0的内网用户走G0/0/1口,通过External network b访问公网,nat转化为地址2.0.0.1。

●防火墙出口到External networt a或External network b任意链路故障后,所有内网用户转化为同一出口地址访问公网。

●G5/0/0启子接口,下行30.10.0.0和30.20.0.0网段,网关配置在防火墙上。

需求二:●访问公网地址,如果访问的External networt a地址走External networt a访问公网;如果访问的为External networt b地址走External networt b访问公网需求三:●内网用户均可通过External networt a或External networt b访问公网需求四:●所有网络均走External networt a访问公网,当G/0/0链路down时,内网用户通过External networt b访问公网。

三、适用产品版本●设备型号:usg●软件版本:V100R002C01SPC100四、配置步骤需求一配置步骤:1、进入系统视图< USG >sys2、配置外网接口地址#配置External network a出口地址[USG ]interface GigabitEthernet 0/0/0[USG -GigabitEthernet0/0/0]ip address 1.0.0.1 255.255.255.0 #配置External network a出口地址[USG ]interface GigabitEthernet 0/0/1[USG -GigabitEthernet0/0/1]ip address 2.0.0.1 255.255.255.03、创建vlan,并将接口加入vlan(如果加入接口为三层口,也可在接口下配置地址)#创建vlan 2和vlan 3,并加入相应接口。

飞塔防火墙双机操作步骤-300D

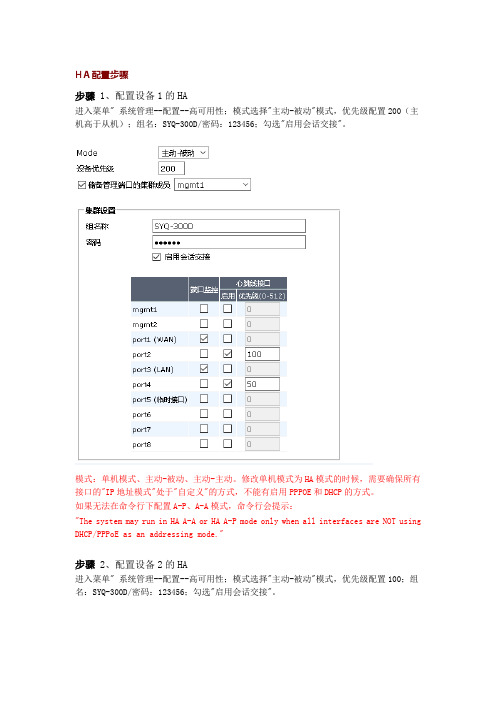

HA配置步骤步骤1、配置设备1的HA进入菜单" 系统管理--配置--高可用性;模式选择"主动-被动"模式,优先级配置200(主机高于从机);组名:SYQ-300D/密码:123456;勾选"启用会话交接"。

模式:单机模式、主动-被动、主动-主动。

修改单机模式为HA模式的时候,需要确保所有接口的"IP地址模式"处于"自定义"的方式,不能有启用PPPOE和DHCP的方式。

如果无法在命令行下配置A-P、A-A模式,命令行会提示:"The system may run in HA A-A or HA A-P mode only when all interfaces are NOT using DHCP/PPPoE as an addressing mode."步骤2、配置设备2的HA进入菜单" 系统管理--配置--高可用性;模式选择"主动-被动"模式,优先级配置100;组名:SYQ-300D/密码:123456;勾选"启用会话交接"。

步骤3、组建HAa)连接心跳线,FGT-主的port2、port4,连接到 FGT-从的port2、port4;b)防火墙开始协商建立HA集群,此时会暂时失去和防火墙到连接,这是因为在HA协商过程中会改变防火墙接口到MAC地址。

可以通过更新电脑的arp表来恢复连接,命令为arp -d。

c)连接业务口链路。

d)组建好HA后,两台防火墙配置同步,具有相同的配置,通过访问主防火墙来进行业务配置,如IP地址,策略等,更新的配置会自动同步。

步骤4、查看HA集群进入菜单" 系统管理--配置--高可用性",就可以看到HA的建立情况。

双出口路由配置实例

.

!

end

R2

R2# show running-config

Building configuration...

.!Βιβλιοθήκη !interface Ethernet0/0

ip address 200.200.200.2 255.255.255.0

ip policy route-map blah

!

interface Serial1/0

!

route-map blah permit 10

match ip address 100

set ip default next-hop 10.10.10.1

!

end

log-adjacency-changes

network 20.20.20.0 0.0.0.255 area 0

network 200.200.200.0 0.0.0.255 area 0

!

ip classless

no ip http server

!

access-list 100 permit ip host 200.200.200.4 host 100.100.100.3

双出口路由配置实例

ZDNet网络频道频道更新时间:2008-05-08作者:中国IT实验室来源:中国IT实验室

本文关键词:如何设置路由器路由器安装路由器设置路由器

双出口路由配置实例

拓扑:

R1

R1# show running-config

Building configuration...

.

!

interface Ethernet0/0

双出口路由配置实例 双出口路由配置实例拓扑: r1 r1# show running-config building configuration... interfaceethernet0/0 ip address 100.100.100.1 255.255.255.0 ip policy route-map blah interfaceserial1/0 ip address 10.10.10.1 255.255.255.0 interfaceserial2/0 ip address 20.20.20.1 255.255.255.0 routerospf serial1/0.log-adjacency-changes network 20.20.20.0 0.0.0.255 area network100.100.100.0 0.0.0.255 area ipclassless iphttp server access-list100 permit ip host 100.100.100.3 host 200.200.200.4 route-mapblah permit 10 match ip address 100 set ip default next-hop 10.10.10.2 endr2 r2# show running-config building configuration... interfaceethernet0/0 ip address 200.200.200.2 255.255.255.0 ip policy route-map blah interfaceserial1/0 ip address 10.10.10.2 255.255.255.0 fair-queue interfaceserial2/0 ip address 20.20.20.2 255.255.255.0 routerospf serial1/0.log-adjacency-changes network 20.20.20.0 0.0.0.255 area network200.200.200.0 0.0.0.255 area ipclassless iphttp server access-list100 permit ip host 200.200.200.4 host 100.100.100.3 route-m

fortinet飞塔防火墙配置

Fortinet产品家族fortinet 的产品家族涵盖了完备的网络安全解决方案包括邮件,日志,报告,网络管理,安全性管理以及fortigate 统一安全性威胁管理系统的既有软件也有硬件设备的产品。

更多fortinet产品信息,详见/products.FortiGuard服务订制fortiguard 服务定制是全球fortinet安全专家团队建立,更新并管理的安全服务。

fortinet安全专家们确保最新的攻击在对您的资源损害或感染终端用户使用设备之前就能够被检测到并阻止。

fortiguard服务均以最新的安全技术构建,以最低的运行成本考虑设计。

fortiguard 服务订制包括:1、fortiguard 反病毒服务2、 fortiguard 入侵防护(ips)服务3、 fortiguard 网页过滤服务4、fortiguard 垃圾邮件过滤服务5、fortiguard premier伙伴服务并可获得在线病毒扫描与病毒信息查看服务。

FortiClientforticlient 主机安全软件为使用微软操作系统的桌面与便携电脑用户提供了安全的网络环境。

forticlient的功能包括:1、建立与远程网络的vpn连接2、病毒实时防护3、防止修改windows注册表4、病毒扫描forticlient还提供了无人值守的安装模式,管理员能够有效的将预先配置的forticlient分配到几个用户的计算机。

FortiMailfortimail安全信息平台针对邮件流量提供了强大且灵活的启发式扫描与报告功能。

fortimail 单元在检测与屏蔽恶意附件例如dcc(distributed checksum clearinghouse)与bayesian扫描方面具有可靠的高性能。

在fortinet卓越的fortios 与fortiasic技术的支持下,fortimail反病毒技术深入扩展到全部的内容检测功能,能够检测到最新的邮件威胁。

FortiGate防火墙vpn设置

FortiGate防火墙的LAN TO LAN型式的VPN设置方法服务器端的设置首先在服务器端定义客户端的私网网段,依次选择主页面左侧菜单中的“防火墙”→“地址”,在地址栏页面中点击“新建”按钮,在地址名称中写入自定义的名称,在IP地址栏里填入对方的私网网段和掩码,如下图:下面建立一个提供远程接入的VPN通道,依次选择菜单中的“虚拟专网”→“IPSec”,先选择阶段1,点击“新建”按钮新建一个VPN网关,在网关名称中任意填写一个自定义的名字,远程网关中选择“连接用户”,点击“野蛮模式”,在预共享密钥里填入自定义的认证码(两端设置要相同),在接受此对等体ID里填入自定义的ID名字(两端设置要相同),在加密算法里选择“DES”、认证选择“MD5”,点击下面一行的“减号”,DH组只选择“1”即可,密钥周期如有改动要确保两端设置相同。

如下图所示:接下来新建一个通道,点击此页面中的“阶段2”标签,在通道名称里任意填写一个名字,远程网关里选择在阶段一里建立的网关名称,点击“高级选项”进行高级设置,在阶段2交互方案中选择DES加密算法和MD5认证算法,点击下面一行的“减号”,取消“启用数据重演检测”和“启用完全转发安全性”选项,密钥周期如有改动需保证两端相同,确保保持存活选项的状态为启用,快速模式鉴别选项选择“在策略中选择”。

如下图所示:建立一条从内网通向上面定义的对方网段的加密策略,并移动该策略到所有策略的首位置,依次选择菜单中的“防火墙” “策略”,点击“新建”按钮,接中区选择从“internal”到“wan1”,地址名选择内部网络地址池到上面建好的对端地址池,模式选“ENCRYPT”,VPN通道选择在阶段二中建立的通道名。

客户端的设置客户端的设置与服务器端基本相同,首先在客户端定义服务器端的私网网段,依次选择主页面左侧菜单中的“防火墙” “地址”,在地址栏页面中点击“新建”按钮,在地址名称中写入自定义的名称,在IP地址栏里填入对方的私网网段和掩码,及本地的私网网段和掩码如下图:下面建立一个提供远程接入的VPN通道,依次选择菜单中的“虚拟专网” “IPSec”,选择阶段1,点击“新建”按钮新建一个VPN网关,在网关名称中任意填写一个自定义的名字,远程网关中选择“静态IP地址”,在IP地址栏里填写对端的公网IP,点击“野蛮模式”,在预共享密钥里填入自定义的认证码(两端设置要相同),点击“高级选项”,在加密算法里选择“DES”、认证选择“MD5”,点击下面一行的“减号”,DH组只选择“1”即可,在本地ID里输入自定义的ID名称(与对端接受的ID名称设置要相同),密钥周期如有改动要确保两端设置相同。

飞塔防火墙配置

1、虚拟域(VDOMS)----虚拟防火墙配置:(1)首先web 登陆防火墙(真机https://+ip,虚拟机http://+ip),虚拟机用户名:admin,密码:没(空的)。

登陆到管理面板找到虚拟域,默认禁用,点击启用为启动。

(2)然后启动虚拟域后,虚拟重新登陆,用户名和密码不变。

点开VDOM 界面,上面可以新建一个虚拟域(就是新的虚拟防火墙)。

防火墙名和模式,NAT为3层,透明为2层。

3、在左手边系统菜单下面有当前VDOM角色,有全局和VDOM可以选。

2、VDOM 启用后,点击全局配置模式---------网络----接口,可以把接口分配给不同的虚拟域(1)全局点开接口后,选择着需要更改虚拟域的接口,选择上方编辑(2)点开端口编辑,能配置端口IP和相应管理协议还可以设置端口监控,web 代理、分片等。

附加IP地址就是例如一个公网24位的地址,运营商给了10个可以用IP:10.10.10.1 -10地址模式上填写:10.10.10.1 ,剩余10.10.10.2-10就可以通过附加IP地址填写。

3、除了对现有接口进行编辑,也能新建接口,新建接口后能选择接口类型,(根据深信服上端口配置,均为3层口,这次配置具体端口是什么类型,需要客户确认)其余配置和编辑端口时一样。

4、需要对虚拟防火墙进行路由、策略配置需要寻找当前VDOM角色:静态路由配置,配置完静态路由后,能点开当前路由查看路由表:5、防火墙object 虚地址(为外网访问内网服务器做的端口转换)6、policy 这边所做的就是NAT 和其他放通的策略。

可以完成参照深信服防火墙的策略来做。

7、全局模式下,配置HA(1)集群设置:群名和密码,主备要完全一致,启动会话交接(就是主挂了的时候,被会直接把会话复制过去,然后起来运行)(2)主备设置,设备优先级默认128,优先级高的,设备为主,记得勾选储备管理端口集群成员(这样就能对集群的设备进行单个管理)(3)选择端口作为心跳线,例如选择PORT4口,然后把心跳线对接,同步配置就可以。

Fortinet飞塔 Fortigate 防火墙 功能介绍

Fortinet飞塔Fortigate 防火墙功能介绍集成了一个5个端口的交换机,免除使用外5个端口的交换机,免除使用外接HUBFortiGate-60CWAN 链接,支持冗余的互联网连接,集成了一个病毒防火墙对小型办公室是理想的解决办法。

FortiGate的特点是双可以自动由For了流量控制,增强了网络流量能力。

FortiGate 在容量、速率、和性价比方面对小型商务,远程商店、宽带通信点都是理想的。

FortiGate或交换机,使得联网的设备直接连接到对小型办公和分支机构企业提供All-in-One保护。

FortiGate 病毒防火墙是专用的基于ASIC的硬件产品,在网络边界处提供了实时的保护。

基于Fortinet的FortiASIC? 内容处理器芯片,FortiGate平台是业界唯一能够在不影响网络性能情况下检测病毒、蠕虫及其他基于内容的安全威胁,甚至象Web过滤这样的实时应用的系统。

系统还集成了防火墙、VPN、入侵检测、内容过滤和流量控制功能,实现具有很高性价比、方便的和强有力的解决方案。

双DMZ端口对web 或邮件服务器提供了额外的网络区域,和对网络流量的增加的控制具有单个安全和接入策略无线接入点增加tiProtectTM网络实现攻击数据库的更新,它提供持续的升级,以保护网络不受最新的病毒,蠕虫,木马及其他攻击,随时随地的受到安全保护。

产品优势:1.提供完整的网络保护:综合了基于网络的病毒防御,Web和EMail内容过滤,防火墙,VPN,动态入侵检测和防护,流量管理和反垃圾邮件功能检测和防止1300多种不同的入侵,包括DoS和DDoS攻击,减少了对威胁的暴露基于ASIC的硬件加速,提供优秀的性能和可靠性2.保持网络性能的基础下,在邮件,文件转送和实时Web流量中消除病毒,蠕虫,和灰色软件/间谍软件的威胁3.自动下载更新病毒和攻击数据库,同时可以从FortiProtectTM网主动“推送”更新容易管理和使用—通过图形化界面初始建立,快速简便地配置指南指导管理通过FortiManagerTM集中管理工具,管理数千个FortiGate设备。

飞塔防火墙双机-HA与会话同步

案例三:某金融机构网络安全架构重构

总结词

金融行业合规要求

详细描述

某金融机构按照金融行业合规要求,采用飞塔防火墙双机-ha与会话同步方案,提升网 络防御能力,确保业务数据的安全传输和存储。

感谢您的观看

THANKS

故障转移

当主服务器出现故障时,从服务器可以自动接管服务。

双机-ha技术的优势与局限性

• 负载均衡:通过负载均衡,提高服务器的处理能力和效率。

双机-ha技术的优势与局限性

成本较高

01

需要两台或多台服务器,成本相对较高。

技术复杂

02

需要专业的技术人员进行配置和维护。

对网络要求较高

03

双机-ha技术的正常运行需要稳定的网络环境和良好的网络设备。

会话同步技术的优势与局限性

01

优势

02

提高网络设备的处理能力和性能;

保证网络的稳定性和可靠性;

03

会话同步技术的优势与局限性

实现快速的网络服务恢复。 局限性 需要占用一定的带宽和硬件资源;

会话同步技术的优势与局限性

01

需要对网络设备和会话数据进行 配置和管理;

02

在大规模网络环境下可能存在性 能瓶颈。

易于管理

提供友好的管理界面和丰富的管理功能,方 便管理员进行配置和管理。

高可用性

具备高可用性架构设计,确保防火墙的稳定 运行。

飞塔防火墙的应用场景

企业网络

大型数据中心

适用于企业网络环境,提供全面的安 全防护。

适用于大型数据中心,提供高效的安 全防护。

政府机构

适用于政府机构网络,保障关键信息 的安全。

问题二

如何处理防火墙之间的网络延迟和 数据传输问题?

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

量配置成防火墙的网关(请先确认此网关允许被ping,在拨号环境中同时确认网关地址不会由于客户端地址改变而发生改变)。

3.3 配置相关防火墙策略

需要同时配置相关的防火墙策略来允许从内网分别到两个不同的出网口,例如,出口是WAN1和WAN2,内网是Internal,那么需要同时配置Internal->WAN1和Internal->WAN2的出网防火墙策略以保证无论是WAN1还是WAN2启用防火墙策略都是合理的。

如果觉得这样配置的防火墙策略数量太多了的话,有另一个变通的方法就是可以新建一个防火墙区域,同时把WAN1和WAN2这两个接口包含起来比如说名字是WAN,那么这样只需要设置从Internal->WAN的防火墙策略就可以了。

4.情况二,双链路没有链路备份功能但具有负载均衡功能

在网络出口连通性可以保证的前提下或者无须线路热备份时或者出口用途不是完全一样的时候,可以配置FortiGate为这种模式工作,这种情况下配置如下两个步骤:

4.1 路由

可以配置一条默认的出网路由。

同时配置相关的策略路由以设置某些符合指定条件的数据流从另一个出口出去。

4.2 防火墙策略

和情况一类似,需要配置相关的防火墙策略以允许相关的数据流可以正常的通过防火墙。

5.情况三,双链路同时具有链路备份和负载均衡功能

就是在两个出口都正常工作的情况下FortiGate可以把从内网出去的数据流按照特定的算法分流到两个不同的出口;当其中的某一个出口失效的时候,FortiGate又可以保证让所有的数据流可以从正常工作的出口出网。

这样一来,就同时达到了链路热备份和负载均衡的功能。

具体的配置步骤如下:

5.1 路由

如果是静态路由的话可以把出网路由的管理距离配置成相等的,也就是等价路由。

如果是ADSL、DHCP等动态获取的网关的话可以把“从服务器中重新得到网关”选中同时动态获取的路由的管理距离配置成一样的就可以了。

在默认路由已经配置完成的情况下,如果仍然有某些特定的数据流需要从指定的出口出网的话,可以使用策略路由功能来完成这样的需求。

策略路由的优先级高于动态和静态路由,而且是按照从上到下的次序来匹配的,也就是说当策略路由里面有多条交叉定义的路由存在时,哪条路由在最上面哪条路由就将被执行。

另外,有一个非常有用的配置项可以注意一下,当定义策略路由的时候如果只指定了出接口没有指定网关地址(0.0.0.0)的话,当这个接口失效时,FortiGate 仍然可以把匹配这条策略路由的所有数据流路由到其他接口出网,也就是这时候ping server的功能对策略路由也是生效的。

5.2配置PING server以判断线路状态

和情况一类似,最好同时可以配置上ping server以让FortiGate更好的判断线路连通性问题。

5.3 防火墙策略

防火墙策略的配置方法和前面的3.3部分类似,这里就不在累述了。

6.配置VIP时需要注意的事项

6.1 在情况一下的配置时,

以FG60B为例子,默认网关指向WAN1而VIP却是在WAN2上,这时候并不需要在FortiGate上配置额外的静态路由或者策略路由,因为FortiGate会记录访问VIP的源是从哪个接口过来的,FortiGate在回包的时候会自动使用WAN2接口做为出接口回送访问VIP的数据包;

6.2 在情况二下的配置时,

如果你同时在两个不同的出接口上都配置了VIP时,和情况一类似,所有的由客户端发起的到达VIP的连接FortiGate都仍然可以正常处理,也就是进方向的连接是没有任何问题的。

当连接是从真实服务器发起的时候,也就是出方向

的连接时候,这时候ForitGate无法判断出连接应该从哪个出口出去,所以这时候最好是定义一条策略路由以告诉FortiGate从真实server出网的访问应该从哪个接口出网。