Juniper路由器配置命令介绍

juniper路由器配置

juniper路由器配置一.路由器网络服务安全配置:默认情况下,系统启动了许多无用服务,这些服务在占用系统资源的同时也造成一定的安全隐患,应该在尽可能的情况下停止或限制这些服务1. SNMP服务使用如下命令来停止SNMP服务:setsystemprocessessnmpdisable使用如下命令来设置SNMP通讯字符串:setsnmpcommunitymysnmpauthorizationread-only使用如下命令来在接口上设备SNMP通讯字符串:setsnmpinterfacefxp0communitymysnmp使用如下命令来在接口上禁止SNMP服务trap:setinterfacesfxp0unit0trapsdisable使用如下命令来限制SNMP的访问客户端:setsnmpcommunitymysnmpclients192.168.0.0/24 setsnmpcommunitymysnmpclients0.0.0.0/0restrict上述命令只允许192.168.0.0/24网段访问路由器的SNMP服务2.停止接口广播转发:广播转发容易造成smurf攻击,因此应该使用如下命令停止:setsystemno-redirects接口级别停止广播转发使用如下命令:setinterfacesfxp0unit0familyinetno-redirects3.停止dhcp-relay服务,dhcp-relay服务用于在不同网段使用同一个dhcp 服务器,如果没有使用,则应该使用如下命令停止:setsystemdhcp-relaydisable4.禁止IGMP服务,IGMP服务如果在没有使用的情况下应该使用如下命令禁止:setprotocolsigmpinterfacealldisable5.禁止PIM服务(?),PIM服务如果在没有使用的情况下应该使用如下命令禁止:setprotocolspimdisable6.禁止SAP服务(?),SAP服务如果在没有使用的情况下应该使用如下命令禁止:setprotocolssapdisable7.禁止IPSourceRouting源路由setchassisno-source-route二.路由器登录控制:1.设置系统登录Banner:setsystemloginmessageWarning:ifyouNOTauthorizedtoaccessthissystem,dis connectNOW!2.设置登录超时时间:默认情况下,系统登录没有登录超时时间限制,应该将登录超时时间设置为15分钟:setcliidle-timeout153.建议采取用户权限分级管理策略setsystemloginclasstier1idle-timeout15setsystemloginclasstier1permissions[configureinterfacenetworkroutings nmpsystemtraceviewfirewall]setsystemloginclasstier2idle-timeout15setsystemloginclasstier2permissionsallsetsystemloginuseradminfull-nameAdministrator setsystemloginuseradminuid2000setsystemloginuseradminclasstier2 setsystemloginuseradminauthenticationencrypted-password setsystemloginusertier1uid2001setsystemloginusertier1classtier1setsystemloginusertier2uid2002setsystemloginusertier2classtier24. 限制系统ssh、telnet服务连接数量:以下配置将ssh,telnet连接最大数量限制为10个,并且每分钟最多有5个可以连接:setsystemservicessshconnection-limit10rate-limit5 setsystemservicestelnetconnection-limit10rate-limit5以下特性JUNOS5.0以上支持:setsystemservicesroot-logindeny(禁止root远程登陆)setsystemservicesprotocol-versionv2(使用sshv2)三.配置系统日志服务:1.设置系统kernel级警告发到console上setsystemsyslogconsolekernelwarning2.配置登录系统日志到单独的auth.log文件中setsystemsyslogfileauth.logauthorizationinfo3.配置系统配置更改日志到单独的change.log文件中setsystemsyslogfilechange.logchange-loginfo4.配置系统所有日志到日志服务器setsystemsysloghostx.x.x.x.anyinfo四.路由策略安全1.配置以下保留地址的黑洞路由setrouting-optionsoptionsno-resolvesetrouting-optionsoptionssyslogleveldebugsetrouting-optionsstaticroute0.0.0.0/8discardsetrouting-optionsstaticroute10.0.0.0/8discardsetrouting-optionsstaticroute20.20.20.0/24discardsetrouting-optionsstaticroute127.0.0.0/8discardsetrouting-optionsstaticroute169.254.0.0/16discardsetrouting-optionsstaticroute172.16.0.0/12discardsetrouting-optionsstaticroute192.0.2.0/24discardsetrouting-optionsstaticroute192.168.0.0/16discardsetrouting-optionsstaticroute204.152.64.0/23discardsetrouting-optionsstaticroute224.0.0.0/4discard2.设置strict模式的unicastRPFsetinterfacesso-0/0/0unit0familyinetrpf-check3.设置相应prefix-list,禁止保留地址访问setpolicy-optionsprefix-listreserved0.0.0.0/8setpolicy-optionsprefix-listreserved10.0.0.0/8setpolicy-optionsprefix-listreserved20.20.20.0/24setpolicy-optionsprefix-listreserved127.0.0.0/8setpolicy-optionsprefix-listreserved169.254.0.0/16setpolicy-optionsprefix-listreserved172.16.0.0/12setpolicy-optionsprefix-listreserved192.0.2.0/24setpolicy-optionsprefix-listreserved204.152.64.0/23setpolicy-optionsprefix-listreserved224.0.0.0/4 setfirewallfilterinbound-filterterm1fromprefix-listreserved setfirewallfilterinbound-filterterm1thencountspoof-inbound-reserved setfirewallfilterinbound-filterterm1thendiscardsetinterfacesge-0/0/0unit0familyinetfilterinputinbound-filter五. Firewall-Policy设置Firewall-Policy可以限制进入及流量主机数据包的来源、目标地址、协议、端口号、流量等,应用Firewall-Policy可以实现类似于防火墙的性能,但一般不建议在骨干路由器上使用,以下是Firewall-Policy的使用方法:1.创建Firewall-Policy:setfirewallfilterlocal-sectermsec-in1fromdestination-porttelnet setfirewallfilterlocal-sectermsec-in1fromdestination-address172.16.0.1/32setfirewallfilterlocal-sectermsec-in1fromsource-address192.168.0.0/24 setfirewallfilterlocal-sectermsec-in1thenacceptsetfirewallfilterlocal-sectermsec-in2fromdestination-porttelnet setfirewallfilterlocal-sectermsec-in2fromdestination-address172.16.0.1/32setfirewallfilterlocal-sectermsec-in2thendiscardsetfirewallfilterlocal-sectermsec-in3fromsetfirewallfilterlocal-sectermsec-in1thenaccept2.应用到路由器的端口上:setinterfacesfxp0unit0familyinetfilterinputlocal-sec以上例子不允许除192.168.0.0/24网段外所有地址telnet访问172.16.0.1,但允许其它任何包通过。

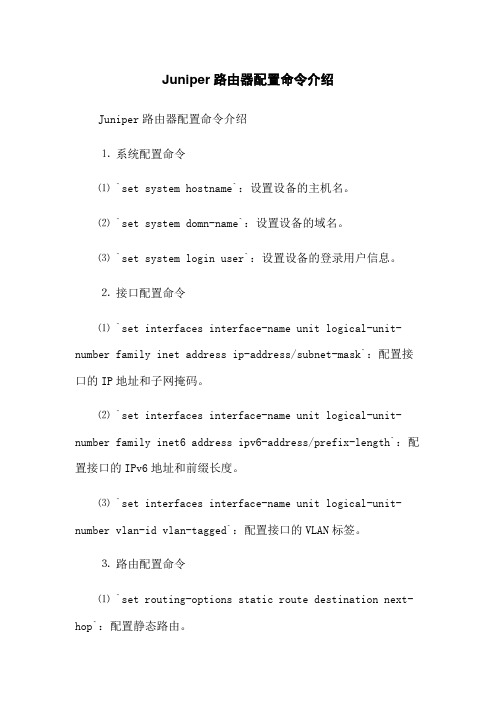

Juniper路由器配置命令介绍

Juniper路由器配置命令介绍Juniper路由器配置命令介绍⒈系统配置命令⑴ `set system hostname`:设置设备的主机名。

⑵ `set system domn-name`:设置设备的域名。

⑶ `set system login user`:设置设备的登录用户信息。

⒉接口配置命令⑴ `set interfaces interface-name unit logical-unit-number family inet address ip-address/subnet-mask`:配置接口的IP地址和子网掩码。

⑵ `set interfaces interface-name unit logical-unit-number family inet6 address ipv6-address/prefix-length`:配置接口的IPv6地址和前缀长度。

⑶ `set interfaces interface-name unit logical-unit-number vlan-id vlan-tagged`:配置接口的VLAN标签。

⒊路由配置命令⑴ `set routing-options static route destination next-hop`:配置静态路由。

⑵ `set protocols ospf area area-id`:配置OSPF路由协议。

⒋安全配置命令⑴ `set security zones security-zone zone-nameinterfaces interface-name`:将接口分配给安全区域。

⑵ `set security policies from-zone source-zone to-zone destination-zone policy policy-name then permit`:配置安全策略以允许数据流动。

⒌ VPN配置命令⑴ `set security ike proposal proposal-name authentication-method pre-shared-keys`:配置IKE提议的预共享密钥认证方法。

Juniper基础配置命令

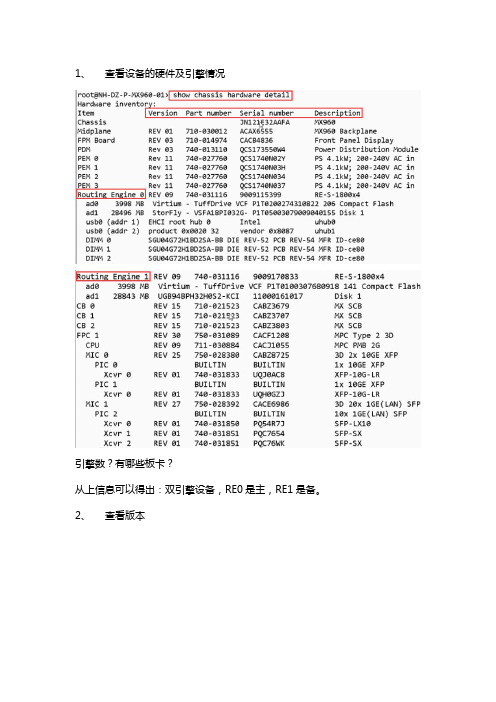

1、查看设备的硬件及引擎情况引擎数?有哪些板卡?从上信息可以得出:双引擎设备,RE0是主,RE1是备。

2、查看版本从上可看出:re0的版本是【12.3R4.6】re1的版本是【12.3R4.6】3、引擎切换4、查看当前引擎运行状态设备配置管理Juniper的配置存在2个地方:第一个:其中,juniper.conf.gz是当前的配置第二个:可以查看文件的实际配置内容:查看全局配置:或查看接口查看接口匹配信息查看路由协议信息或查看系统方面的信息查看之前的历史配置信息查看运行的文件回滚载入之前的某一个配置文件批量导入配置命令:带外管理口配置:set groups re0 interfaces fxp0 unit 0 family inet address 172.18.18.30/24set system time-zone Asia/Shanghaiset system root-authentication encrypted-password "$5$hmy2W7ar$TR/KP7qIckZ37QbfzSKJWpFW1QS70m1zAPQCsK4jth0" set system login user lab uid 2000set system login user lab class super-userset system login user lab authentication encrypted-password "$5$.Us1Dtb0$dIi5e/6/xp3IAUS/EXkntfTk3fDqESpZBNBLxrWVLHB"set system services ftpset system services sshset system services telnetset system syslog user * any emergencyset system syslog file messages any noticeset system syslog file messages authorization infoset system syslog file interactive-commands interactive-commands anyset logical-systems vr101set logical-systems vr102set interfaces ge-2/0/0 description link_to_Serv1set interfaces ge-2/0/0 unit 0 family inet address 11.1.1.1/24 deactivate interfaces ge-2/0/0 unit 0set interfaces ge-2/0/1 description link_to_Serv2set interfaces ge-2/0/1 unit 0 family inet address 11.1.2.1/24 deactivate interfaces ge-2/0/1 unit 0set routing-options static route 172.0.0.0/8 next-hop 172.18.18.254set routing-options static route 10.0.0.0/8 next-hop 172.18.18.254show configuration | display set |match traceoptionshow bgp summaryshow configuration | display set | match 100.125.154.9set protocols bgp group HZ-OOB2IN75 neighbor 100.125.154.9 export rpFW-ADCN2FW-POPshow bgp neighborshow route forwarding-tableshow configuration interfacesshow configuration policy-optionsshow configuration interfaces gr-0/0/0show configuration protocols bgpping 100.125.154.126 count 100ping 14.143.27.242 rapid count 300show configuration | display set | compare rollback 5 show version detail no-forwardingshow system core-dumps no-forwardingshow chassis alarms no-forwardingshow chassis hardware detail no-forwarding show system processes extensive no-forwarding show pfe statistics errorshow pfe statistics trafficshow chassis routing-engine no-forwarding show chassis environment no-forwarding show chassis firmware no-forwardingshow chassis fpc detailshow system boot-messages no-forwarding show system storage no-forwardingshow system virtual-memory no-forwardingshow system buffer no-forwardingshow system queues no-forwardingshow system statistics no-forwardingshow configuration | except SECRET-DATA | display omit show interfaces extensive no-forwardingshow network-access aaa statistics accountingshow route forwarding-table summaryshow ppp statistics extensiveshow accounting server statisticsshow system resource-monitor summaryshow shm-ipc statisticsshow interfaces diagnostics optics et-0/1/1。

juniper命令注解

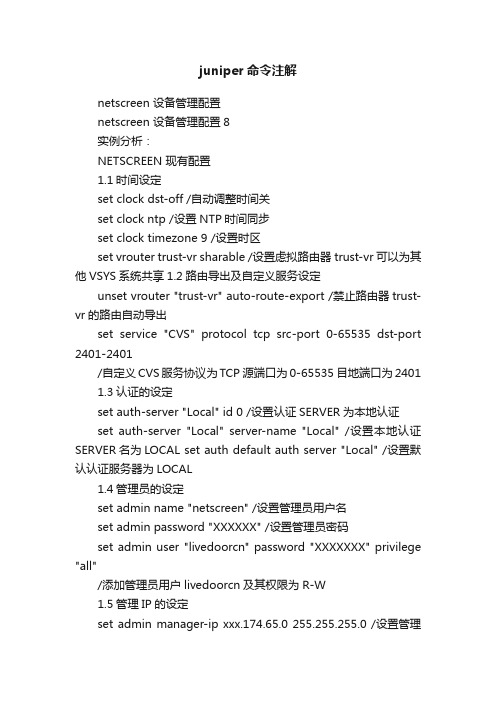

juniper命令注解netscreen 设备管理配置netscreen 设备管理配置8实例分析:NETSCREEN 现有配置1.1时间设定set clock dst-off /自动调整时间关set clock ntp /设置NTP时间同步set clock timezone 9 /设置时区set vrouter trust-vr sharable /设置虑拟路由器trust-vr可以为其他VSYS系统共享1.2路由导出及自定义服务设定unset vrouter "trust-vr" auto-route-export /禁止路由器trust-vr的路由自动导出set service "CVS" protocol tcp src-port 0-65535 dst-port 2401-2401/自定义CVS服务协议为TCP 源端口为0-65535 目地端口为24011.3认证的设定set auth-server "Local" id 0 /设置认证SERVER为本地认证set auth-server "Local" server-name "Local" /设置本地认证SERVER名为LOCAL set auth default auth server "Local" /设置默认认证服务器为LOCAL1.4管理员的设定set admin name "netscreen" /设置管理员用户名set admin password "XXXXXX" /设置管理员密码set admin user "livedoorcn" password "XXXXXXX" privilege "all"/添加管理员用户livedoorcn及其权限为R-W1.5管理IP的设定set admin manager-ip xxx.174.65.0 255.255.255.0 /设置管理IPset admin manager-ip 10.0.71.136 255.255.255.255 /设置管理IPset admin manager-ip xxx.xxx.xxx.141 255.255.255.192 /设置管理IPset admin manager-ip xxx.xxx.xxx.246 255.255.255.255 /设置管理IPset admin manager-ip 10.0.71.139 255.255.255.255 /设置管理IPset admin manager-ip xxx.xxx.xxx.0 255.255.255.0 /设置管理IP1.6SSH及区域设定set admin scs password disable username netscreen /禁止用户的SSH密码认证set admin scs password disable username livedoorcn /禁止用户的SSH密码认证set admin auth timeout 10 /设置认证时间超时set admin auth server "Local" /设置管理认证服务器set zone "Trust" vrouter "trust-vr" /设置信任区域set zone "Untrust" vrouter "trust-vr" /设置非信任区域set zone "VLAN" vrouter "trust-vr" /设置VLAN区域set zone "Trust" tcp-rst /设置TRUST安全区超时回应RESET信息set zone "Untrust" block /封锁同一安全区中主机之间的信息流unset zone "Untrust" tcp-rst /设置UNTRUST安全区超时不回应RESET信息set zone "MGT" block /封锁同一安全区中主机之间的信息流set zone "VLAN" block /封锁同一安全区中主机之间的信息流set zone "VLAN" tcp-rst /设置TRUST安全区超时回应RESET信息1.7网络攻击保护选项的设定set zone "Trust" screen alarm-without-drop /设置告警但并不丢弃数据包set zone "Trust" screen icmp-flood /设置ICMP泛洪攻击保护set zone "Trust" screen udp-flood /设置UDP泛洪攻击保护set zone "Trust" screen winnuke /设置winnuke攻击保护set zone "Trust" screen port-scan /设置端口扫描攻击保护set zone "Trust" screen ip-sweep /设置IP地址扫描攻击保护set zone "Trust" screen tear-drop /设置tear-drop攻击保护set zone "Trust" screen syn-flood /设置SYN 泛滥攻击保护(DOS)set zone "Trust" screen ip-spoofing /设置IP欺骗攻击保护set zone "Trust" screen ping-death /设置PING-DEATH攻击保护set zone "Trust" screen ip-filter-src /设置禁示使用松散源路由或严格源路由选项set zone "Trust" screen land /设置陆地攻击保护set zone "Trust" screen tcp-no-flag /设置TCP无标志保护set zone "Trust" screen unknown-protocol /设置未知协议保护set zone "Trust" screen ip-bad-option /设置BAD选项保护set zone "Trust" screen ip-record-route /设置记录路由保护set zone "Trust" screen ip-timestamp-opt /设置时间戳保护set zone "Trust" screen ip-security-opt /设置IP安全选项保护(已不用)set zone "Trust" screen ip-loose-src-route /设置松散源路由(记录)set zone "Trust" screen ip-strict-src-route /设置严格源路由(记录)set zone "Trust" screen ip-stream-opt /设置IP选项流ID(费弃选项)set zone "Trust" screen icmp-large /设置icmp大包保护set zone "Trust" screen syn-fin /设置操作系统set zone "Trust" screen fin-no-ack /设置FIN但无ACK标志保护set zone "Trust" screen limit-session source-ip-based /设置源IP会话限制set zone "Trust" screen syn-ack-ack-proxy /设置同步代理泛滥保护set zone "Trust" screen block-frag /设置IP封包的碎片保护set zone "Trust" screen limit-session destination-ip-based /设置目的IP会话限制set zone "Untrust" screen tear-dropset zone "Untrust" screen syn-floodset zone "Untrust" screen ping-deathset zone "Untrust" screen ip-filter-srcset zone "Untrust" screen landset zone "V1-Untrust" screen tear-dropset zone "V1-Untrust" screen syn-floodset zone "V1-Untrust" screen ping-deathset zone "V1-Untrust" screen ip-filter-srcset zone "V1-Untrust" screen landset zone "Trust" screen limit-session destination-ip-based 1280 /设置目的IP会话限制1.8接口的设定set interface "trust" zone "Trust" /将接口trust绑定到trust安全区域set interface "untrust" zone "Untrust" /将接口untrust绑定到untrust安本区域unset interface vlan1 ip /没有设定VLAN IP地址set interface trust ip 10.0.71.1/24 /设置trust接口IP地址set interface trust nat /设置trust接口工作模式set interface untrust ip xxx.xxx.xxx.131/26 /设置untrust接口IP地址set interface untrust route /设置untrust接口工作模式set interface untrust gateway xxx.xxx.xxx.129 /设置untrust接口网关unset interface vlan1 bypass-others-ipsec /阻止NetScreen 设备通过IPSec信息流unset interface vlan1 bypass-non-ip /阻止所有非IP和非ARP 单点传送信息流set interface trust ip manageable /设置trust接口为可管理接口set interface untrust ip manageable /设置untrust接口为可管理接口set interface untrust manage ping /允许untrust接口PINGset interface untrust manage ssh /允许untrust接口可以SSH 管理set interface untrust manage web /允许untrust接口可以WEB 管理1.9MIP地址映射的设定set interface "untrust" mip xxx.xxx.xxx.135 host 10.0.71.135 netmask 255.255.255.255 vrouter "trust-vr" /设置MIP映射地址以下类同:set interface "untrust" mip xxx.xxx.xxx.133 host 10.0.71.133 netmask 255.255.255.255 vrouter "trust-vr"set interface "untrust" mip xxx.xxx.xxx.134 host 10.0.71.134 netmask 255.255.255.255 vrouter "trust-vr"set interface "untrust" mip xxx.xxx.xxx.136 host 10.0.71.136 netmask 255.255.255.255 vrouter "trust-vr"set interface "untrust" mip xxx.xxx.xxx.139 host 10.0.71.139 netmask 255.255.255.255 vrouter "trust-vr"set interface "untrust" mip xxx.xxx.xxx.140 host 10.0.71.140 netmask 255.255.255.255 vrouter "trust-vr"set interface "untrust" mip xxx.xxx.xxx.132 host 10.0.71.132 netmask 255.255.255.255 vrouter "trust-vr"set interface "untrust" mip xxx.xxx.xxx.142 host 10.0.71.142 netmask 255.255.255.255 vrouter "trust-vr"set interface "untrust" mip xxx.xxx.xxx.143 host 10.0.71.143 netmask 255.255.255.255 vrouter "trust-vr"。

JUNIPER 路由器常用维护命令讲解

JUNIPER 路由器常用维护命令讲解JUNIPER 路由器常用维护命令讲解。

1、登录路由器在维护路由器之前,首先需要登录到路由器的命令行界面。

可以通过以下命令登录:```login```2、查看接口状态为了了解路由器接口的状态,可以使用以下命令:```show interfaces```该命令将显示所有接口的详细状态信息,如接口名称、协议状态、速率和使用量等。

3、配置接口如果需要配置某个接口,可以使用以下命令:```edit interfaces <interface-name>```进入特定接口的编辑模式后,可以配置该接口的各种参数,如IP地质、子网掩码、带宽等。

4、查看路由表查看路由表可以帮助我们了解路由器的路由选择信息。

可以使用以下命令:```show route```该命令将显示路由表中的所有路由项,包括目的网络、下一跳地质、接口等。

5、配置静态路由如果需要手动添加一个静态路由,可以使用以下命令:```edit routing-optionsset static route <destination-network> next-hop <next-hop-address>```其中,`<destination-network>`表示目的网络地质,`<next-hop-address>`表示下一跳地质。

6、查看系统日志系统日志可以提供路由器的运行状态和事件信息。

可以使用以下命令查看:```show log```该命令将显示系统日志中的最新事件,如接口状态改变、路由器重启等。

7、保存配置在配置完成后,为了使配置生效并持久化保存,可以使用以下命令:```commit```该命令将提交当前的配置更改并将其保存到路由器的配置文件中。

附件:本文档未涉及附件。

法律名词及注释:1、接口:路由器的物理接口或逻辑接口,用于与其他网络设备连接和通信。

Juniper路由器配置命令介绍

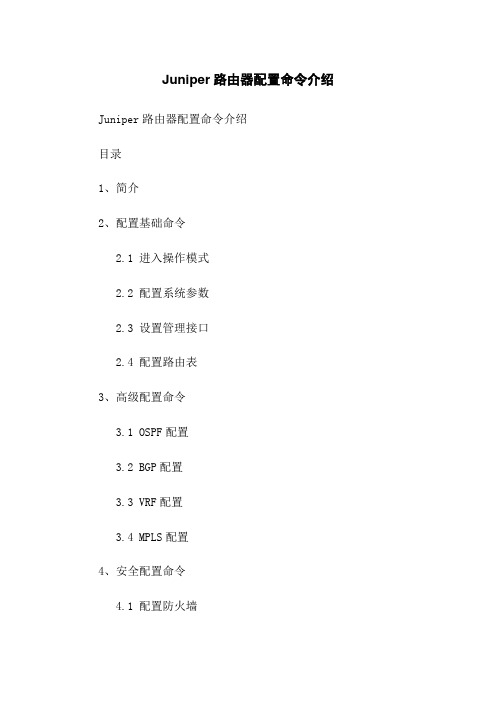

Juniper路由器配置命令介绍Juniper路由器配置命令介绍目录1、简介2、配置基础命令2.1 进入操作模式2.2 配置系统参数2.3 设置管理接口2.4 配置路由表3、高级配置命令3.1 OSPF配置3.2 BGP配置3.3 VRF配置3.4 MPLS配置4、安全配置命令4.1 配置防火墙4.2 配置安全策略4.3 配置VPN4.4 配置ACL5、故障排查命令5.1 显示命令5.2 路由故障排查5.3 硬件故障排查5.4 访问控制故障排查6、性能优化命令6.1 接口配置6.2 QoS配置6.3 缓存配置6.4 动态路由配置1、简介Juniper路由器是一种支持多种网络协议的高性能路由器。

本文档介绍了Juniper路由器的配置命令,并根据功能分类进行了细化。

2、配置基础命令2.1 进入操作模式- login:登录路由器- cli:进入命令行操作模式- configure:进入配置操作模式2.2 配置系统参数- set system hostname <hostname>:设置路由器主机名- set system domn-name <domn-name>:设置路由器域名- set system time-zone <time-zone>:设置时区- set system name-server <ip-address>:设置DNS服务器2.3 设置管理接口- set interfaces <interface> unit <unit> family inet address <ip-address/mask>:配置管理接口的IP地质- set interfaces <interface> unit <unit> family inet address dhcp:使用DHCP分配管理接口的IP地质2.4 配置路由表- set routing-options static route <destination> next-hop <next-hop>:配置静态路由- set routing-options router-id <id>:配置路由器ID- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联3、高级配置命令3.1 OSPF配置- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联- show ospf neighbor:显示OSPF邻居信息- show ospf route:显示OSPF路由表3.2 BGP配置- set protocols bgp group <group-name> neighbor<neighbor-address>:配置BGP邻居- set protocols bgp group <group-name> family <family>:配置BGP邻居的地质族- show bgp neighbor:显示BGP邻居信息- show bgp summary:显示BGP邻居摘要信息3.3 VRF配置- set routing-instances <instance-name> interface<interface>:配置接口与VRF的关联- set routing-instances <instance-name> routing-options static route <destination> next-hop <next-hop>:配置静态路由3.4 MPLS配置- set protocols mpls interface <interface>:启用接口的MPLS功能- set protocols mpls label-switched-path <LSP-name> to <destination-address> : 配置LSP的路径4、安全配置命令4.1 配置防火墙- set security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name> match <match-conditions> then permit/deny:配置安全策略4.2 配置安全策略- set security zones security-zone <zone-name> address-book address <address-name> <ip-address>:配置地质对象- set security zones security-zone <zone-name> host-inbound-traffic system-services <services>:配置允许进入防火墙的服务4.3 配置VPN- set security ike proposal <proposal-name> authentication-method <method>:配置IKE提议- set security ike gateway <gateway-name> ike-policy <policy-name>:配置IKE网关- set security ipsec vpn <vpn-name> bind-interface<interface>:绑定VPN到接口4.4 配置ACL- set firewall family inet filter <filter-name> term <term-name> from protocol <protocol>:配置ACL规则- set firewall family inet filter <filter-name> term <term-name> then accept/discard:配置ACL规则动作5、故障排查命令5.1 显示命令- show interfaces <interface> detl:显示接口详细信息- show route <destination> : 显示路由信息- show chassis hardware:显示硬件信息5.2 路由故障排查- show bgp summary:显示BGP邻居摘要信息- show ospf neighbor:显示OSPF邻居信息- show route protocol <protocol>:显示指定协议的路由5.3 硬件故障排查- show chassis hardware:显示硬件信息- show log messages:显示系统日志消息- request support information:收集支持信息文件5.4 访问控制故障排查- show security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name>:显示安全策略信息- show security zones interfaces:显示接口与安全域的关联信息6、性能优化命令6.1 接口配置- set interfaces <interface> mtu <mtu-size>:设置接口MTU大小- set interfaces <interface> description <description>:设置接口描述6.2 QoS配置- set class-of-service interfaces <interface> unit<unit> scheduler-map <map-name>:为接口配置调度器映射- set class-of-service scheduler-maps <map-name> forwarding-class <forwarding-class> scheduler <scheduler-name>:配置调度器映射6.3 缓存配置- set forwarding-options cache hit-cache-size <size>:设置缓存大小- set forwarding-options cache timeout <timeout-value>:设置缓存超时时间6.4 动态路由配置- set protocols ospf area <area> interface <interface> passive:将接口设置为OSPF被动接口- set routing-instances <instance-name> interface <interface> passive:将接口设置为VRF被动接口附件:无法律名词及注释:无。

Juniper路由器配置详解

Juniper路由器配置详解第一章:Juniper路由器概述Juniper Networks是全球知名的网络设备供应商之一,其路由器产品以高性能和可靠性而闻名。

本章将介绍Juniper路由器的基本概念和架构。

首先将介绍Junos操作系统,然后探讨Juniper路由器的不同系列和型号。

第二章:Juniper路由器接口配置Juniper路由器的接口配置非常重要,它决定了如何连接路由器以及与其他设备进行通信。

本章将详细讨论接口类型、接口配置命令以及不同接口的特性和用途。

第三章:基本路由配置路由是网络中数据包传输的基础,对于Juniper路由器的配置来说非常重要。

本章将介绍如何配置静态路由和动态路由,包括OSPF和BGP等常用路由协议。

第四章:高级路由配置高级路由配置允许更复杂的路由策略和动态路由选择。

本章将讨论路由策略配置和路由过滤列表等高级路由功能,以及如何实现路由红istribution和路由聚合。

第五章:安全配置网络安全对于任何企业来说都是至关重要的。

本章将介绍如何配置Juniper路由器的安全功能,包括防火墙、虚拟私有网络(VPN)和安全策略等。

我们还将谈及如何使用Juniper安全套件提供的高级保护机制来保护网络。

第六章:QoS配置服务质量(QoS)是保证网络性能的重要因素之一。

本章将详细讨论如何使用Juniper路由器的QoS功能来管理带宽、优化流量和提供最佳用户体验。

第七章:管理配置管理配置是确保Juniper路由器正常运行的关键。

本章将讨论如何配置远程访问、系统日志和故障排除等管理功能。

我们还将介绍如何使用Junos Space网络管理平台来实现集中化管理和配置。

第八章:高可用性配置高可用性是企业网络的重要要求之一。

本章将介绍如何配置Juniper路由器的高可用性功能,包括冗余路由器、Virtual Chassis和Link Aggregation等。

我们还将讨论如何实现网络故障恢复和负载均衡。

Juniper路由器配置操作手册

Juniper路由器配置操作手册ziJuniper OS 4.2R1.3 路由器配置操作手册1系统配置 (2)1.1系统信息基本配置 (2)1.2系统用户信息 (2)1.3系统服务配置 (3)2端口配置 (4)2.1juniper端口介绍 (4)2.2端口配置 (4)3SNMP配置 (6)4Routing-options配置 (7)4.1静态路由配置 (7)4.2route-id&as (7)4.3bgp聚合配置 (7)5Route protocal配置 (8)5.1Ospf配置 (8)5.2Bgp 配置 (9)6Policy 配置 (9)7Firewall 配置 (12)8Juniper与Cisco互连端口参数调整 (12)9Juniper备份结构与Cisco不同 (14)9.1console root登录 (14)9.2telnet登录 (14)Juniper所有配置,均在配置状态下进行。

分为由console进入和远程telnet进入。

由console进入JUNOS系统命令操作(由FreeBSD的简化系统)%cli 进入下面的用户操作hostname>edit 进入下面的用户配置hostname# 配置操作由远程telnet直接进入用户操作hostname>edit 进入下面的用户配置hostname# 配置操作1 系统配置1.1 系统信息基本配置#edit system 进入system配置菜单#set host-name axi580-a-hz1#set domain-name #set time-zone Asia/Shanghai# set system root-authentication plain-text-password (console登录,root口令缺省为空,虚设新口令)New password:******Retype new password:******#show 查看配置#commit 配置生效OR#commit confirmed 配置生效测试,5分钟后系统自动会滚,恢复原来配置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

层级子层级systemrouting-options loopbackPOSGEinterfaceprotocolISISOSPFBGPMPLS-RSVP/LDP MPLS-FRRMPBGPMPLS-VPN COS功能项set system hostname hostnameset system root-authentication plain-text-passwordset system login user lab class super-user authentication plain-text-passwordset system services telnet/ftp/name-ser dns-adds et interface lo0 description descriptionset interface lo0 unit 0 family inet address ip-addressset interface lo0 unit 0 family iso address iso-addressset interface so-slot/pic/port description descriptionset interface so-slot/pic/port mtu mtu-numberset interface so-slot/pic/port hold-time up ms down msset interface so-slot/pic/port encapsultation pppset interface so-slot/pic/port sonet-options fcs [32|16]set interface so-slot/pic/port sonet-options payload-scrambler set interface so-slot/pic/port sonet-options rfc-2615set interface so-slot/pic/port unit 0 family inet address ip-addressset interface so-slot/pic/port unit 0 family isoset interface so-slot/pic/port unit 0 family mplsset interface ge-slot/pic/port description descriptionset interface so-slot/pic/port mtu mtu-numberset interface so-slot/pic/port hold-time up ms down msset interface ge-slot/pic/port unit 0 family inet address ip-addressset interface ge-slot/pic/port unit 0 family isoset interface ge-slot/pic/port unit 0 family mplsset routing-options router-id router-idset routing-options autonomous-system as-numberset routing-options static route network/mask next-hop addressset protocols isis level [ 1 | 2 ] interfaceinterface.logical-numberset protocols isis lsp-lifetime secondsset protocols isis export export-policyset protocols isis spf-delay msset protocols isis rib-group inet rg-nameset protocols isis traffic-engineering shortcutsset protocols isis level [ 1 | 2 ] wide-metrics-onlyset protocols isis level [ 1 | 2 ] preference numberset protocols isis level [ 1 | 2 ] external-preference number set protocols isis level [ 1 | 2 ] disableset protocols isis interface interface-name lsp-interval msset protocols isis interface interface-nam level [ 1 | 2 ] metric numberset protocols isis interface interface-nam level [ 1 | 2 ]hello-interval secondsset protocols isis interface interface-nam level [ 1 | 2 ]hold-time secondsset protocols isis interface interface interface-nam passive set protocols ospf area XX interface interface.logical-number set protocols ospf interface interface.logical-number metric numberset protocols ospf interface interface interface.logical-number passivset protocols ospf traffic-engineeringset protocols bgp interface interface.logical-numberset protocols bgp group group-nameset protocols bgp group group-name type external/internalset protocols bgp group group-name peer-as 1234set protocols bgp group group-name neighbor X.X.X.Xset protocols bgp hold-time secondsset protocols bgp mtu-discoveryset protocols bgp out-delay secondsset protocols bgp log-updownset protocols bgp dampingset protocols bgp group group-name description descriptionet protocols bgp group group-name local-address group-namelocal-address addressset protocols bgp group group-name family inet anyset protocols bgp group group-name neighbor address description descriptionset interfaces interface.logical-number family mplsset protocols mpls interface.logical-numberset protocols ldp interface.logical-numberset protocols rsvp interface.logical-numberset protocols mpls label-switched-path test to 10.0.9.7set protocols mpls label-switched-path test ldp-tunnelingset protocols mpls label-switched-path test link-protectionset protocols rsvp interface so-0/0/3.0 link-protectionset protocols bgp group group-name family [inet|inet-vpn|inet6|inet6-vpn|l2vpn]set routing-instances instance-nameset routing-instances instance-name instance-type VRFset routing-instances instance-name interface interface-number set routing-instances instance-name route-distinguisher xxxx set routing-instances instance-name vrf-target target:xxxx:yyyy set routing-instances instance-name routing-options static route x.x.x.x/z next-hop x.x.x.xset routing-instances instance-name protocols ospf area XX interface interface-name.logical-numberset routing-instances instance-name protocols ospf export bgp-ospfset policy-options policy-statement bgp-ospf term 1 from protocol bgpset policy-options policy-statement bgp-ospf term 1 then accept命令解释备注配置设备名必选为root帐户设置密码新建用户名为lab的帐户,并设定密码配置路由器Telnet/ftp/dns服务配置端口描述配置IP地址配置ISO地址配置端口描述配置端口MTU配置端口up/down的damping时间配置端口封装为PPP配置端口FCS的位数配置端口打开payload-scrambler配置端口FCS 32,打开payload-scrambler,C2字节为0x16配置IP地址端口允许运行ISIS端口允许运行mpls配置端口描述配置端口MTU配置端口up/down的damping时间配置IP地址端口允许运行ISIS端口允许运行mpls配置路由器Router-ID配置路由器的AS号码配置静态路由配置聚合路由配置ISIS接口并将接口加入到相应的ISIS LEVEL里必选配置IS-IS的存活时间,LSP的refresh 时间为lsp-lifetime-317秒配置IS-IS的路由分发策略配置IS-IS的SPF的延迟配置IS-IS使用的路由组配置IS-IS使用TE的shortcuts配置IS-IS的Level使用wide-metric---支持TE必选配置IS-IS内部路由的管理距离配置IS-IS外部路由的管理距离配置IS-IS禁止运行Leve 1或者2配置IS-IS端口发送LSP的间隔配置IS-IS端口的Metric值配置IS-IS端口的IIH的间隔时间配置IS-IS端口的Hold时间配置IS-IS端口运行Passive模式配置OSPF接口并将接口加入到相应的OSPF AREA里必选配置OSPF端口的Metric值配置OSPF端口运行Passive模式配置OSPF支持流量工程(启用OPAQUE LSA)配置o spf端口的IIH的间隔时间配置BGP接口必选配置BGP组必选设定BGP组为EBGP或IBGP必选设定本组内的neighbor的AS号码必选设定本组内neighbor的session IP地址必选配置BGP的Hold-timer时间,Hello时间自动调整为Hold-time的1/3配置BGP的TCP进程的MSS为路径的最大值配置BGP的的路由发送延迟配置路由器纪录BGP的邻居up/down的变化配置BGP路由启用Damping算法配置BGP的组的描述配置和BGP的组内的邻居进行通讯的时候使用的本地地址配置BGP的Group内的邻居允许运行unicast 和multicast配置BGP的邻居的描述端口允许运行mpls配置将接口加到MPLS协议组里配置将接口加到LDP协议组里配置将接口加到rsvp协议组里配置名称为test的RSVP signaled LSP, 此LSP终结点为10.0.9.7在LDP TUNNEL的路由器上配置名称为test的RSVPsignaled, LSP使得LDP能够穿越RSVP LSP启用保护的LSP保护选项在RSVP协议里,启用保护选项配置本group下的BGP session的属性,inet是启用IP路由支持,此项为默认启用,inet-vpn是启用l3mbgp-vpn路由支持,启用任意非INET属性,会将inet禁用配置routing-instances配置routing-instances的VRF将逻辑接口加入到routing-instances里配置RD,确认RD在整个routing-instance里是唯一的配置RT,确认RT在整个routing-instance里是唯一的,并且同一个routing-instance里的多个PE上RT要相同配置PE-CE之间的静态路由,这里要注意,在PE-CE之间为以太网连接的情况下,一定要加一个特定的静态路由,目的地址为PE-CE之间的互联的IP子网,下一跳地址为对端CE的接口IP地址配置PE-CE之间的OSPF路由,这里要注意,一定要加一个特定的POLICY,目的是为了将从对端PE学到的VPN路由注入PE-CE之间运行的OSPF协议,使得两端的CE互相能学到对方的路由。