数据网-华为-S3352交换机- ARP病毒攻击断网故障-流程图

ARP攻击导致不能上网

ARP攻击百科名片ARP攻击示意图ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术。

此种攻击可让攻击者取得局域网上的数据封包甚至可篡改封包,且可让网络上特定计算机或所有计算机无法正常连接。

最早探讨ARP攻击的文章是由Yuri Volobue所写的《ARP 与ICMP转向游戏》。

目录ARP定义ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP 协议栈中的底层协议,对应于数据链路层,负责将某个IP地址解析成对应的MAC地址。

ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC 地址,以保证通信的进行。

ARP(AddressResolutionProtocol)是地址解析协议,是一种将IP地址转化成物理地址的协议。

从IP地址到物理地址的映射有两种方式:表格方式和非表格方式。

ARP具体说来就是将网络层(IP层,也就是相当于OSI的第三层)地址解析为数据连接层(MAC层,也就是相当于OSI的第二层)的MAC 地址。

ARP攻击原理ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP 响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

ARP攻击主要是存在于局域网网络中,局域网中若有一台计算机感染ARP 木马,则感染该ARP木马的系统将会试图通过“A RP欺骗”手段截获所在网络内其它计算机的通信信息,并因此造成网内其它计算机的通信故障。

某机器A要向主机B发送报文,会查询本地的ARP缓存表,找到B的IP 地址对应的MAC地址后,就会进行数据传输。

如果未找到,则A广播一个ARP 请求报文(携带主机A的IP地址Ia——物理地址Pa),请求IP地址为Ib 的主机B回答物理地址Pb。

网上所有主机包括B都收到ARP请求,但只有主机B识别自己的IP地址,于是向A主机发回一个ARP响应报文。

华为交换机防ARP攻击配置手册

华为交换机防ARP攻击配置手册ARP防攻击配置下表列出了本章所包含的内容。

3.1 ARP地址欺骗防攻击3.1.1 ARP地址欺骗防攻击简介ARP协议缺少安全保障机制,维护起来耗费人力,且极易受到攻击。

●对于静态配置IP地址的网络,目前只能通过配置静态ARP方式防止ARP表项被非法修改,但是配置繁琐,需要花费大量人力去维护,极不方便;●对于动态配置IP地址的网络,攻击者通过伪造其他用户发出的ARP报文,篡改网关设备上的用户ARP表项,可以造成其他合法用户的网络中断。

图3-1 ARP地址欺骗攻击示意图如图3-1所示,A为合法用户,通过交换机G与外界通讯:攻击者B通过伪造A 的ARP报文,使得G设备上A的ARP表项中的相应信息被修改,导致A与G的通讯失败。

对于动态ARP地址欺骗攻击方式,S9500系列交换机可通过以下方法进行防御。

1. 固定MAC地址对于动态ARP的配置方式,交换机第一次学习到ARP表项之后就不再允许通过ARP学习对MAC地址进行修改,直到此ARP表项老化之后才允许此ARP表项更新MAC地址,以此来确保合法用户的ARP 表项不被修改。

固定MAC有两种方式:Fixed-mac和Fixed-all。

●Fixed-mac方式;不允许通过ARP学习对MAC地址进行修改,但允许对VLAN 和端口信息进行修改。

这种方式适用于静态配置IP地址,但网络存在冗余链路的情况。

当链路切换时,ARP表项中的端口信息可以快速改变。

●Fixed-all方式;对动态ARP和已解析的短静态ARP、MAC、VLAN和端口信息均不允许修改。

这种方式适用于静态配置IP地址、网络没有冗余链路、同一IP地址用户不会从不同端口接入交换机的情况。

2. 主动确认(Send-ack)交换机收到一个涉及MAC地址修改的ARP报文时,不会立即修改原ARP表项,而是先对原ARP表中与此MAC地址对应的对应用户发一个单播确认:●如果在一定时间内收到原用户的应答报文,说明原用户仍存在,则在后续一分钟时间内不允许对此ARP表项进行MAC地址修改;同样,ARP表项在新生成一分钟时间内,也不允许修改此ARP表项中的MAC地址;●如果一定时间内没有收到原用户的应答报文,则对新用户发起一个单播请求报文,收到新用户的应答报文之后才修改ARP表项,使新用户成为合法用户。

局域网ARP攻击方法图解

1,攻击机:安装WinPcap2,攻击机:运行‘局域网终结者’,写入目标主机的IP,点‘添加到阻断列表’;3,目标机:网络连接被阻断;4,攻击机:取消选中地址;5,到目标机器上验证,网络通信应该恢复正常。

WinArpAttacker攻击WinArpAttacker的界面分为四块输出区域第一个区域:主机列表区,显示的信息有局域网内的机器IP、MAC、主机名、是否在线、是否在监听、是否处于被攻击状态。

另外,还有一些ARP数据包和转发数据包统计信息,如:ArpSQ:是该机器的发送ARP请求包的个数;ArpSP:是该机器的发送回应包个数;ArpRQ:是该机器的接收请求包个数;ArpRQ:是该机器的接收回应包个数;Packets:是转发的数据包个数,这个信息在进行SPOOF时才有用。

Traffic:转发的流量,是K为单位,这个信息在进行SPOOF时才有用。

第二个区域是检测事件显示区,在这里显示检测到的主机状态变化和攻击事件。

能够检测的事件列表请看英文说明文档。

主要有IP冲突、扫描、SPOOF监听、本地ARP表改变、新机器上线等。

当你用鼠标在上面移动时,会显示对于该事件的说明。

第三个区域显示的是本机的ARP表中的项,这对于实时监控本机ARP表变化,防止别人进行SPOOF攻击是很有好处的。

第四个区域是信息显示区,主要显示软件运行时的一些输出,如果运行有错误,则都会从这里输出。

一、扫描。

当点击“Scan”工具栏的图标时,软件会自动扫描局域网上的机器。

并且显示在其中。

当点击“Scan checked"时,要求在机器列表中选定一些机器才扫描,目的是扫描这些选定机器的情况。

当点击"Advanced"时,会弹出一个扫描框。

这个扫描框有三个扫描方式:第一个是扫描一个主机,获得其MAC地址。

第二个方式是扫描一个网络范围,可以是一个C类地址,也可以是一个B类地址,建议不要用B类地址扫描,因为太费时间,对网络有些影响。

轻轻松松对付ARP网络攻击图解教程

轻轻松松对付ARP网络攻击图解教程最近很多用户反映,上网总是掉线。

显示IP冲突,出现有MAC地些在攻击。

据我们监测发现是有些用户在使用某些软件造成的。

比如:网络执法官等。

为了解决这一问题,请广大用户使用下列方法,避免再次受到攻击。

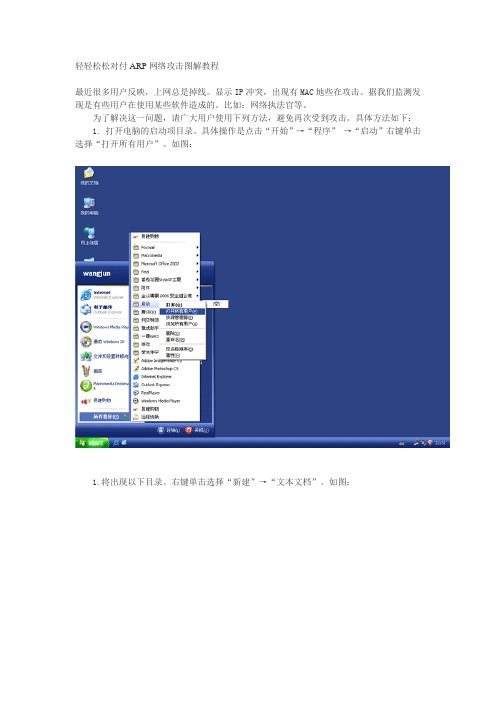

具体方法如下:1. 打开电脑的启动项目录。

具体操作是点击“开始”→“程序”→“启动”右键单击选择“打开所有用户”。

如图:1.将出现以下目录。

右键单击选择“新建”→“文本文档”。

如图:1. 然后会出现一个新建文本文档,打开它。

在其中输入如下内容:arp –darp –darp –darp –s 192.168.1.1 00-e0-eb-81-81-85arp –s 192.168.1.100 00-0a-45-1c-c7-8e(注:以上的红色部分为本机的网关IP与MAC的对映关系,兰色部分本机IP与MAC的对映关系。

具体的值各用户会有不同。

请不要照以上完全抄写!如何查看本的IP与MAC以及网关的IP与MAC以下将做介绍。

)如何查看本的IP与MAC以及网关的IP与MAC点击“开始”→“运行”。

在打开中输入cmda. 点击确定后将出现下图所示。

然后在其中输入ipconfig/all 如图:c. 然后继续输入arp –a 可以查看网关的MAC地址。

如图:4. 编写完以后,点击“文件”→“另存为”。

注意文件名一定要是*.bat 如arp.bat 保存类型注意要选择所有类型。

点击保存就可以了。

最后删除之前创建的“新建文本文档”就可以。

5.最后重新启动一下电脑就可以。

华为(H3C)3600、3900交换机阻止ARP病毒配置

华为(H3C)3600、3900交换机阻止ARP病毒配置如何使用华为(H3C)3600、3900交换机阻止ARP病毒ARP病毒会在LAN中宣告自己是网关,具体做法找到局域网网关的IP,然后发送ARP广播,宣称网关IP对应的MAC地址是自己的网卡MAC地址。

局域网中其他计算机在收到这个广播后,会更新自己的ARP缓存列表,以后的其他计算机原本发往网关的数据包将会发送到中了ARP病毒的计算机。

该中毒计算机将会分析这些数据包,从中获取如邮箱帐号密码、QQ登录帐号密码等敏感信息,并且因中毒计算机要分析这些信息,可能来不及将数据包全部转发到真正的网关去(或许根本就不转发),从而造成其他计算机上网缓慢(甚至中断)。

解决这个问题的方法是阻止中了ARP病毒的计算机发送宣称自己是网关的ARP广播,这样就不能对局域网中的其他计算机造成危害了。

只有智能的交换机才有这样的功能,下面是在H3C的S3900和S3600系列的交换机上实现的例子(本人测试通过):环境描述:局域网IP地址范围:192.168.2.0/24,网关是192.168.2.254交换机:H3C S3952,端口48上接的是网关,定义自定义的ACL:acl number 5000rule 0 deny 0806 ffff 16 c0a802fe ffffffff 32解释:rule 0 :规则序号为0,当规则下发到硬件中执行时,序号不起作用;deny :禁止;0806 ffff :IP数据包中的协议号,0806表示ARP广播。

其中ffff 是掩码,“0806 ffff”的意思是只有目标区域等于0806才算是匹配,如果掩码是fff0,则目标区域是0805、0806、0807等都可以匹配;16 :协议号0806在数据包中的偏移地址。

此偏移量根据不同的交换机型号、不同的交换板型号、不同的配置(VLAN,VPN等)的配置有所不同。

根据网上的资料,可能的值会有:16、20、24、40,并且肯定是偶数。

最新-华为交换机如何识别arp攻击 精品

华为交换机如何识别arp攻击篇一:华为交换机防攻击配置手册防攻击配置下表列出了本章所包含的内容。

31地址欺骗防攻击311地址欺骗防攻击简介协议缺少安全保障机制,维护起来耗费人力,且极易受到攻击。

对于静态配置地址的网络,目前只能通过配置静态方式防止表项被非法修改,但是配置繁琐,需要花费大量人力去维护,极不方便;?对于动态配置地址的网络,攻击者通过伪造其他用户发出的报文,篡改网关设备上的用户表项,可以造成其他合法用户的网络中断。

?图3-1地址欺骗攻击示意图如图3-1所示,为合法用户,通过交换机与外界通讯:攻击者通过伪造的报文,使得设备上的表项中的相应信息被修改,导致与的通讯失败。

对于动态地址欺骗攻击方式,9500系列交换机可通过以下方法进行防御。

1固定地址对于动态的配置方式,交换机第一次学习到表项之后就不再允许通过学习对地址进行修改,直到此表项老化之后才允许此表项更新地址,以此来确保合法用户的表项不被修改。

固定有两种方式:-和-。

-方式;不允许通过学习对地址进行修改,但允许对和端口信息进行修改。

这种方式适用于静态配置地址,但网络存在冗余链路的情况。

当链路切换时,表项中的端口信息可以快速改变。

?-方式;对动态和已解析的短静态、、和端口信息均不允许修改。

这种方式适用于静态配置地址、网络没有冗余链路、同一地址用户不会从不同端口接入交换机的情况。

?2主动确认(-)交换机收到一个涉及地址修改的报文时,不会立即修改原表项,而是先对原表中与此地址对应的对应用户发一个单播确认:如果在一定时间内收到原用户的应答报文,说明原用户仍存在,则在后续一分钟时间内不允许对此表项进行地址修改;同样,表项在新生成一分钟时间内,也不允许修改此表项中的地址;?如果一定时间内没有收到原用户的应答报文,则对新用户发起一个单播请求报文,收到新用户的应答报文之后才修改表项,使新用户成为合法用户。

ARP 病毒的症状及处理方式

ARP 病毒的症状及处理方式2019-01-01 19:49一般感染了ARP病毒或是受到了ARP攻击,电脑会出现以下几个症状:1、网络访问时断时继,掉线频繁,网络访问速度越来越慢;2、同一网段的大部分上网电脑无法正常连接网络;3、系统任务管理器中出现一个可疑的进程,如:MIR0.dat ......;4、在路由器中查看ARP信息时,会出现很多IP地址对应同一MAC地址的情况;5、重启电脑或者在DOS窗口下运行“arp -d” 后,又可以恢复上网。

ARP 病毒的检测方法及简单的处理方式:当出现上述情况之一时,有可能你的电脑已经感染了ARP病毒或是受到了ARP攻击。

1、点击开始-->运行,输入 CMD 回车,进入命令窗口,输入命令:arp -d 回车,打开浏览器重新尝试上网,若能短暂正常访问,则说明已经感染了ARP病毒,此时打开任务管理器检查是否有 MIR0.dat 进程,如有这个进程,可以直接结束进程。

2、静态ARP绑定网关,先用上面所说方法进入命令窗口,输入命令:arp -a ,查看网关IP对应的正确 MAC 地址,并记录这一地址。

此时若已经不能上网了,则先运行一次命令:arp -d ,清空arp缓存中的内容,立即将网络断开(禁用网卡或拔掉网线)再用 ARP -a 查看正确的网关地址。

找到正确的网关IP和MAC地址后,用以下命令进行绑定:arp -s 网关IP 网关mac例如:网关IP:192.168.1.1 网关MAC :00-01-02-03-04-05arp -s 192.168.1.1 00-01-02-03-04-053、制作批处理文件当用以上方式绑定网关,电脑重启后绑定就会消失,因此可以制作一个批处理文件,重启后自动执行绑定。

打开记事本,写入以下内容:@echo offarp -darp -s 192.168.1.1 00-01-02-03-04-05另保存为 warp.bat ,将这个文件拖到“开始--->程序--->启动”中,下次启动电脑就会自动执行这个文件绑定网关了。

ARP欺骗病毒导致网络故障案例

文档名称 文档密级:

2014-1-23

华为机密,未经许可不得扩散 第1页, 共1页 ARP 欺骗病毒导致网络故障案例

用户报故障现象:

用户有的不能获取ip 地址,有的能够获取ip 地址,但是ping 不通网关,spes 不能认证,显示一个叉在右下角spes 图标上。

网络设备故障现象:

基本有两种现象:

1、登陆用户连接的交换机,检查日志,会发现交换机有上有大量日志是:报网关ip 冲突,与网关ip 冲突的那个mac 地址很有可能就是感染病毒的机器;

2、有些病毒机器不会在网络交换机上有网关ip 冲突,但是会发现同一网段的交换机时而通时而不通,并且确认交换机上没有环路告警,

端口报文及广播包也没发现异常。

引发故障的原因:

ARP 欺骗病毒,中毒的机器会不断发送ARP 响应,导致其他机器学习到错误的ARP 表项,ping 不通网关,引起网络不能通过spes 认证。

故障查找:

1、如果交换机上有日志报网关ip 冲突,则在5200上查找与网关ip 冲突的mac 地址,就能查出是哪位员工的机器中了病毒,赶紧通知他/她从网络断开;

2、如果交换机上看不到网关ip 冲突日志,则在能够获取ip 地址但不能认证的用户机器上,使用arp -a ,查看网关mac ,应该就是中毒的员工机器的mac ,然后在5200上查找该mac ,就能查出是哪位员工的机器中了病毒,赶紧通知他/她从网络断开;

3、如果不是以上两种情况,可以通过抓包来看,不断发送ARP 报文的那个mac 就是中毒机器的mac 。

4、也可以通过在客户端安装NS 提供的这个工具,就可以查看是谁中毒了:

解决方案:

通知网络安全部给用户机器检查和杀毒或让中毒用户重新安装系统。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1、内网环路会导 致网络中断

是否为网络环 路引发? N 2、交换机路由器 故障会导致网络中 断 是否为设备故 障引发? N 3、木马、病毒攻 击会导致网络中断

Y

当环路产生时,将大量消耗系统资源,根据当前状态很明显没 有环路产生。

检测了路由器与交换机之间互联的端口及网线,未发现异常, 通过笔记本直连PING测试,都可正常通信

故障 诊断

Y

设备运行正常排除交换机、路由器故障问题。

根据上述排查,可能是网终端感染ARP病毒,或者是网关MAC 地址欺诈,或者是大量发送广播包造成网络拥塞。

是否为病毒引 发?

Y

通过查看路由器及交换机日志,登录路由器后,我们发 现日志中有如下告警:内网中存在着arp泛洪攻击,进行 抓包分析,发现异常ARP流量,可以确定是arp病毒,导 致的网络中断。

Y

解决 措施

删除arp病毒

利用Wireshark网络流量抓包分析和查看交换机动态MAC地址 表的方法,我们确定了感染病毒的机器,对其进行杀毒,清除 相关病毒、木马。

投诉问题是否 消除? Y

预防 /监 控措 施

ቤተ መጻሕፍቲ ባይዱ

经验总结

结束

1)首先要做好终端基础资料的统计,一旦发生故障,可以根 据统计资料进行快速准确定位。 2)其次,营业厅体验类终端由于可被用户随意操作,感染病 毒风险极大,鉴于目前业务部门体验类内容较多,无法启用软 件控制策略,只能由营业厅人员加强巡视,特别是避免用户进 行不明软件的安装下载。 3)最后,在技术层面,为了避免该类型终端后期再次因ARP 病毒原因对内网造成影响,我们对该类终端的交换机端口进行 了广播包流量限制。

故障案例流程图

故障处理流程

故障 描述

某营业部及下属营 业厅网络中断 外网无告警,故障 位于内网。

工作要求

所有终端无法正常办公。主要表现为无法PING通网关,网卡及网 线状态均正常,相关网络设备状态指示灯正常,传输无告警,可 远程登陆到路由器上进行操作。 常见故障类型如下: 1)内网形成环路,造成网络宕机; 2)路由器及交换机故障(吊死、硬件损坏等、网线损坏); 3)内部网络终端受ARP类病毒攻击,内网ARP表混乱; 进行环路检测,通过Console口登陆到S3352交换机上,使用 display log指令查看日志,没有环回告警;再次,查看系统CPU 及内存占用率,命令分别为display cpu和display mem,CPU占 用率为10%,内存占用率为56%;