常用端口命令以及关闭方法

如何关闭计算机的各种端口

如何关闭计算机的各种端口计算机“端口”是英文port的义译,可以认为是计算机与外界通讯交流的出口。

其中硬件领域的端口又称接口,如:USB端口、串行端口等。

软件领域的端口是一种抽象的软件结构,包括一些数据结构和I/O(基本输入输出)缓冲区。

按端口号可分为3大类:(1)公认端口(Well Known Ports):从0到1023,它们紧密绑定(binding)于一些服务。

通常这些端口的通讯明确表明了某种服务的协议。

例如:80端口实际上总是HTTP通讯。

(2)注册端口(Registered Ports):从1024到49151。

它们松散地绑定于一些服务。

也就是说有许多服务绑定于这些端口,这些端口同样用于许多其它目的。

例如:许多系统处理动态端口从1024左右开始。

(3)动态和/或私有端口(Dynamic and/or Private Ports):从49152到65535。

理论上,不应为服务分配这些端口。

实际上,机器通常从1024起分配动态端口。

但也有例外:SUN 的RPC端口从32768开始。

一些端口常常会被黑客利用,还会被一些木马病毒利用,对计算机系统进行攻击,以下是计算机端口的介绍以及防止被黑客攻击的简要办法。

8080端口端口说明:8080端口同80端口,是被用于WWW代理服务的,可以实现网页浏览,经常在访问某个网站或使用代理服务器的时候,会加上“:8080”端口号,比如:8080。

端口漏洞:8080端口可以被各种病毒程序所利用,比如Brown orifice(BrO)特洛伊木马病毒可以利用8080端口完全遥控被感染的计算机。

另外,RemoConChubo,RingZero木马也可以利用该端口进行攻击。

操作建议:一般我们是使用80端口进行网页浏览的,为了避免病毒的攻击,我们可以关闭该端口。

端口:21服务:FTP说明:FTP服务器所开放的端口,用于上传、下载。

最常见的攻击者用于寻找打开anonymous 的FTP服务器的方法。

如何打开和关闭常用端口

如何打开和关闭常用端口查看端口在Windows 2000/XP/Server 2003中要查看端口,可以使用Netstat命令:依次点击“开始→运行”,键入“cmd”并回车,打开命令提示符窗口。

在命令提示符状态下键入“netstat -a -n”,按下回车键后就可以看到以数字形式显示的TCP和UDP连接的端口号及状态。

小知识:Netstat命令用法命令格式:Netstat -a -e -n -o -s-a 表示显示所有活动的TCP连接以及计算机监听的TCP和UDP端口。

-e 表示显示以太网发送和接收的字节数、数据包数等。

-n 表示只以数字形式显示所有活动的TCP连接的地址和端口号。

-o 表示显示活动的TCP连接并包括每个连接的进程ID(PID)。

-s 表示按协议显示各种连接的统计信息,包括端口号。

关闭/开启端口在介绍各种端口的作用前,这里先介绍一下在Windows中如何关闭/打开端口,因为默认的情况下,有很多不安全的或没有什么用的端口是开启的,比如Telnet服务的23端口、FTP服务的21端口、SMTP服务的25端口、RPC服务的135端口等等。

为了保证系统的安全性,我们可以通过下面的方法来关闭/开启端口。

关闭端口比如在Windows 2000/XP中关闭SMTP服务的25端口,可以这样做:首先打开“控制面板”,双击“管理工具”,再双击“服务”。

接着在打开的服务窗口中找到并双击“Simple Mail Transfer Protocol (SMTP)”服务,单击“停止”按钮来停止该服务,然后在“启动类型”中选择“已禁用”,最后单击“确定”按钮即可。

这样,关闭了SMTP服务就相当于关闭了对应的端口。

开启端口如果要开启该端口只要先在“启动类型”选择“自动”,单击“确定”按钮,再打开该服务,在“服务状态”中单击“启动”按钮即可启用该端口,最后,单击“确定”按钮即可。

常用端口及说明21端口:21端口主要用于FTP(File Transfer Protocol,文件传输协议)服务。

各种端口的关闭方法

各种端口的关闭方法各种端口的关闭方法要知道端口是否开放,可在运行里输入"cmd"netstat -an 来查看自己开放端口.ip地址的后面的就是端口号。

关闭端口的详细步骤和多种方法。

1.系统关闭方法:(1)21端口:端口说明: ftp 最常见的攻击者用于寻找打开“anonymous”的ftp服务器的方法。

这些服务器带有可读写的目录。

Hackers或Crackers 利用这些服务器作为传送warez (私有程序) 和pr0n(故意拼错词而避免被搜索引擎分类)的节点。

关闭方法:控制面板--管理工具--服务关闭FTP Publishing Service,它提供的服务是通过Internet 信息服务的管理单元提供FTP 连接和管理。

(2)23端口端口说明:Telnet 入侵者在搜索远程登陆UNIX的服务。

大多数情况下入侵者扫描这一端口是为了找到机器运行的操作系统。

此外使用其它技术,入侵者会找到密码。

关闭方法:控制面板--管理工具--服务关闭Telnet服务,它允许远程用户登录到系统并且使用命令行运行控制台程序。

(3)25端口端口说明:smtp 攻击者(spammer)寻找SMTP服务器是为了传递他们的spam。

入侵者的帐户总被关闭,他们需要拨号连接到高带宽的e-mail服务器上,将简单的信息传递到不同的地址。

SMTP服务器(尤其是sendmail)是进入系统的最常用方法之一,因为它们必须完整的暴露于Internet且邮件的路由是复杂的(暴露+复杂=弱点)。

关闭方法:控制面板--管理工具--服务关闭Simple Mail Transport Protocol (SMTP)服务,它提供的功能是跨网传送电子邮件。

(4)80端口端口说明:80端口是为HTTP(HyperT ext Transport Protocol,超文本传输协议)开放的,这是上网冲浪使用最多的协议,主要用于在WWW(World Wide Web,万维网)服务上传输信息的协议。

系统常用的端口及手动关闭

系统常用的端口及手动关闭系统常用的端口,这些一般没害的,一旦有害你就会感觉使用起来怪怪的!7 TCP Echo 简单TCP/IP 服务简单TCP/IP 服务7UDP Echo9 TCP Discard 简单TCP/IP 服务9 UDP Discard 简单TCP/IP 服务13 TCP Daytime 简单TCP/IP 服务13 UDP Daytime 简单TCP/IP 服务17 TCP Quotd 简单TCP/IP 服务17 UDP Quotd 简单TCP/IP 服务19 TCP Chargen 简单TCP/IP 服务19 UDP Chargen 简单TCP/IP 服务20 TCP FTP 默认数据FTP 发布服务21 TCP FTP 控制FTP 发布服务21 TCP FTP 控制应用层网关服务23 TCP Telnet Telnet25 TCP SMTP 简单邮件传输协议25 UDP SMTP 简单邮件传输协议25 TCP SMTP Exchange Server25 UDP SMTP Exchange Server42 TCP WINS 复制Windows Internet 名称服务42 UDP WINS 复制Windows Internet 名称服务53 TCP DNS DNS 服务器53 UDP DNS DNS 服务器53 TCP DNS Internet 连接_blank">防火墙/Internet 连接共享53 UDP DNS Internet 连接_blank">防火墙/Internet 连接共享67 UDP DHCP 服务器DHCP 服务器67 UDP DHCP 服务器Internet 连接_blank">防火墙/Internet 连接共享69 UDP TFTP 普通FTP 后台程序服务80 TCP HTTP Windows 媒体服务80 TCP HTTP 万维网发布服务80 TCP HTTP SharePoint Portal Server88 TCP Kerberos Kerberos 密钥分发中心88 UDP Kerberos Kerberos 密钥分发中心102 TCP X.400 Microsoft Exchange MTA 堆栈110 TCP POP3 Microsoft POP3 服务110 TCP POP3 Exchange Server119 TCP NNTP 网络新闻传输协议123 UDP NTP Windows Time123 UDP SNTP Windows Time135 TCP RPC 消息队列135 TCP RPC 远程过程调用135 TCP RPC Exchange Server137 TCP NetBIOS 名称解析计算机浏览器137 UDP NetBIOS 名称解析计算机浏览器137 TCP NetBIOS 名称解析Server137 UDP NetBIOS 名称解析Server137 TCP NetBIOS 名称解析Windows Internet 名称服务137 UDP NetBIOS 名称解析Windows Internet 名称服务137 TCP NetBIOS 名称解析Net Logon137 UDP NetBIOS 名称解析Net Logon137 TCP NetBIOS 名称解析Systems Management Server 2.0 137 UDP NetBIOS 名称解析Systems Management Server 2.0 138 UDP NetBIOS 数据报服务计算机浏览器138 UDP NetBIOS 数据报服务信使138 UDP NetBIOS 数据报服务服务器138 UDP NetBIOS 数据报服务Net Logon138 UDP NetBIOS 数据报服务分布式文件系统138 UDP NetBIOS 数据报服务Systems Management Server 2.0 138 UDP NetBIOS 数据报服务许可证记录服务139 TCP NetBIOS 会话服务计算机浏览器139 TCP NetBIOS 会话服务传真服务139 TCP NetBIOS 会话服务性能日志和警报139 TCP NetBIOS 会话服务后台打印程序139 TCP NetBIOS 会话服务服务器139 TCP NetBIOS 会话服务Net Logon139 TCP NetBIOS 会话服务远程过程调用定位器139 TCP NetBIOS 会话服务分布式文件系统139 TCP NetBIOS 会话服务Systems Management Server 2.0 139 TCP NetBIOS 会话服务许可证记录服务143 TCP IMAP Exchange Server161 UDP SNMP SNMP 服务162 UDP SNMP 陷阱出站SNMP 陷阱服务389 TCP LDAP 服务器本地安全机构389 UDP LDAP 服务器本地安全机构389 TCP LDAP 服务器分布式文件系统389 UDP LDAP 服务器分布式文件系统443 TCP HTTPS HTTP SSL443 TCP HTTPS 万维网发布服务443 TCP HTTPS SharePoint Portal Server445 TCP SMB 传真服务445 UDP SMB 传真服务445 TCP SMB 后台打印程序445 UDP SMB 后台打印程序445 TCP SMB 服务器445 UDP SMB 服务器445 TCP SMB 远程过程调用定位器445 UDP SMB 远程过程调用定位器445 TCP SMB 分布式文件系统445 UDP SMB 分布式文件系统445 TCP SMB 许可证记录服务445 UDP SMB 许可证记录服务500 UDP IPSec ISAKMP IPSec 服务515 TCP LPD TCP/IP 打印服务器548 TCP Macintosh 文件服务器Macintosh 文件服务器554 TCP RTSP Windows 媒体服务563 TCP NNTP over SSL 网络新闻传输协议593 TCP RPC over HTTP 远程过程调用593 TCP RPC over HTTP Exchange Server636 TCP LDAP SSL 本地安全机构636 UDP LDAP SSL 本地安全机构993 TCP IMAP over SSL Exchange Server995 TCP POP3 over SSL Exchange Server1270 TCP MOM-Encrypted Microsoft Operations Manager 2000 1433 TCP SQL over TCP Microsoft SQL Server1433 TCP SQL over TCP MSSQL$UDDI1434 UDP SQL Probe Microsoft SQL Server1434 UDP SQL Probe MSSQL$UDDI1645 UDP 旧式RADIUS Internet 身份验证服务1646 UDP 旧式RADIUS Internet 身份验证服务1701 UDP L2TP 路由和远程访问1723 TCP PPTP 路由和远程访问1755 TCP MMS Windows 媒体服务1755 UDP MMS Windows 媒体服务1801 TCP MSMQ 消息队列1801 UDP MSMQ 消息队列1812 UDP RADIUS 身份验证Internet 身份验证服务1813 UDP RADIUS 计帐Internet 身份验证服务1900 UDP SSDP SSDP 发现服务2101 TCP MSMQ-DC 消息队列2103 TCP MSMQ-RPC 消息队列2105 TCP MSMQ-RPC 消息队列2107 TCP MSMQ-Mgmt 消息队列2393 TCP OLAP Services 7.0 SQL Server:下层OLAP 客户端支持2394 TCP OLAP Services 7.0 SQL Server:下层OLAP 客户端支持2460 UDP MS Theater Windows 媒体服务2535 UDP MADCAP DHCP 服务器2701 TCP SMS 远程控制(控件)SMS 远程控制代理2701 UDP SMS 远程控制(控件)SMS 远程控制代理2702 TCP SMS 远程控制(数据)SMS 远程控制代理2702 UDP SMS 远程控制(数据)SMS 远程控制代理2703 TCP SMS 远程聊天SMS 远程控制代理2703 UPD SMS 远程聊天SMS 远程控制代理2704 TCP SMS 远程文件传输SMS 远程控制代理2704 UDP SMS 远程文件传输SMS 远程控制代理2725 TCP SQL 分析服务SQL 分析服务器2869 TCP UPNP 通用即插即用设备主机2869 TCP SSDP 事件通知SSDP 发现服务3268 TCP 全局编录服务器本地安全机构3269 TCP 全局编录服务器本地安全机构3343 UDP 集群服务集群服务3389 TCP 终端服务NetMeeting 远程桌面共享3389 TCP 终端服务终端服务3527 UDP MSMQ-Ping 消息队列4011 UDP BINL 远程安装4500 UDP NAT-T 路由和远程访问5000 TCP SSDP 旧事件通知SSDP 发现服务5004 UDP RTP Windows 媒体服务5005 UDP RTCP Windows 媒体服务42424 TCP 会话状态 状态服务51515 TCP MOM-Clear Microsoft Operations Manager 2000 如何打开你所需要的端口方法:打开windows自带的防火墙,在例外选项卡中选择添加端口,比如25,名称写ftp,端口号里输入你想要打开的端口数值;如果你不确定名称是什么就随便写,只要端口号正确就行了!手动关闭系统不常用端口,减少病毒攻击!在这个电脑病毒、网络木马猖狂的时代,只要你上网电脑就有可能受到攻击。

如何关闭电脑不用的端口

如何关闭电脑不用的端口如何关闭电脑不用的端口电脑想要和互联网或者局域网中其他电脑连接,都需要开启一定的端口服务。

那么大家知道要如何关闭电脑不用的端口呢?1、关闭7.9等等端口:关闭Simple TCP/IP Service,支持以下TCP/IP服务:Character Generator,Daytime, Discard, Echo, 以及Quote of the Day。

2、关闭80口:关掉WWW服务。

在“服务中显示名称为"World Wide Web Publishing Service",通过 Internet 信息服务的管理单元提供 Web 连接和管理。

3、关掉25端口:关闭Simple Mail Transport Protocol (SMTP)服务,它提供的功能是跨网传送电子邮件。

4、关掉21端口:关闭FTP Publishing Service,它提供的服务是通过 Internet 信息服务的管理单元提供 FTP 连接和管理。

5、关掉23端口:关闭Telnet服务,它允许远程用户登录到系统并且使用命令行运行控制台程序。

6、还有一个很重要的就是关闭server服务:此服务提供RPC支持、文件、打印以及命名管道共享。

关掉它就关掉了win2k的默认共享,比如ipc$、c$、admin$等等,此服务关闭不影响您的其他操作。

7、还有一个就是139端口:139端口是NetBIOS Session端口,用来文件和打印共享,注意的是运行samba的unix机器也开放了139端口,功能一样。

以前流光2000用来判断对方主机类型不太准确,估计就是139端口开放既认为是NT机,现在好了。

关闭139端口方法是在“网络和拨号连接”中“本地连接”中选取“Internet协议(TCP/IP)”属性,进入“高级TCP/IP设置”“WINS设置”里面有一项“禁用TCP/IP的NETBIOS”,打勾就关闭了139端口。

如何关闭常见端口(113、4899、389、6129等端口)-电脑资料

如何关闭常见端口(113、4899、389、6129等端口)-电脑资料113端口木马的清除(仅适用于windows系统):这是一个基于irc聊天室控制的木马程序,。

1.首先使用netstat -an命令确定自己的系统上是否开放了113端口2.使用fport命令察看出是哪个程序在监听113端口fport工具下载例如我们用fport看到如下结果:Pid Process Port Proto Path392 svchost -> 113 TCP C:\WINNT\system32\vhos.exe我们就可以确定在监听在113端口的木马程序是vhos.exe而该程序所在的路径为c:\winnt\system32下。

3.确定了木马程序名(就是监听113端口的程序)后,在任务管理器中查找到该进程,并使用管理器结束该进程。

4.在开始-运行中键入regedit运行注册表管理程序,在注册表里查找刚才找到那个程序,并将相关的键值全部删掉。

5.到木马程序所在的目录下删除该木马程序。

(通常木马还会包括其他一些程序,如rscan.exe、psexec.exe、ipcpass.dic、ipcscan.txt等,根据木马程序不同,文件也有所不同,你可以通过察看程序的生成和修改的时间来确定与监听113端口的木马程序有关的其他程序)6.重新启动机器。

3389端口的关闭:首先说明3389端口是windows的远程管理终端所开的端口,它并不是一个木马程序,请先确定该服务是否是你自己开放的。

如果不是必须的,请关闭该服务。

win2000关闭的方法:win2000server 开始-->程序-->管理工具-->服务里找到Terminal Services服务项,选中属性选项将启动类型改成手动,并停止该服务。

win2000pro 开始-->设置-->控制面板-->管理工具-->服务里找到Terminal Services服务项,选中属性选项将启动类型改成手动,并停止该服务。

关闭常见的网络端口方法

关闭常见的网络端口方法一:135端口135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM (分布式组件对象模型)服务。

端口说明:135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务,通过RPC可以保证在一台计算机上运行的程序可以顺利地执行远程计算机上的代码;使用DCOM可以通过网络直接进行通信,能够跨包括HTTP协议在内的多种网络传输。

端口漏洞:相信去年很多Windows 2000和Windows XP用户都中了“冲击波”病毒,该病毒就是利用RPC漏洞来攻击计算机的。

RPC本身在处理通过TCP/IP的消息交换部分有一个漏洞,该漏洞是由于错误地处理格式不正确的消息造成的。

该漏洞会影响到RPC与DCOM 之间的一个接口,该接口侦听的端口就是135。

操作建议:为了避免“冲击波”病毒的攻击,建议关闭该端口。

操作步骤如下:一、单击“开始”——“运行”,输入“dcomcnfg”,单击“确定”,打开组件服务。

二、在弹出的“组件服务”对话框中,选择“计算机”选项。

三、在“计算机”选项右边,右键单击“我的电脑”,选择“属性”。

四、在出现的“我的电脑属性”对话框“默认属性”选项卡中,去掉“在此计算机上启用分布式COM”前的勾。

二139端口139 NetBIOS File and Print Sharing 通过这个端口进入的连接试图获得NetBIOS/SMB服务。

这个协议被用于Windows"文件和打印机共享"和SAMBA。

在Internet 上共享自己的硬盘是可能是最常见的问题。

大量针对这一端口始于1999,后来逐渐变少。

2000年又有回升。

一些VBS(IE5 VisualBasic Scripting)开始将它们自己拷贝到这个端口,试图在这个端口繁殖。

这里有说到IPC$漏洞使用的是139,445端口致命漏洞——IPC$其实IPC$漏洞不是一个真正意义的漏洞.通常说的IPC$漏洞其实就是指微软为了方便管理员而安置的后门-空会话。

服务器端口关闭方法详解

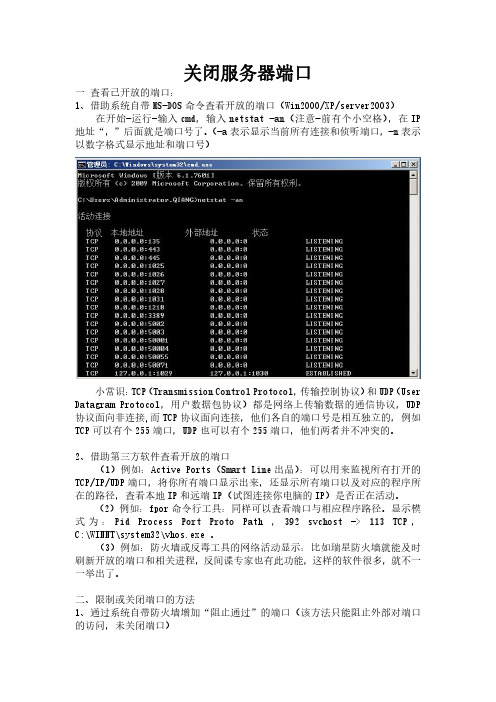

关闭服务器端口一查看已开放的端口:1、借助系统自带MS-DOS命令查看开放的端口(Win2000/XP/server2003)在开始-运行-输入cmd,输入netstat-an(注意-前有个小空格),在IP 地址“,”后面就是端口号了。

(-a表示显示当前所有连接和侦听端口,-n表示以数字格式显示地址和端口号)小常识:TCP(Transmission Control Protocol,传输控制协议)和UDP(User Datagram Protocol,用户数据包协议)都是网络上传输数据的通信协议,UDP 协议面向非连接,而TCP协议面向连接,他们各自的端口号是相互独立的,例如TCP可以有个255端口,UDP也可以有个255端口,他们两者并不冲突的。

2、借助第三方软件查看开放的端口(1)例如:Active Ports(Smart Line出品):可以用来监视所有打开的TCP/IP/UDP端口,将你所有端口显示出来,还显示所有端口以及对应的程序所在的路径,查看本地IP和远端IP(试图连接你电脑的IP)是否正在活动。

(2)例如:fpor命令行工具:同样可以查看端口与相应程序路径。

显示模式为:Pid Process Port Proto Path,392svchost->113TCP,C:\WINNT\system32\vhos.exe。

(3)例如:防火墙或反毒工具的网络活动显示:比如瑞星防火墙就能及时刷新开放的端口和相关进程,反间谍专家也有此功能,这样的软件很多,就不一一举出了。

二、限制或关闭端口的方法1、通过系统自带防火墙增加“阻止通过”的端口(该方法只能阻止外部对端口的访问,未关闭端口)(1)打开系统自带的防火墙,选择“高级设置”(2)新建规则(3)选择“端口”,下一步。

(4)选择TCP,指定端口范围,多个端口用英文逗号隔开,下一步。

(TCP 协议的规则创建完成后,以同样的步骤选择UDP创建规则)(5)选择“阻止连接”,下一步。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

常用端口命令以及关闭方法

一、常用端口及其分类

电脑在Internet上相互通信需要使用TCP/IP协议,根据TCP/IP协议规定,电脑有256×256(65536)个端口,这些端口可分为TCP端口和UDP端口两种。

如果按照端口号划分,它们又可以分

为以下两大类:

1.系统保留端口(从0到1023)

这些端口不允许你使用,它们都有确切的定义,对应着因特网上常见的一些服务,每一个打开的此类端口,都代表一个系统服务,例如80端口就代表Web服务。

21对应着FTP,25

对应着SMTP、110对应着POP3等。

2.动态端口(从1024到65535)

当你需要与别人通信时,Windows会从1024起,在本机上分配一个动态端口,如果1024端口未关闭,再需要端口时就会分配1025端口供你使用,依此类推。

但是有个别的系统服务会绑定在1024到49151的端口上,例如3389端口(远程终端服务)。

从49152到65535这一段端口,通常没有捆绑系统服务,允许Windows动态分配给你使用。

二、如何查看本机开放了哪些端口

在默认状态下,Windows会打开很多“服务端口”,如果你想查看本机打开了哪些端口、有哪些电脑正在与本机连接,可以使用以下两种方法。

1.利用netstat命令

Windows提供了netstat命令,能够显示当前的TCP/IP 网络连接情况,注意:只有安装了TCP/IP

协议,才能使用netstat命令。

操作方法:单击“开始→程序→附件→命令提示符”,进入DOS窗口,输入命令netstat -na 回车,于是就会显示本机连接情况及打开的端口。

其中Local Address代表本机IP地址和打开的端口号,Foreign Address是远程计算机IP地址和端口号,State表明当前TCP的连接状态,LISTENING是监听状态,表明本机正在打开135端口监听,等待远程电脑的连接。

如果你在DOS窗口中输入了netstat -nab命令,还将显示每个连接都是由哪些程序创建的。

本机在135端口监听,就是由svchost.exe程序创建的,该程序一共调用了5个组件(WS2_32.dll、RPCRT4.dll、rpcss.dll、svchost.exe、ADVAPI32.dll)来完成创建工作。

如果你发现本机打开了

可疑的端口,就可以用该命令察看它调用了哪些组件,然后再检查各组件的创建时间和修改

时间,如果发现异常,就可能是中了木马。

2.使用端口监视类软件

与netstat命令类似,端口监视类软件也能查看本机打开了哪些端口,这类软件非常多,著名的有Tcpview、Port Reporter、绿鹰PC万能精灵、网络端口查看器等,推荐你上网时启动Tcpview,密切监视本机端口连接情况,这样就能严防非法连接,确保自己的网络安全

三、关闭本机不用的端口

默认情况下Windows有很多端口是开放的,一旦你上网,黑客可以通过这些端口连上你的

电脑,因此你应该封闭这些端口。

主要有:TCP139、445、593、1025 端口和UDP123、137、138、445、1900端口、一些流行病毒的后门端口(如TCP 2513、2745、3127、6129 端口),

以及远程服务访问端口3389。

关闭的方法是:

①137、138、139、445端口:它们都是为共享而开放的,你应该禁止别人共享你的机器,所以要把这些端口全部关闭,方法是:单击“开始→控制面板→系统→硬件→设备管理器”,单击“查看”菜单下的“显示隐藏的设备”,双击“非即插即用驱动程序”,找到并双击NetBios over Tcpip,在打开的“NetBios over Tcpip属性”窗口中,单击选中“常规”标签下的“不要使用这个设备(停用)”,单击“确定”按钮后重新启动后即可。

②关闭UDP123端口:单击“开始→设置→控制面板”,双击“管理工具→服务”,停止

Windows Time服务即可。

关闭UDP 123端口,可以防范某些蠕虫病毒。

③关闭UDP1900端口:在控制面板中双击“管理工具→服务”,停止SSDP Discovery Service

服务即可。

关闭这个端口,可以防范DDoS攻击。

④其他端口:你可以用网络防火墙来关闭,或者在“控制面板”中,双击“管理工具→本地

安全策略”,选中“IP 安全策略,在本地计算机”,创建IP 安全策略来关闭。

四、重定向本机默认端口,保护系统安全

如果本机的默认端口不能关闭,你应该将它“重定向”。

把该端口重定向到另一个地址,这样即可隐藏公认的默认端口,降低受破坏机率,保护系统安全。

例如你的电脑上开放了远程终端服务(Terminal Server)端口(默认是3389),可以将它重定向到

另一个端口(例如1234),方法是:

1.在本机上(服务器端)修改

定位到下列两个注册表项,将其中的PortNumber,全部改成自定义的端口(例如1234)即可:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal

Server\Wds\rdpwd\Tds\tcp]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal

Server\WinStations\RDP-Tcp]

2.在客户端上修改

依次单击“开始→程序→附件→通讯→远程桌面连接”,打开“远程桌面连接”窗口,单击“选项”按钮扩展窗口,填写完相关参数后,单击“常规”下的“另存为”按钮,将该连接参数导出为.rdp文件。

用记事本打开该文件,在文件最后添加一行:server port:i:1234 (这里填写你服务器自定义的端口)。

以后,直接双击这个.rdp 文件即可连接到服务器的这个自定义

端口了。