实验一:TCP、ICMP协议分析实验

icmp实验总结

ICMP实验总结1. 引言互联网控制消息协议(Internet Control Message Protocol,简称ICMP)是TCP/IP协议族中的一个网络层协议,它用于在IP网络中传递控制消息和错误报告。

ICMP协议通过发送控制消息和错误报告,帮助网络管理员诊断网络问题,并提供一些基本的错误处理机制。

本次实验旨在深入了解ICMP协议的工作原理、常见的消息类型以及如何利用ICMP进行网络诊断和攻击。

2. 实验环境本次实验使用以下工具和环境: - 操作系统:Linux(Ubuntu) - 网络模拟器:GNS3 - 抓包工具:Wireshark3. 实验步骤与结果3.1 ICMP协议工作原理首先,我们需要了解ICMP协议的工作原理。

ICMP使用IP数据报来传输控制消息,它被封装在IP数据报的数据字段中。

ICMP数据报由一个8字节的头部和一个变长的数据部分组成。

3.2 ICMP消息类型ICMP定义了多种不同类型的消息,每种消息都有不同的目的和功能。

常见的ICMP消息类型包括: - 回显请求(Echo Request)和回显应答(Echo Reply):用于测试主机之间的连通性,类似于ping命令。

- 目的不可达(Destination Unreachable):用于指示数据包无法到达目的地的原因。

- 超时(Time Exceeded):用于指示数据包在传输过程中发生超时。

- 重定向(Redirect):用于告知主机发送数据包时优化路由选择。

3.3 ICMP网络诊断ICMP协议可以用于网络诊断,帮助管理员检测和解决网络问题。

常见的ICMP网络诊断工具包括ping、traceroute和ping-of-death等。

3.3.1 ping命令ping命令使用ICMP回显请求和回显应答消息来测试两台主机之间的连通性。

通过发送一个回显请求消息到目标主机,然后等待目标主机返回一个回显应答消息来判断是否能够正常通信。

主要协议分析实验报告(3篇)

第1篇一、实验背景随着计算机网络技术的飞速发展,网络协议作为计算机网络通信的基础,扮演着至关重要的角色。

为了更好地理解网络协议的工作原理和功能,我们开展了主要协议分析实验。

本实验旨在通过分析常用网络协议的报文格式和工作机制,加深对网络协议的理解。

二、实验目的1. 熟悉常用网络协议的报文格式和工作机制。

2. 掌握网络协议分析工具的使用方法。

3. 培养网络故障排查和问题解决能力。

三、实验环境1. 实验设备:PC机、网线、Wireshark软件。

2. 实验网络:局域网环境,包括路由器、交换机、PC等设备。

四、实验内容本实验主要分析以下协议:1. IP协议2. TCP协议3. UDP协议4. HTTP协议5. FTP协议五、实验步骤1. IP协议分析(1)启动Wireshark软件,选择合适的抓包接口。

(2)观察并分析IP数据报的报文格式,包括版本、头部长度、服务类型、总长度、标识、标志、片偏移、生存时间、协议、头部校验和、源IP地址、目的IP地址等字段。

(3)分析IP分片和重组过程,观察TTL值的变化。

2. TCP协议分析(1)观察TCP数据报的报文格式,包括源端口号、目的端口号、序号、确认号、数据偏移、标志、窗口、校验和、紧急指针等字段。

(2)分析TCP连接建立、数据传输、连接终止的过程。

(3)观察TCP的重传机制和流量控制机制。

3. UDP协议分析(1)观察UDP数据报的报文格式,包括源端口号、目的端口号、长度、校验和等字段。

(2)分析UDP的无连接特性,观察UDP报文的传输过程。

4. HTTP协议分析(1)观察HTTP请求报文和响应报文的格式,包括请求行、头部字段、实体等。

(2)分析HTTP协议的请求方法、状态码、缓存控制等特性。

(3)观察HTTPS协议的加密传输过程。

5. FTP协议分析(1)观察FTP数据报的报文格式,包括命令、响应等。

(2)分析FTP的文件传输过程,包括数据传输模式和端口映射。

TCP协议分析实验报告

TCP协议分析实验报告实验4传输层协议分析一、实验目的1、学习3CDaemon FTP服务器的配置和使用,分析TCP报文格式,理解TCP的连接建立、和连接释放的过程。

2、学习3CDaemon TFTP服务器的配置和使用,分析UDP报文格式,理解TCP协议与UDP协议的区别。

二、实验工具软件3CDaemon软件简介3CDaemon是3Com公司推出的功能强大的集FTP Server、TFTP Server、Syslog Server 和TFTP Client于一体的集成工具,界面简单,使用方便。

这里主要介绍实验中需要用到的FTP Server功能和TFTP Server功能。

1、FTP Server功能(1)配置FTP Server功能:选中左窗格功能窗口,打开FTP Server按钮,单击窗格中的 Configure FTP Server按钮,打开3CDaemon Configuration配置窗口,配置FTP Server功能。

这里需要设置的就是“Upload/Download”路径,作为FTP Server的文件夹,其它选项可以使用系统缺省设置。

设置完成后,单击确认按钮,设置生效。

(2)在实验中,我们使用3CDaemon系统内置的匿名帐户“anonymous”登陆FTP 服务器,客户端使用微软FTP客户端命令,关于Ftp命令的说明介绍如下。

(3) Ftp命令的说明FTP的命令格式:ftp[-v][-d][-i][-n][-g][-w:windowsize][主机名/IP地址] 其中:-v不显示远程服务器的所有响应信息;-n限制ftp的自动登录;-i在多个文件传输期间关闭交互提示-d允许调试、显示客户机和服务器之间传递的全部ftp命令;-g不允许使用文件名通配符;-w:windowsize忽略默认的4096传输缓冲区。

使用FTP命令登录成功远程FTP服务器后进入FTP子环境,在这个子环境下,用户可以使用FTP的内部命令完成相应的文件传输操作。

网络实验指导----ICMP协议的分析与实现

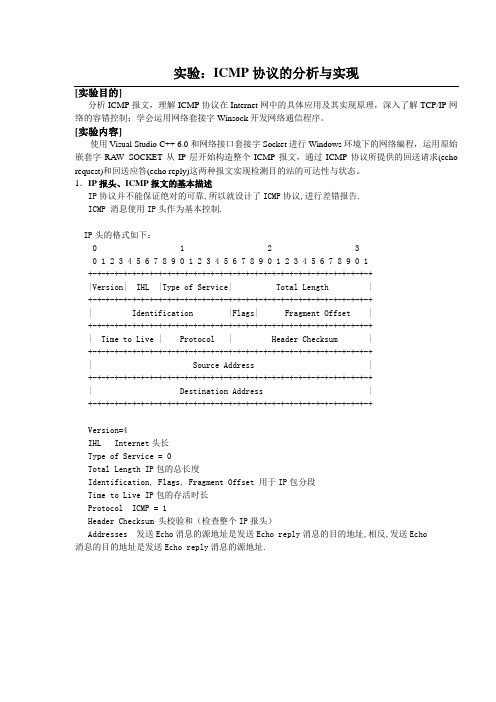

实验:ICMP协议的分析与实现[实验目的]分析ICMP报文,理解ICMP协议在Internet网中的具体应用及其实现原理,深入了解TCP/IP网络的容错控制;学会运用网络套接字Winsock开发网络通信程序。

[实验内容]使用Visual Studio C++ 6.0和网络接口套接字Socket进行Windows环境下的网络编程,运用原始嵌套字RAW_SOCKET从IP层开始构造整个ICMP报文,通过ICMP协议所提供的回送请求(echo request)和回送应答(echo reply)这两种报文实现检测目的站的可达性与状态。

1.IP报头、ICMP报文的基本描述IP协议并不能保证绝对的可靠,所以就设计了ICMP协议,进行差错报告.ICMP 消息使用IP头作为基本控制.IP头的格式如下:0 1 2 30 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+|Version| IHL |Type of Service| Total Length |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Identification |Flags| Fragment Offset |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Time to Live | Protocol | Header Checksum |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Source Address |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Destination Address |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+Version=4IHL Internet头长Type of Service = 0Total Length IP包的总长度Identification, Flags, Fragment Offset 用于IP包分段Time to Live IP包的存活时长Protocol ICMP = 1Header Checksum 头校验和(检查整个IP报头)Addresses 发送Echo消息的源地址是发送Echo reply消息的目的地址,相反,发送Echo消息的目的地址是发送Echo reply消息的源地址.Echo 或 Echo Reply 消息格式如下:0 1 2 30 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Type | Code | Checksum |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Identifier | Sequence Number |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Data |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+Typeecho消息的类型为8echo reply 的消息类型为0.Code=0Checksum为从TYPE开始到IP包结束的校验和,也就是校验整个ICMP报文Identifier如果 code = 0, identifier用来匹配echo和echo reply消息Sequence Number如果 code = 0, identifier用来匹配echo和echo reply消息功能描述:收到echo 消息必须回应 echo reply 消息. identifier 和 sequence number 可能被发送echo的主机用来匹配返回的echo reply消息.例如: identifier 可能用于类似于TCP或UDP的 port用来标示一个会话, 而sequence number 会在每次发送echo请求后递增. 收到echo的主机或路由器返回同一个值与之匹配2 数据结构(1)IP报头格式//定义IP首部typedef struct _iphdr{unsigned char h_lenver; //4 位IP版本号+4位首部长度unsigned char tos; //8位服务类型TOSunsigned short total_len; //16位IP包总长度(字节)unsigned short ident; //1 6位标识, 用于辅助IP包的拆装,本实验不用,置零unsigned short frag_and_flags; //3位标志位+13位偏移位, 也是用于IP包的拆装,本实验不用,置零unsigned char ttl; //8位IP包生存时间TTLunsigned char proto; //8位协议(TCP, UDP 或其他), 本实验置ICMP,置为1unsigned short checksum; //16位IP首部校验和,最初置零,等所有包头都填写正确后,计算并替换.unsigned int sourceIP; //32位源IP地址unsigned int destIP; //32位目的IP地址}IP_HEADER;(2)ICMP报头格式//定义ICMP首部typedef struct _icmphdr{unsigned char i_type; //8位类型, 本实验用8: ECHO 0:ECHO REPL Yunsigned char i_code; //8位代码, 本实验置零unsigned short i_cksum; //16位校验和, 从TYPE开始,直到最后一位用户数据,如果为字节数为奇数则补充一位unsigned short i_id ; //识别号(一般用进程号作为识别号), 用于匹配ECHO和ECHOREPL Y包unsigned short i_seq ; //报文序列号, 用于标记ECHO报文顺序unsigned int timestamp; //时间戳}ICMP_HEADER;3总体设计ICMP协议中的发送、接收ICMP回送请求报文,回送应答报文流程图。

arp,ip,icmp协议数据包捕获分析实验报告数据

arp,ip,icmp协议数据包捕获分析实验报告数据篇一:网络协议分析实验报告实验报告课程名称计算机网络实验名称网络协议分析系别专业班级指导教师学号姓名实验成绩一、实验目的掌握常用的抓包软件,了解ARP、ICMP、IP、TCP、UDP 协议的结构。

二、实验环境1.虚拟机(VMWare或Microsoft Virtual PC)、Windows XX Server。

客户机A客户机B2.实验室局域网,WindowsXP三、实验学时2学时,必做实验。

四、实验内容注意:若是实验环境1,则配置客户机A的IP地址:/24,X为学生座号;另一台客户机B的IP地址:(X+100)。

在客户机A上安装EtherPeek(或者sniffer pro)协议分析软件。

若是实验环境2则根据当前主机A的地址,找一台当前在线主机B完成。

1、从客户机A ping客户机B ,利用EtherPeek(或者sniffer pro)协议分析软件抓包,分析ARP 协议;2、从客户机A ping客户机B,利用EtherPeek(或者sniffer pro)协议分析软件抓包,分析icmp协议和ip协议;3、客户机A上访问,利用E(转载于: 小龙文档网:arp,ip,icmp协议数据包捕获分析实验报告数据)therPeek(或者sniffer pro)协议分析软件抓包,分析TCP和UDP 协议;五、实验步骤和截图(并填表)1、分析arp协议,填写下表12、分析icmp协议和ip协议,分别填写下表表一:ICMP报文分析233、分析TCP和UDP 协议,分别填写下表4表二: UDP 协议 5篇二:网络层协议数据的捕获实验报告篇三:实验报告4-网络层协议数据的捕获实验报告。

网络数据包协议分析实验

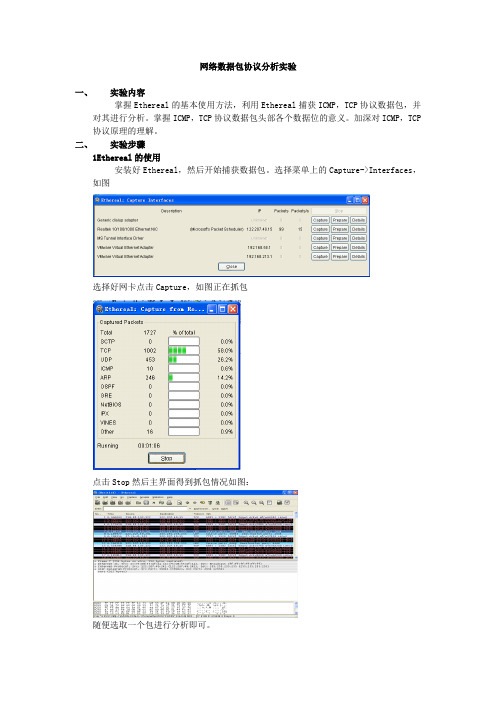

网络数据包协议分析实验一、实验内容掌握Ethereal的基本使用方法,利用Ethereal捕获ICMP,TCP协议数据包,并对其进行分析。

掌握ICMP,TCP协议数据包头部各个数据位的意义。

加深对ICMP,TCP 协议原理的理解。

二、实验步骤1Ethereal的使用安装好Ethereal,然后开始捕获数据包。

选择菜单上的Capture->Interfaces,如图选择好网卡点击Capture,如图正在抓包点击Stop然后主界面得到抓包情况如图:随便选取一个包进行分析即可。

2ICMP协议进入dos界面使用Ping命令,过程中会有ICMP包传输,这时打开Ethereal的抓包工具进行抓包即可。

如图:Ethereal抓到的包如图分析:随便选择一个数据包,然后中间的窗口如图显示分成四层,物理层,MAC层,网络层,ICMP协议。

下面逐步分解:如下图为物理层:显示包的大小为74字节,捕获74字节,包括到达时间,包序号,整个包包含的协议层为eth,ip,icmp,还有数据。

如下图为MAC层:主要信息有MAC层的MAC源地址,目的地址,可以看出地址为6字节48位,还说明了上层协议。

如下图为网络层:分析可知,网络层IP协议层包括版本号(IPV4),首部长度,服务类型,数据长度,标识,标志,寿命,还有上层协议为ICMP。

如下图为ICMP协议:首先是服务类型(请求包),代码号,检验和(正确),标识,序列号,数据。

问题回答:1 What is the IP address of your host? What is the IP address of the destinationhost?答:由网络层分析可知本机IP为1222074915,目的主机IP为1222074913 如图2 Why is it that an ICMP packet does not have source and destination portnumbers?答:它是一种差错和控制报文协议,不仅用于传输差错报文,还传输控制报文。

ICMP协议分析报告

实验名称:利用Wireshark软件进行ICMP抓包实验实验目的:1.掌握Wireshark的基本使用方法。

2.通过对Wireshark抓取的ICMP协议数据包分析,掌握ICMP的帧格式及运行原理。

3.熟悉IP首部各字段的含义及以太网封装格式。

实验环境:1.硬件环境a)网卡信息Description:Realtek RTL8139 Family Fast Ethernet AdapterLink speed:100MBits/sMedia supported:802.3(Ethernet)Media in use: 802.3(Ethernet)Maximum Packet Size 1514其它详细信息见附图1.b)网络组成实验电脑通过ADSL MODEM 接入互联网中联通ADSL服务器,ADSL MODEM和ADSL服务器间通过PPP over Ethernet(PPPoE)协议转播以太网络中PPP帧信息。

电脑通过ADSL方式上网是通过以太网卡(Ethernet)与互联网相连的。

使用的还是普通的TCP/IP方式,并没有付加新的协议,对我们的抓包实验是透明的。

2. 软件环境a)操作系统Microsoft Windows XP Professional 版本 2002 Service Pack 3b)Wireshark 软件通过系统命令systeminfo查看处理器类型为X86-based PC,为32位机,因此选择32位的Wireshark软件(Version:Version 1.2.3 for win32)。

实验的主要步骤和内容:1.理论基础本实验的主要目的是通过软件进一步掌握ICMP协议,因此选用PING 命令来产生ICMP包,通过对这些数据包的分析,达成实验目的。

所以该部分必须包括ICMP报文格式,PING命令运行机制等说明。

a)ICMP简述ICMP(Internet Control Message Protocal)在网络中的主要作用是主机探测、路由维护、路由选择、流量控制。

实验1(网络基础与应用)参考

实验1 网络基础与应用1.1 网络命令及应用【实验目的】通过实验,了解IP/TCP/UDP/ICMP等协议的结构及工作原理;熟悉并掌握常用网络命令的格式和使用方法。

【实验环境】两台以上装有Windows 2000/XP/2003操作系统的计算机。

【实验原理】本实验主要熟悉并使用常用的网络命令,包括:ping、ipconfig、netstat、tracert、net、at、nslookup等。

(1)pingping是使用频率极高的用来检查网络是否畅通或者网络连接速度快慢的网络命令,目的是通过改善特定形式的ICMP包来请求主机的回应,进而获得主机的一些属性。

用于确定本地主机是否能与另一主机交换数据包。

如果ping运行正确,就可以相信基本的连通性和配置参数没有问题。

通过ping命令,可以探测目标主机是否活动,可以查询目标主机的机器名,还可以配合arp命令查询目标主机的MAC地址,可以进行DDoS攻击,有时也可以推断目标主机操作系统,还可以直接ping一个域名来解析得到该域名对应的IP地址。

(2)ipconfig执行ipconfig/all,就会看到所有网络配置的基本信息,这些信息一般用来检测手工配置TCP/IP参数设置的正确性。

如果计算机和所在的局域网使用了DHCP(动态主机配置协议),那么执行ipconfig/all,可以了解计算机是否成功的租用到IP地址,如果租用到IP地址,则可以了解IP地址、子网掩码和默认网关等信息。

(3)netstatnetstat是一个功能强大的命令,用来显示计算机上网时与其他计算机之间详细的连接情况和统计信息(与IP、TCP、UDP和ICMP协议相关的统计数据)。

netstat命令一般用来检测本机各端口的网络连接情况。

(4)tracert用法:tracert IP地址或域名该命令用来显示数据包达到目的主机或经过每一个路由或网关的IP地址,并显示到达每个路由或网关所用的时间。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验一:TCP、ICMP协议分析实验

在这个实验中,我们将通过分析TCP的一个片段发送和接收从你的电脑传送到远程服务器的一个大小为150KB的文件来研究TCP的特性和执行过程,同时也将探索ICMP协议,由ping程序产生的ICMP 消息和ICMP 消息的格式与内容。

在开始之前请打开我们的实验工具Wireshark,点击“捕获”—“选项”选择要捕捉的输入接口,选择“在所有接口上使用混杂模式”,然后点击“开始”,这样可以有选择的捕获只和你有关系的数据包。

一、捕获一个从你的电脑到远程服务器的TCP数据

在我们开始对TCP的研究之前,我们需要利用Wireshark来捕获一个TCP的数据包。

这个包从你的电脑向远程服务器传输一个文件,我们是使用POST方式而不用GET方法是因为我们要传输一个很大数量的数据。

现在按以下步骤做:

1. 打开你的浏览器。

输入:

你将会看到Alice in Wonderland的文本版,然后点击鼠标右键另存到你的电脑中;

2. 接下来输入:

;

3. 你将会看到一个像这样的屏幕:

4. 按“选择文件”按钮选取你刚才保存的文件,请先不要按“Upload alice.txt file”按钮;

5. 现在打开Wireshark,开始数据包的捕获;

6.再回到你的浏览器,按下“Upload alice.txt file”按钮向服务器来上载

文件(一旦这个文件被上载,一个短小的祝词将会显示在你的浏览器窗口);

7.停止Wireshark的捕获,你的Wireshark窗口应该和下面所示的窗口相类似:

来看一下捕获的数据,在主窗口顶部的“应用显示过滤器”中输入“tcp”以用来过滤包。

你所看见的是你的电脑和之间的一系列TCP和HTTP消息。

你可以看到含有SYN消息的最初的三次握手,还可以看到一个HTTP POST消息和一系列从你的电脑发送到的HTTP附加部分的消息。

同时,你也可以看到从 返回到你的电脑的TCP ACK片段。

8. 点击“文件”—“保存”选项将数据保存,命名为tcp-1。

通过观察所捕获数据包的内容回答以下问题:

Q1. 你的电脑向 传输文件时所用的IP地址和TCP端口号是多少?

A1:IP地址:182.138.127.2

TCP端口号:49508

Q2. 的IP地址是多少?该服务器的哪个端口发送和接收TCP片段?

A2:IP地址:128.119.245.12

发送和接收TCP片段端口:80

Q3. 用来在你的电脑和 之间开始TCP连接的TCP SYN片段的序列号是多少?在片段中怎样识别这个片段是一个SYN片段?

A3:开始TCP连接的TCP SYN片段的序列号:2291245470(绝对序列号)

识别片段方式:Syn设置为1

Q4. 回复SYN的SYN ACK片段的序列号是多少?怎样测定这个ACK的值?在片段中靠什么来识别这是一个SYN ACK片段?

A4:Sequence number:1034370948(绝对序列号)

Acknowledgement number:2291245471(绝对序列号)

测定方式:Acknowledgement number比SYN的序列号多1

识别方式:Acknowledgement和Syn均设置为1

Q5. 看到的数据包中有HTTP数据包,其请求方法是什么?其TCP片段的序列号是多少?A5:请求方法:POST

TCP序列号:2712239079(参考下图中随便选一个序列号)

Q6. FIN ACK片段有什么作用?简述终端连接的握手过程。

A6:作用:关闭连接

终端连接握手过程如下:

(1)A发送一个FIN,用来关闭A到B的数据传送。

(2)B收到这个FIN,发回一个ACK,确认序号为收到的序号加1。

和SYN一样,一个FIN将占用一个序号。

(3)B关闭与A的连接,发送一个FIN给A。

(4)A发回ACK报文确认,并将确认序号设置为收到序号加1。

Q7.(附加题)window size value、calculated window size和window size scaling factor之间有什么关系?为什么要这样来计算窗口的值?

A7:window size value:窗口大小;

calculated window size:计划窗口大小;

window size scaling factor:窗口大小缩放因子;

三者之间的关系为:window size scaling factor=calculated window size/ window size value。

Window size value为TCP首部字段窗口填写的值,计算后的calculated window size 是实际可以使用的值。

二、ICMP与ping

现在按以下步骤做:

1. 打开命令提示符;

2. 打开Wireshark,开始捕捉数据包;

3. 在命令提示符里输入:ping -n 10 (参数“-n 10”说明需要发送10 个ping 消息);

4. 当ping程序终止后,停止用Wireshark捕获数据包,Wireshark 窗口应该和下图类似:

来看一下捕获的数据,在主窗口顶部的“应用显示过滤器”中输入“icmp”以用来过滤包。

我们可以看到源端发出了10个查问包并收到了10个响应,可以对每一个响应源端计算往返时间(RTT),也不妨计算一下这10个包平均RTT。

注意到包列表显示出20个包:源端发出的10个ping询问和收到的10个ping 响应。

现在让我们展开由我们电脑

发出的第一个包,在上图中包内容区提供了这个包的信息。

我们看到包内的IP数据包有协议号01(这是ICMP 的协议号),这说明这个IP数据包承载的是一个ICMP包。

然后我们展开ICMP协议部分的信息,我们观察到这个ICMP包的Type为8而Code为0,这称为一个ICMP“请求”包。

5. 点击“文件”—“保存”选项将数据保存,命名为icmp-1。

通过观察所捕获数据包的内容回答以下问题:

Q8. 你主机的IP地址是什么?远程主机的IP地址是什么?

A8:主机IP:182.138.127.2

远程主机IP:128.119.245.12

Q9. ICMP包有没有源和目标端口号?为什么?

A9:ICMP是网络层协议,而端口号是应用层协议所有的,所以一个ICMP包没有源和目标端口号。

Q10. 检查由你主机发送的一个ping请求包。

ICMP type 和code 是多少?Checksum、sequence number和identifier 字段的值各为多少?这个ICMP数据包的数据长度是多少?A10:ICMP type:8

code:0

Checksum:0x4d55

sequence number:6(BE)1536(LE)

identifier:1(BE)256(LE)

数据长度:32比特

Q11. TTL值代表什么含义?你主机发送ping请求包的TTL值是多少?都一样吗?为什么?

A11:主机发送ping请求包的TTL值为64,每个请求包TTL都一样。

Q12. 检查相应的ping回应包,ICMP type和code是多少?若type为3,code为0表示什么意思?

A12:ICMP type:0

code:0

code为零表示:端口不可达

Q13. Checksum、sequence number和identifier 字段的值各为多少?

A13:Checksum:0x5555

sequence number:6(BE)1536(LE)

identifier:1(BE)256(LE)

Q14.(附加题)为什么ping回应包的TTL时间不相同?

A14: 经过的路由器不同。

TTL与目标机器操作系统有关,不同的系统有不同的TTL值。