史上最详细HC路由器NAT典型配置案例

策略路由和NAT实现负载均衡实例(华为防火墙)

rule0permit ip source10.0.0.0 0.255.255.255

acl number3002

rule0permit ip source20.0.0.0 0.255.255.255

#

nat address-group100NAT1100.0.0.1 100.0.0.100

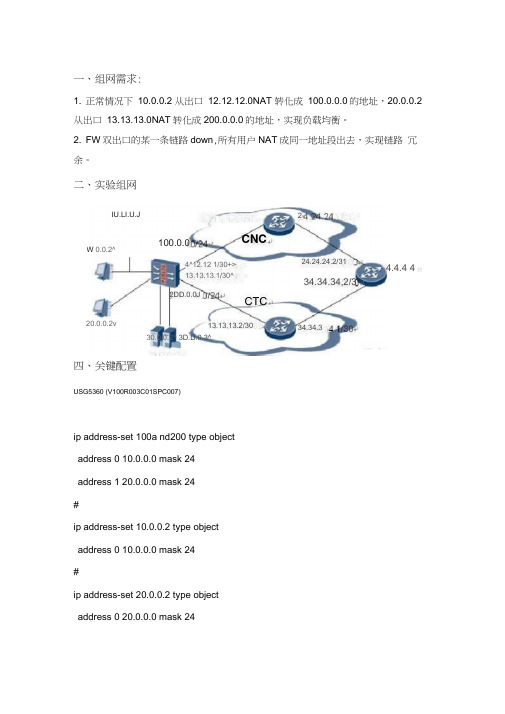

注:方便起见,图中文字的接口用IP地址来表示具体三层接口。

从上图中,我们就可以知道,根据不同的下一跳接口,可以分类出两种不

同的域间策略,这时我们就可以在不同的域间进行不同NAT,实现了实验要求

的NAT需求。那么第二个实验要求能不能实现呢?

答案是确定能实现的。我们可以仔细思考一下,利用策略路由我们可以实

nat实际上在防火墙中也属于域间策略的一种即从上图中我们可以知道nat是在路由选路后进行的而nat的配置很简单只是将匹配的地址acl进行一个地址转换的操作如果不选nopat方式还包括端口所以我们不可能从nat上进行某种操作来实现冗余

一、组网需求:

1.正常情况下10.0.0.2从出口12.12.12.0NAT转化成100.0.0.0的地址,20.0.0.2从出口13.13.13.0NAT转化成200.0.0.0的地址,实现负载均衡。

ip route-static0.0.0.0 0.0.0.0 13.13.13.2

ip route-static 0.0.0.0 0.0.0.0 12.12.12.2

五、实现原理

按照实验要求,如果我们用传统的NAT,将10.0.0.2 nat成

100.0.0.0/24网段,将20.0.0.2 nat成200.0.0.0/24网段,这种方 法是实现不了当FW双线上连线路任意断掉一条业务不断的实验要求。那么我 们应如何解决这个问题呢?首先我们要了解防火墙的处理流程,如下图:

华为NAT配置案例

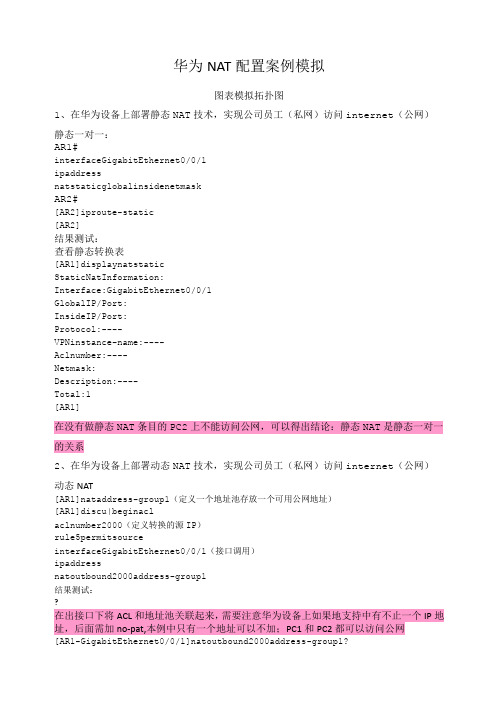

华为NAT配置案例模拟图表模拟拓扑图1、在华为设备上部署静态NAT技术,实现公司员工(私网)访问internet(公网)静态一对一:AR1#interfaceGigabitEthernet0/0/1ipaddressnatstaticglobalinsidenetmaskAR2#[AR2]iproute-static[AR2]结果测试:查看静态转换表[AR1]displaynatstaticStaticNatInformation:Interface:GigabitEthernet0/0/1GlobalIP/Port:InsideIP/Port:Protocol:----VPNinstance-name:----Aclnumber:----Netmask:Description:----Total:1[AR1]在没有做静态NAT条目的PC2上不能访问公网,可以得出结论:静态NAT是静态一对一的关系2、在华为设备上部署动态NAT技术,实现公司员工(私网)访问internet(公网)动态NAT[AR1]nataddress-group1(定义一个地址池存放一个可用公网地址)[AR1]discu|beginaclaclnumber2000(定义转换的源IP)rule5permitsourceinterfaceGigabitEthernet0/0/1(接口调用)ipaddressnatoutbound2000address-group1结果测试:?在出接口下将ACL和地址池关联起来,需要注意华为设备上如果地支持中有不止一个IP地址,后面需加no-pat,本例中只有一个地址可以不加;PC1和PC2都可以访问公网[AR1-GigabitEthernet0/0/1]natoutbound2000address-group1?no-patNotusePAT<cr>PleasepressENTERtoexecutecommand3、在华为设备上部署PAT技术实现公司员工(私网)访问internet(公网)AR1#aclnumber2000rule5permitsourceinterfaceGigabitEthernet0/0/1ipaddressnatoutbound2000(定义复用接口g0/0/1用于PAT转换)结果测试[AR1]disnatoutboundNATOutboundInformation:-------------------------------------------------------------------------- InterfaceAclAddress-group/IP/InterfaceType-------------------------------------------------------------------------- GigabitEthernet0/0/12000easyip-------------------------------------------------------------------------- Total:1[AR1]4、在华为设备上部署静态端口映射技术实现公网用户访问私网服务器静态端口映射-------------------------------------------------------------------------- AR1#aclnumber2000rule5permitsourceinterfaceGigabitEthernet0/0/1ipaddressnatstaticprotocoltcpglobal23inside23natoutbound2000#return[AR1-GigabitEthernet0/0/1]-------------------------------------------------------------------------- AR3#[AR3]iproute-static[AR3]discu|beginvtyuser-interfacevty04authentication-modepasswordsetauthenticationpasswordcipher****user-interfacevty1620[AR3]。

HC华为路由器配置实例

H C华为路由器配置实例 Written by Peter at 2021 in January通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。

1、配置内网接口(Ethernet0/0):[MSR20-20] interface Ethernet0/0[MSR20-20- Ethernet0/0]ip add 242、使用动态分配地址的方式为局域网中的PC分配地址[MSR20-20]dhcp server ip-pool 1[MSR20-20-dhcp-pool-1]network 24[MSR20-20-dhcp-pool-1]dns-list[MSR20-20-dhcp-pool-1] gateway-list3、配置nat[MSR20-20]nat address-group 1 公网IP 公网IP[MSR20-20]acl number 3000[MSR20-20-acl-adv-3000]rule 0 permit ip4、配置外网接口(Ethernet0/1)[MSR20-20] interface Ethernet0/1[MSR20-20- Ethernet0/1]ip add 公网IP[MSR20-20- Ethernet0/1] nat outbound 3000 address-group 15.加默缺省路由[MSR20-20]route-stac 0.0.0.0 外网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl 作nat,一条默认路由指向电信网关. ok!Console登陆认证功能的配置关键词:MSR;console;一、组网需求:要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

二、组网图:三、配置步骤:设备和版本:MSR系列、version , R1508P023c3c1)地址池要连续;2)在出接口做转换;3)默认路由一般要配置。

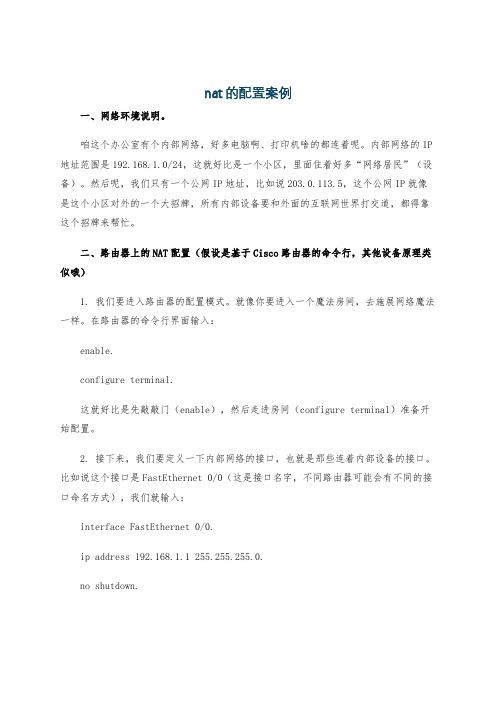

nat的配置案例

nat的配置案例一、网络环境说明。

咱这个办公室有个内部网络,好多电脑啊、打印机啥的都连着呢。

内部网络的IP 地址范围是192.168.1.0/24,这就好比是一个小区,里面住着好多“网络居民”(设备)。

然后呢,我们只有一个公网IP地址,比如说203.0.113.5,这个公网IP就像是这个小区对外的一个大招牌,所有内部设备要和外面的互联网世界打交道,都得靠这个招牌来帮忙。

二、路由器上的NAT配置(假设是基于Cisco路由器的命令行,其他设备原理类似哦)1. 我们要进入路由器的配置模式。

就像你要进入一个魔法房间,去施展网络魔法一样。

在路由器的命令行界面输入:enable.configure terminal.这就好比是先敲敲门(enable),然后走进房间(configure terminal)准备开始配置。

2. 接下来,我们要定义一下内部网络的接口,也就是那些连着内部设备的接口。

比如说这个接口是FastEthernet 0/0(这是接口名字,不同路由器可能会有不同的接口命名方式),我们就输入:interface FastEthernet 0/0.ip address 192.168.1.1 255.255.255.0.no shutdown.这里的“ip address”就是给这个接口设置内部网络的IP地址和子网掩码,“no shutdown”呢,就像是打开这个接口的开关,让它开始工作,不然这个接口就像睡着了一样,没法传递数据。

3. 然后,我们要定义外部网络的接口,这个接口连接着公网。

假设是FastEthernet 0/1,输入:interface FastEthernet 0/1.ip address 203.0.113.5 255.255.255.248.no shutdown.同样的,给这个接口设置公网的IP地址和子网掩码,再把开关打开。

4. 现在,重点来了,配置NAT。

我们要让内部网络的设备能够通过这个公网IP出去访问互联网。

NAT技术详解及配置实例

NAT技术详解及配置实例NAT技术详解及配置实例2007年02⽉26⽇ 22:17:00阅读数:28241NAT作为⼀种减轻IPv4地址空间耗尽速度的⽅法,最早出现在Cisco IOS 11.2版本中。

为什么要使⽤NAT1 内⽹中主机过多,没有⾜够的合法IP地址可⽤。

2 当ISP发⽣变化时,使⽤NAT技术避免了IP地址的重新编址。

3 当两个合并的⽹络中出现了重复地址的时候。

4 利⽤NAT来解决TCP的负载均衡问题。

5 隐藏内部⽹络,增强安全性。

NAT就是将内⽹中使⽤的私有地址转换成可在Internet上进⾏路由的合法地址的技术。

私有地址范围:10.0.0.0 ~ 10.255.255.255172.16.0.0 ~ 172..31.255.255192.168.0.0 ~ 192.168.255.255NAT技术主要分为NAT和PAT。

NAT是从内部本地地址到内部全局地址的⼀对⼀转换。

PAT是从多个内部本地地址到内部全局地址的多对⼀转换。

通过端⼝号确定其多个内部主机的唯⼀性。

NAT术语Inside network:需要翻译成外部地址的内部⽹络。

Outside network:使⽤合法地址进⾏通信的外部⽹络。

Local address:内部⽹络使⽤的地址。

Global address:外部⽹络使⽤的地址。

Inside local address:内部本地地址。

数据在内部⽹络使⽤的地址,⼀般为private ip address。

Inside global address:内部全局地址。

数据为了到达外部⽹络,⽤来代表inside local address的地址,⼀般为ISP提供的合法地址。

Outside local address:外部本地地址,不必是合法地址。

当外部⽹络数据到达内部⽹络,外部⽹络中的主机IP地址与内部⽹络中的主机处在同⼀⽹段时,为防⽌内部主机误认外部主机与⾃⼰在同⼀⽹段⽽⼴播ARP请求,造成⽆法通信,将外部主机的地址转换成外部本地地址之后再与内部主机进⾏通信。

史上最详细HC路由器NAT典型配置案例

史上最详细H C路由器N A T典型配置案例 Last updated on the afternoon of January 3, 2021H3C路由器N A T典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

NAT典型配置举例内网用户通过NAT地址访问外网(静态地址转换)1.组网需求内部网络用户使用外网地址访问Internet。

2.组网图图1-5?静态地址转换典型配置组网图3.配置步骤#按照组网图配置各接口的IP地址,具体配置过程略。

#配置内网IP地址到外网地址之间的一对一静态地址转换映射。

<Router>system-view[Router]natstaticoutbound#使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router]interfacegigabitethernet1/2[Router-GigabitEthernet1/2]natstaticenable[Router-GigabitEthernet1/2]quit4.验证配置#以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router]displaynatstaticStaticNATmappings:Thereare1outboundstaticNATmappings.IP-to-IP:LocalIP?:GlobalIP:InterfacesenabledwithstaticNAT:Thereare1interfacesenabledwithstaticNAT.Interface:GigabitEthernet1/2#通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

[Router]displaynatsessionverboseInitiator:Source?IP/port:DestinationIP/port:VPNinstance/VLANID/VLLID:-/-/-Protocol:ICMP(1)Responder:Source?IP/port:DestinationIP/port:VPNinstance/VLANID/VLLID:-/-/-Protocol:ICMP(1)State:ICMP_REPLYApplication:INVALIDStarttime:2012-08-1609:30:49?TTL:27sInterface(in):GigabitEthernet1/1Interface(out):GigabitEthernet1/2Initiator->Responder:5packets?420bytesResponder->Initiator:5packets?420bytesTotalsessionsfound:1内网用户通过NAT地址访问外网(地址不重叠)1.组网需求·某公司内网使用的IP地址为。

NAT典型配置举例

[Router-behavior-1] redirect interface nat 5/1

[Router-behavior-1] quit

[Router] qos policy 1

[Router-qospolicy-1] classifier 1 behavior 1

[Router-NAT5/1] quit

# 配置连接限制策略1,对源地址为10.110.10.100的用户进行统计,限制用户连接数的上限值为1000。

[Router] connection-limit policy 1

[Router-connection-limit-policy-1] limit 0 source 10.110.10.100 32 amount other 1000

# 配置连接限制策略1,对源地址为10.110.10.100的用户按照目的地址进行统计,限制用户连接数的上限值为1000,下限值为200。

[Router] acl number 2002

[Router-acl-basic-2002] rule permit source 10.110.10.100 0.0.0.0

[Router-acl-basic-2001] quit

# 配置QoS策略将报文重定向到NAT5/1。

[Router] traffic classifier 1

[Router-classifier-1] if-match acl 2002

[Router-classifier-1] quit

[Router-connection-limit-policy-1] limit 0 source ip 10.110.10.100 32 amount other 1000

华为路由器配置简单NAT实例

华为路由器配置简单NAT实例session 1 NATNAT网络地址转换,将内网用户私有ip地址转换为公网ip地址实现上网。

简单的配置分为静态NAT、动态NAT、端口PAT、NAT-server发布等,下面以实际配置为例:一、静态NAT转换AR1上配置interface GigabitEthernet0/0/0ip address 192.168.1.1 255.255.255.0interface GigabitEthernet0/0/1ip address 192.168.2.1 255.255.255.0interface GigabitEthernet0/0/2ip address 12.1.1.1 255.255.255.0nat server global 12.1.1.100 inside 192.168.2.10 在接口下将192.168.2.10转换成12.1.1.100地址访问公网nat static enable 启用nat功能(全局或者接口都可以配置)或者全局下也可以配置静态NAT:[Huawei] nat static global 12.1.1.10 inside 192.168.1.10 netmask 255.255.255.255AR2上配置interface GigabitEthernet0/0/0 AR2模拟internet设备,配置公网ip即可ip address 12.1.1.2 255.255.255.0二、动态NAT配置AR1上配置acl number 2000rule 1 permit source 192.168.1.0 0.0.0.3 使用acl匹配需要进行转换的内网ip地址(1.1-1.8这8个ip地址)nat address-group 1 12.1.1.10 12.1.1.18 配置nat转换用的公网地址池1,地址范围12.1.1.10~12.1.1.18interface GigabitEthernet0/0/0ip address 192.168.1.1 255.255.255.0interface GigabitEthernet0/0/1interface GigabitEthernet0/0/2ip address 12.1.1.1 255.255.255.0nat outbound 2000 address-group 1 no-pat 在接口出方向上使用动态NAT,不做PAT端口复用AR2上配置interface GigabitEthernet0/0/0ip address 12.1.1.2 255.255.255.0nat static enable三、端口多路复用PAT配置AR1上的配置acl number 2000 使用acl匹配所有ip流量rule 1 permitinterface GigabitEthernet0/0/0ip address 192.168.1.1 255.255.255.0interface GigabitEthernet0/0/2ip address 12.1.1.1 255.255.255.0nat outbound 2000 在出接口上使用PAT端口复用或者可以使用loopback接口(将公网ip配置在loopback接口上)来做PAT接口ip地址,这样当物理接口ip地址没有了也不会影响NAT,提高稳定性:[Huawei-GigabitEthernet0/0/2]nat outbound 2000 interface loopback 0AR2上配置interface GigabitEthernet0/0/0ip address 12.1.1.2 255.255.255.0nat static enable验证可以使用PC2去ping模拟internet的AR2的接口ip:12.1.1.2PC>ping 12.1.1.2Ping 12.1.1.2: 32 data bytes, Press Ctrl_C to breakFrom 12.1.1.2: bytes=32 seq=1 ttl=254 time=47 msFrom 12.1.1.2: bytes=32 seq=2 ttl=254 time=32 msFrom 12.1.1.2: bytes=32 seq=3 ttl=254 time=16 msFrom 12.1.1.2: bytes=32 seq=4 ttl=254 time=31 msFrom 12.1.1.2: bytes=32 seq=5 ttl=254 time=15 ms--- 12.1.1.2 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 15/28/47 msPC>四、NAT发布内网服务器到公网,供公网用户访问。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

史上最详细H C路由器N A T典型配置案例 TYYGROUP system office room 【TYYUA16H-TYY-TYYYUA8Q8-H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

NAT典型配置举例内网用户通过NAT地址访问外网(静态地址转换)1.组网需求内部网络用户使用外网地址访问Internet。

2.组网图图1-5?静态地址转换典型配置组网图3.配置步骤#按照组网图配置各接口的IP地址,具体配置过程略。

#配置内网IP地址到外网地址之间的一对一静态地址转换映射。

<Router> system-view#使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat static enable[Router-GigabitEthernet1/2] quit4.验证配置#以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:There are 1 outbound static NAT mappings.IP-to-IP:Interfaces enabled with static NAT:There are 1 interfaces enabled with static NAT.Interface: GigabitEthernet1/2#通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

[Router] display nat session verboseInitiator:VPN instance/VLAN ID/VLL ID: -/-/-Protocol: ICMP(1)Responder:VPN instance/VLAN ID/VLL ID: -/-/-Protocol: ICMP(1)State: ICMP_REPLYApplication: INVALIDStart time: 2012-08-16 09:30:49 TTL: 27sInterface(in) : GigabitEthernet1/1Interface(out): GigabitEthernet1/2Initiator->Responder: 5 packets 420 bytesResponder->Initiator: 5 packets 420 bytesTotal sessions found: 1内网用户通过NAT地址访问外网(地址不重叠)1.组网需求·某公司内网使用的IP地址为。

·该公司拥有和两个外网IP地址。

需要实现,内部网络中网段的用户可以访问Internet,其它网段的用户不能访问Internet。

使用的外网地址为和。

2.组网图图1-6?内网用户通过NAT访问外网(地址不重叠)3.配置步骤#按照组网图配置各接口的IP地址,具体配置过程略。

#配置地址组0,包含两个外网地址和。

<Router> system-view[Router] nat address-group 0[Router-nat-address-group-0] quit#配置ACL 2000,仅允许对内部网络中网段的用户报文进行地址转换。

[Router] acl number 2000[Router-acl-basic-2000] quit#在接口GigabitEthernet1/2上配置出方向动态地址转换,允许使用地址组0中的地址对匹配ACL 2000的报文进行源地址转换,并在转换过程中使用端口信息。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat outbound 2000 address-group 0[Router-GigabitEthernet1/2] quit4.验证配置以上配置完成后,Host A能够访问WWW server,Host B和Host C无法访问WWW server。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat allNAT address group information:There are 1 NAT address groups.Group Number Start Address End AddressNAT outbound information:There are 1 NAT outbound rules.Interface: GigabitEthernet1/2ACL: 2000 Address group: 0 Port-preserved: NNO-PAT: N Reversible: NNAT logging:Log enable : DisabledFlow-begin : DisabledFlow-end : DisabledFlow-active: DisabledNAT mapping behavior:Mapping mode: Address and Port-DependentACL : ---NAT ALG:DNS: EnabledFTP: EnabledH323: EnabledICMP-ERROR: Enabled#通过以下显示命令,可以看到Host A访问WWW server时生成NAT会话信息。

[Router]display nat session verboseInitiator:VPN instance/VLAN ID/VLL ID: -/-/-Protocol: ICMP(1)Responder:VPN instance/VLAN ID/VLL ID: -/-/-Protocol: ICMP(1)State: ICMP_REPLYApplication: INVALIDStart time: 2012-08-15 14:53:29 TTL: 12sInterface(in) : GigabitEthernet1/1Interface(out): GigabitEthernet1/2Initiator->Responder: 1 packets 84 bytesResponder->Initiator: 1 packets 84 bytesTotal sessions found: 1内网用户通过NAT地址访问外网(地址重叠)1.组网需求·某公司内网网段地址为,该网段与要访问的外网Web服务器所在网段地址重叠。

·该公司拥有和两个外网IP地址。

需要实现,内网用户可以通过域名访问外网的Web服务器。

2.组网图图1-7?内网用户通过NAT访问外网(地址重叠)3.配置思路这是一个典型的双向NAT应用,具体配置思路如下。

·内网主机通过域名访问外网Web服务器时,首先需要向外网的DNS服务器发起DNS 查询请求。

由于外网DNS服务器回复给内网主机的DNS应答报文载荷中的携带的Web 服务器地址与内网主机地址重叠,因此NAT设备需要将载荷中的Web服务器地址转换为动态分配的一个NAT地址。

动态地址分配可以通过入方向动态地址转换实现,载荷中的地址转换需要通过DNS ALG功能实现。

·内网主机得到外网Web服务器的IP地址之后(该地址为临时分配的NAT地址),通过该地址访问外网Web服务器。

由于内网主机的地址与外网Web服务器的真实地址重叠,因此也需要为其动态分配一个的NAT地址,可以通过出方向动态地址转换实现。

·外网Web服务器对应的NAT地址在NAT设备上没有路由,因此需要手工添加静态路由,使得目的地址为外网服务器NAT地址的报文出接口为GigabitEthernet1/2。

4.配置步骤#按照组网图配置各接口的IP地址,具体配置过程略。

#开启DNS的NAT ALG功能。

<Router> system-view[Router] nat alg dns#配置ACL 2000,仅允许对网段的用户报文进行地址转换。

[Router] acl number 2000[Router-acl-basic-2000] quit#创建地址组1。

[Router] nat address-group 1#添加地址组成员。

[Router-nat-address-group-1] quit#创建地址组2。

[Router] nat address-group 2#添加地址组成员。

[Router-nat-address-group-2] quit#在接口GigabitEthernet1/2上配置入方向动态地址转换,允许使用地址组1中的地址对DNS应答报文载荷中的外网地址进行转换,并在转换过程中不使用端口信息,以及允许反向地址转换。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat inbound 2000 address-group 1 no-pat reversible#在接口GigabitEthernet1/2上配置出方向动态地址转换,允许使用地址组2中的地址对内网访问外网的报文进行源地址转换,并在转换过程中使用端口信息。

[Router-GigabitEthernet1/2] nat outbound 2000 address-group 2[Router-GigabitEthernet1/2] quit#配置静态路由,目的地址为外网服务器NAT地址,出接口为GigabitEthernet1/2,下一跳地址为(为本例中的直连下一跳地址,实际使用中请以具体组网情况为准)。

5.验证配置以上配置完成后,Host A能够通过域名访问Web server。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat allNAT address group information:There are 2 NAT address groups.Group Number Start Address End AddressNAT inbound information:There are 1 NAT inbound rules.Interface: GigabitEthernet1/2ACL: 2000 Address group: 1 Add route: NNO-PAT: Y Reversible: YNAT outbound information:There are 1 NAT outbound rules.Interface: GigabitEthernet1/2ACL: 2000 Address group: 2 Port-preserved: NNO-PAT: N Reversible: NNAT logging:Log enable : DisabledFlow-begin : DisabledFlow-end : DisabledFlow-active: DisabledNAT mapping behavior:Mapping mode: Address and Port-DependentACL : ---NAT ALG:DNS: EnabledFTP: EnabledH323: EnabledICMP-ERROR: Enabled#通过以下显示命令,可以看到Host A访问WWW server时生成NAT会话信息。