HC路由器配置实例精编版

HC华为路由器配置实例

H C华为路由器配置实例 Written by Peter at 2021 in January通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。

1、配置内网接口(Ethernet0/0):[MSR20-20] interface Ethernet0/0[MSR20-20- Ethernet0/0]ip add 242、使用动态分配地址的方式为局域网中的PC分配地址[MSR20-20]dhcp server ip-pool 1[MSR20-20-dhcp-pool-1]network 24[MSR20-20-dhcp-pool-1]dns-list[MSR20-20-dhcp-pool-1] gateway-list3、配置nat[MSR20-20]nat address-group 1 公网IP 公网IP[MSR20-20]acl number 3000[MSR20-20-acl-adv-3000]rule 0 permit ip4、配置外网接口(Ethernet0/1)[MSR20-20] interface Ethernet0/1[MSR20-20- Ethernet0/1]ip add 公网IP[MSR20-20- Ethernet0/1] nat outbound 3000 address-group 15.加默缺省路由[MSR20-20]route-stac 0.0.0.0 外网网关总结:在2020路由器下面,配置外网口,配置内网口,配置acl 作nat,一条默认路由指向电信网关. ok!Console登陆认证功能的配置关键词:MSR;console;一、组网需求:要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

二、组网图:三、配置步骤:设备和版本:MSR系列、version , R1508P023c3c1)地址池要连续;2)在出接口做转换;3)默认路由一般要配置。

最新华为路由器配置实例

最新华为路由器配置实例最新华为路由器配置实例一:介绍华为路由器是一种网络设备,通过路由连接不同的网络,并且能够提供各种网络服务和功能。

本文将详细介绍华为路由器的配置步骤,以便能够帮助用户正确配置和操作华为路由器。

二:准备工作在开始配置华为路由器之前,需要准备以下材料和设备:1. 华为路由器设备2. 电脑或移动设备3. 电缆连接线4. 网络连接配置信息三:连接路由器1. 将华为路由器设备插入电源插座,并确保路由器的电源开关已打开。

2. 使用电缆连接线将路由器的LAN口连接到电脑或移动设备的网口。

四:登录路由器管理界面1. 打开电脑或移动设备上的浏览器,输入默认的路由器管理界面地址(例如:192.168.1.1)。

2. 在弹出的登录界面中,输入默认的用户名和密码,登录。

五:配置基本网络设置1. 在路由器管理界面中,找到“基本网络设置”或类似选项。

2. 输入网络连接配置信息,包括IP地址、子网掩码、网关等。

3. 保存并应用配置。

六:配置无线网络1. 在路由器管理界面中,找到“无线网络设置”或类似选项。

2. 设置无线网络的名称(SSID),选择加密方式并设置密码。

3. 保存并应用配置。

七:配置高级功能根据实际需求,可以配置路由器的各种高级功能,包括但不限于:1. DHCP服务设置2. 端口转发设置3. 安全设置4. VLAN配置5. ... (根据实际需求添加更多内容)八:保存配置并重启路由器1. 确认所有配置都已设置完成并保存。

2. 在路由器管理界面中找到“系统设置”或类似选项。

3. “保存配置并重启路由器”或类似按钮,等待路由器重启完成。

九:附件本文档所涉及的附件包括:1. 华为路由器配置示例截图2. 路由器连接线图片十:法律名词及注释1. 路由器:是一种网络设备,用于连接不同的网络。

2. 网络连接配置信息:包括IP地址、子网掩码、网关等,用于设置网络连接。

3. 默认用户名和密码:路由器的初始登录用户名和密码。

HC配置全面教程

H C配置全面教程 The latest revision on November 22, 2020H3C配置经典全面教程(经验和资料收集整理版)1 H3C MSR路由器、交换机基本调试步骤(初学级别):如何登陆进路由器或交换机搭建配置环境第一次使用H3C系列路由器时,只能通过配置口(Console)进行配置。

1)将配置电缆的RJ-45一端连到路由器的配置口(Console)上。

2)将配置电缆的DB-9(或DB-25)孔式插头接到要对路由器进行配置的微机或终端的串口上。

备注:登陆交换机的方法与路由器的一致,现仅用路由器举设置微机或终端的参数(进入路由器或交换机)1)打开微机(笔记本电脑)或终端。

如果使用微机进行配置,需要在微机上运行终端仿真程序,如Windows的超级终端。

2)第二步:设置终端参数a、命名此终端 H3C或者自己想命的名b、选择串口一般选用COM口,常选用COM1c、设置终端具体参数(此处点击“默认值”即可)d、打开路由器的电源,路由器进行启动e、当路由器启动完毕后,回车几下,当出现<H3C>时即可配置路由器。

路由器基本调试命令使用本地用户进行telnet登录的认证<H3C> system-view 进入系统视图[H3C]telnet server enable 打开路由器的telnet功能[H3C]configure-user count 5设置允许同时配置路由器的用户数[H3C]local-user telnet 添加本地用户(此处为telnet用户登陆时使用的用户名)[H3C-luser-telnet]password simple h3c 设置telnet用户登陆时所使用的密码[H3C-luser-telnet]service-type telnet 设置本地用户的服务类型(此处为telnet)[H3C-luser-telnet]level 3 设置本地用户的服务级别[H3C-luser-telnet]quit 退出本地用户视图[H3C][H3C]user-interface vty 0 4 进入用户视图[H3C-ui-vty0-4]authentication-mode scheme 选择“scheme”认证方式备注:红色部分可以由客户自行设置,此处仅做举例时使用!路由器接口的配置为接口配置ip地址<H3C> system-view 进入系统视图[H3C] interface serial 3/0 进入某个端口[H3C-Serial3/0] ip address 为该端口设置ip地址[H3C-Serial3/0] undo shutdown 对该端口进行复位[H3C-Serial3/0] quit 退回到系统视图[H3C]备注:红色部分可以由客户自行设置,此处仅做举例时使用!静态路由或默认路由的配置<H3C> system-view 进入系统视图[H3C]ip route-static 添加一条静态路由[H3C]ip route-static 添加一条默认路由备注:红色部分可以由客户自行设置,此处仅做举例时使用!配置文件的管理display current-configuration 显示当前的配置文件<H3C>save 保存配置文件display interface GigabitEthernet 0/0 查看某端口的状态备注:display命令可以在任何视图下进行红色部分可以由客户自行设置,此处仅做举例时使用!交换机的配置文件管理与路由器相同,故交换机的配置幻灯片中不再做举例。

HCMSR系列路由器IPsec典型配置举例V图文稿

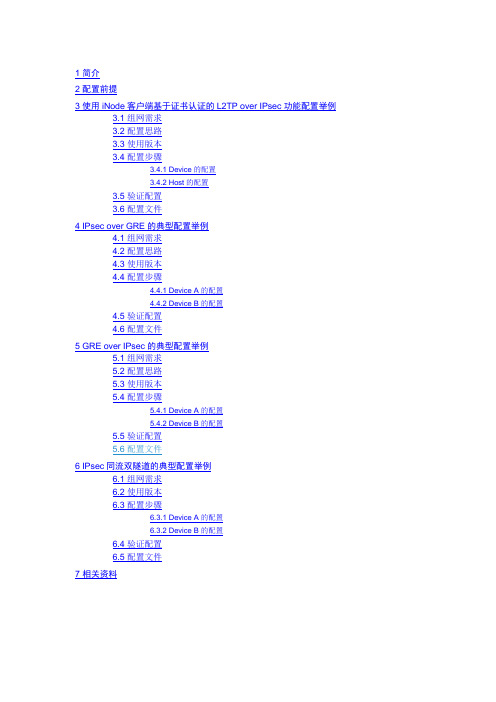

H C M S R系列路由器I P s e c典型配置举例V集团文件版本号:(M928-T898-M248-WU2669-I2896-DQ586-M1988)1?简介本文档介绍IPsec的典型配置举例。

2?配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec特性。

3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例3.1?组网需求如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求:通过L2TP隧道访问Corporate network。

用IPsec对L2TP隧道进行数据加密。

采用RSA证书认证方式建立IPsec隧道。

图1基于证书认证的L2TP over IPsec配置组网图3.2?配置思路由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity为dn,指定从本端证书中的主题字段取得本端身份。

3.3?使用版本本举例是在R0106版本上进行配置和验证的。

3.4?配置步骤3.4.1?Device的配置(1)配置各接口IP地址#配置接口GigabitEthernet2/0/1的IP地址。

<Device> system-view[Device] interface gigabitethernet 2/0/1[Device-GigabitEthernet2/0/1] quit#配置接口GigabitEthernet2/0/2的IP地址。

[Device] interface gigabitethernet 2/0/2[Device-GigabitEthernet2/0/2] quit#配置接口GigabitEthernet2/0/3的IP地址。

HCMSR系列路由器IPsec典型配置举例V

7 相关资料1 简介本文档介绍IPsec的典型配置举例。

2 配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec特性。

3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例3.1 组网需求如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求:•通过L2TP隧道访问Corporate network。

•用IPsec对L2TP隧道进行数据加密。

•采用RSA证书认证方式建立IPsec隧道。

图1 基于证书认证的L2TP over IPsec配置组网图3.2 配置思路由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。

3.3 使用版本本举例是在R0106版本上进行配置和验证的。

3.4 配置步骤3.4.1 Device的配置(1) 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址。

<Device> system-view[Device] interface gigabitethernet 2/0/1[Device-GigabitEthernet2/0/1] ip address 192.168.100.50 24[Device-GigabitEthernet2/0/1] quit# 配置接口GigabitEthernet2/0/2的IP地址。

[Device] interface gigabitethernet 2/0/2[Device-GigabitEthernet2/0/2] ip address 102.168.1.11 24[Device-GigabitEthernet2/0/2] quit# 配置接口GigabitEthernet2/0/3的IP地址。

HC路由器配置命令完整版

H C路由器配置命令集团标准化办公室:[VV986T-J682P28-JP266L8-68PNN]H3C路由器配置命令一、路由器基本配置命令1、system-view 进入系统视图模式2、sysname R1 为设备命名为R3、display ip routing-table 显示当前路由表4、language-mode Chinese|English 中英文切换5、interface Ethernet 0/0 进入以太网端口视图7、undo shutdown 打开以太网端口8、shutdown 关闭以太网端口9、quit 退出当前视图模式description 配置静态路由11、ip route-static 0.0.0description 配置默认的路由基本配置案例[Quidway]display version 显示版本信息[Quidway]display current-configuration 显示当前配置[Quidway]display interfaces 显示接口信息[Quidway]display ip route 显示路由信息[Quidway]sysname aabbcc 更改主机名[Quidway]super passwrod 123456 设置口令[Quidway]interface serial0 进入接口[Quidway-serial0]ip address <ip><mask>[Quidway-serial0]undo shutdown 激活端口[Quidway]link-protocol hdlc 绑定hdlc协议[Quidway]user-interface vty 0 4[Quidway-ui-vty0-4]authentication-mode password[Quidway-ui-vty0-4]set authentication-mode password simple 2 [Quidway-ui-vty0-4]user privilege level 3[Quidway-ui-vty0-4]quit[Quidway]debugging hdlc all serial0 显示所有信息[Quidway]debugging hdlc event serial0 调试事件信息[Quidway]debugging hdlc packet serial0 显示包的信息静态路由配置案例:[Quidway]ip route-static <ip><mask>{interfacenumber|nexthop}[value][reject|blackhole]例如:10.0.0.动态路由配置案例(RIP):[Quidway]rip[Quidway]rip work[Quidway]rip input[Quidway]rip output[Quidway-rip]n可以all[Quidway-rip]peer ip-address[Quidway-rip]summary[Quidway]rip version[Quidway]rip version 2 multicast[Quidway-Ethernet0]rip split-horizon ;水平分隔动态路由配置案例(OSPF):[Quidwa配置路由器的ID[Quidway]ospf enable 启动OSPF协议[Quidway-ospf]import-route direct引入直联路由[Quidway-Serial0]ospf enable area <area_id> 配置OSPF区域标准访问列表命令格式如下:acl <acl-number> [match-order config|auto] 默认前者顺序匹配。

华为路由器配置实例

华为路由器配置实例华为路由器配置实例1.硬件连接配置1.1 连接路由器①将电缆连接到路由器的WAN口②将另一端的电缆连接到互联网服务提供商(ISP)的调制解调器1.2 连接计算机①将计算机连接到路由器的LAN口②确保计算机网络设置为自动获得IP地质2.登录路由器管理界面2.1 打开网页浏览器2.2 在浏览器地质栏输入默认的路由器管理界面IP地质(例如.192.16①)2.3 输入用户名和密码登录路由器管理界面3.基本网络设置3.1 修改管理密码①在路由器管理界面中找到“系统管理”或类似选项②设置新的管理密码并确认保存3.2 更新路由器固件①在路由器管理界面中找到“系统升级”或类似选项②相应的固件文件并进行升级3.3 配置网络名称(SSID)①在路由器管理界面中找到“无线设置”或类似选项②输入新的网络名称(SSID)并确认保存3.4 配置密码①在路由器管理界面中找到“无线设置”或类似选项②设置新的无线密码并确认保存3.5 配置IP地质分配①在路由器管理界面中找到“局域网设置”或类似选项②设置IP地质分配方式为DHCP(自动获取)4.高级网络设置4.1 配置端口转发①在路由器管理界面中找到“虚拟服务器”或类似选项②添加需要转发的端口号和对应的内部IP地质4.2 配置端口触发①在路由器管理界面中找到“端口触发”或类似选项②添加需要触发的端口范围和对应的触发条件4.3 配置静态路由①在路由器管理界面中找到“静态路由”或类似选项②添加需要配置的网络地质和对应的出口或下一跳选项5.安全设置5.1 配置防火墙①在路由器管理界面中找到“防火墙”或类似选项②配置需要开放或关闭的端口5.2 启用MAC地质过滤①在路由器管理界面中找到“无线设置”或类似选项②添加允许或禁止连接的MAC地质5.3 启用网络地质转换(NAT)①在路由器管理界面中找到“NAT”或类似选项②启用NAT并确认保存6.附件本文档涉及附件:●路由器配置截图●路由器固件升级文件●其他相关配置文件7.法律名词及注释●IP地质:Internet Protocol Address,互联网协议地质,用于标识网络设备的唯一地质。

HC路由器配置

整体配置过程与解释:<H3C>sys进入到系统视图sysnameXXX//修改路由器名字[H3C]iphttpsenable#配置httpslocal-useradmin#创建用户admin passwordsimpleadmin#密码adminservice-typehttps#服务型httpsauthorization-attributeuser-rolelevel-15#把权限给角色15quit#退回上级模式telnetserverenable#配置telnet服务local-useradmin#配置telnet用户名passwordsimpleadmin888#配置明文密码为admin888server-typetelnet#配置用户telnet服务类型authorization-attributeuser-rolelevel-3#配置用户级别quituserinterfacevty04#线程模式authorization-modescheme#用户名+密码quit先配LoopBack地址再配置ospf[xianBBB]intLoopBack10[xianBBB-LoopBack10]ipaddress//ip地址#routerid配置路由id先配LoopBack地址再配置ospf[xianBBB]intLoopBack10[xianBBB-LoopBack10]ipaddress//ip地址ospf1#进程号1area0#骨干区域networknetworkVLAN10//创建VLANintvlan10ipadd24//配置VLAN10的IP地址intg0/7portlink-typeaccess#交换机模式#ospf1areaimportroutedirect//引入直连路由network5networkinterfaceVlan-interface1ipaddressinterfaceGigabitEthernet0/5portlink-moderoute//设置接口为路由模式ipaddress#interfaceGigabitEthernet0/7portlink-moderoute//设置接口为路由模式ipaddress[H3C]iproute-static[H3C]iproute-staticiproute-static24preferencce60//设置优先级为60,数字越小越优先#iphttpenable[H3C-ospf-1]import-routedirect//ospf加入直连[H3C-ospf-1]import-routestatic//ospf加入静态路由#ospf1areanetwork#ipunreachablesenable显示跟踪ipttl-expiresenable显示跟踪#iproute-static24iproute-static24iproute-static24#双链路路由器设置:#市路由器:acladvanced3300//创建访问控制列表ACL3300rule0permitipdestination0//配置允许目的ip地址或网段(反掩码)访问#acladvanced3333//创建访问控制列表ACL3333rule0permitipdestination//配置允许目的ip网段或固定地址(反掩码)#policy-based-routexxxpermitnode1//创建策略路xxx,节点1if-matchacl3000//如果是ACL3000applynext-hop//指定下一跳ip地址路由器#policy-based-routexxxpermitnode11//创建策略路xxx,节点11if-matchacl3333//如果是ACL3333applynext-hop//指定下一跳ip地址路由器在内网口应用策略路由interfaceGigabitEthernet0/5portlink-moderouteipaddressippolicy-based-routexxx#acladvanced3500//创建ACL3500rule1permitipdestination0//允许指定目的地址通过,反掩码rule11denyipdestination//拒绝目的网段通过,反掩码#在外网接口应用上网策略(outbound是出,inbound是进)interfaceGigabitEthernet0/10portlink-moderouteipaddresspacket-filter3500outbound#县路由器:acladvanced3300//创建ACL3300访问rule0permitipsource0//配置允许源ip固定地址,反掩码rule11denyipsource//拒绝目的网段通过,反掩码#acladvanced3333//创建ACL3333访问rule0permitipsource//配置允许源ip段地址,反掩码#policy-based-routexxxpermitnode1//创建策略路xxx,节点1 if-matchacl3300//如果是ACL3300applynext-hop//指定下一跳ip地址路由器#policy-based-routexxxpermitnode11//创建策略路xxx,节点11 if-matchacl3333//如果是ACL3333applynext-hop//指定下一跳ip地址路由器在内网口应用策略路由[H3C]interfaceVlan-interface1ipaddress[H3C-Vlan-interface1]ippolicy-based-routexxxquit#在外网接口应用上网策略(outbound是出,inbound是进)interfaceGigabitEthernet0/10portlink-moderoute ipaddresspacket-filter3300outbound#市A静态配置:<shiAAA>discutelnetserverenable#routerid#ospf1import-routedirecimport-routestaticareanetwork#ipunreachablesenableipttl-expiresenable#policy-based-routexxxpermitnode1if-matchacl3300applynext-hop#policy-based-routexxxpermitnode11if-matchacl3333applynext-hop#interfaceGigabitEthernet0/1portlink-moderouteipaddress#interfaceGigabitEthernet0/3portlink-moderouteipaddressinterfaceGigabitEthernet0/5portlink-moderouteipaddressippolicy-based-routexxx#interfaceGigabitEthernet0/10portlink-moderoute ipaddresspacket-filter3300outbound#iproute-static24、iproute-static24#acladvanced3300rule1permitipdestination0rule11denyipdestination#acladvanced3333rule11permitipdestination#local-useradminclassmanageservice-typetelnethttphttps authorization-attributeuser-rolelevel-12 authorization-attributeuser-rolelevel-15 authorization-attributeuser-rolenetwork-operator#iphttpenableiphttpsenable#县B动态ospf<xianBBB>discu#telnetserverenable#routerid#ospf1areanetworknetworknetwork#ipunreachablesenableipttl-expiresenable#policy-based-routeyyypermitnode1if-matchacl3300applynext-hoppolicy-based-routeyyypermitnode11if-matchacl3333applynext-hop#interfaceVlan-interface1ipaddressippolicy-based-routeyyy#interfaceGigabitEthernet0/3portlink-moderoute ipaddressospfcost2#interfaceGigabitEthernet0/11portlink-moderoute ipaddresspacket-filter3300outbound#acladvanced3300rule1permitipsource0rule11denyipsource#acladvanced3333rule11permitipsource#local-useradminclassmanageservice-typetelnethttphttpsauthorization-attributeuser-rolelevel-15 authorization-attributeuser-rolenetwork-operator #iphttpenableiphttpsenable#县A静态<xianAAA>discu#telnetserverenable#ipunreachablesenablipttl-expiresenable#policy-based-routexxxpermitnode1if-matchacl3300applynext-hop#policy-based-routexxxpermitnode2if-matchacl3333applynext-hop#interfaceVlan-interface1ipaddressippolicy-based-routexxx#interfaceGigabitEthernet0/3portlink-moderouteipaddress#interfaceGigabitEthernet0/10portlink-moderoute ipaddresspacket-filter3300outbound#linevty04authentication-modeschemeuser-rolenetwork-operator #linevty563user-rolenetwork-operator#iproute-static16iproute-static16#acladvanced3300rule1permitipsource0rule11denyipsource#acladvanced3333rule1permitipsource#local-useradminclassmanageauthorization-attributeuser-rolelevel-15 authorization-attributeuser-rolenetwork-operator#iphttpenableiphttpsenable。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

H C路由器配置实例

公司内部编号:(GOOD-TMMT-MMUT-UUPTY-UUYY-DTTI-

通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,E t h e r n e t0/1为外网口。

1、配置内网接口(E t h e r n e t0/0):[M S R20-20]i n t e r f a c e E t h e r n e t0/0 [M S R20-20

2、使用动态分配地址的方式为局域网中的P C分配地址[M S R20-20]d h c p s e r v e r i p-p o o l 1 [M S R20-20-d h c p-p o o l-1]n e t w o r k192.168.1.024 [M S R20-20 [M S R20-20

3、配置n a t [M S R20-20]n a t a d d r e s s-g r o u p1公网I P公网I P [MSR20-20]acl number 3000

[MSR20-20-acl-adv-3000]rule 0 permit ip

4、配置外网接口(Ethernet0/1)

[MSR20-20] interface Ethernet0/1

[MSR20-20- Ethernet0/1]ip add 公网IP

[MSR20-20- Ethernet0/1] nat outbound 3000 address-group 1

5.加默缺省路由

[MSR20-20]route-stac 0.0.0外网网关

总结:

在2020路由器下面,

配置外网口,

配置内网口,

配置acl 作nat,

一条默认路由指向电信网关. ok!

Console登陆认证功能的配置

关键词:MSR;console;

一、组网需求:

要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

二、组网图:

三、配置步骤:

设备和版本:MSR系列、version 5.20, R1508P02

1) 在配置完成后,释放当前连接,重新连接设备即可。

telnet用户进行本地认证功能的典型配置

关键词:MSR;telnet;

一、组网需求:

要求用户telnet登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

设备清单:MSR系列路由器台1

二、组网图:

三、配置步骤:

设备和版本:MSR系列、version 5.20, R1508P02

1) 必须保证Telnet Server Enable,Configure-user count也根据需要进行配置;

2) 实际使用用户名、密码要和local-user配置保持一致。

MSR系列路由器

地址池方式做的配置

关键字:MSR;;地址池

一、组网需求:

内网用户通过路由器的地址池转换来访问Internet。

设备清单:MSR系列路由器1台,PC 1 台

二、组网图:

三、配置步骤:

适用设备和版本:MSR系列、Version 5.20, Release 1508P02

1)地址池要连续;

2)在出接口做转换;

3)默认路由一般要配置。

DHCP SERVER功能的配置

关键字:MSR;DHCP;基础配置

一、组网需求:

MSR1作为DHCP服务器为网段10.1.1.0/24中的客户端动态分配IP 地址,该地址池网段分为两个子网网段:10.1.1.0/25和。

路由器的两个以太网接口G0/0和G0/1的地址分别为和。

网段内的地址租用期限为10天12小时,域名为,DNS服务器地址为,NBNS服务器地址为,出口网关的地址为。

网段内的地址租用期限为5天,域名为,DNS服务器地址为,无NBNS服务器地址,出口网关的地址为。

设备清单:PC两台、MSR系列路由器1台

二、组网图:

三、配置步骤:

适用设备和版本:MSR系列、Version 5.20, Release 1508P02

1)子地址池1、2的范围要在父地址池0里面。

2)要把一些固定的IP地址,如DNS服务器地址、域名服务器地址、WINS 服务器地址禁止用于自动分配。

3)配置好地址池及相关服务器地址后,一定要在系统视图下使能DHCP服务功能。

MSR系列路由器GRE隧道基础配置

关键字:MSR;GRE;隧道

一、组网需求:

Router A 、Router B两台路由器通过公网用GRE实现私网互通。

设备清单:MSR系列路由器2台

二、组网图:

1)两端的隧道地址要处于同一网段;

2)不要忘记配置通过tunnel访问对方私网的路由。

L2TP 穿过NAT接入LNS功能配置

关键字:MSR;L2TP;VPN;NAT;LNS

一、组网需求:

移动用户通过L2TP客户端软件接入LNS以访问总部内网,但LNS的地址为内网地址,需要通过NAT服务器后才能接入。

设备清单:MSR系列路由器 2台

PC 1台二、组网图:

PC的配置如下:

在PC上的配置步骤可以分为两步:创建一个新连接和修改连接属性,具体如下:

首先要创建一个新的连接,操作步骤为:网络邻居->属性

在网络任务栏里选择“创建一个新的连接”

单击下一步

选择“连接到我的工作场所”,单击下一步

选择“虚拟专用网络连接”,单击下一步

输入连接名称“l2tp”,单击下一步

选择“不拨初始连接”,单击下一步

选择LNS的服务器地址1.1.1.1,单击下一步

选择“不使用我的智能卡”,单击下一步

单击完成,此时就会出现名为l2tp的连接,如下:

单击属性按钮,修改连接属性,要与LNS端保持一致,如下:

在属性栏里选择“安全”,选择“高级”->“设置”,如下:

选择“允许这些协议”->“不加密的密码(PAP)(U)”,单击确定。

至此,PC机上的配置完成。

双击“l2tp”连接,输入用户名ua和密码ua,就可以访问内部网络了。

在PC上pingLNS的loopback地址,如下:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 1ms, Average = 0ms

四、配置关键点:

1)L2TP的认证最好采用域方式认证

2)P C侧的配置要与LNS上的配置一致

3)P C侧的服务器地址要填NAT公网出口地址

LNS上对L2TP接入进行Radius认证功能的配置

关键字:MSR;L2TP;LNS;Radius;AAA

一、组网需求:

MSR路由器是LNS服务器,对外提供L2TP接入服务,并对接入用户进行Radius认证

设备清单:MSR系列路由器1台,主机2台

二、组网图:

1) 在h3c域视图下必须配置Authorization授权方案,否则即使Radius 认证通过,Radius服务器返回的Accept授权不会被路由器接受,导致认证失败;

2) Radius方案中是否计费、端口、密码设置要视Radius服务器而定;

3) PC部分配置可以参考L2TP部分典型配置。

VLAN(802.1q)功能的典型配置

关键词:MSR;802.1q;

一、组网需求:

在局域网中,通过交换机上配置VLAN可以减少主机通信广播域的范围,当VLAN之间有部分主机需要通信,但交换机不支持三层交换时,可以采用一

台支持802.1Q的路由器实现VLAN的互通.这需要在以太口上建立子接口,分配IP地址作为该VLAN的网关,同时启动802.1Q。

设备清单:MSR系列路由器1台

二、组网图:

1) 交换机部分配置,可以参考交换机的操作手册;

2) 在各个VLAN中的主机必须指定网关,其地址为路由器相应子接口的IP,配置完毕后个VLAN间的主机可以相互ping通;

3)如果想对个VLAN间部分主机访问做控制,可以通过在路由器上做ACL 进行访问控制。

Dis up。