ME60配置手册

ME60上NAT部署手册

ME60上NAT部署手册文档名称文档密级:V6R2版本NAT应用场景配置说明一、概述NAT(NetworkAddreTranlation,网络地址转换)是一种IP地址共享的技术,用来解决随着Internet规模的日益扩大而带来的IPv4合法地址短缺的问题。

利用NAT技术,可以实现多用户同时使用少量的合法IPv4地址进行Internet访问,并且这种Internet访问对于大多数应用程序是透明的,无需在客户端进行任何特殊配置。

每个用户只拥有私有的IP地址,用户相互之间访问时使用这个地址。

在进行Internet访问时,这个私有的IP地址在私有网络的出口处被临时替换为一个合法的IP地址,同时这种映射关系被记录下来,以使返回的报文可以进行反方向的IP地址替换。

这种映射关系一直持续到本次访问结束。

二、NAT应用场景NAT有两种基本实现方式:PAT(PortAddreTranlation)方式:同时替换报文中的IP地址和端口号。

NoPAT方式:只替换报文中的IP地址。

PAT可以实现更高效的IP地址共享,是地址转换中最常用的方式。

应用场景重点对pat方式进行说明。

如下图所示:用户获取一个私网地址192.168.1.10;当用户需要访问网络时,发送一个源IP为192.168.1.10,源端口为688的UDP报文,通过nat转换为公网地址212.112.10.100,端口为10250的UDP报文,访问网络资源。

对于不同的目的ip、目的端口转换成不同的地址。

2.1基于UCL匹配的nat转换功能2022-7-25华为机密,未经许可不得扩散第1页,共20页文档名称文档密级:一个运营商网络的上线用户通过ME60设备的网络地址转换功能连接到Internet。

ME60设备的NAT板分别插在3号槽位、4号槽位上。

用户通过以太网接口GE1/0/0在ME60上线,上线分配私网地址网段为10.10.0.0/16。

ME60设备通过接口POS2/0/0与Internet相连,运营商具有202.38.160.1/24的公网地址。

ME60命令手册简介

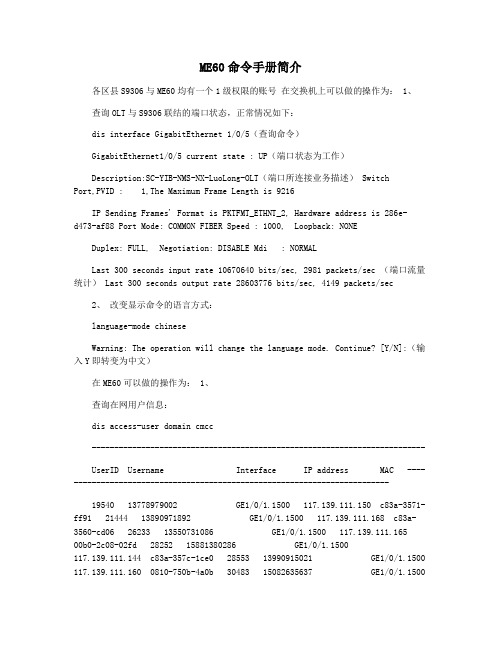

ME60命令手册简介各区县S9306与ME60均有一个1级权限的账号在交换机上可以做的操作为: 1、查询OLT与S9306联结的端口状态,正常情况如下:dis interface GigabitEthernet 1/0/5(查询命令)GigabitEthernet1/0/5 current state : UP(端口状态为工作)Description:SC-YIB-NMS-NX-LuoLong-OLT(端口所连接业务描述) SwitchPort,PVID : 1,The Maximum Frame Length is 9216IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 286e-d473-af88 Port Mode: COMMON FIBER Speed : 1000, Loopback: NONEDuplex: FULL, Negotiation: DISABLE Mdi : NORMALLast 300 seconds input rate 10670640 bits/sec, 2981 packets/sec (端口流量统计) Last 300 seconds output rate 28603776 bits/sec, 4149 packets/sec2、改变显示命令的语言方式:language-mode chineseWarning: The operation will change the language mode. Continue? [Y/N]:(输入Y即转变为中文)在ME60可以做的操作为: 1、查询在网用户信息:dis access-user domain cmcc--------------------------------------------------------------------------UserID Username Interface IP address MAC --------------------------------------------------------------------------19540 137******** GE1/0/1.1500 117.139.111.150 c83a-3571-ff91 21444 138******** GE1/0/1.1500 117.139.111.168 c83a-3560-cd06 26233 135******** GE1/0/1.1500 117.139.111.16500b0-2c08-02fd 28252 158******** GE1/0/1.1500117.139.111.144 c83a-357c-1ce0 28553 139******** GE1/0/1.1500 117.139.111.160 0810-750b-4a0b 30483 150******** GE1/0/1.1500117.139.111.171 0810-7453-44df 34716 135******** GE1/0/1.1500 117.139.111.190 d85d-4c33-caad 36652 137******** GE1/0/1.1500 117.139.111.169 0016-ec5f-f2ce 36672 20911000404 GE1/0/1.1500 117.139.111.152 3883-45da-8639 36778 187******** GE1/0/1.1500 117.139.111.176 00e0-4cd0-3e5f 36855 187******** GE1/0/1.1500 117.139.111.134 5404-a6f0-3f41 36972 159******** GE1/0/1.1500 117.139.111.172 54e6-fc5e-6f9d36974 182******** GE1/0/1.1500 117.139.111.189 00e0-4c02-e062 37000 20911001338 GE1/0/1.1500 117.139.111.187 88ae-1dd5-bdbf 37087 152******** GE1/0/1.1500 117.139.111.16300e0-4c00-8ab6 37130 159******** GE1/0/1.1500117.139.111.167 0001-6c09-58fc 37279 135******** GE1/0/1.1500 117.139.111.154 001e-33e1-cdd0 37331 158******** GE1/0/1.1500 117.139.111.145 d067-e51f-e1ae 37431 152******** GE1/0/1.1500 117.139.111.133 f4ec-3835-3e8f 37557 152******** GE1/0/1.1500 117.139.111.139 00e0-6227-fa09 37613 158******** GE1/0/1.1500 117.139.111.153 0024-8cbf-4c51 -------------------------------------------------------------------------- Total 57 2、查询到OLT设备的延时:ping -vpn-instance sc_nms_pon 10.34.0.133PING 10.34.0.133: 56 data bytes, press CTRL_C to breakReply from 10.34.0.133: bytes=56 Sequence=1 ttl=64 time=3 ms Replyfrom 10.34.0.133: bytes=56 Sequence=2 ttl=64 time=4 ms Reply from10.34.0.133: bytes=56 Sequence=3 ttl=64 time=3 ms Reply from 10.34.0.133: bytes=56 Sequence=4 ttl=64 time=3 ms Reply from 10.34.0.133: bytes=56 Sequence=5 ttl=64 time=3 ms--- 10.34.0.133 ping statistics --- 5 packet(s) transmitted 5packet(s) received 0.00% packet lossround-trip min/avg/max = 3/3/4 ms3、查询单个用户的上线失败或其它相关信息dis access-user domain cmcc username 152******** verbose Basic:User access index : 37557User name : 152********Domain-name : cmcc User MAC : 00e0-6227-fa09 User IP address : 117.139.111.139User access Interface : GigabitEthernet1/0/1.1500QinQVlan/UserVlan : 1500/119 Service-type : HSI User access type : PPPoEUser authentication type : PPP authenticationNAS-Port-Id :slot=1;subslot=0;port=1;vlanid=119;vlanid2=1500; User backupstate : NOUser access time : 2021/03/06 09:58:10(接入时间) Online time (h:min:sec) : 04:39:54(上线时间4个多小时)AAA:Normal-server-group : radiusAuthen RADIUS-server IP address : 218.200.239.183 Authenticationmethod : RADIUS Current authentication method : RADIUS Authentication result : Success Authentication state : Authed Author state : IdleAccounting method : RADIUSAccounting start time : 2021/03/06 09:58:10 Accountingstate : Accounting Interim-accounting-interval(sec): 900Idle-cut-data(min,Kbyte/min) : 0,60Time remained(s) : 156006(s) Actionflag : IdleDot1X:EAP user : No MD5 end :NoMulticast Service:Max Multicast List Number : 4IGMP enable : YESFlow Statistic:If flow info contain l2-head : Yes Flow-Statistic-Up : Yes Flow-Statistic-Down : YesUp packets number(high,low) : (0,322773) Up bytesnumber(high,low) : (0,54814453) Down packets number(high,low) :(0,325385) Down bytes number(high,low) : (0,82242214)ACL&QoS:QOS-profile-name : defaultUpPriority : UnchangeableDownPriority : Unchangeable Up CARenable : Yes Up CIR(Kbps) : 2098 Up PIR(Kbps) : 2098 Down CAR enable : No Down GTS enable : Yes Down GTS CIR(Kbps) : 4195Down GTS PIR(Kbps) : 4195 QOS scheduler mode : Default4、测试从核心设备到省公司延时或外网延时:(到省公司DNS服务器的测试情况)ping 211.137.96.205PING 211.137.96.205: 56 data bytes, press CTRL_C to breakReply from 211.137.96.205: bytes=56 Sequence=1 ttl=249 time=14 msReply from 211.137.96.205: bytes=56 Sequence=2 ttl=249 time=13 ms Reply from 211.137.96.205: bytes=56 Sequence=3 ttl=249 time=14 ms Reply from 211.137.96.205: bytes=56 Sequence=4 ttl=249 time=14 ms Reply from211.137.96.205: bytes=56 Sequence=5 ttl=249 time=15 ms--- 211.137.96.205 ping statistics --- 5 packet(s) transmitted 5 packet(s) received 0.00% packet lossround-trip min/avg/max = 13/14/15 ms(到外网的测试,列举的是百度的测试,IP地址自行在电脑上通过PING得到)ping 119.75.217.56PING 119.75.217.56: 56 data bytes, press CTRL_C to breakReply from 119.75.217.56: bytes=56 Sequence=1 ttl=53 time=82 ms Reply from 119.75.217.56: bytes=56 Sequence=2 ttl=53 time=81 ms Reply from 119.75.217.56: bytes=56 Sequence=3 ttl=53 time=82 ms Reply from119.75.217.56: bytes=56 Sequence=4 ttl=53 time=79 ms Reply from119.75.217.56: bytes=56 Sequence=5 ttl=53 time=139 ms--- 119.75.217.56 ping statistics --- 5 packet(s) transmitted 5 packet(s) received 0.00% packet lossround-trip min/avg/max = 79/92/139 ms(命令中标为红色的是可以进行更改的,其余的是标准的命令)感谢您的阅读,祝您生活愉快。

ME60数据配置资料

1.1认证方式1.1.1绑定认证大客户专线主要采用此认证方式。

用户采取不认证不计费方式,ip、arp报文触发用户上线后即可访问网络。

1,设置认证计费方案:aaaauthentication-scheme noneauthentication-mode noneaccounting-scheme noneaccounting-mode none2,设置认证域:domain zhuanxianauthentication-scheme noneaccounting-scheme noneservice-type hsiip-pool zhuanxian3,设置用户固定IP地址:ip pool zhuanxian localgateway X.X.X.X X.X.X.Xsection 0 X.X.X.X X.X.X.Xexcluded-ip-address X.X.X.X X.X.X.Xdns-server 211.137.96.205dns-server 211.137.82.4 secondary4,设置用户接入认证:interface GigabitEthernetX/X/X.Xuser-vlan Xbasaccess-type layer2-subscriber default-domain authentication zhuanxianauthentication-method bind#static-user X.X.X.X X.X.X.X interface GigabitEthernetX/X/X.X vlan X detect domain-name zhuanxian1.1.2PPPOE认证小区宽带等使用固定账号适合开展PPPOE拨号上网方式。

认证成功后动态获取IP地址,采用radius认证计费上网。

1,设置radiusradius-server source interface LoopBack0radius-server group radiusradius-server authentication 218.200.239.183 1812 weight 0radius-server accounting 218.200.239.183 1813 weight 0radius-server shared-key itellinradius-server source interface LoopBack0radius-server attribute translateradius-attribute translate NAS-Identifier HW-Own-NAS-Identify-SIM send2,设置虚模板(需与radius侧一致,也可不配置认证方式,VT0确认无认证)interface Virtual-Template0ppp chap password cipher CMNET!@#3,设置认证计费方案:aaaauthentication-scheme radiusaccounting-scheme radius4,设备地址池ip pool zhuanxian localgateway X.X.X.X X.X.X.Xsection 0 X.X.X.X X.X.X.Xdns-server 211.137.96.205dns-server 211.137.82.4 secondary5,设置认证域:domain pppoeauthentication-scheme radiusaccounting-scheme radiusservice-type hsiradius-server group radiusip-pool pppoe16,设置用户接入认证:interface GigabitEthernetX/X/X.Xdescription To XXXXpppoe-server bind virtual-template 0user-vlan XXX XXX QinQ Xbasaccess-type layer2-subscriber default-domain authentication pppoe1.1.3二层web认证WLAN校园网业务多数使用二层web认证方式。

ME60配置指导

配置流程

配置地址池

用来给用户分配IP地址 设定用户是采用radius认证还是 不认证 设定用户是采用radius计费还是 不计费 设置所采用的radius服务器的参 数 设定用户所使用的域,以及域 下的参数 使能用户接口的BAS功能并进 行设置

配置认证方案

配置计费方案

配置RADIUS

配置域

接口BAS配置

[ME60-aaa-domain-default0]user-group huawei [ME60-aaa-domain-default0]web-server url 192.168.1.251

Copyright © 2006 Huawei Technologies Co., Ltd. All rights reserved.

ME60 IP接入业务操作 与维护

Copyright © 2006 Huawei Technologies Co., Ltd. All rights reserved.

ME60系列: ME60-16和ME60-8

交换容量: 业务槽位: 640Gbps 16/8

端口(每槽位):

Page 3

业务组网

IPoEoVLAN业务是计算机通过一台支持802.1Q的交换机之后 再接在ME60的端口上面,从计算机出来的以太网报文首先到 达交换机,打上相应的VLAN标记之后再送往ME60。 IPOEOVLAN业务采用WEB认证,用户在认证前域先获得IP 地址,然后WEB页面进行认证。

Page 9

配置步骤

配置本地地址池

[ME60]ip pool huawei local [ME60-ip-pool-huawei]gateway 172.16.0.1 255.255.0.0 [ME60-ip-pool-huawei]section 0 172.16.0.2 172.16.0.100

ME60-QOS配置指导

1.首先定义一个qos profile:Qos profile,Qos模板,主要是配置Queue/Drop/Scheduler之间的绑定关系,全局支持配置1024个qos profile创建或进入qos模板视图qos-profile <name>1、绑定scheduler-profilescheduler-profile scheduler-profile-name2、绑定queue-profilequeue-profile queue-profile-name3、绑定drop-profiledrop-profile drop-profile-name[Test2_ME60.92-qos-zhb]dis thisqos-profile zhbscheduler-profile zhb注:Queue/Drop不绑定,表示使用默认模板。

2.用户限速(vc级)配置过程:配置调度模板-在domain下绑定qos模板domain zhbauthentication-scheme default0accounting-scheme default0user-group zhbip-pool zhbqos profile zhb3.Vlan限速(vc group级)配置过程:配置调度模板-在端口下配置vc组绑定模板-在uservlan下下发模板[Test2_ME60.92-GigabitEthernet1/0/1]dis thisinterface GigabitEthernet1/0/1vc-group vlan qos-profile zhb[Test2_ME60.92-GigabitEthernet1/0/1.50]dis thisinterface GigabitEthernet1/0/1.50user-vlan 2 10qos vc-group vlan (这是对该子接口下的vlan 2 ~10限制的总流量)或qos vc-group vlan each-vlan (这是对该子接口下的每个vlan进行分别限速) basaccess-type layer2-subscriber default-domain authentication zhbauthentication-method bind61.188.168.19lsdxme60admin@whzxe8-24.子接口限速(vp级)配置过程:配置调度模板-在端口下配置vp组绑定模板-在子接口下发模板[Test2_ME60.92-GigabitEthernet1/0/1]dis thisinterface GigabitEthernet1/0/1vp-group subport qos-profile zhb[Test2_ME60.92-GigabitEthernet1/0/1.50]dis thisinterface GigabitEthernet1/0/1.50qos vp-group subportuser-vlan 50qos vc-group vlanbasaccess-type layer2-subscriber default-domain authentication zhb authentication-method bind5.端口限速(物理端口级)配置过程:配置调度模板-端口下绑定qos模板[Test2_ME60.92-GigabitEthernet1/0/1]dis thisinterface GigabitEthernet1/0/1qos profile zhb port[XC-CA-ME60-GigabitEthernet1/0/1.1001-vlan-1001-1020]qos vc-group e8-2 ea[XC-CA-ME60-GigabitEthernet1/0/1.1001-vlan-1001-1020]qos vc-group e8-2 each-vlanOperation is running, please wait...fail.Error![XC-CA-ME60-GigabitEthernet1/0/1.1001-vlan-1001-1020]qos vc-group e8-2Operation is running, please wait...succeed.[XC-CA-ME60-GigabitEthernet1/0/1.1001-vlan-1001-1020]。

华为ME60业务配置指导书

安徽移动IP城域网一期华为ME60业务配置指导书1、全局配置华为ME60作为一个多业务网关可以做BAS使用,在实现方面与junipor ERX和Redback SE800不同,所有资源都是全局共享的,包括地址池,Radius组,路由表等等。

所以在配置业务的时候首先要配置一些共用的东西。

下面一一讲述。

1)配制loopback地址在全局配置模式下:Interface loopback 0Ip address 121.35.12.73 255.255.255.2552)配置Router id在全局配置模式下Router id 121.35.12.733)配置OSPF在全局配置模式下(以现网为例):Ospf X 不填此默认为进程1Area XXXNetwork XXX.XXX.XXX.XXX 0.0.0.0Nssa4)配置ip pool在全局配置模式下(这里的顺序即为配置顺序):Ip pool FY-ME60-Pool-01gateway 121.34.203.1 255.255.255.0section 0 121.34.203.2 121.34.203.254dns-server 202.96.128.68dns-server 202.96.134.133 secondary注意:这里的section代表一个地址范围,范围是0-7,也就是一个ip pool最多可以有8段地址。

当然这8段地址必须与gateway在同一网段。

5)配置Radius组在全局配置模式下:radius-server group anhui_radiusradius-server authentication 61.140.4.144 1812 weight 0radius-server accounting 61.140.4.144 1813 weight 0radius-server shared-key s*zgnet^^注意:在配置Radius组中我们要配置发往Radius Server的IP地址,在这里我们一般选择Loopback地址作为认证地址。

ME60业务配置

ME60业务配置一、普通上网业务,即163业务:实现方式:用户接入类型方式为二层用户(layer2-subscriber),认证方式为ppp,并采用接口捆绑VT接口终结用户ppp报文的方式。

VT接口在这儿只起到剥离用户ppp报文的功能,所以只需要创建或引用一个存在的VT接口就行了。

ME60工作流程:检查到端口下pppoe报文,提交给vt接口完成相应会话,vt接口完成ppp认证。

认证的用户名和密码提交给域对象处理。

认证通过后,由域对象中ip-pool分配地址,ip-pool同时承担网关功能。

(BAS上配置DHCP,用户是绑定了QINQ,BRAS会把用户的认证请求转发出去,由第三方认证中心下发策略)配置思路:1、配置VT虚拟接口模板。

2、配置认证方案。

3、配置计费方案。

4、配置RADIUS服务器组。

5、配置IP地址池。

6、配置域。

(引用以及配置的认证方案、计费方案、radius服务器组、IP地址池)7、配置接口和BAS接口。

配置过程:1、配置VT虚拟接口模板。

interface Virtual-Template0 //配置PPPOE拨号模板ppp authentication-mode pap chap //拨号时先PAP认证,若失败采用CHAP认证。

ppp keepalive interval 30 retransmit 5 //配置Keepalive报文的超时时间和重传次数ppp delay-lcp-negotiationdescription for_pppoe_pap_and_chap //描述2、配置认证方案。

aaaauthentication-scheme auth-radius //认证方案名为auth-radius,默认为RADIUS认证authentication-mode radius //认证方式为RADIUS认证,配置后不会显示,默认是RADIUS3、配置计费方案。

aaaaccounting-scheme acc-radius //计费方案名为acc-radius,默认为RADIUS计费accounting-mode radius //计费方式为RADIUS计费,配置后不会显示,默认是RADIUSaccounting start-fail online //RADIUS计费失败后仍然让用户在线4、配置RADIUS服务器组。

ME60 配置IP地址

Quidway ME60配置指南-IP业务目录目录2 配置IP地址.................................................................................................................................2-12.1 简介..............................................................................................................................................................2-22.1.1 IP地址分类.........................................................................................................................................2-22.1.2 IP地址特点.........................................................................................................................................2-32.1.3 IP地址规划.........................................................................................................................................2-42.1.4 分配IP地址.......................................................................................................................................2-52.1.5 借用IP地址.......................................................................................................................................2-62.1.6 广域网接口IP地址与链路层协议地址的映射...............................................................................2-62.1.7 参考信息............................................................................................................................................2-62.2 配置接口IP地址........................................................................................................................................2-62.2.1 建立配置任务.....................................................................................................................................2-62.2.2 配置接口的主IP地址.......................................................................................................................2-72.2.3 配置接口的从IP地址.......................................................................................................................2-82.2.4 检查配置结果.....................................................................................................................................2-82.3 配置接口通过协商获得IP地址................................................................................................................2-82.4 配置接口借用IP地址................................................................................................................................2-92.4.1 建立配置任务.....................................................................................................................................2-92.4.2 配置被借用接口的主IP地址.........................................................................................................2-102.4.3 配置接口借用其他接口的IP地址.................................................................................................2-102.4.4 检查配置结果...................................................................................................................................2-102.5 配置举例....................................................................................................................................................2-112.5.1 配置接口主从IP地址示例.............................................................................................................2-112.5.2 配置接口借用IP地址示例.............................................................................................................2-13插图目录图2-1 五类IP地址...........................................................................................................................................2-2图2-2 IP地址子网划分.....................................................................................................................................2-4图2-3 主机名、IP地址和物理地址之间的关系............................................................................................2-5图2-4 为ME60接口配置主从IP地址.........................................................................................................2-11图2-5 借用IP地址示例的组网图.................................................................................................................2-13配置指南-IP业务表格目录表格目录表2-1 IP地址分类及范围.................................................................................................................................2-3配置指南-IP业务 2 配置IP地址2 配置IP地址关于本章本章描述内容如下表所示。

ME60常用命令手册

1、查看配置

disp cu

查看具体的子接口:

disp cu int gig 1/0/10.1

2、查看用户数

查看上线以来最大并发用户数:

disp max-onlineusers

查看当前的ቤተ መጻሕፍቲ ባይዱ户数:

disp access-user

查看某端口下的用户数:

disp access-user int GigabitEthernet 1/0/10.1

UserID Username Interface IP address MAC

--------------------------------------------------------------------------

426 xxxxxxx GE1/0/10.1 116.205.53.62 e005-c5b0-c767

QinQVlan/UserVlan : 1366/109

User MAC : e005-c5b0-c767

User IP address : 116.205.53.62

User access type : PPPoE

Service-type : HSI

Authentication method : RADIUS none authentication

Accounting method : RADIUS

User access time : 2011/03/31 04:11:03

查看某端口某vlan下的用户数:

disp access-user int GigabitEthernet 1/0/10.1 vlan 1300

Quidway ME60 高端路由器 接入配置指南

目录第4章 AUX接口配置.............................................................................................................4-14.1 AUX接口简介....................................................................................................................4-14.2 配置AUX接口...................................................................................................................4-14.2.1 建立配置任务...........................................................................................................4-14.2.2 配置链路协议类型....................................................................................................4-24.2.3 配置AUX接口MTU................................................................................................4-24.2.4 配置AUX接口的备份接口.......................................................................................4-24.2.5 检查配置结果...........................................................................................................4-34.3 配置举例.............................................................................................................................4-34.3.1 AUX接口配置示例...................................................................................................4-3第4章 AUX接口配置AUX接口也称为辅助接口(auxiliary)或备份接口,只支持异步通讯方式。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

根据项目经验整理数据需要学习请下载第一章设备相关配置 (3)第1节系统基本配置 (3)1.1 设备名称配置 (3)1.2 系统时间配置 (3)1.3 NTP配置 (3)1.4 主备卡切换配置 (4)1.5 接口配置 (4)第2节网管配置 (5)2.1 远程登录SSH配置 (5)2.2 SNMP配置 (6)2.3 SYSLOG配置 (7)2.4 登录AAA (8)第3节路由配置 (9)3.1 路由优先级/管理距离 (9)3.3 黑洞路由配置 (9)3.4 OSPF (10)3.5 ISIS (10)3.6 BGP (11)第二章业务相关配置 (14)第1节 Radius配置 (14)1.1 计费认证 (14)第2节域配置 (15)第3节 PPPoE (16)3.1 速率模板配置 (16)3.2 IP Pool (17)3.3 虚模板配置 (17)3.4 业务子接口 (18)3.5 基于Web的主动控制和管理-踢用户下线配置 (18)第4节 IPoE (19)4.1 静态 (19)4.2 DHCP (20)4.3 静态用户限速 (20)4.4 WLAN (21)第5节二层VPN (22)5.1 L2TP (22)第6节 MPLS VPN (23)第三章安全加固配置 (26)第1节数据层面安全加固 (26)1.1 关闭IP选项 (26)1.2 关闭IP 直接广播 (27)1.3 典型垃圾流量过滤 (27)第2节控制层面安全加固 (29)2.1 IGP 安全防护 (29)2.2 关闭控制平面未使用的服务 (29)2.3 控制引擎防护 (30)第3节管理层面安全加固 (30)3.1 禁用未使用的管理平面服务 (30)第四章 QOS (30)第1节QOS标记、队列规划 (30)第2节队列调度、带宽预留和拥塞避免 (32)第一章设备相关配置第1节系统基本配置1.1 设备名称配置■配置内容:配置设备名称;■规范要求:端口命名按附录1:设备和端口命名规范要求配置;1.2 系统时间配置■配置内容:设置BRAS 的系统日期及时间;■规范要求:采用标准北京时间(时区为东八区);■配置示例:1.3 NTP配置■配置内容:配置NTP服务器;■规范要求:1、采用NTP Version 3版本且启用MD5认证;2、采用loopback0地址作为时间同步的源地址;3、以本城域网CR1作为主用NTP Server,以CR2作为备用NTP Server;4、NTP服务器时钟为格林威治0时区,要求在设备上以此为基准调整为北京时区东8区。

■配置示例:1.4 主备卡切换配置■配置内容:配置系统主备卡切换;■规范要求:打开自动切换,要求采用最优切换方式;1.5 接口配置1.5.1 GE■配置内容:配置GE端口;■规范要求:1、端口命名按附录1:设备和端口命名规范要求配置;2、除特殊情况外,端口使用强制模式:电口采用1000M全双工,光口如果可选强制模式,应优先设置为强制模式;(要求对端设备相应匹配);3、所有内部互连端口,IP MTU(MPLS MTU 随IP MTU调整)统一取定为:3000字节;4、打开端口的波动抑制功能:Down数值为0,即端口故障后立即关闭端口,便于关闭无效转发端口;up数值为30000,确保链路可用状态稳定为30秒再开启端口(仅在CR与BRAS/SR 互联的GE/10GE接口配置)。

对down时间无法指定为0的设备型号,以最接近0的数值配置;5、如无特殊业务需要,关闭存在安全风险的漏洞,参见《第三章.安全加固配置》。

1.5.2 端口捆绑■配置内容:配置端口捆绑;■规范要求:1、端口命名按附录1:设备和端口命名规范要求配置;2、除特殊情况外,端口使用强制模式:电口采用1000M全双工,光口如果可选强制模式,应优先设置为强制模式;(要求对端设备相应匹配);3、捆绑端口在条件具备的情况下建议起LACP;■配置示例:interface Eth-Trunk1mode lacp-static //如果下行二层设备支持LACP协议,建议启用。

选点没有配置此条命令,默认是manual模式mac-address 286e-d4ee-a712 //在bas需要创建多各捆绑口的前提下需要设置捆绑口的MAC地址,由于华为bas设备如果不手工设置MAC会出现所有捆绑口都是同一个MAC地址,所以在创建第二个捆绑口时可以将MAC设置为eth-trunk 1的MAC加1,例如eth-trunk 1的MAC地址是0018-8240-2988,eth-trunk 2的MAC地址可以设置为0018-8240-2989,eth-trunk 1可以不设置MAC使用默认MAC。

description dT:CZ-LZ-MJ-DSW-1.MAN.S8505(Local):LA-GROUP 2 //描述eth-trunknas logic-port eth-Trunk 1/1/0 //当前ME60已经支持跨版捆绑,如果配置了跨版捆绑的ETH-TRUNK接口,需要配置此命令,防止用户的精绑数据跳变, 端口号规则可以ETH-TURNK X/1/0,X代表ETH-TRUNK 接口号。

interface GigabitEthernet1/0/2 //将相应端口加入trunkdescription dT:LZ-MJ-DSW-1.MAN.S8508(local)GE2/1/13undo shutdowneth-trunk 1interface GigabitEthernet1/0/3 //将相应端口加入trunkdescription dT:LZ-MJ-DSW-1.MAN.S8508(local)GE2/1/1undo shutdowneth-trunk 1第2节网管配置2.1 远程登录SSH配置■配置内容:1、配置SSH 登录的密码;2、限制SSH 登录的IP地址;3、配置SSH Session的过期时间;4、SSH用户的认证方式为password方式;5、关闭设备登录提示;6、Console端口登录需设置本地口令;7、Aux端口登录需设置本地口令;■规范要求:1、SSH 密码字符串不能过于简单,一般应由字母、数字及特殊字符等组成,且不能低于8位;2、根据实际情况只允许授权网段(确认分公司网管地址、NOC网管地址段202.103.194.99-101、中转机202.103.208.162)对设备VTY远程访问,VTY进程范围0到15;3、控制连接超时时间,每个Console/SSH Session的超时限制设定为15分钟;4、关闭设备登录提示;5、Console端口登录需设置本地口令;■配置示例:1、SSH配置:说明:SSH用户主要有password、RSA、password-rsa、all这4种认证方式:如果SSH用户的认证方式为password、password-rsa时,必须配置同名的local-user用户;如果SSH用户的认证方式为RSA、password-rsa、all,服务器端应保存SSH客户端的RSA 公钥。

# 配置VTY用户界面。

[Quidway] user-interface vty 0 4[Quidway-ui-vty0-4] authentication-mode aaa[Quidway-ui-vty0-4] protocol inbound ssh //设置只允许ssh协议接入# 新建用户名为Client001的SSH用户,且认证方式为password。

[Quidway] stelnet server enable[Quidway] ssh user client001[Quidway] ssh user client001 authentication-type password[Quidway] ssh user huawei service-type all# 为SSH用户Client001配置密码为huawei。

[Quidway] local-aaa-server[Quidway-local-aaa-server] user client001 password cipher huawei authentication-type S2、关闭设备登录提示暂时不支持关闭banner提示3、Console端口登录需设置本地口令user-interface con 0 //设置con口密码authentication-mode passwordset authentication password cipher huaweiuser-interface aux 0 //设置aux口密码authentication-mode passwordset authentication password cipher huawei2.2 SNMP配置■配置内容:1、配置网管工作站,配置内容包括:工作站IP地址、GET/SET团体名等;2、激活网管工作站;3、配置TRAP;■规范要求:1、采取SNMP 访问的限制措施,仅允许授权网段(ip综合网管202.103.194.99-101)访问路由器的SNMP 服务;2、要求采用V2 版本且读/写共同体不能采用默认的public和private,命名共同体需按一定复杂度;3、开启SNMP TRAP,设置触发条件:端口UP DOWN 、BGP\OSPF\MPLS 协议状态改变、设备重启、板卡状态改变);Radius服务器down;■配置示例:acl number 2001 //SNMP用户访问列表rule 10 permit source 202.103.208.179 0rule 15 permit source 202.103.224.122 0rule 20 permit source 202.103.199.154 0rule 25 permit source 202.103.208.170 0rule 30 permit source 202.103.197.142 0acl number 2010 //SNMP用户访问列表rule 0 permit source 202.103.194.99 0rule 4 permit source 10.111.41.0 0.0.0.255rule 5 permit source 202.103.194.101 0rule 10 permit source 222.216.107.204 0snmp-agentsnmp-agent community write 5200fhw acl 2001 //设置写权限共同体及网段范围,仅在网管需要对设备MIB库写入的情况下,才进行配置,否则关闭snmp-agent community read hw5200f acl 2001 //设置读团体及网段范围snmp-agent community read Zyyc%telyk acl 2010 //设置读团体及网段范围snmp-agent sys-info version 2 //设置版本号为2snmp-agent target-host trap address udp-domain 202.103.199.154 params securityname N2000Server //设置接收Trap消息的目的地snmp-agent target-host trap address udp-domain 202.103.224.74 params securityname inet v2c //设置接收Trap消息的目的地snmp-agent target-host trap address udp-domain 202.103.197.142 params securityname kingon //设置接收Trap消息的目的地snmp-agent trap enable mflp //针对具体功能开trapsnmp-agent trap source LoopBack0 //以LOOPBACK0为接口发送TRAPsnmp-agent trap enable //开启trap2.3 SYSLOG配置■配置内容:1、配置log信息显示的时间;2、配置log信息触发的级别;3、配置log server;■规范要求:1、设备必须配置日志功能,记录所有中高风险的事件,其中必须记录用户登录事件,并对高风险的事件产生告警;2、log信息采用北京时间来显示;3、指定日志主机的IP地址;4、log信息需集中保存到log server(202.103.194.99)上,可以配置多个log server;5、IP POOL利用率超过85%,应输出告警信息;6、Syslog触发级别根据不同设备实际情况调整,需包含如下信息:(端口UP DOWN 、BGP\OSPF\MPLS 邻居updown、设备重启、板卡状态改变、Radius服务器down);7、指出设备满足第6条规范要求需配置的最低级别,并按此级别配置。