ESS防火墙配置全攻略

ESS官方中文测试版新手教程

ESS官方中文测试版新手教程(更新解决与的冲突)ESS官方中文测试版新手教程我考虑了很久,回忆到数十亿年前……我看到恐龙的时候……噢……错了错了,是数个月前用nod的时候……作为新手的迷茫……即使是昨晚,才解决了一些积压已久的问题……既然是为新手排忧解难,现在列出一些Q&A(其中很多都是根据之前nod 的爱好者提出的方案作出总结的),希望对各位有帮助:更新一个问题:如何解决与的冲突?答:请把升级到最新版。

(感谢无尽藏海)已知3.482版没有兼容问题……1.Q:ESS的监控和杀毒能力强吗?A:绝对没想象的那么差!防杀蠕虫是出名好的;对木马并没有置之不顾,更不是不杀马啦;灰鸽子,以前nod对付灰鸽子确实有差距,但无可否认,经过一大堆nod爱好者的努力以后,这差距却是被拉少了很多很多。

U盘病毒是目前流行之一,nod对此的能力已经日渐增强,中国国情也慢慢融入了nod的精神当中。

目前对nod的免杀仍然是多方面地存在,但是要知道人的力量是无穷的,即使再怎么封免杀也能在研究一种出来。

但无可否认,eset和二版都在为这个而伤脑筋,该做的他们还是会做的。

总之,nod3.0不会是最完美的那个杀软,但同时他是一个进步大家有目共睹的杀软。

监控在加强,查杀率也在加强,可以说nod3.0现在处于鼎盛时期……2.Q:ESS的资源占用如何呢?A:目前内存和CPU问题一直是用家对ess的最大意见。

但其实可以避免一部分的。

首先,对于内存部分,实际内存和虚拟内存的占用。

有些用户会发现安装ess之后,两种内存的占用量都比较高。

其实这个是一种动态占用来的,这意味着机器越好占用越大(当然这个也不会到一种夸张的程度),但也会随着用户的其他软件的内存占用量而让出必须的内存。

所以其实用户不必担心太多。

其次,对于CPU部分,最多人反映:卡。

这个主要体现在复制移动复合内容文件和解压复合内容文件方面。

除了这2个以外,都很顺的。

这两者的本质都是新建文件。

eset防火墙设置

eset防火墙设置eset防火墙很重要,你会设置吗?下面由店铺给你做出详细的eset 防火墙设置方法介绍!希望对你有帮助!eset防火墙设置方法一:关了防火墙就可以上你可以给用EAV的系统,也就是只装杀毒软件。

如果你要是强行使用ESS,请转用交互模式,从你开始连接网络时起,所有程序点允许并保存策略这样可以看看是不是就可以上网了eset防火墙设置方法二:我的建议是卸载eset,再重新装一次,可能是你是以guest登录时安装的eset造成的,还有eset的防火墙未必比win7自带的好,所以可以用eav,没必要用ess。

eset防火墙设置方法三:ESET高级设置里有两个地方要设网络-个人防火墙-规则和区域-信任区域设置成家庭/工作网络网络-个人防火墙-IDS和高级选项允许在信任区域共享文件和打印机勾上相关阅读:eset公司简介ESET这一名称最早来源于埃及神话中的女神Isis。

Isis又称作Aset或Eset,是地神Geb和天神Nut的女儿,是主管爱情和富庶的女神,也是负责治疗和魔力的女神。

ESET在英文中可以理解为Essential Solution Against Evolving Threats(针对病毒进化而必备的解决方案)。

ESET成立于1992年,是一家面向企业与个人用户的全球性的计算机安全软件提供商。

开发总部在斯洛伐克的Bratislava,销售总部在美国西海岸的圣迭戈。

其获奖产品——NOD32防病毒软件系统,能够针对各种已知或未知病毒间谍软件(spyware)、rootkits和其他恶意软件为计算机系统提供实时保护。

ESET NOD32占用系统资源少,侦测速度快,可以提供有效的保护,获得了最多的Virus Bulletin100%奖项。

ESET公司连续五年被评为“德勤高科技快速成长500强”(Deloitte’s Technology Fast 500)公司,拥有广泛的合作伙伴网络,包括佳能、戴尔、微软等国际知名公司ESET 在全球超过80个国家都设有办公室,在布拉迪斯拉发(斯洛伐克)、伦敦(英国)、布里斯托尔(英国)、布宜诺斯艾利斯(阿根廷)、布拉格(捷克)、圣地亚哥(美国)等地均设有办事处,代理机构覆盖全球超过100个国家。

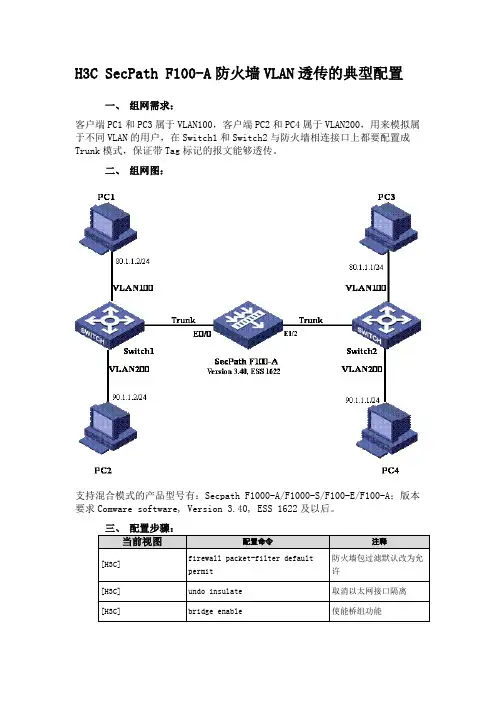

H3C SecPath F100-A防火墙VLAN透传的典型配置

H3C SecPath F100-A防火墙VLAN透传的典型配置

一、组网需求:

客户端PC1和PC3属于VLAN100,客户端PC2和PC4属于VLAN200,用来模拟属于不同VLAN的用户,在Switch1和Switch2与防火墙相连接口上都要配置成Trunk模式,保证带Tag标记的报文能够透传。

二、组网图:

支持混合模式的产品型号有:Secpath F1000-A/F1000-S/F100-E/F100-A;版本要求Comware software, Version 3.40, ESS 1622及以后。

四、配置关键点:

1、子接口不支持VLAN透传;

2、SecPath F100-A设备的四个LAN接口需要执行undo insulate

命令聚合成一个接口才能使用VLAN透传功能;

3、VLAN透传与交换机的Trunk功能并不相同,当与交换机互通时,

如果希望SecPath防火墙与交换机的管理VLAN 互通,需要借助子接口来实现。

即将配置了与交换机管理VLAN ID相同的子接口加入到桥组,并创建相应的桥组虚接口(BVI接口),配置同一网段地址,则防火墙的桥组虚接口就可以与交换机管理VLAN接口互通。

神码防火墙配置-配置步骤

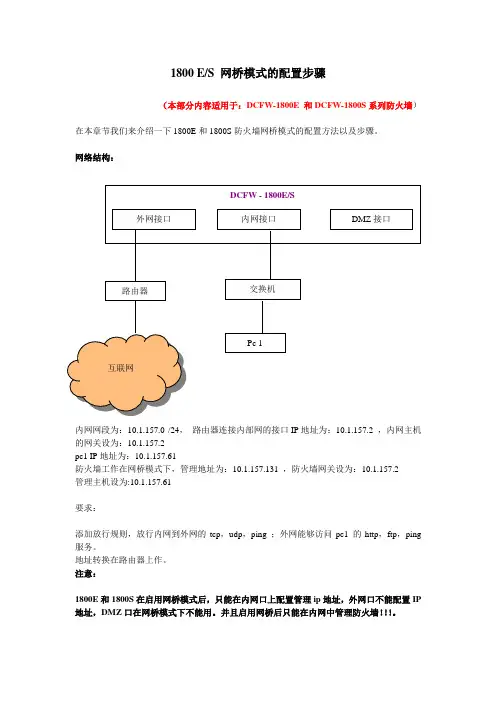

1800 E/S 网桥模式的配置步骤(本部分内容适用于:DCFW-1800E 和DCFW-1800S系列防火墙)在本章节我们来介绍一下1800E和1800S防火墙网桥模式的配置方法以及步骤。

网络结构:内网网段为:10.1.157.0 /24,路由器连接内部网的接口IP地址为:10.1.157.2 ,内网主机的网关设为:10.1.157.2pc1 IP地址为:10.1.157.61防火墙工作在网桥模式下,管理地址为:10.1.157.131 ,防火墙网关设为:10.1.157.2管理主机设为:10.1.157.61要求:添加放行规则,放行内网到外网的tcp,udp,ping ;外网能够访问pc1 的http,ftp,ping 服务。

地址转换在路由器上作。

注意:1800E和1800S在启用网桥模式后,只能在内网口上配置管理ip地址,外网口不能配置IP 地址,DMZ口在网桥模式下不能用。

并且启用网桥后只能在内网中管理防火墙!!!。

实验步骤:说明:防火墙的网络地址的默认配置:内网口192.168.1.1 , 外网口192.168.0.1 ,DMZ口192.168.3.1系统管理员的名称:admin 密码:admin.一根据需求更改防火墙IP地址,添加管理主机,然后进入web管理界面1.1进入超级终端,添加管理防火墙的IP地址:( 超级终端的配置)点击确定,然后按数下回车,进入到1800E/S防火墙的超级终端配置界面:Welcome to Digital China DCFW (C)Copyright 2003 Digital China, All rights reservedlogin: admin输入正确的用户名admin ,然后回车。

1.2 根据网络环境更改防火墙的内网口的IP地址和防火墙的网关说明:if0 为防火墙的外网口;if1 为防火墙的内网口;if2 为防火墙的DMZ口1.3 为了验证我们刚才的配置,可以在超级终端中运行如下的命令:1.4完成上面的配置后,我们就可以在管理主机上(也就是IP地址为10.1.157.61的那台机器上)通过WEB 的方式来管理防火墙了首先将管理主机的pc机的IP地址更改为:10.1.157.61然后打开浏览器,进入到防火墙的web管理界面模式,如下图:在IE的地址栏中输入:https://防火墙地址:1211也就是:https://10.1.157.131:1211进入web管理页面后我们就可以在图形界面下对防火墙进行其他复杂的操作了。

H3C SecPath防火墙系列产品混合模式的典型配置

H3C SecPath防火墙系列产品混合模式的典型配置

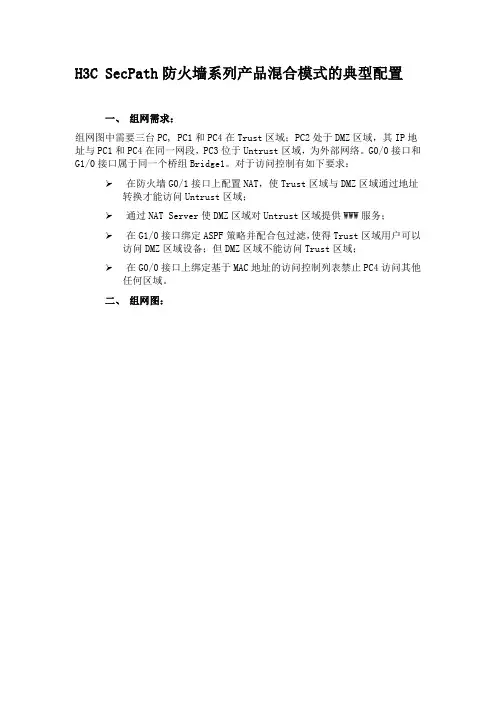

一、组网需求:

组网图中需要三台PC, PC1和PC4在Trust区域;PC2处于DMZ区域,其IP地址与PC1和PC4在同一网段,PC3位于Untrust区域,为外部网络。

G0/0接口和G1/0接口属于同一个桥组Bridge1。

对于访问控制有如下要求:

在防火墙G0/1接口上配置NAT,使Trust区域与DMZ区域通过地址转换才能访问Untrust区域;

通过NAT Server使DMZ区域对Untrust区域提供WWW服务;

在G1/0接口绑定ASPF策略并配合包过滤,使得Trust区域用户可以访问DMZ区域设备;但DMZ区域不能访问Trust区域;

在G0/0接口上绑定基于MAC地址的访问控制列表禁止PC4访问其他任何区域。

二、组网图:

支持混合模式的产品型号有:Secpath F1000-A/F1000-S/F100-E/F100-A;版本要求Comware software, Version 3.40, ESS 1622及以后。

四、配置关键点:

1、每一个桥组都是独立的,报文不可能在分属不同桥组的端口之间

传输。

换句话说,从一个桥组端口接收到的报文,只能从相同桥

组的其他端口发送出去。

防火墙上的一个接口不能同时加入两个

或两个以上的桥组。

2、要实现不同桥组之间或二层接口和三层接口之间数据转发,需要

创建桥组虚接口,并且将桥组虚接口加入到相应的区域。

实验二 SecPath防火墙网页内容过滤配置

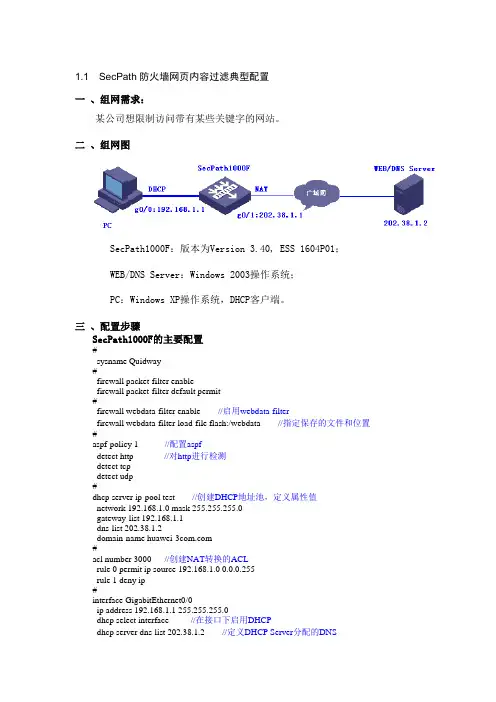

1.1 SecPath防火墙网页内容过滤典型配置一、组网需求:某公司想限制访问带有某些关键字的网站。

二、组网图SecPath1000F:版本为Version 3.40, ESS 1604P01;WEB/DNS Server:Windows 2003操作系统;PC:Windows XP操作系统,DHCP客户端。

三、配置步骤SecPath1000F的主要配置#sysname Quidway#firewall packet-filter enablefirewall packet-filter default permit#firewall webdata-filter enable //启用webdata-filterfirewall webdata-filter load-file flash:/webdata //指定保存的文件和位置#aspf-policy 1 //配置aspfdetect http //对http进行检测detect tcpdetect udp#dhcp server ip-pool test //创建DHCP地址池,定义属性值network 192.168.1.0 mask 255.255.255.0gateway-list 192.168.1.1dns-list 202.38.1.2domain-name #acl number 3000 //创建NAT转换的ACLrule 0 permit ip source 192.168.1.0 0.0.0.255rule 1 deny ip#interface GigabitEthernet0/0ip address 192.168.1.1 255.255.255.0dhcp select interface //在接口下启用DHCPdhcp server dns-list 202.38.1.2 //定义DHCP Server分配的DNS#interface GigabitEthernet0/1ip address 202.38.1.1 255.255.255.0firewall aspf 1 outbound //接口出方向应用aspfnat outbound 3000 //配置nat outbound#firewall zone trustadd interface GigabitEthernet0/0set priority 85#firewall zone untrustadd interface GigabitEthernet0/1set priority 5#ip route-static 0.0.0.0 0.0.0.0 202.38.1.2 //配置默认路由#[Quidway]firewall webdata-filter add apache //添加webdata-filter关键字 [Quidway]dis firewall webdata-filter item-all //显示webdata-filter关键字 Firewall webdata-filter itemsitem(s) added manually : 1item(s) loaded from file : 0SN Match-Times Keywords----------------------------------------------1 0 apache<Quidway>dirDirectory of flash:/1 -rw- 8576044 Sep 30 2006 08:57:31 system2 -rw- 1021629 Sep 27 2006 10:26:51 http.zip3 -rw- 1735 Oct 09 2006 17:18:35 config.cfg4 -rw- 4 Sep 28 2006 21:27:48 snmpboots5 -rw- 27 Oct 09 2006 17:12:44 webdata //在flash中保存webdata<Quidway> more webdata //显示“webdata”文件内容apachePC的验证结果显示自动获取的IP地址:未启用webdata-filte时,访问Web服务器:启用webdata-filte后,不能访问Web服务器:四、配置关键点1.可以通过Tftp程序把webdata文件下载到本地,修改完成后再上传到flash中;2.添加完关键字后,如果重启设备,配置的关键字会丢失,需要通过firewallwebdata-filter save-file webdata命令保存关键字到flash中;此外,如果重启设备后,还需要重新加载已经保存在flash中的文件,可以通过firewallwebdata-filter load-file webdata命令自动加载。

H3C_防火墙典型配置案例集(V7)-6W100-H3C_防火墙IPsec典型配置案例(V7) - 副本

[Sysname] pki domain domain1 [Sysname-pki-domain-domain1] undo crl check enable [Sysname-pki-domain-domain1] certificate request from ra [Sysname-pki-domain-domain1] certificate request entity entity1 [Sysname-pki-domain-domain1] quit

M9000

IP network

220.0.10.200/24

GE0/1

GE0/2

220.0.10.100/24

192.200.0.1/24

Host B

F5000-S

192.200.0.2/24

3.2 配置思路

(1) 配置 M9000,主要思路如下: • 在 Ten-GigabitEthernet5/0/12 上启用 IPsec。 • 配置 IKE 安全提议时,启用证书认证方式。 • 配置去往 192.200.0.0/24 网段的路由。 (2) 配置 F5000-S,主要思路如下: • 在 GigabitEthernet0/1 上启用 IPsec。 • 配置 IKE 安全提议时,启用证书认证方式。 • 配置去往 192.100.0.0/24 网段的路由。

# 导入 CA 证书 m9000.cer。

[Sysname] pki import domain domain1 der ca filename m9000.cer The trusted CA's finger print is:

MD5 fingerprint:7B6F 9F0B F2E8 8336 935A FB5B 7D03 64E7 SHA1 fingerprint:2040 0532 2D90 817A 3E8F 5B47 DEBD 0A0E 5250 EB7D Is the finger print correct?(Y/N):y

深信服防火墙使用手册

深信服防火墙使用手册(原创版)目录1.深信服防火墙简介2.深信服防火墙的安装与配置3.深信服防火墙的安全策略设置4.深信服防火墙的日常维护与管理5.深信服防火墙的常见问题与解决方案正文【深信服防火墙简介】深信服防火墙是一款国内知名的网络安全设备,可以有效保护企业内部网络免受来自互联网的各种攻击。

深信服防火墙支持多种网络接入方式,如专线接入、VPN 接入和无线接入等,适用于不同规模和类型的企业网络。

此外,深信服防火墙还具备流量监控、入侵检测、访问控制等功能,为企业提供全方位的网络安全防护。

【深信服防火墙的安装与配置】安装深信服防火墙前,需要确保设备满足系统要求,并准备好相应的网络接入设备。

安装过程中,需要按照设备的提示进行操作,如设置管理口、VLAN 等。

安装完成后,通过 Web 管理界面对设备进行配置。

配置过程中,需要对网络参数、安全策略、访问控制等进行设置,以满足企业网络的安全需求。

【深信服防火墙的安全策略设置】深信服防火墙的安全策略设置是保障网络安全的关键环节。

安全策略包括入侵检测、访问控制、数据过滤等。

在设置安全策略时,需要根据企业网络的实际情况,合理配置策略规则,以确保安全策略的有效性。

同时,还需要定期对安全策略进行评估和调整,以应对网络威胁的变化。

【深信服防火墙的日常维护与管理】深信服防火墙的日常维护与管理对于保障企业网络安全至关重要。

在日常维护过程中,需要定期查看设备的日志,及时发现并处理异常情况。

同时,还需要定期更新设备的系统版本和安全特征库,以确保设备能够识别并阻止最新的网络攻击手段。

在管理方面,需要建立健全的管理制度,规范员工对设备的使用,防止内部网络被恶意攻击。

【深信服防火墙的常见问题与解决方案】在使用深信服防火墙过程中,可能会遇到一些常见问题,如设备无法上网、访问控制失效等。

针对这些问题,可以通过查看设备日志、检查网络连接、调整安全策略等方式进行解决。

在解决过程中,需要仔细分析问题原因,并采取相应的措施,以确保企业网络的正常运行。

深信服防火墙使用手册

深信服防火墙使用手册【最新版】目录1.深信服防火墙简介2.深信服防火墙的功能3.深信服防火墙的安装与配置4.深信服防火墙的使用方法5.深信服防火墙的维护与升级正文一、深信服防火墙简介深信服防火墙是一款由我国知名网络安全企业深信服科技推出的网络安全设备。

作为一款专业的防火墙,它致力于为企业和组织提供安全、稳定的网络环境,有效抵御各种网络攻击,确保用户数据和信息安全。

二、深信服防火墙的功能深信服防火墙具备以下主要功能:1.防止恶意攻击:可以防止黑客攻击、DDoS 攻击等,确保网络稳定运行。

2.入侵检测:能够实时监控网络流量,检测并报警潜在的入侵行为。

3.访问控制:可以根据需要设置访问规则,限制特定 IP 或区域的访问权限。

4.应用控制:可以对不同应用进行流量控制和访问策略设置,提高网络资源利用率。

5.数据加密:支持数据加密传输,保障信息安全。

三、深信服防火墙的安装与配置深信服防火墙的安装与配置主要包括以下几个步骤:1.设备准备:检查设备硬件是否完好,并确保设备与网络连接正常。

2.系统安装:根据设备要求选择合适的操作系统,并进行安装。

3.配置网络:根据实际情况配置设备的网络参数,包括 IP 地址、子网掩码等。

4.登录设备:使用 SSH 工具登录设备,并进入系统配置界面。

5.配置防火墙:在系统配置界面中,设置防火墙规则、访问控制策略等。

四、深信服防火墙的使用方法深信服防火墙的使用方法主要包括以下几个步骤:1.登录设备:使用 SSH 工具登录设备,进入系统配置界面。

2.查看状态:通过查看设备状态,了解设备运行情况。

3.策略调整:根据需要调整访问控制策略、防火墙规则等。

4.日志分析:定期分析设备日志,掌握网络安全状况。

五、深信服防火墙的维护与升级深信服防火墙的维护与升级主要包括以下几个方面:1.定期更新系统:及时更新操作系统和安全补丁,提高设备安全性。

2.设备巡检:定期对设备进行巡检,确保设备硬件正常运行。

深信服防火墙 手册

深信服防火墙手册深信服防火墙是一种高性能、多业务安全的网络安全设备,适用于各种网络环境,如企业、政府、教育、医疗等行业。

以下是深信服防火墙的使用手册:1. 设备安装与配置:设备连接:将深信服防火墙连接到电源和网络接口,确保网络连接正常。

配置IP地址:在浏览器中输入设备的IP地址,登录防火墙的管理界面,设置防火墙的IP地址、子网掩码和网关等网络参数。

2. 登录管理界面:在浏览器中输入设备的IP地址,然后输入用户名和密码(默认为admin)登录防火墙的管理界面。

3. 防火墙网关部署:新建区域:在管理界面中新建区域,选择相应的接口,如WAN区域和LAN区域。

配置网络接口:为每个区域配置相应的网络接口,如eth1和eth2。

4. 配置默认路由和去往内网的回包路由:根据实际网络环境,配置默认路由和去往内网的回包路由。

5. 配置源地址转换:代理内网用户上网,将内网用户的源地址转换为出接口的IP地址。

6. 防火墙默认拒绝所有:设置防火墙的默认策略为拒绝所有请求,以增强安全性。

7. 应用控制策略放通:根据实际需求,配置应用控制策略,允许或拒绝特定的应用程序或协议通过防火墙。

8. 配置僵尸网络防护:为了保护内网PC免受僵尸网络的攻击,可以配置相应的僵尸网络防护功能。

9. 配置IPS防护内网客户端:根据实际需求,配置入侵防御系统(IPS),保护内网客户端免受攻击。

10. 配置流量管控:对内网PC的带宽进行限制,以避免因个别用户占用过多带宽而影响整个网络的性能。

以上是深信服防火墙的使用手册,具体配置可能因实际网络环境和需求而有所不同。

建议参考深信服防火墙的官方文档或联系专业技术人员进行配置和优化。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

ESS防火墙配置全攻略ESS的防火墙有三种模式,分别是“自动模式”、“交互模式”和“基于策略的1.1 “过滤模式”:模式”。

l自动模式:ESS使用内建的规则库来处理网络请求,其规则无法修改,会造成部分网络程序无法正常运行,但是此模式不需用户干预,用起来十分省心。

这个模式是ESS默认的模式,如果出现程序无法访问网络,请切换到“交互模式”即可解决。

曾经在官论发帖询问“标准传出连接”都是哪些,结果没人搭理我,郁闷!2交互模式:除了ESS内置规则外的其它网络请求,ESS会弹框要求用户判断是否允许,如果允许并选中“记住操作”,那么下次该程序防网,将不在弹框报警。

而且阻止也没有任何提示。

要保证计算机的正常使用,你事先要手动自行建立大量的规则。

火罐过槪根式曰官方帮助文档的解释自动过滤模式是默认的模式。

它适用于希望防火墙用起来简单、方便且无需定义规则的用户。

自动模式允许给定系统的所有出站通信并阻止所有网络端发起的新连接。

交互过滤模式代表一种舒适的方式,可对个人防火墙建立量身定制的配置。

如果检测到通信却没有可应用的规则时,程序会显示一个对话框窗口,报告未知的连接。

对话框窗口中还提供允许或拒绝该通信的选项,并且允许或拒绝决定可被系统记忆,作为个人防火墙的新规则。

如果此时用户选择创建新规则,今后所有此类连接都将根据新规则被允许或阻止。

基于策略的模式会阻止所有未被特定规则定义为允许的连接。

此种模式允许高级用户定义规则,仅允许需要和安全的连接。

所有其它未指定的连接均会被个人防火墙阻止。

1.2 “规则和区域”:1.2.1 “信任区域”:这里有2个选项,官方说的很明白,不解释了。

如果你在家里访问单位的服务器,可以将此服务器的IP地址加入此区域,并手动建立一条规则,省的ESS老是弹框报警:“常规”选项卡按图配置;“本地”选项卡保持默认不变;“远程”选项卡按图配置1.2.2 “区域和规则编辑器”:这里是防火墙的控制中心,“交换模式”和“策略模式”下防火墙阻挡和允许的规则都在这里定义,为方便用户自定义,ESET将其分成2个部分,1个是“应用程序树视图”,1个是“所有规则的详细视图”。

“应用程序树视图”以定义应用程序的防网规则为主,这里你可以定义某一个特定程序的防网规则。

举个例子,现在我要允许迅雷的UPNP.exe的传入、传出通信,以保证迅雷UPNF功能的正常(详细名词解释请参考官方帮助文档)如果你使用电骡、BT,也照此办理即可,不过要将uPNP.exe换成电骡、BT的应用程序名。

“所有规则的详细视图”里边是所有的规则,分两个部分,一个是系统预置规则,一个是用户自定义的规则,通过背景的颜色来区分:区域和规则设置觊剧 K« I规則楚义了防火t#址理的方式•探團6矩冠1辭瞬題用程序.远建计•粗蹄定謂口的国朮有关挪舶5»懈… 切筠到厘昼星星y 壇图新建创系统预置规则不能编辑,只能通过对其前边的勾进行操作来启用/禁用此条规则。

用户自定义规则可以自己编辑。

现在举个例子,你的计算机建了一个网站,其它用户可以通过80端口来访问此网站。

由于防火墙的限制,象此类“传入”请求在“交互模式”下是要弹窗报警的,如果不定义一个规则,还不得把你累死。

那么该网站的要求就是允许任一个远程用户的任一个端口访问本服务器的80端口,针对安装了 ESS 的服务器,翻译成 ESS 的语言就是:“常规”选项卡:“方向”为入站,“操作”为允许,“协议”为TCP“本地”选项卡:“本地端口”为80 (或ESS 内置的HTTF );这里也可以在“应用程序”选项卡,添加提供 HTTP 服务的程序名字,以提高安全性。

卓作 协议 咆址本地诺口 远趕韻口 应用垂*MSS0S允许底任忧喊中的持岀nrBIOSii^ 阻止NETBIOS 名倔酱诰康 覘止慣入的5SDP (UPNP)请取 阻止愷岀的£5OP fbPTJP :. vS< Bio 忌 ncommo KSLAP (LPhP) requests 阻止隹出的IC5LAP ®P 常】诸求 允许乘目il 駆威的倍入&吃洁未UDPTCP k.. TCP Su - 13a审⑷险1900卿细桶1900^W所所用止ft/的化诘才 Majithon.exei f允讲 1EXP L ORE.EXE ilfs 丸许 FDX^j^txe iiiW允许 NOD32^ew X2. LexeiA 信白电左"ft ■为容》自宠义的规则TCP 氐..所有 TCP 8L … 所喈Tr'F'i nr n新育TCP TCP & TCP1TCP S L ”. TCP 0 Inti[帳 〕I 取滞I"远程”选项卡:“远程端口”和“远程地址”不填,因为你不知道访问网站的用户都是谁,当然,如果你想仅允许特定的用户访问你的网站,那就可以在这里填写他的IP地址。

注意,远程端口不要填“ 80”,因为远程用户访问网站80端口的本地端口是随机的。

特别说明:1、随着计算机的使用,“区域和规则编辑器”里边的规则越来越多,点击“设置”按钮时,ESS不会立即响应,等待的时间也越来越长。

部分原因是你一旦点击“设置”,ekrn会对里边的应用程序进行扫描。

2、可以通过删除“ C: WDocuments and Settings\\AII UsersWApplicationDataWESETWESET Smart Security ”下epfwdata.b inEpfwUser.datEpfwTemp.dat三个文件来重置规则,但是“ WEB 访问防护”相关配置也会变化,可能是非典型操作造成ESS 晕了。

Explorer.EXE ”防网,正常情况下 Explorer.EXE的,看见ESS 提示此类请求,一律禁止。

请谨慎对待。

1.3 “IDS 和高级选项”:迅雷的传输速度。

特别说一下ESS 可以对付局域网ARP 欺骗,但是效果一般,可以在“ ARP 攻击检测”前打勾即可。

详细测试可以在【精睿•网络安全】ESET 版区和被屏蔽安软评测版区查到。

如果你使用第三方 ARP 防火墙,建议将ESS “ARP 攻击检测”前的勾去掉,否则部分ARP 防火墙无法正常工作。

测试结果表明,使用金山 ARP ESS 的勾必须去掉,使用彩影 ARP 不必去掉ESS 的勾。

其实,如果ARP 病毒攻击网关的话,做为安装在客户机上的联网速度只有降低了。

只要你在ESS 防火墙日志里发现 ARP 欺骗和DNS 投毒,赶紧报告网管才是上策。

3、 迅雷会利用 是不会有访问网络动作4、 svchost.exe在使用UPNP 功能时会有访网动作,木马也会利用svchost.exe 来防网,1.2.3区域”: 这里主要是将信任的计算机添加到“信任区域”用的,1.2.1 已经讲过了。

1.3.1 这里是ESS 的一些高级选项,注意将“允许在信任区域使用UPNP 前打勾,以保证1.3.2 ESS 防火墙是无能为力的,其W5和養”选顶匸剧跡翻E五许在厲任区堀共尊文件粕打您机Z允许在信任区樓便用EF・刁允许在層任区戦逬轩樓入RP<逋信回光许在fit任IZ嵯便用远□允许接收采自査联网的】砂检谡數菇离入屋栓制E0HH0EEEEEfade驱a嵯虫检测Sq)Slamn^e r底虫息iWRPC2GQM攻击栓関Sasser 牆虫檢浪ARP欢窃蛙测・——DN5玫击轨测湘口扫镒攻击怪测曲中星攻击栓测TCP同歩攻击档测匱冏TCP同步玦击檢测ICMP助议戏击拴测敲障排孵□席苗宥螯阻it的逞播n记录己阴止的入站礁玄攻击1.4 “应用程序修改检测”:这个功能比较有用,“程序将监视应用程序的变化(更新、感染或其它修改)。

如果被修改的应用程序试图建立连接,个人防火墙将会通知您。

”比如。

你的IE被木马修改或插入DLL,并且此木马通过IE链接外网,如果没有这个功能,这个木马会成功链接外网,因为你的规则肯定是允许IE访问外网的,现在有了这个功能,ESS就会弹窗报警。

(我也不确定这个解释是否正确,因为没有实际测试过)-!应.用程序产改检测回启用应用稈呼诙检朋㈱E允许桂菽已螯名(愛信任 '的应用耀序⑤ 不检査的凰用建浄議洌廳:连接視图反坟圾邮件穆战更新-工具B老立件隔羔计姗1务警描和邇和ThfeitSense r Net-用户界丽誓振和逋珂剖t虑护若键粟草-Xe1.5 “协议过滤”:主要用于EAV前边已详细分析过了。

1.6 “连接视图”:其配置建议如下主要用于这里:■fiA m* HTTP 手幼扫嘗计算机A邇议不荽添加“不检查的程序”-个人肪*壇-I。