pfSense安装,详细设置,限流教程

Pfsense2.3.4中文版

Pfsense2.3.4中⽂版Pfsense2.3.4中⽂版⼿动编辑pfSense配置编辑pfSense®配置后,您需要重新加载整个 config.xml。

有⼏种⽅法可以做到这⼀点:1. 重新启动防⽕墙。

2. 删除配置缓存⽂件:cd /cf/conf/cat config.xml.good > config.xmlrm /tmp/config.cache然后,在与更改的配置区域相关的页⾯上,单击“ 保存”按钮。

3. 运⾏该viconfig命令以在显⽰config.xml。

退出vi后,将⾃动删除配置缓存⽂件。

----------------------------------------------------1. 默认配置⽂件路径[2.4.4-RELEASE][admin@pfSense.localdomain]/root: ls -alh /conf.default/total 16drwxr-xr-x 2 root wheel 512B Nov 27 2018 .drwxr-xr-x 22 root wheel 1.0K Aug 16 00:28 ..-rw-r--r-- 1 root wheel 6.1K Nov 21 2018 config.xml2. ⽤户配置⽂件路径[2.4.4-RELEASE][admin@pfSense.localdomain]/root: ls -alh /cf/conf/total 60drwxr-xr-x 3 root wheel 512B Aug 16 17:25 .drwxr-xr-x 3 root wheel 512B Nov 21 2018 ..drwxr-xr-x 2 root wheel 1.5K Aug 16 16:26 backup-rw-r--r-- 1 root wheel 30K Aug 16 16:26 config.xml-rw-r--r-- 1 root wheel 1B Nov 27 2018 copynotice_version-rw-r--r-- 1 root wheel 984B Aug 16 17:25 copyright-rw-r--r-- 1 root wheel 1.5K Aug 16 15:53 pkg_log_pfSense-pkg-openvpn-client-export.txt-rw-r--r-- 1 root wheel 84B Aug 16 14:26 upgrade_log.txt3. 配置缓存⽂件[2.4.4-RELEASE][admin@pfSense.localdomain]/root: ls -alh /tmp/config.*-rw-r--r-- 1 root wheel 28K Aug 16 16:26 /tmp/config.cache-rw-rw-rw- 1 root wheel 0B Aug 16 17:32 /tmp/config.lock-----------------------------------流量管理pfsense 有三种流量管理⽅法。

PFSense 2.0 的双线负载、端口映射和回流、指定出口访问的设置

PFSense 2.0 的双线负载、端口映射和回流、指定出口访问的设置。

本文感pc005637 的编写和截图网络环境:一条是电信ADSL的PPPOE拨号,2M带宽。

一条是电信ADSL的固定IP,2M带宽。

原先是使用海蜘蛛V8免费版来搞双线,的确海蜘蛛的设置是真的方便,不过因为海蜘蛛V8免费版的广告太频了,而且带色的居多,给人投诉了。

所以要换另外一个软路由来搞双线。

原先是想用RouterOS来搞,成功设置上网,但端口映射和指定出口访问这两个不会搞,(本人不是技术人员)前段时间看到论坛里有PFSense 2.0的汉化版放出来,心思又动了,想用PFSense 2.0来搞个双线试试。

顺便说一下,我在论坛下载的汉化版现在还是不很成熟,明明在英文原版可以正常设置的选项,它就提示出错。

造成我走了很多弯路,直到我换用了英文原版后,才可以设置成功。

如果其它同学在使用汉化版时,出现错误提示或者没提示但不能保存设置的时候,请使用英文原版。

教训啊!先上个图。

网络端口的设置看了英文说明书,了解到,如果既有动态的外网端口又有静态固定的外网端口的话,动态的端口应该放在第一个WAN口,其它的外网端口放在OPT的端口。

所以我两条ADSL宽带。

WAN:是PPPOE拨号OPT1:是固定IP的。

因为WAN 和OPT1 都是公网接口,所以它们设置最下面的两个勾我也是提上的。

具体设置,应该大家都懂的。

我放图。

顺便说一声,我用汉化版时,无论如何,WAN和OPT1都只能选择固定IP和DHCP动态,选其它选项都不能保存,会弹回原先的设置,换用英文原版没事。

WAN设置OPT1设置LAN设置双线负载设置PFSense 2.0 的多WAN负载设置,说明书是应该在网关中设置。

操作位置:System -->Routing编辑好WAN和OPT1后截图准备编辑网关组再回到Interfaces-->OPT1 编辑到Firewall-->Rules 编辑只改一个地方成功!端口映射和回流!因为单位有一个SQL服务器,要挂接在固定IP的线路上,所以要在OPT1上面需要做一个端口映射。

pfsense for esxi安装设置

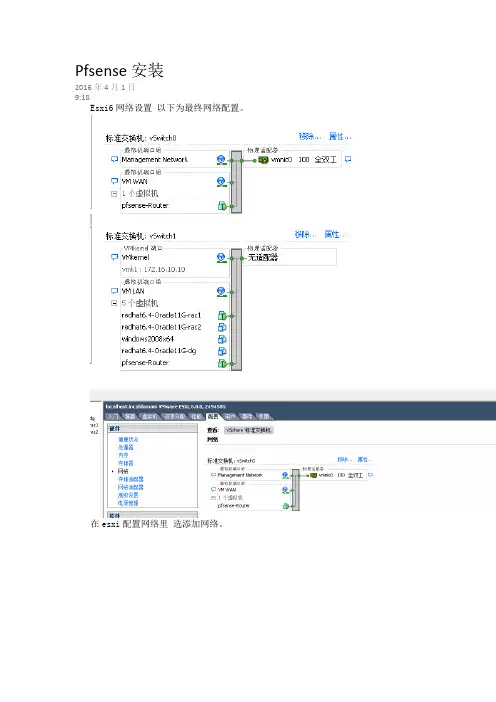

Pfsense 安装2016年4月1日9:18Esxi6网络设置以下为最终网络配置。

在esxi配置网络里选添加网络。

虚拟机下一步把所有网卡选项去掉下一步。

下一步网络标签改为 VM LAN,esxi自带的网络可以改为VM WAN好区分内外网。

完成如下图。

配置虚拟机网络到刚刚设置好的虚拟网络中。

把两个虚拟网卡分别设置到VM wan 及 VM lan中。

其它虚拟机也要用同样的设置。

设置好后开始安装pfsense服务器。

下载最新版本下载列表随便选一个下载点就可以。

https:///download/2、创建虚拟机,选择新建虚拟机Esxi选安装其他->FreeBSD(64)选择1个CPU,1G内存,8GB硬盘即可。

安回车进行光盘加载文件。

选99进行安装进行本地硬盘安装。

选最后一项进行安装选择第一个选项快速安装,快速安装。

如果选择希望自定义安装的话可以选择第二个选型选OK回车继续安装完成选择重启,重启后记得移除安装光盘。

重启后出现这个画面。

0.注销(ssh只有)1.分配接口2.设置界面(s)的ip地址 3. webconfigurator重置密码4.重置为出厂默认值 5.重启系统 6.停止系统 7.ping主机 8.壳 9.pftop 10.过滤日志 11.重启webconfigurator 12.pfsense开发者壳13.升级从控制台 14.启用安全shell(sshd)选择2进行WAN IP及LAN IP设置选择要修改WAN IP 还是LAN IP,1或2 回车。

输入内网IP 地址:172.16.10.110 回车外网根据Ip 地址进行同样设置。

输入子网掩码这里设置为16,回车,外网同样设置。

这里是否设置外网Ip 如不设置回车即可提示是否设置IPv6 如不设置回车即可是否设置DHCP,选n不设置,进入网页管理里在设置。

设置完成后回车继续。

用上网的IP地址进行网页管理。

进入网页管理http://172.16.10.110用户名:admin 密码:pfsense。

详细的开源防火墙pfSense安装教程

严格说来,pfsense是一个免费的、开源的、经过改造的FreeBSD的定制版本,它主要用作防火墙和路由器。

除了可以作为一个强健而灵活的防火墙和路由平台,它还包括其它的许多相关特性和程序包,可以进一步扩展性能而不会增加潜在的安全漏洞。

据悉,pfSense已经被下载了几百万次,被许多家庭、公司、大学等的网络采用来保护其计算机及其它的网络设备。

此项目是作为m0n0wall的一个子项目于2004年开始的,它着重于完整的PC安装而不是m0n0wall的嵌入式硬件系统。

此外,pfSense还提供了基于安装的Compact Flash嵌入镜像,但这并不是其最关注的问题。

其最新版本为1.2,包括了商业防火墙或路由器设备中的许多特性,它包括了一个易管理的基于Web的图形用户界面。

虽然它拥有免费防火墙、路由器的一些不错的特性,但也并非完美无缺。

笔者将在后面有所阐述。

pfsense技术特征pfSense作为一个防火墙,支持根据IP地址、源地址、目的地址、源端口、目标端口等进行过滤。

例如,如果我们使用源地址过滤,并设置对内部网络的子网IP地址进行监视,那么源自此地址的通信或请求将根据防火墙规则进行分析。

如果我们使用目标过滤,那么防火墙将监视数据通信将要到达的IP地址。

如果目标地址位于防火墙规则中,防火墙就会实施恰当的行动。

最好的防火墙特性之一是其被动的操作系统指纹识别功能,此功能可以被动地检测某个连接的操作系统,并准许防火墙根据连接节点的操作系统来阻止连接。

它支持策略路由,可通过桥接或透明模式运行,准许用户将pfSense置于网络设备中,而不要求额外的配置。

pfSense提供了网络地址转换(NAT)和端口转发功能,但在使用NAT时,有PPTP、GRE、SIP等协议的限制。

还有一点,pfSense支持多个广域网连接,它可以执行外发的和进入的负载平衡。

唯一的限制是它只能在广域网连接之间实现通信的均等分配,而且用户不能根据选定的连接区分特定通信的优先次序。

pfSense 2.0 多WAN设置指南

如需获得pfSense更多信息,请访问:/。 如需交流pfSense的使用经验,请访问:/。 如需在线讨论 pfSense 相关话题,请加 QQ 群 293113885、289715841、183767248。

2.3 网络拓扑

本例中采用上图网络拓扑配置示例, 双 WAN 分别是 WAN 和 OPT1 接入 Internet, 具体网络参数如图所示, WAN 和 OPT1 接口的 DNS 分别是 172.16.1.254 和 172.16.2.254。

1 2

负载平衡(load balancing) :从 LAN 来的流量被平均地轮流从可用的 WAN 口发出。 备份线路(failover) :流量能够从最高优先级的 WAN 走出,直至这个接口掉线,然后次优先级的接口被替换上。 -4© 2013 m0n0wall 中国 All Rights Reserved

pfSense 2.0 多 WAN 设置指南

目录

目录

1 2 介绍 ............................................................................................................................................................................ 3 概述 ............................................................................................................................................................................ 4 2.1 实现功能 .......................................................................................................................................................4 2.2 前期准备 .......................................................................................................................................................4 2.3 网络拓扑 .......................................................................................................................................................4 3 配置示例 .................................................................................................................................................................... 5 3.1 配置网络接口 ...............................................................................................................................................5 3.1.1 配置WAN接口 ...................................................................................................................................5 3.1.2 配置OPT1 接口 ..................................................................................................................................6 3.2 配置网关 .......................................................................................................................................................7 3.2.1 常规配置 ............................................................................................................................................7 3.2.2 可选的设定选项 ................................................................................................................................7 3.3 添加网关组 ...................................................................................................................................................9 3.3.1 负载均衡配置 ....................................................................................................................................9 3.3.2 配置项释义 ........................................................................................................................................9 3.4 配置防火墙规则 ......................................................................................................................................... 11 3.5 配置DNS服务器 .........................................................................................................................................12 4 5 故障排除 ..................................................................................................................................................................13 参考文献 ..................................................................................................................................................................15

用pfSense搭建ESXi上的软路由

用pfSense搭建ESXi上的软路由这么干的目的是开一个虚拟机承担路由角色,NAT出来下级IP供其它虚拟机和ESXi主机及其他外部设备使用。

适用于需要部署大量虚拟机,但只有一个外网IP,且不能添置独立路由器的环境。

当然就是为了玩软路由也能这么干,我家里就这么用了。

网络最终搭好以后应该是这个样子的:稍作注解服务器有两个网口,在ESXi里面分别记作"vmnic0"和"vmnic1"。

分别用这两个网口作为服务器的WAN端口和LAN端口,划分出两个虚拟交换机,也就是图上的"VM WAN"和"VM LAN"。

外部的无线路由器,模式变更为“无线AP模式”,也就是5个RJ-45都是LAN、NAT关闭、DHCP关闭,只充当无线接入点+千兆有线路由的角色。

后面的台式机、笔记本等其他设备还是连在无线路由器上。

正片开始。

我用的是pfSense这个软路由系统,之前@Overthink和@Asuka曾经介绍过,基于FreeBSD 8.x,还有防火墙、VPN Server、PPPoE Server等功能。

这里只介绍做基本的路由功能。

首先下载最新版pfSense,目前最新版是v2.1.5-Release,地址,点"here on the mirrors"这个链接。

然后让你选需要的版本,选择"AMD64"和"Live CD with Installer",之后就有数个下载镜像站点了,随便找一个下载就是了,反正都在国外。

下载完以后得到一个.gz格式的压缩包,解压出其中的ISO镜像,然后在vSphere Client里新建一个虚拟机,使用光盘镜像安装。

安装之前先配置好ESXi的虚拟网络,也就是像我上面图那样,划分出两个交换机。

一个作为系统的WAN端口,一个用来给虚拟机提供LAN端口。

你可以不需要双网卡,只需要一个网口做WAN,LAN 只服务于虚拟机。

pfSense安装,详细设置,限流教程

pfSense安装,详细设置,限流,无线等教程2010-06-22 14:16:23| 分类:Pfsense|字号订阅写在前面: 还是老话,自己架设的过程,图片就不贴了~~没时间的说~~m0n0, pfsense 都是硬件级的防火墙, 适用于网吧,中小型企业. 特别是pfsense, 可做流量均衡, 接上N个ADSL, 速度爽的要死~~ :) 俺现在的这个公司就是三根ADSL,分别为4,8,8 M因一根ADSL为IP电话专用, 故~~ 流量均衡只做了两根, 另一根接防火墙桥接~~~ :)等会再贴公司用的情况~~ 先把教程转上~~~ 有兴趣的朋友, 可与俺共同研究~~ :)=================================================================== =============pfSense是一款功能强大的免费路由器软件,它是在著名的路由器软件mOnOwall基础上开发的,增加了许多mOnOwall没有的功能(pfSense的官方网站称它为the better mOnOwall).PfSense除了包含宽带路由器的基本功能外,还有以下的特点:基于稳定可靠的FreeBSD操作系统,能适应全天候运行的要求.具有用户认证功能,使用Web网页的认证方式,配合RADIUS可以实现记费功能.完善的防火墙,流量控制和数据包过滤功能,保证了网络的安全,稳定和高速运行.支持多条WAN线路和负载均衡功能,可大幅度提高网络出口带宽,在带宽拥塞时自动分配负载.内置了Ipsec和PPTP VPN功能,实现不同分支机构的远程互联或远程用户安全地访问内部网.支持802。

1Q VLAN标准,可以通过软件模拟的方式使得普通的网卡能识别802。

1Q的标记,同时为多个VLAN的用户提供服务.支持使用额外的软件包来扩展pfSense功能,为用户提供更多的功能(如FTP和透明代理).详细的日志功能,方便用户对网络出现的事件分析,统计和处理.使用Web管理界面进行配置(支持SSL),支持远程管理和软件版本自动在线升级.以目前一台硬路由拆开看,CPU多是ARM9或intel的,其它部件都是嵌入式的。

pfsense安装

N后Enter。

9

上图红色箭头就是问欢 哪个网卡就填哪个网卡的名称)

上图红色箭头就是问你LAN口的网卡名称,(我输入的是em1,你随便了,喜欢哪 个网卡就填哪个网卡的名称,但不能和上面的网卡重复了)

网卡设置好了,问你重启?(当然得重启了!)

16

12

上图重启后图,我们输入2设置LAN口

13

再输入2选中LAN口

上图第一个红色箭头为IP地址,第二个为子网掩码,我们一般用24位,就是三个 255(255.255.255.0)了,蓝色箭头问你开不开DHCP,我没开,你喜欢可以开 。

15

上图红色箭头问你开不开HTTP,(不开我们怎么访问防火墙呢,当然得Y了,建 议设置成HTTPS)。 设置成功,我们可以进防火墙了。

9上图红色箭头就是问你wan口的网卡名称我输入的是em0你随便了喜欢哪个网卡就填哪个网卡的名称上图红色箭头就是问你lan口的网卡名称我输入的是em1你随便了喜欢哪个网卡就填哪个网卡的名称但不能和上面的网卡重复了网卡设置好了问你重启

Pfsense防火墙安装 教程

6

7

蓝色箭头问你开不开VLans,我们不开,键入

pfsense2.0.1安装设置图文教程【范本模板】

Pfsense2.0。

1系统安装硬件安装:前提是这台电脑需要双网卡,最好网卡能够选择通用型的。

硬盘大小无所谓,内存也无需有太多的顾虑,如果规模100台电脑以上,则内存最好256M以上Pfsense2.0.1系统安装:光盘引导后,默认执行程序后出现以下画面:注意如果没有rl0和rl1网卡的MAC地址就说明网卡不正确,请重新插拔网卡或更换!这里出现的画面是提示你是否将此台电脑设置成为VLANS(概念就是这台电脑比如有多张网卡,各个网卡出去的网线都在同一个交换机等设备上,也简单点自我理解就是这台电脑也等于是个交换机的概念),这里我们一般设置选项为NO!画面:选NO后提示先设置哪张网卡为WAN(外网):一般设置为rl0 !画面:之后是提示设置哪张网卡为LAN(内网):一般设置为rl1 !出现这句话时enter the optional 1 interface name or `a` for auto—detection(or nothing if finished)(意思是以上输入的2张网卡名称自己定义还是自动检测,我们一般设置为a 自动检测),输入a后出现connect the optional 1 interface now and make sure that the link is up.then press enter to cantinue 这句话的意思是你确定输入的链接起来吗,按回车继续,我们当然按回车来继续。

注意,这个步骤之前要确认网卡是通电或是工作的状态!之后出现的画面如下:提示指定好后是否要继续,我们当然选Y之后pfsense程序进行我们的配置,配置完成这后出现以下画面:2张网卡出现的IP是pfsense系统现在默认设置的,我们暂且不用去管,接下来我们选择99进行安装pfsense2。

0。

1安装程序。

之后出现这个画面:这是第一步:分别意思为改变视频字体默认改变screenmap默认改变keymap默认接受这些设置当然我们选择(Accept these settings)最后一项第二步:我的理解是,如果你的硬盘本身已经有分区会出现以下画面:(因为我的硬盘本身已存在分区)以上的意思是:快速/容易安装自定义安装救援config 。

打造家用防火墙的需求bypfSense(三)基本设定篇

打造家用防火墙的需求bypfSense(三)基本设定篇打造家用防火墙的需求 by pfSense (一) 简介篇打造家用防火墙的需求 by pfSense (二) 硬件和安装篇当你成功的可以看到pfSense的画面后,就可以透过WebGUI来设定全部的功能首先我们先透过精灵来作基础设定,除了基础设定外,这一篇有两个目标1. NAT + DHCP(让内部LAN自动配IP和Gateway上网)2. Port Forward 让服务可以转发进LAN的电脑内像是eMule,BT,Orb.........等等1. 先选择 System - > Setup Wizard 来基础设定(登入后即可检视图片)2. 设定hostname和DNS Server(登入后即可检视图片)3. 设定时区(登入后即可检视图片)4. 设定WAN的上网方式,DHCP或是PPPoE,PPPoE的话下方要记得填写帐号(登入后即可检视图片)5. 设定LAN,之前已经设定过了,所以不需要动(登入后即可检视图片)6. 设定admin的密码,默认是pfsense,改成你自己的密码(登入后即可检视图片)7. 接下来让DHCP跑起来来(登入后即可检视图片)8. 勾选Enable DHCP Server,然后设定IP配发的范围(登入后即可检视图片)9. DHCP设定画面下方,可以设定依据MAC address对配发固定IP(登入后即可检视图片)截至目前为止第一项工作已经完成了,接下来要作port forward (如果内部电脑不跑eMule、BT、Orb等等需要开port的软件,以下可免)10. Firewall -> NAT,要开始设定port forward(登入后即可检视图片)11. 按+来新增一条rule(登入后即可检视图片)12. 以eMule为例,4662是TCP,4672是UDP,所以把TCP/UDP都打开,转发到内部192.168.0.10(登入后即可检视图片)13. 如法炮制,新增了BT的port和Orb的port,最后按下Apply changes就会生效了,同时他也会自动新增防火墙的rule来开启这几个port,很方便吧!(登入后即可检视图片)下一篇要介绍的是大家比较关切的.......到底要怎么限流呢打造家用防火墙的需求 by pfSense (一) 简介篇打造家用防火墙的需求 by pfSense (二) 硬件和安装篇打造家用防火墙的需求 by pfSense (三) 基本设定篇打造家用防火墙的需求 by pfSense (四) 限流限速篇打造家用防火墙的需求 by pfSense (五) 架设无线基地台篇。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

pfSense安装,详细设置,限流,无线等教程2010-06-22 14:16:23| 分类:Pfsense|字号订阅写在前面: 还是老话,自己架设的过程,图片就不贴了~~没时间的说~~m0n0, pfsense 都是硬件级的防火墙, 适用于网吧,中小型企业. 特别是pfsense, 可做流量均衡, 接上N个ADSL, 速度爽的要死~~ :) 俺现在的这个公司就是三根ADSL,分别为4,8,8 M因一根ADSL为IP电话专用, 故~~ 流量均衡只做了两根, 另一根接防火墙桥接~~~ :)等会再贴公司用的情况~~ 先把教程转上~~~ 有兴趣的朋友, 可与俺共同研究~~ :)=================================================================== =============pfSense是一款功能强大的免费路由器软件,它是在著名的路由器软件mOnOwall基础上开发的,增加了许多mOnOwall没有的功能(pfSense的官方网站称它为the better mOnOwall).PfSense除了包含宽带路由器的基本功能外,还有以下的特点:基于稳定可靠的FreeBSD操作系统,能适应全天候运行的要求.具有用户认证功能,使用Web网页的认证方式,配合RADIUS可以实现记费功能.完善的防火墙,流量控制和数据包过滤功能,保证了网络的安全,稳定和高速运行.支持多条WAN线路和负载均衡功能,可大幅度提高网络出口带宽,在带宽拥塞时自动分配负载.内置了Ipsec和PPTP VPN功能,实现不同分支机构的远程互联或远程用户安全地访问内部网.支持802。

1Q VLAN标准,可以通过软件模拟的方式使得普通的网卡能识别802。

1Q的标记,同时为多个VLAN的用户提供服务.支持使用额外的软件包来扩展pfSense功能,为用户提供更多的功能(如FTP和透明代理).详细的日志功能,方便用户对网络出现的事件分析,统计和处理.使用Web管理界面进行配置(支持SSL),支持远程管理和软件版本自动在线升级.以目前一台硬路由拆开看,CPU多是ARM9或intel的,其它部件都是嵌入式的。

同性能的情况下但是价格却和我们自己组装的软路由价格相差十几倍。

品牌又要说到售后服务了,别蒙事了,大伙说值嘛?用过品牌路由的人来说说,确实狗屁不值那么多Money。

其实自己装个路由很简单,真是很简单,别管是用PC元件还是服务器元件,都很简单,只不过是主板+内存+硬盘+CPU的组合而已。

pfSense对计算机硬件的要求很低:CPU普通就好(随着服务的机器越多,当然准备越快越好)RAM至少需要128MB安装空间至少128MB,可安装在CDROM,HD,CF卡上(最简单的作法当然是去找一张128MB的CF配上IDE转CF的卡就很方便了)网卡要准备两张作NAT,如果要再架设无线基地台,再加上一张无线网路卡即可(最好是Atheros晶片)以下是pfSense的WEB界面硬件安装现在来介绍硬件的安装,别一听到安装就怕了,很多牛B的服务器都是玩家自己DIY出来的,呵呵,其实只要把旧电脑拿出来,插上CPU,内存,和载体,外加两片网卡就可以了:)让我们来看看需要什么东西呢!(前提是自己的硬件要符合pfsense的兼容)整体图:两片Intel 82250,一片D-Link G520:一个IDE转CF卡和一张128M CF卡连接在一起的样子:要架设无线,总不能用内建的2dBi的天线吧!至少也要10dBi的指向性天线:一切都准备好了之后,请先加上一台CD机,毕竟我们要从CD机安装。

安装后就可以撤掉了,接下来请到自行下载pfSense 1.01的ISO文件,解开来后,大约5xMB,请烧录到CD-R中,然后用它来开机。

pfSense安装这是开机后的画面,图中可以看到它抓到我有三片网卡,两片有线一片无线,第一是先问你要不要设定VLAN,一般来说选no,如果有串接多个Hub才需要设定接下来就要设定网卡了,设定你的LAN、WAN代号,最后在设定无线网卡代号以我自己的设定,我的LAN是fxp0,WAN是fxp1,OPT是ath0接下来进到这个画面之后,你可以选择先用光碟当firewall的感觉,确定要安装了请选99第一个画面直接选Accept these Settings选Install pfSense选择你要安装的地方,我是放一张128MB的CF卡要开始format你所选的CF卡了Geometry不动,直接选Use this Geometry按下去就真的format了接下来要分割把整个CF卡割成一割slices真的要割下去了接下来要装boot manager,直接选Accept and Install Bootblocks把Boot manager安装在所选的CF卡上按下去就真的装了接下来是分割slices的partitions,请先选swap的del,我们不需要swap删除Swap后就可以选Accept and Create之后就会进入安装程序,在41%会停很久,别以为是死机了喔!安装完后重新开机,CD机可以移除了,然后就可以开始设定pfSense了这是第一次安装好后进入的画面,请选2,要设定主机的IP设定你的机器的IP,我设定192.168.0.254Subnet mask 请选24,然后会问你要不要设定DHCP,暂时先不要吧,等到网页再来设定(也可以现在设定)详细设置当你成功的可以看到pfSense的画面后,就可以透过WebGUI来设定全部的功能首先我们先通过界面来作基础设定,除了基础设定外,这一篇有两个目标1. NAT + DHCP(让内部LAN自动配IP和Gateway上网)2. Port Forward 让服务可以转发进LAN的电脑内像是eMule,BT,Orb………等等1. 先选择System - > Setup Wizard 来基础设定设定hostname和DNS Server设定时区设定WAN的上网方式,DHCP或是PPPoE,PPPoE的话下方要记得填写帐号设定LAN,之前已经设定过了,所以不需要动设定admin的密码,预设是pfsense,改成你自己的密码接下来让DHCP跑起来来勾选Enable DHCP Server,然后设定IP配发的范围DHCP设定画面下方,可以设定依据MAC address对配发固定IP截至目前为止第一项工作已经完成了,接下来要作port forward(如果内部电脑不跑eMule、BT、Orb等等需要开port的软件,以下可以免掉) Firewall -> NAT,要开始设定port forward按+来新增一条rule以eMule为例,4662是TCP,4672是UDP,所以把TCP/UDP都打开,转发到内部192.168.0.10如法炮製,新增了BT的port和Orb的port,最后按下Apply changes就会生效了,同时他也会自动新增防火牆的rule来开启这几个port,很方便吧!限流限速设置每当多人使用的网路环境,有人跑P2P又不知节制给它跑全速的时候就可以听到各个房间的哀号声音不断,这个时候道德劝说没用的时候都是干声连连,然后气得想办法去拔网路线,常常听到外宿的抱怨这个时候………….等待pfSense发挥的时刻来临了,首先限流的概念要稍微说明一下,限流前你必须先建立几条不同的大小水管。

例如一条大水管叫做1号,这条水管的能耐是500Kb/s再建立一条小水管叫做2号,这条水管的能耐是50Kb/s之后我们就可以建立一些规则,来规定进出的规则建立某些port只能走大水管,某些port只能走小水管例如BT和eMule只能走小水管,两个流量加起来就是不能塞爆小水管50kb/s的限制或是PC1号和PC2号走大水管,PC3号PC4号走小水管之类的限制就可以达到限制流量的功能当然除了限制流量,还可以控制优先权,例如你可以把P2P port 网路的优先权把他调到最低,把WWW和TELNET这两个网路优先权给调到最高,那么防火牆在分配的时候就会以WWW和TELNET为优先,这样即使P2P上传开到爆也没关係,因为它的网路使用优先权远低于WWW和TELNET如果是一般IP分享器,大家使用权利一样,P2P一开,sessions数爆增,这个时候当然P2P开几百个连线,而你只开一个WWW或是只上一个BBS,当然频宽会抢输人家那么本篇的重点着重在于调整网路的优先权,让你可以P2P上传开到爆,要使用网路的时候也不会变慢,当然如果你要限制P2P的上传流速也是可以的。

1. 开启Firewall -> Traffic Shaper进入Wizard先调整上下传频宽,Inside请设定LAN,Outside设定WAN,上传下载请自行设定例如2M / 512K 那么设定Downbload / 2048 , Upload 512设定VoIP的优先权,这个不是Skype,所以可以不用理他设定直接Next重头戏,把P2P的使用权给降到最低,记得把eMule和BT给打勾网路游戏优先使用带宽,有需要的人设定吧!接下来是一般性的网络使用,至少把MSN,HTTP,DNS的priority给调到最高吧!调高HTTP和DNS简单的配置,到这边就完成了,按下Finish就开始运作了接下来我们需要一些细部的微调,Firewall -> Traffic Shaper刚刚的设置并没有为我们设定开BBS的优先权,外国人大概不开B 所以我们得手动去增加TELNET的优先权新增一个rule,要准备新增TELNET的进来的优先权,设定Target如图所示,In和Out的Interface分别设定WAN和LAN下半部设定请把Destination改为LAN subnet,port都改成TELNET 最下方的描述就改成”m_Other TELNET inbound”接下来准备新增TELNET出去的优先权设定Target如图所示,In和Out的Interface分别设定LAN和WAN (跟进来的相反) 至于Source的地方请设定LAN subnet下方设定一样把port改成TELNET,下方的描述是”m_Other TELNET Outbound”接下来请在众多的Rules找到eDonkey和BT的选项,倘若你的ED和BT有改port请在这边修改我的BT改到14422了,所以我修改port到14422最后修改完,可以看到有telnet的in,out bound,接下来我们要去修改水管大小,选Queues这一步是要把P2P的上传流量给固定住,上面设定P2P上传已经不影响网路使用了但是如果还是想把P2P的流量给控制住,就进行这一步如图所示,填入300Kb把P2P的上传控制在300Kb (K一定要大写)最后Apply Changes就大功告成啦! 恭喜你已经有一套流量控管的防火墙系统最后来检查一下是不是真的有限制住流量,Status -> Queues我在qPenaltyUp这条水管设定300Kb,所以其他人的上传怎麽样都不会大于300Kb。