cisco 路由器配置NAT

思科路由器NAT配置详解

思科路由器NAT配置详解思科路由器NAT配置详解一、介绍在计算机网络中,网络地质转换(Network Address Translation,简称NAT)是一种将一个IP地质转换为另一个IP地质的过程。

NAT主要用于连接不同IP地质的网络之间进行通信,常用于家庭和办公网络。

二、NAT的基本概念1、NAT的作用NAT的主要作用是解决IPv4地质不足的问题,同时也可以提高网络的安全性。

2、NAT的类型NAT有三种类型:静态NAT、动态NAT和PAT(端口地质转换)。

3、静态NAT静态NAT将指定的内部IP地质映射到一个外部IP地质,使得内部网络上的设备可以通过外部IP地质进行访问。

4、动态NAT动态NAT是根据内部网络的需求,将一个或多个内部IP地质动态地映射到一个外部IP地质。

当内部网络设备需要访问外部网络时,才会动态地进行映射。

5、PATPAT是一种特殊的动态NAT,它将多个内部IP地质映射到一个外部IP地质,使用不同的端口号区分不同的内部地质。

三、NAT的配置步骤1、确定NAT的类型在进行NAT配置之前,需要确定所需的NAT类型,是静态NAT、动态NAT还是PAT。

2、配置内部和外部接口需要配置内部和外部接口的IP地质,使路由器能够正确地识别内部和外部网络。

3、配置NAT池对于动态NAT和PAT,需要配置一个NAT池,包含可用的外部IP地质。

4、配置NAT规则根据需求,配置适当的NAT规则,包括内部地质和端口号与外部地质和端口号的映射关系。

四、附件本文档没有涉及到附件。

五、法律名词及注释1、IPv4地质:互联网协议第四版本(Internet Protocol version 4,简称IPv4)中使用的32位地质,用于标识网络上的设备。

2、NAT:网络地质转换(Network Address Translation,简称NAT)是一种将一个IP地质转换为另一个IP地质的过程。

如何在CISCO路由器上配置NAT

如何在CISCO路由器上配置NAT

如何在CISCO路由器上配置NAT?具体步骤下面详细说明。

一、NAT简介

NAT(Network Address Translation)的功能,就是指在一个网络内部,根据需要可以随意自定义的IP地址,而不需要经过申请。

在网络内部,各计算机间通过内部的IP地址进行通讯。

而当内部的计算机要与外部internet网络进行通讯时,具有NAT功能的设备(比如:路由器)负责将其内部的IP地址转换为合法的IP地址(即经过申请的IP地址)进行通信。

二、NAT的应用环境

情况1:一个企业不想让外部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部Internet隔离开,则外部用户根本不知道通过NAT设置的内部IP地址。

情况2:一个企业申请的合法Internet IP地址很少,而内部网络用户很多。

可以通过NAT功能实现多个用户同时公用一个合法IP与外部Internet 进行通信。

三、设置NAT所需路由器的硬件配置和软件配置:

设置NAT功能的路由器至少要有一个内部端口(Inside),一个外部端口(Outside)。

内部端口连接的网络用户使用的是内部IP地址。

内部端口可以为任意一个路由器端口。

外部端口连接的是外部的网络,如Internet 。

外部端口可以为路由器上的任意端口。

设置NAT功能的路由器的IOS应支持NAT功能(本文示例所用路由器为Cisco2501,其IOS为11.2版本以上支持NAT功能)。

思科路由器如何配置NAT功能

思科路由器如何配置NAT功能很多网络技术上的新手,还不知道如何配置思科路由器的NAT功能。

不过没关系,看完小编这个文章应该对你帮助会很大。

那么接下来就让小编来教你如何配置思科路由器NAT功能吧。

首先,小编必须要介绍下什么是NAT。

NAT,英文全称为Network Address Translation,是指网络IP 地址转换。

NAT的出现是为了解决IP日益短缺的问题,将多个内部地址映射为少数几个甚至一个公网地址。

这样,就可以让我们内部网中的计算机通过伪IP访问INTERNET的资源。

如我们局域网中的192.168.1.1地址段属私网地址,就是通过NAT转换过来的。

NAT分为静态地址转换、动态地址转换、复用动态地址转换。

下面是小编将列出思科路由器NAT配置实例,希望对您有所帮助。

Current configuration:!version 12.0service timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname 2611!enable secret 5 $JIeG$UZJNjKhcptJXHPc/BP5GG0enable password 2323ipro!ip subnet-zerono ip source-routeno ip finger!!!interface Ethernet0/0ip address 192.168.10.254 255.255.255.0 secondary ip address 218.27.84.249 255.255.255.248no ip directed-broadcastip accounting output-packetsno ip mroute-cacheno cdp enable!interface Serial0/0ip unnumbered Ethernet0/0no ip directed-broadcastip accounting output-packetsip nat outsideno ip mroute-cacheno fair-queueno cdp enable!interface Ethernet0/1ip address 192.168.2.254 255.255.255.0no ip directed-broadcastip nat insideno ip mroute-cacheno cdp enable!interface Virtual-T okenRing35no ip addressno ip directed-broadcastno ip mroute-cacheshutdownring-speed 16!router ripredistribute connectednetwork 192.168.2.0network 192.168.10.0network 218.27.84.0!ip default-gateway 218.27.127.217ip nat pool nat-pool 218.27.84.252 218.27.84.254 netmask 255.255.255.248ip nat inside source list 1 pool nat-pool overloadip nat inside source static 192.168.2.254 218.27.84.249ip classlessip route 0.0.0.0 0.0.0.0 Serial0/0ip http serverip http port 9091ip ospf name-lookup!ip access-list extended filterinpermit tcp any host 218.27.84.249 eq www reflect httpfilter access-list 1 permit 192.168.2.0 0.0.0.255no cdp run!line con 0transport input noneline aux 0line vty 0 4password routrlogin!end按照步骤敲完这些代码,那么你应该就会了解到如何配置思科路由器NAT功能了。

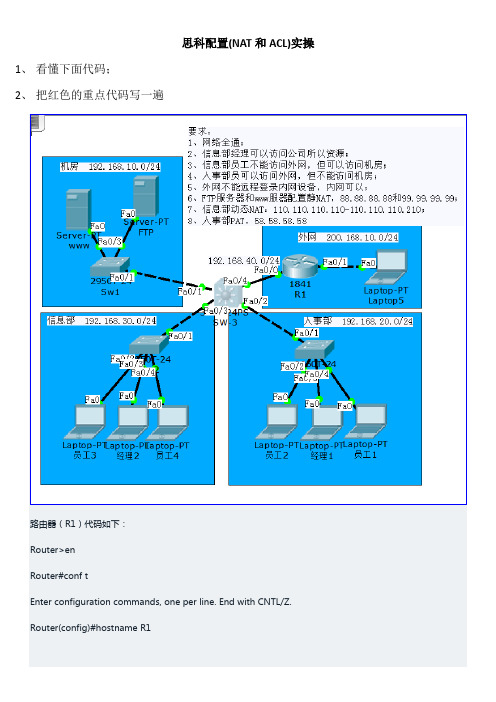

思科配置——NAT和ACL

思科配置(NAT和ACL)实操1、看懂下面代码;2、把红色的重点代码写一遍R1(config)#interface f0/0R1(config-if)#no shutdownR1(config-if)#R1(config-if)#ip add 192.168.40.1 255.255.255.0R1(config-if)#exitR1(config)#interface f0/1R1(config-if)#no shutdownR1(config-if)#ip add 200.168.10.1 255.255.255.0R1(config-if)#R1(config-if)#exitR1(config)#router rip 动态路由配置R1(config-router)#network 192.168.40.0R1(config-router)#network 200.168.10.0R1(config-router)#exitR1(config)#line vty 0 4R1(config-line)#password 123R1(config-line)#loginR1(config-line)#exitR1(config)#enable password 123R1(config)#ip access-list extended NOtelnet 禁止外网远程登录R1(config-ext-nacl)#denyR1(config-ext-nacl)#deny tcp any any eq 23R1(config-ext-nacl)#permit ip any anyR1(config-ext-nacl)#exitR1(config)#interface f0/1R1(config-if)#ip access-group NOtelnet inR1(config)#ip nat inside source static 192.168.10.10 88.88.88.88 静态NATR1(config)#ip nat inside source static 192.168.10.20 99.99.99.99R1(config)#R1(config)#access-list 10 permit 192.168.30.0 0.0.0.255 动态NATR1(config)#ip nat pool XXB 110.110.110.110 110.110.110.210 netmask 255.255.255.0 R1(config)#ip nat inside source list 10 pool XXBR1(config)#R1(config)#access-list 20 permit 192.168.20.0 0.0.0.255 PATR1(config)#ip nat pool RSB 58.58.58.58 58.58.58.58 netmask 255.255.255.0R1(config)#ip nat inside source list 20 pool RSB overloadR1(config)#R1(config)#interface f0/0R1(config-if)#ip nat insideR1(config-if)#exitR1(config)#interface f0/1R1(config-if)#ip nat outside三层交换机(SW-3)代码如下:Switch>Switch>enSwitch#conf tSwitch(config)#hostname SW-3SW-3(config)#SW-3(config)#interface range f0/1-4SW-3(config-if-range)#no switchportSW-3(config-if-range)#SW-3(config-if-range)#exitSW-3(config)#SW-3(config)#interface f0/1SW-3(config-if)#ip address 192.168.10.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/2SW-3(config-if)#ip address 192.168.20.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/3SW-3(config-if)#ip address 192.168.30.1 255.255.255.0 SW-3(config-if)#exitSW-3(config)#interface f0/4SW-3(config-if)#ip address 192.168.40.2 255.255.255.0 SW-3(config-if)#exitSW-3(config)#ip routingSW-3(config)#router ripSW-3(config-router)#network 192.168.10.0SW-3(config-router)#network 192.168.20.0SW-3(config-router)#network 192.168.30.0SW-3(config-router)#network 192.168.40.0SW-3(config-router)#exitSW-3(config)#SW-3(config)#ip access-list extended JFACL 信息部员工可以访问机房,人事部员不能访问机房SW-3(config-ext-nacl)#permit ip 192.168.30.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exit、信息部员工不能访问外网,但可以访问机房;4、人事部员可以访问外网,但不能访问机房;SW-3(config)#interface f0/1SW-3(config-if)#ip access-group JFACL outSW-3(config-if)#exitSW-3(config)#SW-3(config)#ip access-list extended WWACL 人事部和信息部经理可以访问外网,信息部不能访问外网SW-3(config-ext-nacl)#permit ip 192.168.20.0 0.0.0.255 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#permit ip host 192.168.30.20 200.168.10.0 0.0.0.255SW-3(config-ext-nacl)#deny ip 192.168.30.0 0.0.0.255 200.168.10.0 0.0.0.255 SW-3(config-ext-nacl)#permit ip any anySW-3(config-ext-nacl)#exitSW-3(config)#SW-3(config)#interface f0/4SW-3(config-if)#ip access-group WWACL out。

Cisco 路由器NAT配置

一般我们实际工作中都使用复用NAT,即复用端口NAT,也叫PNAT.所以掌握最后配置就可以了。

静态NAT配置步骤:首先,配置各接口的IP地址。

内网使用私有IP. 外网使用公网IP. 并指定其属于内外接口。

其次,定义静态建立IP地址之间的静态映射。

最后,指定其默认路由。

格式:静态模式在内部本地地址与内部合法地址之间建立静态地址转换。

在全局设置状态下输入:router(config)#Ip nat inside source static 内部本地地址内部合法地址router(config)#ip nat inside source static 10.1.1.2 192.168.1.2指定连接网络的内部端口在端口设置状态下输入:Router(config-if)#ip nat insideRouter(config)#int e0Router(config)#ip add 10.1.1.1 255.255.255.0Router(config-if)#ip nat inside指定连接外部网络的外部端口在端口设置状态下输入:Router(config-if)#ip nat outsideRouter(config)#int s0Router(config-if)#ip add 192.168.1.1 255.255.255.0Router(config-if)#ip nat outsideRouter(config)#ip route 0.0.0.0 0.0.0.0 s0 (指定出口的默认路由,这是容易漏掉的地方)Enter configuration commands, one per line. Endwith CNTL/Z.Router(config)#ho R3 (命名为R3)R3(config)#no ip domain-lo(关闭域名查询,在实验环境中,敲入错误的命令,它将进行域名查询,故关闭他)R3(config)#line c 0 (进入线路CONSOLE接口0下)R3(config-line)#logg syn (启用光标跟随,防止日志信息冲断命令显示的位置)R3(config-line)#exec-t 0 0 (防止超时,0 0 为永不超时)R3(config-line)#exitR3(config)#int e0 (进入以太网接口下)R3(config-if)#ip add 192.168.1.1 255.255.255.0 (设置IP地址)R3(config-if)#ip nat inside (设置为内部接口)R3(config-if)#no shutR3(config-if)#exitR3(config)#int ser1 (进入串口下)R3(config-if)#ip add 100.0.0.1 255.255.255.0R3(config-if)#no shutR3(config-if)#ip nat outside (设置为外部接口)R3(config-if)#exitR3(config)#ip nat inside source static 191.168.1.1100.0.0.1(设置静态转换,其中ip nat inside source 为NAT转换关键字,这里是静态,故为STATIC)R3(config)#ip classlessR3(config)#ip route 0.0.0.0 0.0.0.0 s0(这里是出口或者下一跳地址)R3(config)#exit动态NAT配置步骤:首先,配置各需要转换的接口的IP,设置内外网IP等。

cisco路由器nat配置

cisco路由器nat配置本文档涉及附件:1、NAT配置范例(附件1)2、Cisco路由器配置指南(附件2)本文所涉及的法律名词及注释:1、NAT:网络地质转换,是一种将私有IP地质转换为公有IP 地质的技术。

它允许私有网络中的多个设备共享一个公有IP地质,并通过在数据包中修改IP地质和端口号来实现通信。

2、Cisco路由器:Cisco公司生产的网络设备,用于在计算机网络中转发数据包。

3、IP地质:Internet Protocol Address的缩写,是互联网上每一个设备的唯一标识。

4、公有IP地质:用于公共互联网上的网络设备的IP地质,由互联网服务提供商分配。

5、私有IP地质:用于局域网内部设备的IP地质,根据RFC 1918标准规定为以下三个范围.10:0:0:0 - 10.255.255.255,172.16:0:0 - 172.31.255.255,192.168:0:0 -192.168.255.255:6、端口号:在计算机网络中,用于标识不同应用程序或服务的数字。

端口号范围从0到65535:7、ACL:访问控制列表(Access Control List)是一种网络安全机制,用于限制或允许网络流量通过网络设备。

它基于规则集对数据包进行过滤和重定向。

8、PAT:端口地质转换(Port Address Translation)是一种NAT技术,用于将多个私有IP地质映射到一个公有IP地质。

它通过修改数据包中的IP地质和端口号来实现。

9、NAT池:一组可用于NAT转换的公有IP地质。

10、NAT超时:NAT超时是指在NAT转换表中保留NAT会话的时间。

一旦超时时间到达,相应的NAT转换将被删除。

11、Source NAT:源地质转换(Source Network Address Translation)操作将源IP地质和端口号更改为公有IP地质和端口号。

12、Destination NAT:目的地质转换(Destination Network Address Translation)操作将目的IP地质和端口号更改为私有IP 地质和端口号。

CISCO NAT配置命令

CISCO NAT 配置命令21.1.在路由器上启用基本的NAT功能Router#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#access-list 15 permit 192.168.0.0 0.0.255.255Router(config)#ip nat inside source list 15 interface FastEthernet0/0 overloadRouter(config)#interface FastEthernet0/2Router(config-if)#ip address 192.168.1.1 255.255.255.0Router(config-if)#ip nat insideRouter(config-if)#exitRouter(config)#interface FastEthernet0/1Router(config-if)#ip address 192.168.2.1 255.255.255.0Router(config-if)#ip nat insideRouter(config-if)#exitRouter(config)#interface Ethernet0/0Router(config-if)#ip address 172.16.1.5 255.255.255.252Router(config-if)#ip nat outsideRouter(config-if)#exitRouter(config)#endRouter#注释例子中的配置实现了对地址段192.168.0.0/16访问外部网络重写为172.16.1.5的功能,基本的地址翻译功能21.2. 动态分配外部地址Router#configure terminalEnter configuration commands, one per line. End with CNTL/Z.Router(config)#access-list 15 permit 192.168.0.0 0.0.255.255Router(config)#ip nat pool NATPOOL 172.16.1.100 172.16.1.150 netmask 255.255.255.0Router(config)#ip nat inside source list 15 pool NATPOOLRouter(config)#interface FastEthernet 0/0Router(config-if)#ip address 192.168.1.1 255.255.255.0Router(config-if)#ip nat insideRouter(config-if)#exitRouter(config)#interface FastEthernet 0/1Router(config-if)#ip address 192.168.2.1 255.255.255.0Router(config-if)#ip nat insideRouter(config-if)#exitRouter(config)#interface Ethernet1/0Router(config-if)#ip address 172.16.1.2 255.255.255.0Router(config-if)#ip nat outsideRouter(config-if)#exitRouter(config)#endRouter#注释ip nat inside source list 15 pool NATPOOL 定义了翻译出去的地址池,如果地址池可以地址用完新的翻译将不成功,如果加上了overload参数将会从第一个地址开始翻译进行复用。

思科静态nat--地址转换详细配置教程

什么是NAT(网络地址转换)?网络地址转换(NAT,Network Address Translation)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

原因很简单,NAT不仅完美地解决了lP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

静态转换是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。

借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问。

静态配置命令ip nat inside source static 内部本地地址内部合法地址。

拓扑图假设我们在ISP那已经申请IP地址,192.192.192.1—192.192.192.4,拿路由器XFZ充当ISP ,ONLY5 为你家外部路由器,下面我们配置静态的NAT,就是1对1进行IP地址转换。

配置信息PC1—PC3的IP地址为192.168.1.2 --- 192.168.1.4 子网掩码为255.255.255.0 网关为 192.168.1.1配置信息ONLY5Router>enableRouter#config tRouter(config)#hostname ONLY5ONLY5(config)#int f0/0ONLY5(config-if)#no shuONLY5(config)#int f0/0ONLY5(config-if)#ip address 192.168.1.1 255.255.255.0 ONLY5(config)#int s0/0ONLY5(config-if)#ip address 192.192.192.1 255.255.255.0ONLY5(config-if)#clock rate 64000// 配置静态NATONLY5(config)#ip nat inside source static 192.168.1.2192.192.192.2ONLY5(config)#ip nat inside source static 192.168.1.3192.192.192.3ONLY5(config)#ip nat inside source static 192.168.1.4 192.192.192.4ONLY5(config)#int f0/0ONLY5(config-if)#ip nat inside // 设置该端口为内部端口ONLY5(config)#int s0/0ONLY5(config-if)#ip nat ouONLY5(config-if)#ip nat outside // 设置该端口为外部部端口ONLY5(config)#ip route 0.0.0.0 0.0.0.0 192.192.192.2 // 设置一条出去的路由(默认路由)XFZ 配置Router>enRouter>enableRouter#config tRouter(config)#hostname XFZXFZ(config)#int s0/0XFZ(config-if)#no shuXFZ(config-if)#ip address 192.192.192.2 255.255.255.0XFZ(config)#ip route 0.0.0.0 0.0.0.0 192.192.192.1 // 设置一条出去的路由(默认路由)OK 完成咯。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

今天早上起来逛论坛的时候,看见一篇帖子。

问如何解决以下的这个问题?

一台思科三层交换机划分3个vlan

vlan 2:ip 192.168.1.1 255.255.255.0 192.168.1.254 网段

vlan 3 :ip 192.168.2.1 255.255.255.0 192.168.2.254

vlan 4 ip 192.168.3.1 255.255.255.0 192.168.3.254

各vlan 之间能互相通迅.

现在增加1台cisco路由想实现共享上网

cisco 路由器配置NAT,如何使用静态路由协议,实现各vlan上公网。

拓扑图如下:

我这里再说清楚一点嘛!我们的PC0、PC1处在VLAN2中,PC2、PC3处在VLAN3中,Ser ver0处在VLAN4中。

现在要使我们内网能够正常访问我们的Server0服务器,然后同时还要能够访问我们的ISP外网的WWW服务器。

那么我们现在从三层交换机开始来配置,我们现在来看看如何配置呢?

我们现在去PC0上面看看能够分配到IP地址不?

我们服务器的IP地址一般都得手工配置,如果使用DHCP来自动分配的话,到最后那台服务器的IP地址是那一个我们都不太添楚呢?所以我们一般都是手工输入。

我们现在来测试一下看看我们内网,通过三层交换机在不同的VLAN间互相访问有没有问题?

从PC0上在我们可以看见,从PC0可以到达VLAN3与VLAN4,这就说明我们通过三层交换机,可以实现VLAN间路由,那么我们加一台路由器以后,我们怎么来解决呢?

我们现在去路由器上面来看看它的配置。

我们在我们的路由器上面查看一下我们的路由表。

我们可以看见上面三条是我们在三层交换机上面配置的SVI接口。

我们在PC0上面再来测试一下看看能够ping通我们的路由器呢?

及公网的WWW服务器。

以上这几条是允许192.168.1.0/24、192.168.2.0/24、192.168.3.0/24这三个网段可以通过NAT出去。

我们现在把ISP端配置起来!

下面我们来看看ISP端的WWW服务器的IP地址。

好了,我们现在基本上配置都完成了。

我们去PC0上面来测试一下看看。

看看我们现在能够正常访问我们的ISP端的WWW服务器。