思科课件9、配置静态NAT、配置动态NAT和配置NAPT

NAT详解课件(PPT演示)

实例效果

D 内网用户通过NAT服务器成功访问公网资源,

NAT服务器记录转换日志便于排查问题。

05 NAT故障排除与诊断

常见NAT故障现象及原因

01

02

03

无法实现地址转换

可能是由于NAT配置错误、 地址池耗尽或网络设备故 障等原因导致。

网络性能下降

NAT处理过程中可能出现 性能瓶颈,如CPU占用率 高、内存不足等,导致网 络传输延迟和抖动。

在出口路由器上应用NAT 配置,`ip nat inside`和`ip nat outside`分别指定内外 网接口。

动态NAT配置注意事项

确保内部本地地址与内部全 局地址不重叠,以避免地址 冲突。

合理规划公网IP地址池,确 保足够的地址资源供NAT转 换使用。

在配置动态NAT映射时,注 意访问控制列表的匹配条件, 确保需要转换的地址能够被 正确匹配。

03

NAPT(Network Address Port Translation,网络地址 端口转换):除了转换IP地址外,还同时转换端口号,实 现多个私有网络主机共享一个公网IP地址。适用于公网IP 地址资源紧张的场景。

NAT应用场景及优势

应用场景:家庭网络、企业网络、运营商网络等需要实现私 有网络地址与公网地址转换的场景。 优势 缓解IPv4地址短缺问题,提高公网IP地址利用率。 隐藏内部网络结构,提高网络安全性。 实现网络地址与端口的复用,降低网络成本。

NAT技术展望与发展趋势

IPv6与NAT

NAT与云计算

随着IPv6的普及,NAT的需求将逐渐减少 ,但NAT技术仍将在某些场景下发挥作用 。

在云计算环境中,NAT技术可以帮助实现 虚拟机之间和虚拟机与外部网络之间的通 信。

思科路由器NAT配置详解

思科路由器NAT配置详解思科路由器NAT配置详解一、介绍在计算机网络中,网络地质转换(Network Address Translation,简称NAT)是一种将一个IP地质转换为另一个IP地质的过程。

NAT主要用于连接不同IP地质的网络之间进行通信,常用于家庭和办公网络。

二、NAT的基本概念1、NAT的作用NAT的主要作用是解决IPv4地质不足的问题,同时也可以提高网络的安全性。

2、NAT的类型NAT有三种类型:静态NAT、动态NAT和PAT(端口地质转换)。

3、静态NAT静态NAT将指定的内部IP地质映射到一个外部IP地质,使得内部网络上的设备可以通过外部IP地质进行访问。

4、动态NAT动态NAT是根据内部网络的需求,将一个或多个内部IP地质动态地映射到一个外部IP地质。

当内部网络设备需要访问外部网络时,才会动态地进行映射。

5、PATPAT是一种特殊的动态NAT,它将多个内部IP地质映射到一个外部IP地质,使用不同的端口号区分不同的内部地质。

三、NAT的配置步骤1、确定NAT的类型在进行NAT配置之前,需要确定所需的NAT类型,是静态NAT、动态NAT还是PAT。

2、配置内部和外部接口需要配置内部和外部接口的IP地质,使路由器能够正确地识别内部和外部网络。

3、配置NAT池对于动态NAT和PAT,需要配置一个NAT池,包含可用的外部IP地质。

4、配置NAT规则根据需求,配置适当的NAT规则,包括内部地质和端口号与外部地质和端口号的映射关系。

四、附件本文档没有涉及到附件。

五、法律名词及注释1、IPv4地质:互联网协议第四版本(Internet Protocol version 4,简称IPv4)中使用的32位地质,用于标识网络上的设备。

2、NAT:网络地质转换(Network Address Translation,简称NAT)是一种将一个IP地质转换为另一个IP地质的过程。

任务5.2 动态NAPT及静态NAT配置

NAT配置ØNAT技术基本概念ØNAT技术分类ØNAPT配置流程ØNAT配置命令•连接到互联网的设备都需要一个唯一的、合法的IP地址来标识,但随着互联网的发展,终端数量的增多,以及IPv4地址空间本身的限制,IPv4地址无法实现一对一的分配。

•NAT技术有效缓解了IP地址紧张的局面。

通过将多个私有地址转化为一个或多个公有地址,解决内网用户数量多而公有IP地址数量少的情况。

•本次任务介绍NAT技术的分类、工作原理及配置方法。

•内网主机访问互联网时,必须要有一个公网地址身份标识。

•NAT(Network Address Translation)技术可以实现IP数据报文头中的IP地址的转换,当内部网络访问外部网络时,将IP数据包头中的私有地址(源IP地址)转化为公网地址。

•通过NAT技术部署,可以实现公网地址和私有地址的“一对多”的映射关系,以此缓解IPv4地址紧张的局面。

地址类型私有地址范围A10.0.0.0~10.255.255.255B172.16.0.0~172.31.255.255C192.168.0.0~192.168.255.255私有地址是从A、B、C三类地址中各划取一段作为私有地址空间。

私有地址不能被互联网识别,仅供局域网内部通信使用,并且在不同的局域网中可以复用。

Ø静态NAT•将内网中的一个私有IP固定地转换为一个公网IP(固定转换)。

通常应用在允许外网主机访问内网服务器的环境中,外网主机可通过其所映射的公网地址来访问内网服务器。

静态NAT工作过程示意图Ø动态NAT•将内网中的一个私有IP转换为公网IP地址池中的一个地址(临时转换)。

内网主机访问外网时,若地址池有可用地址,转换使用;若无可用地址,主机将无法访问外网,直到其它主机通信结束,映射关系解除,公网地址重新释放地址池中才可转化使用。

•动态NAT实现“一对一”的地址转换,并不能起到节约公网地址的作用,并且公网IP地址池中的地址个数限制了同时访问外部网络的内网用户数量,因此不适应于目前网络部署。

路由器交换机配置任务6.2动态NAT和NAPT

企业网络中的应用案例

企业分支机构与总部网络连接

企业分支机构通过动态NAT和NAPT技术,将分支机构的 私有IP地址转换为公网IP地址,实现与总部网络的通信 。

远程员工访问公司资源

企业使用动态NAT和NAPT技术,将远程员工的私有IP地 址转换为公网IP地址,使得远程员工能够安全地访问公 司内部资源。

感谢您的观看

输入 标题

解决方案

检查NAT地址池是否正确配置,确保内部地址和外部 地址的转换关系正确。同时,检查交换机的网络接口 是否正确配置,确保网络连接正常。

问题

问题

检查交换机的路由配置是否正确,确保交换机能够正 确路由到外部网络。同时,检查交换机的防火墙设置,

确保防火墙规则没有阻止访问外部网络。

解决方案

无法访问外部网络。

保存配置

在完成NAT配置后,使用命令"save"保存配置,使其生效 。

配置示例

进入系统视图

system-view

创建NAT地址池

nat address-pool public 203.0.113.0/24

配置源地址转换

nat source static tcp 192.168.1.2 80 203.0.113.1 80

03 NAPT配置

配置步骤

进入系统视图

首先需要进入交换机 的系统视图,通常使 用命令`systemview`。

创建NAT地址池

使用命令`nat address-group`来 创建NAT地址池,并 为其分配IP地址范围。

配置NAPT规则

使用命令`nat inside-to-outside` 来配置NAPT规则, 指定内部地址和外部 地址的转换关系。

思科课件9、配置静态NAT、配置动态NAT和配置NAPT

9.3 实训1 配置静态NAT

一、实训目的

掌握静态NAT的特征、配置及调试方法

二、实训任务

正确配置静态地址转换,使这两台PC能访问Internet

三、实训环境

Cisco路由器、安装网卡的PC及若干 、有互联网支持

四、实训环境

RA

s0/0/0 210.29.193.0 / 24

.1

s0/0/0 .2

RB

g0/0

ห้องสมุดไป่ตู้

.254 192.168.1.0/24

Lo0:210.29.194.1/24

PC1:192.168.1.1

PC2:192.168.1.2

图9-3-1 静态NAT配置

五、实训步骤

步骤1:配置路由器RA提供静态NAT服务。 RA(config)# ip nat inside source static 210.29.193.3 RA(config)# ip nat inside source static 210.29.193.4 !配置静态NAT映射 RA(config)# interface g0/0 RA(config-if)#ip nat inside !把RA的g0/0接口配置成NAT的内部接口 RA(config-if)#exit RA(config)# interface s0/0/0 RA(config-if)# ip nat outside

表9-2-1 静态NAT配置命令及步骤

9.2

NAT配置

2、使用以下两个命令查看NAT配置信息:

表9-2-2 查看NAT配置信息命令

2

下面以一个实例来说明静态NAT 的配置过程

如图9-2-1所示,内部网络中有两台PC机, 它们使用的是内部本地地址。要求正确配置静 态地址转换,使这两台PC能访问Internet。其 中 PC1 和 PC2 使 用 的 内 部 全 局 地 址 分 别 为 210.29.193.2和210.29.193.3,路由器内部网 络接口f0/0的IP地址为10.1.1.1,外部网络接 口s0/0的IP地址为210.29.193.1。

CISCO 动态NAT 静态NAT的配置

static 静态NA T配置:1.首先设定R1的ip地址和开启端口conf#inter e0/0if# ip add 192.168.1.1 255.255.255.0if# no shutconf#inter e0/1if# ip add 10.0.0.1 255.255.255.0if# no shut2.然后设置NA T静态转换conf# ip nat ins source static 192.168.1.10 10.0.0.1 将内部地址192.168.1.1 转换成10.0.0.1conf# ip nat ins source static 192.168.1.20 10.0.0.13.再开启NA Tconf# inter e0/0conf# ip nat insideconf# inter e0/1conf# ip nat outside4.设置静态路由conf# ip route 0.0.0.0 0.0.0.0 10.0.0.0完成,可以show ip nat translations 查看动态NA T配置:1.首先设定R1的ip地址和开启端口conf#inter e0/0if# ip add 192.168.1.1 255.255.255.0if# no shutconf#inter e0/1if# ip add 10.0.0.1 255.255.255.0if# no shut2.定义内部网络中允许访问外部网络的IPConf#access-list permit 192.168.1.10 0.0.0.255(允许192.168.1.10 访问外部网络,0.0.0.255 为反子网掩码具体参考ACCESS链路访问规则)Conf#access-list permit 192.168.1.20 0.0.0.2553.定义地址池Conf# ip nat pool jiangqi 192.168.1.10 192.168.1.20 netmask 255.255.255.0(将192.168.1.10 到192.168.1.20 的IP 定义为地址池jiangqi 子网为255.255.255.0)4.实现网络地址转换Conf# ip nat inside source list 1 pool jiangqi(将ACCESS LIST 制定的内部地址,与制定的全局地址进行转换)5.再开启NA Tconf# inter e0/0conf# ip nat insideconf# inter e0/1conf# ip nat outside6. 设置静态路由conf# ip route 0.0.0.0 0.0.0.0 10.0.0.0。

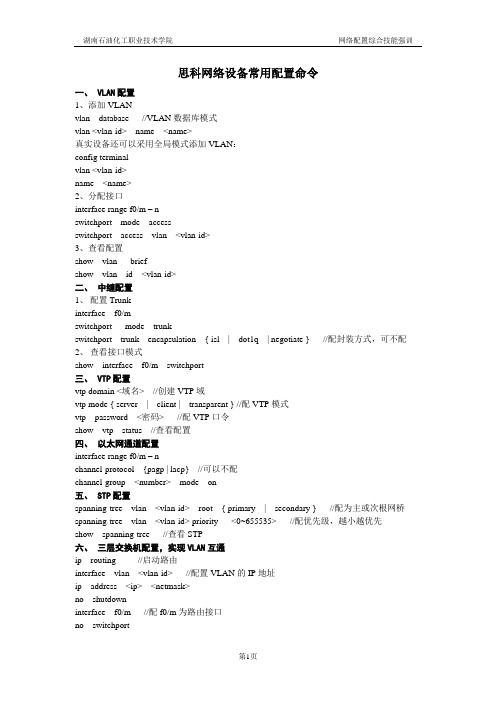

思科网络设备配置命令

思科网络设备常用配置命令一、VLAN配置1、添加VLANvlan database //VLAN数据库模式vlan <vlan-id> name <name>真实设备还可以采用全局模式添加VLAN:config terminalvlan <vlan-id>name <name>2、分配接口interface range f0/m – nswitchport mode accessswitchport access vlan <vlan-id>3、查看配置show vlan briefshow vlan id <vlan-id>二、中继配置1、配置Trunkinterface f0/mswitchport mode trunkswitchport trunk encapsulation { isl | dot1q | negotiate } //配封装方式,可不配2、查看接口模式show interface f0/m switchport三、VTP配置vtp domain <域名> //创建VTP域vtp mode { server | client | transparent } //配VTP模式vtp password <密码> //配VTP口令show vtp status //查看配置四、以太网通道配置interface range f0/m – nchannel-protocol {pagp | lacp} //可以不配channel-group <number> mode on五、STP配置spanning-tree vlan <vlan-id> root { primary | secondary } //配为主或次根网桥spanning-tree vlan <vlan-id> priority <0~655535> //配优先级,越小越优先show spanning-tree //查看STP六、三层交换机配置,实现VLAN互通ip routing //启动路由interface vlan <vlan-id> //配置VLAN的IP地址ip address <ip> <netmask>no shutdowninterface f0/m //配f0/m为路由接口no switchport七、静态路由与默认路由配置ip route <network> <netmask> <下一跳地址> //静态路由ip route 0.0.0.0 0.0.0.0 <下一跳地址> //默认路由八、单臂路由配置int f0/xno shutdown (模拟设备小凡用no switchport)int f0/x.1encapsulation dot1q <vlan-id>ip address <ip> <netmask>九、RIP协议配置router ripversion {1 | 2} //选择版本,默认为版本1no auto-summary //关闭路由汇总network <网络地址> //宣告网段redistribute ospf <ospf进程号> //重分发OSPF路由协议十、OSPF协议配置router ospf <进程号>network <网络地址> <反向掩码> area <区域号>redistribute rip //路由重分发十一、HSRP配置interface f0/mstandby <HSRP组号> ip <虚拟IP> //配为HSRP成员standby <HSRP组号> priority <0~255> //配优先级,高的为活跃路由器standby <HSRP组号> preempt //配占先权十二、访问控制列表1、标准ACLaccess-list <1~99> permit | deny <源地址> <反向掩码>interface f0/mip access-group <表号> {in | out }2、扩展ACLaccess-list <100~199> {permit | deny} <协议> <源地址> <反向掩码> <目的地址> <反向掩码> eq 端口3、命名ACLip access-list {standard| extend } <ACL表名>permit | deny <源地址> <反向掩码>{permit | deny} <协议> <源地址> <反向掩码> <目的地址> <反向掩码> eq 端口4、定时ACLtime-range <时间范围名称>periodic <星期X英文> hh:mm to <星期X英文> hh:mm //定义一个时间周期absolute [start hh:mm 日月年] [ end hh:mm 日月年] //定义绝对时间access-list <100~199> {permit | deny} <协议> <源地址> <反向掩码> <目的地址> <反向掩码> eq 端口time-range <时间范围名称> //配ACL时引入时间范围十三、网络地址转换1、静态NATip nat inside soure static <私有IP> <公有IP>interface f0/m //内部端口启用NATip nat insideinterface s1/n //外部端口启用NATip nat outside2、动态NATaccess-list <1~99> permit | deny <源地址> <反向掩码>ip nat pool <地址池名> <开始公有IP> <结束公有IP> netmask <掩码>ip nat inside soure list <ACL表号> pool <地址池名> [overload] //配地址复用加overload 十四、PPP认证1、PAP认证interface serial 0/0encapsulation pppip address <IP地址> <掩码>主认证方:username user_name password 0 pass_wordppp authentication pap被认证方:配置认证用户名和密码Router(config-if)# ppp pap sent-username user_name password 0 pass_word2、CHAP认证主认证方:配置认证用户名和密码Router(config)# username user_name password 0 pass_word启用CHAP认证Router(config-if)# ppp authentication chap配置认证用的用户名Router(config-if)# ppp chap hostname user_name被认证方:配置认证用户名和密码Router(config)# username user_name password 0 pass_word配置认证用的密码Router(config-if)# ppp chap password 0 pass_word优先使用username设置的密码;没有再用ppp chap设置的。

思科路由器如何配置NAT功能

思科路由器如何配置NAT功能很多网络技术上的新手,还不知道如何配置思科路由器的NAT功能。

不过没关系,看完小编这个文章应该对你帮助会很大。

那么接下来就让小编来教你如何配置思科路由器NAT功能吧。

首先,小编必须要介绍下什么是NAT。

NAT,英文全称为Network Address Translation,是指网络IP 地址转换。

NAT的出现是为了解决IP日益短缺的问题,将多个内部地址映射为少数几个甚至一个公网地址。

这样,就可以让我们内部网中的计算机通过伪IP访问INTERNET的资源。

如我们局域网中的192.168.1.1地址段属私网地址,就是通过NAT转换过来的。

NAT分为静态地址转换、动态地址转换、复用动态地址转换。

下面是小编将列出思科路由器NAT配置实例,希望对您有所帮助。

Current configuration:!version 12.0service timestamps debug uptimeservice timestamps log uptimeno service password-encryption!hostname 2611!enable secret 5 $JIeG$UZJNjKhcptJXHPc/BP5GG0enable password 2323ipro!ip subnet-zerono ip source-routeno ip finger!!!interface Ethernet0/0ip address 192.168.10.254 255.255.255.0 secondary ip address 218.27.84.249 255.255.255.248no ip directed-broadcastip accounting output-packetsno ip mroute-cacheno cdp enable!interface Serial0/0ip unnumbered Ethernet0/0no ip directed-broadcastip accounting output-packetsip nat outsideno ip mroute-cacheno fair-queueno cdp enable!interface Ethernet0/1ip address 192.168.2.254 255.255.255.0no ip directed-broadcastip nat insideno ip mroute-cacheno cdp enable!interface Virtual-T okenRing35no ip addressno ip directed-broadcastno ip mroute-cacheshutdownring-speed 16!router ripredistribute connectednetwork 192.168.2.0network 192.168.10.0network 218.27.84.0!ip default-gateway 218.27.127.217ip nat pool nat-pool 218.27.84.252 218.27.84.254 netmask 255.255.255.248ip nat inside source list 1 pool nat-pool overloadip nat inside source static 192.168.2.254 218.27.84.249ip classlessip route 0.0.0.0 0.0.0.0 Serial0/0ip http serverip http port 9091ip ospf name-lookup!ip access-list extended filterinpermit tcp any host 218.27.84.249 eq www reflect httpfilter access-list 1 permit 192.168.2.0 0.0.0.255no cdp run!line con 0transport input noneline aux 0line vty 0 4password routrlogin!end按照步骤敲完这些代码,那么你应该就会了解到如何配置思科路由器NAT功能了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2

下面以一个实例来说明地址端口转 换(NAPT)的配置过程

路由器配置如下: Router(config)# ip nat pool naptout 210.29.193.1 210.29.193.1 netmask 255.255.255.0 !定义内部全局地址池“out”,地址池中地址为210.29.193.1 Router(config)# access-list 1 permit 10.1.1.0 0.0.0.255 !用标准ACL定义允许地址转换的内部本地地址范围为10.1.1.0/24 Router(config)# ip nat inside source list 1 pool naptout overload !配置内部本地地址与内部全局地址间的转换关系,带有overload参数 Router(config)# interface f0/0 Router(config-if)# ip address 10.1.1.1 255.255.255.0 Router(config-if)# ip nat inside Router(config-if)# no shutdown Router(config)# interface s0/0/0 Router(config-if)# ip address 210.29.193.1 255.255.255.0 Router(config-if)# ip nat outside Router(config-if)# no shutdown

9.1.3

NAT的类型

(3)地址端口转换是动态转换的一种变形

可以使多个内部节点共享一个全局IP地址,而使用源和目的地址的 TCP/UDP的端口号来区分NAT表中的转换条目及内部地址,这样,就更节省 了地址空间 。

图9-1-3 NAPT工作示意图

9.2

NAT配置

9.2.1 静态NAT配置 1、静态NAT配置命令及步骤

2

下面以一个实例来说明动态NAT 的配置过程

路由器配置如下(一): Router(config)# ip nat inside source static 10.1.1.2 210.29.193.2 Router(config)# ip nat inside source static 10.1.1.3 210.29.193.3 Router(config)# interface f0/0 Router(config-if)# ip address 10.1.1.1 255.255.255.0 Router(config-if)# ip nat inside Router(config-if)# no shutdown Router(config)# interface s0/0/0 Router(config-if)# ip address 210.29.193.1 255.255.255.0 Router(config-if)# ip nat outside Router(config-if)# no shutdown

RB

g0/0

.254 192.168.1.0/24

Lo0:210.29.194.1/24

PC1:192.168.1.1

PC2:192.168.1.2

图9-3-1 静态NAT配置

五、实训步骤

步骤1:配置路由器RA提供静态NAT服务。 RA(config)# ip nat inside source static 210.29.193.3 RA(config)# ip nat inside source static 210.29.193.4 !配置静态NAT映射 RA(config)# interface g0/0 RA(config-if)#ip nat inside !把RA的g0/0接口配置成NAT的内部接口 RA(config-if)#exit RA(config)# interface s0/0/0 RA(config-if)# ip nat outside

9.1.3

(1)静态NAT

NAT的类型

在NAT表中为每一个需要转换的内部地址创建了固定的转换

条目,映射了唯一的全局地址。内部地址与全局地址一一对应。

图9-1-2 静态NAT工作示意图

9.1.3

(2)动态NAT

NAT的类型

Байду номын сангаас

对于要与外界进行通信的内部节点,如果还没有建立转换 映射,边缘路由器或者防火墙将会动态地从NAT池中选择全局 地址对内部地址进行转换。每个转换条目在连接建立时动态 建立,而在连接终止时会被回收。这样,网络的灵活性大大 增强了,所需要的全局地址进一步地减少。值得注意的是, 当NAT池中的全局地址被全部占用以后,以后的地址转换的申 请会被拒绝。这样会造成网络连通性的问题。所以应该使用 超时操作选项来回收NAT池的全局地址。另外,由于每次的地 址转换是动态的,所以同一个节点在不同的连接中的全局地 址是不同的,这会使SNMP的操作复杂化。

9.1.2.NAT的工作原理 一、NAT的原理图

外部网络 NAT路由器 SA:202.10.65.3 DA:210.32.166.58

Internet

内部网络

SA:192.168.1.100 DA:210.32.166.58

SA: 210.32.166.58 DA:202.10.65.3

SA:202.10.65.3 DA:192.168.1.100

课题九

配置静态NAT、配置动态 NAT和配置NAPT

本课题主要内容

NAT(Network Address Translation,网络地 址转换)将一个IP地址域(如Intranet)转换 到另一个IP地址域(如Internet)的技术。 NAT术语,NAT的工作原理,NAT的类型

9.1

NAT概述

9.3 实训1 配置静态NAT

一、实训目的

掌握静态NAT的特征、配置及调试方法

二、实训任务

正确配置静态地址转换,使这两台PC能访问Internet

三、实训环境

Cisco路由器、安装网卡的PC及若干 、有互联网支持

四、实训环境

RA

s0/0/0 210.29.193.0 / 24

.1

s0/0/0 .2

表9-2-1 静态NAT配置命令及步骤

9.2

NAT配置

2、使用以下两个命令查看NAT配置信息:

表9-2-2 查看NAT配置信息命令

2

下面以一个实例来说明静态NAT 的配置过程

如图9-2-1所示,内部网络中有两台PC机, 它们使用的是内部本地地址。要求正确配置静 态地址转换,使这两台PC能访问Internet。其 中 PC1 和 PC2 使 用 的 内 部 全 局 地 址 分 别 为 210.29.193.2和210.29.193.3,路由器内部网 络接口f0/0的IP地址为10.1.1.1,外部网络接 口s0/0的IP地址为210.29.193.1。

9.1.1.NAT术语

1、内部网络(Inside):指那些由机构或企业所拥有的网络,与NAT路由器上 被定义为inside的接口相连接。 2、外部网络(Outside):指除了内部网络之外的所有网络,常为Internet网 络,与NAT路由器上被定义为outside的接口相连接。 3、内部本地地址(Inside Local Address):内部网络主机使用的IP地址。 这些地址一般为私有IP地址,它们不能直接在Internet上路由,因而也就 不能直接用于对Internet的访问,必须通过网络地址转换,以合法的IP地 址的身份来访问Internet。 4、内部全局地址(Inside Global Address):内部网络使用的公有IP地址,这 些地址是向ICANN申请才可取得的公有IP地址。当使用内部本地地址的主 机要与Internet通信时,NAT转换时使用的地址。 5、外部本地地址(Outside Local Address):外部网络主机使用的IP地址,这 些地址不一定是公有IP地址。 6、外部全局地址(Outside Global Address):外部网络主机使用的IP地址。 这些地址是全局可路由的公有IP地址。

图9-2-1 NAT配置拓扑图

2

下面以一个实例来说明静态NAT 的配置过程

路由器配置如下: Router(config)# ip nat inside source static 10.1.1.2 210.29.193.2 Router(config)# ip nat inside source static 10.1.1.3 210.29.193.3 Router(config)# interface f0/0 Router(config-if)# ip address 10.1.1.1 255.255.255.0 Router(config-if)# ip nat inside Router(config-if)# no shutdown Router(config)# interface s0/0/0 Router(config-if)# ip address 210.29.193.1 255.255.255.0 Router(config-if)# ip nat outside Router(config-if)# no shutdown

HOST:210.32.166.58

内部本地地址:192.168.1.100 内部全局地址:202.10.65.3

PC1:192.168.1.100

图9-1-1

NAT工作原理

9.1.2.NAT的工作原理

如图9-1-2所示,在局域网内部网络中使用内部地址, 当内部节点PC1要访问外部的HOST主机时,PC1发送 源地址为192.168.1.100,目的地址是210.32.166.58 的IP报文,该IP报文将被路由到边界路由器。路由器 收到这个IP报文后,将源地址改变为公有地址 202.10.65.3,并记录私有地址192.168.1.100与公 有地址202.10.65.3间的地址映射关系存入地址映射 表,然后发出修改后的IP报文;当HOST主机收到报 文后,回复报文到达路由器后,路由表再根据地址 映射表中的地址的对应关系,把目的地址转换为PC1 的地址,这样就完成了私有地址主机与Internet主 机的通信。