Xen-VMware-ESXi-Hyper-V和KVM等虚拟化技术的原理解析

KVM的工作原理

KVM的工作原理KVM(Kernel-based Virtual Machine)是一种基于内核的虚拟机技术,它允许在一台物理主机上同时运行多个虚拟机。

KVM的工作原理涉及到虚拟化、硬件虚拟化扩展以及虚拟机管理等方面。

1. 虚拟化虚拟化是KVM的核心概念之一。

它通过在物理主机上创建虚拟机监视器(VMM)来实现。

VMM是一个软件层,它摹拟硬件,并提供给虚拟机一种与真实硬件相似的环境。

KVM利用Linux内核的虚拟化功能,将VMM集成到内核中,使得KVM能够直接访问物理硬件资源。

2. 硬件虚拟化扩展KVM利用处理器的硬件虚拟化扩展(如Intel的VT-x和AMD的AMD-V)来提高虚拟机的性能和安全性。

这些扩展使得KVM能够直接在虚拟机和物理硬件之间建立一种特殊的关系,称为虚拟机的“直接执行模式”。

在这种模式下,虚拟机可以直接访问物理硬件资源,而无需通过VMM的介入,从而提高了虚拟机的性能。

3. 虚拟机管理KVM提供了一组工具和接口,用于管理和控制虚拟机。

其中包括:- KVM模块:KVM模块是KVM的核心组件之一,它负责管理虚拟机的创建、启动、住手和销毁等操作。

KVM模块通过与内核进行交互来实现这些功能。

- QEMU(Quick Emulator):QEMU是一个开源的虚拟机监视器,它与KVM密切集成,提供了虚拟机的摹拟和设备模型等功能。

QEMU可以通过命令行或者图形界面来管理虚拟机。

- libvirt:libvirt是一个用于管理多种虚拟化技术的开源工具包,它提供了一组统一的API,用于创建、配置和监控虚拟机。

KVM可以通过libvirt与其他虚拟化技术(如Xen、VMware等)进行集成。

- 虚拟机镜像:虚拟机镜像是虚拟机的磁盘文件,它包含了虚拟机的操作系统和应用程序等。

KVM支持多种虚拟机镜像格式,如qcow2、raw等。

4. 虚拟机的创建和启动在KVM中,可以使用命令行工具(如virsh)或者图形界面工具(如virt-manager)来创建和启动虚拟机。

kvm虚拟化技术实战与原理解析pdf

kvm虚拟化技术实战与原理解析pdf KVM虚拟化技术实战与原理解析KVM(Kernel-based Virtual Machine)是一种开源的虚拟化技术,它通过利用Linux内核来创建和管理虚拟机,同时提供了高性能和快速的虚拟化环境。

本文将重点介绍KVM虚拟化技术的实战应用和原理解析。

一、KVM虚拟化技术概述KVM虚拟化技术是一种基于硬件的全虚拟化解决方案,它允许将一台物理机划分为多个虚拟机,并在每个虚拟机中运行不同的操作系统和应用程序。

KVM利用了Linux内核的虚拟化模块(KVM模块)来创建和管理虚拟机,并通过QEMU(Quick Emulator)提供了对虚拟硬件设备的模拟。

二、KVM虚拟化技术的实战应用1. 虚拟化服务器KVM虚拟化技术可以将一台物理服务器划分为多个虚拟服务器,每个虚拟服务器都具有独立的操作系统和资源。

这样可以提高服务器的利用率,节省硬件成本,并简化服务器的管理和维护。

同时,KVM 虚拟化技术还支持虚拟机的热迁移和快照功能,方便进行故障恢复和资源调度。

2. 云计算平台KVM虚拟化技术是目前主流的云计算平台使用的关键技术之一。

通过KVM虚拟化技术,云服务提供商可以将一台物理服务器划分为多个虚拟机,为不同用户提供独立的计算资源。

这样可以实现资源的弹性分配和动态扩缩容,提高云服务的灵活性和可扩展性。

3. 虚拟化桌面环境KVM虚拟化技术可以将一台物理桌面主机划分为多个虚拟桌面环境,每个虚拟桌面环境都具有独立的操作系统和应用程序。

这样可以实现桌面资源的集中管理和统一部署,减少用户端的硬件要求,并提高桌面环境的安全性和稳定性。

三、KVM虚拟化技术的原理解析1. KVM模块KVM虚拟化技术利用了Linux内核的虚拟化模块(KVM模块)来实现和管理虚拟机。

KVM模块利用虚拟化扩展技术,将物理机的处理器和内存虚拟化为多个虚拟机,每个虚拟机都能够独立运行不同的操作系统和应用程序。

2. QEMU在KVM虚拟化技术中,QEMU提供了对虚拟硬件设备的模拟。

kvm虚拟化的原理

kvm虚拟化的原理

KVM(Kernel-based Virtual Machine)是一种开源的虚拟化解决方案,它利用Linux内核来实现虚拟化。

KVM的原理可以从多个角度来解释。

首先,KVM利用了Linux内核中的硬件虚拟化扩展,例如Intel 的VT-x和AMD的AMD-V,这些扩展允许虚拟机监视器(VMM)直接访问物理硬件,从而实现更高效的虚拟化。

KVM通过这些硬件虚拟化扩展,使得虚拟机可以直接运行客户操作系统的大部分指令,而无需对指令进行重编译或解释。

其次,KVM利用了Linux内核的模块化设计。

KVM以内核模块的形式存在于Linux内核中,它利用了Linux内核提供的虚拟化基础设施,如进程调度、内存管理和设备驱动等,为虚拟机提供了必要的资源管理和隔离。

另外,KVM使用了QEMU(Quick Emulator)作为其用户空间组件,QEMU提供了虚拟机的模拟和管理功能,包括虚拟设备的模拟、虚拟机的启动和监控等。

KVM通过与QEMU的协作,实现了对虚拟机的管理和控制。

此外,KVM还利用了Linux内核的安全机制,如命名空间和安全模块等,来确保虚拟机之间和虚拟机与宿主机之间的隔离和安全性。

总的来说,KVM的原理可以概括为利用Linux内核的硬件虚拟化扩展和模块化设计,结合QEMU作为用户空间组件,实现对虚拟机的高效管理和控制,同时借助Linux内核的安全机制来确保虚拟化环境的安全性。

这些原理共同作用,使得KVM成为一种高性能、灵活且安全的虚拟化解决方案。

云计算虚拟化技术的原理和实现方式

云计算虚拟化技术的原理和实现方式云计算虚拟化技术作为当前新兴的技术发展趋势之一,已经成为大多数企业和组织在构建自己的信息化平台时所必须采用的核心技术之一。

它通过将物理资源抽象为虚拟层,并在该层上实现资源的灵活分配和利用,最大限度地提高了硬件设备的利用率和资源的共享效率。

本文将从虚拟化技术的原理和实现方式两个方面,探讨云计算虚拟化技术的核心内容。

一、虚拟化技术的原理虚拟化技术的核心原理是通过软件层面的抽象和隔离,将物理资源转化为虚拟资源,并在虚拟层上进行资源的管理和分配。

其核心思想是将物理硬件资源(如服务器、存储设备等)抽象为虚拟资源,并为每个虚拟资源提供独立的运行环境,使得不同的应用程序可以在独立、隔离的虚拟环境中运行,互不干扰。

在虚拟化技术中,主要有以下几个关键的概念:1. 虚拟机(Virtual Machine,VM):虚拟机是指在物理硬件上利用虚拟化技术创建的一个独立的、完整的计算环境。

虚拟机可以看作是一台独立的计算机,拥有自己的处理器、内存、硬盘等物理资源。

在虚拟机中可以运行操作系统和应用程序,与物理机环境完全隔离。

2. 虚拟化层(Hypervisor):虚拟化层是虚拟化技术的核心组成部分,它位于物理硬件和虚拟机之间,在物理硬件上直接运行。

虚拟化层负责对物理资源进行抽象和管理,为虚拟机提供虚拟化的运行环境,并协调不同虚拟机之间的资源分配和调度。

3. 资源池(Resource Pool):资源池是虚拟化环境中用于存储和管理虚拟化资源的集合。

资源池中包含了一组物理资源(如处理器、内存、存储等),虚拟机可以从资源池中动态获取所需的资源。

资源池的作用是实现对物理资源的统一管理和分配,提高资源的利用效率。

二、云计算虚拟化技术的实现方式云计算虚拟化技术的实现方式主要包括以下几种:1. 完全虚拟化(Full Virtualization):完全虚拟化是指在虚拟机中运行的操作系统与物理机环境完全隔离,虚拟机对操作系统无感知。

kvm 和exsi原理

kvm 和exsi原理KVM(Kernel-based Virtual Machine)和ESXi(VMware vSphere Hypervisor)都是虚拟化技术,但它们有一些不同之处。

### KVM(Kernel-based Virtual Machine)原理:1. **Linux内核模块:** KVM是一个Linux内核模块,它允许虚拟化架构在Linux主机上运行。

2. **硬件虚拟化支持:** KVM依赖于CPU的硬件虚拟化扩展,如Intel的VT-x 或AMD的AMD-V,以提高虚拟机性能。

3. **QEMU模拟器:** KVM通常与QEMU(Quick Emulator)一起使用,QEMU提供虚拟机的I/O设备模拟和硬件模拟。

4. **虚拟化管理工具:** KVM虚拟化可以使用Libvirt等虚拟化管理工具进行管理,这些工具提供了对虚拟机的图形化和命令行界面。

### ESXi(VMware vSphere Hypervisor)原理:1. **裸机虚拟化:** ESXi是一种裸机虚拟化技术,它直接运行在物理硬件上,无需宿主操作系统。

这使得ESXi在性能和资源利用率方面更加高效。

2. **VMkernel层:** ESXi的核心组件是VMkernel,它提供了虚拟机的管理、调度和资源分配。

VMkernel可以直接与硬件交互。

3. **vSphere客户端:** 管理员可以使用vSphere客户端连接到ESXi主机,通过图形用户界面(GUI)进行虚拟机和资源管理。

4. **vCenter Server:** 对于大规模的虚拟化环境,通常使用vCenter Server 进行集中管理。

vCenter Server提供了更强大的功能,如负载均衡、高可用性、自动化等。

总体而言,KVM和ESXi都是强大的虚拟化技术,选择哪个取决于用户的需求、环境和个人偏好。

KVM适用于Linux环境,而ESXi则是VMware公司的专有虚拟化解决方案,适用于企业级虚拟化部署。

hyper-v 原理

hyper-v 原理

Hyper-V是一种虚拟化技术,它可以在一台物理计算机上运行多个虚拟机,每个虚拟机都可以运行不同的操作系统和应用程序。

Hyper-V的原理如下:

1. 虚拟化层:Hyper-V在物理计算机上创建一个虚拟化层,它负责管理和分配物理资源,如CPU、内存、磁盘和网络。

虚拟化层将物理资源划分成多个虚拟资源,每个虚拟资源都可以被一个虚拟机使用。

2. 虚拟机管理程序:Hyper-V包括一个虚拟机管理程序,它负责创建、配置、启动、停止和删除虚拟机。

虚拟机管理程序还可以监视虚拟机的性能和状态,并提供远程管理功能。

3. 虚拟设备:Hyper-V为每个虚拟机提供虚拟设备,如虚拟CPU、虚拟内存、虚拟磁盘和虚拟网络适配器。

虚拟设备可以模拟物理设备的功能,并提供与物理设备相同的性能和功能。

4. 虚拟交换机:Hyper-V包括一个虚拟交换机,它负责管理虚拟机之间和虚拟机与物理网络之间的通信。

虚拟交换机可以提供虚拟网络隔离和安全性,同时还可以提供虚拟机负载均衡和故障转移功能。

5. 快照:Hyper-V可以创建虚拟机的快照,它可以保存虚拟机的状态和配置信

息。

快照可以用于备份和恢复虚拟机,也可以用于测试和开发虚拟机。

总之,Hyper-V是一种强大的虚拟化技术,它可以提供高性能、高可用性和高安全性的虚拟化环境。

虚拟化技术介绍及产品分析V1.0_part4_Xen及KVM产品分析

VM

VM

• DVS 控制器

• • • • 虚拟器件 基于Web的界面 管理多个资源池 与被管理的资源池并存

VM VM

VM

1 2

虚拟化技术简介 VMware vSphere 产品分析 Microsoft Hyper-V 产品分析 Xen 及 KVM 产品分析

Xen 简介 Citrix XenServer 产品介绍 KVM 简介

2?

3?

降低成本

绿色环保,节能减排,提高数据中心机房空间使用率 ,提高能效 提高基础架构的利用率 提高易用性和灵活性 提高基础架构的可扩展能力 提高可用性和业务连续性 降低资源交付时间,提高资源交付的服务水平 增强安全性

4?

5?

6?

7? 8?

XenServer的不同?

• 开放的、高度可靠的、安全的平台,为用户提 供了高性价比的企业级虚拟化管理

虚拟化技术介绍及产品分析

1 2

虚拟化技术简介 VMware vSphere 产品分析 Microsoft Hyper-V 产品分析 Xen 及 KVM 产品分析

Xen 简介 Citrix XenServer 产品介绍 KVM 简介

3

4

Red Hat RHEV产品介绍

5

存储虚拟化产品介绍

Xen 的发展叱

• • • •

统一的管理端 在任何地方管理虚拟化资源 多服务器 包含在XenServer中

在线虚拟机迁移-XenMotion Live Migration

Shared Storage

劢态内存控制(DMC)

• 是虚拟机在一个可调整

的内存范围内运行 物理限制

• 累计最高扩展内存超出

• 分布式的内存资源提高

XEN 与 VMware ESXi,Hyper-V 以及 KVM 特点比较

XEN 与 VMware ESXi,Hyper-V 以及 KVM 特点比较:a.XEN 有简化虚拟模式,不需要设备驱动,能够保证每个虚拟用户系统相互独立,依赖于 service domains 来完成一些功能;b.Vmware ESXI 与 XEN 比较类似,包含设备驱动以及管理栈等基本要素,硬件支持依赖于 VMware 创建的驱动;c.Hyper-V 是基于 XEN 管理栈的修改;d.KVM 与 XEN 方式不同,KVM 是以 Linux 内核作为管理工具得。

虚拟机的体系结构1.XEN 体系结构图 3. XEN 体系结构图一个 XEN 虚拟机环境主要由以下几部分组成:•XEN Hypervisor;•Domain 0 —— Domain Management and Control(XEN DM&C);•Domain U Guest(Dom U)A.PV GuestB.HVM Guest下图 4 显示除了各部分之间的关系:图 4. Xen 三部分组成之间关系图XEN Hypervisor :XEN Hypervisor 是介于操作系统和硬件之间的一个软件描述层。

它负责在各个虚拟机之间进行 CPU 调度和内存分配。

XEN Hypervisor 不仅抽象出虚拟机的硬件,同时还控制着各个虚拟机的执行。

XEN Hypervisor 不会处理网络、存储设备、视频以及其他 I/O.Domain 0:Domain 0 是一个修改过的 Linux kernel,是唯一运行在 Xen Hypervisor 之上的虚拟机,它拥有访问物理 I/O 资源的权限,同时和系统上运行的其他虚拟机进行交互。

Domain 0 需要在其它 Domain 启动之前启动。

Domain U:运行在 Xen Hypervisor 上的所有半虚拟化(paravirtualized)虚拟机被称为“Domain U PV Guests”,其上运行着被修改过内核的操作系统,如 Linux、Solaris、FreeBSD 等其它 UNIX 操作系统。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Xen,VMware ESXi,Hyper-V和KVM等虚拟化技术的原理解

析

XEN 与 VMware ESXi,Hyper-V 以及 KVM 特点比较:

XEN 有简化虚拟模式,不需要设备驱动,能够保证每个虚拟用户系统相互独立,依赖于 service domains 来完成一些功能;

Vmware ESXI 与 XEN 比较类似,包含设备驱动以及管理栈等基本要素,硬件支持依赖于 VMware 创建的驱动;

Hyper-V 是基于 XEN 管理栈的修改;

KVM 与XEN 方式不同,KVM 是以Linux 内核作为管理工具得。

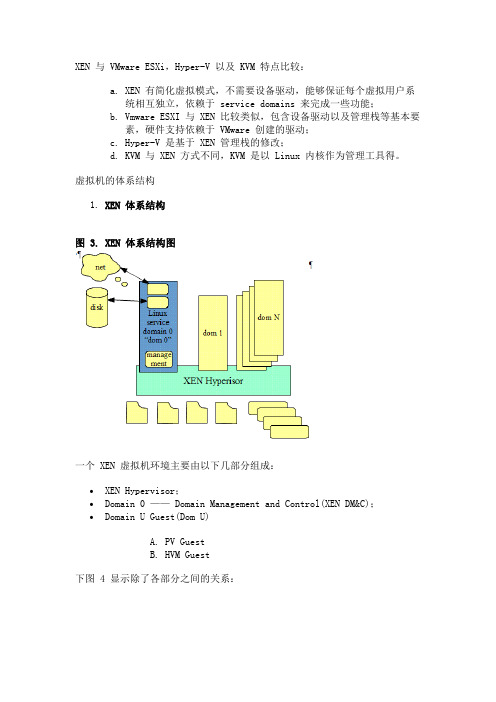

虚拟机的体系结构

XEN 体系结构

图 3. XEN 体系结构图

一个XEN 虚拟机环境主要由以下几部分组成:

XEN Hypervisor;

Domain 0 —— Domain Management and Control(XEN DM&C);

Domain U Guest(Dom U)

下图4 显示除了各部分之间的关系:

图 4. Xen 三部分组成之间关系图

XEN Hypervisor :

XEN Hypervisor 是介于操作系统和硬件之间的一个软件描述层。

它负责在各个虚拟机之间进行CPU 调度和内存分配。

XEN Hypervisor 不仅抽象出虚拟机的硬件,同时还控制着各个虚拟机的执行。

XEN Hypervisor 不会处理网络、存储设备、视频以及其他I/O. Domain 0:

Domain 0 是一个修改过的Linux kernel,是唯一运行在Xen Hypervisor 之上的虚拟机,它拥有访问物理I/O 资源的权限,同时和系统上运行的其他虚拟机进行交互。

Domain 0 需要在其它Domain 启动之前启动。

Domain U:

运行在Xen Hypervisor 上的所有半虚拟化(paravirtualized)虚拟机被称为“Domain U PV Guests”,其上运行着被修改过内核的操作系统,如Linux、Solaris、FreeBSD 等其它UNIX 操作系统。

所有的全虚拟化虚拟机被称为“Domain U HVM Guests”,其上运行着不用修改内核的操作系统,如Windows 等。

2.Hyper-V 体系结构

图 5. Hyper-V 体系结构图

Hyper-V 是微软提出的一种系统管理程序虚拟化技术,采用微内核的架构,兼顾了安全性和性能的要求。

Hyper-V 底层的Hypervisor 运行在最高的特权级别下,微软将其称为ring -1(而Intel 则将其称为root mode),而虚机的OS 内核和驱动运行在ring 0,应用程序运行在ring 3 下,这种架构就不需要采用复杂的BT(二进制特权指令翻译)技术,可以进一步提高安全性。

从架构上讲Hyper-V 只有“硬件-Hyper-V-虚拟机”三层,本身非常小巧,代码简单,且不包含任何第三方驱动,所以安全可靠、执行效率高,能充分利用硬件资源,使虚拟机系统性能更接近真实系统性能。

Hyper-V 支持分区层面的隔离。

分区是逻辑隔离单位,受虚拟机监控程序支持,并且操作系统在其中执行。

Microsoft 虚拟机监控程序必须至少有一个父/ 根分区,用于运行64 位版本的Windows Server 2008 操作系统。

虚拟化堆栈在父分区中运行,并且可以直接访问硬

件设备。

随后,根分区会创建子分区用于承载来宾操作系统。

根分区使用虚拟化调用应用程序编程接口(API) 来创建子分区。

分区对物理处理器没有访问权限,也不能处理处理器中断。

相反,它们具有处理器的虚拟视图,并运行于每个来宾分区专用的虚拟内存地址区域。

虚拟机监控程序负责处理处理器中断,并将其重定向到相应的分区。

Hyper-V 还可以通过输入输出内存管理单元(IOMMU) 利用硬件加速来加快各个来宾虚拟地址空间相互之间的地址转换。

IOMMU 独立于CPU 使用的内存管理硬件运行,并用于将物理内存地址重新映射到子分区使用的地址。

从系统的结构图,我们可以看出来Hyper-V 与Xen 的架构很相似。

图 6. Vmware ESXI 体系结构图

由上图我们可以看出来管理工具也是直接嵌入到了ESXi vmKernel 中,没有再分化出单独的管理工具,这一点与Xen 是相区别的。

图7. KVM 体系结构图

KVM 是一个独特的管理程序,通过将KVM 作为一个内核模块实现,在虚拟环境下Linux 内核集成管理程序将其作为一个可加载的模块可以简化管理和提升性能。

在这种模式下,每个虚拟机都是一个常规的Linux 进程,通过Linux 调度程序进行调度。

通过以上四种虚拟机的体系结构图,我们可以看出他们在整个系统中的位置,以及相互之间的区别。

回页首

XEN 工作原理

上面我们针对Xen 的体系结构进行了简单的描述,我们知道Xen 主要由Xen Hypervisor,Domain0,DomainU 三部分组成。

下面通过Domain 0 与Domain U 的通信以及这三部分的交互来探讨一下Xen 的工作原理。

之前我们已经提到过Domain U 分为PV 客户系统和HVM 客户系统两种,我们首先讨论一下PV 客户系统,也就是半虚拟化操作系统工作原理。

首先我们需要知道在Domain 0 中有两个驱动Network Backend Driver 和Block Backend Driver,它们分别用来处理来自Domain U 的网络和本地磁盘请求。

由于Xen Hypervisor 不会支持网络和磁盘请求的,因此一个PV(半虚拟化)客户系统必须通过和Xen Hypervisor、Domain 0 通信,从而来实现网络和磁盘请求。

由于Xen 文档中已经探讨过PV 客户系统如何将一个数据写到本地硬盘,下面我们就来讨论一下PV 客户系统如何将一个数据发送到网络中去。

在这之前我们首先要了解到一点,那就是Domain U PV Guest 中也包括两个驱动“PV Network Driver”和“PV Block Driver”,它们分别也是用来处理发送网络和本地磁盘请求用的,这与Domain 0 中的两个驱动是相对应的。

当一个PV 客户系统的网络设备驱动程序接收到一个发送数据请求的时候,并且通过Xen Hypervisor 发送数据到本地网络设备(网卡之类的设备)中,这个网络设备是和Domain 0 共享的。

在Domain 0 和Domain U 之间存在一个事件通道(event channel),通过该通道二者进行异步的域间中断通信。

Domain 0 会接收到一个来自Xen Hypervisor 的中断,触发PV Network Backend Driver 访问上述网络设备,读取来自PV 客户系统的数据,然后将这些数据发送出去。

下图中事件通道表示为连接Domain 0 与Domain U 的一个区域,这是系统工作流的一个简化。

事实上事件通道运行在Xen Hypervisor 中,通过Xenstored(Xenstored 维护一个信息档案,包括内存和建立在Domain 0 与Domain U 之间的事件通道。

Domain 0 通过改变这个档案来设置和其他虚拟机的设备通道)中的特定中断实现,提供Domain 0 与Domain U 之间的快速共享网络设备,见图8。

图8. Domain 0 与Domain U PV Guest 通信示意图

上面我们已经分析了PV 客户系统的工作原理,下面我们再简要的介绍一下HVM 客户系统的工作原理。

由于一个HVM Guests 虚拟机中没有上面提到得PV driver,所以Xen 在Domain 0 中为每一个HVM Guest 都启动一个守护进程Qemu-dm 处理来自客户系统的网络和磁盘请求,所以当一个HVM Guest 有相应的网络和I/O 请求的时候,它就会直接与Domain0 中和它相对应的Qemu-dm 来进行交互,通过Domain 0 最终达到访问网络设备或者磁盘的目的。

见下图9:

图9. Domain 0 与Domain U HVM Guest 通信示意图

结束语

通过这一部分的介绍,我们了解了Xen 目前的发展及现状,另外我们详细的说明了如何在Fedora13 下安装Xen,以及Xen 下一些基本操作,再这之后我们又讨论了一下Xen 与VMware ESXi,Hyper-V 以及KVM 异同点,最后我们通过示例来讲解了一下Xen 的工作原理。

本系列的第二部分我们将阐述如何搭建Xen 的开发环境、Xen 下开发需要具备的相关技术以及Xen 下的如何利用XenAPI 做开发,最后通过一个例子来演示。