HP-Unix主机操作系统加固规范

服务器主机加固

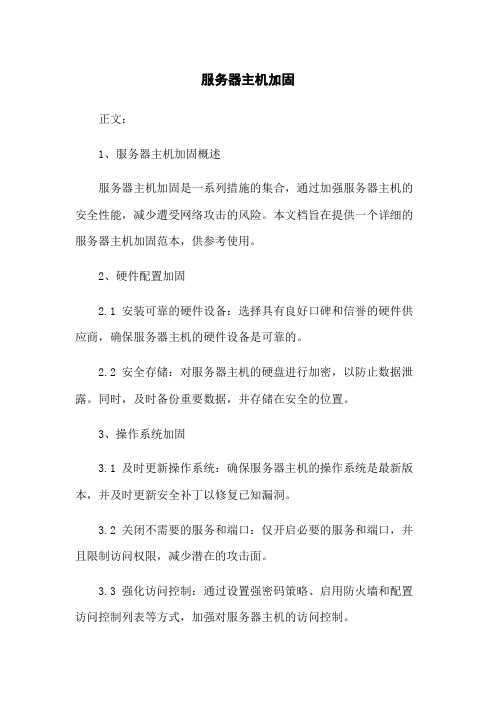

服务器主机加固正文:1、服务器主机加固概述服务器主机加固是一系列措施的集合,通过加强服务器主机的安全性能,减少遭受网络攻击的风险。

本文档旨在提供一个详细的服务器主机加固范本,供参考使用。

2、硬件配置加固2.1 安装可靠的硬件设备:选择具有良好口碑和信誉的硬件供应商,确保服务器主机的硬件设备是可靠的。

2.2 安全存储:对服务器主机的硬盘进行加密,以防止数据泄露。

同时,及时备份重要数据,并存储在安全的位置。

3、操作系统加固3.1 及时更新操作系统:确保服务器主机的操作系统是最新版本,并及时更新安全补丁以修复已知漏洞。

3.2 关闭不需要的服务和端口:仅开启必要的服务和端口,并且限制访问权限,减少潜在的攻击面。

3.3 强化访问控制:通过设置强密码策略、启用防火墙和配置访问控制列表等方式,加强对服务器主机的访问控制。

3.4 安装安全软件:安装杀毒软件、防火墙和入侵检测系统等安全软件,对服务器主机进行实时保护。

4、应用软件加固4.1 及时更新应用软件:保持应用软件是最新版本,并及时更新安全补丁以修复已知漏洞。

4.2 禁用不必要的功能和插件:仅开启必要的功能和插件,禁用不安全或不需要的功能,减少攻击风险。

4.3 强制访问控制:对应用软件进行访问控制的配置,限制用户的权限和访问范围。

5、数据安全加固5.1 加密敏感数据:对服务器主机中的敏感数据进行加密存储,确保数据在传输和储存过程中的安全性。

5.2 定期备份数据:定期备份重要数据,并将备份数据存储在安全的位置,以防止数据丢失。

5.3 网络传输加密:通过使用加密协议(如SSL/TLS)保证数据在网络传输过程中的安全性。

6、监控与审计6.1 配置日志记录:启用服务器主机的日志记录功能,并设置适当的日志级别和日志存储策略,以便及时发现异常行为和安全事件。

6.2 异常行为检测:使用入侵检测系统(IDS)或安全信息和事件管理系统(SIEM)等工具来检测服务器主机上的异常行为。

HP-UX主机安全加固

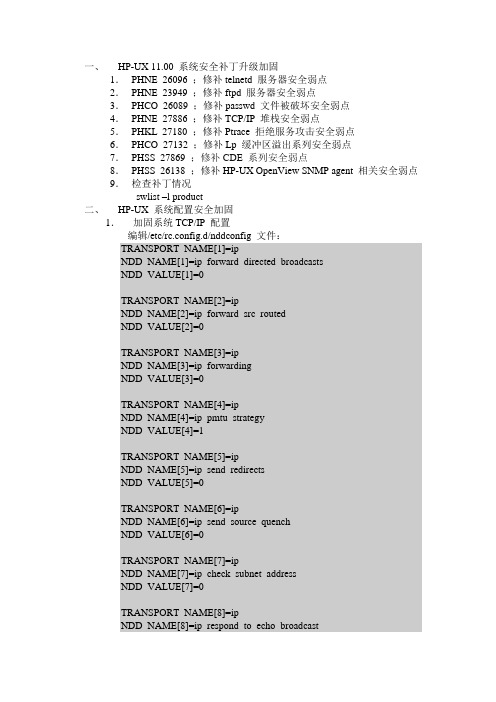

一、HP-UX 11.00系统安全补丁升级加固1.PHNE_26096;修补telnetd服务器安全弱点2.PHNE_23949;修补ftpd服务器安全弱点3.PHCO_26089;修补passwd文件被破坏安全弱点4.PHNE_27886;修补TCP/IP堆栈安全弱点5.PHKL_27180;修补Ptrace拒绝服务攻击安全弱点6.PHCO_27132;修补Lp缓冲区溢出系列安全弱点7.PHSS_27869;修补CDE系列安全弱点8.PHSS_26138;修补HP-UX OpenView SNMP agent相关安全弱点9.检查补丁情况swlist –l product二、HP-UX系统配置安全加固1.加固系统TCP/IP配置编辑/etc/rc.config.d/nddconfig文件:TRANSPORT_NAME[1]=ipNDD_NAME[1]=ip_forward_directed_broadcastsNDD_VALUE[1]=0TRANSPORT_NAME[2]=ipNDD_NAME[2]=ip_forward_src_routedNDD_VALUE[2]=0TRANSPORT_NAME[3]=ipNDD_NAME[3]=ip_forwardingNDD_VALUE[3]=0TRANSPORT_NAME[4]=ipNDD_NAME[4]=ip_pmtu_strategyNDD_VALUE[4]=1TRANSPORT_NAME[5]=ipNDD_NAME[5]=ip_send_redirectsNDD_VALUE[5]=0TRANSPORT_NAME[6]=ipNDD_NAME[6]=ip_send_source_quenchNDD_VALUE[6]=0TRANSPORT_NAME[7]=ipNDD_NAME[7]=ip_check_subnet_addressNDD_VALUE[7]=0TRANSPORT_NAME[8]=ipNDD_NAME[8]=ip_respond_to_echo_broadcastNDD_VALUE[8]=0文件保存后运行ndd –c。

主机加固技术标准

主机加固技术标准Securing a host environment is crucial in ensuring the confidentiality, integrity, and availability of information stored on a computer system. Host hardening techniques help organizations protect their infrastructure from potential cyber threats and unauthorized access. By implementing a set of security measures and controls, organizations can reduce the risk of security breaches and data breaches.主机加固是保护计算机系统上存储的信息的机密性、完整性和可用性的关键措施。

主机加固技术有助于组织保护基础设施免受潜在的网络威胁和未经授权的访问。

通过实施一套安全措施和控制措施,组织可以降低安全漏洞和数据泄露的风险。

Host hardening involves configuring a host operating system, applications, and services to reduce security vulnerabilities and potential attack surfaces. This process typically includes disabling unnecessary services, applying security patches, and configuring access controls. By following host hardening best practices,organizations can improve their overall security posture and mitigate the risk of cyber attacks.主机加固涉及配置主机操作系统、应用程序和服务,以减少安全漏洞和潜在的攻击面。

HPUX安全加固大全

一、HPUX设备安全加固项目1、检查是否禁止ip路由转发1、执行备份记录需要修改的可调参数值cp -p /etc/rc.config.d/nddconf /etc/rc.config.d/nddconf_bak2、执行下列命令,设置参数使参数在当前系统状态下临时生效:ndd -set /dev/ip ip_forwarding 0建立启动项,使参数重启后永久生效:cd /etc/rc.config.dcat<<EOF >> nddconf# Don't ip forwardingTRANSPOR T_NAME[0]=ipNDD_NAME[0]= ip_forwardingNDD_V A LUE[0]=0EOFchown root:sys nddconfchmod go-w,ug-s nddconf2、检查口令生存周期要求1、执行备份:cp -p /etc/default/security /etc/default/security_bakcp -p /etc/passwd /etc/passwd_bak2、执行下列命令,编辑/etc/default/security#vi /etc/default/security修改以下各项参数:PASSWORD_MAXDAYS=90PASSWORD_WARNDAYS=28或者采用如下方法:以下的shell语句将设置除root外的所有有效登录的账号密码过期和过前期的收到警告设置:logins -ox \ | awk -F: '($8 != "LK" && $1 != "root") { print $1 }' \ | while read logname; do passwd –x 91 –n 7 –w 28 "$logname" /usr/lbin/modprpw -mexptm=90,mintm=7,expwarn=30 \ "$logname" done echoPASSWORD_MAXDAYS=91 >> /etc/default/security echo PASSWORD_MINDAYS=7 >> /etc/default/security echo PASSWORD_WARNDAYS=28 >> /etc/default/security/usr/lbin/modprdef -m exptm=90,mintm=7,expwarn=30用户将在密码过期前的30天收到警告信息(28 天没有运行在HP-UX 的Trusted 模式)不建议操作3、检查是否关闭inetd中不必要服务1、执行备份:#cp -p /etc/inetd.conf /etc/inetd.conf_bak2、禁止非必要服务:#vi /etc/inetd.conf在非必要服务前面加#注释3、重新启动inetd:#/sbin/init.d/inetd restart执行,关闭的服务需确认4、检查用户缺省UMASK设置默认权限:cd /etcfor file in profile csh.login d.profile d.logindo echo umask 027 >> "$file"donech_rc -a -p UMASK=027 /etc/default/security在/etc目录下的profile csh.login d.profile d.login文件尾部增加umask 027修改文件或目录的权限,操作举例如下:#chmod 444 dir #修改目录dir的权限为所有人都为只读。

HP-UNIX加固手册

./nfs.server stop

./nfs.client stop

在/etc/rc.config.d目录下,编辑文件nfsconf:NFS_CLIENT=0

NFS_SERVER=0

7

关闭rpcbind服务(在关闭nfs.core时停止)

在/sbin/init.d目录下,执行:

# usermod –s /usr/bin/false adm (adm为不需要登录的用户名)

建议对以下用户进行设置:bin、daemon、adm、sys、lp、uucp、nuucp、hpdb、www

命令:

usermod -s /usr/bin/false bin

usermod -s /usr/bin/false daemon

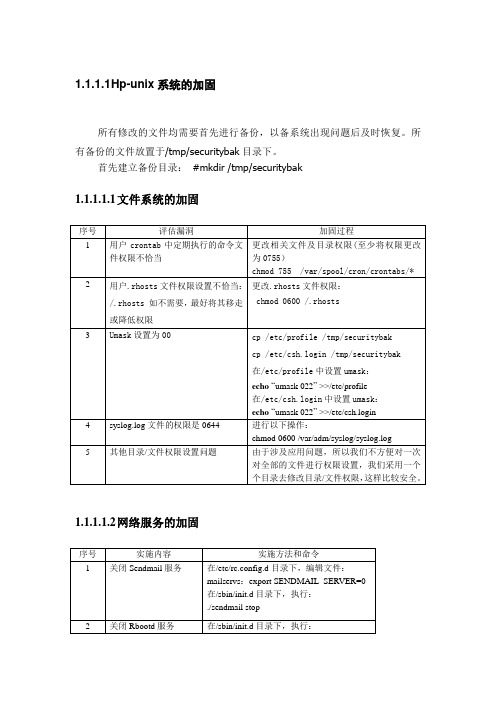

进行以下操作:

chmod 0600 /var/adm/syslog/syslog.log

5

其他目录/文件权限设置问题

由于涉及应用问题,所以我们不方便对一次对全部的文件进行权限设置,我们采用一个个目录去修改目录/文件权限,这样比较安全。

1.1.1.1.2

序号

实施内容

实施方法和命令

1

关闭Sendmail服务

netdaemons:START_RBOOTD=0

3

关闭SNMP服务

在/etc/rc.config.d目录下,编辑文件:

SnmpHpunix:SNMP_HPUNIX_START=0

SnmpMaster:SNMP_MASTER_START=0

SnmpMib2:SNMP_MIB2_START=0

SnmpTrpDst:SNMP_TRAPDEST_START=0

usermod -s /usr/bin/false www

系统加固

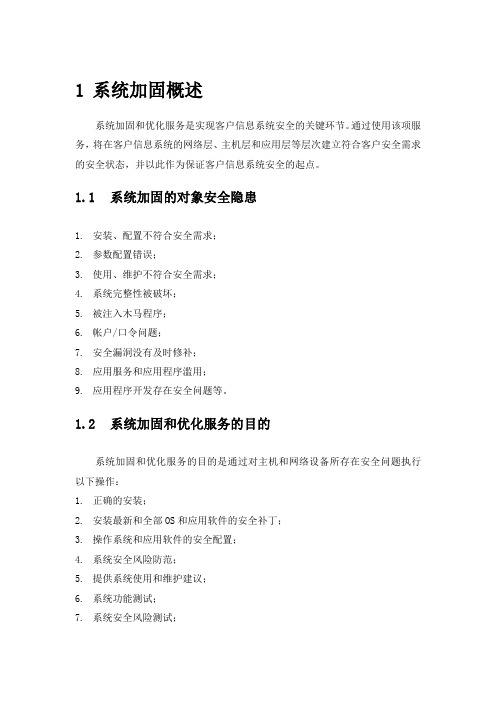

1系统加固概述系统加固和优化服务是实现客户信息系统安全的关键环节。

通过使用该项服务,将在客户信息系统的网络层、主机层和应用层等层次建立符合客户安全需求的安全状态,并以此作为保证客户信息系统安全的起点。

1.1系统加固的对象安全隐患1.安装、配置不符合安全需求;2.参数配置错误;3.使用、维护不符合安全需求;4.系统完整性被破坏;5.被注入木马程序;6.帐户/口令问题;7.安全漏洞没有及时修补;8.应用服务和应用程序滥用;9.应用程序开发存在安全问题等。

1.2系统加固和优化服务的目的系统加固和优化服务的目的是通过对主机和网络设备所存在安全问题执行以下操作:1.正确的安装;2.安装最新和全部OS和应用软件的安全补丁;3.操作系统和应用软件的安全配置;4.系统安全风险防范;5.提供系统使用和维护建议;6.系统功能测试;7.系统安全风险测试;8.系统完整性备份;9.必要时重建系统等。

1.3系统加固的准备工作系统加固和优化是一项十分复杂的工作,要经历几个过程的反复,为保证系统加固和化能够顺利进行并圆满完成,必须做好以下准备工作:1.明确系统加固目标;2.明确系统运行状况;3.明确加固风险4.做好系统备份以规避加固风险;上述工作的结果决定了系统加固和优化的流程、实施的内容、步骤和复杂程度。

具体说,则可以归纳为:1.明确加固目标也就确定系统在做过加固和优化后,达到的安全级别,通常不同环境下的系统对安全级别的要求不同,由此采用的加固方案也不同. 明确加固目标的结果必须能够明确做加固和优化的系统如何在功能性与安全性之间寻求平衡,即加固后能达到的安全程度可以满足用户需求2.明确系统运行状况的内容包括:●系统的具体用途,即明确系统在工作环境下所必需开放的端口和服务等。

●系统上运行的应用系统及其正常所必需的服务。

3.明确加固风险:系统加固是有一定风险的,一般可能的风险包括停机、应用程序不能正常使用、最严重的情况是系统被破坏无法使用。

HPUX系统安全加固手册

系统安全加固手册1帐户安全配置要求1.1创建/etc/shadow影子口令文件1.2建立多帐户组,将用户账号分配到相应的帐户组1.3删除或锁定可能无用的帐户1.4删除可能无用的用户组1.5检查是否存在空密码的帐户1.6设置口令策略满足复杂度要求1.7设置帐户口令生存周期1.8设定密码历史,不能重复使用最近5次(含5次)内已使用的口令1.9限制root用户远程登录1.10 检查passwd、group文件权限设置1.11系统umask设置2访问、认证安全配置要求2.1远程登录取消telnet采用ssh2.2限制系统帐户FTP登录2.3配置允许访问inetd服务的IP范围或主机名2.4禁止除root外帐户使用at/cron2.5设定连续认证失败次数超过6次(不含6次)锁定该账号3文件系统安全配置要求3.2检查没有所有者的文件或目录4网络服务安全配置要求4.1禁止NIS/NIS+服务以守护方式运行4.2禁用打印服务以守护方式运行4.3禁用SENDMAIL服务以守护方式运行4.4禁用不必要的标准启动服务1执行备份:使用cp命令备份需要修改的文件2、设置参数:执行下列命令,禁用SNAplus2服务#ch_rc -a -p START_SNAPLUS=O -p START_SNANODE=0 -pSTART_SNAINETD=O /etc/rc.co nfig.d/s naplus2执行下列命令,禁用多播路由服务#ch_rc -a -p MROUTED=0 -p RWHOD=0 -p DDFA=0 -pSTART_RBOOTD=0 /etc/rc.co nfig.d/netdaemo ns执行下列命令,禁用DFS分布式文件系统服务#ch_rc -a -p DCE_KRPC=0 -p DFS_CORE=0 -p DFS_CLIENT=0 -p DFS_SERVER=0 -pDFS_EPISODE=0 -p EPIINIT=0 -p DFSEXPORT=0 -p BOSSERVER=0 -p DFSBIND=0 -p FXD=0 -p MEMCACHE=0 -p DFSGWD=0 -p DISKCACHEFORDFS=0 /etc/rc.co nfig.d/dfs执行下列命令,禁用逆地址解析服务操作步骤#ch_rc -a -p RARPD=0 -p RDPD=0 /etc/rc.co nfig.d/netc onf 执行下列命令,禁用响应PTY (伪终端)请求守护进程#ch_rc -a -p PTYDAEMON_START=0 /etc/rc.co nfig.d/ptydaem on 执行下列命令,禁用响应VT (通过LAN登录其他系统)请求守护进程#ch rc -a -p VTDAEMON START=0 /etc/rc.config.d/vt 执行下列命令,禁用域名守护进程#ch_rc -a -p NAMED=0 /etc/rc.co nfig.d/namesvrs执行下列命令,禁用SNMP代理进程#ch_rc -a -p PEER_SNMPD_START=0 /etc/rc.co nfig.d/peer.s nmpd 执行下列命令,禁用授权管理守护进程#ch_rc -a -p START_I4LMD=0 /etc/rc.co nfig.d/i4lmd执行下列命令,禁用X字体服务#ch_rc -a -p RUN_X_FONT_SERVER=0 /etc/rc.co nfig.d/xfs 执行下列命令,禁用语音服务#ch_rc -a -p AUDIO_SERVER=0 /etc/rc.c on fig.d/audio 执行下列命令,禁用SLSD(Single-Logical-Screen-Daemon)服务#ch_rc -a -p SLSD_DAEMON=0 /etc/rc.co nfig.d/slsd 执行下列命令,禁用SAMBA服务4.5禁用不必要的inetd服务5 IP协议安全配置要求5.1关闭IP转发5.2关闭转发源路由包5.3增大最大半连接数防范SYN攻击5.4关闭ICMP重定向5.5关闭响应echo广播5.6关闭响应地址掩码和时间戳广播防止探测6日志安全配置要求6.1非日志服务器禁止接收syslog6.2启用inetd日志记录6.3 配置SYSLOG6.4检查系统日志文件权限7其他安全配置要求7.1字符交互界面帐户超时自动退出7.2图形界面设置默认自动锁屏时间为10分钟。

主机加固及安全评估

主机加固及安全评估主机加固是指对计算机主机进行一系列安全配置和设置,以增强主机的安全性和防护能力。

主机加固可以通过以下几个方面来实施:1. 操作系统安全配置:对主机操作系统进行安全配置,包括禁用不必要的服务和端口、启用防火墙、更新操作系统补丁等。

2. 安全策略设置:制定合理的安全策略,包括密码策略、账号锁定策略、访问控制策略等,保障主机的访问安全。

3. 强化系统权限控制:设置合理的用户权限和访问控制列表(ACL),限制非授权用户对系统资源的访问。

4. 安全审计和日志管理:启用系统的审计功能,对主机安全事件进行监控和记录,及时发现和应对安全威胁。

5. 恶意软件防护:安装并定期更新杀毒软件、防火墙等安全工具,及时发现和清除恶意软件。

6. 数据备份和恢复:定期备份重要数据,并保证备份数据的安全性,以防止数据丢失或被破坏。

安全评估是指对主机的安全状况进行全面的、系统的评估和测试。

安全评估主要包括以下几个方面:1. 威胁分析:评估主机可能面临的各种潜在威胁,包括外部攻击、内部威胁、物理威胁等。

2. 风险评估:对主机的风险进行评估,包括确定潜在风险的概率和影响程度,为加固提供依据。

3. 漏洞扫描和渗透测试:利用专业的工具对主机进行扫描和测试,发现系统中存在的漏洞和弱点,以及验证安全措施的有效性。

4. 安全策略评估:评估主机上已实施的安全策略的合理性和有效性,发现潜在的安全问题和隐患。

5. 日志分析和安全事件响应:对主机上的日志进行分析,及时发现和处理异常活动和安全事件,提升安全事件响应能力。

综合主机加固和安全评估,可以全面提升主机的安全性,保护系统资源和数据的机密性、完整性和可用性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

HP-Unix主机操作系统加固规范1 账号管理、认证授权1.1 账号1.1.1 SHG-HP-UX-01-01-01编号 SHG-HP-UX-01-01-01名称为不同的管理员分配不同的账号实施目的根据不同类型用途设置不同的帐户账号,提高系统安全。

问题影响账号混淆,权限不明确,存在用户越权使用的可能。

系统当前状态 cat /etc/passwd 记录当前用户列表实施步骤 1、参考配置操作为用户创建账号:#useradd username #创建账号#passwd username #设置密码修改权限:#chmod 750 directory #其中755为设置的权限,可根据实际情况设置相应的权限,directory是要更改权限的目录)使用该命令为不同的用户分配不同的账号,设置不同的口令及权限信息等。

回退方案删除新增加的帐户判断依据标记用户用途,定期建立用户列表,比较是否有非法用户实施风险高重要等级★★★备注1.1.2 SHG-HP-UX-01-01-02编号 SHG-HP-UX-01-01-02名称删除或锁定无效账号实施目的删除或锁定无效的账号,减少系统安全隐患。

问题影响允许非法利用系统默认账号系统当前状态 cat /etc/passwd 记录当前用户列表,cat /etc/shadow 记录当前密码配置实施步骤参考配置操作删除用户:#userdel username;锁定用户:1) 修改/etc/shadow文件,用户名后加*LK*2) 将/etc/passwd文件中的shell域设置成/bin/false3) #passwd -l username只有具备超级用户权限的使用者方可使用,#passwd -l username锁定用户,用#passwd –d username解锁后原有密码失效,登录需输入新密码,修改/etc/shadow能保留原有密码。

回退方案新建删除用户判断依据如上述用户不需要,则锁定。

实施风险高重要等级★★★备注1.1.3 SHG-HP-UX-01-01-03编号 SHG-HP-UX-01-01-03名称对系统账号进行登录限制实施目的对系统账号进行登录限制,确保系统账号仅被守护进程和服务使用。

问题影响可能利用系统进程默认账号登陆,账号越权使用系统当前状态 cat /etc/shadow查看各账号状态。

实施步骤 1、参考配置操作禁止账号交互式登录:修改/etc/shadow文件,用户名后密码列为NP;删除账号:#userdel username;2、补充操作说明禁止交互登录的系统账号,比如daemon,bin,sys、adm、lp、uucp、nuucp、smmsp等等Example: bin:NP:60002:60002:No Access User:/:/sbin/noshell回退方案还原/etc/shadow文件配置判断依据 /etc/shadow中上述账号,如果无特殊情况,密码列为NP实施风险高重要等级★备注1.1.4 SHG-HP-UX-01-01-04编号 SHG-HP-UX-01-01-04名称为空口令用户设置密码实施目的禁止空口令用户,存在空口令是很危险的,用户不用口令认证就能进入系统。

问题影响用户被非法利用系统当前状态 cat /etc/passwd实施步骤用root用户登陆HP-UX系统,执行passwd命令,给用户增加口令。

例如:passwd test test。

回退方案 Root身份设置用户口令,取消口令如做了口令策略则失败判断依据登陆系统判断Cat /etc/passwd实施风险高重要等级★备注1.1.5 SHG-HP-UX-01-01-05编号 SHG-HP-UX-01-01-05名称删除属于root用户存在潜在危险文件实施目的 /.rhost、/.netrc或/root/.rhosts、/root/.netrc文件都具有潜在的危险,应该删除问题影响无影响系统当前状态 cat /.rhostcat /.netrcat /root/.rhostscat /root/.netrc实施步骤 Mv /.rhost /.rhost.bakMv /.netr /.netr.bakCd rootMv .rhost .rhost.bakMv .netr .netr.bak回退方案 Mv /.rhost.bak /.rhostMv /.netr.bak /.netrCd rootMv .rhost.bak .rhostMv .netr.bak .netr判断依据登陆系统判断Cat /etc/passwd实施风险高重要等级★备注1.2 口令1.2.1 SHG-HP-UX-01-02-01编号 SHG-HP-UX-01-02-01名称缺省密码长度限制实施目的防止系统弱口令的存在,减少安全隐患。

对于采用静态口令认证技术的设备,口令长度至少6位。

问题影响增加密码被暴力破解的成功率系统当前状态运行cat /etc/default/security 查看状态,并记录。

实施步骤参考配置操作vi /etc/default/security ,修改设置如下MIN_PASSWD_LENGTH = 6 #设定最小用户密码长度为6位当用root帐户给用户设定口令的时候不受任何限制,只要不超长。

回退方案 vi /etc/default/security ,修改设置到系统加固前状态。

判断依据 MIN_PASSWD_LENGTH 值为6或更高实施风险低重要等级★★★备注1.2.2 SHG-HP-UX-01-02-02编号 SHG-HP-UX-01-02-02名称缺省密码复杂度限制实施目的防止系统弱口令的存在,减少安全隐患。

对于采用静态口令认证技术的设备,包括数字、小写字母、大写字母和特殊符号4类中至少2类。

问题影响增加密码被暴力破解的成功率系统当前状态运行cat /etc/default/security 查看状态,并记录。

实施步骤 PASSWORD_MIN_UPPER_CASE_CHARS=NPASSWORD_MIN_LOWER_CASE_CHARS=NPASSWORD_MIN_DIGIT_CHARS=NPASSWORD_MIN_SPECIAL_CHARS=N编辑N为你所需要的设置. 其中, PASSWORD_MIN_UPPER_CASE_CHARS就是至少有N个大写字母; PASSWORD_MIN_LOWER_CASE_CHARS就是至少要有N个小写字母; PASSWORD_MIN_DIGIT_CHARS是至少有N个字母; PASSWORD_MIN_SPECIAL_CHARS 就是至少要多少个特殊字符.说明:如果是11.11的系统, 需要有PHCO_24606: s700_800 11.11 libpam_unix cumulative patch 或其替代补丁安装在系统中. 可以用下面的命令检查是否已经有了该补丁:A. # man security看里面列的参数是否有PASSWORD_MIN_UPPER_CASE_CHARS, PASSWORD_MIN_LOWER_CASE_CHARS,PASSWORD_MIN_DIGIT_CHARS,PASSWORD_MIN_SPECIAL_CHARS这些参数的说明. 如果有, 就表明系统具有这个功能.B. # swlist -l product | grep libpam看是否有比PHCO_24606补丁更新的libpam补丁.回退方案 vi /etc/default/security ,修改设置到系统加固前状态。

判断依据 PASSWORD_MIN_DIGIT_CHARS =2 或更高PASSWORD_MIN_SPECIAL_CHARS =1 或更高实施风险低重要等级★★★备注1.2.3 SHG-HP-UX-01-02-03编号 SHG-HP-UX-01-02-03名称缺省密码生存周期限制实施目的对于采用静态口令认证技术的设备,帐户口令的生存期不长于90天,减少口令安全隐患。

问题影响密码被非法利用,并且难以管理系统当前状态运行cat /etc/default/security 查看状态,并记录。

实施步骤 1、参考配置操作vi /etc/default/security文件:PASSWORD_MAXDAYS=90 密码最长生存周期90天回退方案 vi /etc/default/security ,修改设置到系统加固前状态。

判断依据 PASSWORD_MAXDAYS=90实施风险低重要等级★★★备注1.2.4 SHG-HP-UX-01-02-04编号 SHG-HP-UX-01-02-04名称密码重复使用限制实施目的对于采用静态口令认证技术的设备,应配置设备,使用户不能重复使用最近5次(含5次)内已使用的口令。

问题影响密码破解的几率增加系统当前状态运行cat /etc/default/security 查看状态,并记录。

实施步骤参考配置操作vi /etc/default/security文件:PASSWORD_HISTORY_DEPTH=5回退方案 vi /etc/default/security ,修改设置到系统加固前状态。

判断依据 PASSWORD_HISTORY_DEPTH=5实施风险低重要等级★备注1.2.5 SHG-HP-UX-01-02-05编号 SHG-HP-UX-01-02-05名称密码重试限制实施目的对于采用静态口令认证技术的设备,应配置当用户连续认证失败次数超过6次(不含6次),锁定该用户使用的账号。

问题影响允许暴力破解密码系统当前状态运行cat /etc/default/security 查看状态,并记录。

实施步骤参考配置操作vi /etc/default/securityNUMBER_OF_LOGINS_ALLOWED=7这个参数控制每个用户允许的登录数量。

此参数仅适用于非root 用户。

回退方案 vi /etc/default/security修改设置到系统加固前状态。

判断依据 NUMBER_OF_LOGINS_ALLOWED=7实施风险中重要等级★备注1.3 授权1.3.1 SHG-HP-UX-01-03-01编号 SHG-HP-UX-01-03-01名称设置关键目录的权限实施目的在设备权限配置能力内,根据用户的业务需要,配置其所需的最小权限。

问题影响非法访问文件系统当前状态运行ls –al /etc/ 记录关键目录的权限实施步骤 1、参考配置操作通过chmod命令对目录的权限进行实际设置。

2、补充操作说明/etc/passwd 必须所有用户都可读,root用户可写–rw-r—r—/etc/shadow 只有root可读–r--------/etc/group 必须所有用户都可读,root用户可写–rw-r—r—使用如下命令设置:chmod 644 /etc/passwdchmod 600 /etc/shadowchmod 644 /etc/group如果是有写权限,就需移去组及其它用户对/etc的写权限(特殊情况除外)执行命令#chmod -R go-w /etc回退方案通过chmod命令还原目录权限到加固前状态。