H3C无线本地portal认证

h3c portal免认证规则

h3c portal免认证规则

摘要:

一、h3c portal 免认证规则简介

二、h3c portal 免认证规则的具体内容

1.设备自动发现

2.设备自动认证

3.用户手动认证

三、h3c portal 免认证规则的优势

四、h3c portal 免认证规则的应用场景

五、总结

正文:

h3c portal 免认证规则是一种网络安全策略,它允许设备在连接到网络时自动发现并认证,从而简化用户的认证流程,提高工作效率。

具体来说,h3c portal 免认证规则包含以下几个方面:

1.设备自动发现:当用户携带支持h3c portal 协议的设备连接到网络时,网络设备会自动发现并识别该设备,无需用户进行任何操作。

2.设备自动认证:在设备被发现后,网络设备会自动对该设备进行认证,认证成功后,设备即可正常访问网络资源。

3.用户手动认证:虽然h3c portal 免认证规则大大简化了认证流程,但在某些情况下,用户可能需要进行手动认证。

例如,当用户的设备不支持h3c portal 协议时,用户需要通过手动输入用户名和密码进行认证。

h3c portal 免认证规则的优势主要体现在提高了用户的工作效率,尤其是在需要频繁使用网络资源的情况下,用户无需每次都进行认证,大大节省了时间。

h3c portal 免认证规则主要应用于企业、学校等需要对大量设备进行管理的场景。

在这些场景中,设备数量庞大,如果每台设备都需要进行认证,将大大增加网络管理员的工作量。

而h3c portal 免认证规则则可以大大简化这一过程。

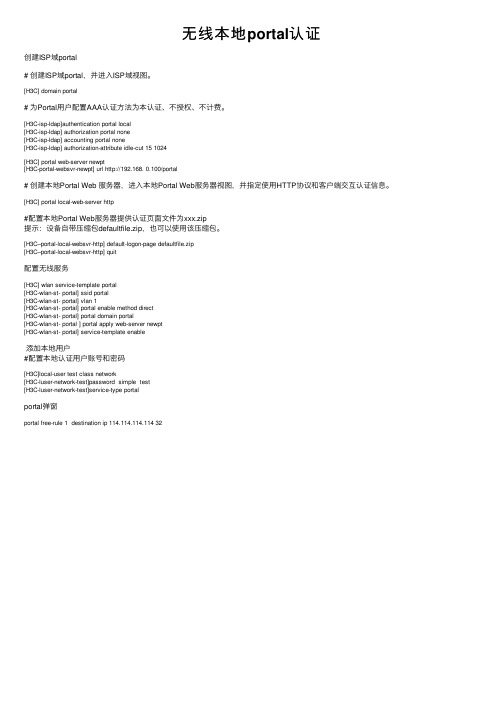

无线本地portal认证

⽆线本地portal认证创建ISP域portal# 创建ISP域portal,并进⼊ISP域视图。

[H3C] domain portal# 为Portal⽤户配置AAA认证⽅法为本认证、不授权、不计费。

[H3C-isp-ldap]authentication portal local[H3C-isp-ldap] authorization portal none[H3C-isp-ldap] accounting portal none[H3C-isp-ldap] authorization-attribute idle-cut 15 1024[H3C] portal web-server newpt[H3C-portal-websvr-newpt] url http://192.168. 0.100/portal# 创建本地Portal Web 服务器,进⼊本地Portal Web服务器视图,并指定使⽤HTTP协议和客户端交互认证信息。

[H3C] portal local-web-server http#配置本地Portal Web服务器提供认证页⾯⽂件为xxx.zip提⽰:设备⾃带压缩包defaultfile.zip,也可以使⽤该压缩包。

[H3C–portal-local-websvr-http] default-logon-page defaultfile.zip[H3C–portal-local-websvr-http] quit配置⽆线服务[H3C] wlan service-template portal[H3C-wlan-st- portal] ssid portal[H3C-wlan-st- portal] vlan 1[H3C-wlan-st- portal] portal enable method direct[H3C-wlan-st- portal] portal domain portal[H3C-wlan-st- portal ] portal apply web-server newpt[H3C-wlan-st- portal] service-template enable添加本地⽤户#配置本地认证⽤户账号和密码[H3C]local-user test class network[H3C-luser-network-test]password simple test[H3C-luser-network-test]service-type portalportal弹窗portal free-rule 1 destination ip 114.114.114.114 32。

直接portal认证实验总结

无线直接portal认证1.组网需求●用户通过无线SSID接入,根据业务需求,接入用户通过vlan20、vlan30和vlan40,3个网段接入,AP管理地址使用vlan10网段,所有网关在AC上,并且通过AC上的DHCP 获取地址。

●用户接入时需要启用portal认证。

2.组网图3.配置思路●在WX3024E上配置portal功能●配置IMC服务器4.配置信息●AC配置如下:[H3C_AC-1]disp cu#version 5.20, Release 3507P18#sysname H3C_AC-1#domain default enable h3c#telnet server enable#port-security enable#portal server imc ip 192.168.1.11 key cipher $c$3$JE7u4JeHMC5L06LL4Jl1jaJZB0f86sEz url http://192.168.1.11:8080/portal server-type imc#oap management-ip 192.168.0.101 slot 0#password-recovery enable#vlan 1#vlan 10description to_AP#vlan 20description _User#vlan 30description to_User#vlan 40description to_User#vlan 100description to_IMC#vlan 1000description to_Router#radius scheme imcserver-type extendedprimary authentication 192.168.1.11primary accounting 192.168.1.11key authentication cipher $c$3$q+rBITlcE79qH12EH3xe3Rc8Nj/fcVy1key accounting cipher $c$3$Uiv1821RWnPK4Mi2fIzd29DJ6yKvp38inas-ip 192.168.1.254#domain h3cauthentication portal radius-scheme imcauthorization portal radius-scheme imcaccounting portal radius-scheme imcaccess-limit disablestate activeidle-cut disableself-service-url disabledomain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#dhcp server ip-pool vlan10network 192.168.10.0 mask 255.255.255.0gateway-list 192.168.10.254dns-list 8.8.8.8option 43 hex 80070000 01C0A80A FE#dhcp server ip-pool vlan20network 172.16.20.0 mask 255.255.255.0gateway-list 172.16.20.254dns-list 8.8.8.8#dhcp server ip-pool vlan30network 172.16.30.0 mask 255.255.255.0gateway-list 172.16.30.254dns-list 8.8.8.8#dhcp server ip-pool vlan40network 172.16.40.0 mask 255.255.255.0gateway-list 172.16.40.254dns-list 8.8.8.8#user-group systemgroup-attribute allow-guest#local-user adminpassword cipher $c$3$v9m2UEc3AWP3KbkKm480OAgOcpMkD0pD authorization-attribute level 3service-type telnet#wlan rrmdot11a mandatory-rate 6 12 24dot11a supported-rate 9 18 36 48 54dot11b mandatory-rate 1 2dot11b supported-rate 5.5 11dot11g mandatory-rate 1 2 5.5 11dot11g supported-rate 6 9 12 18 24 36 48 54 #wlan service-template 1 cryptossid H3C-VLAN20bind WLAN-ESS 20cipher-suite ccmpsecurity-ie wpaservice-template enable#wlan service-template 2 cryptossid H3C-VLAN30bind WLAN-ESS 30cipher-suite ccmpsecurity-ie wpaservice-template enable#wlan service-template 3 cryptossid H3C-VLAN40bind WLAN-ESS 40cipher-suite ccmpsecurity-ie wpaservice-template enable#wlan ap-group default_groupap ap1#interface Bridge-Aggregation1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000 #interface NULL0#interface Vlan-interface1ip address 192.168.0.100 255.255.255.0#interface Vlan-interface10description to_Userip address 192.168.10.254 255.255.255.0#interface Vlan-interface20description to_Userip address 172.16.20.254 255.255.255.0portal server imc method direct#interface Vlan-interface30description to_Userip address 172.16.30.254 255.255.255.0#interface Vlan-interface40description to_User_vlan40ip address 172.16.40.254 255.255.255.0#interface Vlan-interface100description to_IMCip address 192.168.1.254 255.255.255.0#interface Vlan-interface1000description to_Routerip address 10.1.1.2 255.255.255.252#interface GigabitEthernet1/0/1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000port link-aggregation group 1#interface GigabitEthernet1/0/2port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000port link-aggregation group 1#interface WLAN-ESS20port access vlan 20port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase 12345678 #interface WLAN-ESS30port access vlan 30port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase 12345678#interface WLAN-ESS40port access vlan 40ort-security port-mode pskpport-security tx-key-type 11keyport-security preshared-key pass-phrase 12345678 wlan ap ap1 model WA3620i-AGN id 1serial-id 210235A1BBC146000073radio 1service-template 1service-template 2service-template 3radio enableradio 2channel 6service-template 1service-template 2service-template 3radio enable#ip route-static 0.0.0.0 0.0.0.0 10.1.1.1#wlan ipsmalformed-detect-policy defaultsignature deauth_flood signature-id 1signature broadcast_deauth_flood signature-id 2 signature disassoc_flood signature-id 3 signature broadcast_disassoc_flood signature-id 4 signature eapol_logoff_flood signature-id 5 signature eap_success_flood signature-id 6 signature eap_failure_flood signature-id 7 signature pspoll_flood signature-id 8signature cts_flood signature-id 9signature rts_flood signature-id 10signature addba_req_flood signature-id 11 signature-policy defaultcountermeasure-policy defaultattack-detect-policy defaultvirtual-security-domain defaultattack-detect-policy defaultmalformed-detect-policy defaultsignature-policy defaultcountermeasure-policy default#dhcp server forbidden-ip 192.168.10.254 dhcp server forbidden-ip 172.16.20.254 dhcp server forbidden-ip 172.16.30.254 dhcp server forbidden-ip 172.16.40.254 #dhcp enable#user-interface con 0user-interface vty 0 4authentication-mode schemeuser privilege level 3#return交换机配置如下<H3C-SW01>disp cu#version 5.20, Release 3507P18#sysname H3C-SW01#domain default enable system#telnet server enable#oap management-ip 192.168.0.100 slot 1 #password-recovery enable#vlan 1#vlan 10description to_AP#vlan 20description to_User-vlan20#vlan 30description to_User-vlan30#vlan 40description to_User-vlan40#vlan 100description to_IMC#vlan 1000description to_Router#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#user-group system#local-user adminpassword cipher $c$3$078okxl+RPQFofPe76YXbYryBRI3uMKv authorization-attribute level 3service-type telnet#interface Bridge-Aggregation1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000#interface NULL0#interface Vlan-interface1ip address 192.168.0.101 255.255.255.0#interface GigabitEthernet1/0/1port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 20 30 40port trunk pvid vlan 10poe enable#interface GigabitEthernet1/0/2port access vlan 100poe enable#interface GigabitEthernet1/0/3port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 1000poe enable#interface GigabitEthernet1/0/4 poe enable#interface GigabitEthernet1/0/5 poe enable#interface GigabitEthernet1/0/6 poe enable#interface GigabitEthernet1/0/7 poe enable#interface GigabitEthernet1/0/8 poe enable#interface GigabitEthernet1/0/9 poe enable#interface GigabitEthernet1/0/10 poe enable#interface GigabitEthernet1/0/11 poe enable#interface GigabitEthernet1/0/12 poe enable#interface GigabitEthernet1/0/13 poe enable#interface GigabitEthernet1/0/14 poe enable#interface GigabitEthernet1/0/15 poe enable#interface GigabitEthernet1/0/16 poe enable#interface GigabitEthernet1/0/17 poe enable#interface GigabitEthernet1/0/18poe enable#interface GigabitEthernet1/0/19poe enable#interface GigabitEthernet1/0/20poe enable#interface GigabitEthernet1/0/21poe enable#interface GigabitEthernet1/0/22poe enable#interface GigabitEthernet1/0/23poe enable#interface GigabitEthernet1/0/24poe enable#interface GigabitEthernet1/0/25shutdown#interface GigabitEthernet1/0/26shutdown#interface GigabitEthernet1/0/27shutdown#interface GigabitEthernet1/0/28shutdown#interface GigabitEthernet1/0/29port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000 port link-aggregation group 1#interface GigabitEthernet1/0/30port link-type trunkundo port trunk permit vlan 1port trunk permit vlan 10 20 30 40 100 1000 port link-aggregation group 1#user-interface aux 0user-interface vty 0 4authentication-mode schemeuser-interface vty 5 15#Return5.IMC配置:配置接入设备:在导航栏中选择“用户->接入策略管理->接入设备管理->接入设备配置”,点击<增加>按钮。

H3C 无线认证无感知登录

本地Portal无感知认证典型配置(V7)关键词:•本地portal•portal无感知作者:杨攀 2017年7月31日发布功能需求本案例介绍本地Portal认证无感知的典型配置,当客户端数量较少,且没有Portal服务器时,那么可以采用本地Portal认证无感知的方式来实现客户的无感知需求。

本案例不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本案例中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本案例假设您已了解Portal认证的特性。

组网信息及描述如图1所示,DHCP服务器为AP和Client分配IP地址。

现要求:·AC同时承担Portal Web服务器、Portal认证服务器职责。

·采用直接方式的Portal认证配置步骤一、配置AC(1)配置AC的接口# 创建VLAN1及其对应的VLAN接口,并为该接口配置IP地址。

AP将获取该IP地址与AC建立CAPWAP隧道。

<AC> system-view[AC] vlan 1[AC-vlan100] quit[AC] interface vlan-interface 1[AC-Vlan-interface100] ip address 192.168.0.20 24[AC-Vlan-interface100] quit# 在交换机上配置路由,保证启动Portal之前各Client和AC之间的路由可达。

(略)(2)配置客户端的网关# 创建VLAN 10 及其对应的VLAN接口,并为该接口配置IP地址,给客户端分配地址。

<AC> system-view[AC] vlan 10[AC-vlan10] quit[AC] interface vlan-interface 10[AC-Vlan-interface10] ip address 192.168.100.1 24[AC-Vlan-interface10] quit(3)配置无线服务# 创建无线服务模板st1,并进入无线服务模板视图。

H3C WX无线控制器配置宁盾WIFI认证指南

宁盾WIFI认证平台结合H3C无线认证配置指南V2.0版20149目录一、宁盾WIFI认证平台简介 (2)1、平台构架 (2)2、平台登录方式 (2)二、认证配置 (3)1、Portal认证配置流程 (3)2、新增商户 (4)3、添加设备 (5)4、H3C WX无线控制器设备配置 (7)5、认证方式配置 (8)5.1、短信认证 (8)5.2、微信认证 (8)5.3、用户名 (11)三、页面管理 (13)四、调查问卷配置 (16)五、策略控制 (17)一、宁盾WIFI认证平台简介1、平台构架2、平台登录方式浏览器登录WIFI个性化平台http://X.X.X.X:8080(X.X.X.X为服务器IP,默认端口8080),平台管理员admin,默认密码为admin,商户自助管理平台帐号密码为热点管理员,由WIFI集中接入平台统一配置分配。

(浏览器建议IE9+,或Firefox、Chrome等)IE下载链接:/china/windows/IE/upgrade/index.aspxMozilla Firefox下载链接:/zh-CN/firefox/new/Google Chrome下载链接:/intl/zh-CN/chrome/browser/二、认证配置1、Portal认证配置流程新增商户—>添加设备(—>添加SSID或AP Group)并分配给商户—>设备配置—>选择并配置认证方式2、新增商户在集中接入管控平台【商户列表】点击【新增商户+】,编辑商户名称、缩写选择商户类型。

为商户分配管理员:在商户列表内选中商户,点击操作栏内【配置管理员】,为商户设定管理员账户(该账户只允许登录商户自助管理平台)。

3、添加设备添加BRAS/AC/胖AP设备:添加SSID或AP Group并分配给商户,如添加SSID:添加AP Group(胖AP不支持AP Group):说明:AP Group的配置就是将位于不同位置的AP按区域分组,AP Group可包含一个或若干个AP,即添加AP分组后在AP分组下可以添加一个或若干个AP的MAC关联AP。

H3C_Portal协议介绍

Portal典型配臵

FAQ

Portal协议概述

Portal协议的起源

Portal在英语中是入口的意思。Portal认证通常也称为 Web认证,一般将Portal认证网站称为门户网站。 基本思想:未认证用户上网时,设备强制用户登录到特 定站点,用户可以免费访问其中的服务。当用户需要使 用互联网中的其它信息时,必须在门户网站进行认证, 只有认证通过后才可以使用互联网资源。Portal业务可 以为运营商提供方便的管理功能,门户网站可以开展广 告、社区服务等个性化业务。

portal server imc server-detect method portalheartbeat action permit-all //使能逃生心跳 portal server imc user-sync //使能用户心跳

19

目录

Portal概述

Portal典型组网

13

Portal协议框架

协议主体:Portal Server 和 Portal设备。 承载协议:基于UDP。 端口定义:

Portal Server:使用本地的 50100 端口监听 BAS 设备 发送的非响应类报文,使用目的端口2000 向 BAS 设备 发送所有报文。 BAS:使用本地的 2000 端口监听 Portal Server 发送的 所有报文。使用目的端口 50100 向Portal Server 发送非 响应类报文。

16

Portal逃生方案(三)

用户心跳的作用是在心跳间隔时间段内,服务器会将在线 用户列表中的所有用户分多个报文发送给设备。设备与内 存中的用户进行比较,比较的结果分以下两种:

设备发现自己记录的在线用户比服务器的少,则设备立即用Portal 报文通知服务器,服务器用Portal报文通知客户端下线,避免造成 客户端还在线的假象。但RADIUS在线表仍然要等待老化清除。 设备发现自己记录的在线用户在一段时间内(该时间由设备决定, 至少应该长于Portal心跳)都比服务器多(比如服务器重启的情况, 如果这段时间服务器收到用户的Portal心跳则会重构在线表),则 设备发送计费结束通知AAA模块下线。

无线portal 认证流程

无线portal 认证流程无线Portal认证流程指的是用户通过无线网络上网时,需要进行身份验证和登录的流程。

以下是一个典型的无线Portal认证流程。

1.打开无线设备:用户首先打开他们的无线设备(如手机、笔记本电脑、平板电脑等)。

设备将会扫描附近的无线网络。

2.选择网络:在扫描结果中,用户将会看到附近可用的无线网络列表。

用户需要选择要连接的网络,通常是提供免费无线网络服务的公共场所、酒店、咖啡店等。

3. 开始认证:一旦选择了网络,设备将与该网络建立连接。

连接建立后,用户尝试访问任何网站或者应用程序时,他们将被自动重定向到无线Portal认证页面。

4.登录/注册:用户在认证页面上需要提供身份验证信息。

这可能包括手机号码、电子邮件地址、用户名和密码等。

如果用户之前没有注册过,他们可能需要先注册一个帐户。

5.接受使用条款:用户在认证页面上需要接受使用条款和隐私政策。

这通常是一个勾选框或按钮,用户必须勾选或点击才能继续。

6.认证验证:一旦用户提供了所需的信息并接受了使用条款,认证服务器将验证用户的信息。

验证可能包括检查用户名和密码的正确性,发送验证码到用户提供的手机号码或电子邮件地址等。

7.认证成功:如果用户提供的信息是有效的且认证验证通过,用户将被授予使用无线网络的权限。

此时用户可以开始上网,访问因认证限制而受到限制的网站和应用。

8. 帐期管理:在无线Portal认证过程中,用户可能还需要提供一些附加信息,以便进行帐期管理。

例如,他们可能需要提供信用卡信息以便支付上网费用或者验证他们已经支付了费用。

以上是一个典型的无线Portal认证流程。

在实际应用中,可能会有一些流程上的差异,特别是在不同的无线网络提供商之间。

然而,总体来说,这个流程是相似的,旨在确保用户的身份和访问控制。

portal 认证流程

Portal认证流程通常包括以下步骤:

1. 用户连接到网络:

用户通过无线或有线方式连接到提供Portal认证的网络。

2. DHCP获取IP地址:

用户设备通过DHCP协议从网络中获取一个临时的IP地址,以便在网络中通信。

3. 访问网页触发认证:

当用户尝试访问任何网页时,他们的请求会被重定向到Portal认证页面。

这通常是通过HTTP 302重定向实现的。

4. 展示Portal页面:

用户看到一个Portal认证页面,要求他们输入认证信息,如用户名、密码、验证码或者同意使用条款等。

5. 用户输入认证信息:

用户在Portal页面上输入所需的认证信息。

6. 提交认证信息:

用户提交认证信息后,这些信息会被发送到认证服务器进行验证。

7. 认证服务器验证:

认证服务器收到信息后,会根据预定义的规则和数据库中的用户信息进行验证。

8. 授权决策:

如果用户的认证信息有效,认证服务器会向接入控制设备(如路由器或交换机)发送一个授权消息,允许用户访问网络资源。

9. 用户访问网络资源:

接收到授权消息后,接入控制设备解除对用户访问网络资源的限制,用户可以正常浏览网页或使用网络服务。

10. 会话管理:

在用户认证成功并开始使用网络后,Portal系统会进行会话管理,监控用户的活动并确保其访问权限的有效性。

如果会话超时或者用户注销,需要重新进行认证。

这个流程可能会根据具体的Portal认证系统和网络环境有所不同,但基本的步骤和原理是相似的。

无线portal认证流程

无线portal认证流程无线portal认证流程是指在使用无线网络时,通过访问一个特定网页或应用程序进行身份验证,以确保只有经过授权的用户可以访问网络。

这是无线网络安全的重要组成部分,特别是在公共场所、企事业单位和教育机构等地方。

以下是无线portal认证流程的详细介绍,包括了准备工作、身份验证、访问控制和错误处理等方面的内容。

1.准备工作在开始认证流程之前,用户需要确保自己具备以下条件:-一台支持无线网络连接的设备,如笔记本电脑、智能手机或平板电脑。

-已经连接上无线局域网(WLAN)的设备。

-一个正常工作且与无线局域网相连的无线路由器或接入点。

2.身份验证-用户连接到无线局域网后,无法访问互联网或其他资源。

这时,用户尝试访问任何网站都会自动重定向到认证页面或弹出验证窗口。

-用户输入指定的认证网址或启动认证应用程序,如浏览器、客户端等。

-认证页面或应用程序展示一个登录界面,用户需要输入自己的凭据,如用户名和密码。

-提交凭据后,认证服务器对用户进行认证,验证身份信息的正确性。

3.访问控制-如果用户输入的凭据正确,认证服务器会向用户的设备发送一个授权令牌。

-用户的设备和认证服务器之间的连接会自动刷新,以确保设备可以正常访问网络。

-设备会定期发送心跳包到认证服务器,以保持与服务器的连接和授权状态。

4.错误处理-如果用户输入的凭据错误,认证页面或应用程序会给出相应的错误提示,并要求用户重新输入凭据。

-如果用户多次输入错误的凭据,认证页面或应用程序可能会锁定用户账号一段时间,以防止恶意攻击。

无线portal认证流程是保障无线网络安全的重要手段之一、它可以限制未经授权的访问,防止黑客入侵和数据泄漏。

同时,它也可以提供用户身份追踪和访问统计等功能,便于管理者了解网络使用情况和资源分配。

因此,在设计和实施无线网络时,认证流程的安全性和有效性都需要得到充分的考虑和重视。

[B58新特性]H3C WX系列不同SSID不同认证页面的本地Portal认证的典型配置举例

H3C WX系列不同SSID不同认证页面的本地Portal认证的典型配置关键词:Local-Server,本地Portal Server,定制web,不同ssid,不同vlan,portal摘要:本文介绍了用H3C公司WX系列AC不同ssid不同vlan做本地portal的配置。

缩略语:缩略语英文全名中文解释C3H目 录1 特性简介...............................................................................................................................................1-11.1 特性介绍.....................................................................................................................................1-11.2 特性优点.....................................................................................................................................1-1 2 应用场合...............................................................................................................................................2-1 3 注意事项...............................................................................................................................................3-2 4 配置举例...............................................................................................................................................4-24.1 组网需求.....................................................................................................................................4-24.2 配置思路.....................................................................................................................................4-24.3 使用版本.....................................................................................................................................4-24.4 配置步骤.....................................................................................................................................4-34.5 注意事项...................................................................................................................................4-11 5 相关资料.............................................................................................................................................5-115.1 相关协议和标准.........................................................................................................................5-115.2 其它相关资料............................................................................................................................5-11H3C1 特性简介1.1 特性介绍Portal基本功能的实现需要4个元素:Portal Server,RADIUS 服务器,支持Portal协议的接入设备,Portal客户端。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Compiled May 25 2016 16:00:00

System image: flash:/s5130ei_e-cmw710-system-r3113p05.bin

System image version: 7.1.045, Release 3113P05

#

interface Vlan-interface3

ip address 1.1.1.1 255.255.255.0

#

interface Vlan-interface62//业务vlan

ip address 62.62.62.1 255.255.255.0

portal server office method direct

#

domain system

authentication portal local

authorization portal local

accounting portal local

portal-service enable

radio 1

service-template 911

radio enable

radio 2

service-template 911

radio enble

#

#

portal server office ip 62.62.62.1 url http://62.62.62.1/portal/logon.htm

#

interface GigabitEthernet3/0/14

port link-type trunk

undo port trunk permit vlan 1

port trunk permit vlan 3 62

#

interface GigabitEthernet3/0/15

port access vlan 400

poe enable

#

无线交换板配置:

#

interface GigabitEthernet1/0/11

port link-mode bridgeport trunk permit vlan 1

port trunk permit vlan 3 62

#

interface Bridge-Aggregation1

portal local-server http//使能本地portal

portal local-server bind ssid zjx file login.zip//配置SSID与认证页面绑定

#

创建portal账号:

local-user h3c

password simple 123

service-type portal

portal domain system

#

配置业务vlan的地址池:

dhcp server ip-pool vlan62

network 62.62.62.0 mask 255.255.255.0

gateway-list 62.62.62.1

#

#

配置无线服务模板:

wlan service-template 911 crypto

ssid zjx

bind WLAN-ESS 911

cipher-suite tkip

security-ie rsn

service-template enable

#

配置无线接口:

interface WLAN-ESS911

port access vlan 62

port-security port-mode psk

H3C S5130-28S-PWR-EI uptime is 0 weeks, 1 day, 8 hours, 18 minutes

Last reboot reason : USER reboot

Boot image: flash:/s5130ei_e-cmw710-boot-r3113p05.bin

FPGA2 Logic Version is 323

Basic Bootrom Version is 1.12

Extend Bootrom Version is 1.12

[Slot 0]WX5540ELSW Hardware Version is NA

[Slot 1]WX5540ERPU Hardware Version is Ver.B

本地portal认证

组网:

实验环境:

[WX5540E]dis version

H3C Comware Platform Software

Comware Software, Version 5.20, Release 2609P55

Copyright (c) 2004-2016 Hangzhou H3C Tech. Co., Ltd. All rights reserved.

port link-type trunk

port trunk permit vlan all

#

无线控制板配置:

#

version 5.20, Release 2609P55

#

在内联口放通所有vlan:

interface Bridge-Aggregation1

port link-type trunk

port trunk permit vlan 1 to 99 101 to 4094

[SubSlot 0] 24GE+4SFP Plus

配置:

S5130

#

interface Vlan-interface3

ip address 1.1.1.2 255.255.255.0

#

interface Vlan-interface400

ip address 20.20.20.1 255.255.255.0

Compiled May 25 2016 16:00:00

Slot 3:

Uptime is 0 weeks,1 day,8 hours,18 minutes

H3C S5130-28S-PWR-EI with 1 Processor

BOARD TYPE: S5130-28S-PWR-EI

DRAM: 1024M bytes

FLASH: 512M bytes

PCB 1 Version: VER.B

Bootrom Version: 145

CPLD 1 Version: 002

Release Version: H3C S5130-28S-PWR-EI-3113P05

Patch Version : None

Reboot Cause : UserReboot

Hardware Version is Ver.B

FPGA1 Hardware Version is Ver.A

FPGA2 Hardware Version is Ver.A

CPLD 1 CPLD Version is 006

CPLD 2 CPLD Version is 004

FPGA1 Logic Version is 323

<S5130-28S-PWR-EI>dis version

H3C Comware Software, Version 7.1.045, Release 3113P05

Copyright (c) 2004-2016 Hangzhou H3C Tech. Co., Ltd. All rights reserved.

port-security tx-key-type 11key

port-security preshared-key pass-phrasesimple 123456789

#

配置注册模板:

wlan ap ap2 model WA4620i-ACN id 3

serial-id 210235A1BSC145001818

H3C WX5540E uptime is 2 weeks, 1 day, 4 hours, 26 minutes

H3C WX5540E with 1 RMI XLP 432 1400MHz Processor

8192M bytes DDR3

16M bytes Flash Memory

4002M bytes CFCard Memory