《信息安全原理与技术》(第3版)习题答案

信息安全技术与实践习题答案第3-4章

1、消息认证是验证消息的完整性,当接收方收到发送方的报文时,接收方能够验证收到的报文是真实的和未被篡改,即验证消息的发送者是真正的而非假冒的(数据起源认证);同时验证信息在传送过程中未被篡改、重放或延迟等。

消息认证和信息保密是构成信息系统安全的两个方面,二者是两个不同属性上的问题:即消息认证不能自动提供保密性,保密性也不能自然提供消息认证功能。

2、消息鉴别码(Message Authentication Code )MAC是用公开函数和密钥产生一个固定长度的值作为认证标识,并用该标识鉴别信息的完整性。

MAC是消息和密钥的函数,即MAC = C K(M),其中M是可变长的消息,C 是认证函数,K是收发双方共享的密钥,函数值C K(M)是定长的认证码。

认证码被附加到消息后以M‖MAC方式一并发送给接收方,接收方通过重新计算MAC以实现对M的认证。

3、数字签名技术是将摘要信息用发送者的私钥加密,与原文一起传送给接收者。

接收者只有用发送者的公钥才能解密被加密的摘要信息,然后用HASH函数对收到的原文产生一个摘要信息,并与解密的摘要信息进行对比,若相同则说明收到的信息完整,在传输过程中未被修改;否则说明信息被修改。

1)签名应与文件是一个不可分割的整体,可以防止签名被分割后替换文件,替换签名等形式的伪造。

2)签名者事后不能否认自己的签名。

3)接收者能够验证签名,签名可唯一地生成,可防止其他任何人的伪造。

4)当双方关于签名的真伪发生争执时,一个仲裁者能够解决这种争执。

4、身份认证是指证实主体的真实身份与其所声称的身份是否相符的过程。

它通过特定的协议和算法来实现身份认证。

身份认证的目的是防止非法用户进入系统;访问控制机制将根据预先设定的规则对用户访问某项资源进行控制,只有规则允许才能访问,违反预定安全规则的访问将被拒绝。

访问控制是为了防止合法用户对系统资源的非法使用。

5、1)基于口令的认证技术:当被认证对象要求访问提供服务的系统时,提供服务的认证方要求被认证对象提交口令信息,认证方收到口令后,将其与系统中存储的用户口令进行比较,以确认被认证对象是否为合法访问者。

计算机三级《信息安全技术》练习题及答案

计算机三级《信息安全技术》练习题及答案计算机三级《信息安全技术》练习题及答案 11. 信息安全经历了三个发展阶段,以下____不属于这三个发展阶段。

BA 通信保密阶段B 加密机阶段C 信息安全阶段D 安全保障阶段2.信息安全在通信保密阶段对信息安全的关注局限在____安全属性。

CA 不可否认性B 可用性C 保密性D 完整性3.信息安全在通信保密阶段中主要应用于____领域。

AA 军事B 商业C 科研D 教育4.信息安全阶段将研究领域扩展到三个基本属性,下列____不属于这三个基本属性。

CA 保密性B 完整性C 不可否认性D 可用性5.安全保障阶段中将信息安全体系归结为四个主要环节,下列____是正确的。

DA 策略、保护、响应、恢复B 加密、认证、保护、检测C 策略、网络攻防、密码学、备份D 保护、检测、响应、恢复6. 下面所列的____安全机制不属于信息安全保障体系中的事先保护环节。

AA 杀毒软件B 数字证书认证C 防火墙D 数据库加密7. 根据ISO的信息安全定义,下列选项中____是信息安全三个基本属性之一。

BA 真实性B 可用性C 可审计性D 可靠性8. 为了数据传输时不发生数据截获和信息泄密,采取了加密机制。

这种做法体现了信息安全的____属性。

AA 保密性B 完整性C 可靠性D 可用性9. 定期对系统和数据进行备份,在发生灾难时进行恢复。

该机制是为了满足信息安全的____属性。

DA 真实性B 完整性C 不可否认性D 可用性10. 数据在存储过程中发生了非法访问行为,这破坏了信息安全的____属性。

AA 保密性B 完整性C 不可否认性D 可用性11. 网上银行系统的一次转账操作过程中发生了转账金额被非法篡改的行为,这破坏了信息安全的___属性。

B A 保密性 B 完整性 C 不可否认性 D 可用性12. PDR安全模型属于____类型。

AA 时间模型B 作用模型C 结构模型D 关系模型13. 《信息安全国家学说》是____的信息安全基本纲领性文件。

计算机三级考试《信息安全技术》练习题和答案

计算机三级考试《信息平安技术》练习题和答案《信息平安技术》是类别之一,下面了计算机三级考试《信息平安技术》练习题和答案,希望对大家有帮助!1). 构造化分析(SA)是软件开发需求分析阶段所使用的方法,( )不是SA所使用的工具。

A.DFD图B.PAD图C.构造化语言D.断定表正确答案:B2). 原型化方法在系统建造过程支持系统的重用,它是系统高效开发和质量保证的有效途径,但实现重用的根本要求那么是要求A.业务知识B.原型积累C.原型工具D.明确需求正确答案:B3). 构造化分析与设计方法具有多个特征,以下表达中,哪一个不是构造化方法的特征?( )A.严格需求定义B.划分开发阶段C.文档标准化D.提供运行模型正确答案:D4). 测试程序使用的数据应该有A.数量少,测试全面B.数据量大,测试全面C.完善性D.预防性维护正确答案:C5). 管理信息系统中,把同一管理层次上的假设干相关职能综合起来形成的构造叫做( )。

A.层次构造B.总的综合构造C.纵向综合构造D.横向综合构造正确答案:D6). 原型化是信息系统需求定义的方法,以下I:定义根本需求Ⅱ:开发工作模型Ⅲ:模型验证Ⅳ:修正和改良A.仅Ⅰ和ⅡB.仅Ⅰ、Ⅱ和ⅢC.仅Ⅱ、Ⅲ和ⅣD.全部正确答案:D7). 以下关于办公信息系统的特点及功能的描绘中,错误的一条是( )。

A.面向非构造化一类的管理问题B.由硬件、软件和专用途理系统组成C.驱动形式为信息驱动D.将事务处理类型的办公业务作为主要工作对象正确答案:C8). 在对象技术中,对象之间有四种关系,以下关系中( )是描绘分类构造的关系。

A.实例连接关系B.消息连接关系C.通用一特定关系D.整体一局部关系正确答案:C9). 在信息系统开发中,进展全局数据规划的主要目的是A.到达信息的一致性B.加速系统施行速度C.便于指导监视控制D.减少系统开发投资正确答案:A10). 在虚拟页式存储管理方案中,下面( )局部完成将页面调入内存的工作。

信息安全原理与技术ch03(2)-对称加密技术

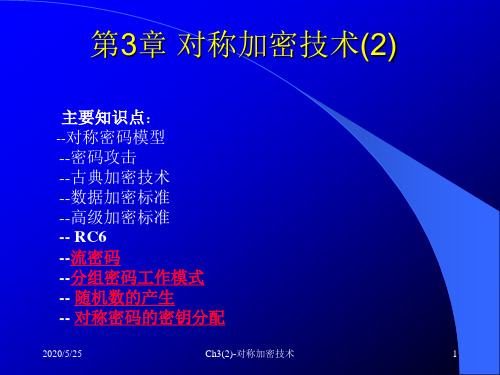

一次一密密码是绝对安全的密码,如果能以某种 方式仿效一次一密密码,则将可以得到安全性很 高的密码 人们试图以流密码方式仿效一次一密密码 流密码也称为序列密码,它是对明文以一位或者 一个字节为单位进行操作 为了使加密算法更安全,一般选取尽可能长的密钥 但是长密钥的存储和分配都很困难 流密码采用一个短的种子密钥来控制密钥流发生 器产生出长的密钥序列,供加解密使用

5

在流密码中,如果密钥流的产生完全独立 于明文流或密文流,则称该流密码为同步 流密码(Synchronous Stream Cipher),如 图3.36所示 如果密钥流的产生与明文或者密文相关, 则称这类流密码为自同步流密码(SelfSynchronous Stream Cipher),如图3.37所示

2013-2-27 Ch3(2)-对称加密技术 4

流密码的加密过程

种子密钥k输入到密钥流发生器,产生一系列密码 流,通过与同一时刻的一个字节或者一位明文流 进行异或操作产生密文流

种子密钥k

密钥流发生器 密钥流ki 明文流mi

图3.35 流密码加密过程

密文流ci

2013-2-27

Ch3(2)-对称加密技术

2013-2-27 Ch3(2)-对称加密技术 18

2013-2-27

Ch3(2)-对称加密技术

19

CBC的优势与局限

each ciphertext block depends on all message blocks before 可以用于数据完整性保护 thus a change in the message affects all ciphertext blocks after the change as well as the original block 密文中错误传播 need Initial Value (IV) known to sender & receiver

《信息安全原理与技术》习题答案

证明:由(1) 和 ( 3 ) 可知, ( a × (b + c)) mod m = (( a × b) + ( a × c)) mod m = ((( a × b) mod m) + (( a × c) mod m)) mod m. 得证。

2.5、证明 560-1 是 56 的倍数。

1

13) mod 56 证明:由于53 = 13mod 56,5 6 mod 56 = (5 3 ×5 3) mod 56 =(13 × ≡ 1mod 56, 对同余式两边同时升到10次幂,即那么

10 组 64444444 4 744444444 8 6 6 5 mod 56 = (5 mod 56) ×(5 mod 56) ×......(5 6mod 56) mod 56 60 10 组 6444444 4 74444444 8 = (1mod 56) × (1mod 56) ×......(1mod 56) m od 56 = 1mod 56, 所以

解:由于 gcd(2008, 77) = 1, 且77 = 7 ×11,ϕ(7) = 6, ϕ(11) =10,[ ϕ(7), ϕ(11)] =30 37 ≡ 7 mod 30, 由欧拉定理可知2008 37 ≡ 2008 7 mod 77 ,设a为指数,计算过程如下: a = 6时, 2008 ≡ 6 mod 77 a = 3时, 2008 2 ≡ 36 mod 77 a = 2时, 6 × 36 = 216 ≡ 62 mod 77 a = 1时, 36 2 ≡ 64 mod 77 a = 0时, 64 × 62 = 3968 ≡ 41mod 7 7,所以2008 37 ≡ 20087 mod 77 ≡ 41mod 77 解:由于 gcd(3, 77) = 1, 且77 = 7 ×11,ϕ(7) = 6, ϕ(11) =10,[ ϕ(7), ϕ(11)] =30 19971 ≡ 21mod 30, 由欧拉定理知319971 ≡ 3 21 mod 77 ,由 21 = ( 10101 ) 2 得 32 ≡ 9, 31 × 9 0 ≡ 3(mod 77) 92 ≡ 4,3 × 41 ≡ 12(mod 77) 4 2 ≡ 16,12 ×16 0 ≡ 12(mod 77) 16 2 ≡ 25,12 × 251 ≡ 69(mod 77). 即 3 19971 ≡ 69 mo d 77

《信息安全原理与技术》(第3版)习题答案(可编辑修改word版)

《信息安全原理与技术》(第3版)习题答案(可编辑修改word版)《信息安全》习题参考答案第1 章1.1主动攻击和被动攻击是区别是什么?答:被动攻击时系统的操作和状态不会改变,因此被动攻击主要威胁信息的保密性。

主动攻击则意在篡改或者伪造信息、也可以是改变系统的状态和操作,因此主动攻击主要威胁信息的完整性、可⽤性和真实性。

1.2列出⼀些主动攻击和被动攻击的例⼦。

答:常见的主动攻击:重放、拒绝服务、篡改、伪装等等。

常见的被动攻击:消息内容的泄漏、流量分析等等。

1.3列出并简单定义安全机制的种类。

答:安全机制是阻⽌安全攻击及恢复系统的机制,常见的安全机制包括:加密机制:加密是提供数据保护最常⽤的⽅法,加密能够提供数据的保密性,并能对其他安全机制起作⽤或对它们进⾏补充。

数字签名机制:数字签名主要⽤来解决通信双⽅发⽣否认、伪造、篡改和冒充等问题。

访问控制机制:访问控制机制是按照事先制定的规则确定主体对客体的访问是否合法,防⽌未经授权的⽤户⾮法访问系统资源。

数据完整性机制:⽤于保证数据单元完整性的各种机制。

认证交换机制:以交换信息的⽅式来确认对⽅⾝份的机制。

流量填充机制:指在数据流中填充⼀些额外数据,⽤于防⽌流量分析的机制。

路由控制机制:发送信息者可以选择特殊安全的线路发送信息。

公证机制:在两个或多个实体间进⾏通信时,数据的完整性、来源、时间和⽬的地等内容都由公证机制来保证。

1.4安全服务模型主要由⼏个部分组成,它们之间存在什么关系。

答:安全服务是加强数据处理系统和信息传输的安全性的⼀种服务,是指信息系统为其应⽤提供的某些功能或者辅助业务。

安全服务模型主要由三个部分组成:⽀撑服务,预防服务和恢复相关的服务。

⽀撑服务是其他服务的基础,预防服务能够阻⽌安全漏洞的发⽣,检测与恢复服务主要是关于安全漏洞的检测,以及采取⾏动恢复或者降低这些安全漏洞产⽣的影响。

1.5说明安全⽬标、安全要求、安全服务以及安全机制之间的关系。

计算机三级信息安全技术练习题第三套

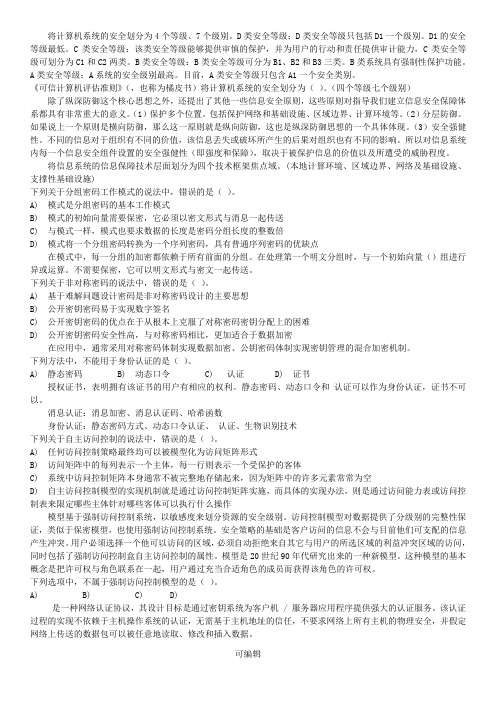

将计算机系统的安全划分为4个等级、7个级别。

D类安全等级:D类安全等级只包括D1一个级别。

D1的安全等级最低。

C类安全等级:该类安全等级能够提供审慎的保护,并为用户的行动和责任提供审计能力,C类安全等级可划分为C1和C2两类。

B类安全等级:B类安全等级可分为B1、B2和B3三类。

B类系统具有强制性保护功能。

A类安全等级:A系统的安全级别最高。

目前,A类安全等级只包含A1一个安全类别。

《可信计算机评估准则》(,也称为橘皮书)将计算机系统的安全划分为()。

(四个等级七个级别)除了纵深防御这个核心思想之外,还提出了其他一些信息安全原则,这些原则对指导我们建立信息安全保障体系都具有非常重大的意义。

(1)保护多个位置。

包括保护网络和基础设施、区域边界、计算环境等。

(2)分层防御。

如果说上一个原则是横向防御,那么这一原则就是纵向防御,这也是纵深防御思想的一个具体体现。

(3)安全强健性。

不同的信息对于组织有不同的价值,该信息丢失或破坏所产生的后果对组织也有不同的影响。

所以对信息系统内每一个信息安全组件设置的安全强健性(即强度和保障),取决于被保护信息的价值以及所遭受的威胁程度。

将信息系统的信息保障技术层面划分为四个技术框架焦点域。

(本地计算环境、区域边界、网络及基础设施、支撑性基础设施)下列关于分组密码工作模式的说法中,错误的是()。

A) 模式是分组密码的基本工作模式B) 模式的初始向量需要保密,它必须以密文形式与消息一起传送C) 与模式一样,模式也要求数据的长度是密码分组长度的整数倍D) 模式将一个分组密码转换为一个序列密码,具有普通序列密码的优缺点在模式中,每一分组的加密都依赖于所有前面的分组。

在处理第一个明文分组时,与一个初始向量()组进行异或运算。

不需要保密,它可以明文形式与密文一起传送。

下列关于非对称密码的说法中,错误的是()。

A) 基于难解问题设计密码是非对称密码设计的主要思想B) 公开密钥密码易于实现数字签名C) 公开密钥密码的优点在于从根本上克服了对称密码密钥分配上的困难D) 公开密钥密码安全性高,与对称密码相比,更加适合于数据加密在应用中,通常采用对称密码体制实现数据加密、公钥密码体制实现密钥管理的混合加密机制。

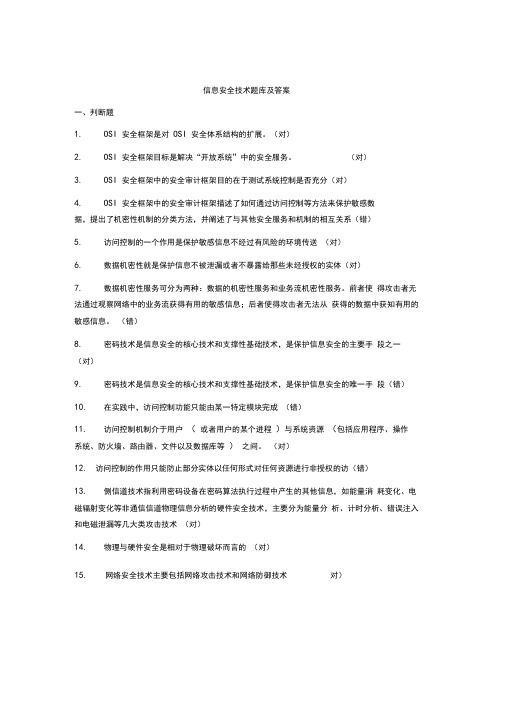

信息安全技术题库及答案

信息安全技术题库及答案一、判断题1.OSI 安全框架是对OSI 安全体系结构的扩展。

(对)2.OSI 安全框架目标是解决“开放系统”中的安全服务。

(对)3.OSI 安全框架中的安全审计框架目的在于测试系统控制是否充分(对)4.OSI 安全框架中的安全审计框架描述了如何通过访问控制等方法来保护敏感数据,提出了机密性机制的分类方法,并阐述了与其他安全服务和机制的相互关系(错)5.访问控制的一个作用是保护敏感信息不经过有风险的环境传送(对)6.数据机密性就是保护信息不被泄漏或者不暴露给那些未经授权的实体(对)7.数据机密性服务可分为两种:数据的机密性服务和业务流机密性服务。

前者使得攻击者无法通过观察网络中的业务流获得有用的敏感信息;后者使得攻击者无法从获得的数据中获知有用的敏感信息。

(错)8.密码技术是信息安全的核心技术和支撑性基础技术,是保护信息安全的主要手段之一(对)9.密码技术是信息安全的核心技术和支撑性基础技术,是保护信息安全的唯一手段(错)10.在实践中,访问控制功能只能由某一特定模块完成(错)11.访问控制机制介于用户(或者用户的某个进程)与系统资源(包括应用程序、操作系统、防火墙、路由器、文件以及数据库等)之间。

(对)12.访问控制的作用只能防止部分实体以任何形式对任何资源进行非授权的访(错)13.侧信道技术指利用密码设备在密码算法执行过程中产生的其他信息,如能量消耗变化、电磁辐射变化等非通信信道物理信息分析的硬件安全技术,主要分为能量分析、计时分析、错误注入和电磁泄漏等几大类攻击技术(对)14.物理与硬件安全是相对于物理破坏而言的(对)15. 网络安全技术主要包括网络攻击技术和网络防御技术对)16.网络安全技术只包括网络防御技术(错)17.网络安全技术为网络提供了安全,同时实现了对网络中操作的监管。

(对)18.任何信息网络存在的目的都是为某些对象提供服务,我们常常把这些服务称为应用。

(对)19.应用安全技术是指以保护特定应用为目的的安全技术(对)20.鉴别提供了关于某个实体(如人、机器、程序、进程等)身份的保证,为通信中的对等实体和数据来源提供证明。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

《信息安全》习题参考答案第1章1.1 主动攻击和被动攻击是区别是什么?答:被动攻击时系统的操作和状态不会改变,因此被动攻击主要威胁信息的保密性。

主动攻击则意在篡改或者伪造信息、也可以是改变系统的状态和操作,因此主动攻击主要威胁信息的完整性、可用性和真实性。

1.2 列出一些主动攻击和被动攻击的例子。

答:常见的主动攻击:重放、拒绝服务、篡改、伪装等等。

常见的被动攻击:消息内容的泄漏、流量分析等等。

1.3 列出并简单定义安全机制的种类。

答:安全机制是阻止安全攻击及恢复系统的机制,常见的安全机制包括:加密机制:加密是提供数据保护最常用的方法,加密能够提供数据的保密性,并能对其他安全机制起作用或对它们进行补充。

数字签名机制:数字签名主要用来解决通信双方发生否认、伪造、篡改和冒充等问题。

访问控制机制:访问控制机制是按照事先制定的规则确定主体对客体的访问是否合法,防止未经授权的用户非法访问系统资源。

数据完整性机制:用于保证数据单元完整性的各种机制。

认证交换机制:以交换信息的方式来确认对方身份的机制。

流量填充机制:指在数据流中填充一些额外数据,用于防止流量分析的机制。

路由控制机制:发送信息者可以选择特殊安全的线路发送信息。

公证机制:在两个或多个实体间进行通信时,数据的完整性、来源、时间和目的地等内容都由公证机制来保证。

1.4 安全服务模型主要由几个部分组成,它们之间存在什么关系。

答:安全服务是加强数据处理系统和信息传输的安全性的一种服务,是指信息系统为其应用提供的某些功能或者辅助业务。

安全服务模型主要由三个部分组成:支撑服务,预防服务和恢复相关的服务。

支撑服务是其他服务的基础,预防服务能够阻止安全漏洞的发生,检测与恢复服务主要是关于安全漏洞的检测,以及采取行动恢复或者降低这些安全漏洞产生的影响。

1.5 说明安全目标、安全要求、安全服务以及安全机制之间的关系。

答:全部安全需求的实现才能达到安全目标,安全需求和安全服务是多对多的关系,不同的安全服务的联合能够实现不同的安全需求,一个安全服务可能是多个安全需求的组成要素。

同样,安全机制和安全服务也是多对多的关系,不同的安全机制联合能够完成不同的安全服务,一个安全机制也可能是多个安全服务的构成要素。

1.6 说明在网络安全模型中可信的第三方所起的作用。

答:要保证网络上信息的安全传输,常常依赖可信的第三方,如第三方负责将秘密信息分配给通信双方,或者当通信的双方就关于信息传输的真实性发生争执时,由第三方来仲裁。

第2章2.1、列出小于30的素数。

2、3、5、7、11、13、17、19、23、292.2、若a 是大于1的整数, 则a 的大于1的最小因子一定是素数。

证明 若a 是素数, 显然a 的大于1的最小因子就是素数a; 若a 是合数, 则显然除1和a外还有其它的因数,令b 是这些正因数中最小者, 可以证明b 不是合数而是素数, 若其不然, b 必有大于1且不等于b 的因数c, 于是由c|b 和b|c 可知c|a, 即c 是a 的因数,又有1<c<b, 这与假设b 是a 的大于1的最小因数相矛盾.故b 不是合数而是素数.因此,a 的大于1的最小因数b 是素数.2.3、如果n|(a-b), 证明a ≡b mod n证明:由n|(a-b)可知存在正整数k,使得a=kn+b,其中b 是1到n-1之间的正整数,所以有 a mod n=b, b mod n=b,可知a,b 同余,即a ≡b mod n2.4、证明下面等式(1) (a +b ) mod m = ((a mod m ) + (b mod m )) mod mmod ,mod ,,.,,()mod ()mod ()mod [(mod )(mod )]mod ,a b a b a b a b a m r b m r a jm r j Z b km r k Z a b m jm r km r m r r m a m b m m ===+∈=+∈+=+++=+=+证明:假设则得同样,假定于是有得证。

(2) (a -b ) mod m = ((a mod m ) - (b mod m )) mod mmod ,mod ,,.,,()mod ()mod ()mod [(mod )(mod )]mod ,a b a b a b a b a m r b m r a jm r j Z b km r k Z a b m jm r km r m r r m a m b m m ===+∈=+∈-=+--=-=-证明:假设则得同样,假定于是有得证。

(3) (a ×b ) mod m = ((a mod m ) × (b mod m )) mod m2mod ,mod ,,.,,()mod ()()mod ()mod ()mod [(mod )(mod )]mod ,a b a b a b a b b a a b a m r b m r a jm r j Z b km r k Z a b m jm r km r m r r r jm r km kjm m r r m a m b m m ===+∈=+∈⨯=++=+++=⨯=⨯证明:假设则得同样,假定于是有得证。

(4) (a ×(b +c ) ) mod m = ((a ×b ) mod m ) + ((a ×c ) mod m )) mod m()()13(())mod (()())mod ((()mod )(()mod ))mod .a b c m a b a c m a b m a c m m ⨯+=⨯+⨯=⨯+⨯证明:由和可知,得证。

2.5、证明560-1是56的倍数。

36331066610513mod56,5mod56(55)mod56(1313)mod561mod56,mod56(5mod56)(5mod56)......(5mod56)mod56(1mod56)(1mod56)......(1mod56)m ==⨯=⨯≡=⨯⨯=⨯⨯组60组证明:由于对同余式两边同时升到10次幂,即那么560606060od561mod56,5mod561mod56,51mod56515156=≡≡--所以从而可以写成或56|。

所以是的倍数。

2.6、对于整数39和63,回答下面问题 (1) 它们是否互素;解:由于gcd(39,63)=3,所以他们不互素。

(2) 用欧几里德算法求它们的最大公因子; 解:用欧几里德算法的计算过程如下:631392439124152411591519691636230=⨯+=⨯+=⨯+=⨯+=⨯+=⨯+所以39和63的最大公因子是3.(3) 25-1 ≡ x mod 15是否有解。

251151015110510250,25155mod15x =⨯+=⨯+=⨯+≠≡-1解:由欧几里德算法有:可知和的最大公因子是,即gcd(25,15)=5 1.所以不互素那么25无解。

2.7、用欧几里德算法求gcd (1997, 57)和 gcd(24140, 16762)1997571997355725728212210,gcd(1997,57)12414016762241401167627378167622737820067378320061360200611360646136026466864696834682340=⨯+=⨯+=⨯+==⨯+=⨯+=⨯+=⨯+=⨯+=⨯+=⨯+解:对和运用欧几里德算法的过程如下:所以同理,对和运用欧几里德算法的过程如下:,所以gcd(24140,16762)34=2.8、用扩展欧几里德算法求下列乘法逆元 (1) 1234 mod 432110823239mod 4321,3239-≡所以逆元是(2) 24140 mod 40902用扩展欧几里德算法的计算过程如下:根据扩展欧几里德算法没有逆元。

(3)550 mod 17692.9、用快速指数模运算方法计算200837 mod 77和319971 mod 7737722gcd(2008,77)1,77711(7)6,(11)10,[(7),(11)]30377mod30,2008mod 77620086mod 773200836mod 77263621662mod 7713664mod 7706462396841mod 7a a a a a ϕϕϕϕ==⨯===≡≡=≡=≡=⨯=≡=≡=⨯=≡解:由于且,由欧拉定理可知2008,设a 为指数,计算过程如下:时,时,时,时,时,37772008mod 7741mod 77≡≡,所以2008()2122102122119971gcd(3,77)1,77711(7)6,(11)10,[(7),(11)]301997121mod30,3mod 77211010139393(mod 77)94,3412(mod 77)41612(mod 77)1625,122569(mod 77).369mo ϕϕϕϕ==⨯===≡≡=≡⨯≡≡⨯≡≡⨯≡≡⨯≡≡199710解:由于且,由欧拉定理知3,由得, ,1216即d 772.10、用费马定理求3201 (mod 11)20120010101020gcd(3,11)1,1mod11,333mod113(3mod11)(3mod11)........(3mod11)mod113mod113=≡≡⨯≡⨯⨯⨯==1011-1共个解:由于那么由费马定理得3=3那么2.11、计算下面欧拉函数;(1) φ(41) 、φ(27)、φ(231) 、φ(440)2332318(231)(3711)(3)(7)(11)(31)(71)(111)120(440)(2511)(22)(51)(111)160ϕϕϕϕϕϕϕϕϕϕ-==⨯⨯=⨯⨯=-⨯-⨯-==⨯⨯=-⨯-⨯-=33解:(41)=41-1=40(27)=(3)=3(2) φ(2)φ(6)和φ(3)φ(4),哪一个等于φ(12)。

22222(2)(6)(2)(2)(3)1122(3)(4)(3)(2)2(22)4(12)(32)(3)(2)2(22)4(3)(4)(12)ϕϕϕϕϕϕϕϕϕϕϕϕϕϕϕϕ=⨯⨯=⨯⨯===⨯-==⨯==⨯-==解:显然2.12、求解下列一次同余方程 (1)3x ≡10(mod 29)解 因为(3,29)=1,所以方程有惟一解。

利用辗转相除法求得使3x +29y =1成立的x 、y 为x =10,y =-1。

于是3·10+29·(-1)=1,3·100+29·(-10)=10,所以x ≡100≡13(mod 29)。