linux tcpdump

linux服务器抓包命令tcpdump

linux服务器抓包命令tcpdump tcpdump -i any -s0 -w /home/tcp.pcap单独总结tcpdump抓包的常⽤命令主要语法过滤主机/IP:tcpdump -i eth1 host 172.16.7.206抓取所有经过⽹卡1,⽬的IP为172.16.7.206的⽹络数据过滤端⼝:tcpdump -i eth1 dst port 1234抓取所有经过⽹卡1,⽬的端⼝为1234的⽹络数据过滤特定协议:tcpdump -i eth1 udp抓取所有经过⽹卡1,协议类型为UDP的⽹络数据抓取本地环路数据包tcpdump -i lo udp 抓取UDP数据tcpdump -i lo udp port 1234 抓取端⼝1234的UDP数据tcpdump -i lo port 1234 抓取端⼝1234的数据特定协议特定端⼝:tcpdump udp port 1234抓取所有经过1234端⼝的UDP⽹络数据抓取特定类型的数据包:tcpdump -i eth1 ‘tcp[tcpflags] = tcp-syn’抓取所有经过⽹卡1的SYN类型数据包tcpdump -i eth1 udp dst port 53抓取经过⽹卡1的所有DNS数据包(默认端⼝)逻辑语句过滤:tcpdump -i eth1 ‘((tcp) and ((dst net 172.16) and (not dst host 192.168.1.200)))’抓取所有经过⽹卡1,⽬的⽹络是172.16,但⽬的主机不是192.168.1.200的TCP数据抓包存取:tcpdump -i eth1 host 172.16.7.206 and port 80 -w /tmp/xxx.cap抓取所有经过⽹卡1,⽬的主机为172.16.7.206的端⼝80的⽹络数据并存储。

linux下tcpdump的用法

Linux下tcpdump的用法一、简介t c pd um p是一款基于命令行的网络数据包分析工具,它能够捕获和分析网络中传输的数据包,为网络故障排查和安全分析提供了有力的支持。

本文将介绍t cp du mp在Li nu x下的使用方法,帮助读者掌握常用的命令参数和技巧。

二、安装t cpdump在L in ux系统中,可以通过包管理器或源代码手动安装t cpd u mp。

以下是在常见L in ux发行版上安装tc pd um p的命令:1.在U bu nt u上安装t cp du mp:s u do ap t-ge ti ns tal l tc pd um p2.在C en tO S上安装t cp du mp:s u do yu mi ns ta ll tcp d um p三、抓取数据包使用tc pd um p进行数据包抓取时,需使用r oo t权限执行命令,否则可能会报权限错误。

以下是基本的tc pd um p命令格式:s u do tc pd um p[选项][表达式]常用的选项包括:-`-i`:指定网络接口,如e th0或wl an0。

-`-c`:指定抓取的数据包数量。

-`-s`:指定抓取的数据包的最大长度。

-`-w`:将抓取的数据包保存到文件中。

下面是几个常见示例:1.抓取指定网络接口的数据包:s u do tc pd um p-ie th02.抓取指定端口的数据包:s u do tc pd um pp or t803.抓取源I P地址为10.0.0.1的数据包:s u do tc pd um ps rc10.0.0.14.抓取目标IP地址为10.0.0.1的数据包:s u do tc pd um pd st10.0.0.1四、过滤数据包t c pd um p支持使用表达式来过滤抓取的数据包,从而只显示符合条件的数据包。

表达式可以基于数据包的源/目标IP地址、源/目标端口、协议等进行过滤。

Linux下抓包工具tcpdump应用详解

TCPDUMP简介在传统的网络分析和测试技术中,嗅探器(sniffer)是最常见,也是最重要的技术之一。

sniffer工具首先是为网络管理员和网络程序员进行网络分析而设计的。

对于网络管理人员来说,使用嗅探器可以随时掌握网络的实际情况,在网络性能急剧下降的时候,可以通过sniffer 工具来分析原因,找出造成网络阻塞的来源。

对于网络程序员来说,通过sniffer工具来调试程序。

用过windows平台上的sniffer工具(例如,netxray和sniffer pro软件)的朋友可能都知道,在共享式的局域网中,采用sniffer工具简直可以对网络中的所有流量一览无余!Sniffer 工具实际上就是一个网络上的抓包工具,同时还可以对抓到的包进行分析。

由于在共享式的网络中,信息包是会广播到网络中所有主机的网络接口,只不过在没有使用sniffer工具之前,主机的网络设备会判断该信息包是否应该接收,这样它就会抛弃不应该接收的信息包,sniffer工具却使主机的网络设备接收所有到达的信息包,这样就达到了网络监听的效果。

Linux作为网络服务器,特别是作为路由器和网关时,数据的采集和分析是必不可少的。

所以,今天我们就来看看Linux中强大的网络数据采集分析工具——TcpDump。

用简单的话来定义tcpdump,就是:dump the traffice on a network,根据使用者的定义对网络上的数据包进行截获的包分析工具。

作为互联网上经典的的系统管理员必备工具,tcpdump以其强大的功能,灵活的截取策略,成为每个高级的系统管理员分析网络,排查问题等所必备的东东之一。

顾名思义,TcpDump可以将网络中传送的数据包的“头”完全截获下来提供分析。

它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。

tcpdump提供了源代码,公开了接口,因此具备很强的可扩展性,对于网络维护和入侵者都是非常有用的工具。

使用Linux进行网络流量分析和安全取证

使用Linux进行网络流量分析和安全取证随着互联网的发展和普及,网络安全问题日益凸显,网络流量分析和安全取证成为了确保网络安全的重要手段之一。

而Linux作为一种开源操作系统,其庞大的社区和强大的工具生态系统,使其成为网络流量分析和安全取证的首选平台。

本文将介绍如何使用Linux进行网络流量分析和安全取证。

一、网络流量分析网络流量分析是指通过对网络上的数据流进行收集、监测、分析和解释,以识别网络服务的使用情况、网络性能问题以及潜在的威胁。

在Linux环境下,常用的网络流量分析工具有tcpdump、Wireshark等。

1. tcpdumptcpdump是一款强大的网络抓包工具,它能够捕获网络接口上的数据包,并将其转储到文件中进行后续分析。

使用tcpdump进行网络流量分析的基本命令如下:```shellsudo tcpdump -i eth0 -w output.pcap```上述命令将捕获eth0网络接口上的数据包,并将其保存到output.pcap文件中。

我们可以使用其他工具如Wireshark进行进一步的分析和解读。

2. WiresharkWireshark是一款功能强大的网络分析工具,可以用于深入分析网络数据包。

它支持多种协议的解析和显示,并提供了丰富的过滤和统计功能。

使用Wireshark进行网络流量分析的基本步骤如下:- 打开Wireshark,选择要分析的网络接口。

- 开始捕获网络数据包。

- 停止捕获,并进行数据包过滤和解析。

- 分析和解读捕获到的网络数据包,发现潜在的问题和威胁。

二、安全取证安全取证是指在网络攻击事件发生后,通过收集、分析和解释相关的数字证据,为进一步调查和法律诉讼提供支持。

在Linux环境下,常用的安全取证工具有The Sleuth Kit、Volatility等。

1. The Sleuth KitThe Sleuth Kit是一款开源的取证工具套件,它包含了一系列命令行工具,可以用于对磁盘镜像和文件系统进行取证分析。

Linux命令高级技巧通过tcpdump命令进行网络抓包和分析

Linux命令高级技巧通过tcpdump命令进行网络抓包和分析Linux是一款广泛应用于服务器和嵌入式设备的操作系统,具有强大的功能和灵活性。

与其他操作系统相比,Linux提供了丰富的命令行工具,其中之一就是tcpdump命令。

tcpdump是一款用于抓取网络数据包并进行分析的强大工具,它可以帮助用户深入了解网络通信,解决网络故障和排查安全问题。

在本文中,我们将介绍如何使用tcpdump 命令进行网络抓包和分析。

一、什么是网络抓包?网络抓包是指在计算机网络中捕获和保存网络数据包的过程。

网络数据包是信息在网络中传输的基本单位,它包含了源IP地址、目标IP 地址、协议类型、端口号等重要信息。

通过抓包,我们可以观察和分析网络通信的行为,帮助我们了解网络设备之间的交互过程,诊断网络故障,以及排查安全问题。

二、tcpdump命令的基本用法tcpdump命令是一款基于命令行的工具,用于捕获和分析网络数据包。

下面是tcpdump命令的基本用法:```tcpdump [选项] [表达式]```其中,选项用于配置tcpdump的行为,表达式用于过滤需要捕获的数据包。

下面是一些常用的选项:- `-i`:指定要监听的网络接口。

- `-n`:禁用主机名解析,显示ip地址而非域名。

- `-X`:以16进制和ASCII码显示数据包内容。

- `-c`:指定捕获数据包的数量。

- `-s`:指定捕获数据包的最大长度。

例如,我们可以使用以下命令来捕获网络接口eth0上的前10个数据包,并以16进制和ASCII码显示数据包内容:```tcpdump -i eth0 -c 10 -X```三、tcpdump命令的高级用法除了基本用法外,tcpdump命令还提供了一些高级的用法,帮助用户更加灵活和精确地进行网络抓包和分析。

1. 根据协议过滤数据包tcpdump支持根据不同协议类型进行数据包的过滤。

常见的协议包括TCP、UDP、ICMP等。

tcpdump命令详解

tcpdump命令详解⼀、tcpdump简介tcpdump命令是基于unix系统的命令⾏的数据报嗅探⼯具,可以抓取流动在⽹卡上的数据包。

它的原理⼤概如下:linux抓包是通过注册⼀种虚拟的底层⽹络协议来完成对⽹络报⽂(准确的是⽹络设备)消息的处理权。

当⽹卡接收到⼀个⽹络报⽂之后,它会遍历系统中所有已经注册的⽹络协议,如以太⽹协议、x25协议处理模块来尝试进⾏报⽂的解析处理。

当抓包模块把⾃⼰伪装成⼀个⽹络协议的时候,系统在收到报⽂的时候就会给这个伪协议⼀次机会,让它对⽹卡收到的保温进⾏⼀次处理,此时该模块就会趁机对报⽂进⾏窥探,也就是啊这个报⽂完完整整的复制⼀份,假装是⾃⼰接收的报⽂,汇报给抓包模块。

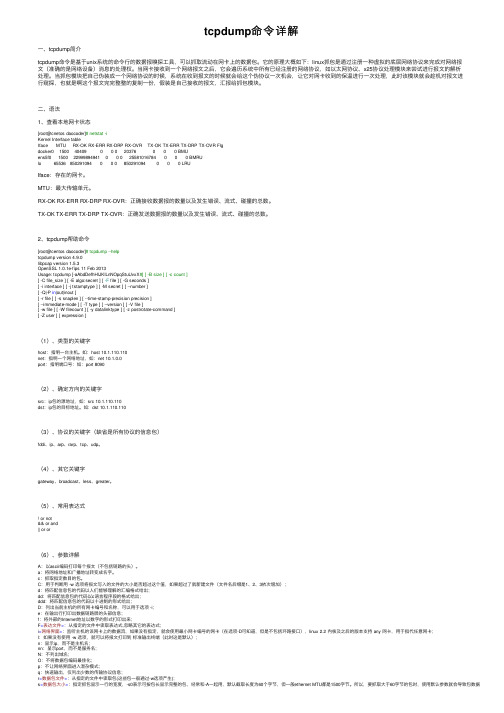

⼆、语法1、查看本地⽹卡状态[root@cnetos daocoder]# netstat -iKernel Interface tableIface MTU RX-OK RX-ERR RX-DRP RX-OVR TX-OK TX-ERR TX-DRP TX-OVR Flgdocker0 1500 40409 0 0 0 20376 0 0 0 BMUens5f0 1500 22999894941 0 0 0 25581016784 0 0 0 BMRUlo 65536 850291094 0 0 0 850291094 0 0 0 LRUIface:存在的⽹卡。

MTU:最⼤传输单元。

RX-OK RX-ERR RX-DRP RX-OVR:正确接收数据报的数量以及发⽣错误、流式、碰撞的总数。

TX-OK TX-ERR TX-DRP TX-OVR:正确发送数据报的数量以及发⽣错误、流式、碰撞的总数。

2、tcpdump帮助命令[root@centos daocoder]# tcpdump --helptcpdump version 4.9.0libpcap version 1.5.3OpenSSL 1.0.1e-fips 11 Feb 2013Usage: tcpdump [-aAbdDefhHIJKlLnNOpqStuUvxX#] [ -B size ] [ -c count ][ -C file_size ] [ -E algo:secret ] [ -F file ] [ -G seconds ][ -i interface ] [ -j tstamptype ] [ -M secret ] [ --number ][ -Q|-P in|out|inout ][ -r file ] [ -s snaplen ] [ --time-stamp-precision precision ][ --immediate-mode ] [ -T type ] [ --version ] [ -V file ][ -w file ] [ -W filecount ] [ -y datalinktype ] [ -z postrotate-command ][ -Z user ] [ expression ](1)、类型的关键字host:指明⼀台主机。

tcpdump使用方法

tcpdump使用方法一、什么是tcpdumptcpdump是一种在Linux和Unix操作系统上使用的网络抓包工具。

它可以捕获网络数据包并将其显示或保存到文件中,以供后续分析和诊断。

tcpdump可以用于调试网络问题、监视网络流量、分析网络协议等。

二、安装tcpdump1.在Ubuntu上安装tcpdump:sudo apt-get install tcpdump2.在CentOS上安装tcpdump:sudo yum install tcpdump三、基本用法1.捕获所有数据包:sudo tcpdump -i eth0-i选项指定要监听的接口,eth0为网卡接口名称。

2.捕获指定端口的数据包:sudo tcpdump -i eth0 port 80port选项指定要监听的端口号,80为HTTP服务默认端口号。

3.捕获指定IP地址的数据包:sudo tcpdump -i eth0 host 192.168.1.100host选项指定要监听的IP地址,192.168.1.100为目标IP地址。

4.捕获指定协议类型的数据包:sudo tcpdump -i eth0 icmpicmp为ICMP协议类型。

5.捕获指定源IP地址和目标IP地址之间的数据包:sudo tcpdump -i eth0 src 192.168.1.100 and dst 192.168.1.200 src选项指定源IP地址,dst选项指定目标IP地址。

6.保存抓包结果到文件:sudo tcpdump -i eth0 -w capture.pcap-w选项指定保存到文件的名称,capture.pcap为文件名。

7.读取保存的抓包结果:sudo tcpdump -r capture.pcap-r选项指定读取文件的名称,capture.pcap为文件名。

四、高级用法1.显示数据包详细信息:sudo tcpdump -i eth0 -v-v选项可以显示更详细的信息,如源地址、目标地址、协议类型等。

centos tcpdump 使用

centos tcpdump 使用CentOS是一种基于Linux的操作系统,而tcpdump是CentOS系统上一款常用的网络抓包工具。

使用tcpdump可以捕获网络中的数据包,并对其进行分析和解读。

本文将介绍如何在CentOS上使用tcpdump,并说明其功能和用途。

一、tcpdump的安装和基本用法1. 安装tcpdump:在CentOS系统上,可以使用以下命令安装tcpdump:```yum install tcpdump```2. 基本用法:使用tcpdump的基本命令格式如下:```tcpdump [options] [filter_expression]```其中,options可以指定一些额外的选项,filter_expression是用于过滤数据包的表达式。

二、捕获数据包使用tcpdump捕获数据包可以帮助我们了解网络中的通信情况,以及排查网络故障。

下面是一些常用的捕获数据包的命令示例:1. 捕获所有网络接口上的数据包:```tcpdump -i any```2. 捕获指定网络接口上的数据包:```tcpdump -i eth0```3. 指定捕获数据包的数量:```tcpdump -c 10```4. 指定捕获数据包的大小:```tcpdump -s 1500```5. 保存捕获的数据包到文件中:```tcpdump -w capture.pcap```三、过滤数据包tcpdump提供了强大的过滤功能,可以根据不同的条件过滤出我们需要的数据包。

下面是一些常用的过滤数据包的命令示例:1. 按源IP地址过滤数据包:```tcpdump src host 192.168.1.100```2. 按目标IP地址过滤数据包:```tcpdump dst host 192.168.1.100```3. 按源端口过滤数据包:```tcpdump src port 80```4. 按目标端口过滤数据包:```tcpdump dst port 80```5. 组合多个条件进行过滤:```tcpdump src host 192.168.1.100 and dst port 80```四、解读捕获的数据包通过捕获数据包,我们可以获取到很多关于网络通信的信息。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux 网络数据采集分析工具Tcpdump Tcpdump简介:在传统的网络分析和测试技术中,嗅探器(sniffer)是最常见,也是最重要的技术之一。

sniffer工具首先是为网络管理员和网络程序员进行网络分析而设计的。

对于网络管理人员来说,使用嗅探器可以随时掌握网络的实际情况,在网络性能急剧下降的时候,可以通过sniffer工具来分析原因,找出造成网络阻塞的来源。

对于网络程序员来说,通过sniffer工具来调试程序。

用过windows平台上的sniffer工具(例如,netxray和sniffer pro软件)的朋友可能都知道,在共享式的局域网中,采用sniffer工具简直可以对网络中的所有流量一览无余!Sniffer工具实际上就是一个网络上的抓包工具,同时还可以对抓到的包进行分析。

由于在共享式的网络中,信息包是会广播到网络中所有主机的网络接口,只不过在没有使用sniffer工具之前,主机的网络设备会判断该信息包是否应该接收,这样它就会抛弃不应该接收的信息包,sniffer工具却使主机的网络设备接收所有到达的信息包,这样就达到了网络监听的效果。

Linux作为网络服务器,特别是作为路由器和网关时,数据的采集和分析是必不可少的。

所以,今天我们就来看看Linux中强大的网络数据采集分析工具——TcpDump。

用简单的话来定义tcpdump,就是:dump the traffice on a network,根据使用者的定义对网络上的数据包进行截获的包分析工具。

作为互联网上经典的的系统管理员必备工具,tcpdump以其强大的功能,灵活的截取策略,成为每个高级的系统管理员分析网络,排查问题等所必备的东东之一。

顾名思义,TcpDump可以将网络中传送的数据包的“头”完全截获下来提供分析。

它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。

tcpdump提供了源代码,公开了接口,因此具备很强的可扩展性,对于网络维护和入侵者都是非常有用的工具。

tcpdump存在于基本的FreeBSD系统中,由于它需要将网络界面设置为混杂模式,普通用户不能正常执行,但具备root权限的用户可以直接执行它来获取网络上的信息。

因此系统中存在网络分析工具主要不是对本机安全的威胁,而是对网络上的其他计算机的安全存在威胁。

语法:tcpdump [-adeflnNOpqStvx][-c<数据包数目>][-dd][-ddd][-F<表达文件>][-i<网络界面>][-r<数据包文件>][-s<数据包大小>][-tt][-T<数据包类型>][-vv][-w<数据包文件>][输出数据栏位]补充说明:执行tcpdump指令可列出经过指定网络界面的数据包文件头,在Linux 操作系统中,你必须是系统管理员。

参数:-a 尝试将网络和广播地址转换成名称。

-c<数据包数目> 收到指定的数据包数目后,就停止进行倾倒操作。

-d 把编译过的数据包编码转换成可阅读的格式,并倾倒到标准输出。

-dd 把编译过的数据包编码转换成C语言的格式,并倾倒到标准输出。

-ddd 把编译过的数据包编码转换成十进制数字的格式,并倾倒到标准输出。

-e 在每列倾倒资料上显示连接层级的文件头。

-f 用数字显示网际网络地址。

-F<表达文件> 指定内含表达方式的文件。

-i<网络界面> 使用指定的网络截面送出数据包。

-l 使用标准输出列的缓冲区。

-n 不把主机的网络地址转换成名字。

-N 不列出域名。

-O 不将数据包编码最佳化。

-p 不让网络界面进入混杂模式。

-q 快速输出,仅列出少数的传输协议信息。

-r<数据包文件> 从指定的文件读取数据包数据。

-s<数据包大小> 设置每个数据包的大小。

-S 用绝对而非相对数值列出TCP关联数。

-t 在每列倾倒资料上不显示时间戳记。

-tt 在每列倾倒资料上显示未经格式化的时间戳记。

-T<数据包类型> 强制将表达方式所指定的数据包转译成设置的数据包类型。

-v 详细显示指令执行过程。

-vv 更详细显示指令执行过程。

-x 用十六进制字码列出数据包资料。

-w<数据包文件> 把数据包数据写入指定的文件。

Tcpdump的过滤表达式:表达式是一个正则表达式,tcpdump利用它作为过滤报文的条件,如果一个报文满足表达式的条件,则这个报文将会被捕获。

如果没有给出任何条件,则网络上所有的信息包将会被截获。

在表达式中一般如下几种类型的关键字,一种是关于类型的关键字,主要包括host, net, port, 例如host 210.27.48.2,指明210.27.48.2是一台主机,net 202.0.0.0指明202.0.0.0是一个网络地址,port 23指明端口号是23。

如果没有指定类型,缺省的类型是host.第二种是确定传输方向的关键字,主要包括src, dst, dst or src, dst and src,这些关键字指明了传输的方向。

举例说明,src 210.27.48.2,指明ip包中源地址是210.27.48.2,dst net 202.0.0.0指明目的网络地址是202.0.0.0。

如果没有指明方向关键字,则缺省是src or dst关键字。

第三种是协议的关键字,主要包括fddi, ip ,arp, rarp, tcp, udp等类型。

fddi 指明是在FDDI(分布式光纤数据接口网络)上的特定的网络协议,实际上它是"ether"的别名,fddi和ether具有类似的源地址和目的地址,所以可以将fddi协议包当作ether的包进行处理和分析。

其他的几个关键字就是指明了监听的包的协议内容。

如果没有指定任何协议,则tcpdump将会监听所有协议的信息包。

除了这三种类型的关键字之外,其他重要的关键字如下:gateway, broadcast, less, greater还有三种逻辑运算,取非运算是'not', '!'; 与运算是'and', '&&';或运算是'or', '||Tcpdump过滤数据包实例:维护的一台邮件服务器,发现老是有人上来连接25端口,用了几种软件,如iptraf及wireshark,etherape发现效果均不理想,还是Tcpdump更直观方便,如命令tcpdump tcp port 25 and host 211.147.1.11 > awstat.txt,即可生成一份详细的连接报告。

感觉tcpdump还是很实用的,下面举出例子说明下它的使用方法:(1) 想要截获所有210.27.48.1的主机收到的和发出的所有的数据包:#tcpdump host 210.27.48.1(2) 想要截获主机210.27.48.1和主机210.27.48.2或210.27.48.3的通信,使用命令(在命令行中使用括号时,一定要转义#tcpdump host 210.27.48.1 and \(210.27.48.2 or 210.27.48.3 \)(3) 如果想要获取主机210.27.48.1除了和主机210.27.48.2之外所有主机通信的ip包,使用命令:#tcpdump ip host 210.27.48.1 and !210.27.48.2(4) 如果想要获取主机210.27.48.1接收或发出的smtp包,使用如下命令:#tcpdump tcp port 25 and host 210.27.48.1(5)如果怀疑系统正受到拒绝服务(Dos)攻击,网络管理员可以通过截获发往本机的所有ICMP包,来确实目前是否有大量的ping指令流向服务器,此时可用如下指令:#tcpmdump icmp -n -i eth0 #用此命令测试时发现有联系的只有二个DNS,很正常Tcpdump的输出结果下面我们介绍几种典型的tcpdump命令的输出信息(1) 数据链路层头信息使用命令#tcpdump --e host iceice是一台装有linux的主机,她的MAC地址是0:90:27:58:AF:1A H219是一台装有SOLARIC的SUN工作站,它的MAC地址是8:0:20:79:5B:46;上一条命令的输出结果如下所示:21:50:12.847509 eth0 < 8:0:20:79:5b:46 0:90:27:58:af:1a ip 60: h219.33357 > ice. telnet 0:0(0) ack 22535 win 8760 (DF)分析:21:50:12是显示的时间,847509是ID号,eth0 <表示从网络接口eth0接受该数据包,eth0 >表示从网络接口设备发送数据包, 8:0:20:79:5b:46是主机H219的MAC地址,它表明是从源地址H219发来的数据包. 0:90:27:58:af:1a 是主机ICE的MAC地址,表示该数据包的目的地址是ICE . ip是表明该数据包是IP 数据包,60是数据包的长度, h219.33357 > ice. telnet表明该数据包是从主机H219的33357端口发往主机ICE的TELNET(23)端口. ack 22535表明对序列号是222535的包进行响应. win 8760表明发送窗口的大小是8760.(2) ARP包的TCPDUMP输出信息使用命令#tcpdump arp得到的输出结果是:22:32:42.802509 eth0 > arp who-has route tell ice (0:90:27:58:af:1a)22:32:42.802902 eth0 < arp reply route is-at 0:90:27:12:10:66 (0:90:27:58:af:1a) 分析: 22:32:42是时间戳, 802509是ID号, eth0 >表明从主机发出该数据包, arp 表明是ARP请求包, who-has route tell ice表明是主机ICE请求主机ROUTE的MAC地址。

0:90:27:58:af:1a是主机ICE的MAC地址。

(3) TCP包的输出信息用TCPDUMP捕获的TCP包的一般输出信息是:src > dst: flags data-seqno ack window urgent optionssrc > dst:表明从源地址到目的地址, flags是TCP包中的标志信息,S 是SYN标志, F (FIN), P (PUSH) , R (RST) "." (没有标记); data-seqno是数据包中的数据的顺序号, ack是下次期望的顺序号, window是接收缓存的窗口大小, urgent表明数据包中是否有紧急指针.Options是选项.(4) UDP包的输出信息用TCPDUMP捕获的UDP包的一般输出信息是:route.port1 > ice.port2: udp lenthUDP十分简单,上面的输出行表明从主机ROUTE的port1端口发出的一个UDP数据包到主机ICE的port2端口,类型是UDP,包的长度是lenth。