使用组策略限制软件运行示例

组策略应用示例

一、组策略应用示例1、隐藏电脑的驱动器位置:用户配置\管理模板\Windows组件\Windows资源管理器\启用后,发现我的电脑里的磁盘驱动器全不见了,但在地址栏输入盘符后,仍然可以访问,如果再把下面的防止从“我的电脑”访问驱动器设置为启用,在地址栏输入盘符就无法访问了,但在运行里直接输入cmd,在Dos下仍然可以看见,接下来就是把CMD命令也禁用了。

位置:用户配置\管理模板\系统\2、禁用注册表位置:用户配置\管理模板\系统\3、禁用控制面板位置:用户配置\管理模板\系统\如果你只想显示隐藏某些配置,就选择下面的如想在控制面板中隐藏Internet选项,则在隐藏控制面板程序里添加Inetcpl.cpl,具体名称可查看Windows\System32里以cpl结尾的文件。

4、隐藏文件夹选项平时我们隐藏文件夹后,别人只需在文件夹选项里显示所有文件,就可以看见了,我们可以在组策略里删除这个选项:位置:用户配置\管理模板\Windows组件\Windows资源管理器\5、关闭缩略图缓存有时我们在文件夹中放过图片,后来移除了,但以缩略图缓存仍然能被其他人读取。

位置:用户配置\管理模板\Windows组件\Windows资源管理器\6、去除开始菜单中的“文档”菜单开始菜单中的文档一栏,会记载我们曾经编辑过的文档,我们可以去掉这个菜单:位置:用户配置\管理模板\Windows组件\任务栏和“开始”菜单\7、隐藏‘屏幕保护程序“”选项卡有时我们设置了屏幕密码保护,但很容易被人修改,我们可以隐藏这一选项。

位置:用户配置\管理模板\控制面板\显示8、禁止更改TCP/IP属性我们设定的IP地址可能会被更改,那么只要关闭它的属性页就可以了。

位置:用户配置\管理模板\网络\网络连接把下面两项设为启用:9、删除任务管理器可别小看了任务管理器,它除了可以终止程序、进程外还可以重启、关机,搜索程序的执行文件名,及更改程序运行的优先顺序。

如何用组策略禁止安装软件

在XP中如何禁止安装软件一运行gpeditmsc打开组策略,在管理模板里打开windows组件,有个windows安装服务,将右边的东西你看一下,具体方法:运行gpeditmsc->计算机配置->管理模板->windows组件->ms installer->启动“禁用ms installer"以及“禁止用户安装”Windows Installer右边窗口中双击禁用Windows Installer选中已启用,点确定策略里启用:禁用“添加/删除程序”,再启用下面的策略:控制台--用户配置--管理模板--系统”中的“只运行许可的Windows应用程序”,在“允许的应用程序列表”里“添加允许运行的应用程序而让你运行的程序限制又限制可以在组策略里作出限制,但只要使用者可以进入组策略,那他还是可以安装文件的,设置的方法进入组策略后,进入用户权限设置里找到安装文件项删除所有用户名就可以二用超级兔子三我的电脑上----右键选管理-----打开服务和应用程序里面的服务------在右边查找Windows Installer-----击打开,将启动类型改为已禁止这样子大多数安装程序就不能安装了,因为他会禁止掉所有需要调用WINDOWS INSTALLER的安装程序,尤其是那些*msi 的肯定不能安装的四在控制面板里的用户帐号里面,建立一个帐号,不给安装权限,自己想安装的时候就点右键选择以管理员帐号来运行这个安装程序,一些要修改系统文件的程序也用这个办法来运行进管理员帐户:gpedit.msc-计算机配置-WINDOWS设置-安全设置-用户权利指派下面有装载和卸载程序允许信任以委托五"运行" msconfig ,直接禁掉就可以了除2000不能直接用,其它都可以六设置用户权限给管理员用户名加密新建一个USER组里的用户让他们用这个账号登陆安装目录下的就不能用了启用多用户登录,为每个用户设置权限,最好只有管理者权限的才能安装程序还有,你要是2000、XP或者2003系统的话将磁盘格式转换为NTFS格式的,然后设置上用户,给每个用户设置上权限禁用Windows Installer服务。

SERVER组策略之软件限制策略教程

server组策略之软件限制策略教程xx年xx月xx日•软件限制策略的基础•软件限制策略的配置•软件限制策略的常见问题及解决方案•软件限制策略的实例应用目录01软件限制策略的基础软件限制策略是一种Server组策略,用于限制用户在服务器上使用和安装软件的权限。

根据限制范围,软件限制策略可分为基本策略和详细策略两种类型,其中基本策略限制用户使用某个软件类别,而详细策略则限制用户使用特定的软件应用程序。

定义与分类策略位置及配置软件限制策略在组策略中的位置计算机配置>管理模板>系统>软件限制策略。

在软件限制策略中,可以配置三种类型的策略灰名单、黑名单和白名单。

其中灰名单是介于黑名单和白名单之间的软件,黑名单是禁止使用的软件,白名单是可以使用的软件。

软件限制策略的规则包括:所有用户、所有软件、所有位置、所有版本、所有应用程序。

在例外中,可以添加允许使用某个软件应用程序的规则,以覆盖软件限制策略中的限制。

策略规则和例外02软件限制策略的配置软件限制策略可以通过配置文件和路径限制,控制特定软件或文件夹的访问权限,保障系统安全性。

总结词文件和路径限制是软件限制策略最常用的手段之一。

管理员可以通过在组策略中设置“软件限制策略”-“不允许指定的软件访问”或“只允许指定的软件访问”两个选项,来实现对特定软件或文件夹的访问控制。

详细描述文件和路径限制总结词哈希值限制是通过配置文件或文件夹的哈希值,实现对特定文件的访问控制,进一步增强系统安全性。

详细描述哈希值限制是一种更为高级的软件限制策略方法。

管理员可以通过在组策略中设置“软件限制策略”-“基于哈希值的软件限制策略”选项,并添加相应的哈希值来实现对特定文件的访问控制。

哈希值限制总结词证书限制是通过配置数字证书,实现对软件的签名和身份认证,提高软件的安全性和可信度。

详细描述证书限制通常用于对软件发布者的身份进行验证和确认。

管理员可以通过在组策略中设置“软件限制策略”-“证书限制”选项,并添加相应的证书来验证软件的签名和身份,从而实现对软件的访问控制。

如何用组策略禁用电脑程序

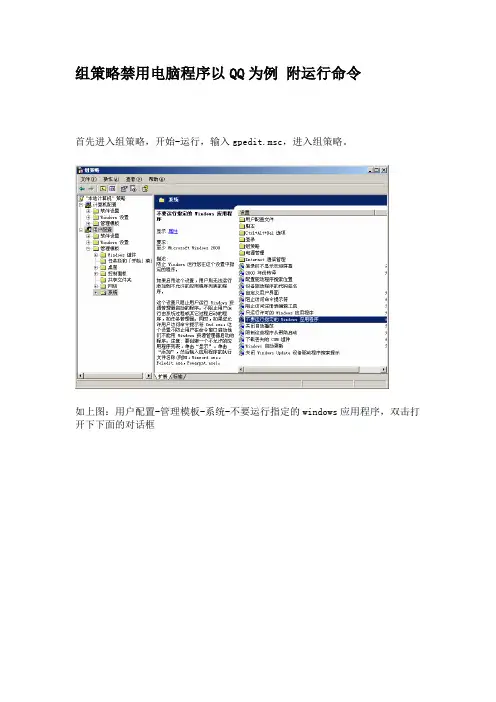

组策略禁用电脑程序以QQ为例附运行命令首先进入组策略,开始-运行,输入gpedit.msc,进入组策略。

如上图:用户配置-管理模板-系统-不要运行指定的windows应用程序,双击打开下下面的对话框选择’已启动’ ,点击’显示’,弹出显示内容,点击添加,再输入框中输入要禁止的应用程序,如QQ.exe,注意这里要输入的是应用程序的启动程序,要全称+扩展名。

点击确定后就禁止了QQ在本电脑上的运行。

再运行QQ,就会弹出一下窗口。

附‘运行’下的命令:winver 检查Windows版本wmimgmt.msc 打开Windows管理体系结构(wmi)wupdmgr Windows更新程序wscript Windows脚本宿主设置write 写字板winmsd 系统信息wiaacmgr 扫描仪和照相机向导winchat xp自带局域网聊天mem.exe 显示内存使用情况msconfig.exe 系统配置实用程序mplayer2 简易widnows media playermspaint 画图板mstsc 远程桌面连接mplayer2 媒体播放机magnify 放大镜实用程序mmc 打开控制台mobsync 同步命令dxdiag 检查directx信息drwtsn32 系统医生devmgmt.msc 设备管理器dfrg.msc 磁盘碎片整理程序diskmgmt.msc 磁盘管理实用程序dcomcnfg 打开系统组件服务ddeshare 打开dde共享设置dvdplay dvd播放器net stop messenger 停止信使服务net start messenger 开始信使服务notepad 打开记事本nslookup 网络管理的工具向导ntbackup 系统备份和还原narrator 屏幕“讲述人”ntmsmgr.msc 移动存储管理器ntmsoprq.msc 移动存储管理员操作请求netstat -an (tc)命令检查接口syncapp 创建一个公文包sysedit 系统配置编辑器sigverif 文件签名验证程序sndrec32 录音机shrpubw 创建共享文件夹secpol.msc 本地安全策略syskey 系统加密,一旦加密就不能解开,保护Windows xp系统的双重密码services.msc 本地服务设置sndvol32 音量控制程序sfc.exe 系统文件检查器sfc /scannow windows文件保护 tsshutdn 60秒倒计时关机命令tourstart xp简介(安装完成后出现的漫游xp程序)taskmgr 任务管理器eventvwr 事件查看器eudcedit 造字程序explorer 打开资源管理器packager 对象包装程序perfmon.msc 计算机性能监测程序progman 程序管理器regedit.exe 注册表rsop.msc 组策略结果集regedt32 注册表编辑器rononce -p 15秒关机regsvr32 /u *.dll 停止dll文件运行regsvr32 /u zipfldr.dll 取消zip支持cmd.exe cmd命令提示符chkdsk.exe chkdsk磁盘检查certmgr.msc 证书管理实用程序calc 启动计算器charmap 启动字符映射表cliconfg sql server 客户端网络实用程序clipbrd 剪贴板查看器conf 启动netmeetingcompmgmt.msc 计算机管理cleanmgr 垃圾整理ciadv.msc 索引服务程序osk 打开屏幕键盘odbcad32 odbc数据源管理器oobe/msoobe /a 检查xp是否激活lusrmgr.msc 本机用户和组logoff 注销命令iexpress 木马捆绑工具,系统自带nslookup ip地址侦测器fsmgmt.msc 共享文件夹管理器utilman 辅助工具管理器gpedit.msc 组策略以下为Windows操作系统的常用运行命令,执行这些命令,就能打开系统对应的相关实用程序,如果大家能基本利用,就能检查并修复系统的最基本的故障,除注销,关闭系统命令外,其它所有命令,大家不妨一试!!运行\输入CMD\输入对应的相关实用程序:. 打开C:\Documents and Settings\XXX(当前登录Windows XP的用户名).. 打开Windows XP所在的盘符下的Documents and Settings文件夹…打开“我的电脑”选项。

使用组策略限制软件运行示例

使用组策略限制软件运行示例xx年xx月xx日CATALOGUE目录•介绍•组策略基本概念•使用组策略限制软件运行的方法•实际操作示例•组策略限制软件运行的优缺点01介绍组策略(Group Policy)是Windows操作系统中一套允许管理员修改系统设置和用户配置的技术,用于配置和管理Windows系统中的策略、安全性和资源。

组策略基于Windows管理控制台(MMC)的管理员管理单元,通过使用管理模板文件(.adm)和相关的脚本文件来实现系统设置和用户配置的自定义。

什么是组策略组策略的功能和用途配置安全设置:组策略可以配置安全设置,例如密码策略、账户锁定策略、安全审计策略等。

定制应用程序:管理员可以使用组策略来配置应用程序的运行选项,例如启动位置、数据源、默认打印机等。

控制用户配置:组策略可以控制用户的桌面、开始菜单、网络连接、浏览器设置等,以及定义用户登录和注销的选项。

组策略具有以下功能和用途管理系统设置:管理员可以使用组策略来修改系统设置,例如启动和关机选项、用户权限和访问控制、安全设置等。

为什么需要使用组策略限制软件运行使用组策略限制软件运行可以帮助管理员更好地管理和控制系统的应用程序和资源,确保只有经过授权的应用程序可以在系统中运行,防止恶意软件的侵入和破坏。

通过限制软件的运行,可以降低系统被攻击或感染病毒的风险,提高系统的安全性和稳定性。

组策略还可以帮助管理员对系统进行集中管理和配置,减少了管理员的工作量,提高了管理效率。

02组策略基本概念组策略对象是组织单位(OU)和域(Domain)的集合,用于集中管理计算机或应用程序配置。

可以使用组策略来配置计算机或应用程序的各个方面,如软件设置、安全性和用户权限等。

理解组策略对象组策略配置文件(GPO)是存储组策略设置和链接到特定组织单位或域的容器。

每个GPO都有链接到目标组织单位或域的优先级,并且可以覆盖本地组策略设置。

组策略的配置文件本地组策略适用于单个计算机或应用程序的组策略设置。

限制软件运行方法

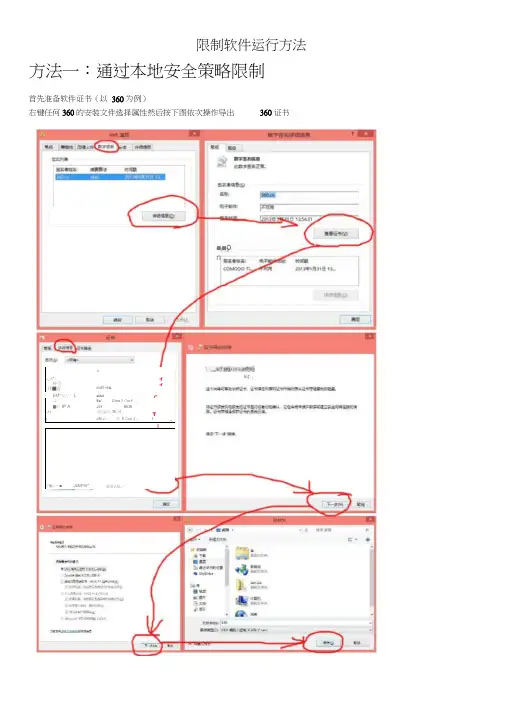

限制软件运行方法方法一:通过本地安全策略限制首先准备软件证书(以 360为例)右键任何360的安装文件选择属性然后按下图依次操作导出360证书■■o n JBT 稗0用L 韩討出In]'.; 11 « L_<* 1 杆号 - 1 [坯■吉 ihdT^SA EM*尿工•:L ■tial f »(« ¥■* Chut 9 C ori* 丄 ■冇 IP A J31 REW LH 刘空箱忙TE 理 I 1. JM-c*. 唧 E Cim J - 1 - L 了崛-L - ■ JzM^rs* 4MIV&L -再在“管理工具”里找到“本地安全策略”点击打开首次使用要在“软件限制策略”上右击选择“创建软件限制策略 则”然后在控制面板中搜索“ 管理工具”点击打开 母斗云丁日:-'fr L d Jindo.v.冠可;Lv證理丁呉1^7 = ,然后在“其他规则”上右击选择“新建证书规X 二右「 吏芒工 ii**丨为凰I 自丨直』I 回EE最后点击“浏览”,选择你刚刚导出的证书,并且设置安全级别为不允许,再点击确认会弹出如下窗口,点击 是即可。

■.叶户雷軽 L 不碎爭 口冒迟。

金W Iickm-i 麽咒城二网即岳為譯if*附 t> □ __ _.k<7T 恥曲 頤二?—_— 頁翅厂-二啤—— 歆任逐i 牙晴,M 卩崟士廊■ H 『•;£计舁吐名殊" 奘SL ^]ftrttEY_UD... 輕^%HKE¥_LJD...昭疋 应主锻列"晤芝丈使目娶通逐当前未执行证韦规则.星否要启用左们?注;证书规则会对计算和的性能产生负亘寥珮如果是已安装的软件还可以直接可以在点击“浏览”选择“签名的文件”直接找到你要阻止运行的软件文件路径,最后确认即可 最后还要强制证书规则,如图所示'i 祥 st> .4 SBS*”」YA 竝 YfinHm RxC_ t-Uf.llX*.:E 蚩不勺 HHilPlI_ 二话num>忖盂全* ” tt Ql 砒»s :亡币”乂说包为齐砂.j.jriLrijiffMrjIfiiii —ff fD7j id r 二 H = A::; n#l ili ■三-昭・* 二忙寺.注意此方法会造成所有拥有该证书的软件无法运行,不想其他拥有该证书的软件无法运行可以参考方法方法二:通过组策略限制软件运行适用于只想限制特定的某个软件,而不是所有拥有该证书的其他软件,例如我只想限制QC等其他腾讯软件Win+R运行gpedit.msc打开本地组策略编辑器效果图:依次找到用户配置一一管理模版一一系统一一不运行指定的windows应用程序QQ游戏的运行,而不限制然后在不运行指定的windows应用程序窗口也点击确认即可打开“不运行指定的windows应用程序”,选择“已启用”后点击“显示弹出如下窗口在输入框中输入QQGame.exe然后点击确认(要注意大小写和扩展名)显示内容不幷许的应用程匡別夷效果图:。

组策略进行软件限制

打开组策略,gpedit.msc 计算机配置--windows设置---软件限制策略---其他规则---右键可新建规则

D:\Program Files\Tencent\QQGAME

C:\Program Files\Tencent\QQGAME

E:\Program Files\Tencent\QQGAME

等等

就像下面这样:

然后再右键新建散列规则:

关闭开始菜单中的运行命令:

关闭完之后就没有运行命令了!!

如果要使用运行命令的话:打开开始菜单---所有程序---附件---命令提示符--输入gpedit.msc

然后在用户配置---管理模板---任务和开始菜单---将

设置成未被配置就行了。

注意:::

如何恢复组策略默认设置:(当组策略不能打开,被限制的时候)

你重新启动电脑然后按F8 选择带命令行提示的安全模式~~然后在命令提示符那边输入

mmc.exe

然后依次单击文件---添加/删除管理单元--添加---组策略--添加--完成--关闭--确定

然后进到那个新建的组策略把你刚设置的全取消就行了!。

组策略应用规则示例

组策略应用规则示例在AD中创建两个OU,上层为OU1,下层为OU2,在OU2中有一个用户USERA。

1,在OU1中做组策略设置为从桌面删除回收站,OU2为禁止访问控制面板。

因为策略没有冲突,这时USERA为OU1和OU2的策略累加,即从桌面删除回收站,又禁止访问控制面板。

2,在OU1中做组策略设置为从桌面删除回收站和阻止访问命令提示符,OU2为禁止访问控制面板和从桌面删除回收站(已禁用)。

这时OU1和OU2的策略产生冲突,因为没有强制的设置,所以以后执行的OU2为准,那么USER为阻止访问命令提示符,禁止访问控制面板和从桌面删除回收站(已禁用)。

3,在OU1中做组策略设置为从桌面删除回收站和阻止访问命令提示符,OU2为禁止访问控制面板,而OU2选择了阻止继承。

这时的USERA为禁止访问控制面板。

4,在OU1中做组策略设置为从桌面删除回收站和阻止访问命令提示符,OU2为禁止访问控制面板和从桌面删除回收站(已禁用),而这时的OU1设置了强制,OU2设置了阻止继承。

这时的USERA为从桌面删除回收站和阻止访问命令提示符,禁止访问控制面板。

因为OU1选择了强制,并且OU1和OU2还有冲突,这时强制为最高级,它会替换下层OU2中和它相冲突的策略。

在AD中创建一个OU为OU1,并在OU1中创建一个USERB。

在OU1中创建两个组策略分别为GP1和GP2,并GP1排列在GP2的上边。

1,这时GP1的策略为从桌面删除回收站和阻止访问命令提示符,而GP2的策略为禁止访问控制面板,那么USERB为从桌面删除回收站和阻止访问命令提示符,禁止访问控制面板。

无冲突策略累加。

2,这时GP1的策略为从桌面删除回收站和阻止访问命令提示符,而GP2的策略为禁止访问控制面板和从桌面删除回收站(已禁用)时。

因为GP1排列GP2的上边,那么最后USERB 为从桌面删除回收站和阻止访问命令提示符,禁止访问控制面板。

因为GP1在GP2上边,下边的策略先执行,上边的策略后执行,还是后执行的为准原则,所以当GP1和GP2发生冲突时,以后执行的GP1为准!⏹计算机策略覆盖用户策略⏹不同层次的策略产生冲突时,子容器上的GPO优先级高⏹同一个容器上多个GPO产生冲突时,处于GPO列表最高位置的GPO优先级最高⏹总体原则:后执行的优先级高。

通过组策略禁止运行指定的程序

通过组策略禁止运行指定的程序

第1步:依次单击win7桌面的“开始”—“运行”命令,在打开的“运行”对话框中输入“gped-it.msc”后回车,进入组策略窗口。

第2步:在左侧窗口中依次展开“用户配置”—“管理模板”—“系统”选项,然后在右边窗口中找到“不要运行指定的Windows应用程序”选项,如图1所示。

第3步:双击该选项,打开其属性对话框,选择其中的“已启用”单选项,然后单击“显示”按钮,如图2所示。

第4步:在弹出的“显示内容”对话框中单击“添加”按钮,然后在“添加项目”对话框中输入要禁止运行的程序的主程序文件名,如图3所示。

第5步:单击“确定”按钮后再单击“添加”按钮,继续设置想要禁用的程序。

设置好所有要禁用的程序后的界面如图4所示。

第6步:连续单击“确定”按钮,然后关闭组策略窗口,设置即可生效。

提示:在组策略窗口中依次展开“用户配置”—“管理模板”—“系统”选项,然后通过右侧窗口中的“只运行许可的Windows应用程序”选项可以设置只允许运行的应用程序。

win7怎么通过组策略禁止运行某软件

win7怎么通过组策略禁止运行某软件

通过组策略禁止程序运行是目前普遍的一种禁用软件的方法,那么win7怎么通过组策略禁止运行某软件呢?下文店铺就分享了win7通过组策略禁止运行某软件的方法,希望对大家有所帮助。

win7通过组策略禁止运行某软件方法

1、按win+r,输入gpedit.msc,点击确定;

2、依次点击展开用户配置--管理模块--系统,找到不要运行指定的windows应用程序;

3、双击该选项,点击已启用,点击不允许的应用程序列表后的显示按钮;

4、输入要禁止的程序路径及名称,点击确定,如下图:

5、点击确定关闭“不要运行指定的windows应用程序”对话框即可。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

组策略之软件限制策略——完全教程与规则示例导读注意:如果你没有耐心或兴趣看完所有内容而想直接使用规则的话,请至少认真看一次规则的说明,谢谢实际上,本教程主要为以下内容:理论部分:1.软件限制策略的路径规则的优先级问题2.在路径规则中如何使用通配符3.规则的权限继承问题4.软件限制策略如何实现3D部署(配合访问控制,如NTFS权限),软件限制策略的精髓在于权限,部署策略同时,往往也需要学会设置权限规则部分:5.如何用软件限制策略防毒(也就是如何写规则)6.规则的示例与下载其中,1、2、3点是基础,很多人写出无效或者错误的规则出来都是因为对这些内容没有搞清楚;第4点可能有点难,但如果想让策略有更好的防护效果并且不影响平时正常使用的话,这点很重要。

如果使用规则后发现有的软件工作不正常,请参考这部分内容,注意调整NTFS权限理论部分软件限制策略包括证书规则、散列规则、Internet 区域规则和路径规则。

我们主要用到的是散列规则和路径规则,其中灵活性最好的就是路径规则了,所以一般我们谈到的策略规则,若没有特别说明,则直接指路径规则。

或者有人问:为什么不用散列规则?散列规则可以防病毒替换白名单中的程序,安全性不是更好么?一是因为散列规则不能通用,二是即使用了也意义不大——防替换应该要利用好NTFS权限,而不是散列规则,要是真让病毒替换了系统程序,那么再谈规则已经晚了一.环境变量、通配符和优先级关于环境变量(假定系统盘为C盘)%USERPROFILE% 表示C:\Documents and Settings\当前用户名%HOMEPATH% 表示C:\Documents and Settings\当前用户名%ALLUSERSPROFILE% 表示C:\Documents and Settings\All Users%ComSpec% 表示C:\WINDOWS\System32\cmd.exe%APPDATA% 表示C:\Documents and Settings\当前用户名\Application Data %ALLAPPDATA% 表示C:\Documents and Settings\All Users\Application Data %SYSTEMDRIVE% 表示C:%HOMEDRIVE% 表示C:%SYSTEMROOT% 表示C:\WINDOWS%WINDIR% 表示C:\WINDOWS%TEMP% 和%TMP% 表示C:\Documents and Settings\当前用户名\Local Settings\Temp%ProgramFiles% 表示C:\Program Files%CommonProgramFiles% 表示C:\Program Files\Common Files关于通配符:Windows里面默认* :任意个字符(包括0个),但不包括斜杠? :1个或0个字符几个例子*\Windows 匹配C:\Windows、D:\Windows、E:\Windows 以及每个目录下的所有子文件夹。

C:\win* 匹配C:\winnt、C:\windows、C:\windir 以及每个目录下的所有子文件夹。

*.vbs 匹配Windows XP Professional 中具有此扩展名的任何应用程序。

C:\Application Files\*.* 匹配特定目录(Application Files)中的应用程序文件,但不包括Application Files的子目录关于优先级:总的原则是:规则越匹配越优先1.绝对路径> 通配符全路径如C:\Windows\explorer.exe > *\Windows\explorer.exe2.文件名规则> 目录型规则如若a.exe在Windows目录中,那么 a.exe > C:\Windows3.环境变量= 相应的实际路径= 注册表键值路径如%ProgramFiles% = C:\Program Files= %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFile sDir%4.对于同是目录规则,则能匹配的目录级数越多的规则越优先对于同是文件名规则,优先级均相同5.散列规则比任何路径规则优先级都高6.若规则的优先级相同,按最受限制的规则为准举例说明,例如cmd的全路径是C:\Windows\system32\cmd.exe那么,优先级顺序是:绝对路径(如C:\Windows\system32\cmd.exe) >通配符全路径(如*\Windows\*\cmd.exe) >文件名规则(如cmd.exe) = 通配符文件名规则(如*.*) >部分绝对路径(不包含文件名,如C:\Windows\system32 ) =部分通配符路径(不包含文件名,如C:\*\system32)> C:\Windows=*\*注:1. 通配符* 并不包括斜杠\。

例如*\WINDOWS 匹配C:\Windows,但不匹配C:\Sandbox\WINDOWS2. * 和** 是完全等效的,例如**\**\abc = *\*\abc3. C:\abc\* 可以直接写为C:\abc\ 或者C:\abc,最后的* 是可以省去的,因为软件限制策略的规则可以直接匹配到目录。

4. 软件限制策略只对“指派的文件类型”列表中的格式起效。

例如*.txt 不允许的,这样的规则实际上无效,除非你把TXT格式也加入“指派的文件类型”列表中。

而且默认不对加载dll进行限制,除非在“强制”选项中指定:5. * 和*.* 是有区别的,后者要求文件名或路径必须含有“.”,而前者没有此限制,因此,*.* 的优先级比* 的高6. ?:\* 与?:\*.* 是截然不同的,前者是指所有分区下的每个目录下的所有子文件夹,简单说,就是整个硬盘;而?:\*.* 仅包括所有分区下的带“.”的文件或目录,一般情况下,指的就是各盘根目录下的文件。

那非一般情况是什么呢?请参考第7点7. ?:\*.* 中的“.” 可能使规则范围不限于根目录。

这里需要注意的是:有“.”的不一定是文件,可以是文件夹。

例如F:\ab.c,一样符合?:\*.*,所以规则对F:\ab.c下的所有文件及子目录都生效。

8.这是很多人写规则时的误区。

首先引用《组策略软件限制策略规则包编写之菜鸟入门(修正版)》里的一段:4、如何保护上网的安全在浏览不安全的网页时,病毒会首先下载到IE缓存以及系统临时文件夹中,并自动运行,造成系统染毒,在了解了这个感染途径之后,我们可以利用软件限制策略进行封堵%SYSTEMROOT%\tasks\**\*.* 不允许的(这个是计划任务,病毒藏身地之一)%SYSTEMROOT%\Temp\**\*.* 不允许的%USERPROFILE%\Cookies\*.* 不允许的%USERPROFILE%\Local Settings\**\*.* 不允许的(这个是IE缓存、历史记录、临时文件所在位置)说实话,上面引用的部分不少地方都是错误的先不谈这样的规则能否保护上网安全,实际上这几条规则在设置时就犯了一些错误例如:%USERPROFILE%\Local Settings\**\*.* 不允许的可以看出,规则的原意是阻止程序从Local Settings(包括所有子目录)中启动现在大家不妨想想这规则的实际作用是什么?先参考注1和注2,** 和* 是等同的,而且不包含字符“\”。

所以,这里规则的实际效果是“禁止程序从Local Settings文件夹的一级子目录中启动”,不包括Local Settings根目录,也不包括二级和以下的子目录。

现在我们再来看看Local Settings的一级子目录有哪些:Temp、Temporary Internet Files、Application Data、History。

阻止程序从Temp根目录启动,直接的后果就是很多软件不能成功安装那么,阻止程序从Temporary Internet Files根目录启动又如何呢?实际上,由于IE的缓存并不是存放Temporary Internet Files根目录中,而是存于Temporary Internet Files的子目录Content.IE5的子目录里(-_-||),所以这种写法根本不能阻止程序从IE缓存中启动,是没有意义的规则若要阻止程序从某个文件夹及所有子目录中启动,正确的写法应该是:某目录\**某目录\*某目录\某目录9.?:\autorun.inf 不允许的这是流传的所谓防U盘病毒规则,事实上这条规则是没有作用的,关于这点在关于各种策略防范U盘病毒的讨论已经作了分析二.软件限制策略的3D的实现:“软件限制策略通过降权实现AD,并通过NTFS权限实现FD,同时通过注册表权限实现RD,从而完成3D的部署”对于软件限制策略的AD限制,是由权限指派来完成的,而这个权限的指派,用的是微软内置的规则,即使我们修改“用户权限指派”项的内容(这个是对登陆用户的权限而言),也无法对软件限制策略中的安全等级进行提权。

所以,只要选择好安全等级,AD部分就已经部署好了,不能再作干预而软件件限制策略的FD和RD限制,分别由NTFS权限、注册表权限来完成。

而与AD部分不同的是,这样限制是可以干预的,也就是说,我们可以通过调整NTFS和注册表权限来配置FD和RD,这就比AD部分要灵活得多。

小结一下,就是AD——用户权利指派(内置的安全等级)FD——NTFS权限RD——注册表权限先说AD部分,我们能选择的就是采用哪种权限等级,微软提供了五种等级:不受限的、基本用户、受限的、不信任的、不允许的。

不受限的,最高的权限等级,但其意义并不是完全的不受限,而是“软件访问权由用户的访问权来决定”,即继承父进程的权限。

基本用户,基本用户仅享有“跳过遍历检查”的特权,并拒绝享有管理员的权限。

受限的,比基本用户限制更多,也仅享有“跳过遍历检查”的特权。

不信任的,不允许对系统资源、用户资源进行访问,直接的结果就是程序将无法运行。

不允许的,无条件地阻止程序执行或文件被打开很容易看出,按权限大小排序为不受限的> 基本用户> 受限的> 不信任的> 不允许的其中,基本用户、受限的、不信任的这三个安全等级是要手动打开的具体做法:打开注册表编辑器,展开至HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers 新建一个DWORD值,命名为Levels,其值可以为0x10000 //增加受限的0x20000 //增加基本用户0x30000 //增加受限的,基本用户0x31000 //增加受限的,基本用户,不信任的设成0x31000(即4131000)即可如图:或者将下面附件中的reg双击导入注册表即可再强调两点:1.“不允许的”级别不包含任何FD操作。