nmap常用命令

nmap 常用命令

nmap 常用命令

nmap是一个网络探测和安全审计工具。

它可以扫描网络上的主机和服务,以便了解它们的状态和相应的协议。

以下是一些 nmap 常用命令:

1. nmap -sP 19

2.168.1.0/24:扫描 IP 地址范围内的主机,但不进行端口扫描。

2. nmap -sS 192.168.1.1:进行 TCP SYN 扫描,探测主机的端口状态。

3. nmap -sU 192.168.1.1:进行 UDP 扫描,探测主机的 UDP 端口状态。

4. nmap -p 22,80,443 192.168.1.1:扫描指定端口,探测主机中指定端口的状态。

5. nmap -sV 192.168.1.1:使用版本探测,获取服务的详细信息。

6. nmap -O 192.168.1.1:进行操作系统探测,获取主机的操作系统类型。

7. nmap -A 192.168.1.1:启用操作系统探测、版本探测和脚本扫描。

8. nmap -T4 192.168.1.1:使用加速选项,加快扫描速度。

总之,nmap 是一个功能强大的网络扫描工具,可以帮助我们了解网络中的主机和服务状况,从而加强网络安全。

- 1 -。

例举nmap的使用命令语句

nmap是一个强大的网络扫描工具,可以用于扫描目标主机的开放端口、服务和版本信息等。

以下是一些常见的nmap使用命令语句:

1. 扫描指定IP地址范围的所有主机:

php复制代码nmap -sn <IP地址范围>

2. 扫描指定IP地址的主机,并尝试猜测服务版本:

php复制代码nmap -sV <IP地址>

3. 扫描指定IP地址范围的所有主机,并尝试猜测服务版本:

php复制代码nmap -sV <IP地址范围>

4. 扫描指定IP地址的主机,并列出所有开放的端口:

php复制代码nmap -p- <IP地址>

5. 扫描指定IP地址范围的所有主机,并列出所有开放的端口:

php复制代码nmap -p- <IP地址范围>

6. 扫描指定IP地址的主机,并列出所有开放的服务:

php复制代码nmap -sC <IP地址>

7. 扫描指定IP地址范围的所有主机,并列出所有开放的服务:

php复制代码nmap -sC <IP地址范围>

以上只是nmap的一些基本用法,还有更多高级选项和参数可以用于更复杂的网络扫描任务。

你可以通过运行nmap --help命令来获取更详细的帮助信息。

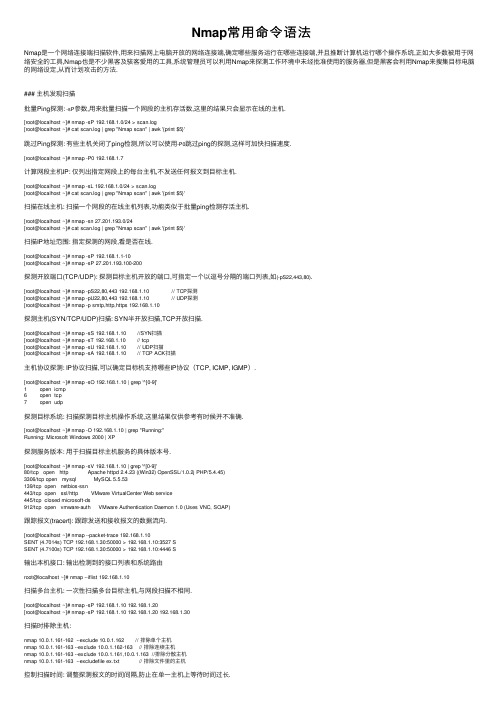

Nmap常用命令语法

Nmap常⽤命令语法Nmap是⼀个⽹络连接端扫描软件,⽤来扫描⽹上电脑开放的⽹络连接端,确定哪些服务运⾏在哪些连接端,并且推断计算机运⾏哪个操作系统,正如⼤多数被⽤于⽹络安全的⼯具,Nmap也是不少⿊客及骇客爱⽤的⼯具,系统管理员可以利⽤Nmap来探测⼯作环境中未经批准使⽤的服务器,但是⿊客会利⽤Nmap来搜集⽬标电脑的⽹络设定,从⽽计划攻击的⽅法.### 主机发现扫描批量Ping探测: -sP参数,⽤来批量扫描⼀个⽹段的主机存活数,这⾥的结果只会显⽰在线的主机.[root@localhost ~]# nmap -sP 192.168.1.0/24 > scan.log[root@localhost ~]# cat scan.log | grep "Nmap scan" | awk '{print $5}'跳过Ping探测: 有些主机关闭了ping检测,所以可以使⽤-P0跳过ping的探测,这样可加快扫描速度.[root@localhost ~]# nmap -P0 192.168.1.7计算⽹段主机IP: 仅列出指定⽹段上的每台主机,不发送任何报⽂到⽬标主机.[root@localhost ~]# nmap -sL 192.168.1.0/24 > scan.log[root@localhost ~]# cat scan.log | grep "Nmap scan" | awk '{print $5}'扫描在线主机: 扫描⼀个⽹段的在线主机列表,功能类似于批量ping检测存活主机.[root@localhost ~]# nmap -sn 27.201.193.0/24[root@localhost ~]# cat scan.log | grep "Nmap scan" | awk '{print $5}'扫描IP地址范围: 指定探测的⽹段,看是否在线.[root@localhost ~]# nmap -sP 192.168.1.1-10[root@localhost ~]# nmap -sP 27.201.193.100-200探测开放端⼝(TCP/UDP): 探测⽬标主机开放的端⼝,可指定⼀个以逗号分隔的端⼝列表,如(-pS22,443,80).[root@localhost ~]# nmap -pS22,80,443 192.168.1.10 // TCP探测[root@localhost ~]# nmap -pU22,80,443 192.168.1.10 // UDP探测[root@localhost ~]# nmap -p smtp,http,https 192.168.1.10探测主机(SYN/TCP/UDP)扫描: SYN半开放扫描,TCP开放扫描.[root@localhost ~]# nmap -sS 192.168.1.10 //SYN扫描[root@localhost ~]# nmap -sT 192.168.1.10 // tcp[root@localhost ~]# nmap -sU 192.168.1.10 // UDP扫描[root@localhost ~]# nmap -sA 192.168.1.10 // TCP ACK扫描主机协议探测: IP协议扫描,可以确定⽬标机⽀持哪些IP协议(TCP, ICMP, IGMP).[root@localhost ~]# nmap -sO 192.168.1.10 | grep '^[0-9]'1 open icmp6 open tcp7 open udp探测⽬标系统: 扫描探测⽬标主机操作系统,这⾥结果仅供参考有时候并不准确.[root@localhost ~]# nmap -O 192.168.1.10 | grep "Running:"Running: Microsoft Windows 2000 | XP探测服务版本: ⽤于扫描⽬标主机服务的具体版本号.[root@localhost ~]# nmap -sV 192.168.1.10 | grep '^[0-9]'80/tcp open http Apache httpd 2.4.23 ((Win32) OpenSSL/1.0.2j PHP/5.4.45)3306/tcp open mysql MySQL 5.5.53139/tcp open netbios-ssn443/tcp open ssl/http VMware VirtualCenter Web service445/tcp closed microsoft-ds912/tcp open vmware-auth VMware Authentication Daemon 1.0 (Uses VNC, SOAP)跟踪报⽂(tracert): 跟踪发送和接收报⽂的数据流向.[root@localhost ~]# nmap --packet-trace 192.168.1.10SENT (4.7014s) TCP 192.168.1.30:50000 > 192.168.1.10:3527 SSENT (4.7100s) TCP 192.168.1.30:50000 > 192.168.1.10:4446 S输出本机接⼝: 输出检测到的接⼝列表和系统路由root@localhost ~]# nmap --iflist 192.168.1.10扫描多台主机: ⼀次性扫描多台⽬标主机,与⽹段扫描不相同.[root@localhost ~]# nmap -sP 192.168.1.10 192.168.1.20[root@localhost ~]# nmap -sP 192.168.1.10 192.168.1.20 192.168.1.30扫描时排除主机:nmap 10.0.1.161-162 --exclude 10.0.1.162 // 排除单个主机nmap 10.0.1.161-163 --exclude 10.0.1.162-163 // 排除连续主机nmap 10.0.1.161-163 --exclude 10.0.1.161,10.0.1.163 //排除分散主机nmap 10.0.1.161-163 --excludefile ex.txt // 排除⽂件⾥的主机控制扫描时间: 调整探测报⽂的时间间隔,防⽌在单⼀主机上等待时间过长.[root@localhost ~]# nmap --scan-delay 1 192.168.1.10[root@localhost ~]# nmap --max-scan-delay 1 192.168.1.10 // 表⽰最多等待1秒[root@localhost ~]# nmap --max-retries 1 192.168.1.10 // 数据包最多重传1次输出指定格式: 通过相关选项,可以让Nmap输出指定的⽂件格式.[root@localhost ~]# nmap -oX lyshark.xml 192.168.1.10 // 以XML格式输出扫描结果[root@localhost ~]# nmap -oN lyshark.log 192.168.1.10 // 以标准格式输出到⽂本[root@localhost ~]# nmap -oG lyshark.log 192.168.1.10 // 以Grep可识别的格式输出导⼊扫描⽂件: 从⼀个⽂件中导⼊IP地址,并进⾏扫描.[root@localhost ~]# cat lyshark.loglocalhost192.168.1.7[root@localhost ~]# nmap -iL lyshark.log### 防⽕墙的规避规避IDS检测: 通过设置时间模板(<Paranoid=0|Sneaky=1)的⽅式,来规避IDS的检测.[root@localhost ~]# nmap -T0 192.168.1.10[root@localhost ~]# nmap -T1 192.168.1.10报⽂分段探测: 将TCP头分段在⼏个包中,使得包过滤器、IDS以及其它⼯具的检测更加困难.[root@localhost ~]# nmap -f 192.168.1.10 // ⾃动分段[root@localhost ~]# nmap --mtu 4/8/16 192.168.1.10 // ⾃定义分段,必须是4的倍数使⽤诱饵绕过: 使⽤诱饵隐蔽扫描,此处也可⽤⾃⼰的真实IP作为诱饵.[root@localhost ~]# nmap -D 192.168.1.1 192.168.1.10### 使⽤扫描脚本Nmap不仅⽤于端⼝扫描,服务检测,其还具有强⼤的脚本功能,利⽤Nmap Script可以快速探测服务器,⼀般情况下,常⽤的扫描脚本会放在/usr/share/nmap/script⽬录下,并且脚本扩招名为*.nse后缀的,接下来将介绍最常⽤的扫描脚本.扫描WEB敏感⽬录: 通过使⽤--script=http-enum.nse可以扫描⽹站的敏感⽬录.[root@localhost ~]# nmap -p 80 --script=http-enum.nse Starting Nmap 6.40 ( ) at 2019-03-31 01:49 EDTNmap scan report for localhost (127.0.0.1)Host is up (0.000010s latency).Not shown: 995 closed portsPORT STATE SERVICE21/tcp open ftp22/tcp open ssh25/tcp open smtp80/tcp open http| http-enum:| /login.php: Possible admin folder| /robots.txt: Robots file| /config/: Potentially interesting folder w/ directory listing| /docs/: Potentially interesting folder w/ directory listing| /external/: Potentially interesting folder w/ directory listing|_ /icons/: Potentially interesting folder w/ directory listing3306/tcp open mysqlNmap done: 1 IP address (1 host up) scanned in 1.18 seconds绕开鉴权: 负责处理鉴权证书(绕开鉴权)的脚本,也可以作为检测部分应⽤弱⼝令.[root@localhost ~]# nmap --script=auth Starting Nmap 6.40 ( ) at 2019-03-30 23:16 EDTNmap scan report for localhost (127.0.0.1)Host is up (0.0000090s latency).Not shown: 995 closed portsPORT STATE SERVICE21/tcp open ftp| ftp-anon: Anonymous FTP login allowed (FTP code 230)|_drwxr-xr-x 2 0 0 6 Oct 30 19:45 pub22/tcp open ssh25/tcp open smtp| smtp-enum-users:|_ root80/tcp open http| http-domino-enum-passwords:|_ ERROR: No valid credentials were found3306/tcp open mysqlNmap done: 1 IP address (1 host up) scanned in 0.89 seconds默认脚本扫描: 脚本扫描,主要是搜集各种应⽤服务的信息,收集到后可再针对具体服务进⾏攻击.[root@localhost ~]# nmap --script=default Starting Nmap 6.40 ( ) at 2019-03-30 23:21 EDTNmap scan report for localhost (127.0.0.1)Host is up (0.000010s latency).Not shown: 995 closed portsPORT STATE SERVICE21/tcp open ftp| ftp-anon: Anonymous FTP login allowed (FTP code 230)|_drwxr-xr-x 2 0 0 6 Oct 30 19:45 pub22/tcp open ssh| ssh-hostkey: 2048 c2:89:44:fc:e3:1b:5a:65:a1:6e:11:34:73:6d:d5:04 (RSA)|_256 54:0e:d4:47:2f:b2:d4:2b:33:b6:d8:35:66:2d:a2:aa (ECDSA)3306/tcp open mysql| mysql-info: Protocol: 10| Version: 5.5.60-MariaDB| Thread ID: 10408| Status: Autocommit|_Salt: <D"y]F(2Nmap done: 1 IP address (1 host up) scanned in 1.06 seconds检测常见漏洞: 通过使⽤--script=luln,可以扫描⽹站的常见漏洞,以及⽹页的⽬录结构. [root@localhost ~]# nmap --script=vuln Starting Nmap 6.40 ( ) at 2019-03-30 23:24 EDTNmap scan report for localhost (127.0.0.1)Host is up (0.000017s latency).Not shown: 995 closed portsPORT STATE SERVICE21/tcp open ftp22/tcp open ssh25/tcp open smtp| smtp-vuln-cve2010-4344:|_ The SMTP server is not Exim: NOT VULNERABLE80/tcp open http| http-enum:| /login.php: Possible admin folder| /robots.txt: Robots file| /config/: Potentially interesting folder w/ directory listing| /docs/: Potentially interesting folder w/ directory listing| /external/: Potentially interesting folder w/ directory listing|_ /icons/: Potentially interesting folder w/ directory listing|_http-fileupload-exploiter:|_http-frontpage-login: false|_http-stored-xss: Couldn't find any stored XSS vulnerabilities.|_http-trace: TRACE is enabled3306/tcp open mysqlNmap done: 1 IP address (1 host up) scanned in 14.40 seconds内⽹服务探测: 通过使⽤--script=broadcast,可以实现在局域⽹内探查更多服务开启状况. [root@localhost ~]# nmap -n -p445 --script=broadcast 127.0.0.1Starting Nmap 6.40 ( ) at 2019-03-30 23:28 EDTPre-scan script results:| broadcast-dhcp-discover:| IP Offered: 192.168.1.14| Server Identifier: 192.168.1.1| Subnet Mask: 255.255.255.0| Router: 192.168.1.1|_ Domain Name Server: 192.168.1.1| broadcast-eigrp-discovery:|_ ERROR: Couldn't get an A.S value.| broadcast-listener:| ether| ARP Request| sender ip sender mac target ip| 192.168.1.1 43:72:23:04:56:21 192.168.1.2| 192.168.1.2 B4:8C:28:BE:4C:34 192.168.1.1| EIGRP Update........进⾏WhoIS查询: 通过使⽤--script whois模块,可以查询⽹站的简单信息.[root@localhost ~]# nmap --script whois Host script results:| whois: Record found at | inetnum: 61.135.0.0 - 61.135.255.255| netname: UNICOM-BJ| descr: China Unicom Beijing province network| country: CN| person: ChinaUnicom Hostmaster|_email: hqs-ipabuse@Nmap done: 1 IP address (1 host up) scanned in 4.76 seconds详细WhoIS解析: 利⽤第三⽅的数据库或资源,查询详细的WhoIS解析情况.[root@localhost ~]# nmap --script external Starting Nmap 6.40 ( ) at 2019-03-30 23:31 EDTNmap scan report for (61.135.169.125)Host is up (0.018s latency).|_http-robtex-shared-ns: ERROR: Script execution failed (use -d to debug)| ip-geolocation-geoplugin:| 61.135.169.125 ()| coordinates (lat,lon): 39.9288,116.3889|_ state: Beijing, China|_ip-geolocation-maxmind: ERROR: Script execution failed (use -d to debug)| whois: Record found at | inetnum: 61.135.0.0 - 61.135.255.255| netname: UNICOM-BJ| descr: China Unicom Beijing province network|_country: CN.....发现内⽹⽹关: 通过使⽤--script=broadcast-netbios-master-browser可以发现内⽹⽹关的地址. [root@localhost ~]# nmap --script=broadcast-netbios-master-browser 192.168.1.1Starting Nmap 6.40 ( ) at 2019-03-31 02:05 EDTPre-scan script results:| broadcast-netbios-master-browser:| ip server domain|_192.168.1.2 Web-Server WORKGROUPNmap scan report for 192.168.1.1Host is up (0.0011s latency).Not shown: 998 closed portsPORT STATE SERVICE80/tcp filtered http1900/tcp open upnpMAC Address: 42:1C:1B:E7:B1:B2 (TP-Link)发现WEB中Robots⽂件: 通过使⽤--script=http-robots.txt.nse可以检测到robots⽂件内容. [root@localhost scripts]# nmap --script=http-robots.txt.nse Starting Nmap 6.40 ( ) at 2019-03-31 02:12 EDTNmap scan report for (61.135.169.125)Host is up (0.019s latency).Other addresses for (not scanned): 61.135.169.121Not shown: 998 filtered portsPORT STATE SERVICE80/tcp open http| http-robots.txt: 9 disallowed entries| /baidu /s? /ulink? /link? /home/news/data/ /shifen/|_/homepage/ /cpro /443/tcp open https| http-robots.txt: 9 disallowed entries| /baidu /s? /ulink? /link? /home/news/data/ /shifen/|_/homepage/ /cpro /Nmap done: 1 IP address (1 host up) scanned in 5.06 seconds检查WEB服务器时间: 检查web服务器的当前时间.[root@localhost scripts]# nmap -p 443 --script http-date.nse Starting Nmap 6.40 ( ) at 2019-03-31 02:16 EDTNmap scan report for (61.135.169.121)Host is up (0.017s latency).Other addresses for (not scanned): 61.135.169.125PORT STATE SERVICE443/tcp open https|_http-date: Sun, 31 Mar 2019 06:16:53 GMT; 0s from local time.Nmap done: 1 IP address (1 host up) scanned in 0.27 seconds执⾏DOS攻击: dos攻击,对于处理能⼒较⼩的站点还挺好⽤的.[root@localhost ~]# nmap --script http-slowloris --max-parallelism 1000 Warning: Your max-parallelism (-M) option is extraordinarily high, which can hurt reliabilityStarting Nmap 6.40 ( ) at 2019-03-31 02:21 EDT检查DNS⼦域: 检查⽬标ns服务器是否允许传送,如果能,直接把⼦域拖出来就好了. [root@localhost scripts]# nmap -p 53 --script dns-zone-transfer.nse -v Starting Nmap 6.40 ( ) at 2019-03-31 02:28 EDTNSE: Loaded 1 scripts for scanning.NSE: Script Pre-scanning.Initiating Ping Scan at 02:28Scanning (61.135.169.121) [4 ports]Completed Ping Scan at 02:28, 0.02s elapsed (1 total hosts)Initiating Parallel DNS resolution of 1 host. at 02:28Completed Parallel DNS resolution of 1 host. at 02:28, 0.01s elapsedInitiating SYN Stealth Scan at 02:28Scanning (61.135.169.121) [1 port]Completed SYN Stealth Scan at 02:28, 0.20s elapsed (1 total ports)NSE: Script scanning 61.135.169.121.Nmap scan report for (61.135.169.121)Host is up (0.016s latency).Other addresses for (not scanned): 61.135.169.125PORT STATE SERVICE53/tcp filtered domainNSE: Script Post-scanning.Read data files from: /usr/bin/../share/nmapNmap done: 1 IP address (1 host up) scanned in 0.28 secondsRaw packets sent: 6 (240B) | Rcvd: 1 (28B)查询WEB旁站: 旁站查询,ip2hosts接⼝该接⼝似乎早已停⽤,如果想继续⽤,可⾃⾏到脚本⾥把接⼝部分的代码改掉.[root@localhost scripts]# nmap -p80 --script hostmap-ip2hosts.nse Starting Nmap 6.40 ( ) at 2019-03-31 02:29 EDTNmap scan report for (61.135.169.121)Host is up (0.017s latency).Other addresses for (not scanned): 61.135.169.125PORT STATE SERVICE80/tcp open httpHost script results:| hostmap-ip2hosts:|_ hosts: Error: could not GET /csv.php?ip=61.135.169.121Nmap done: 1 IP address (1 host up) scanned in 5.89 seconds### ⼝令爆破模块暴⼒破解DNS记录: 这⾥以破解百度的域名为例⼦,由于内容较多这⾥简化显⽰.[root@localhost scripts]# nmap --script=dns-brute.nse Starting Nmap 6.40 ( ) at 2019-03-31 03:19 EDTNmap scan report for (61.135.169.125)Host is up (0.018s latency).Other addresses for (not scanned): 61.135.169.121Not shown: 998 filtered portsPORT STATE SERVICE80/tcp open http443/tcp open httpsHost script results:| dns-brute:| DNS Brute-force hostnames| - 180.149.144.192| - 180.149.132.122| - 123.129.254.12|_ - 10.26.39.14Nmap done: 1 IP address (1 host up) scanned in 10.58 seconds内⽹VNC扫描: 通过使⽤脚本,检查VNC版本等⼀些敏感信息.[root@localhost ~]# nmap --script=realvnc-auth-bypass 127.0.0.1 #检查VNC版本[root@localhost ~]# nmap --script=vnc-auth 127.0.0.1 #检查VNC认证⽅式[root@localhost ~]# nmap --script=vnc-info 127.0.0.1 #获取VNC信息[root@localhost ~]# nmap --script=vnc-brute.nse --script-args=userdb=/user.txt,passdb=/pass.txt 127.0.0.1 #暴⼒破解VNC密码内⽹SMB扫描: 检查局域⽹中的Samba服务器,以及对服务器的暴⼒破解.[root@localhost ~]# nmap --script=smb-brute.nse 127.0.0.1 #简单尝试破解SMB服务[root@localhost ~]# nmap --script=smb-check-vulns.nse --script-args=unsafe=1 127.0.0.1 #SMB已知⼏个严重漏[root@localhost ~]# nmap --script=smb-brute.nse --script-args=userdb=/user.txt,passdb=/pass.txt 127.0.0.1 #通过传递字段⽂件,进⾏暴⼒破解[root@localhost ~]# nmap -p445 -n --script=smb-psexec --script-args=smbuser=admin,smbpass=1233 127.0.0.1 #查询主机⼀些敏感信息:nmap_service[root@localhost ~]# nmap -n -p445 --script=smb-enum-sessions.nse --script-args=smbuser=admin,smbpass=1233 127.0.0.1 #查看会话[root@localhost ~]# nmap -n -p445 --script=smb-os-discovery.nse --script-args=smbuser=admin,smbpass=1233 127.0.0.1 #查看系统信息MSSQL扫描: 检查局域⽹中的SQL Server服务器,以及对服务器的暴⼒破解.[root@localhost ~]# nmap -p1433 --script=ms-sql-brute --script-args=userdb=/var/passwd,passdb=/var/passwd 127.0.0.1 #暴⼒破解MSSQL密码[root@localhost ~]# nmap -p 1433 --script ms-sql-dump-hashes.nse --script-args ername=sa,mssql.password=sa 127.0.0.1 #dumphash值[root@localhost ~]# nmap -p 1433 --script ms-sql-xp-cmdshell --script-args ername=sa,mssql.password=sa,ms-sql-xp-cmdshell.cmd="net user" 192.168.137.4 xp_cmdshell #执⾏命令MYSQL扫描: 检查局域⽹中的MySQL服务器,以及对服务器的暴⼒破解.[root@localhost ~]# nmap -p3306 --script=mysql-empty-password.nse 127.0.0.1 #扫描root空⼝令[root@localhost ~]# nmap -p3306 --script=mysql-users.nse --script-args=mysqluser=root 127.0.0.1 #列出所有⽤户[root@localhost ~]# nmap -p3306 --script=mysql-brute.nse --script-args=userdb=/var/passwd,passdb=/var/passwd 127.0.0.1 #暴⼒破解MYSQL⼝令Oracle扫描: 检查局域⽹中的Oracle服务器,以及对服务器的暴⼒破解.[root@localhost ~]# nmap --script=oracle-sid-brute -p 1521-1560 127.0.0.1 #oracle sid扫描[root@localhost ~]# nmap --script oracle-brute -p 1521 --script-args oracle-brute.sid=ORCL,userdb=/var/passwd,passdb=/var/passwd 127.0.0.1 #oracle弱⼝令破解爆破Telnet:nmap -p 23 --script telnet-brute \--script-args userdb=myusers.lst,passdb=.mypwds.lst,telnet-brute.timeout=8s 192.168.1.103nmap --script=broadcast-netbios-master-browser 192.168.137.4 发现⽹关nmap -p 873 --script rsync-brute --script-args 'rsync-brute.module=www' 192.168.137.4 破解rsyncnmap --script informix-brute -p 9088 192.168.137.4 informix数据库破解nmap -p 5432 --script pgsql-brute 192.168.137.4 pgsql破解nmap -sU --script snmp-brute 192.168.137.4 snmp破解nmap -sV --script=telnet-brute 192.168.137.4 telnet破解nmap --script=http-vuln-cve2010-0738 --script-args 'http-vuln-cve2010-0738.paths={/path1/,/path2/}' <target> jboss autopwnnmap --script=http-methods.nse 192.168.137.4 检查http⽅法nmap --script http-slowloris --max-parallelism 400 192.168.137.4 dos攻击,对于处理能⼒较⼩的站点还挺好⽤的 'half-HTTP' connections nmap --script=samba-vuln-cve-2012-1182 -p 139 192.168.137.4nmap -iR 1000 -sS -PS80 -p 80 -oG nmap.txtNmap 变成漏扫使⽤1.去下载项⽬,并整个解压到nmap 的script⽬录下,然后执命令nmap -sV --script=vulscan/vulscan.nse#使⽤默认的库进⾏漏洞扫描nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=cve.csv [ip]#使⽤特定的库cve.csv扫描nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=exploitdb.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=securitytracker.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=xforce.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=scipvuldb.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=openvas.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=xforce.csv [ip]nmap -sV --script=vulscan/vulscan.nse --script-args vulscandb=osvdb.csv [ip]。

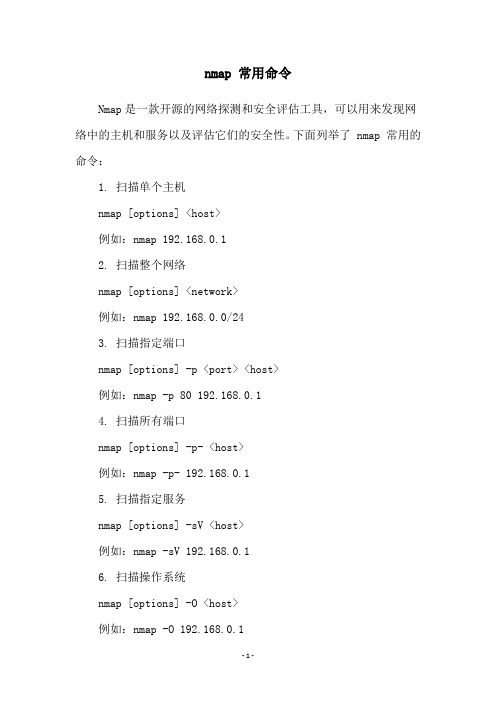

nmap 常用命令

nmap 常用命令

Nmap是一款开源的网络探测和安全评估工具,可以用来发现网络中的主机和服务以及评估它们的安全性。

下面列举了 nmap 常用的命令:

1. 扫描单个主机

nmap [options] <host>

例如:nmap 192.168.0.1

2. 扫描整个网络

nmap [options] <network>

例如:nmap 192.168.0.0/24

3. 扫描指定端口

nmap [options] -p <port> <host>

例如:nmap -p 80 192.168.0.1

4. 扫描所有端口

nmap [options] -p- <host>

例如:nmap -p- 192.168.0.1

5. 扫描指定服务

nmap [options] -sV <host>

例如:nmap -sV 192.168.0.1

6. 扫描操作系统

nmap [options] -O <host>

例如:nmap -O 192.168.0.1

7. 扫描漏洞

nmap [options] --script=<script> <host>

例如:nmap --script=vuln 192.168.0.1

8. 扫描速度

nmap [options] -T<0-5> <host>

例如:nmap -T4 192.168.0.1

以上是 nmap 常用的命令,有了这些命令的基础掌握,可以更加高效地使用 nmap 进行网络安全评估和探测。

nmap常用扫描命令

1、全面扫描namp –A <target>可以扫描指定IP或域名的所有端口及系统信息等,所需要时间较长2、ping扫描nmap –sP <target>进行ping扫描以后,显示在线的主机。

使用该扫描可以轻易的获取目标信心而不会被轻易发现。

默认情况下,namp会发送一个icmp回声请求和一个TCP报文到目标端口。

不会返回太多信息,扫描高效3、无ping扫描namp –P0<target>通常用于防火墙禁止进行ping的情况,依然可以找到正在运行的主机(可以穿有防火墙,避免被防火墙发现)4、ARPping扫描namp –D <target>达到使用诱饵进行ip欺骗的作用,会让主机误认为实在利用诱饵进行扫描,而不是真实的扫描,可以躲避防护墙和某些规则的限制,也可以达隐藏自己的目的5、WHOIS查询Namp –script whois <target>用来查询互联网中域名的ip地址以及所有者等信息的传输协议,whois通常使用tcp43端口6、ip反查nmap –sn –script hostmap-ip2hosts <target>查询有几个网站部署在同一个服务器上7、mysql列举数据库namp –p3306 –script mysql-databases –script-args mysqluser=root,mysqlpass=password <target>一直mysql账号,可以轻易夺取mysql所有数据库8、扫描web漏洞Namp –p80 –script http-stored-xss.nse <target>9、扫描后台打印机服务漏洞nmap –script smb-security-mode.nse –p445 <target>。

nmap 命令参数

nmap 命令参数1. 什么是nmap命令Nmap命令是一种网络探测工具,它可以帮助用户快速扫描网络中的主机,端口和服务,并识别潜在的安全漏洞。

2. nmap的基本语法nmap的基本语法非常简单。

只需在命令行中输入“nmap”命令,后跟待扫描的IP地址或主机名即可。

语法:nmap [选项] [<目标地址>]3. 常用的nmap命令参数以下是最常用的nmap命令参数:1. -sS-sS命令参数表示执行TCP SYN扫描。

它是用于检查指定主机的开放端口的最常用nmap参数之一。

此选项通过发送一个TCP SYN数据包来测试目标端口是否开放,如果目标端口响应,则告诉nmap端口是打开的。

2. -sU-sU命令参数表示执行UDP扫描。

这在许多情况下比TCP扫描更有用。

此选项通过向目标端口发送UDP包来扫描UDP端口。

需要注意的是,由于UDP是一种无连接的协议,因此在扫描UDP端口时,您可能会遇到一些问题。

3. -O-O命令参数表示对扫描的目标进行操作系统指纹识别。

这将让nmap尝试识别目标正在运行的操作系统类型和版本。

4. -sV-sV命令参数表示对目标执行版本探测。

它用于检测远程计算机上正在运行的服务的版本。

5. -A-A命令参数表示启用“Aggressive”模式的扫描。

这是一个综合型扫描,可以进行操作系统、服务以及版本探测。

此选项还将激活一些高级扫描技术,如脚本扫描。

6. -p-p命令参数表示仅扫描指定的端口或端口范围。

例如,“-p80”会扫描80端口,“-p1-65535”会扫描所有端口。

7. -T-T命令参数表示设置“时间模板”。

它是用于控制扫描速度和可靠性的参数。

-T选项提供了多个级别,其中0表示使用最小的扫描速度,5表示使用最快的扫描速度。

8. -v-v命令参数启用“详细模式”。

在此模式下,n-Map会输出扫描期间所有的活动记录。

9. -oN-oN命令参数是将扫描器结果输出到文件中。

nmap 命令参数

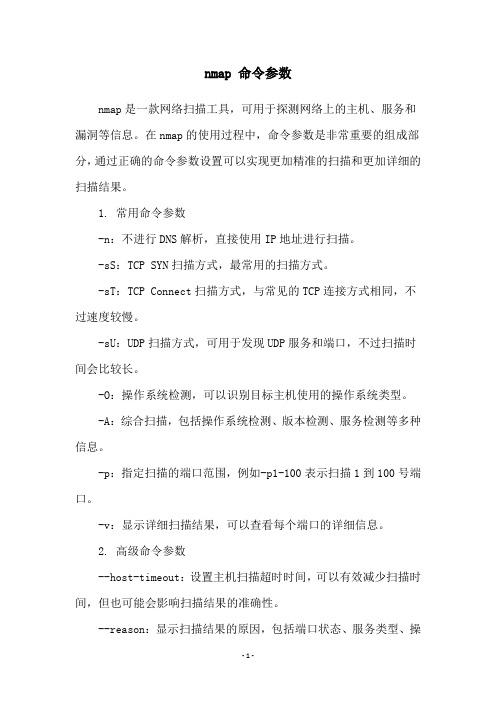

nmap 命令参数nmap是一款网络扫描工具,可用于探测网络上的主机、服务和漏洞等信息。

在nmap的使用过程中,命令参数是非常重要的组成部分,通过正确的命令参数设置可以实现更加精准的扫描和更加详细的扫描结果。

1. 常用命令参数-n:不进行DNS解析,直接使用IP地址进行扫描。

-sS:TCP SYN扫描方式,最常用的扫描方式。

-sT:TCP Connect扫描方式,与常见的TCP连接方式相同,不过速度较慢。

-sU:UDP扫描方式,可用于发现UDP服务和端口,不过扫描时间会比较长。

-O:操作系统检测,可以识别目标主机使用的操作系统类型。

-A:综合扫描,包括操作系统检测、版本检测、服务检测等多种信息。

-p:指定扫描的端口范围,例如-p1-100表示扫描1到100号端口。

-v:显示详细扫描结果,可以查看每个端口的详细信息。

2. 高级命令参数--host-timeout:设置主机扫描超时时间,可以有效减少扫描时间,但也可能会影响扫描结果的准确性。

--reason:显示扫描结果的原因,包括端口状态、服务类型、操作系统类型等。

--max-retries:设置扫描重试次数,可以提高扫描准确率,但也会增加扫描时间。

--traceroute:执行路由跟踪扫描,可以显示扫描过程中经过的路由器和主机。

--version-intensity:设置版本检测的强度,可以从0到9进行设置,数字越大,扫描结果越详细。

3. 实例nmap -sS 192.168.0.1-255 -p 80,443该命令表示进行TCP SYN扫描方式,扫描目标IP地址为192.168.0.1到192.168.0.255的主机,扫描80号和443号端口。

nmap -sU -p 53,69 192.168.1.1该命令表示进行UDP扫描方式,扫描目标IP地址为192.168.1.1的主机,扫描53号和69号端口。

总之,nmap的命令参数是非常重要的,不同的参数设置会影响扫描结果的准确性和速度。

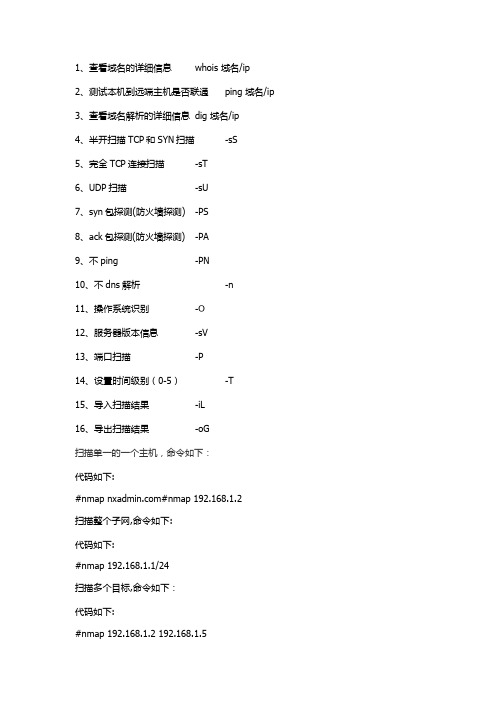

nmap常用命令

#nmap -sT 192.168.1.1

Udp scan(sU)顾名思义,这种扫描技术用来寻找目标主机打开的UDP端口.它不需要发送任何的SYN包,因为这种技术是针对UDP端口的。UDP扫描发送UDP数据包到目标主机,并等待响应,如果返回ICMP不可达的错误消息,说明端口是关闭的,如果得到正确的适当的回应,说明端口是开放的.

10、不dns解析-n

11、操作系统识别-O

12、服务器版本信息-sV

13、端口扫描-P

14、设置时间级别(0-5)-T

15、导入扫描结果-iL

16、导出扫描结果-oG

扫描单一的一个主机,命令如下:

代码如下:

#nmap #nmap 192.168.1.2

扫描整个子网,命令如下:

-sPpingBiblioteka 描:有时你只是想知道此时网络上哪些主机正在运行。通过向你指定的网络内的每个IP地址发送ICMPecho请求数据包,nmap就可以完成这项任务。如果主机正在运行就会作出响应。不幸的是,一些站点例如:阻塞ICMPecho请求数据包。然而,在默认的情况下nmap也能够向80端口发送TCPack包,如果你收到一个RST包,就表示主机正在运行。nmap使用的第三种技术是:发送一个SYN包,然后等待一个RST或者SYN/ACK包。对于非root用户,nmap使用connect()方法。在默认的情况下(root用户),nmap并行使用ICMP和ACK技术。注意,nmap在任何情况下都会进行ping扫描,只有目标主机处于运行状态,才会进行后续的扫描。如果你只是想知道目标主机是否运行,而不想进行其它扫描,才会用到这个选项。

想好通过Nmap准确的检测到远程操作系统是比较困难的,需要使用到Nmap的猜测功能选项,–osscan-guess猜测认为最接近目标的匹配操作系统类型。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

十条常用nmap命令行格式

1)获取远程主机的系统类型及开放端口

Get info about remote host ports and OS detection

nmap -sS -P0 -sV -O <target>

这里的 < target > 可以是单一 IP, 或主机名,或域名,或子网

-sS TCP SYN 扫描 (又称半开放,或隐身扫描)

-P0 允许你关闭 ICMP pings.

-sV 打开系统版本检测

-O 尝试识别远程操作系统

-sS TCP SYN scanning (also known as half-open, or stealth scanning) -P0 option allows you to switch off ICMP pings.

-sV option enables version detection

-O flag attempt to identify the remote operating system

Other option:

-A 同时启用操作系统指纹识别和版本检测

-A option enables both OS fingerprinting and version detection

-v use -v twice for more verbosity.

nmap -sS -P0 -A -v < target >

2)列出开放了指定端口的主机列表

Get list of servers with a specific port open

nmap -sT -p 80 -oG – 192.168.1.* | grep open

Change the -p argument for the port numb er. See “man nmap” for different ways to specify address ranges.

3)在网络寻找所有在线主机

4)

Find all active IP addresses in a network

nmap -sP 192.168.0.*

或者也可用以下命令:

nmap -sP 192.168.0.0/24

指定 subnet

4)Ping 指定范围内的 IP 地址

Ping a range of IP addresses

nmap -sP 192.168.1.100-254

nmap accepts a wide variety of addressing notation, multiple

targets/ranges, etc.

5)在某段子网上查找未占用的 IP

Find unused IPs on a given subnet

nmap -T4 -sP 192.168.2.0/24 && egrep "00:00:00:00:00:00" /proc/net/arp

6)在局域网上扫找 Conficker 蠕虫病毒

Scan for the Conficker virus on your LAN ect.

nmap -PN -T4 -p139,445 -n -v –script=smb-check-vulns –script-args safe=1 192.168.0.1-254

replace 192.168.0.1-256 with the IP’s you want to check.

7)扫描网络上的恶意接入点 rogue APs.

Scan Network for Rogue APs.

nmap -A -p1-85,113,443,8080-8100 -T4 –min-hostgroup 50 –max-rtt- timeout 2000 –initial-rtt-timeout 300 –max-retries 3 –host-timeout 20m –max-scan-delay 1000 -oA wapscan 10.0.0.0/8

I’ve used this scan to successfully find many rogue APs on a very, very large network.

8)使用诱饵扫描方法来扫描主机端口

Use a decoy while scanning ports to avoid getting caught by the sys admin

sudo nmap -sS 192.168.0.10 -D 192.168.0.2

Scan for open ports on the target device/computer (192.168.0.10) while setting up a decoy address (192.168.0.2). This will show the decoy ip address instead of your ip in targets security logs. Decoy address needs to be alive. Check the targets security log at /var/log/secure to make sure it worked.

9)为一个子网列出反向 DNS 记录

List of reverse DNS records for a subnet

nmap -R -sL 209.85.229.99/27 | awk '{if($3=="not")print"("$2") no PTR";else print$3" is "$2}' | grep '('

10)显示网络上共有多少台 Linux 及 Win 设备?

How Many Linux And Windows Devices Are On Your Network?

sudo nmap -F -O 192.168.1.1-255 | grep "Running: " > /tmp/os; echo "$(cat /tmp/os | grep Linux | wc -l) Linux device(s)"; echo "$(cat /tmp/os | grep Windows | wc -l) Window(s) devices"。