Linu系统安全配置基线

suse linux 系统安全配置十条

SUSE Linux系统安全配置十条SUSE由于其出色的性能和对安全较好的控制,吸引了很多企业级用户,目前在国内开始有大量的关键应用。

但这并不代表SUSE 在使用中就是安全的,SUSE里还有很多安全细节要注意。

本文就SUSE中的这些安全细节进行逐一介绍,为大家揭开每一个需要注意的地目录1. 补丁、SSH及其它 (3)2. 最小化xinetd (4)3. 最小化启动服务 (5)4. 内核优化 (8)5. 日志 (8)6. 文件权限许可 (9)7. 系统的管理、授权、认证 (10)8. 用户账户和环境 (12)9. 杀毒 (13)10. 其它安全配置 (14)1.补丁、SSH及其它1.1 补丁说明:每个补丁的更新都意味着这是一个安全漏洞,或是有其他严重的功能问题,但如果更新补丁则又可能导致系统的一些异常,甚至引起一些服务的瘫痪。

所以对于补丁的更新要慎重处理。

从实际的角度来说,有4种做法:1)是在刚装完系统之后立刻更新补丁,然后再上应用。

2)是通过外围防护手段来保护服务器,可以用防火墙、IPS之类的手段。

3)是在测试机上更新补丁。

不过值得注意的是,有些补丁带来的问题是隐性的,可能今天明天没问题,但后天出了问题,所以,观察的时间需要久一些。

4)如果你的SUSE服务器比较多,也可以通过NFS共享或者内部的FTP、HTTP服务来完成。

但FTP、HTTP又会带来另外的安全风险。

SUSE的补丁升级,需要去下载Novell 的新RPM。

RPM包的安装会有先有后,不过多数情况下,RPM会根据其依赖关系来处理。

另外,Novell也有一些在特殊情况下的提示,比如内核更新、C运行库等。

Novell 公司提供了一个强大的工具YaST,不过遗憾的是,YaST自身也不安全,有在线升级不安全临时文件建立漏洞。

加固方法:输入yast,在software中选择online update。

1.2 SSHSUSE上默认安装了OpenSSH,OpenSSH是目前比较流行并且免费的加密连接工具,但OpenSSH的低版本也存在不少安全漏洞,所以最好还是去下载最新版本的。

【安全等保】Linux服务器基线安全--干货

【安全等保】Linux服务器基线安全--⼲货业务标签:医院信息集成平台、互联⽹医院、互联⽹护理、慢性病随访技术标签:ESB、ETL+CDC、NLP、FaaS、SaaS、Hadoop、MicroService技术微信群:加微信:wonter 发送:技术Q医疗微信群:加微信:wonter 发送:医疗Q关注公众号查看⼀、系统安全基线1.1 系统登录弱⼝令**描述**若系统使⽤弱⼝令,存在极⼤的被恶意猜解⼊侵风险,需⽴即修复。

**加固建议**执⾏命令 `passwd [<user>]`,然后根据提⽰输⼊新⼝令完成修改,其中 `<user>` 为⽤户名,如果不输⼊则修改的是当前⽤户的⼝令。

⼝令应符合复杂性要求:1、长度8位以上2、包含以下四类字符中的三类字符:英⽂⼤写字母(A 到 Z)英⽂⼩写字母(a 到 z)10 个基本数字(0 到 9)⾮字母字符(例如 !、$、#、%、@、^、&)3、避免使⽤已公开的弱⼝令,如:abcd.1234 、admin@123等1.2 确保root是唯⼀的UID为0的帐户**描述**除`root`以外其他`UID`为`0`的⽤户都应该删除,或者为其分配新的`UID`**加固建议**除`root`以外其他`UID`为`0`的⽤户,都应该删除,或者为其分配新的`UID`查看命令:cat/etc/passwd| awk-F: '($3 == 0) { print $1 }'|grep-v'^root$'1.3 开启地址空间布局随机化**描述**它将进程的内存空间地址随机化来增⼤⼊侵者预测⽬的地址难度,从⽽降低进程被成功⼊侵的风险**加固建议**在`/etc/sysctl.conf`或`/etc/sysctl.d/*`⽂件中设置以下参数:kernel.randomize_va_space = 2执⾏命令:sysctl -w kernel.randomize_va_space=21.4 设置⽤户权限配置⽂件的权限**描述**设置⽤户权限配置⽂件的权限**加固建议**执⾏以下5条命令chown root:root /etc/passwd/etc/shadow/etc/group/etc/gshadowchmod0644 /etc/groupchmod0644 /etc/passwdchmod0400 /etc/shadowchmod0400 /etc/gshadow1.5 访问控制配置⽂件的权限设置**描述**访问控制配置⽂件的权限设置**加固建议**运⾏以下4条命令:chown root:root /etc/hosts.allowchown root:root /etc/hosts.denychmod644 /etc/hosts.denychmod644 /etc/hosts.allow如果您是`redhat8`⽤户chown root:root /etc/ssh/sshd_configchmod600 /etc/ssh/sshd_config1.6 确保SSH LogLevel设置为INFO**描述**确保`SSH LogLevel`设置为`INFO`,记录登录和注销活动**加固建议**编辑 `/etc/ssh/sshd_config` ⽂件以按如下⽅式设置参数(取消注释):LogLevel INFO1.7 确保rsyslog服务已启⽤安全审计**描述**确保`rsyslog`服务已启⽤,记录⽇志⽤于审计**加固建议**运⾏以下命令启⽤`rsyslog`服务:systemctl enable rsyslogsystemctl start rsyslog1.8 确保SSH MaxAuthTries设置为3到6之间**描述**设置较低的`Max AuthTrimes`参数将降低`SSH`服务器被暴⼒攻击成功的风险。

linux系统安全基线

linux系统安全基线Linux系统安全基线是指在构建和维护Linux操作系统时,按照一系列预定义的安全措施和规范来实施的一种最佳实践。

它主要是为了减少系统遭受恶意攻击的概率,保护系统的机密性、完整性和可用性。

本文将详细阐述Linux系统安全基线涉及的各个方面,并一步一步回答有关问题。

第一步:建立访问控制机制首先,我们需要建立合理的访问控制机制来限制用户的权限。

这可以通过为每个用户分配适当的权限级别和角色来实现。

例如,管理员账户应该具有最高的权限,而普通用户账户只能执行有限的操作。

此外,应该禁用不必要的账户,并定期审计所有账户和权限。

问题1:为什么建立访问控制机制是Linux系统安全基线的重要组成部分?答:建立访问控制机制可以限制用户的权限,避免未经授权的访问和滥用系统权限,从而提高系统的安全性。

问题2:如何建立访问控制机制?答:建立访问控制机制可以通过分配适当的权限级别和角色给每个用户来实现,同时禁用不必要的账户,并定期审计账户和权限。

第二步:加强系统密码策略系统密码是保护用户账户和系统数据的重要屏障,因此需要加强密码策略。

这包括要求用户使用强密码、定期更新密码、限制密码尝试次数等。

此外,为了避免密码泄露和未经授权的访问,应该启用多因素身份验证。

问题3:为什么加强系统密码策略是Linux系统安全基线的重要组成部分?答:加强系统密码策略可以提高账户和系统数据的安全性,避免密码泄露和未经授权的访问。

问题4:如何加强系统密码策略?答:加强系统密码策略可以通过要求用户使用强密码、定期更新密码、启用密码复杂性检查、限制密码尝试次数等方式来实现。

第三步:更新和修补系统Linux系统安全基线要求及时更新和修补系统以纠正已知的漏洞和安全问题。

这涉及到定期更新操作系统和软件包,并及时应用安全补丁。

此外,应该禁用不必要的服务和端口,以减少攻击面。

问题5:为什么更新和修补系统是Linux系统安全基线的重要组成部分?答:更新和修补系统可以修复已知的漏洞和安全问题,减少系统受攻击的风险。

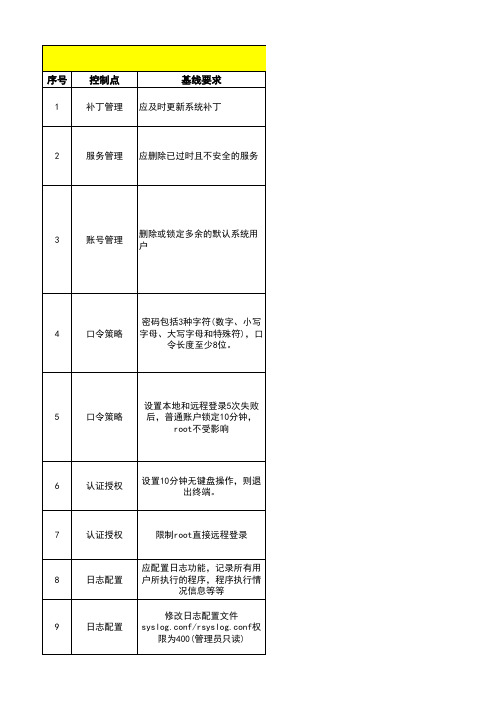

操作系统安全基线

序号控制点基线要求1补丁管理应及时更新系统补丁2服务管理应删除已过时且不安全的服务3账号管理删除或锁定多余的默认系统用户4口令策略密码包括3种字符(数字、小写字母、大写字母和特殊符),口令长度至少8位。

5口令策略设置本地和远程登录5次失败后,普通账户锁定10分钟,root不受影响6认证授权设置10分钟无键盘操作,则退出终端。

7认证授权限制root直接远程登录8日志配置应配置日志功能,记录所有用户所执行的程序,程序执行情况信息等等9日志配置修改日志配置文件syslog.conf/rsyslog.conf权限为400(管理员只读)10协议安全使用SSH等相对安全的加密协议进行远程连接11操作安全记录bash命令历史记录12权限设置对重要的口令文件权限进行限制,防止恶意修改13权限设置拒绝系统默认的系统帐号使用ftp服务linux类基线:共13项,适用于centos 7+(注意:部分配置完成后需要重操作指南根据组织的信息安全策略要求,为系统安装系统安全补丁检测以下服务是不是运行中,若不需要以下服务,则删除服务:telnet . rsh . NIS . TFTP . Talk . chargen-dgram . daytime-dgram .echo-dgram . tcpmux-server若不需要以下系统默认账户,建议删除或锁定:adm . lp . mail . uucp . operator . games . gopher . ftp . nobody . rpm . dbus. avahi . mailnull . smmsp . nscd . vcsa . rpc . rpcuser . nfsnobody . sshd .pcap . ntp .haldaemon . distcache . apache . webalizer . squid . xfs .gdmsabayon . named删除用户:#userdel username;锁定用户:1.修改/etc/shadow文件,用户名后的第一个冒号后加一个感叹号"!"2.将/etc/passwd文件中的shell域设置成/bin/nologin#vi /etc/security/pwquality.confminlen = 8 密码至少8位minclass = 3 至少3种字符指定当本地用户登陆失败次数等于或者大于允许的重试次数则账号被锁定:1.本地登录失败锁定:#vi /etc/pam.d/system-auth 在第2行添加:auth required pam_tally2.so deny=5 unlock_time=600 no_lock_time2.远程登录失败锁定:#vi /etc/pam.d/sshd 在第2行添加:auth required pam_tally2.so deny=5 unlock_time=600 no_lock_time#vim /etc/ssh/sshd_config将"#ClientAliveInterval 0"更改为"ClientAliveInterval 600"重启SSH服务:service sshd restart#vi /etc/ssh/sshd_config将"PermitRootLogin yes"改为"PermitRootLogin no"重启SSH服务:service sshd restartaccton默认是不开启,需要先创建记录文件再开启:#touch /var/log/pacct 创建记录文件#accton /var/log/pacct 开启并记录信息(#accton off 关闭)1.centos6以前版本#chmod 400 /etc/syslog.conf2.centos7+版本#chmod 400 /etc/rsyslog.conf#/etc/init.d/sshd start 启动SSH#/etc/init.d/sshd stop 停止SSH#/etc/init.d/sshd status 查看运行状态#chkconfig --level 2345 sshd on 设置开机启动1).#vi /etc/profile 在底部添加以下代码:#------------------------------------------#historyHISTFILESIZE=4096HISTSIZE=4096USER_IP=`who -u am i 2>/dev/null| awk '{print $NF}'|sed -e 's/[()]//g'` if [ -z $USER_IP ]thenUSER_IP=`hostname`fiHISTTIMEFORMAT="[%F %T] [`whoami`: $USER_IP] "export HISTTIMEFORMAT#------------------------------------------2).#source /etc/profile 重新加载配置文件对/etc/passwd、/etc/shadow、/etc/ group进行以下权限配置:#chown root:/etc/passwd /etc/shadow /etc/group#chmod 644 /etc/passwd /etc/group#chmod 400 /etc/shadow1).#touch /etc/ftpusers 创建文件2).#chmod 644 /etc/ftpusers 配置访问限制3).vi /etc/ftpusers 将不使用的系统默认账户添加进文件里rootdaemonsysy...需要重启服务/系统)检测方法1、 判定条件服务器不存在中高危漏洞。

Linux系统安全系统配置基线

Linux系统安全配置基线

目录

第1章概述 (1)

1.1目的 (1)

1.2适用范围 (1)

1.3适用版本 (1)

第2章安装前准备工作 (1)

2.1需准备的光盘 (1)

第3章操作系统的基本安装 (1)

3.1基本安装 (1)

第4章账号管理、认证授权 (2)

4.1账号 (2)

4.1.1用户口令设置 (2)

4.1.2检查是否存在除root之外UID为0的用户 (3)

4.1.3检查多余账户 (3)

4.1.4分配账户 (3)

4.1.5账号锁定 (4)

4.1.6检查账户权限 (5)

4.2认证 (5)

4.2.1远程连接的安全性配置 (5)

4.2.2限制ssh连接的IP配置 (5)

4.2.3用户的umask安全配置 (6)

4.2.4查找未授权的SUID/SGID文件 (7)

4.2.5检查任何人都有写权限的目录 (7)

4.2.6查找任何人都有写权限的文件 (8)

4.2.7检查没有属主的文件 (8)

4.2.8检查异常隐含文件 (9)

第5章日志审计 (10)

5.1日志 (10)

5.1.1syslog登录事件记录 (10)

5.2审计 (10)

5.2.1Syslog.conf的配置审核 (10)

5.2.2日志增强 (11)

5.2.3syslog系统事件审计 (11)

第6章其他配置操作 (12)

6.1系统状态 (12)

6.1.1系统超时注销 (12)

6.2L INUX服务 (12)

6.2.1禁用不必要服务 (12)

第7章持续改进 (13)。

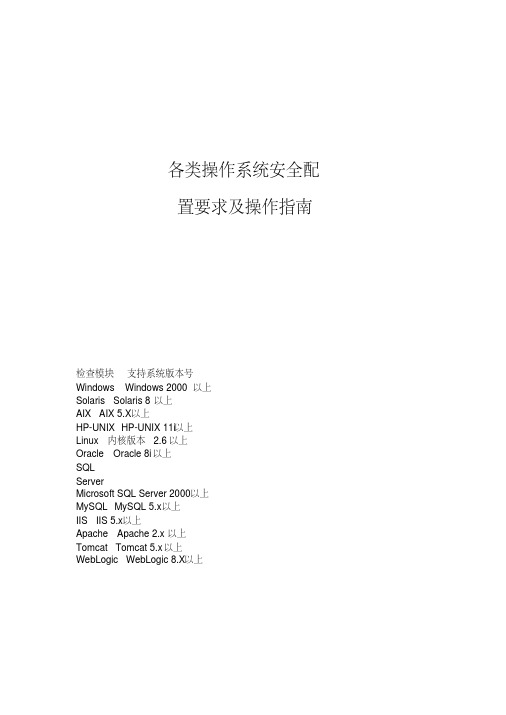

各类操作系统安全基线配置及操作指南

置要求及操作指南

检查模块 支持系统版本号 Windows Windows 2000 以上 Solaris Solaris 8 以上 AIX AIX 5.X以上 HP-UNIX HP-UNIX 11i以上 Linux 内核版本 2.6 以上 Oracle Oracle 8i 以上 SQL Server Microsoft SQL Server 2000以上 MySQL MySQL 5.x以上 IIS IIS 5.x以上 Apache Apache 2.x 以上 Tomcat Tomcat 5.x 以上 WebLogic WebLogic 8.X以上

Windows 操作系统 安全配置要求及操作指南

I

目录

目

录 ..................................................................... I

前

言 .................................................................... II

4 安全配置要求 ............................................................... 2

4.1 账号 ..................................................................... 2

4.2 口令 编号: 1 要求内容 密码长度要求:最少 8 位 密码复杂度要求:至少包含以下四种类别的字符中的三种: z 英语大写字母 A, B, C, , Z z 英语小写字母 a, b, c, , z z 阿拉伯数字 0, 1, 2, , 9 z 非字母数字字符,如标点符号, @, #, $, %, &, *等

主机安全 - Linux操作系统基线检查指导书1.0版

1)在root权限下,使用命令

#cat /etc/pam.d/system-auth

查看该配置文件的内容,记录system-auth配置文件中的登录失败处理、限制非法登录次数和自动退出结束会话的配置项。

2)测试:

根据使用的登录失败处理方式,采用如下测试方法进行测试:

a)以超过系统规定的非法登陆次数登录操作系统,观察反应;

#cat /etc/audit/audit.rules

中是否准确记录日期和时间、类型、主体标识、客体标识、事件的结果等

审计记录包括事件的日期、时间、类型、主体标识、客体标识和结果等内容。

d)应能够根据记录数据进行分析,并生成审计报表;

手工检查:

1)检查audit日志文件,需要根据syslog.conf的定义查看对应的日志文件,确认是否记录了必要的审计要素;

2)若有第三方审计工具或系统,则查看其审计日志是否包括必要的审计要素;

3)检查审计日志记录、分析、生成报表情况。

能定期生成审计报表并包含必要审计要素。

e)应保护审计进程,避免受到未预期的中断;

检查:

检查对审计进程监控和保护的措施。

对审计进程已采取相关保护措施。

f)应保护审计记录,避免受到未预期的删除、修改或覆盖等。

检查:

要有哪些角色、每个角色的权限是否相互制约、每个系统用户是否被赋予相应的角色。

系统管理员、安全管理员、安全审计员由不同的人员和用户担当。至少应该有系统管理员和安全管理员,安全审计员在有第三方审计工具时可以不要求。

c)应实现操作系统和数据库系统特权用户的权限分离;

检查:

结合系统管理员的组成情况,判断是否实现了该项要求。

审计功能已开启,包括:用户的添加和删除、审计功能的启动和关闭、审计策略的调整、权限变更、系统资源的异常使用、重要的系统操作(如用户登录、退出)等设置。

linux安全基线是指一系列的安全措施和配置规则

linux安全基线是指一系列的安全措施和配置规则,旨在保护Linux操作系统免受各种安全威胁的影响。

那么,如何建立一个强大且有效的Linux安全基线呢?A secure Linux baseline refers to a set of security measures and configuration rules designed to protect the Linux operating system from various security threats. It is crucial for organizations and individuals to establish a robust and effective Linux security baseline in order to safeguard sensitive data, maintain system integrity, and prevent unauthorized access.一个强大的Linux安全基线应该从以下几个方面进行考虑和配置。

首先是操作系统的硬化。

这意味着禁用不必要的服务和功能,删除或禁用不安全或过时的软件包,并确保操作系统及其组件都是最新版本。

应该启用防火墙,并正确配置网络访问控制列表(ACL)以限制对系统的访问。

其次是访问控制和用户权限管理。

建议通过创建复杂且强密码以及实施密码策略来加固用户账户。

使用SSH密钥认证来替代密码登录,并实施多因素身份验证来提高系统安全性。

另外,限制root用户访问并采取适当措施限制普通用户的特权。

还有文件和目录权限设置。

应该采用最小权限原则,并为每个用户和角色分配最小的权限集合。

同时,定期审核文件和目录权限,确保只有授权的用户或角色能够访问敏感文件和目录。

加密与数据保护也是一个重要的考虑因素。

建议使用可信任的加密算法来保护存储在系统中的敏感数据,并采取备份和恢复策略以应对可能的数据丢失情况。

Linux操作系统安全基线要求评估检测表

adm/lp/sync/shutdown/halt/news/uucp/operator/ games /gopher

同时应该检查是否对所有用户授予了合理的shell。

2、检查/etc/passwd文件属性设置是否为644

3、检查/etc/shadow文件属性设置是否为600

[root@linux]# find / -type d \( -perm -2 –o –perm –20 \ ) –exec ls –ldg {} \;

15

没有属主的文件

定位系统中没有属主的文件用下面的命令:

[root@linux]# find / -nouser -o -nogroup

注意:不用管“/dev”目录下的那些文件。

CONSOLE=/dev/tty01

7

检查是否存在除root之外UID为0的用户

执行:awk -F: '($3 == 0) { print $1 }' /etc/passwd

8

root用户环境变量的安全性

执行:echo $PATH | egrep '(^|:)(\.|:|$)',检查是否包含父目录,

10

远程连接的安全性配置

执行:find / -name .netrc,检查系统中是否有.netrc文件,

执行:find / -name .rhosts,检查系统中是否有.rhosts文件

11

用户的umask安全配置

执行:more /etc/profile more /etc/csh.login more /etc/csh.cshrc more /etc/bashrc检查是否包含umask值

find/\( -perm -04000 -o -perm -02000 \) -type f -xdev -print

linux系统安全配置基线

linux系统安全配置基线Linux系统的安全配置基线是指为了保护系统免受各种威胁和攻击,所采取的一系列配置措施和安全策略。

一个良好的安全配置基线可以有效减少系统被攻击的风险,并保护系统的机密性、完整性和可用性。

以下是一些常见的Linux系统安全配置基线措施:1.更新和升级软件:定期更新和升级操作系统和软件包,以获取最新的安全补丁和修复漏洞。

2.禁用不必要的服务和端口:关闭不需要的网络服务和端口,只保留必要的服务,以减少系统暴露在外部的风险。

3.配置强密码策略:设置密码复杂性和长度要求,包括大写字母、小写字母、数字和特殊字符的组合,并定期要求密码更换。

4.设置账户锁定策略:在一定的登录尝试失败次数后,锁定用户账户,以防止恶意破解密码。

5.使用防火墙:配置和启用系统防火墙,限制进入和离开系统的网络连接,只允许必要的通信。

6.禁用root远程登录:禁止root账户通过SSH远程登录系统,使用普通用户登录后再通过su或sudo提升权限。

7.文件和目录权限设置:将敏感文件和目录设置为只有root用户或授权用户可读写,限制其他用户的访问权限。

8.定期备份数据:定期备份系统数据和配置,以防止数据丢失或系统故障时能够恢复系统。

9.启用日志记录:启用系统的日志记录功能,并定期检查和分析日志文件,及时发现异常行为和攻击行为。

10.安装和配置入侵检测系统(IDS):通过安装和配置IDS,可以实时监控系统的网络流量和行为,并发现潜在的入侵行为。

11.限制物理访问:对于物理服务器,限制只有授权人员可以访问服务器,并监控系统进出的人员和设备。

12.安全审计和漏洞扫描:定期进行安全审计和漏洞扫描,发现系统中的安全隐患和漏洞,并及时修复。

13.加密通信:通过使用SSL / TLS等加密协议,保障网络通信的机密性和完整性。

14.安装安全软件和工具:安装合适的安全软件和工具,如防病毒软件、入侵检测系统、防火墙等,增强系统的安全性。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

#chmod 700~auditor#修改用户主目录权限,确保只有该用户可以读写

#vi /etc/passwd注释掉不用的账户auditor #停用不用的账户

基线符合性判定依据

1、判定条件

用新建的用户登陆系统成功,可以做常用的操作,用户不能访问其他用户的主目录。

2、检测操作

用不同用户登陆,检查用户主目录的权

备注

4.1.5

安全基线项目名称

操作系统Linuxr认证失败锁定要求项

安全基线项说明

设置帐号在3次连续尝试认证失败后锁定,锁定时间为1分钟,避免用户口令被暴力破解。

检测操作步骤

1、参考配置操作

建立/var/log/faillog文件并设置权限

#touch/var/log/faillog

安全基线项说明

帐号与口令-检查是否存在如下不必要账户:lp, sync, shutdown, halt, news, uucp, operator, games, gopher等,

检测操作步骤

执行:cat /etc/passwd

如果不使用,用以下命令进行删除。

#delusertest01

基线符合性判定依据

基线符合性判定依据

无特殊应用情况下,如发现上述账户,则低于安全要求。

备注

4.2

4.2.1

安全基线项目名称

操作系统Linux远程连接安全基线要求项

安全基线项说明

帐号与口令-远程连接的安全性配置

检测操作步骤

执行:find / -name rc,检查系统中是否有rc文件;

执行:find / -name .rhosts,检查系统中是否有.rhosts文件

建议设置用户的默认umask=077

4.2.4

安全基线项目名称

操作系统Linux SUID/SGID文件安全基线要求项

安全基线项说明

文件系统-查找未授权的SUID/SGID文件

检测操作步骤

用下面的命令查找系统中所有的SUID和SGID程序,执行:

for PART in `grep -v ^# /etc/fstab | awk '($6 != "0") {print $2 }'`; do

find $PART -nouser -o -nogroup -print

done

注意:不用管“/dev”目录下的那些文件

基线符合性判定依据

若返回值非空,则低于安全要求。

备注

补充操作说明

发现没有属主的文件往往就意味着有黑客入侵你的系统了。不能允许没有属主的文件存在。如果在系统中发现了没有属主的文件或目录,先查看它的完整性,如果一切正常,给它一个属主。有时候卸载程序可能会出现一些没有属主的文件或目录,在这种情况下可以把这些文件和目录删除掉。

Done

基线符合性判定依据

若返回值非空,则低于安全要求。

备注

4.2.7

安全基线项目名称

操作系统Linux文件所有权安全基线要求项

安全基线项说明

文件系统-检查没有属主的文件

检测操作步骤

定位系统中没有属主的文件用下面的命令:

for PART in `grep -v ^# /etc/fstab | awk '($6 != "0") {print $2 }'`; do

如发现上述账户,则低于安全要求。如主机存在gnone,则需要保留games账号

备注

4.1.4

安全基线项目名称

操作系统Linux账户策略安全基线要求项

安全基线项说明

给不同的用户分配不同的帐号,避免多个用户共享帐号。

至少分配root,auditor,operator角色。

检测操作步骤

1、参考配置操作

#useraddauditor#新建帐号

安全基线项说明

帐号与口令-用户的umask安全配置

检测操作步骤

执行:more /etc/profile more /etc/ more /etc/ more /etc/bashrc检查是否包含umask值

基线符合性判定依据

umask值是默认的,则低于安全要求。

备注

补充操作说明:vi /etc/profile

操作系统Linux目录写权限安全基线要求项

安全基线项说明

文件系统-检查任何人都有写权限的目录

检测操作步骤

在系统中定位任何人都有写权限的目录用下面的命令:

for PART in `awk '($3 == "ext2" || $3 == "ext3") \

{ print $2 }' /etc/fstab`; do

检测操作步骤

在系统中定位任何人都有写权限的文件用下面的命令:

for PART in `grep -v ^# /etc/fstab | awk '($6 != "0") {print $2 }'`; do

find $PART -xdev -type f \( -perm -0002 -a ! -perm -1000 \) -print

2、执行:more /etc/login,检查

PASS_MIN_LEN 12

PASS_MAX_DAYS 90

PASS_WARN_AGE 7

3、执行:awk -F: '($2 == "") { print $1 }' /etc/shadow,检查是否存在空口令账号

4、编辑/etc/system-auth文件,将

2、检测操作

chkconfig --listauditd

用aureport、ausearch查看审计日志。

备注

5.2.2

安全基线项目名称

操作系统Linux日志增强要求项

安全基线项说明

使messages只可追加,使轮循的messages文件不可更改,从而防止非法访问目录或者删除日志的操作

检测操作步骤

执行命令:

4.2.8

安全基线项目名称

操作系统Linux隐含文件安全基线要求项

安全基线项说明

文件系统-检查异常隐含文件

检测操作步骤

用“find”程序可以查找到这些隐含文件。例如:

# find / -name ".. *" -print –xdev

# find / -name "…*" -print -xdev | cat -v

操作系统Linux登录审计安全基线要求项

第4章

4.1

4.1.1

安全基线项目名称

操作系统Linux用户口令安全基线要求项

安全基线项说明

帐号与口令-用户口令设置,配置用户口令强度检查达到12位,要求用户口令包括数字、小写字母、大写字母和特殊符号4类中至少2类。

检测操作步骤

1、询问管理员是否存在如下类似的简单用户密码配置,比如:

root/root, test/test, root/root1234

Chattr +a /var/log/messages

Chattr +i/var/log/messages.*

Chattr +i/etc/shadow

Chattr +i/etc/passwd

Chattr +i/etc/group

基线符合性判定依据

使用lsattr判断属性

备注

5.2.3

安全基线项目名称

第5章

5.1

5.1.1

安全基线项目名称

操作系统Linux登录审计安全基线要求项

安全基线项说明

日志审计-syslog登录事件记录

检测操作步骤

执行命令:more /etc/

查看参数authpriv值

Authpriv.* /var/log/secure

基线符合性判定依据

若未对所有登录事件都记录,则低于安全要求。

执行:awk -F: '($3 == 0) { print $1 }' /etc/passwd

基线符合性判定依据

返回值包括“root”以外的条目,则低于安全要求。

备注

补充操作说明

UID为0的任何用户都拥有系统的最高特权,保证只有root用户的UID为0

4.1.3

安全基线项目名称

操作系统Linux无用账户策略安全基线要求项

基线符合性判定依据

返回值包含以上条件,则低于安全要求。

备注

补充操作说明

如无必要,删除这两个文件

4.2.2

安全基线项目名称

操作系统Linux远程连接安全基线要求项

安全基线项说明

配置tcp_wrappers,限制允许远程登陆系统的IP范围。

检测操作步骤

1、参考配置操作

编辑/etc/

添加

sshd:ALL

编辑/etc/

添加

sshd: #允许0网段远程登陆

sshd: #允许0网段远程登陆

基线符合性判定依据

1、判定条件

只有网管网段可以ssh登陆系统。

2、检测操作

cat /etc/

cat /etc/

备注

对于不需要sshd服务的无需配置该项。

中心机房以外的服务器管理,暂时不做源地址限制。

4.2.3

安全基线项目名称

操作系统Linux用户umask安全基线要求项

#chmod 600/var/log/faillog

编辑/etc/system-auth文件,在

auth required

后面添加

auth required onerr=fail deny=3unlock_time=60