华为思科设备RADIUS配置教程

搭建radius服务器(2024)

引言概述:在网络管理和安全领域,Radius (RemoteAuthenticationDialInUserService)服务器是一种用于认证、授权和计费的协议。

它可以帮助组织有效地管理网络用户的访问,并提供安全可靠的认证机制。

搭建Radius服务器是一项重要的任务,本文将详细介绍搭建Radius服务器的步骤和一些注意事项。

正文内容:1.确定服务器需求a.确定您的网络环境中是否需要Radius服务器。

如果您有大量用户需要认证和授权访问网络资源,Radius服务器将成为必不可少的工具。

b.考虑您的网络规模和性能需求,以确定是否需要单独的物理服务器或虚拟服务器来运行Radius服务。

2.选择合适的Radius服务器软件a.有多种Radius服务器软件可供选择,如FreeRADIUS、MicrosoftIAS、CiscoSecureACS等。

根据您的特定需求和预算,在这些选项中选择一个最合适的服务器软件。

b.考虑软件的功能和特性,例如支持的认证方法、计费功能、日志功能等。

3.安装和配置Radius服务器软件a.安装选定的Radius服务器软件,并确保它与您的操作系统和其他网络设备兼容。

b.进行服务器的基本配置,包括设置服务器名称、IP地质、监听端口等。

c.配置认证和授权方法,例如使用用户名/密码、证书、OTP 等。

d.设置计费和日志功能,以便记录用户的访问和使用情况。

4.集成Radius服务器与其他网络设备a.配置网络设备(例如交换机、无线接入点)以使用Radius服务器进行认证和授权。

b.确保网络设备与Radius服务器之间的通信正常,并测试认证和授权功能是否正常工作。

c.配置Radius服务器以与目标网络设备进行通信,例如设置共享密钥或证书。

5.安全和监控a.配置适当的安全措施,例如使用SSL/TLS加密通信、限制访问Radius服务器的IP地质等。

b.监控Radius服务器的性能和日志,检测异常活动和可能的安全威胁。

RADIUS认证网络-交换机配置教程

RADIUS 认证网络

RADIUS 认证网络 华为交换机端配置

教 程

2010 年 9 月 河南南阳

1

RADIUS 认证网络 网络结构: 华为交换机-linux 主机,如图所示: 图中:服ห้องสมุดไป่ตู้器地址:192.168.1.13

华为交换机日志服务器_华为交换机与Cisco,ISE服务器对接教程

竭诚为您提供优质的服务,优质的文档,谢谢阅读/双击去除华为交换机日志服务器_华为交换机与Cisco,ISE服务器对接教程你还在为不知道华为交换机与ciscoIse服务器对接方法而烦恼么?接下来是小编为大家收集的华为交换机与ciscoIse服务器对接教程,希望能帮到大家。

华为交换机与ciscoIse服务器对接教程方法本案例以授权AcL和动态VLAN为例,简单介绍如何通过ciscoIdentityservicesengine(Ise)服务器实现为终端用户授权。

l授权AcL分为两类:−AcL描述信息:服务器上配置了AcL描述信息授权功能,则授权信息中含有AcL的描述信息。

设备端根据服务器授权的AcL描述信息匹配上相应的AcL规则,对用户权限进行控制。

其中设备上需要配置AcL编号、对应的描述信息和AcL 规则。

使用rADIus标准属性:(011)Filter-Id。

−动态AcL:服务器向设备授权该AcL中的规则,用户能够访问AcL所包括的网络资源,AcL及AcL规则需要在服务器上配置。

设备上不需要配置对应的AcL。

使用华为rADIus私有属性:(26-82)hw-Data-Filter。

l动态VLAN:服务器上配置了动态VLAN下发功能,则授权信息中含有下发的VLAN属性,设备端在接收到下发的VLAN属性后,会将用户所属的VLAN修改为下发VLAN。

动态VLAN可以通过VLANID和VLAN的描述信息下发。

授权下发的VLAN并不改变接口的配置,也不影响接口的配置。

但是,授权下发的VLAN的优先级高于用户配置的VLAN,即通过认证后起作用的VLAN是授权下发的VLAN,用户配置的VLAN在用户下线后生效。

动态VLAN下发,使用了以下rADIus标准属性:−(064)Tunnel-Type(必须指定为VLAN,或数值13)−(065)Tunnel-medium-Type(必须指定为802,或数值6)−(081)Tunnel-private-group-ID(可以是VLANID或VLAN名称)要通过rADIus服务器正确下发VLAN属性,以上三个属性必须同时使用,而且Tunnel-Type及Tunnel-medium-Type 两个属性的值必须是指定的值。

网络技术之RADUIS 配置

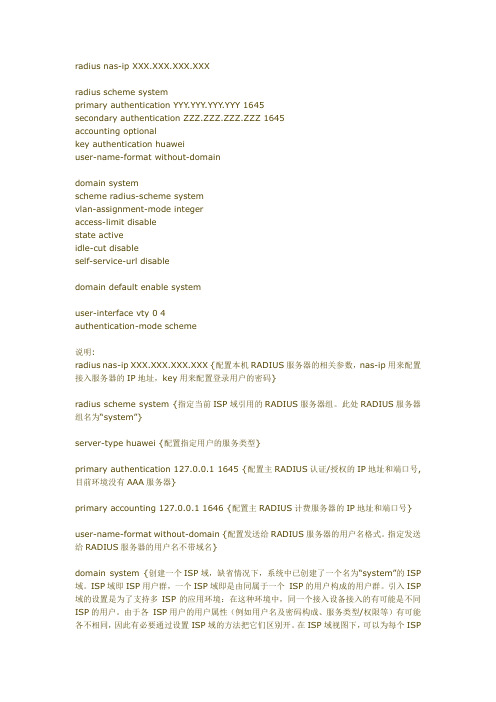

radius nas-ip XXX.XXX.XXX.XXXradius scheme systemprimary authentication YYY.YYY.YYY.YYY 1645secondary authentication ZZZ.ZZZ.ZZZ.ZZZ 1645accounting optionalkey authentication huaweiuser-name-format without-domaindomain systemscheme radius-scheme systemvlan-assignment-mode integeraccess-limit disablestate activeidle-cut disableself-service-url disabledomain default enable systemuser-interface vty 0 4authentication-mode scheme说明:radius nas-ip XXX.XXX.XXX.XXX {配置本机RADIUS服务器的相关参数,nas-ip用来配置接入服务器的IP地址,key用来配置登录用户的密码}radius scheme system {指定当前ISP域引用的RADIUS服务器组。

此处RADIUS服务器组名为“system”}server-type huawei {配置指定用户的服务类型}primary authentication 127.0.0.1 1645 {配置主RADIUS认证/授权的IP地址和端口号,目前环境没有AAA服务器}primary accounting 127.0.0.1 1646 {配置主RADIUS计费服务器的IP地址和端口号}user-name-format without-domain {配置发送给RADIUS服务器的用户名格式。

指定发送给RADIUS服务器的用户名不带域名}domain system {创建一个ISP域,缺省情况下,系统中已创建了一个名为“system”的ISP 域。

实训4-3:Radius认证服务器的配置

某企业要求用户在连接到网络之前需要输入用户 名和密码,只有合法用户才能连接到企业网络, 防止非法用户窃取企业信息或对网络进行攻击。 802.1x协议是基于Client/Server的访问控制和 认证协议。它可以限制未经授权的用户/设备通 过接入端口访问局域网或广域网。在获得交换机 或局域网提供的各种业务之前,802.1x对连接到 交换机端口上的用户/设备进行认证。在认证通 过之前,802.1x只允许EAPoL(基于局域网的扩 展认证协议)数据通过设备连接的交换机端口; 认证通过以后,正常的数据可以顺利地通过以太 网端口。

向导模式”,输入“策略名”,如所示

4.设置远程访问策略

(3)在“访问方法”窗口,选择访问方法为“以太网”

,如所示。

4.设置远程访问策略

(4)在“用户或组访问”窗口,选择授权方式,将之前

添加的"802.1x"用户组加入许可列表,如所示。

4.设置远程访问策略

(5)在“身份验证方法”窗口,选择身份验证方法为

用中也可以是VPN服务器、无线AP等,而不是用户端的计 算机。RADIUS服务器只会接受由RADIUS客户端设备发过 来的请求,为此需要在RADIUS服务器上来指定RADIUS客 户端。 (1)在“Internet验证服务”窗口,右击“RADIUS客户 端”,选择【新建RADIUS客户端】菜单,如所示。

1.安装RADIUS服务器

(1)选择【开始】 【控制面板】 【添加或删除

程序】菜单,在打开的对话框中选择“添加/删除 Windows组件”,如所示。

1.安装RADIUS服务器

(2)选择“网络服务”组件,单击

“网络服务”对话框,如所示。

详细信息(D)...

windows 2012Radius设置-华为设备

1:于面板中添加“网络策略服务器功能”。

此处省略

2:增加RADIUS客户端。

设置共享机密,此密码需要跟交换机上设置的密码一样。

3:新增连接请示策略

细节如下:3.1

下一步,

这里无需设置,下一步。

3.2:

勾选如图所示,下一步。

有提示是否查看帮忙点“否”

3.3:

添加RADIUS“标准”和“供应商特定”如下图:

三次确定,再下一步,完成。

4:添加新建网络策略

细节如下:

4.1:

条件设置你要登录交换的用户组,把相关的账号拉到组里面去。

4.2:

勾选如图所示,下一步。

有提示是否查看帮忙点“否”

4.4:

默认不改,下一步

4.5:

添加RADIUS属性,先删除默认的两个属性,如添加连接策略一样添加华为设备的特定属性。

4.6:添加供应商特定

请注意,这里的属性值3,是指登录到华为设置的管理级别privilege level 15 最高级别15

下一步,确定完成。

以上完成WINDOWS 2012 Radius 针对华为交换机设备的设置。

接入设备RADIUS配置

接入设备RADIUS配置接入设备RADIUS配置 (1)MAX 4000/6000 (1)MAX TNT (2)低密TOTOL CONTROL (2)高密TOTOL CONTROL (3)MAX 4000/6000MAX4000/6000为图形界面配置方式,具体配置如下:90-A00 Mod ConfigAuth...Auth=RADIUS * 认证服务器类型Auth Host #1=202.99.174.1 * 认证服务器IP地址Auth Host #2=0.0.0.0 第二认证服务器IP地址Auth Host #3=0.0.0.0 第三认证服务器IP地址Auth Port=1645 * 认证服务器端口号(一般为1645)Auth Src Port=0 * 终端服务器端口号Auth Timeout=5 * 认证包超时重发时间间隔(建议为5)Auth Key=test * 认证 Key, 必须与Radius配置文件"clients"中对应的Key相一致Auth Pool=No * Yes: 终端服务器将动态IP地址送往Radius服务器进行IP Pool认证(一般设为No)Auth Boot Host #1=0.0.0.0Auth Boot Host #2=0.0.0.0Auth Boot Port=0Auth TS Secure=Yes * Yes: 当Radius中没有Login Host设置时,挂断呼叫Auth Send Attr. 6,7=No 确认MAX是否在请求包中加入6、7两条RADIUS属性,一般可不送Local Profiles First=Yes * Yes: 终端服务器(Max)本地用户优先认证Auth Req=Yes * 受制于Answer中 Id Auth选项:Timeout Busy=No 当 Id Auth=Prefer 或 Ignore时,该参数无效ID Fail Busy=No 当 Id Auth=Required 时, Auth Req=Yes Radius超时挂断APP Server=No Auth Req=No Radius超时接入APP Host=N/AAPP Port=N/ASecurID DES encryption=N/ASecurID host retries=N/ASecurID NodeSecret=N/ASess Timer=N/AFramed Addr Start=No 确认是否在ppp用户登录后发送第2个Start记录包Auth Reset Timeout=0 设置当MAX因主RADIUS服务器不应答切换到备用服务器地址后,强制转换回主RADIUS服务器的时间Auth Id Max Retry Time=090-A00 Mod ConfigAccounting...Acct=RADIUS * 计费服务器类型Acct Host #1=202.99.174.1 * 计费服务器IP地址Acct Host #2=0.0.0.0 第二计费服务器IP地址Acct Host #3=0.0.0.0 第三计费服务器IP地址Acct Port=1646 * 计费服务器端口号Acct Src Port=0 * 终端服务器端口号Acct Timeout=30 * 计费包超时重发时间间隔Acct Key=test * 计费 KeySess Timer=0 当Auth=RADIUS/LOGOUT时,用于设置MAX定期发包的时间间隔Acct-ID Base=10 计费ID基于十进制Acct Reset Timeout=0 设置当MAX因主RADIUS服务器不应答切换到备用服务器地址后,强制转换回主RADIUS服务器的时间Acct Checkpoint=0 在用户上线期间,MAX每隔一段时间将发送一个记录包,该参数设置时间间隔,值为0时该属性关闭Allow Stop Only=No 是否允许MAX发送不包括username(未经授权的用户断线时)的Stop包,缺省值为NoAcct Max Retry=0 当RADIUS服务器不能响应MAX的计费请求时,MAX重试的最大次数MAX TNT(1)RADIUS认证配置admin> read external-authadmin> listadmin>set auth-server-1 = 202.96.104.8admin>set auth-port = 1645admin>set auth-key = ********admin>set auth-timeout = 5admin>set auth-Send67 = Noadmin>write(2) RADIUS记账配置admin> read external-authadmin> list rad-acct-clientadmin>set acct-server-1 = 0.0.0.0admin>set acct-port = 1646admin>set acct-key = ********admin>set acct-timeout = 30admin>set acct-stop-only = noadmin>write低密TOTOL CONTROLset authentic <IP address>/<UDP port number> <encryption key>set alternate <IP address>/<UDP port number> <encryption key>set accounting < 1 | 2> <IP address>/<UDP port number> <encryptionkey>高密TOTOL CONTROLset authenticationprimary_port <port_number>primary_secret <string>primary_server <name_or_ip_address>secondary_port <port_number>secondary_secret <string>secondary_server <name_or_ip_address>retransmissions <number>timeout <seconds>set accountingprimary_port <port_number>primary_secret <string>primary_server <name_or_ip_address>retransmissions <count>secondary_port <port_number>secondary_secret <string>secondary_server <name_or_ip_address>start_time <authentication | connectiontimeout <seconds>use_servers <one | both>。

搭建radius服务器(全)

搭建radius服务器(全)搭建radius服务器(全)一、介绍Radius(Remote Authentication Dial-In User Service)是一种用于认证、授权和帐号管理的网络协议。

在网络中,常用于实现拨号认证、无线网络认证等功能。

该文档将详细介绍搭建Radius 服务器的步骤。

二、准备工作1·确定服务器系统:选择一个适合的服务器操作系统,如Linux、Windows Server等。

2·硬件要求:确保服务器的硬件配置满足最低系统要求和预期的性能需求。

3·安装操作系统:按照操作系统提供的文档和指南进行系统安装。

三、安装Radius服务器软件1·Radius服务器软件:从官方网站或其他可靠的来源最新版本的Radius服务器软件。

2·安装服务器软件:按照软件提供的安装指南进行安装,并完成相关配置。

四、配置Radius服务器1·配置认证方式:确定要使用的认证方式,如PAP、CHAP等,并进行相应的配置。

2·配置用户数据库:选择适合的用户数据库,如MySQL、LDAP 等,创建相应的用户账号和密码,并将其与Radius服务器进行关联。

3·配置网络设备:将需要认证的网络设备与Radius服务器建立连接,并进行相应的配置。

五、测试和调试1·连接测试:确保Radius服务器和网络设备的连接正常,并能够正常认证用户。

2·认证测试:使用不同的用户账号和密码进行认证测试,确保认证功能正常。

3·错误排查:在测试过程中出现的错误进行排查,并根据错误信息进行相应的修复和调试。

六、安全性配置1·防火墙配置:为了保护服务器和网络设备的安全,配置合适的防火墙规则,限制对Radius服务器的访问。

2·日志记录:配置日志记录功能,记录所有认证和授权的日志信息,以便于后续的审计和故障排查。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.RADIUS配置

RADIUS客户端配置:

思科设备例子:

交换机和路由器的配置:

aaa new-model

aaa authentication login auth group radius local //配置登陆认证的优先级radius-server host 139.123.252.245 auth-port 1812 acct-port 1813

//配置RADIUS服务器IP地址和端口。

radius-server host 139.123.252.244 auth-port 1812 acct-port 1813

radius-server retransmit 3

radius-server key ZDBF%51 //配置密码

line vty 0 4

login authentication auth

防火墙PIX的配置:

aaa-server radius-authport 1812

aaa-server radius-acctport 1813

aaa-server TACACS+ protocol tacacs+

aaa-server RADIUS protocol radius

aaa-server rsa_radius protocol radius

aaa-server auth protocol radius

aaa-server auth (inside) host 192.168.41.226 ZDBF%51 timeout 10

aaa-server LOCAL protocol tacacs+

aaa-server radius protocol radius

aaa authentication telnet console auth

华为设备例子:

VRP3.X版本的配置:

radius scheme auth

primary authentication 192.168.41.226 1812 //配置主用服务器IP地址和端口primary accounting 192.168.41.226 1813

secondary authentication 192.168.41.227 1812 //配置备用服务器IP地址和端口secondary accounting 192.168.41.227 1813

key authentication ZDBF%51 //配置密码

key accounting ZDBF%51

user-name-format without-domain

domain auth

scheme radius-scheme auth local

accounting optional

domain default enable auth

user-interface vty 0 4

authentication-mode scheme

VRP5.X版本的配置:

radius scheme auth

primary authentication 192.168.41.226 1812 //配置主用服务器IP地址和端口primary accounting 192.168.41.226 1813

secondary authentication 192.168.41.227 1812 //配置备用服务器IP地址和端口secondary accounting 192.168.41.227 1813

key authentication ZDBF%51 //配置密码

key accounting ZDBF%51

domain auth

authentication default radius-scheme auth local //配置AAA中的认验模式authorization default radius-scheme auth local //配置AAA中的授权模式accounting optional

domain default enable auth

user-interface vty 0 4

authentication-mode scheme

华为E100、E200和E500的配置:

radius-server template auth

radius-server shared-key ZDBF%51

radius-server authentication 192.168.41.226 1812

radius-server authentication 192.168.41.227 1812 secondary

radius-server accounting 192.168.41.226 1813

radius-server accounting 192.168.41.227 1813 secondary

aaa

local-user huawei password cipher N`C55QK<`=/Q=^Q`MAF4<1!!

authentication-scheme default

authentication-mode radius local

#

authorization-scheme default

#

accounting-scheme default

#

domain default

radius-server auth

NETSCREEN设备例子:

set auth-server "Local" id 0

set auth-server "Local" server-name "Local"

set auth-server "radius" id 1

set auth-server "radius" server-name "192.168.41.226" set auth-server "radius" backup1 "192.168.41.227"

set auth-server "radius" account-type auth

set auth-server "radius" radius port 1812

set auth-server "radius" radius secret "ZDBF%51"

set auth default auth server "radius"

set admin auth server "radius"

set admin privilege read-write。