Cisco网络设备安全配置

Cisco网络设备安全配置

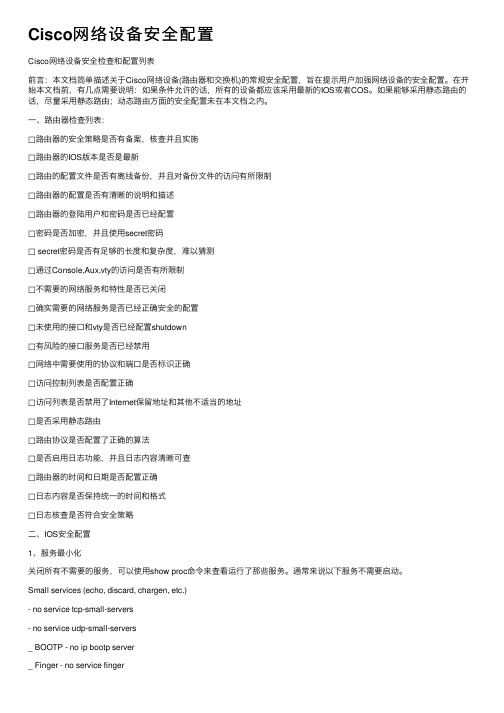

Cisco⽹络设备安全配置Cisco⽹络设备安全检查和配置列表前⾔:本⽂档简单描述关于Cisco⽹络设备(路由器和交换机)的常规安全配置,旨在提⽰⽤户加强⽹络设备的安全配置。

在开始本⽂档前,有⼏点需要说明:如果条件允许的话,所有的设备都应该采⽤最新的IOS或者COS。

如果能够采⽤静态路由的话,尽量采⽤静态路由;动态路由⽅⾯的安全配置未在本⽂档之内。

⼀、路由器检查列表:□路由器的安全策略是否有备案,核查并且实施□路由器的IOS版本是否是最新□路由的配置⽂件是否有离线备份,并且对备份⽂件的访问有所限制□路由器的配置是否有清晰的说明和描述□路由器的登陆⽤户和密码是否已经配置□密码是否加密,并且使⽤secret密码□ secret密码是否有⾜够的长度和复杂度,难以猜测□通过Console,Aux,vty的访问是否有所限制□不需要的⽹络服务和特性是否已关闭□确实需要的⽹络服务是否已经正确安全的配置□未使⽤的接⼝和vty是否已经配置shutdown□有风险的接⼝服务是否已经禁⽤□⽹络中需要使⽤的协议和端⼝是否标识正确□访问控制列表是否配置正确□访问列表是否禁⽤了Internet保留地址和其他不适当的地址□是否采⽤静态路由□路由协议是否配置了正确的算法□是否启⽤⽇志功能,并且⽇志内容清晰可查□路由器的时间和⽇期是否配置正确□⽇志内容是否保持统⼀的时间和格式□⽇志核查是否符合安全策略⼆、IOS安全配置1、服务最⼩化关闭所有不需要的服务,可以使⽤show proc命令来查看运⾏了那些服务。

通常来说以下服务不需要启动。

Small services (echo, discard, chargen, etc.)- no service tcp-small-servers- no service udp-small-servers_ BOOTP - no ip bootp server_ Finger - no service finger_ HTTP - no ip http server_ SNMP - no snmp-server2、登陆控制Router(config)#line console 0Router(config-line)#password xxxRouter(config-line)#exec-timeout 5 0Router(config-line)#loginRouter(config)#line aux 0Router(config-line)#password xxxRouter(config-line)#exec-timeout 0 10Router(config-line)#loginRouter(config)#line vty 0 4Router(config-line)#password xxxRouter(config-line)#exec-timeout 5 0Router(config-line)#login注:如果路由器⽀持的话,请使⽤ssh替代telnet;3、密码设置Router(config)#service password-encryptionRouter(config)#enable secret4、⽇志功能Central(config)# logging onCentral(config)# logging IP(SYSLOG SERVER)Central(config)# logging bufferedCentral(config)# logging console criticalCentral(config)# logging trap informationalCentral(config)# logging facility local1Router(config)# service timestamps log datetime localtime show-timezone msec5、SNMP的设置Router(config)# no snmp community public roRouter(config)# no snmp community private rwRouter(config)# no access-list 50Router(config)# access-list 50 permit 10.1.1.1Router(config)# snmp community xxx ro 50Router(config)# snmp community yyy rw 50注:xxx,yyy是你需要设置的community string,越是复杂越好,并且两都绝对不能⼀致。

cisco设备密码配置方法及加密方式详解.doc

cisco设备密码配置方法及加密方式详解cisco设备密码配置方法及加密方式详解cisco设备密码配置方法及加密详解的方法一直对cisco的加密方式有点模糊,今天上网仔细查询了一下,算是知道了,下面总结一下给大家分享。

一、加密配置先来了解几个术语:enable secret、enable password、line vty 0 41、配置特权密码enable secret 是经过加密的(加密方式将在下面加密方式中看到)enable password则没有加密要注意的是secret 不能和password密码一样否则就失去了加密的意义,还有就是2个密码都配置了的话要登入时系统默认secret密码生效。

另外注意的是配了enable secret就看不到enable password了,相当于覆盖了enable password密码,官方考试题中就曾经考察过这一点,一般建议直接配enable secret2、远程登录用户设置line vty 0 4VTY是路由器的远程登陆的虚拟端口,0 4表示可以同时打开5个会话。

switch(config)#enable secret 设置进入特权模式进的密码Switch(config)#line vty 0 4Switch(config-line)#password qqgzsSwitch(config)#login以前已经分析过login与login local的区别,在这里不再多说。

代表终端0到4,最多是0到15一共16个终端,是用来设置同时允许多少人TELNET,所以一般设成0 4 ,共五个终端就够用了。

二、加密方式1、不加密(type 0 ) ,如:username qqgzs password qqgzs2、双向加密(type 7) :命令service password-encryption自动对配置中的密码加密。

3、MD5加密:仅用于enable secret特权密码。

cisco交换机安全配置设定方法

cisco交换机安全配置设定方法你还在为不知道cisco交换机安全配置设定方法而烦恼么?接下来是小编为大家收集的cisco交换机安全配置设定方法教程,希望能帮到大家。

cisco交换机安全配置设定方法一、交换机访问控制安全配置1、对交换机特权模式设置密码尽量采用加密和md5 hash方式switch(config)#enable secret 5 pass_string其中 0 Specifies an UNENCRYPTED password will follow5 Specifies an ENCRYPTED secret will follow建议不要采用enable password pass_sting密码,破解及其容易!2、设置对交换机明文密码自动进行加密隐藏switch(config)#service password-encryption3、为提高交换机管理的灵活性,建议权限分级管理并建立多用户switch(config)#enable secret level 7 5 pass_string7 /7级用户进入特权模式的密码switch(config)#enable secret 5 pass_string15 /15级用户进入特权模式的密码switch(config)#username userA privilege 7 secret 5 pass_userAswitch(config)#username userB privilege 15 secret 5 pass_userB/为7级,15级用户设置用户名和密码,Cisco privilege level分为0-15级,级别越高权限越大switch(config)#privilege exec level 7 commands /为7级用户设置可执行的命令,其中commands可以根据分配给用户的权限自行定义4、本地console口访问安全配置switch(config)#line console 0switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见设置登录console口进行密码验证方式(1):本地认证switch(config-line)#password 7 pass_sting /设置加密密码switch(config-line)#login /启用登录验证方式(2):本地AAA认证switch(config)#aaa new-model /启用AAA认证switch(config)#aaa authentication login console-in group acsserver local enable/设置认证列表console-in优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#line console 0switch(config-line)# login authentication console-in /调用authentication设置的console-in列表5、远程vty访问控制安全配置switch(config)#access-list 18 permit host x.x.x.x /设置标准访问控制列表定义可远程访问的PC主机switch(config)#aaa authentication login vty-in group acsserver local enable/设置认证列表vty-in, 优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#aaa authorization commands 7 vty-in group acsserver local if-authenticated/为7级用户定义vty-in授权列表,优先依次为ACS Server,local 授权switch(config)#aaa authorization commands 15 vty-in group acsserver local if-authenticated/为15级用户定义vty-in授权列表,优先依次为ACS Server,local 授权switch(config)#line vty 0 15switch(config-line)#access-class 18 in /在线路模式下调用前面定义的标准ACL 18switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#authorization commands 7 vty-in /调用设置的授权列表vty-inswitch(config-line)#authorization commands 15 vty-inswitch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见switch(config-line)#login authentication vty-in /调用authentication设置的vty-in列表switch(config-line)#transport input ssh /有Telnet协议不安全,仅允许通过ssh协议进行远程登录管理6、AAA安全配置switch(config)#aaa group server tacacs+ acsserver /设置AAA 服务器组名switch(config-sg-tacacs+)#server x.x.x.x /设置AAA服务器组成员服务器ipswitch(config-sg-tacacs+)#server x.x.x.xswitch(config-sg-tacacs+)#exitswitch(config)# tacacs-server key paa_string /设置同tacacs-server服务器通信的密钥二、交换机网络服务安全配置禁用不需要的各种服务协议switch(config)#no service padswitch(config)#no service fingerswitch(config)#no service tcp-small-serversswitch(config)#no service udp-small-serversswitch(config)#no service configswitch(config)#no service ftpswitch(config)#no ip http serverswitch(config)#no ip http secure-server/关闭http,https远程web管理服务,默认cisco交换机是启用的三、交换机防攻击安全加固配置MAC Flooding(泛洪)和Spoofing(欺骗)攻击预防方法:有效配置交换机port-securitySTP攻击预防方法:有效配置root guard,bpduguard,bpdufilterVLAN,DTP攻击预防方法:设置专用的native vlan;不要的接口shut或将端口模式改为accessDHCP攻击预防方法:设置dhcp snoopingARP攻击预防方法:在启用dhcp snooping功能下配置DAI和port-security在级联上层交换机的trunk下switch(config)#int gi x/x/xswitch(config-if)#sw mode trunkswitch(config-if)#sw trunk encaps dot1qswitch(config-if)#sw trunk allowed vlan x-xswitch(config-if)#spanning-tree guard loop/启用环路保护功能,启用loop guard时自动关闭root guard 接终端用户的端口上设定switch(config)#int gi x/x/xswitch(config-if)#spanning-tree portfast/在STP中交换机端口有5个状态:disable、blocking、listening、learning、forwarding,只有处于forwarding状态的端口才可以发送数据。

Cisco路由器及交换机安全加固法则

Cisco 路由器及交换机安全加固法则网络层面的安全主要有两个方面,一是数据层面的安全,使用ACL等技术手段,辅助应用系统增强系统的整体安全;二是控制层面的安全,通过限制对网络设备自身的访问,增强网络设备自身的安全性。

数据层面的安全在拙著《网络层权限访问控制――ACL详解》已经较为系统的讨论。

本文主要集中讨论控制层面即设备自身的安全这部分,仍以最大市场占有率的思科设备为例进行讨论。

一、控制层面主要安全威协与应对原则网络设备的控制层面的实质还是运行的一个操作系统,既然是一个操作系统,那么,其它操作系统可能遇到的安全威胁网络设备都有可能遇到;总结起来有如下几个方面:1、系统自身的缺陷:操作系统作为一个复杂系统,不论在发布之前多么仔细的进行测试,总会有缺陷产生的。

出现缺陷后的唯一办法就是尽快给系统要上补丁。

Cisco IOS/Catos与其它通用操作系统的区别在于,IOS/Catos需要将整个系统更换为打过补丁的系统,可以查询取得cisco最新的安全公告信息与补丁信息。

2、系统缺省服务:与大多数能用操作系统一样,IOS与CatOS缺省情况下也开了一大堆服务,这些服务可能会引起潜在的安全风险,解决的办法是按最小特权原则,关闭这些不需要的服务。

3、弱密码与明文密码:在IOS中,特权密码的加密方式强加密有弱加密两种,而普通存取密码在缺省情况下则是明文;4、非授权用户可以管理设备:既可以通过telnet\snmp通过网络对设备进行带内管理,还可以通过console与aux口对设备进行带外管理。

缺省情况下带外管理是没有密码限制的。

隐含较大的安全风险;5、 CDP协议造成设备信息的泄漏;6、 DDOS攻击导致设备不能正常运行,解决方案,使用控制面策略,限制到控制层面的流量;7、发生安全风险之后,缺省审计功能。

二、 Cisco IOS加固对于(4)T之后的IOS版本,可以通过autosecure命令完成下述大多数功能,考虑到大部分用户还没有条件升级到该IOS版本,这里仍然列出需要使用到的命令行:1、禁用不需要的服务:no ip http server 0.0.055access-list 99 deny any log ntp acess-group peer 98 99 in1.1.1 anyaccess-list 110 deny p 2.2.2 any.....access-list 110 deny p 3.3.3 any限制所有其它流量access-list 110 permit ip any any!class-map control-plane-limitmatch access-group 110!policy-map control-plane-policyclass control-plane-limitpolice 32000 conform transmit exceed drop!control-planeservice-policy input control-plane-policy三、 Cisco CatOS加固1、禁用不需要的服务:set cdp disable //禁用cdpset ip http disable //禁用http server,这玩意儿的安全漏洞很多的2、配置时间及日志参数,便于进行安全审计:set logging timestamp enable //启用log时间戳set logging server //向发送logset logging server //向发送log!set timezone PST-8 //设置时区set ntp authenticate enable //启用NTP认证set ntp key 1 md5 uadsf //设置NTP认证用的密码,使用MD5加密。

2024版Cisco IPSec VPN配置详解

•IPSec VPN 基本概念与原理•Cisco 设备IPSec VPN 配置准备•IKE 协商过程详解•IPSec 数据传输过程详解•Cisco 设备IPSec VPN 高级配置技巧•故障诊断与排除方法分享•总结与展望目录01IPSec VPN基本概念与原理IPSec VPN定义及作用定义作用密钥管理技术通过IKE (Internet Key Exchange )协议进行密钥的协商和管理,确保密钥的安全性和一致性。

工作原理IPSec VPN 通过在IP 层实现加密和认证,为上层应用提供透明的安全通信服务。

它使用AH (认证头)和ESP (封装安全载荷)两种协议来提供安全保护。

加密技术通过对数据进行加密,确保数据在传输过程中的机密性。

认证技术通过对数据和通信实体进行认证,确保数据的完整性和来源的合法性。

工作原理与关键技术0102AH (Authenti…ESP (Encapsu…IKE (Interne…SA (Security…SPD (Securit…030405相关术语解析02Cisco设备IPSec VPN配置准备根据实际需求选择支持IPSec VPN 功能的Cisco 路由器或防火墙设备,如ASA 5500系列、ISR G2系列等。

路由器/防火墙确保设备具备足够的处理能力和内存,以支持VPN 隧道的建立和数据加密/解密操作。

处理器与内存为设备配置足够的存储空间,用于保存配置文件、日志等信息。

存储根据网络拓扑和连接需求,选择适当的接口类型和数量,如以太网接口、串行接口等,并配置相应的模块。

接口与模块设备选型与硬件配置软件版本及许可证要求软件版本确保Cisco设备上运行的软件版本支持IPSec VPN功能,并建议升级到最新的稳定版本。

许可证某些高级功能可能需要额外的许可证支持,如高级加密标准(AES)等。

在购买设备时,请确认所需的许可证是否已包含在内。

软件更新与补丁定期从Cisco官方网站下载并安装软件更新和补丁,以确保设备的稳定性和安全性。

Cisco路由器VPN配置

Cisco路由器VPN配置1.介绍本文档提供了关于如何配置Cisco路由器上的VPN(虚拟私有网络)的详细说明。

VPN是一种安全通信方式,可以通过Internet 连接远程网络或设备。

2.前提条件在开始配置VPN之前,请确保你已经具备以下条件:- Cisco路由器已经正确安装和连接- 你拥有管理Cisco路由器的权限- 你已经了解并熟悉Cisco路由器的基本操作和配置3.配置VPN服务器3.1.设置IPSec策略在Cisco路由器上设置IPSec策略以确保安全通信。

以下是配置IPSec策略的步骤:3.1.1.登录到Cisco路由器的管理界面。

3.1.2.导航到安全设置,然后选择IPSec策略。

3.1.3.配置所需的加密和身份验证参数,如加密算法、预共享密钥等。

3.1.4.保存配置并激活IPSec策略。

3.2.配置VPN用户和凭据为了让远程用户能够连接到VPN,你需要为他们创建VPN用户和凭据。

以下是配置VPN用户和凭据的步骤:3.2.1.登录到Cisco路由器的管理界面。

3.2.2.导航到用户管理或身份验证设置。

3.2.3.创建新的VPN用户,并为他们分配独立的凭据。

3.2.4.确保VPN用户的凭据符合安全标准,并向他们提供凭据信息。

4.配置VPN客户端为了让远程用户能够连接到VPN,他们需要配置VPN客户端。

以下是配置VPN客户端的步骤:4.1.提供VPN客户端软件给远程用户,如Cisco AnyConnect。

4.2.在VPN客户端中输入服务器地质和凭据信息。

4.3.连接到服务器并建立VPN连接。

5.测试VPN连接在配置完成后,你应该测试VPN连接以确保其正常工作。

以下是测试VPN连接的步骤:5.1.让远程用户使用他们的VPN客户端连接到VPN服务器。

5.2.验证连接是否成功建立。

5.3.测试通过VPN连接访问远程网络或设备的功能。

6.附件本文档涉及的附件包括:- VPN配置示范文件- VPN用户凭据表格- VPN连接故障排除指南7.法律名词及注释7.1.IPSec(Internet协议安全性):一种用于保护IP通信的安全性的协议套件。

CISCO交换机基本配置和使用概述

CISCO交换机基本配置和使用概述CISCO交换机是一种常用的网络设备,用于构建局域网(Local Area Network,LAN)。

它可以通过物理线路的连接,将多台计算机或其他网络设备连接到同一个网络中,实现数据的传输和共享。

CISCO交换机的基本配置包括IP地址的配置、VLAN的配置、端口配置、安全性配置等。

接下来,我们将对这些配置进行详细说明。

首先,IP地址的配置是CISCO交换机的基本操作之一。

通过配置IP地址,我们可以对交换机进行管理和监控。

具体的配置步骤如下:1. 进入交换机的配置模式。

在命令行界面输入"enable"命令,进入特权模式。

2. 进入全局配置模式。

在特权模式下输入"configure terminal"命令,进入全局配置模式。

3. 配置交换机的IP地址。

在全局配置模式下输入"interfacevlan 1"命令,进入虚拟局域网1的接口配置模式。

然后输入"ip address 192.168.1.1 255.255.255.0"命令,配置交换机的IP地址和子网掩码。

4. 保存配置并退出。

在接口配置模式下输入"exit"命令,返回到全局配置模式。

然后输入"exit"命令,返回到特权模式。

最后输入"copy running-config startup-config"命令,保存配置到闪存中。

其次,VLAN的配置是CISCO交换机的关键配置之一。

通过配置VLAN,我们可以将交换机的端口划分为不同的虚拟局域网,实现数据的隔离和安全。

1. 进入交换机的配置模式。

同样,在特权模式下输入"configure terminal"命令,进入全局配置模式。

2. 创建VLAN。

在全局配置模式下输入"vlan 10"命令,创建一个编号为10的VLAN。

Cisco基本网络配置

19

防火墙asa基本设置

asa特点: • (1)从高安全级别接口到低安全级别接口的流量叫outside 流量,这 种流量默认是允许的 • (2)从低安全级别接口到高安全级别接口的流量叫inbound流量,这 种流量默认是不允许的,但我们可以使用ACL来放行inbound流量 • (3)相同安全级别的接口之间的流量默认是不允许的,但是可以用 命令打开 • (4) 安全级别的范围为0-100 • (5)默认inside安全级别为100,其余接口默认为0

进入vlan 1 设置IP地址 设置默认网关

6、交换机如何划分vlan switch#vlan database switch(vlan)#vlan 2 switch(vlan)#no vlan 2 或者 switch(config)#interface vlanX

进入VLAN设置 新建VLAN 2 删除VLAN 2 X表示vlan数

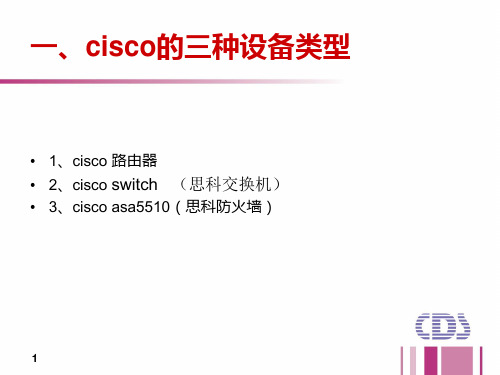

一、cisco的三种设备类型

• 1、cisco 路由器 • 2、cisco switch (思科交换机) • 3、cisco asa5510(思科防火墙)

1

1、路由器设备型号

• • • • • •

871 1800 2600 2800 3600 7200

2

2、交换机设备型号

• • • • • • • • 2950 2960 2970 3550 3560 4506 4510 6050

13

Cisco 基本网络设置

17、cisco路由器查看命令 Who 查看telnet 登陆用户 Show running-configure 查看配置信息 Show running-configure interface fx/x 查看接口详细配置 Show ip route 查看路由表 Show interface fastethernet x/x 查看快速以太网接口 Show ip interface brief 查看接口链路层状态 Show arp 查看ARP地址表 Show version 查看路由器版本信息 Show user 查看登陆用户 Show processes cpu 查看cpu使用进程 Show log 查看日志

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco网络设备安全检查和配置列表

前言:本文档简单描述关于Cisco网络设备(路由器和交换机)的常规安全配置,旨在提示用户加强网络设备的安全配置。

在开始本文档前,有几点需要说明:如果条件允许的话,所有的设备都应该采用最新的IOS或者COS。

如果能够采用静态路由的话,尽量采用静态路由;动态路由方面的安全配置未在本文档之内。

一、路由器检查列表:

□路由器的安全策略是否有备案,核查并且实施

□路由器的IOS版本是否是最新

□路由的配置文件是否有离线备份,并且对备份文件的访问有所限制

□路由器的配置是否有清晰的说明和描述

□路由器的登陆用户和密码是否已经配置

□密码是否加密,并且使用secret密码

□ secret密码是否有足够的长度和复杂度,难以猜测

□通过Console,Aux,vty的访问是否有所限制

□不需要的网络服务和特性是否已关闭

□确实需要的网络服务是否已经正确安全的配置

□未使用的接口和vty是否已经配置shutdown

□有风险的接口服务是否已经禁用

□网络中需要使用的协议和端口是否标识正确

□访问控制列表是否配置正确

□访问列表是否禁用了Internet保留地址和其他不适当的地址

□是否采用静态路由

□路由协议是否配置了正确的算法

□是否启用日志功能,并且日志内容清晰可查

□路由器的时间和日期是否配置正确

□日志内容是否保持统一的时间和格式

□日志核查是否符合安全策略

二、IOS安全配置

1、服务最小化

关闭所有不需要的服务,可以使用show proc命令来查看运行了那些服务。

通常来说以下服务不需要启动。

Small services (echo, discard, chargen, etc.)

- no service tcp-small-servers

- no service udp-small-servers

_ BOOTP - no ip bootp server

_ Finger - no service finger

_ HTTP - no ip http server

_ SNMP - no snmp-server

2、登陆控制

Router(config)#line console 0

Router(config-line)#password xxx

Router(config-line)#exec-timeout 5 0

Router(config-line)#login

Router(config)#line aux 0

Router(config-line)#password xxx

Router(config-line)#exec-timeout 0 10

Router(config-line)#login

Router(config)#line vty 0 4

Router(config-line)#password xxx

Router(config-line)#exec-timeout 5 0

Router(config-line)#login

注:如果路由器支持的话,请使用ssh替代telnet;

3、密码设置

Router(config)#service password-encryption

Router(config)#enable secret

4、日志功能

Central(config)# logging on

Central(config)# logging IP(SYSLOG SERVER)

Central(config)# logging buffered

Central(config)# logging console critical

Central(config)# logging trap informational

Central(config)# logging facility local1

Router(config)# service timestamps log datetime localtime show-timezone msec

5、SNMP的设置

Router(config)# no snmp community public ro

Router(config)# no snmp community private rw

Router(config)# no access-list 50

Router(config)# access-list 50 permit 10.1.1.1

Router(config)# snmp community xxx ro 50

Router(config)# snmp community yyy rw 50

注:xxx,yyy是你需要设置的community string,越是复杂越好,并且两都绝对不能一致。

10.1.1.1是你的snmp服务器,或者说是网管机器

6、访问控制列表

访问控制列表是IOS中最有力的控制工具,根据网络实际情况进行严格的配置,将使路由器达到很好的安全控制。

以下仅列出通用配置,其他配置需根据用户实际网络情况进行细化。

✓如果处于边界,则需要屏蔽以下地址段的IP包0.0.0.0/8, 10.0.0.0/8,

169.254.0.0/16,172.16.0.0/20, 192.168.0.0/16

✓屏蔽来自于127.0.0.0/8的IP包

✓屏蔽所有源目的地址相同的包

✓限制远程登陆源地址

Router(config)# no access-list 92

Router(config)# access-list 92 permit 14.2.10.1

Router(config)# access-list 92 permit 14.2.9.1

Router(config)# line vty 0 4

Router(config-line)# access-class 92 in。