Cisco路由器交换机的常规安全配置模版

Cisco网络设备安全配置

Cisco⽹络设备安全配置Cisco⽹络设备安全检查和配置列表前⾔:本⽂档简单描述关于Cisco⽹络设备(路由器和交换机)的常规安全配置,旨在提⽰⽤户加强⽹络设备的安全配置。

在开始本⽂档前,有⼏点需要说明:如果条件允许的话,所有的设备都应该采⽤最新的IOS或者COS。

如果能够采⽤静态路由的话,尽量采⽤静态路由;动态路由⽅⾯的安全配置未在本⽂档之内。

⼀、路由器检查列表:□路由器的安全策略是否有备案,核查并且实施□路由器的IOS版本是否是最新□路由的配置⽂件是否有离线备份,并且对备份⽂件的访问有所限制□路由器的配置是否有清晰的说明和描述□路由器的登陆⽤户和密码是否已经配置□密码是否加密,并且使⽤secret密码□ secret密码是否有⾜够的长度和复杂度,难以猜测□通过Console,Aux,vty的访问是否有所限制□不需要的⽹络服务和特性是否已关闭□确实需要的⽹络服务是否已经正确安全的配置□未使⽤的接⼝和vty是否已经配置shutdown□有风险的接⼝服务是否已经禁⽤□⽹络中需要使⽤的协议和端⼝是否标识正确□访问控制列表是否配置正确□访问列表是否禁⽤了Internet保留地址和其他不适当的地址□是否采⽤静态路由□路由协议是否配置了正确的算法□是否启⽤⽇志功能,并且⽇志内容清晰可查□路由器的时间和⽇期是否配置正确□⽇志内容是否保持统⼀的时间和格式□⽇志核查是否符合安全策略⼆、IOS安全配置1、服务最⼩化关闭所有不需要的服务,可以使⽤show proc命令来查看运⾏了那些服务。

通常来说以下服务不需要启动。

Small services (echo, discard, chargen, etc.)- no service tcp-small-servers- no service udp-small-servers_ BOOTP - no ip bootp server_ Finger - no service finger_ HTTP - no ip http server_ SNMP - no snmp-server2、登陆控制Router(config)#line console 0Router(config-line)#password xxxRouter(config-line)#exec-timeout 5 0Router(config-line)#loginRouter(config)#line aux 0Router(config-line)#password xxxRouter(config-line)#exec-timeout 0 10Router(config-line)#loginRouter(config)#line vty 0 4Router(config-line)#password xxxRouter(config-line)#exec-timeout 5 0Router(config-line)#login注:如果路由器⽀持的话,请使⽤ssh替代telnet;3、密码设置Router(config)#service password-encryptionRouter(config)#enable secret4、⽇志功能Central(config)# logging onCentral(config)# logging IP(SYSLOG SERVER)Central(config)# logging bufferedCentral(config)# logging console criticalCentral(config)# logging trap informationalCentral(config)# logging facility local1Router(config)# service timestamps log datetime localtime show-timezone msec5、SNMP的设置Router(config)# no snmp community public roRouter(config)# no snmp community private rwRouter(config)# no access-list 50Router(config)# access-list 50 permit 10.1.1.1Router(config)# snmp community xxx ro 50Router(config)# snmp community yyy rw 50注:xxx,yyy是你需要设置的community string,越是复杂越好,并且两都绝对不能⼀致。

思科交换机安全(很全的详细配置、讲解)

cisco所有局域网缓解技术交换机安全802.1X、port-security、DHCP SNOOP、DAI、VACL、SPAN RSPAN端口和MAC绑定:port-security基于DHCP的端口和IP,MAC绑定:ip source guard基于DHCP的防止ARP攻击:DAI防止DHCP攻击:DHCP Snooping常用的方式:1、802.1X,端口认证,dot1x,也称为IBNS(注:IBNS包括port-security):基于身份的网络安全;很多名字,有些烦当流量来到某个端口,需要和ACS交互,认证之后得到授权,才可以访问网络,前提是CLIENT 必须支持802.1X方式,如安装某个软件Extensible Authentication Protocol Over Lan(EAPOL)使用这个协议来传递认证授权信息示例配置:Router#configure terminalRouter(config)#aaa new-modelRouter(config)#aaa authentication dot1x default group radiusRouter(config)#radius-server host 10.200.200.1 auth-port 1633 key radkeyRouter(config)#dot1x system-auth-control 起用DOT1X功能Router(config)#interface fa0/0Router(config-if)#dot1x port-control autoAUTO是常用的方式,正常的通过认证和授权过程强制授权方式:不通过认证,总是可用状态强制不授权方式:实质上类似关闭了该接口,总是不可用可选配置:Switch(config)#interface fa0/3Switch(config-if)#dot1x reauthenticationSwitch(config-if)#dot1x timeout reauth-period 7200//2小时后重新认证Switch#dot1x re-authenticate interface fa0/3//现在重新认证,注意:如果会话已经建立,此方式不断开会话Switch#dot1x initialize interface fa0/3 //初始化认证,此时断开会话Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout quiet-period 45 //45秒之后才能发起下一次认证请求Switch(config)#interface fa0/3Switch(config-if)#dot1x timeout tx-period 90 //默认是30SSwitch(config-if)#dot1x max-req count 4//客户端需要输入认证信息,通过该端口应答AAA服务器,如果交换机没有收到用户的这个信息,交换机发给客户端的重传信息,30S发一次,共4次Switch#configure terminalSwitch(config)#interface fastethernet0/3Switch(config-if)#dot1x port-control autoSwitch(config-if)#dot1x host-mode multi-host//默认是一个主机,当使用多个主机模式,必须使用AUTO方式授权,当一个主机成功授权,其他主机都可以访问网络;当授权失败,例如重认证失败或LOG OFF,所有主机都不可以使用该端口Switch#configure terminalSwitch(config)#dot1x guest-vlan supplicantSwitch(config)#interface fa0/3Switch(config-if)#dot1x guest-vlan 2 //未得到授权的进入VLAN2,提供了灵活性//注意:1、VLAN2必须是在本交换机激活的,计划分配给游客使用;2、VLAN2信息不会被VTP传递出去Switch(config)#interface fa0/3Switch(config-if)#dot1x default //回到默认设置show dot1x [all] | [interface interface-id] | [statistics interface interface-id] [{ | begin | exclude | include} expression]Switch#sho dot1x allDot1x Info for interface FastEthernet0/3----------------------------------------------------Supplicant MAC 0040.4513.075bAuthSM State = AUTHENTICATEDBendSM State = IDLEPortStatus = AUTHORIZEDMaxReq = 2HostMode = SinglePort Control = AutoQuietPeriod = 60 SecondsRe-authentication = EnabledReAuthPeriod = 120 SecondsServerTimeout = 30 SecondsSuppTimeout = 30 SecondsTxPeriod = 30 SecondsGuest-Vlan = 0debug dot1x {errors | events | packets | registry | state-machine | all}2、端口安全,解决CAM表溢出攻击(有种MACOF的工具,每分钟可以产生155000个MAC地址,去轰击CAM 表,从而使合法主机的要求都必须被FLOOD)示例配置:Switch#configure terminalSwitch(config)#interface fastethernet0/0Switch(config-if)#switchport mode accessSwitch(config-if)#switchport port-securitySwitch(config-if)#switchport port-security maximum 20 //这里默认是1Switch(config-if)#switchport port-security mac-address sticky//保存学习到的地址到RUN CONFIG文件中,避免手动配置的麻烦,并省去动态学习所消耗的资源switchport port-security violation {protect | restrict | shutdown}三个参数解释:protect(保护):当达到某个设定的MAC数量,后来的未知MAC不再解析,直接丢弃,且不产生通知restrict(限制):当达到某个设定的MAC数量,后来的未知MAC不再解析,直接丢弃,产生通知,如SNMP TRAP、SYSLOG信息,并增加违反记数;这里有个问题,恶意攻击会产生大量的类似信息,给网络带来不利。

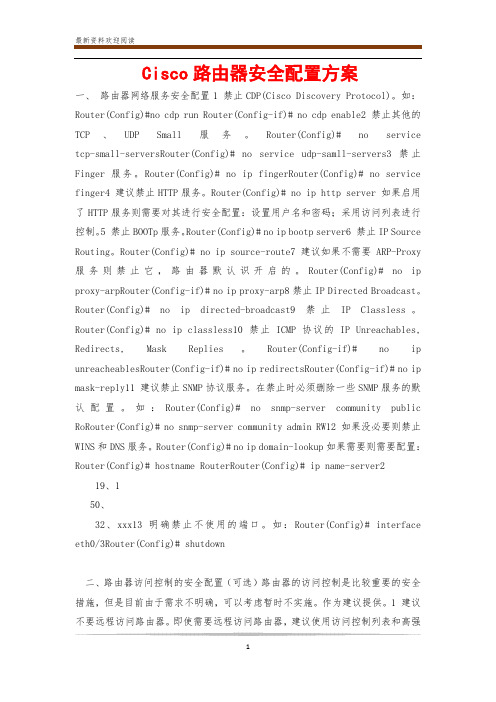

Cisco路由器安全配置方案

Cisco路由器安全配置方案一、路由器网络服务安全配置1禁止CDP(CiscoDiscoveryProtocol)。

如:Router(Config)#nocdprunRouter(Config-if)#nocdpenable2禁止其他的TCP、UDPSmall服务。

Router(Config)#noservicetcp-small-serversRouter(Config)#noserviceudp-samll-servers3禁止Finger服务。

Router(Config)#noipfingerRouter(Config)#noservicefinger4建议禁止HTTP服务。

Router(Config)#noiphttpserver如果启用了HTTP服务则需要对其进行安全配置:设置用户名和密码;采用访问列表进行控制。

5禁止BOOTp服务。

Router(Config)#noipbootpserver6禁止IPSourceRouting。

Router(Config)#noipsource-route7建议如果不需要ARP-Proxy服务则禁止它,路由器默认识开启的。

Router(Config)#noipproxy-arpRouter(Config-if)#noipproxy-arp8禁止IPDirectedBroadcast。

Router(Config)#noipdirected-broadcast9禁止IPClassless。

Router(Config)#noipclassless10禁止ICMP协议的IPUnreachables,Redirects,MaskReplies。

Router(Config-if)#noipunreacheablesRouter(Config-if)#noipredirectsRouter(Config-if)#noipmask-reply11建议禁止SNMP协议服务。

交换机路由防火墙配置实例

在网络中,防火墙、交换机和路由器通常是网络安全的重要组成部分。

以下是一个简单的示例,演示如何配置一个具有防火墙功能的路由器和交换机。

请注意,实际配置可能会根据您的网络架构和设备型号而有所不同。

设备列表:路由器:使用Cisco设备作为示例,实际上可以是其他厂商的路由器。

路由器IP地址:192.168.1.1交换机:同样,使用Cisco设备作为示例。

交换机IP地址:192.168.1.2防火墙规则:允许内部网络向外部网络发出的通信。

阻止外部网络对内部网络的未经请求的通信。

配置示例:1. 配置路由器:Router(config)# interface GigabitEthernet0/0Router(config-if)# ip address 192.168.1.1 255.255.255.0Router(config-if)# no shutdownRouter(config)# interface GigabitEthernet0/1Router(config-if)# ip address [外部IP地址] [外部子网掩码]Router(config-if)# no shutdownRouter(config)# ip route 0.0.0.0 0.0.0.0 [外部网关]2. 配置防火墙规则:Router(config)# access-list 101 permit ip 192.168.1.0 0.0.0.255 anyRouter(config)# access-list 101 deny ip any 192.168.1.0 0.0.0.255Router(config)# access-list 101 permit ip any anyRouter(config)# interface GigabitEthernet0/1Router(config-if)# ip access-group 101 in3. 配置交换机:Switch(config)# interface Vlan1Switch(config-if)# ip address 192.168.1.2 255.255.255.0Switch(config-if)# no shutdown配置说明:路由器通过两个接口连接内部网络(192.168.1.0/24)和外部网络。

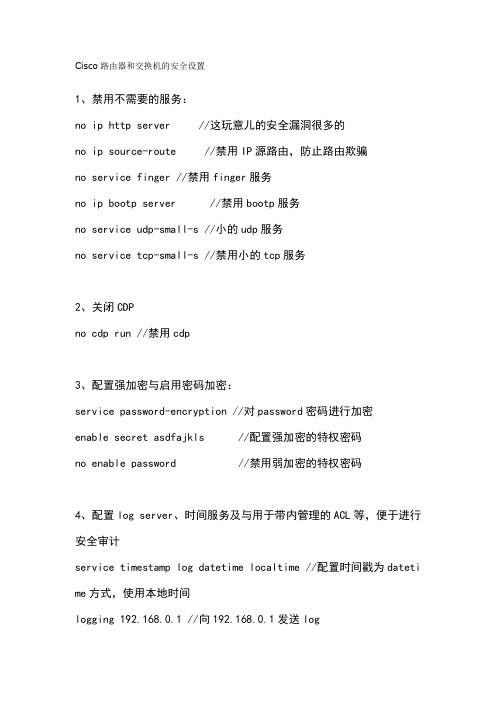

Cisco路由器和交换机的安全设置

Cisco路由器和交换机的安全设置1、禁用不需要的服务:no ip http server //这玩意儿的安全漏洞很多的no ip source-route //禁用IP源路由,防止路由欺骗no service finger //禁用finger服务no ip bootp server //禁用bootp服务no service udp-small-s //小的udp服务no service tcp-small-s //禁用小的tcp服务2、关闭CDPno cdp run //禁用cdp3、配置强加密与启用密码加密:service password-encryption //对password密码进行加密enable secret asdfajkls //配置强加密的特权密码no enable password //禁用弱加密的特权密码4、配置log server、时间服务及与用于带内管理的ACL等,便于进行安全审计service timestamp log datetime localtime //配置时间戳为dateti me方式,使用本地时间logging 192.168.0.1 //向192.168.0.1发送loglogging 192.168.0.2 //向192.168.0.2发送logaccess-list 98的主机进行通讯no access-list 99 //在配置一个新的acl前先清空该ACLaccess-list 99 permit 192.168.0.0 0.0.0.255access-list 99 deny any log //log参数说明在有符合该条件的条目时产生一条logo信息no access-list 98 //在配置一个新的acl前先清空该ACLaccess-list 98 permit host 192.168.0.1access-list 98 deny any log //log参数说明在有符合该条件的条目时产生一条logo信息clock timezone PST-8 //设置时区ntp authenticate //启用NTP认证ntp authentication-key 1 md5 uadsf //设置NTP认证用的密码,使用MD5加密。

Cisco路由器安全配置方案

Cisco路由器安全配置方案一、路由器网络服务安全配置1 禁止CDP(Cisco Discovery Protocol)。

如:Router(Config)#no cdp run Router(Config-if)# no cdp enable2 禁止其他的TCP、UDP Small服务。

Router(Config)# no service tcp-small-serversRouter(Config)# no service udp-samll-servers3 禁止Finger服务。

Router(Config)# no ip fingerRouter(Config)# no service finger4 建议禁止HTTP服务。

Router(Config)# no ip http server 如果启用了HTTP服务则需要对其进行安全配置:设置用户名和密码;采用访问列表进行控制。

5 禁止BOOTp服务。

Router(Config)# no ip bootp server6 禁止IP Source Routing。

Router(Config)# no ip source-route7 建议如果不需要ARP-Proxy 服务则禁止它,路由器默认识开启的。

Router(Config)# no ip proxy-arpRouter(Config-if)# no ip proxy-arp8禁止IP Directed Broadcast。

Router(Config)# no ip directed-broadcast9 禁止IP Classless。

Router(Config)# no ip classless10 禁止ICMP协议的IP Unreachables, Redirects, Mask Replies。

Router(Config-if)# no ip unreacheablesRouter(Config-if)# no ip redirectsRouter(Config-if)# no ip mask-reply11 建议禁止SNMP协议服务。

思科路由、交换、安全设置实战手册(精讲)

思科路由、交换、安全设置实战手册一、使网络能上网配通步骤:1、进入端口内:(config-if)# ip add XXX.XXX.XXX.XXX 255.255.255.0 (可以是vlan)(config-if)# ip nat inside(config-if)# no sh外:(config-if)# ip add XXX.XXX.XXX.XXX 255.255.255.0(config-if)# ip nat outside(config-if)# no sh2、设置DNS、网关、路由、DHCP、控制列表和地址转换DNS:(config)# ip name-server 203.196.0.6 (可连续写6个)网关:(config)# ip default-gateway XXX.XXX.XXX.XXX (可写可不写)路由:(config)# ip route 0.0.0.0 0.0.0.0 XXX.XXX.XXX.XXX(IP或者端口---静态路由) (config)# router rip (动态)(config-router)# network XXX.XXX.XXX.XXXDHCP(动态分配IP):(可以为多个vlan做dhcp)(config)#ip dhcp pool + 名字(DHCP名)(dhcp-config)# network 192.168.2.0 255.255.255.0(要分配的IP池—注意:A、B类私网IP 一定要加子网掩码,C类不需要)(dhcp-config)# dns-server 203.196.0.6 202.106.0.20(DNS)(dhcp-config)# default-router 192.168.2.1 (网关)(dhcp-config)# lease 3 (租用时间)(config)#ip dhcp excluded-address 192.168.2.1 192.168.2.100(排除要分配的IP段)(config)#ip dhcp excluded-address 192.168.2.199 192.168.2.255(排除要分配IP段)3、控制列表:(config)# access-list 1 permit(deny)192.168.0.0 0.0.255.255 (允许或者拒绝的IP段)4、地址转换:(config)# ip nat inside source list 1 interface FastEthernet4 overload (指定端口-根据实际情况来定)5、如果用池的方式:先建立一个动态池(config)# ip nat pool 871 211.99.151.208 211.99.151.208 netmask 255.255.255.0(config)# ip nat inside source list 1 pool 871 overload (指定要将转换主机的IP和池联系起来)6、静态IP转换(主要应用于服务器)(config)#ip nat inside source static 10.1.1.4 80.1.1.10 (内网主机IP在前,公网IP在后)(config)#ip nat inside source static tcp 192.168.0.5 80 171.68.1.1 80 extendable (如果要带协议的话---static tcp;内网主机后则必须要端口号;同样外网主机也需要端口号;extendable—可选)7、常用的清除配置命令:2950#erase startup-config (和路由一样)1900#delete nvram#show processes cpu (查看CPU使用率)测试端口是否丢包!#pingProtocol [ip]: (回车)Target IP address: 211.99.151.193 (IP地址)Repeat count [5]: 10000 (设置默认包是数量)Datagram size [100]: 10000 (包的大小)Timeout in seconds [2]: (回车)Extended commands [n]: (回车)Sweep range of sizes [n]: (回车)Type escape sequence to abort.ping 192.168.1.11 source 192.168.1.23 repeat 1000 size 1000停止:#ctrl+shift+6交换机升级成E 的步骤:Switch#archive download-sw/ imageonly /overwrite/ reload tftp: //10.1.1.2/c3550-i5q3l2-tar.122-25.SEA.tar (此仅是IOS软件的升级,还需要改号、改E等)trace命令提供路由器到目的地址的每一跳的信息#trace 171.144.1.39(目的IP)#ctrl+shift+6 停止telnet 设置(config)#line vty 0 4(config-if-line)#password XXXXXX(config-if-line)#loginenable 密码设置(config)# enable password XXXXX(不加密密码)(config)# enable set XXXXX(加密密码)问题备注:1、现象:从路由能ping 外网,也能ping 电脑。

Cisco安全配置标准

XXX网安技术有限公司Cisco安全配置标准文件编号:发布日期:XXX网安技术有限公司目录B1. 目的 (4)2. 范围 (4)3. 术语定义 (4)4. 参考文件 (4)5. 角色与职责 (4)6. 内容 (4)6.1 设置加密口令 (4)6.2 配置文件的离线备份 (4)6.3 远程维护安全 (4)6.4 关闭不活动的链接 (6)6.5 Con终端和vty终端配置登录超时10分钟 (6)6.6 配置时间同步服务 (6)6.7 关闭维护网络管理的所有端口 (6)6.8 在日志中记录完整时间 (6)6.9 关闭源路由 (7)6.10 关闭ICMP重定向 (7)6.11 禁止ARP-Proxy (7)6.12 禁止IP Directed Broadcast (7)6.13 禁止网络启动和下载配置 (7)6.14 关闭PAD服务 (7)6.15 关闭DNS服务 (8)6.16 交互机选项 (8)6.17 路由器选项 (8)6.18 设备命名规则 (9)6.19 附录- 默认开放的服务 (9)7. 附件 (13)XXX网安技术有限公司1. 目的通过建立系统的安全基线标准,规范网安公司网络环境Cisco路由器和交换机的安全配置,并提出相应的指导;降低系统存在的风险,确保Cisco路由器和交换器可靠的运行。

2. 范围适合网安公司网络环境的所有Cisco路由器和交换机。

3. 术语定义ICMP:Internet Control Message Protocol)Internet控制报文协议SNMP:Simple Network Management Protocol,简单网络管理协议SSH:Secure Shell Protocol加密通道配置代理服务器安全外壳协议4. 参考文件无5. 角色与职责6. 内容6.1 设置加密口令(config)# enable secret XXX(config)# service password-encryption6.2 配置文件的离线备份6.3 远程维护安全1)关闭AUX端口。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco路由器和交换机的安全配置模板一、设备命名规范为统一网络设备命名,方便今后网络项目实施和运维管理,拟对网络设备进行统一命名,详细命名规则如下:设备名称组成部分网络系统中具体一台设备的命名由如下五个部分组成:Hostname: AABBCCDDEEAA:表示各分行的地区名称简写,如:上海:SHBB:表示功能区域名称CC:表示设备所在的网络层次DD:表示设备类型EE:表示设备的序列号,01表示第一台,02为第二台。

设备名称中的英文字母全部采用大写,各部分之间使用下划线连接。

每个字母具体范围如下:各分行地区名称如下表示(AA):功能区域或地域名称规则表如下所示(BB):网络设备所在层命名规则表如下所示(CC):网络设备类型命名规则表如下所示(DD):网络设备序列号编号规则表如下所示(EE):二、路由器配置一,路由器访问控制的安全配置1,严格控制可以访问路由器的管理员。

任何一次维护都需要记录备案。

2,建议不要远程访问路由器。

即使需要远程访问路由器,建议使用访问控制列表和高强度的密码控制。

3,严格控制CON端口的访问。

具体的措施有:A,如果可以开机箱的,则可以切断与CON口互联的物理线路。

B,可以改变默认的连接属性,例如修改波特率(默认是96000,可以改为其他的)。

C,配合使用访问控制列表控制对CON口的访问。

如:Router(Config)#Access-list 1 permit 192.168.0.1Router(Config)#line con 0Router(Config-line)#Transport input noneRouter(Config-line)#Login localRouter(Config-line)#Exec-timeoute 5 0Router(Config-line)#access-class 1 inRouter(Config-line)#endD,给CON口设置高强度的密码。

4,如果不使用AUX端口,则禁止这个端口。

默认是未被启用。

禁止如:Router(Config)#line aux 0Router(Config-line)#transport input noneRouter(Config-line)#no exec5,建议采用权限分级策略。

如:Router(Config)#username lanstar privilege 10 lanstarRouter(Config)#privilege EXEC level 10 telnetRouter(Config)#privilege EXEC level 10 show ip access-list6,为特权模式的进入设置强壮的密码。

不要采用enable password设置密码。

而要采用enable secret命令设置。

并且要启用Service password-encryption。

7,控制对VTY的访问。

如果不需要远程访问则禁止它。

如果需要则一定要设置强壮的密码。

由于VTY在网络的传输过程中为加密,所以需要对其进行严格的控制。

如:设置强壮的密码;控制连接的并发数目;采用访问列表严格控制访问的地址;可以采用AAA设置用户的访问控制等。

8,IOS的升级和备份,以及配置文件的备份建议使用FTP代替TFTP。

如:Router(Config)#ip ftp username lanstarRouter(Config)#ip ftp password lanstarRouter#copy startup-config ftp:9,及时的升级和修补IOS软件。

二,路由器网络服务安全配置1,禁止CDP(Cisco Discovery Protocol)。

如:Router(Config)#no cdp runRouter(Config-if)# no cdp enable2,禁止其他的TCP、UDP Small服务。

Router(Config)# no service tcp-small-serversRouter(Config)# no service udp-samll-servers3,禁止Finger服务。

Router(Config)# no ip fingerRouter(Config)# no service finger4,建议禁止HTTP服务。

Router(Config)# no ip http server如果启用了HTTP服务则需要对其进行安全配置:设置用户名和密码;采用访问列表进行控制。

如:Router(Config)# username lanstar privilege 10 lanstarRouter(Config)# ip http auth localRouter(Config)# no access-list 10Router(Config)# access-list 10 permit 192.168.0.1Router(Config)# access-list 10 deny anyRouter(Config)# ip http access-class 10Router(Config)# ip http serverRouter(Config)# exit5,禁止BOOTp服务。

Router(Config)# no ip bootp server禁止从网络启动和自动从网络下载初始配置文件。

Router(Config)# no boot networkRouter(Config)# no servic config6,禁止IP Source Routing。

Router(Config)# no ip source-route7,建议如果不需要ARP-Proxy服务则禁止它,路由器默认识开启的。

Router(Config)# no ip proxy-arpRouter(Config-if)# no ip proxy-arp8,明确的禁止IP Directed Broadcast。

Router(Config)# no ip directed-broadcast9,禁止IP Classless。

Router(Config)# no ip classless10,禁止ICMP协议的IP Unreachables,Redirects,Mask Replies。

Router(Config-if)# no ip unreacheablesRouter(Config-if)# no ip redirectsRouter(Config-if)# no ip mask-reply11,建议禁止SNMP协议服务。

在禁止时必须删除一些SNMP服务的默认配置。

或者需要访问列表来过滤。

如:Router(Config)# no snmp-server community public RoRouter(Config)# no snmp-server community admin RWRouter(Config)# no access-list 70Router(Config)# access-list 70 deny anyRouter(Config)# snmp-server community MoreHardPublic Ro 70Router(Config)# no snmp-server enable trapsRouter(Config)# no snmp-server system-shutdownRouter(Config)# no snmp-server trap-anthRouter(Config)# no snmp-serverRouter(Config)# end12,如果没必要则禁止WINS和DNS服务。

Router(Config)# no ip domain-lookup如果需要则需要配置:Router(Config)# hostname RouterRouter(Config)# ip name-server 202.96.209.513,明确禁止不使用的端口。

Router(Config)# interface eth0/3Router(Config)# shutdown三,路由器路由协议安全配置1,首先禁止默认启用的ARP-Proxy,它容易引起路由表的混乱。

Router(Config)# no ip proxy-arp 或者Router(Config-if)# no ip proxy-arp2,启用OSPF路由协议的认证。

默认的OSPF认证密码是明文传输的,建议启用MD5认证。

并设置一定强度密钥(key,相对的路由器必须有相同的Key)。

Router(Config)# router ospf 100Router(Config-router)# network 192.168.100.0 0.0.0.255 area 100! 启用MD5认证。

! area area-id authentication 启用认证,是明文密码认证。

!area area-id authentication message-digestRouter(Config-router)# area 100 authentication message-digestRouter(Config)# exitRouter(Config)# interface eth0/1!启用MD5密钥Key为routerospfkey。

!ip ospf authentication-key key 启用认证密钥,但会是明文传输。

!ip ospf message-digest-key key-id(1-255) md5 keyRouter(Config-if)# ip ospf message-digest-key 1 md5 routerospfkey3,RIP协议的认证。

只有RIP-V2支持,RIP-1不支持。

建议启用RIP-V2。

并且采用MD5认证。

普通认证同样是明文传输的。

Router(Config)# config terminal! 启用设置密钥链Router(Config)# key chain mykeychainnameRouter(Config-keychain)# key 1!设置密钥字串Router(Config-leychain-key)# key-string MyFirstKeyStringRouter(Config-keyschain)# key 2Router(Config-keychain-key)# key-string MySecondKeyString!启用RIP-V2Router(Config)# router ripRouter(Config-router)# version 2Router(Config-router)# network 192.168.100.0Router(Config)# interface eth0/1! 采用MD5模式认证,并选择已配置的密钥链Router(Config-if)# ip rip authentication mode md5Router(Config-if)# ip rip anthentication key-chain mykeychainname4,启用passive-interface命令可以禁用一些不需要接收和转发路由信息的端口。