实验7 交换机端口隔离

交换机实验

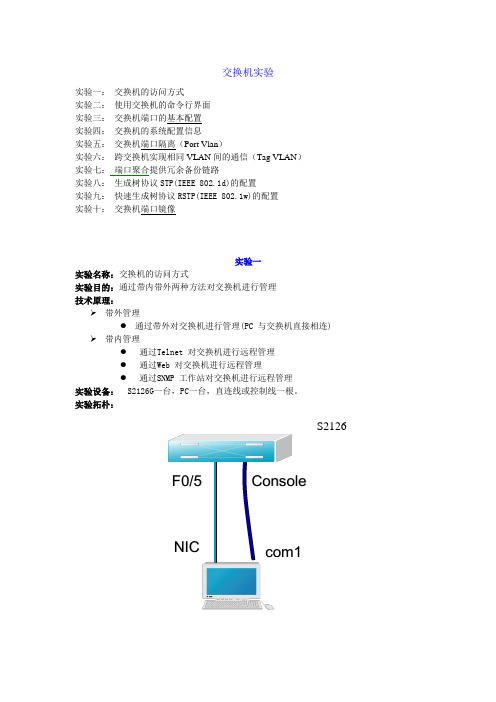

交换机实验实验一: 交换机的访问方式实验二: 使用交换机的命令行界面 实验三: 交换机端口的基本配置 实验四: 交换机的系统配置信息实验五: 交换机端口隔离(Port Vlan )实验六: 跨交换机实现相同VLAN 间的通信(Tag VLAN ) 实验七: 端口聚合提供冗余备份链路实验八: 生成树协议STP(IEEE 802.1d)的配置实验九: 快速生成树协议RSTP(IEEE 802.1w)的配置 实验十: 交换机端口镜像实验一实验名称:交换机的访问方式实验目的:通过带内带外两种方法对交换机进行管理 技术原理:带外管理● 通过带外对交换机进行管理(PC 与交换机直接相连)带内管理● 通过Telnet 对交换机进行远程管理 ● 通过Web 对交换机进行远程管理● 通过SNMP 工作站对交换机进行远程管理实验设备: S2126G 一台,PC 一台,直连线或控制线一根。

实验拓朴:C o n s o l eF 0/5 c o m 1N I C实验步骤:1.带外交换机配置▪连线利用配置线将主机的COM口和交换机的console口相连▪打开超级终端打开超级终端程序:开始->程序->附件->通讯->超级终端▪配置超级终端为连接命名选择合适的COM口配置正确的参数2.用Telnet对交换机进行管理交换机配置:Switch(config)#enable secret level 1 0 star!配置远程登陆密码,level 1指级别(0至15级),0指明文口令(0或5,5指密文口令),star为口令。

Switch (config)#enable secret level 15 0 star!配置进入特权模式密码Switch (config)#interface vlan 1Switch (config-if)#no shutdownSwitch (config-if)#ip address 192.168.1.1 255.255.255.0 !给交换机配置管理地址Switch (config-if)#end运行CMD,在命令行中输入telnet ip address:输入telnet密码和特权密码即可进入到交换机的配置界面3.用WEB对交换机进行管理打开IE浏览器,在地址栏输入:http://ip address4.用SNMP对交换机进行管理注意事项:1.在“新建连接”时按提示一步步操作。

实验七hybrid端口的配置

实验七、交换机端口hybrid属性配置1交换机端口链路类型介绍交换机以太网端口共有三种链路类型:Access、Trunk和Hybrid。

●Access类型的端口只能属于1个VLAN,一般用于连接计算机的端口;●Trunk类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,一般用于交换机之间连接的端口;●Hybrid类型的端口可以属于多个VLAN,可以接收和发送多个VLAN的报文,可以用于交换机之间连接,也可以用于连接用户的计算机。

其中,Hybrid端口和Trunk端口的相同之处在于两种链路类型的端口都可以允许多个VLAN的报文发送时打标签;不同之处在于Hybrid端口可以允许多个VLAN的报文发送时不打标签,而Trunk端口只允许缺省VLAN的报文发送时不打标签。

三种类型的端口可以共存在一台以太网交换机上,但Trunk端口和Hybrid端口之间不能直接切换,只能先设为Access端口,再设置为其他类型端口。

例如:Trunk端口不能直接被设置为Hybrid端口,只能先设为Access端口,再设置为Hybrid端口。

2各类型端口使用注意事项配置Trunk端口或Hybrid端口,并利用Trunk端口或Hybrid端口发送多个VLAN报文时一定要注意:本端端口和对端端口的缺省VLAN ID(端口的PVID)要保持一致。

当在交换机上使用isolate-user-vlan来进行二层端口隔离时,参与此配置的端口的链路类型会自动变成Hybrid类型。

Hybrid端口的应用比较灵活,主要为满足一些特殊应用需求。

此类需求多为在无法下发访问控制规则的交换机上,利用Hybrid端口收发报文时的处理机制,来完成对同一网段的PC机之间的二层访问控制。

3各类型端口在接收和发送报文时的处理1)端口接收报文时的处理:2)端口发送报文时的处理:1功能需求及组网说明交换机Hybrid端口隔离配置图1『配置环境参数』1.PC1、PC2和PC3分别连接到二层交换机SwitchA的端口E0/1 、E0/2和E0/3,端口分属于VLAN10、20和30,服务器连接到端口G2/1,属于VLAN100。

华为交换机端口隔离简单配置

区别于参考文档,总结一下实际配置情况:

1、通过PC端XP/win7的超级终端连接交换机的console口,连接成功后进行配置,具体图

文步骤见独立文档。

(注意:交换机自带的配置线为串口-RJ45线,笔记本若无串口需要通过usb转串口线连接,连接前注意安装驱动)

2、配置端口隔离:

1)进入系统视图:<Huawei>system-view

2)进入接口视图:[Huawei] interface GigabitEthernet 0/0/1

3)将该端口配置为隔离端口:

[Huawei -GigabitEthernet0/0/1] port-isolate enable 4)退出:[Huawei -GigabitEthernet0/0/1]quit

5)将其他目标端口配置为隔离端口,如GigabitEthernet0/0/2、GigabitEthernet0/0/3等,配置命令完全一样

6)配置完成后可对相应隔离端口进行ping测试,可以发现隔离端口之间数据传输已经相互隔离

3、注意点:

1)实际上还有个端口隔离组的概念,每个隔离组相互独立,只有同一个隔离组的端口之间才有“隔离”的效果,不同隔离组之间的端口即使开启了端口隔离也能进行数据互通,但事实上,默认配置下,所有端口都在同一个端口隔离组“1”,所以若无需增加隔离组直接配置即可。

2)关闭端口隔离:undo port-isolate enable(进入相应接口视图)。

交换机端口隔离安全策略实验报告

交换机端口隔离安全策略实验报告1. 简介本实验旨在研究交换机端口隔离安全策略的实施方法和效果。

通过实验,我们可以深入了解交换机端口隔离的原理和实际应用,并评估其对网络安全的影响。

2. 实验目的本实验的主要目的如下:- 探究交换机端口隔离的原理,包括虚拟局域网(VLAN)和访问控制列表(ACL)的应用;- 实验验证交换机端口隔离策略对网络安全的影响;- 分析交换机端口隔离策略的优点和不足,并提出改进建议。

3. 实验环境为了确保实验能够顺利进行,我们搭建了如下实验环境:- 三台计算机,分别命名为PC1、PC2和PC3,连接到一个交换机;- 一个路由器连接到交换机,提供访问外部网络的功能;- 交换机的端口配置合理,符合实验需求。

4. 实验步骤4.1 配置交换机端口隔离根据实验需求,将交换机的端口划分为不同的VLAN,每个VLAN 代表一个虚拟局域网。

通过VLAN的划分,我们可以将不同的端口隔离开来,实现不同虚拟网络之间的隔离。

4.2 配置访问控制列表(ACL)在交换机上配置访问控制列表,限制从一个VLAN到另一个VLAN 的访问。

通过ACL的配置,我们可以设置允许或拒绝特定VLAN之间的通信,从而加强网络的安全性。

4.3 实验验证在配置完交换机端口隔离策略后,我们通过以下步骤来验证实验结果:- 在PC1上打开命令提示符窗口,执行ping命令以测试与PC2和PC3之间的连通性。

在ACL配置允许的情况下,应该能够成功收到响应;- 在ACL配置拒绝的情况下,再次执行ping命令,应该无法收到响应。

5. 实验结果和分析通过实验验证,我们得出以下结果和分析:- 交换机端口隔离安全策略成功实施,实现了不同VLAN之间的隔离;- 在ACL配置允许的情况下,允许特定VLAN之间的通信,并保证网络正常运行;- 在ACL配置拒绝的情况下,限制特定VLAN之间的通信,提高了网络的安全性。

6. 优点和不足6.1 优点- 交换机端口隔离通过VLAN和ACL的配合使用,可以简单高效地实现对网络的隔离;- 能够提高网络的安全性,防止未经授权的访问和攻击。

交换机 端口隔离 流控关闭 标准模式

交换机端口隔离流控关闭标准模式交换机端口隔离流控关闭标准模式:构建高效网络通信的关键要素1. 概述1.1 交换机作为计算机网络中重要的设备之一,负责将数据包从一个端口转发到另一个端口,实现网络通信。

1.2 端口隔离、流控关闭、标准模式是交换机的关键功能,它们协同工作,有助于提高网络通信的效率和安全性。

2. 端口隔离2.1 端口隔离是一种通过配置交换机来实现对不同端口之间的流量分割的技术。

2.2 在网络中,不同的端口可能承载不同类型的流量,如语音、视频和数据等,通过端口隔离可以将这些流量分开处理,减少互相之间的干扰。

2.3 一个交换机集成了语音、视频和数据,通过配置端口隔离,可以保证语音的实时性、视频的流畅性,同时不影响数据的传输速度和稳定性。

2.4 端口隔离还可以用于隔离不同网络的流量,增强网络的安全性。

3. 流控关闭3.1 流控关闭是一种配置交换机的方式,用于控制流量在端口之间的传输速率。

3.2 在网络通信中,流量过大可能导致拥塞,从而影响数据的正常传输。

通过关闭某些端口的流控功能,可以提高网络的传输效率。

3.3 在一个网络中,某些端口的流量较大,可以关闭其流控功能,使其能够更快地传输数据,提高网络的整体性能。

3.4 然而,关闭流控功能也可能会导致网络拥塞,需要合理配置,根据网络的实际情况进行调整。

4. 标准模式4.1 标准模式是交换机的一种工作模式,也称为"学习模式"。

4.2 在标准模式下,交换机会自动学习网络中各个端口的MAC 位置区域,并将这些位置区域与相应的端口绑定,从而实现数据包的转发。

4.3 标准模式具有自学习、自适应的特点,能够根据网络的变化自动调整MAC位置区域表,保证数据包能够迅速、准确地传输。

4.4 与标准模式相对应的是静态模式,静态模式需要手动配置MAC位置区域表,不具备自学习、自适应的能力。

5. 个人观点和理解5.1 在构建高效网络通信中,交换机起着重要的作用,而端口隔离、流控关闭和标准模式则是构建高效网络通信的关键要素。

交换机端口隔离VLAN实验报告

交换机端口隔离VLAN实验报告一、引言在计算机网络中,交换机是连接计算机和其他网络设备的重要组成部分。

为了提高网络的安全性和性能,交换机可以通过隔离不同的VLAN(虚拟局域网)来实现端口之间的隔离。

本实验旨在通过实践验证交换机端口隔离VLAN的功能,并评估其效果。

二、实验设备与拓扑本实验采用以下设备和拓扑结构:1. 交换机:型号XYZ,具有端口隔离VLAN功能2. 计算机A、B、C:用于模拟不同的主机3. 网线、路由器等其他常见网络设备实验拓扑图如下所示:(图略)三、实验步骤与结果1. 配置交换机a. 连接计算机A到交换机的一个端口,计算机B到交换机的另一个端口,计算机C到交换机的第三个端口。

b. 登录交换机的管理界面,配置三个不同的VLAN,并将对应端口划分到不同的VLAN。

c. 启用端口隔离VLAN功能,并保存配置。

2. 配置计算机IP地址a. 通过操作系统的网络设置,为计算机A、B、C配置不同的IP 地址,并设置子网掩码。

3. 进行通信测试a. 在计算机A上打开命令提示符,使用ping命令向计算机B和C 发送数据包。

b. 观察ping命令返回结果,确认是否能够正常通信。

实验结果:经过上述步骤的设置和测试,实验结果表明交换机的端口隔离VLAN功能正常工作。

计算机A可以与计算机B进行通信,但无法与计算机C进行通信。

相反,计算机C也无法与计算机A进行通信。

这验证了端口隔离VLAN的功能,确保了不同VLAN之间的隔离。

四、讨论与分析本实验成功验证了交换机端口隔离VLAN的实际功能,这对网络的安全性和性能优化具有重要意义。

通过划分不同的VLAN,并将其分配给不同的端口,可以使不同的主机彼此隔离,从而降低潜在的安全风险。

此外,隔离不同的VLAN还可以提高网络性能,减少广播和多播的影响范围。

然而,在实际应用中,需要注意以下几点:1. 配置复杂度:随着网络规模的扩大,配置交换机的VLAN和端口设置可能会变得繁琐。

交换机配置 端口隔离

交换机配置(十三)端口隔离字体大小:大| 中| 小2010-07-28 09:36 - 阅读:15 - 评论:0端口隔离简介为了实现报文之间的二层隔离,可以将不同的端口加入不同的VLAN,但会浪费有限的VLAN 资源。

采用端口隔离特性,可以实现同一VLAN内端口之间的隔离。

用户只需要将端口加入到隔离组中,就可以实现隔离组内端口之间二层数据的隔离。

端口隔离功能为用户提供了更安全、更灵活的组网方案。

目前:●设备只支持一个隔离组,由系统自动创建隔离组1,用户不可删除该隔离组或创建其它的隔离组。

●隔离组内可以加入的端口数量没有限制。

说明:●如果聚合组内的某个端口已经配置成某隔离组的普通端口,则该聚合组内的其他端口可以以普通端口的身份加入该隔离组,但不能配置成上行端口。

●如果将聚合组内的某个端口配置成某隔离组的上行端口,则该聚合组内的其他端口不能加入该隔离组,且不允许该设备的其他端口加入该聚合组。

(聚合组的具体内容请参见“链路聚合配置”)端口隔离特性与端口所属的VLAN无关。

●对于属于不同VLAN的端口,只有同一个隔离组的普通端口到上行端口的二层报文可以单向通过,其它情况的端口二层数据是相互隔离的。

●对于属于同一VLAN的端口,隔离组内、外端口的二层数据互通的情况,如图2-1所示。

图2-1 支持上行端口的设备同一VLAN内隔离组内、外端口二层报文互通情况说明:图中箭头方向表示报文的发送方向。

2.2 配置隔离组2.2.1 将端口加入隔离组表2-1 将端口加入隔离组2.2.2 配置隔离组的上行端口表2-2 配置隔离组的上行端口说明:●一个隔离组中只能有一个上行端口,在用户多次配置不同的端口为上行端口时,以最后一个配置为准。

●如果端口已经被配置为隔离组的普通端口,则不能再配置为所有隔离组的上行端口,反之亦然。

2.3 隔离组显示在完成上述配置后,在任意视图下执行display命令可以显示配置后隔离组的相关信息,通过查看显示信息验证配置的效果。

试验一虚拟局域网VLAN----交换机端口隔离

实验一 虚拟局域网VLAN----交换机端口隔离实验名称:虚拟局域网VLAN ----交换机端口隔离试验目的:理解Port Vlan 的原理以及配置。

功能描述:在一台交换机上,通过划分Vlan ,实现属于不同Vlan 的端口不能互相访问,即端口隔离。

背景描述:在某小区组建了宽带小区城域网,其中有1台楼道交换机,住户P C 1连接在交换机的0/2口;住户P C 2连接在交换机的0/12口。

现要两家用户要求安全隔离,不能相互访问。

技术原理:VLAN 是指在一个物理网段内,进行逻辑的划分,划分成若干个虚拟局域网。

VLAN 的最大特性是不受物理位置的限制,可以进行灵活的划分。

VLAN 具有一个物理网所具备的特性。

相同VLAN 内的主机可以互相直接访问,不同VLAN 间的主机之间互相访问必须经过路由器设备进行转发。

广播数据包治可以在本VLAN 内进行传播,不能传输到其他的VLAN 中去。

实验设备: S2126G 一台,PC 机2台。

实验拓扑:如下图,交换机F0/5端口和PC1相连,F0/15端口和PC2相连。

实验步骤:步骤1. 连接双绞线。

pc1和pc2分别连接到配线架的同一交换机的相应接口上。

pc1和pc2的网卡二(测试网卡)配同一网段的ip 地址,如:pc1:172.16.10.1 pc2:172.16.10.2 写下网线连接情况和IP 地址分配情况。

Pc1:172.16.10.32步骤2. 验证连通性。

pc1和pc2互ping (应该通,因为两台机器在同一缺省vlan1中)。

写下ping 命令的结果。

F0/2 F0/12 PC1 PC2步骤3. 在同一交换机(s2126)上配置vlan10和vlan 20。

写下配置命令。

进入特权模式命令:enable 14进入全局配置模式命令:configure terminal划分VLAN命令:s2126-1(config)#vlan 10s2126-(config-valn)name office1s2126-1(config-valn)#exits2126-1(config)#vlan 20s2126-1(config-valn)#name office2s2126-1(config-valn)#ends2126-1#show vlan步骤4. 把2端口(pc1)和12端口(pc2)分别划入到vlan10和valn 20中。

实验7 交换机端口聚合

实验七交换机端口聚合7.1 实验目的理解端口聚合(Aggregate-port)的配置及原理。

7.2 实验环境实验拓扑结构如图7.1所示。

7.3 实验的内容和要求(1) 交换机的基本配置(2) 在交换机上创建聚合接口(3) 在交换机上配置聚合端口(4) 端口聚合增加交换机之间的传输带宽,验证当一条链路断开时仍能互相通信。

7.4 实验说明第一步:交换机A的基本配置。

SwitchA(config)#vlan 10SwitchA(config-vlan)#name salesSwitchA(config-vlan)#exitSwitchA(config)#interface fastEthernet0/5SwitchA(config-if)#switchport access vlan 10验证测试:验证已创建了VLAN 10,并将0/5端口已划分到VLAN 10中。

SwitchA#show vlan id 10VLAN Name Status Ports--------------------------------------------------------------------------------------------------------10 sales active Fa0/5第二步:在交换机SwitchA上配置聚合端口。

SwitchA(config)#interface aggregateport 1 !创建聚合接口AG1SwitchA(config-if)#switchport mode trunk !配置AG模式为trunkSwitchA(config-if)#exitSwitchA(config)#interface range fastEthernet 0/1-2 !进入接口0/1和0/2SwitchA(config-if-range)#port-group 1 !配置接口0/1和0/2属于AG1验证测试:验证接口fastEthernet0/1和0/2属于AG1。

交换机端口隔离

[H3C-Ethernet1/0/2]port isolate //设置本端口为隔离端口

[H3C-Ethernet1/0/2]quit

[H3C] interface Ethernet 1/0/3

[H3C-Ethernet1/0/3]port isolate //设置本端口为隔离端口

注:思科个别型号交换机采用PVLAN来实现端口保护功能[H3C-ຫໍສະໝຸດ thernet1/0/3]quit

[H3C]save //保存配置

[H3C]display isolate port //查询端口隔离组中的端口

[H3C-Ethernet1/0/X]undo port isolate //删除某端口下的隔离端口

注:端口隔离不同于VLAN

<H3C>sys

System View: return to User View with Ctrl+Z.

[H3C]interface Ethernet 1/0/1

[H3C-Ethernet1/0/1]port isolate //设置本端口为隔离端口

[H3C-Ethernet1/0/1]quit

端口隔离技术概述

端口隔离技术是一种实现在客户端的端口间的足够的隔离度以保证一个客户端不会收到另外一个客户端的流量的技术。通过端口隔离技术,用户可以将需要进行控制的端口加入到一个隔离组中,通过端口隔离特性,用户可以将需要进行控制的端口加入到一个隔离组中,实现隔离组中的端口之间二层数据的隔离,使用隔离技术后隔离端口之间就不会产生单播、广播和组播,病毒就不会在隔离计算机之间传播,增加了网络安全性,提高了网络性能