cisco交换机端口隔离的实现方法

cisco交换机端口隔离的设置教程

cisco交换机端口隔离的设置教程推荐文章Netapp网卡与外联交换机的接法与配置教程热度:中兴,华为,烽火交换机常用配置命令教程热度:交换机堆叠技术原理步骤教程热度:S3600系列交换机DHCP Relay的配置教程热度:思科三层交换机路由功能配置教程热度:交换机的主要功能包括物理编址、网络拓扑结构、错误校验、帧序列以及流控。

交换机还具备了一些新的功能,如对VLAN(虚拟局域网)的支持、对链路汇聚的支持,甚至有的还具有防火墙的功能。

H3C 交换机可以用端口隔离来实现,下面给大家介绍一下在cisco的交换机上面如何来实现这样的(端口隔离)需求在cisco 低端交换机中的实现方法:1.通过端口保护(Switchitchport protected)来实现的。

2.通过PVLAN(private vlan 私有vlan)来实现.主要操作如下:相对来说cisco 3550或者2950交换机配置相对简单,进入网络接口配置模式:Switch(config)#int range f0/1 - 24 #同时操作f0/1到f0/24口可根据自己的需求来选择端口Switch(config-if-range)#Switchitchport protected #开启端口保护ok...到此为止,在交换机的每个接口启用端口保护,目的达到.由于4500系列交换机不支持端口保护,可以通过PVLAN方式实现。

主要操作如下:交换机首先得设置成transparents模式,才能完成pvlan的设置。

首先建立second Vlan 2个Switch(config)#vlan 101Switch(config-vlan)#private-vlan community###建立vlan101 并指定此vlan为公共vlanSwitch(config)vlan 102Switch(config-vlan)private-vlan isolated###建立vlan102 并指定此vlan为隔离vlanSwitch(config)vlan 200Switch(config-vlan)private-vlan primarySwitch(config-vlan)private-vlan association 101Switch(config-vlan)private-vlan association add 102###建立vlan200 并指定此vlan为主vlan,同时制定vlan101以及102为vlan200的second vlanSwitch(config)#int vlan 200Switch(config-if)#private-vlan mapping 101,102###进入vlan200 配置ip地址后,使second vlan101与102之间路由,使其可以通信Switch(config)#int f3/1Switch(config-if)#Switchitchport private-vlan host-association 200 102Switch(config-if)#Switchitchport private-vlan mapping 200 102Switch(config-if)#Switchitchport mode private-vlan host###进入接口模式,配置接口为PVLAN的host模式,配置Pvlan 的主vlan以及second vlan,一定用102,102是隔离vlan 至此,配置结束,经过实验检测,各个端口之间不能通信,但都可以与自己的网关通信。

实验2 交换机端口隔离

实验二、交换机端口隔离一、实验目的:理解Port Vlan的原理以及配置,掌握交换机端口隔离划分虚拟局域网。

二、实验拓扑图:交换机端口隔离实验1、实验拓扑及说明2、实验步骤:(1)按照实验拓扑图完成各设备的互联,进行各PC机及服务器的IP设置,确保各主机可以通讯。

(2)创建Vlan,隔离端口,实现分属不同VLAN内的同网段PC机的访问需求。

其相关配置如下:创建VLAN:sysname Huaweiundo info-center enablevlan batch 10 20 30 100cluster enablentdp enablendp enabledrop illegal-mac alarmdiffserv domain defaultdrop-profile defaultaaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password simple adminlocal-user admin service-type http交换机Hybird端口配置:interface Vlanif1interface MEth0/0/1interface Ethernet0/0/1port hybrid pvid vlan 10port hybrid untagged vlan 10 20 30 100interface Ethernet0/0/2port hybrid pvid vlan 20port hybrid untagged vlan 10 20 100interface Ethernet0/0/3port hybrid pvid vlan 30port hybrid untagged vlan 10 30 100interface GigabitEthernet0/0/1port hybrid pvid vlan 100port hybrid untagged vlan 10 20 30 100interface GigabitEthernet0/0/2interface NULL0user-interface con 0user-interface vty 0 4return(3)查看已配置的VLAN信息:display Port Vlandisplay Port Vlan (4)通过Ping命令验证测试各主机是否按要求访问,并记录结果实验测试及结果:(1)实验数据:PC1、PC2、PC3、Server分属于Vlan10、20、30、100;IP地址:PC1:10.1.1.1 PC2:10.1.1.2PC3:10.1.1.3 Server:10.1.1.254(2)划分VLAN前各主机都是可以Ping通的(3)查看VLAN信息结果:(4)连通性测试:PC1 Ping PC2、PC3、Server可以通,如下图:同样,PC2、PC3与Server可以互相通信。

端口隔离

配置方法Байду номын сангаас

端口隔离技术在H3C交换机上的实现 system-view进入系统视图 interface interface-type interface-number进入以太端口视图 port isolate将以太端口加入到隔离组中 端口隔离技术在H3C交换机上实现很强,使用也方便,上述的三条命令就可以实现相应端口之间 隔离。 端口隔离技术在D-LINK交换机上的实现 config traffic_segmentation forward_list [null |] 其中表示指定哪个端口作为隔离端口,参数null表示没有上连端口,参数表示上连端口。

01 含义

03 缺点

目录

02 配置方法

含义

有些设备只支持一个隔离组(以下简称单隔离组),由系统自动创建隔离组1,用户不可删除该 隔离组或创建其它的隔离组。有些设备支持多个隔离组(以下简称多隔离组),用户可以手工配 置。不同设备支持的隔离组数不同,请以设备实际情况为准。

隔离组内可以加入的端口数量没有限制。

端口隔离技术在港湾交换机上的实现

config vcn up [notagout|tagout] baseVID <1-4069>

其中表示指定哪个端口作为上行通信端口,可以指定一个或两个上行端口;参数notagout表示 上连端口以untag方式属于vcn所创建的所有vlan,参数tagout表示上连端口以tag方式属于 baseVID后面所跟的vlanID。

端口隔离特性与端口所属的VLAN无关。对于属于不同VLAN的端口,只有同一个隔离组的普通端 口到上行端口的二层报文可以单向通过,其它情况的端口二层数据是相互隔离的。对于属于同一 VLAN的端口,隔离组内、外端口的二层数据互通的情况,又可以分为以下两种:

交换机端口隔离

交换机端口隔离【实验名称】单个交换机端口的隔离【实验目的】掌握单个交换机端口的隔离配置【背景描述】某个小型企业公司只有两个部门,分别是财务部和技术部。

两个部门各有一台pc机,财务部的pc机连接到交换机的0/1端口上,技术部的pc机连接到交换机的0/2端口上,现要实现两个部门的端口进行隔离。

【技术原理】虚拟局域网 VLAN (Virtual Local Network)是由一些局域网网段构成的与物理位置无关的逻辑组,这些网段具有某些共同的需求。

在物理网段内进行逻辑的虚拟划分,划分成多个虚拟局域网。

每一个 VLAN 的帧都有一个明确的标识符,指明发送这个帧的工作站是属于哪一个 VLAN。

所以VLAN与物理位置,地理位置无关。

相同的vlan内的主机可以相互直接访问,不同的vlan主机之间必须通过路由设备进行转发才能够通信,所以广播数据包也只能在vlan内进行传播,不能传播到其他的vlan。

【实现功能】通过vlan的划分,可以实现交换机端口之间的隔离。

【实验设备】Cisco2960交换机一台、pc机两台、直通线两根、console控制线一根【实验拓扑】注:在连接设备时,pc机连接到交换机用直通线进行连接。

连接时注意看清交换机对应端口号。

【实验步骤】步骤一在没有进行vlan划分的两台pc机进行配置并且能够相互ping可以通。

以下是交换机SW1 vlan的创建。

Switch>enable //进入特权模式Switch#configure terminal //进入全局配置模式Switch(config)#vlan 10 //创建vlan 10Switch(config-vlan)#name jishubu //将vlan 10 命名为“jishubu”Switch(config-vlan)#exit //返回上一级模式Switch(config)#vlan 20 //创建vlan 20Switch(config-vlan)#name caiwubu //将vlan 20 命名为“caiwubu”Switch(config-vlan)#exit //返回上一级模式验证测试:Switch#show vlan //查看已配置的vlan信息VLAN Name Status Ports----------------------------------------------------------------1 default activeFa0/1, Fa0/2,Fa0/3,Fa0/4 Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9,Fa0/10,Fa0/11,Fa0/12Fa0/13,Fa0/14,Fa0/15,Fa0/16 Fa0/17,Fa0/18,Fa0/19,Fa0/20Fa0/21,Fa0/22, Fa0/23, Fa0/24Gig1/1, Gig1/210 jishubu active //新创建的vlan10,没有端口属于vlan1020 caiwubu active //新创建的vlan20,没有端口属于vlan20步骤二将端口分配到vlan内//将fa0/1端口加入到vlan10中Switch(config)#interface fastEthernet 0/1 //进入fa0/1端口配置模式Switch(config-if)#switchport access vlan 10 //把端口加入到vlan10Switch(config-if)#exitSwitch(config)#interface fastEthernet 0/2 //进入fa0/2端口配置模式Switch(config-if)#switchport access vlan 20 //把端口加入到vlan20Switch(config-if)#exit验证测试Switch#show vlanVLAN Name Status Ports-----------------------------------------------------------------1 default active Fa0/3, Fa0/4, Fa0/5, Fa0/6Fa0/7, Fa0/8, Fa0/9, Fa0/10Fa0/11,Fa0/12,Fa0/13,Fa0/14Fa0/15,Fa0/16,Fa0/17,Fa0/18 Fa0/19,Fa0/20,Fa0/21,Fa0/22 Fa0/23,Fa0/24,Gig1/1,Gig1/210 jishubu active Fa0/1 //fa0/1端口已加入vlan1020 caiwubu active Fa0/2 //fa0/2端口已加入vlan20步骤三两台pc不能相互ping通。

交换机中端口隔离原理

交换机中端口隔离原理嘿,小伙伴们!今天咱们来聊一聊交换机中的端口隔离原理,这可有点像住在公寓里,每个房间都有自己的小世界一样呢。

首先呢,咱们得知道交换机是啥。

简单来说,交换机就像是一个超级管理员,它负责把网络信号准确地送到各个设备那里。

那端口呢,就是设备连接到这个超级管理员的小通道。

端口隔离原理啊,就像是在这个交换机里建了一道道看不见的小墙。

比如说,有一堆设备都连着交换机,端口隔离就是让某些端口之间不能直接通信,就像住在公寓里,虽然大家都在同一栋楼,但是有些房间之间被设置了特殊的权限,不能随便串门。

从技术上讲呢,交换机实现端口隔离主要是通过软件配置的方式。

就好像在管理员的小本本上写着:“这个端口和那个端口,你们不能互相聊天哦。

”交换机内部有一个小小的规则表,当一个端口想要给另一个端口发送信息的时候,这个规则表就会跳出来检查,看看这两个端口之间有没有被设置隔离。

如果被隔离了,那就像快递员被拦在门口一样,信息就送不过去啦。

打个比方吧,假如你有好多玩具,每个玩具都有一个对应的小盒子(端口)放在一个大柜子(交换机)里。

端口隔离就像是给某些小盒子加上了锁,只有特定的钥匙(符合规则的通信)才能打开。

比如说,红色的玩具盒子和蓝色的玩具盒子被设置了隔离,那红色盒子里的小机器人就不能直接跑到蓝色盒子里去玩啦。

那为啥要有端口隔离呢?这就和我们生活中的隐私和安全有关啦。

在一个大的网络环境里,就像在一个小区里,有些设备的信息是比较私密的,不想被其他设备随便访问。

比如说公司里的财务部门电脑,它的信息很重要,就可以通过端口隔离把它和其他普通部门的电脑隔离开,这样就更安全啦。

再比如说,在学校的机房里,老师的电脑可能存储着考试题目之类的重要资料,通过端口隔离,就可以避免学生的电脑不小心访问到这些资料,就像在教室里划分出了不同的小区域一样。

交换机的端口隔离原理其实并不复杂,它就是通过设置规则,在端口之间建立起一种特殊的关系,让一些端口之间不能自由通信,从而达到保护隐私、保障安全等目的。

实验六、交换机端口隔离

计算机网络实验报告2012013324 软件工程121班张桐第一部分:实验六、交换机端口隔离【实验名称】交换机端口隔离.【实验目的】理解Port Vlan的配置,了解VLAN的原理,熟练掌握交换机端口隔离划分虚拟局【背景描述】假设此交换机是宽带小区城域网中的一台楼道交换机,住户PC1连接在交换机的fa0/5口;住户PC2连接在交换机的fa0/15口,住户pc3连接在fa0/1口.现要实现各家各户的端口隔离.【实现功能】通过PORT VLAN实现本交换机端口隔离. (通过虚拟局域网技术可以隔离网络风暴,提高网络的性能,降低无用的网络开销。

并能提高网络的安全性,保密性。

)【实验步骤】(1)互ping:Pc1:Pc2:(2)末划VLAN前两台PC互相PING通:(3)将接口分配到VLAN;台互相ping不同通第二部分:实验七、跨交换机实现VLAN【实验名称】跨交换机实现VLAN.【实验目的】理解VLAN如何跨交换机实现.【背景描述】假设某企业有2个主要部门:销售部和技术部,其中销售部门的个人计算机系统分散连接在2台交换机上,他们之间需要相互连接通信,但为了数据安全起见,销售部和技术部须要进行相互隔离,现要在交换机上做适当配置来事项这一目标.【实现功能】Port VLAN 来实现交换机的端口隔离,然后使在同一个VLAN里的计算机系统能跨交换机进行相互通信,而在不同VLAN里的计算机不能进行相互通信。

【实验步骤】(1)在交换机上创建VLAN10并将0/10端口划分给它(2)在交换机上创建VLAN20并将0/15端口划分给它(3)在交换机yxc上将与B交换机相连端口:(7)设置三层交换机VLAN互通讯:【实验总结】通过本次实习,我对虚拟局域网有了一定的了解。

学会了Port Vlan 的相关配置以及跨交换机实现Vlan,了解到使在同一Vlan里的计算机系统能跨交换机进行互相通信,而在不同Vlan里的计算机系统不能进行相互通信。

cisco路由器交换机端口隔离的配置方法

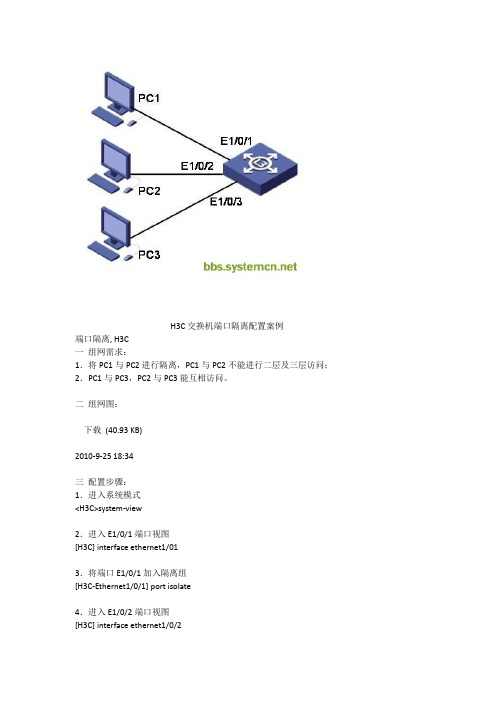

H3C交换机端口隔离配置案例

端口隔离, H3C

一组网需求:

1.将PC1与PC2进行隔离,PC1与PC2不能进行二层及三层访问;2.PC1与PC3,PC2与PC3能互相访问。

二组网图:

下载(40.93 KB)

2010-9-25 18:34

三配置步骤:

1.进入系统模式

<H3C>system-view

2.进入E1/0/1端口视图

[H3C] interface ethernet1/01

3.将端口E1/0/1加入隔离组

[H3C-Ethernet1/0/1] port isolate

4.进入E1/0/2端口视图

[H3C] interface ethernet1/0/2

5.将端口E1/0/2加入隔离组

[H3C-Ethernet1/0/2] port isolate

四配置关键点:

1.同一交换机中只支持一个隔离组,组内端口数不限;

2.端口隔离特性与以太网端口所属的VLAN无关;

3.经过以上配置后,可以完成隔离组内PC间二层及三层的隔离,而隔离组与隔离组外的PC不隔离,即PC1与PC2相互隔离,而PC1与PC3不隔离,PC2与PC3不隔离;

4.执行port isolate或undo port isolate命令后,在本地设备中,与当前端口位于同一汇聚组中的其他端口,会同时加入或离开隔离组;

5.此案例适用于H3C S3600、S5600、S3100、S5100、S5500、S3610,以及Quidway S3900、S5600、S2000、S3100、S5000、S5100系列交换机。

来源: 中国系统集成论坛原文链接:/thread-162445-1-8.html。

交换机端口隔离port-isolate

交换机端⼝隔离port-isolate交换机端⼝隔离port-isolate⼀公司有三个部门,分别有三台PC。

根据要求实现,PC1与PC2禁⽌互相访问,PC1可以访问PC3,但PC3不能访问PC1,PC2与PC3之间可以互相访问。

根据需求分析,PC1与PC2之间端⼝隔离,PC1与PC3之间单向隔离(模拟器没有实现),PC2与PC3之间不隔离。

脚本:#VLAN 2#interface GigabitEthernet0/0/1port link-type accessport default vlan 2port-isolate enable group 3#interface GigabitEthernet0/0/2port link-type accessport default vlan 2port-isolate enable group 3#interface GigabitEthernet0/0/3port link-type accessport default vlan 2am isplate gigabitEthernet0/0/1 ////模拟器未实现单向隔离。

#在此情况下,PC1与PC2之间隔离了⼆层,但可以通过ARP porxy实现三层互通。

当PC1 ping PC2 时,在GI0/0/1抓包:从抓包信息可以看到,GI0/0/1有ARP报⽂,⽽GI0/0/2没有ARP 报⽂。

在SW上做VLAN2的⽹关,interface Vlanif2ip address 10.10.10.250 255.255.255.0arp-proxy inner-sub-vlan-proxy enablePC1 发送ARP请求PC2的MAC,VLANIF 2作为ARP Proxy代替PC2发送ARP应答报⽂。

PC1收到VLANIF2 的相应后,把APR表中PC2的MAC修改未VLANIF2的MAC。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

现在网络安全要求也越来越多样化了,一个局域网有时候也希望用户不能互相访问(如小区用户),只能和网关进进行通讯。

H3C交换机可以用端口隔离来实现,下面给大家介绍一下在cisco的交换机上面如何来实现这样的(端口隔离)需求。

在cisco 低端交换机中的实现方法:

1.通过端口保护(Switchitchport protected)来实现的。

2.通过PVLAN(private vlan 私有vlan)来实现.

主要操作如下:

相对来说cisco 3550或者2950交换机配置相对简单,进入网络接口配置模式:

Switch(config)#int range f0/1 - 24 #同时操作f0/1到f0/24口可根据自己的需求来选择端口

Switch(config-if-range)#Switchitchport protected #开启端口保护

ok...到此为止,在交换机的每个接口启用端口保护,目的达到.

由于4500系列交换机不支持端口保护,可以通过PVLAN方式实现。

主要操作如下:

交换机首先得设置成transparents模式,才能完成pvlan的设置。

首先建立second Vlan 2个

Switch(config)#vlan 101

Switch(config-vlan)#private-vlan community

###建立vlan101 并指定此vlan为公共vlan

Switch(config)vlan 102

Switch(config-vlan)private-vlan isolated

###建立vlan102 并指定此vlan为隔离vlan

Switch(config)vlan 200

Switch(config-vlan)private-vlan primary

Switch(config-vlan)private-vlan association 101

Switch(config-vlan)private-vlan association add 102

###建立vlan200 并指定此vlan为主vlan,同时制定vlan101以及102为vlan200的second vlan

Switch(config)#int vlan 200

Switch(config-if)#private-vlan mapping 101,102

###进入vlan200 配置ip地址后,使second vlan101与102之间路由,使其可以通信

Switch(config)#int f3/1

Switch(config-if)#Switchitchport private-vlan host-association 200 102

Switch(config-if)#Switchitchport private-vlan mapping 200 102

Switch(config-if)#Switchitchport mode private-vlan host

###进入接口模式,配置接口为PVLAN的host模式,配置Pvlan的主vlan 以及second vlan,一定用102,102是隔离vlan

至此,配置结束,经过实验检测,各个端口之间不能通信,但都可以与自己的网关通信。

注:如果有多个vlan要进行PVLAN配置,second vlan必须要相应的增加,一个vlan只能在private vlan下作为 second vlan。