H3C-公钥管理配置

H3C配置经典全面教程(

H3C配置经典全面教程(H3C是一个以网络设备和解决方案为主要业务的公司,其产品广泛应用于企业、政府、运营商等领域。

本文将为大家介绍H3C配置的经典全面教程,希望可以帮助大家更好地了解和使用H3C产品。

首先,我们需要准备一台H3C设备,可以是交换机、路由器等等。

在开始配置之前,我们需要连接到设备的控制台端口,可以通过串口线连接到PC的串口接口或者使用一个转接线连接到PC的USB接口。

然后,我们需要使用一个串口终端工具,比如HyperTerminal或者SecureCRT等,来打开设备的控制台会话。

接下来,我们来进行H3C设备的基本配置。

第一步,进入用户视图。

在设备启动后,我们进入的是用户视图,默认情况下没有用户名和密码,直接按回车键进入用户视图。

第二步,设置设备的主机名和域名。

在用户视图下,我们可以使用以下命令来设置设备的主机名和域名:sysname 设备主机名domain 设备域名第三步,设置管理口IP地址。

在用户视图下,我们可以使用以下命令来设置设备的管理口IP地址:interface vlan-interface 管理口vlan接口号ip address 管理口IP地址管理口子网掩码第四步,配置SSH登录。

在用户视图下,我们可以使用以下命令来设置SSH登录:ssh authentication-type default password第五步,配置Telnet登录。

在用户视图下,我们可以使用以下命令来设置Telnet登录:telnet server enable第六步,配置管理密码。

在用户视图下,我们可以使用以下命令来设置设备的管理密码:user-interface vty 0 4authentication-mode schemeset authentication password cipher 用户密码第七步,保存配置并退出。

在用户视图下,我们可以使用以下命令将配置保存到设备的闪存中,并且退出设备的控制台会话:savequit通过以上步骤,我们完成了H3C设备的基本配置。

H3C-公钥管理配置

目录1 公钥管理配置.....................................................................................................................................1-11.1 公共密钥算法简介.............................................................................................................................1-11.1.1 基本概念.................................................................................................................................1-11.1.2 数据加解密算法分类...............................................................................................................1-11.1.3 非对称密钥算法的应用...........................................................................................................1-21.2 配置本地的非对称密钥对..................................................................................................................1-21.2.1 生成非对称密钥对...................................................................................................................1-21.2.2 导出非对称密钥对的主机公钥.................................................................................................1-31.2.3 销毁非对称密钥对...................................................................................................................1-31.3 配置远端主机的公钥..........................................................................................................................1-41.4 公钥显示和维护.................................................................................................................................1-41.5 公钥管理典型配置举例......................................................................................................................1-51.5.1 手工配置远端主机的公钥........................................................................................................1-51.5.2 从公钥文件中导入远端主机的公钥.........................................................................................1-7本文中标有“请以实际情况为准”的特性描述,表示各型号对于此特性的支持情况可能不同,本节将对此进行说明。

H3C SSL配置

操作手册安全分册 SSL 目录目录第1章 SSL配置......................................................................................................................1-11.1 SSL简介.............................................................................................................................1-11.2 SSL配置任务简介...............................................................................................................1-21.3 配置SSL服务器端策略.......................................................................................................1-21.3.1 配置准备..................................................................................................................1-21.3.2 配置SSL服务器端策略.............................................................................................1-31.3.3 SSL服务器端策略典型配置举例..............................................................................1-31.4 配置SSL客户端策略...........................................................................................................1-51.4.1 配置准备..................................................................................................................1-51.4.2 配置SSL客户端策略................................................................................................1-61.5 SSL显示和维护..................................................................................................................1-61.6 常见配置错误举例..............................................................................................................1-71.6.1 SSL握手失败...........................................................................................................1-7本文中标有“请以实际情况为准”的特性描述,表示各型号对于此特性的支持情况可能不同,本节将对此进行说明。

H3C交换机SSH配置教程

H3C交换机SSH配置教程H3C交换机SSH配置教程H3C交换机SSH怎么配置呢?下面YJBYS店铺为大家整理了关于H3C交换机SSH配置教程,希望对你有所帮助。

使用SSH+密码认证(基本SSH配置方法)注:在用户使用SSH登录交换机时,交换机对所要登录的用户使用密码对其进行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的认证模式为AAA,并让用户接口支持SSH协议[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh创建用户luwenju-juzi,设置认证密码为luwenju-!@# 登录协议为SSH,能访问的命令级别为3[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3指定用户luwenju-juzi的认证方式为password[H3C]ssh user luwenju-juzi authentication-type password一个基本的SSH配置就结束了,配置完成后即可使用SSH登录工具进行连接交换机使用SSH+密钥、密码认证(高级SSH配置方法)注:客户端在使用SSH工具登录交换机时,交换机同时使用密钥和密码对所要登录的用户实行身份验证生成RSA和DSA密钥对[H3C]public-key local create rsa[H3C]public-key local create dsa设置用户接口上的`认证模式为AAA认证,并在接口上开启SSH 协议,并设置用户能访问的命令级别为3[H3C]user-interface vty 0 4[H3C-ui-vty0-4]authentication-mode scheme[H3C-ui-vty0-4]protocol inbound ssh[H3C-ui-vty0-4]user privilege level 3创建用户,并指定认证方式为公钥认证,用户名为luwenju-juzi,密码为luwenju-!@#[H3C]local-user luwenju-juzi[H3C-luser-luwenju-juzi]password cipher luwenju-!@#[H3C-luser-luwenju-juzi]service-type ssh level 3[H3C]ssh user luwenju-juzi authentication-type password-publickey客户端生成公钥和私钥用puttygen.exe生成公私钥对,然后放到某个文件夹下,在此,我们生成的公钥叫luwenjukey私钥为luwenju.ppk,然后我们把公钥文件luwenjukey上传到FTP服务器,然后登录交换机,将luwenjukey 下载到交换机ftp 202.106.0.20[ftp]get luwenjukey为用户生成公钥,在交换机上把文件luwenjukey中导入客户端的公钥,公钥名为luwenju-juzikey 注:luwenju-juzikey是为用户生成的公钥[H3C]public-key peer luwenju-juzikey import sshkey luwenjukey为用户luwenju-juzi指定公钥luwenju-juzikey[H3C]ssh user luwenju-juzi assign publickey luwenju-juzikey 然后打开SSH登录工具,导入私钥luwenju.ppk,然后输入交换机的IP地址登录即可。

H3C交换机启用SSH管理

H3C交换机启用ssh管理步骤1. 组网需求如图1-2,配置Host(SSH客户端)与Switch建立本地连接。

Host采用SSH协议登录到Switch上,以保证数据信息交换的安全。

SSH用户采用的认证方式为pa ssword认证,用户名和密码保存在Switch上。

2. 组网图图1-2 SSH password认证配置组网图3. 配置步骤(1)配置SSH服务器# 生成RSA密钥对。

<Switch> system-view[Switch] public-key local create rsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:Generating Keys...+++++++++++++++++++++++++++++++++++# 生成DSA密钥对。

[Switch] public-key local create dsaThe range of public key size is (512 ~ 2048).NOTES: If the key modulus is greater than 512,It will take a few minutes.Press CTRL+C to abort.Input the bits of the modulus[default = 1024]:Generating Keys...+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ ++++++++++++++++++++++++++++++++++++++++++# 启动SSH服务器。

h3c交换机SSH配置方法剖析

h3c交换机SSH配置方法1、生成密钥rsa local-key-pair create2、创建SSH用户local-user sshpassword cipher h3c_^*)!!^%service-type ssh level 3quit3、指定SSH用户认证方式及服务类型ssh user ssh authentication-type passwordssh user ssh service-type stelnet4、在VTY接口下指定用SSH协议登陆user-interface vty 0authentication-mode schemeprotocol inbound sshquit3. 配置步骤(1)配置SSH服务器Switch# 生成RSA密钥对,并启动SSH服务器。

<Switch> system-view[Switch] public-key local create rsa[Switch] ssh server enable# 配置VLAN接口1的IP地址,客户端将通过该地址连接SSH服务器。

[Switch] interface vlan-interface 1[Switch-Vlan-interface1] ip address 192.168.1.40 255.255.255.0 [Switch-Vlan-interface1] quit# 设置SSH客户端登录用户界面的认证方式为AAA认证。

[Switch] user-interface vty 0 4[Switch-ui-vty0-4] authentication-mode scheme# 设置Switch上远程用户登录协议为SSH。

[Switch-ui-vty0-4] protocol inbound ssh[Switch-ui-vty0-4] quit# 创建本地用户client001,并设置用户访问的命令级别为3。

h3c路由器配置命令 (2)

H3C路由器配置命令H3C路由器是一种高性能的企业级路由器,它提供了丰富的配置命令,方便管理员对网络进行管理和优化。

本文将介绍如何使用H3C路由器的配置命令进行基本的网络配置。

登录路由器在配置H3C路由器之前,我们首先需要通过以下步骤登录路由器:1.首先,打开SSH客户端,如PuTTY。

2.输入路由器的IP地址和端口号。

3.输入用户名和密码,进行身份验证。

4.成功登录后,我们将进入路由器的命令行界面。

基本配置命令配置主机名在H3C路由器上配置主机名可以方便我们标识和管理设备。

使用以下命令可以配置主机名:[Router]system-view[Router]interface vlan-interface 1[Router-Vlan-interface1]description Management VL AN[Router-Vlan-interface1]ip address 192.168.0.1 25 5.255.255.0[Router-Vlan-interface1]quit[Router]quit配置路由配置路由是H3C路由器的核心功能之一。

使用以下命令可以配置静态路由:[Router]system-view[Router]interface gigabitethernet 0/0/1[Router-GigabitEthernet0/0/1]ip address 192.168.1.1 255.255.255.0[Router-GigabitEthernet0/0/1]quit[Router]ip route-static 0.0.0.0 0.0.0.0 192.168.1. 254配置接口H3C路由器支持多种接口类型,如以太网接口、VLAN接口等。

以下是配置以太网接口的示例命令:[Router]system-view[Router]interface gigabitethernet 0/0/1[Router-GigabitEthernet0/0/1]port link-type acces s[Router-GigabitEthernet0/0/1]port default vlan 10 [Router-GigabitEthernet0/0/1]quit配置ACL配置访问控制列表(Access Control List,ACL)可以限制网络流量。

H3C无线控制器PSK加密典型配置

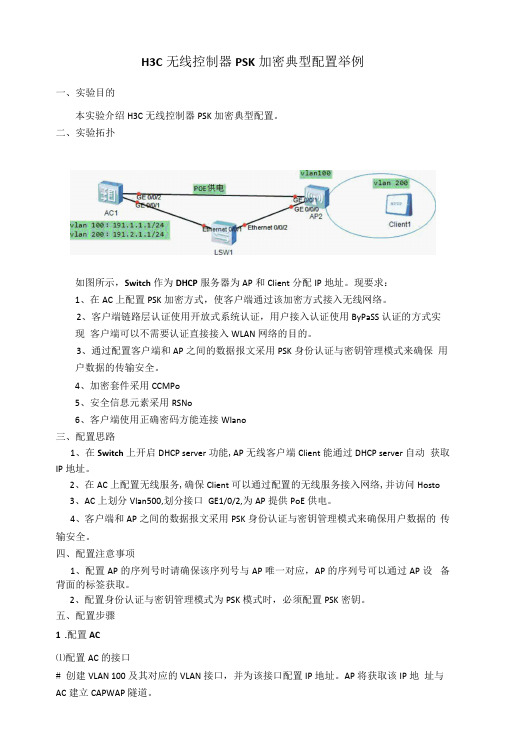

H3C无线控制器PSK加密典型配置举例一、实验目的本实验介绍H3C无线控制器PSK加密典型配置。

二、实验拓扑如图所示,Switch作为DHCP服务器为AP和Client分配IP地址。

现要求:1、在AC上配置PSK加密方式,使客户端通过该加密方式接入无线网络。

2、客户端链路层认证使用开放式系统认证,用户接入认证使用ByPaSS认证的方式实现客户端可以不需要认证直接接入WLAN网络的目的。

3、通过配置客户端和AP之间的数据报文采用PSK身份认证与密钥管理模式来确保用户数据的传输安全。

4、加密套件采用CCMPo5、安全信息元素采用RSNo6、客户端使用正确密码方能连接Wlano三、配置思路1、在Switch上开启DHCP server功能,AP无线客户端Client能通过DHCP server自动获取IP地址。

2、在AC上配置无线服务,确保Client可以通过配置的无线服务接入网络,并访问Hosto3、AC上划分Vlan500,划分接口GE1/0/2,为AP提供PoE供电。

4、客户端和AP之间的数据报文采用PSK身份认证与密钥管理模式来确保用户数据的传输安全。

四、配置注意事项1、配置AP的序列号时请确保该序列号与AP唯一对应,AP的序列号可以通过AP设备背面的标签获取。

2、配置身份认证与密钥管理模式为PSK模式时,必须配置PSK密钥。

五、配置步骤1.配置AC⑴配置AC的接口#创建VLAN 100及其对应的VLAN接口,并为该接口配置IP地址。

AP将获取该IP地址与AC建立CAPWAP隧道。

<AC> system-view[AC] vlan IOO[AC-vlanl00] quit[AC] interface vlan-interface IOO[AC-Vlan-interfacelOO] ip address 192.1.1.1 24[AC-Vlan-interfacelOO] quit#创建VLAN 200及其对应的VLAN接口,并为该接口配置IP地址。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

目录1 公钥管理配置.....................................................................................................................................1-11.1 公共密钥算法简介.............................................................................................................................1-11.1.1 基本概念.................................................................................................................................1-11.1.2 数据加解密算法分类...............................................................................................................1-11.1.3 非对称密钥算法的应用...........................................................................................................1-21.2 配置本地的非对称密钥对..................................................................................................................1-21.2.1 生成非对称密钥对...................................................................................................................1-21.2.2 导出非对称密钥对的主机公钥.................................................................................................1-31.2.3 销毁非对称密钥对...................................................................................................................1-31.3 配置远端主机的公钥..........................................................................................................................1-41.4 公钥显示和维护.................................................................................................................................1-41.5 公钥管理典型配置举例......................................................................................................................1-51.5.1 手工配置远端主机的公钥........................................................................................................1-51.5.2 从公钥文件中导入远端主机的公钥.........................................................................................1-7本文中标有“请以实际情况为准”的特性描述,表示各型号对于此特性的支持情况可能不同,本节将对此进行说明。

MSR系列路由器特性支持情况说明特性MSR 20-1X MSR 20 MSR 30 MSR 50 使用ECDSA算法生成非对称密钥对No No No No根据指定格式在屏幕上显示本地DSA主Yes Yes Yes Yes 机公钥或导出本地DSA主机公钥到指定文件z H3C MSR系列路由器对相关命令参数支持情况、缺省值及取值范围的差异内容请参见本模块的命令手册。

z H3C MSR系列各型号路由器均为集中式设备。

z设备对接口的实际支持情况请参见“H3C MSR 20/30/50系列路由器接口模块及接口卡手册”。

1 公钥管理配置1.1 公共密钥算法简介1.1.1 基本概念z算法:加密和解密过程中使用的一组变换规则。

z明文:未加密的信息。

z密文:加密后的信息。

z密钥:一组特定的字符串,是控制明文和密文变换的唯一参数,起到“钥匙”的作用。

加密和解密都是在密钥的参与下进行的。

1.1.2 数据加解密算法分类如图1-1所示,为了保证数据在网络中安全传输,不被攻击者非法窃听和恶意篡改,发送方在发送数据之前需要对数据进行加密处理,即通过一定的算法,利用密钥将明文数据变换为密文;接收方接收到密文数据后,对其进行解密处理,即通过一定的算法,利用密钥将密文数据恢复为明文,以获得原始数据。

图1-1加密和解密变换关系根据加密解密过程中使用的密钥,可以将数据加解密算法分为:z对称密钥算法:数据加密和解密时使用相同的密钥。

常用的对称密钥算法包括AES、DES等。

z非对称密钥算法:又称为公共密钥算法。

数据加密和解密时使用不同的密钥,一个是公开的公钥,一个是由用户秘密保存的私钥,从公钥很难推出私钥。

通过公钥(或私钥)加密后的数据只能利用对应的私钥(或公钥)进行解密。

1.1.3 非对称密钥算法的应用非对称密钥算法可以用于加密和数字签名:z加密:发送者利用接收者的公钥对报文进行加密,拥有对应私钥的合法接收者使用私钥对数据进行解密,从而可以保证数据的机密性。

z数字签名:发送者利用自己的私钥对数据进行加密,接收者利用发送者的公钥对数据进行解密。

由于通过私钥加密后的数据只能利用对应的公钥进行解密,因此根据解密是否成功,就可以判断发送者的身份,如同发送者对数据进行了“签名”。

例如,用户1使用自己的私钥对数据进行签名后,发给用户2,用户2利用用户1的公钥验证签名,如果签名是正确的,那么就能够确认该数据来源于用户1。

非对称密钥算法包括RSA(Rivest Shamir and Adleman)、DSA(Digital Signature Algorithm,数字签名算法)和ECDSA(Elliptic Curve Digital Signature Algorithm,椭圆曲线数字签名算法)。

RSA既可以用于加密,又可以用于签名,而DSA和ECDSA只用于签名。

由于非对称密钥算法的计算量较大,速度较慢,因此非对称密钥算法经常用于数字签名,来验证对端的身份。

对称密钥算法经常用于加密数据,以保证数据传输的安全性。

1.2 配置本地的非对称密钥对用户通过命令行可以在本地设备上生成本地非对称密钥对、导出本地非对称密钥对的主机公钥部分和销毁本地非对称密钥对。

1.2.1 生成非对称密钥对表1-1生成非对称密钥对操作命令说明进入系统视图system-view -生成本地DSA、ECDSA或RSA密钥对public-key local create { dsa | ecdsa | rsa }必选缺省情况下,没有生成DSA、ECDSA或RSA密钥对dsa和ecdsa参数的支持情况与设备的型号有关,请以设备的实际情况为准z执行public-key local create命令后,生成的密钥对将保存在设备中,设备重启后不会丢失。

z通过public-key local create rsa命令生成RSA密钥对时,将同时生成两个密钥对——服务器密钥对和主机密钥对,二者分别包括一个公钥和一个私钥。

z RSA服务器密钥和主机密钥模数的最小长度为512位,最大长度为2048位。

生成RSA密钥对时会提示用户输入密钥模数的长度,建议密钥模数的长度大于或等于768位,以提高安全性保证。

z通过public-key local create dsa命令生成DSA密钥对时,只生成一个主机密钥对。

z DSA主机密钥模数的最小长度为512位,最大长度为2048位。

生成DSA密钥对时会提示用户输入密钥模数的长度,建议密钥模数的长度大于或等于768位,以提高安全性保证。

z ECDSA主机密钥模数的最大长度为192位。

1.2.2 导出非对称密钥对的主机公钥对于已经生成的RSA或DSA密钥对,可以根据指定格式在屏幕上显示主机公钥或导出主机公钥到指定文件,从而为在远端配置RSA或DSA主机公钥作准备。

表1-2导出RSA或DSA密钥对的主机公钥操作命令说明进入系统视图system-view -根据指定格式在屏幕上显示本地RSA主机公钥或导出本地RSA主机公钥到指定文件public-key local export rsa { openssh | ssh1 | ssh2 } [ filename ]根据指定格式在屏幕上显示本地DSA主机公钥或导出本地DSA主机公钥到指定文件public-key local export dsa { openssh | ssh2 }[ filename ]根据导出的公钥类型选择相应的命令public-key local export dsa命令的支持情况与设备的型号有关,请以设备的实际情况为准。

1.2.3 销毁非对称密钥对在非对称密钥对过期或泄漏的情况下,用户需要销毁旧的密钥对,并生成新的密钥对。

通过本配置可以实现销毁本地非对称密钥对。

表1-3销毁非对称密钥对操作命令说明进入系统视图system-view -销毁非对称密钥对public-key local destroy { dsa | ecdsa | rsa }必选dsa和ecdsa参数的支持情况与设备的型号有关,请以设备的实际情况为准1.3 配置远端主机的公钥为了实现对远端主机的身份验证,需要在本地设备上配置远端主机的RSA或DSA公钥。