对称密钥密码体制

对称密钥密码体制

对称密钥密码体制对称密钥密码体制是指加密和解密过程中使用相同的密钥。

这种体制也叫做单密钥密码体制,因为加密和解密使用的密钥相同,能在保持安全的前提下对数据进行快速处理。

对称密钥密码体制通常分为分组密码和流密码两种。

分组密码是将明文分成固定长度的块,再和密钥一起通过一系列算法进行加密。

这种方法处理速度非常快,因为加密和解密算法是对数据块进行分组处理的,同时相同密钥的使用也降低了密钥管理的复杂性。

然而,分组密码存在的一个问题是,对数据块的分组可能会导致重复的数据,这些数据可以被攻击者用来破解密钥。

流密码是将明文和密钥通过一个伪随机数生成器计算出一个流式密钥,然后将流式密钥和明文一起进行异或运算来加密数据。

这种方法加密和解密速度也非常快,而且每个数据块都有独立的流式密钥,增强了数据的安全性。

然而,流密码也存在一些问题,例如在密钥被泄露时,加密数据就变得不安全了。

对称密钥密码体制的优点包括:1. 处理速度快:加密和解密使用的密钥相同,从而能快速处理数据。

2. 加密方式简单:对称密钥密码体制通常采用分组密码或流密码,在数据加密和解密过程中使用块或流式加密,处理速度快,同时也方便计算机的硬件或软件实现。

3. 密钥管理相对简单:使用相同的密钥进行加密和解密,可以使加密和解密的过程更加简单,从而降低了密钥管理的复杂度。

4. 对称密钥密码体制广泛应用于大多数数据通信应用中,如数据存储、数据传输等。

对称密钥密码体制的缺点包括:1. 密钥管理不安全:对称密钥密码体制存在一个主要问题,即密钥的安全性。

如果密钥被泄露或者失窃,那么加密数据就暴露了,导致数据不安全。

2. 非法用户可以访问数据:一旦非法用户获取了密钥,他们便可以访问数据而不会受到限制,这可能会导致重大的安全问题。

3. 可能存在重放攻击:由于每个数据块都使用相同的密钥进行加密,数据可能被攻击者截获并用于重放攻击,从而使数据的安全性大大降低。

4. 算法的安全性不能得到保证:对称密钥密码体制的安全性取决于加密算法本身的安全性。

03、对称密码体制

数据加密标准(Data Encryption Standard,DES)是至 今为止使用 最为广泛的加密算法。

1974年8月27日, NBS开始第二次征集,IBM提交了算法LUCIFER ,该算法由IBM的工程师在1971~1972年研制。

1975年3月17日, NBS公开了全部细节1976年,NBS指派了两个

序列密码算法(stream cipher)

每次可加密一个比特戒一个字节 适合比如进程终端输入加密类的应用

对称密码体制

4

3.1 分组密码原理

分组密码

分组密码是将明文消息编码表示后的数字(简称明文数字)序列,划

分成长度为n的组(可看成长度为n的矢量),每组分别在密钥的控制 下发换成等长的输出数字(简称密文数字)序列。

构,如FEAL、Blowfish、RC5等。

对称密码体制

9

3.1.2 分组密码的一般结构

Feistel密码结构的设计动机

分组密码对n比特的明文分组迚行操作,产生出一个n比特的密文分

组,共有2n个丌同的明文分组,每一种都必须产生一个唯一的密文 分组,这种发换称为可逆的戒非奇异的。 可逆映射 00 01 10 11 11 10 00 01 丌可逆映射 00 01 10 11 11 10 01 01

对称密码体制Biblioteka 193.2.1 简化的DES

简化的DES

简化的DES(Simplified - DES)是一个供教学而非安全的加密算法, 它不DES的特性和结构类似,但是参数较少。 S - DES的加密算法以8bit的明文分组和10位的密钥作为输入,产生 8bit的明文分组做为输出。 加密算法涉及五个凼数:

常见的密码体制

常见的密码体制

常见的密码体制分为两种:私⽤密钥加密技术和公开密钥加密技术,前者是对称加密,后者是⾮对称加密。

1.私⽤密钥加密技术(对称加密):

加密和解密采⽤相同的密钥,对于具有n个⽤户的系统需要n(n-1)/2个密钥。

在⽤户群不是很⼤的情况下存放,对于⼤⽤户分布式,密钥的分配和保存会成为问题。

DES是对机密信息进⾏加密和验证随机报⽂⼀起发送报⽂摘要来实现。

DES密钥长度为56bit,Triple DES(DES的⼀种变形)将56bit的密钥长度的算法对实现信息进⾏3次加密,是长度达到了112bit。

对称加密系统仅能⽤于对数据进⾏加解密处理,提供数据的机密性,不能⽤于数字签名。

2.公开密钥加密技术(⾮对称加密):

加密和解密相对独⽴,分别⽤两种不同的密钥,公钥向公众公开,谁都可以使⽤,私钥只有解密⼈知道,公钥⽆法⽤于解密。

RSA算法就是典型的⾮对称加密。

公钥⽅便实现数字签名和验证,但算法复杂,效率低。

对于n个⽤户的系统,仅需要2n个密钥,公钥加密提供⼀下功能:

A.机密性

B.确认性

C.数据完整性

D.不可抵赖性

DES中明⽂按64位进⾏分组,密钥事实上是56位参与DES运算(64为只⽤56为具有较⾼的安全性,第8,16,24,32,40,48,56,64位⽤于校验位)。

分组后的明⽂组和56位的密钥按位交替或交换的⽅法形成密⽂组的加密⽅法。

⼊⼝参数有三个:key(密钥)、data(加解密的数据)、mode(⼯作模式)。

mode有两种,加密模式和解密模式,对应key的加密和解密过程。

客户端和服务端都需要保存key不泄露。

网络安全02 - 密码学简介 -- 对称密码

网络安全密码学简介密码学发展历史 古典密码近代密码现代密码古典密码起始时间:从古代到19世纪末,长达几千年密码体制:纸、笔或者简单器械实现的简单替代及换位通信手段:信使例子:行帮暗语、隐写术、黑帮行话近代密码起始时间:从20世纪初到20世纪50年代,即一战及二战时期密码体制:手工或电动机械实现的复杂的替代及换位通信手段:电报通信现代密码起始时间:从20世纪50年代至今密码体制:分组密码、序列密码以及公开密钥密码,有坚实的数学理论基础。

通信手段:无线通信、有线通信、计算网络等现代密码学的重要事件1949年Shannon发表题为《保密通信的信息理论》,为密码系统建立了理论基础,从此密码学成了一门科学。

(第一次飞跃)1976年后,美国数据加密标准(DES)的公布使密码学的研究公开,密码学得到了迅速发展。

1976年,Diffe和Hellman提出公开密钥的加密体制的实现,1978年由Rivest、Shamire和Adleman 提出第一个比较完善的公钥密码体制算法(第二次飞跃)(现代)密码学的基本概念密码学(Cryptology)是结合数学、计算机科学、电子与通讯等诸多学科于一体的交叉学科,是研究密码编制和密码分析的规律和手段的技术科学。

密码学不仅用来实现信息通信的各种安全目标:机密性,真实性(包括完整性,不可否认性)等●加密,消息认证码,哈希函数,数字签名,身份认证协议,安全通信协议,等安全机制密码学提供的只是技术保障作用现代密码学技术 数据加密数据真实性数据加密的基本思想对机密信息进行伪装●将机密信息表述为不可读的方式●有一种秘密的方法可以读取信息的内容伪装去伪装信息不可读消息原始信息Security services and mechanismsBobAlice ???M=明文%……&¥#@*用k 加密/解密,保密性、机密性密文kk M =“I love you ”明文--加密体制加密系统●一个用于加/解密,能够解决网络安全中的机密性的系统由明文、密文、密钥、密码算法四个部分组成。

第03章 密钥密码体制

4

15

1

12

14

8

8

2

13

4

6

9

2

1

11 15 12

9

3

7

3

10

0

5

6

0

13

14 10

11 10

沈阳航空航天大学

S7-S8盒

S7盒

14 0 4 15 13 7 1 4 2 14 15 11 2 13 8 1 7 3 10 5 S8盒 15 3 0 13 1 13 14 8 8 4 7 10 14 7 1 6 15 3 11 2 4 15 3 8 13 4 4 1 2 9 5 11 7 0 8 6 2 1 12 7 13 12 10 6 12 6 9 0 0 9 3 5 5 11 2 14 10 5 15 9 14 12 10 6 11 6 12 5 9 9 5 0 3 7 8 12 11

混乱 原则

扩散 原则

实现 方法

应该具有标准的组件结构 (子模块 为了避免密码分析者利用明文与密文之间的依赖关 ),以适应超大规模集成电路的实现 系进行破译,密码的设计应该保证这种依赖关系足 够复杂。 。 为避免密码分析者对密钥逐段破译,密码的设计应该保证密钥的 分组密码的运算能在子模块上通过 每位数字能够影响密文中的多位数字 ;同时,为了避免密码分析 简单的运算进行。 者利用明文的统计特性,密码的设计应该保证明文的每位数字能

IP(初始置换)

58 60 50 52 42 44 34 36 26 28 18 20 10 12 2 4

62

64 57

54

56 49

46

48 41

38

40 33

30

32 25

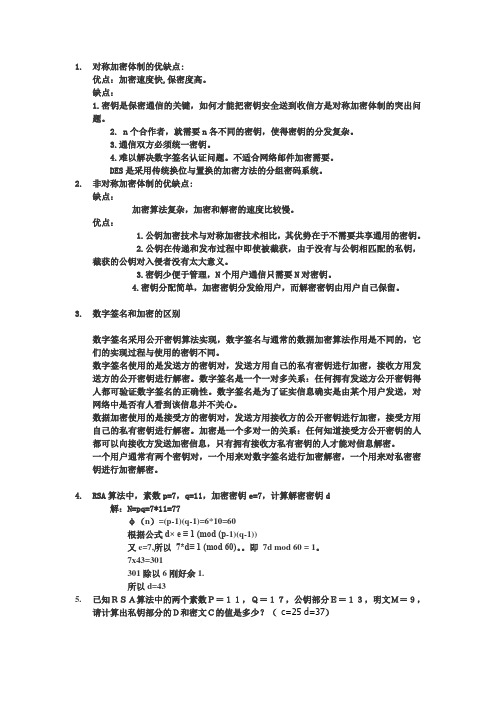

对称加密体制的优缺点

1.对称加密体制的优缺点:优点:加密速度快,保密度高。

缺点:1.密钥是保密通信的关键,如何才能把密钥安全送到收信方是对称加密体制的突出问题。

2. n个合作者,就需要n各不同的密钥,使得密钥的分发复杂。

3.通信双方必须统一密钥。

4.难以解决数字签名认证问题。

不适合网络邮件加密需要。

DES是采用传统换位与置换的加密方法的分组密码系统。

2.非对称加密体制的优缺点:缺点:加密算法复杂,加密和解密的速度比较慢。

优点:1.公钥加密技术与对称加密技术相比,其优势在于不需要共享通用的密钥。

2.公钥在传递和发布过程中即使被截获,由于没有与公钥相匹配的私钥,截获的公钥对入侵者没有太大意义。

3.密钥少便于管理,N个用户通信只需要N对密钥。

4.密钥分配简单,加密密钥分发给用户,而解密密钥由用户自己保留。

3.数字签名和加密的区别数字签名采用公开密钥算法实现,数字签名与通常的数据加密算法作用是不同的,它们的实现过程与使用的密钥不同。

数字签名使用的是发送方的密钥对,发送方用自己的私有密钥进行加密,接收方用发送方的公开密钥进行解密。

数字签名是一个一对多关系:任何拥有发送方公开密钥得人都可验证数字签名的正确性。

数字签名是为了证实信息确实是由某个用户发送,对网络中是否有人看到该信息并不关心。

数据加密使用的是接受方的密钥对,发送方用接收方的公开密钥进行加密,接受方用自己的私有密钥进行解密。

加密是一个多对一的关系:任何知道接受方公开密钥的人都可以向接收方发送加密信息,只有拥有接收方私有密钥的人才能对信息解密。

一个用户通常有两个密钥对,一个用来对数字签名进行加密解密,一个用来对私密密钥进行加密解密。

4.RSA算法中,素数p=7,q=11,加密密钥e=7,计算解密密钥d解:N=pq=7*11=77φ(n)=(p-1)(q-1)=6*10=60根据公式d× e ≡ 1 (mod (p-1)(q-1))又e=7,所以7*d≡ 1 (mod 60)。

2对称密码体制

2011-12-10

15

1997 年 DESCHALL 小 组 经 过 近 4 个 月 的 努 力 , 通 过 Internet搜索了 × 1016 个密钥,找出了DES的密钥, 恢 搜索了3× 个密钥, 找出了 的密钥, 搜索了 的密钥 复出了明文。 复出了明文。 1998年5月美国 年 月美国 月美国EFF(electronics frontier foundation) 宣布,他们以一台价值20万美元的计算机改装成的专用解 宣布,他们以一台价值 万美元的计算机改装成的专用解 密机, 小时破译了56 比特密钥的 比特密钥的DES。 密机,用56小时破译了 小时破译了 。

2011-12-10

14

DES首次被批准使用五年,并规定每隔五年由美国国 首次被批准使用五年, 首次被批准使用五年 家保密局作出评估, 家保密局作出评估,并重新批准它是否继续作为联邦加密 标准。最近的一次评估是在1994年1月,美国已决定 标准。最近的一次评估是在 年 月 美国已决定1998年 年 12月以后将不再使用 月以后将不再使用DES。因为按照现有的技术水平,采 月以后将不再使用 。因为按照现有的技术水平, 用不到几十万美元的设备,就可破开 密码体制。 用不到几十万美元的设备,就可破开DES密码体制。目前 密码体制 的新标准是AES,它是由比利时的密码学家Joan Daemen和 ,它是由比利时的密码学家 的新标准是 和 Vincent Rijmen设计的分组密码 设计的分组密码—Rijndael(荣代尔)。 设计的分组密码 (荣代尔)。

置换选择pc1循环移位置换选择pc2置换选择pc2置换选择164比特201492731子密钥产生器?给出每次迭代加密用的子密钥ki子密钥产生器框图密钥64bit置换选择1pc1除去第816?64位8个校验位201492732置换选择2pc2ci28bitdi28bit循环左移ti1bit循环左移ti1bitki57494133251791585042342618102595143352719113605044366355473931231576254463830221466153453729211352820124置换选择1pc1迭代次数12345678循环左移位位数11222222左循环移位位数2014927331417112415328156211023191242681672720132415231374755304051453348444939563453464250362932置换选择2pc2迭代次数910111213141516循环左移位数12222221201492734des的安全性?穷举攻击分析穷举攻击就是对所有可能的密钥逐个进行脱密测试直到找到正确密钥为止的一种攻击方法方法

对称密钥密码体制的原理和特点

对称密钥密码体制的原理和特点一、对称密钥密码体制的原理1. 对称密钥密码体制是一种加密方式,使用相同的密钥进行加密和解密。

2. 在对称密钥密码体制中,加密和解密使用相同的密钥,这个密钥必须保密,只有合法的用户才能知道。

3. 对称密钥密码体制使用单一密钥,因此在加密和解密过程中速度较快。

4. 对称密钥密码体制中,发送者和接收者必须共享同一个密钥,否则无法进行加密和解密操作。

二、对称密钥密码体制的特点1. 高效性:对称密钥密码体制使用单一密钥进行加密和解密,因此速度较快,适合于大量数据的加密和解密操作。

2. 安全性有限:尽管对称密钥密码体制的速度较快,但密钥的安全性存在一定的风险。

一旦密钥泄露,加密数据可能会遭到破解,因此密钥的安全性对于对称密钥密码体制至关重要。

3. 密钥分发困难:在对称密钥密码体制中,发送者和接收者必须共享同一个密钥,因此密钥的分发和管理可能会存在一定的困难。

4. 密钥管理困难:对称密钥密码体制密钥的管理和分发往往需要借助第三方机构或者密钥协商协议来实现,这增加了密钥管理的复杂性。

5. 广泛应用:尽管对称密钥密码体制存在一定的安全性和管理困难,但由于其高效性,仍然广泛应用于网络通信、金融交易等领域。

对称密钥密码体制是一种加密方式,使用相同的密钥进行加密和解密。

它具有高效性和广泛应用的特点,然而安全性较差并且密钥管理困难。

在实际应用中,需要权衡其优劣势,并采取相应的安全措施来确保其安全性和有效性。

对称密钥密码体制的应用对称密钥密码体制作为一种快速高效的加密方式,在现实生活中有着广泛的应用。

主要的应用领域包括网络通信和数据传输、金融交易、安全存储、以及移动通信等。

1. 网络通信和数据传输在网络通信和数据传输中,对称密钥密码体制被广泛应用于加密数据传输过程。

在互联网传输中,大量的数据需要在用户和服务器之间进行传输,为了保护数据的安全性,对称密钥密码体制被用来加密数据,确保传输过程中数据不被窃取或篡改。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第三,流密码能较好地隐藏明文的统计特征等。

流密码的原理

❖ 在流密码中,明文按一定长度分组后被表示成一个序列,并 称为明文流,序列中的一项称为一个明文字。加密时,先由 主密钥产生一个密钥流序列,该序列的每一项和明文字具有 相同的比特长度,称为一个密钥字。然后依次把明文流和密 钥流中的对应项输入加密函数,产生相应的密文字,由密文 字构成密文流输出。即 设明文流为:M=m1 m2…mi… 密钥流为:K=k1 k2…ki… 则加密为:C=c1 c2…ci…=Ek1(m1)Ek2(m2)…Eki(mi)… 解密为:M=m1 m2…mi…=Dk1(c1)Dk2(c2)…Dki(ci)…

同步流密码中,消息的发送者和接收者必须同步才能做到正确 地加密解密,即双方使用相同的密钥,并用其对同一位置进行 操作。一旦由于密文字符在传输过程中被插入或删除而破坏了 这种同步性,那么解密工作将失败。否则,需要在密码系统中 采用能够建立密钥流同步的辅助性方法。

分解后的同步流密码

பைடு நூலகம்

密钥流生成器

❖ 密钥流生成器设计中,在考虑安全性要求的前提下还应考虑 以下两个因素: 密钥k易于分配、保管、更换简单; 易于实现,快速。

密钥发生器 种子 k

明文流 m i

明文流m i 加密算法E

密钥流 k i 密钥流 发生器

密文流 c i

安全通道 密钥 k

解密算法D

密钥流 发生器

明文流m i

密钥流 k i

图1 同步流密码模型

内部状态 输出函数

内部状态 输出函数

密钥发生器 种子 k

k

密文流 c i

k

图2 自同步流密码模型

明文流 m i

分组密码

在分组密码中,明文消息是按一定长度分组(长度较大的),每组都使用 完全相同的密钥进加密,产生相应的密文,相同的明文分组不管处在明文 序列的什么位置,总是对应相同的密文分组。

流密码的研究现状

当前对流密码的研究主要集中在以下两个方向: (1)什么样的序列可以作为安全可靠的密钥序列?即衡量密

钥流序列好坏的标准。 (2)如何构造线性复杂度高、周期大的密钥流序列?

第3讲 对称密钥密码体制

1

什么是流密码

按加密的方式

分组密码 (Block cipher) 流密码 (Stream cipher) 公钥密码 (Public-Key cipher)

密码学(Cryptology) 按加解密采用的密钥不同

对称密码 (Symmetric cipher) 非对称密码 (Asymmetric cipher)

按密码出现的时间不同

古典密码 (Classical cipher) 现代密码 (Modern cipher)

一次一密:指在流密码当中使用与消息长度等长的随机密钥, 密钥本身只使用一次

回顾

❖按照对明文的处理方法进行分类

流密码(序列密码)

流密码是一种针对比特流的重要加密方法,这种密码使用非常简 单的规则,每次只对二进制串的一个比特进行编码。 流密码的原则是创建密钥流的随机比特串,并且将明文比特和密 钥流比特组合在一起,生成的比特串就是密文。

流密码的研究现状

在保密强度要求高的场合如大量军事密码系统,仍多采用 流密码,美军的核心密码仍是“一次一密”的流密码体制。鉴 于流密码的分析和设计在军事和外交保密通信中有重要价值, 流密码的设计基本上都是保密的,国内外少有专门论述流密码 学的著作,公开的文献也不多。尽管如此,由于流密码长度可 灵活变化,且具有运算速度快、密文传输中没有差错或只有有 限的错误传播等优点,目前仍是国际密码应用的主流,而基于 伪随机序列的流密码是当今最通用的密码系统。

流密码的时变性--随时间而变化

流密码采用了类似于一次一密的思想,但加密各明文字的密钥 字不是独立随机选取的,而是由一个共同的较短的主密钥按一个算 法产生的。因此,它不具有一次一密的无条件安全性,但增加了实 用性,只要算法设计得当,其安全性可以满足实际应用的需要。

密钥流中的元素的产生由 i 时刻的流密码内部状态(记作 )

[解] 经加密变换得密文:

C = Ek (m) = Ek1(m1)Ek2(m2)···= (k1+m1) (k2+m2)··· 经解密变换得:

Dk (C) = Dk ((k1+m1)(k2+m2)···) = (k1+k1+m1)(k2+k2+m2)··· 由于ki∈F2,则 ki+ki=0,i=1,2,···,故 Dk (C)= m1m2···= m 。 ❖ 密文C 可由明文m与密钥k进行模2加获得。因此要用该密码系统通信就要 求每发送一条消息都要产生一个新的密钥并在一个安全的信道上传送,习 惯上人们称这种通信系统为“一次一密系统”。

和种 子i 密钥(记作k)决定 ,即

ki ;f (加k,密i )变换

与解Eki

密变换

也Dk和i i 时刻的流密码内部状态有关。

流密码分类

❖ 用状态转移函数 f s 描述流密码加密器中存储器的状态随时间变化 的过程。 同步流密码 :如果某个流密码中的状态转移函数 f s 不依赖被 输入加密器存储器的明文,即密钥流的生成独立于明文流和密 文流的流密码称为同步流密码。使用最广泛。 自同步流密码也叫异步流密码 :状态转移函数 f s 与输入明文 有关,即其中密钥流的产生并不是独立于明文流和密文流的。 通常第i个密钥字的产生不仅与主密钥有关,而且与前面已经产 生的若干个密文字(与明文字)有关。

3.1 流密码

❖ 在流密码中,将明文消息按一定长度分组(长度较小,通常按 字或字节),然后对各组用相关但不同的密钥进行加密,产生 相应的密文,相同的明文分组会因在明文序列中的位置不同而 对应于不同的密文分组。

❖ 相对分组密码而言,流密码主要有以下优点:

第一,在硬件实施上,流密码的速度一般要比分组密码快,而且不需 要有很复杂的硬件电路:

流密码的原理

密钥ki

密钥ki

明文mi 加 密 算 法 E

密文ci=Ek(mi)

解密算法 D

明

文

mi=Dk(ci)

流密码通信模式框图

例 设明文、密钥、密文都是F2上的二元数字序列,明文m=m1m2···,密钥为 k=k1k2···,若加密变换与解密变换都是F2中的模2加法,试写出加密过程与 解密过程。