交换机端口安全之类的配置

思科交换机安全配置(包括AAA,端口安全,ARP安全,DHCP侦听,日志审计流量限制)

思科交换机安全配置(包括AAA,端口安全,ARP安全,DHCP侦听,日志审计流量限制)网络拓扑图如下:根据图示连接设备。

在本次试验中,具体端口情况如上图数字标出。

核心交换机(core )设置为s1或者SW1,汇聚层交换机(access)设置为s2或者SW2。

IP 地址分配:Router:e0:192.168.1.1Core:f0/1: 192.168.1.2Svi接口:Core vlan10: 172.16.10.254Vlan20: 172.16.20.254Vlan30: 172.16.30.254Access vlan10: 172.16.10.253Vlan20: 172.16.20.253Vlan30: 172.16.30.253服务器IP地址:192.168.30.1Office区域网段地址:PC1:192.168.10.1PC2:192.168.10.2路由器清空配置命令:enerase startup-configReload交换机清空配置命令:enerase startup-configdelete vlan.datReload加速命令:enconf tno ip domain lookupline con 0exec-timeout 0 0logging synhostname一、OFFICE 区域地址静态分配,防止OFFICE 网络发生ARP 攻击,不允许OFFICE 网段PC 互访;STUDENTS 区域主机输入正确的学号和密码后接入网络,自动获取地址,阻止STUDENTS网段地址发生ARP攻击;1、基本配置SW1的配置:SW1(config)#vtp domain cisco //SW1配置vtp,模式为server,SW2模式为client SW1(config)#vtp password sovandSW1(config)#vtp mode serverSW1(config)#vlan 10SW1(config)#int range f0/3,f0/4 //链路捆绑SW1(config-if-range)#Channel-protocol pagpSW1(config-if-range)#Channel-group 10 mode onSW1(config)#int port-channel 10 //链路设置为trunk模式,封装802.1q协议,三层交换机默认没有封装该协议SW1(config-if)#switchport trunk encapsulation dot1qSW1(config-if)#switchport mode trunkSW2配置:SW2(config)#vtp domain ciscoSW2(config)#vtp password sovandSW2(config)#vtp mode clientSW2(config)#int range f0/3,f0/4SW2(config-if-range)#Channel-protocol pagpSW2(config-if-range)#Channel-group 10 mode onCreating a port-channel interface Port-channel 10SW2(config)#int port-channel 10SW2(config-if)#switchport trunk encapsulation dot1qSW2(config-if)#switchport mode trunkSW2(config)#int f0/1 //把f0/1,f0/2划入vlan10SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 10SW2(config-if)#int f0/2SW2(config-if)#switchport mode accessSW2(config-if)#switchport access vlan 102、vlan aclOffice区域禁止PC机互访:使用show int e0/0命令查看mac地址SW2(config)#mac access-list extended macaclSW2(config-ext-macl)#permit host 0007.8562.9de0 host 0007.8562.9c20 //要禁止双向通信SW2(config-ext-macl)#permit host 0007.8562.9c20 host 0007.8562.9de0SW2(config)#vlan access-map vmap 10 //禁止pc间的通信SW2(config-access-map)#match mac add macaclSW2(config-access-map)#action dropSW2(config)#vlan access-map vmap 20 //对其他数据放行,不然pc机无法ping通svi口、网关SW2(config-access-map)#action forwardSW2(config)#vlan filter vmap vlan-list 10未使用VLAN ACL时pc1可以ping通pc2,如下图:使用VLAN ACL时pc1可以无法ping通pc2,如下图:3、Office区域静态配置ip地址时采用的ARP防护:配置如下:SW2(config)#ip arp inspection vlan 10SW2(config)#arp access-list arplistSW2(config-arp-nacl)#permit ip host 192.168.10.1 mac host 0007.8562.9de0 //ip地址与mac地址对应表SW2(config-arp-nacl)#permit ip host 192.168.10.2 mac host 0007.8562.9c20SW2(config-arp-nacl)#ip arp inspection filter arplist vlan 10 SW2(config)#int port-channel 10SW2(config-if)#ip arp inspection trust注意:配置静态arp防护(用户主机静态配置地址,不是通过DHCP获取地址),需要新建ip与mac映射表,不然pc1无法ping 通svi口4、OSPF与DHCP全网起OSPF协议,使pc1可以ping通路由器。

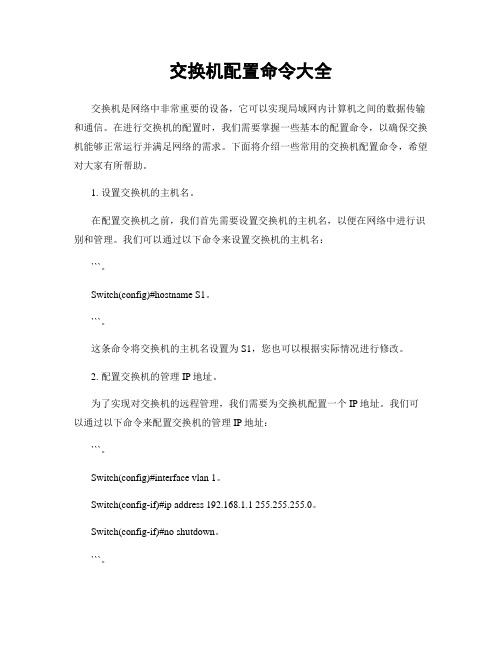

交换机配置命令大全

交换机配置命令大全交换机是网络中非常重要的设备,它可以实现局域网内计算机之间的数据传输和通信。

在进行交换机的配置时,我们需要掌握一些基本的配置命令,以确保交换机能够正常运行并满足网络的需求。

下面将介绍一些常用的交换机配置命令,希望对大家有所帮助。

1. 设置交换机的主机名。

在配置交换机之前,我们首先需要设置交换机的主机名,以便在网络中进行识别和管理。

我们可以通过以下命令来设置交换机的主机名:```。

Switch(config)#hostname S1。

```。

这条命令将交换机的主机名设置为S1,您也可以根据实际情况进行修改。

2. 配置交换机的管理IP地址。

为了实现对交换机的远程管理,我们需要为交换机配置一个IP地址。

我们可以通过以下命令来配置交换机的管理IP地址:```。

Switch(config)#interface vlan 1。

Switch(config-if)#ip address 192.168.1.1 255.255.255.0。

Switch(config-if)#no shutdown。

```。

这条命令将VLAN 1接口的IP地址设置为192.168.1.1,子网掩码为255.255.255.0,并启用该接口。

3. 配置交换机端口。

在实际网络中,我们需要对交换机的端口进行配置,以满足不同设备的连接需求。

以下是一些常用的端口配置命令:```。

Switch(config)#interface fastethernet 0/1。

Switch(config-if)#switchport mode access。

Switch(config-if)#switchport access vlan 10。

```。

这条命令将FastEthernet 0/1端口设置为接入模式,并将该端口划分到VLAN 10中。

4. 配置交换机的VLAN。

VLAN是虚拟局域网的缩写,它可以将一个物理局域网划分成多个逻辑上的局域网。

配置交换机设置VLAN端口安全和QoS

配置交换机设置VLAN端口安全和QoS在网络环境中,交换机是起到连接计算机设备的关键设备。

通过配置交换机,可以实现VLAN(虚拟局域网)分割和QoS(服务质量)管理。

本文将介绍如何设置交换机的VLAN端口安全和QoS。

一、配置VLAN端口安全1. 确认交换机支持VLAN端口安全功能,以及当前交换机的配置。

要设置VLAN端口安全,首先需要确认交换机支持此功能。

同时,需要了解交换机当前的配置情况,包括VLAN配置和端口配置。

2. 创建VLAN。

根据需求,创建需要的VLAN。

可以使用交换机的管理界面或命令行界面(CLI)来进行配置。

3. 配置端口模式。

将需要设置端口安全的端口切换到相应的VLAN中,可以是默认的VLAN或者新创建的VLAN。

4. 配置VLAN端口安全。

在交换机上,根据需要设置的安全级别,配置VLAN端口安全。

常见的配置包括禁用未授权MAC地址的端口等。

5. 验证配置。

配置完成后,对于设置了VLAN端口安全的端口,发送未授权的MAC地址进行测试,验证配置是否生效。

二、配置QoS1. 确认交换机支持QoS功能,以及当前交换机的配置。

要配置QoS,首先需要确认交换机支持该功能。

同时,需要了解当前交换机的配置情况,包括是否已经配置了QoS相关的策略或参数。

2. 定义服务类型。

根据网络应用的不同,定义不同的服务类型,如语音、视频、数据等。

根据实际需求,可以选择已有的服务类型或自定义服务类型。

3. 配置端口队列。

根据服务类型的不同,配置交换机端口的队列数目和队列优先级。

例如,语音服务可以配置较高的队列优先级,以确保语音通信的时延和性能。

4. 配置QoS策略。

根据实际需求,配置QoS策略。

常见的策略包括流量限制、优先级调度等。

5. 验证配置。

配置完成后,进行QoS的测试和验证。

可以通过模拟不同服务类型的流量,在交换机上观察各个队列中的流量情况,验证配置是否符合预期。

总结:通过配置交换机的VLAN端口安全和QoS,可以实现网络环境中的分隔和优化管理。

交换机端口安全功能配置

172.16.1.55

!配置IP地址与 MAC地址的绑定

○ 验证测试:查看交换机安全绑定配置 ○ switch#show port-security address

步骤2.配置交换机端口的地址绑定

交换机端口安全配置注意事项

交换机端口安 全功能只能在 ACCESS接口 进行配置

交换机最大连 接数限制取值 范围是1~128, 默认是128.

交换机最大连 接数限制默认 的处理方式是 protect。

Protect 当安全地址个数满后,安全端口将丢弃未 知名地址的包

Restrict 当违例产生时,将发送一个Trap通知。

Shutdown 当违例产生时,将关闭端口并发送一 个 Tr a p 通 知 。 ○ 当端口因违例而被关闭后,在全局配置模式下使 用命令errdisable recovery来将接口从错误状 态恢复过来。

【实验设备】

S2126(1台)、直连线(1条)、PC(1 台)

交换机端口安全配置

01

01

01

交换机端口安全功能, 是指针对交换机的端口 进行安全属性的配置, 从而控制用户的安全接 入。交换机端口安全主 要有两种类型:一是限 制交换机端口的最大连 接数,二是针对交换机 端口进行MAC地址、 IP地址的绑定。

限制交换机端口的最大 连接数可以控制交换机 端口下连的主机数,并 防止用户进行恶意ARP 欺骗。

交换机端口的地址绑定, 可以针对IP地址、 MAC地址、IP+MAC 进行灵活的绑定。可以 实现对用户进行严格的 控制。保证用户的安全 接入和防止常见的内网 的网络攻击。

技术原理

交换机端 口安全配 置

配置了交换机的端口安全功能后,当实际应用超出 配置的要求,将产生一个安全违例,产生安全违例 的处理方式有3种:

浅谈交换机安全配置

浅谈交换机安全配置交换机是一种常见的网络设备,用于在局域网中连接多台计算机设备,并实现数据包的转发和交换。

为了保障网络的安全性,对交换机进行适当的安全配置非常重要。

本文将从以下几个方面浅谈交换机的安全配置。

首先是物理安全配置。

交换机通常被放置在机房或服务器机柜中,因此物理安全措施非常重要。

可以通过使用安全锁定装置,限制只有授权的人员才能接触交换机,以减少物理攻击的风险。

交换机的摆放位置也需要考虑,尽量放置在安全区域内,避免被人为损坏或窃取。

其次是端口安全配置。

交换机的端口可以配置为不同的模式,如接入模式、中继模式等。

可以根据具体需要,对不同的端口进行不同的安全配置。

可以将某些端口配置为禁用状态,只有经过授权的设备才能连接。

还可以配置端口安全特性,限制每个端口的最大连接设备数量,避免网络中出现未经授权的设备。

第三是用户认证和访问控制配置。

对于交换机上的用户,可以设置用户名和密码进行认证,确保只有授权的用户才能登录和配置交换机。

在交换机上设置访问控制列表(ACL),限制不同用户或设备的访问权限。

可以根据需要配置ACL,限制某些用户只能访问特定的网络资源,提高网络的安全性。

第四是网络流量监控和安全日志配置。

对于交换机上的网络流量,可以配置监控和日志功能,及时发现异常情况。

可以监控网络流量的带宽利用率、访问人数等指标,发现异常流量或访问数量超过预期的情况进行报警。

交换机还可以配置安全日志功能,记录网络的安全事件和异常活动,方便后续的分析和调查。

最后是固件升级和漏洞修复。

随着技术的不断发展,交换机厂商会发布新的固件版本,修复已知的漏洞和安全问题。

定期进行固件升级非常重要,以保持交换机的安全性。

在升级固件之前,需要备份当前的配置文件,以免升级过程中出现意外情况导致配置丢失。

交换机的安全配置对于保障网络的安全性非常重要。

通过采取适当的物理安全措施、端口安全配置、用户认证和访问控制、网络流量监控和安全日志配置以及固件升级和漏洞修复等措施,可以提高交换机的安全性,降低网络安全风险。

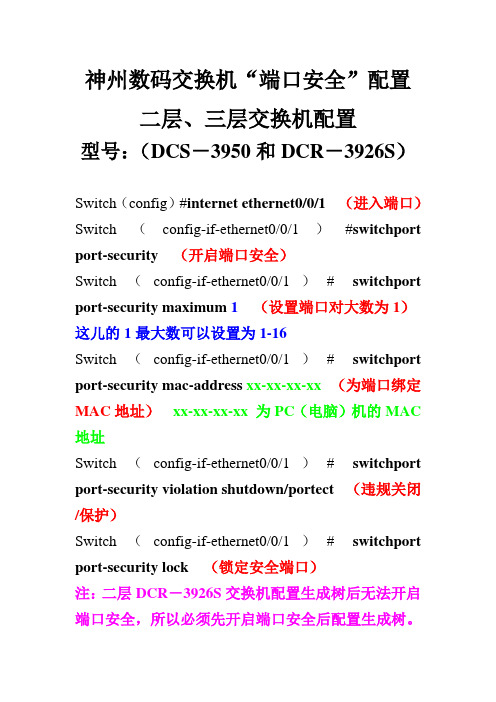

神州数码交换机“端口安全”配置

神州数码交换机“端口安全”配置

二层、三层交换机配置

型号:(DCS-3950和DCR-3926S)

Switch(config)#internet ethernet0/0/1(进入端口)

Switch(config-if-ethernet0/0/1)#switchport port-security lock(锁定安全端口)

注:二层DCR-3926S交换机配置生成树后无法开启端口安全,所以必须先开启端口安全后配置生成树。

“山西梦轩”编写

QQ:759576010

Switch(config-if-ethernet0/0/1)#switchport port-security mac-addressxx-xx-xx-xx(为端口绑定MAC地址)xx-xx-xx-xx为PC(电脑)机的MAC地址

Switch(config-if-ethernet0/0/1)#switchport port-security violation shutdown/portect(违规关闭/保护)

Switch(config-if-ethcurity(开启端口安全)

Switch(config-if-ethernet0/0/1)#switchport port-security maximum1(设置端口对大数为1)

这儿的1最大数可以设置为1-16

交换机端口安全之类的配置

在三层交换设备上开启Telnet管理功能DCRS-5650-28(R4)(config)#telnet-server enableTelnet server has been already enabled.连接交换机空闲超时时间为5分钟DCRS-5650-28(R4)(config)#exec-timeout 5管理设备使用2015telnet作为用户名,口令为telnet2015 第一种方法:DCRS-5650-28(R4)#setup---System Configuration Dialog---At any point you may enter a question mark '?' for help. Default settings are in square brackets '[]', if you donot change the default settings, you may input enter.Continue with configuration dialog? [y/n]:yPlease select language:[0]: English[1]: ChineseSelection(0|1)[0]:1配置菜单[0]: 配置交换机主机名[1]: 配置Vlan1的接口[2]: 配置交换机Telnet服务器[3]: 配置交换机Web服务器[4]: 配置SNMP[5]: 退出setup模式不保存配置结果[6]: 退出setup模式保存配置结果选择序号:2配置Telnet服务器[0]: 添加Telnet服务器用户[1]: 配置Telnet服务器的状态[2]: 返回上一级菜单选择序号:0请输入要添加的Telnet用户名:2015telnet 请输入用户密码:telnet2015配置Telnet服务器[0]: 添加Telnet服务器用户[1]: 配置Telnet服务器的状态[2]: 返回上一级菜单选择序号:2配置菜单[0]: 配置交换机主机名[1]: 配置Vlan1的接口[2]: 配置交换机Telnet服务器[3]: 配置交换机Web服务器[4]: 配置SNMP[5]: 退出setup模式不保存配置结果[6]: 退出setup模式保存配置结果选择序号:6DCRS-5650-28(R4)#%Jan 01 00:39:38 2006 Write configuration successfully!第二种方法:DCRS-5650-28(R4)(config)#username 2015telnet password 0 telnet2015Enable密码为2015networkDCRS-5650-28(R4)(config)#enable password 0 2015network只允许192.168.1.2主机对三层交换设备进行管理SH-RS1(config)#authentication securityip 192.168.1.2将Ethernet1/0/23-24配置为端口汇聚,汇聚接口为动态端口汇聚DCRS-5650-28(R4)(config)#port-group 1DCRS-5650-28(R4)(config)#int ethernet 1/0/23-24DCRS-5650-28(R4)(config-if-port-range)#port-group 1 mode activeDCRS-5650-28(R4)(config)#int port-channel 1DCRS-5650-28(R4)(config-if-port-channel1)#switchport mode trunkSet the port Port-Channel1 mode Trunk successfully使用SNMP技术对三层交换机进行管理DCRS-5650-28(R4)(config)#snmp-server enable配置只读字串为public,读写字串为privateDCRS-5650-28(R4)(config)#snmp-server community ro public DCRS-5650-28(R4)(config)#snmp-server community rw private 网管主机地址为10.100.100.10DCRS-5650-28(R4)(config)#snmp-server securityip enable DCRS-5650-28(R4)(config)#snmp-server securityip10.100.100.10将二层交换机的Ethernet0/0/9端口开启ARP保护功能,防止PC机发出的网关欺骗报文【IP填这个端口所属vlan的IP】DCS-3950-28C(config-if-ethernet0/0/9)#arp-guard ip 192.168.10.254在二层交换机上Ethernet0/0/4接口上,要求mac为00-FF-51-FD-AE-15的主机不能访问行政部的主机MAC地址为:E0-94-67-05-5D-84,其余主机正常访问DCS-3950-28C(config)#firewall enable 【先开启防火墙功能】DCS-3950-28C(config)#mac-access-list extended mac【创建mac访问控制列表】DCS-3950-28C(config-mac-ext-nacl-mac)#denyhost-source-mac 00-FF-51-FD-AE-15 host-destination-mac E0-94-67-05-5D-84 【拒绝】DCS-3950-28C(config-mac-ext-nacl-mac)#permitany-source-mac any-destination-mac 【允许】DCS-3950-28C(config)#int ethernet 0/0/4DCS-3950-28C(config-if-ethernet0/0/4)#mac access-group mac inPC1的MAC地址与接入交换机接口进行绑定DCS-3950-28C(config)#int ethernet 0/0/10 【进入端口】DCS-3950-28C(config-if-ethernet0/0/10)#switchportport-security 【开启端口安全】DCS-3950-28C(config-if-ethernet0/0/10)#switchportport-security mac-address 44-37-E6-7B-69-AC【绑定MAC】最多可学习5个mac地址DCS-3950-28C(config-if-ethernet0/0/10)#switchportport-security maximum 5对于学习到更多的mac地址时,直接进行丢弃且不产生通知DCS-3950-28C(config-if-ethernet0/0/10)#switchportport-security violation protect在公司的交换机上配置VRRP,组ID与VLAN ID相同,业务部和售后部需要指定DCRS1为Master;财务部和行政管理需要指定DCRS2为Master。

交换机端口安全

1、(config)#mac-address-table static 0026.9e61.0011 vlan 1 interface GigabitEthernet 0/1可设置MAC、VLAN与端口的绑定;设置静态mac地址项,避免广播请求该端口所接设备的MAC地址,实现安全;与报文过滤无关;2、(config-if)#switchport port-security binding 0026.9e61.0012 vlan 1 192.168.1.5或(config)#switchport port-security interface g0/3 mac-address 0026.9e61.0012 vlan 1 192.168.1.5 //实现IP、MAC、VLAN与端口的绑定;注意通过switchport port-security开启检测功能,如果存在对应IP或对应MAC但是不符合IP+MAC对应关系则不允许转发;如果不存在对应IP或对应MAC 则看该端口最大安全MAC数有没有超过最大范围(默认128),如未超过则添加对应关系,并允许转发,如超过最大范围则不转发;3、(config)#address-bind 192.168.1.6 0026.9e61.0013 //可实现IP与MAC的绑定(注意需要address-bind install来开启功能,实现只有IP和MAC 对应正确的报文才允许转发)此处绑定优先于第2类绑定生效;4、(config)#ip dhcp snooping //通过对DHCP 报文窥探,筛选合法的DHCP报文,屏蔽非法的DHCP报文;并将合法的用户信息(IP、MAC、VLAN、端口、租约时间)形成dhcp snooping数据库;5、(config-if)#ip verify source //只验证IP,只有IP符合的报文才允许转发或(config-if)#ip verify source port-security //验证IP+MAC,只有IP+MAC都符合的报文才允许转发由于ARP报文没有IP头部,所以ip verify source无法过滤ARP报文,只能过滤IP报文。

交换机的配置方法

交换机的配置方法首先,登录交换机的管理界面。

可以通过终端连接或使用web浏览器访问交换机的IP地址。

接下来,根据交换机的品牌和型号,选择相应的配置命令。

以下是一些常见的交换机配置命令:1. 配置基本网络设置:设置交换机的IP地址、子网掩码、默认网关等。

config terminalinterface vlan 1ip address <IP地址> <子网掩码>default-gateway <默认网关>exit2. 配置VLAN:创建VLAN,并将端口分配给相应的VLAN。

config terminalvlan <VLAN号>name <VLAN名称>exitinterface <接口号>switchport mode accessswitchport access vlan <VLAN号>exit3. 配置端口安全:限制允许连接到交换机的设备数量。

config terminalinterface <接口号>switchport port-securityswitchport port-security maximum <设备数量>switchport port-security violation <违规动作>exit4. 配置镜像端口:将指定接口上的网络流量复制到指定的监控接口上,以便进行网络分析。

config terminalmonitor session 1 source interface <被监视接口>monitor session 1 destination interface <监控接口>exit5. 配置链路聚合:将多个物理接口组合成一个逻辑接口,提供更高的带宽和冗余性。

config terminalinterface range <物理接口范围>channel-group <聚合组号> mode <聚合模式>exit6. 配置静态路由:手动配置路由表,以便交换机可以进行不同子网之间的通信。

华为交换机端口安全怎么配置?华为交换机端口安全命令的用法

华为交换机端⼝安全怎么配置?华为交换机端⼝安全命令

的⽤法

在华为交换机配置中,经常遇到各种问题,那么如何配置端⼝安全?下⾯就为⼤家带来详细的配置过程,详细请看下⽂介绍。

1、登录华为交换机,进⼊系统视图模式。

2、进⼊华为交换机接⼝视图。

3、在接⼝视图下开启端⼝安全功能。

命令:port-security enable

4、开启端⼝安全之后,使能接⼝Sticky MAC功能。

5、配置端⼝功能的保护动作。

命令:port-security protect-action protect

6、在接⼝下配置MAC地址学习限制数,设置⼀个表⽰只允许⼀台主机接⼊。

命令:port-security max-mac-num 1

以上就是华为交换机端⼝安全命令的⽤法,希望⼤家喜欢,请继续关注。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

在三层交换设备上开启Telnet管理功能DCRS-5650-28(R4)(config)#telnet-server enableTelnet server has been already enabled.连接交换机空闲超时时间为5分钟DCRS-5650-28(R4)(config)#exec-timeout 5管理设备使用2015telnet作为用户名,口令为telnet2015 第一种方法:DCRS-5650-28(R4)#setup---System Configuration Dialog---At any point you may enter a question mark '?' for help. Default settings are in square brackets '[]', if you donot change the default settings, you may input enter.Continue with configuration dialog? [y/n]:yPlease select language:[0]: English[1]: ChineseSelection(0|1)[0]:1配置菜单[0]: 配置交换机主机名[1]: 配置Vlan1的接口[2]: 配置交换机Telnet服务器[3]: 配置交换机Web服务器[4]: 配置SNMP[5]: 退出setup模式不保存配置结果[6]: 退出setup模式保存配置结果选择序号:2配置Telnet服务器[0]: 添加Telnet服务器用户[1]: 配置Telnet服务器的状态[2]: 返回上一级菜单选择序号:0请输入要添加的Telnet用户名:2015telnet 请输入用户密码:telnet2015配置Telnet服务器[0]: 添加Telnet服务器用户[1]: 配置Telnet服务器的状态[2]: 返回上一级菜单选择序号:2配置菜单[0]: 配置交换机主机名[1]: 配置Vlan1的接口[2]: 配置交换机Telnet服务器[3]: 配置交换机Web服务器[4]: 配置SNMP[5]: 退出setup模式不保存配置结果[6]: 退出setup模式保存配置结果选择序号:6DCRS-5650-28(R4)#%Jan 01 00:39:38 2006 Write configuration successfully!第二种方法:DCRS-5650-28(R4)(config)#username 2015telnet password 0 telnet2015Enable密码为2015networkDCRS-5650-28(R4)(config)#enable password 0 2015network只允许192.168.1.2主机对三层交换设备进行管理SH-RS1(config)#authentication securityip 192.168.1.2将Ethernet1/0/23-24配置为端口汇聚,汇聚接口为动态端口汇聚DCRS-5650-28(R4)(config)#port-group 1DCRS-5650-28(R4)(config)#int ethernet 1/0/23-24DCRS-5650-28(R4)(config-if-port-range)#port-group 1 mode activeDCRS-5650-28(R4)(config)#int port-channel 1DCRS-5650-28(R4)(config-if-port-channel1)#switchport mode trunkSet the port Port-Channel1 mode Trunk successfully使用SNMP技术对三层交换机进行管理DCRS-5650-28(R4)(config)#snmp-server enable配置只读字串为public,读写字串为privateDCRS-5650-28(R4)(config)#snmp-server community ro public DCRS-5650-28(R4)(config)#snmp-server community rw private 网管主机地址为10.100.100.10DCRS-5650-28(R4)(config)#snmp-server securityip enable DCRS-5650-28(R4)(config)#snmp-server securityip10.100.100.10将二层交换机的Ethernet0/0/9端口开启ARP保护功能,防止PC机发出的网关欺骗报文【IP填这个端口所属vlan的IP】DCS-3950-28C(config-if-ethernet0/0/9)#arp-guard ip 192.168.10.254在二层交换机上Ethernet0/0/4接口上,要求mac为00-FF-51-FD-AE-15的主机不能访问行政部的主机MAC地址为:E0-94-67-05-5D-84,其余主机正常访问DCS-3950-28C(config)#firewall enable 【先开启防火墙功能】DCS-3950-28C(config)#mac-access-list extended mac【创建mac访问控制列表】DCS-3950-28C(config-mac-ext-nacl-mac)#denyhost-source-mac 00-FF-51-FD-AE-15 host-destination-mac E0-94-67-05-5D-84 【拒绝】DCS-3950-28C(config-mac-ext-nacl-mac)#permitany-source-mac any-destination-mac 【允许】DCS-3950-28C(config)#int ethernet 0/0/4DCS-3950-28C(config-if-ethernet0/0/4)#mac access-group mac inPC1的MAC地址与接入交换机接口进行绑定DCS-3950-28C(config)#int ethernet 0/0/10 【进入端口】DCS-3950-28C(config-if-ethernet0/0/10)#switchportport-security 【开启端口安全】DCS-3950-28C(config-if-ethernet0/0/10)#switchportport-security mac-address 44-37-E6-7B-69-AC【绑定MAC】最多可学习5个mac地址DCS-3950-28C(config-if-ethernet0/0/10)#switchportport-security maximum 5对于学习到更多的mac地址时,直接进行丢弃且不产生通知DCS-3950-28C(config-if-ethernet0/0/10)#switchportport-security violation protect在公司的交换机上配置VRRP,组ID与VLAN ID相同,业务部和售后部需要指定DCRS1为Master;财务部和行政管理需要指定DCRS2为Master。

VRRP虚拟网关使用每个部门的网段中最后一个可用IP地址。

当主设备出现故障时,备设备可以接替主设备工作;当主设备恢复时,可以恢复原有工作模式。

DCRS1router vrrp 10 【组别】virtual-ip 172.16.10.254 【虚拟IP】interface Vlan10 【对应vlan】priority 110 【优先级】Enable 【开启】router vrrp 20virtual-ip 172.16.20.254interface Vlan20priority 110enablerouter vrrp 30virtual-ip 172.16.30.254interface Vlan30priority 105enablerouter vrrp 40virtual-ip 172.16.40.254interface Vlan40priority 105enableDCRS2router vrrp 10virtual-ip 172.16.10.254interface Vlan10priority 105enable!router vrrp 20virtual-ip 172.16.20.254interface Vlan20priority 105enable!router vrrp 30virtual-ip 172.16.30.254interface Vlan30priority 110enable!router vrrp 40virtual-ip 172.16.40.254interface Vlan40priority 110enable公司的交换机上配置MSTP协议,域名为:shenzhou。

创建MSTP实例,将业务部和售后部两个VLAN映射到实例10上,确保DCRS1为根网桥,设置追踪上联接口;财务部和行政管理的VLAN映射到实例20上,确保DCRS2为根网桥,设置追踪上联接口。

DCRS1spanning-tree 【开启生成树功能】spanning-tree mst configuration 【配置spanning-tree参数】name shenzhou 【域名】instance 10 vlan 10;20 【创建实例,对应vlan】instance 20 vlan 30;40exitspanning-tree mst 10 priority 0 【优先级,数小优先】spanning-tree mst 20 priority 4096DCRS2spanning-treespanning-tree mst configurationname shenzhouinstance 10 vlan 10;20instance 20 vlan 30;40exitspanning-tree mst 10 priority 4096spanning-tree mst 20 priority 0设置广播风暴控制,允许通过的广播报文为2000p/sDCS-3950-28C(config)#int ethernet 0/0/2【进入端口】DCS-3950-28C(config-if-ethernet0/0/2)#flow control 【打开物流功能】DCS-3950-28C(config-if-ethernet0/0/2)#rate-violation broadcast 2000 【允许通过的广播报文为2000个】在所有交换设备上都启用ssh功能,生成rsa密钥,用户名:admin123密码:admin123,访问连接数为最大值,用户认证超时时间为60秒,重连次数为5次DCS-3950-28C(config)#ssh-server enable【开启ssh功能】DCS-3950-28C(config)#ssh-server timeout 60【超时时间】DCS-3950-28C(config)#ssh-server max-connection 16【连接数为最大值】DCS-3950-28C(config)#ssh-serverauthentication-retries 5【重连次数】DCS-3950-28C(config)#username admin123 password 0 admin123 【用户名和密码】所有交换设备上使用系统登录标题:welcome login system!DCS-3950-28C(config)#banner motd welcome login system!在二层交换机上进行端口限速,对端口Ethernet0/0/15限速到双向8MDCS-3950-28C(config)#int ethernet 0/0/15DCS-3950-28C(config-if-ethernet0/0/15)#bandwidth control 8192 both将二层交换机的Ethernet0/0/16;17;18接口映射到Ethernet0/0/20接口DCS-3950-28C(config)#monitor session 1 sourceinterface ethernet 0/0/16;17;18 bothDCS-3950-28C(config)#monitor session 1 destination interface ethernet 0/0/20交换机MAC和IP绑定DCS-3950-28C(config)#am enable 【使用am功能】DCS-3950-28C(config)#int ethernet 0/0/22【进入端口】DCS-3950-28C(config-if-ethernet0/0/22)#am port【打开接口上的am功能】DCS-3950-28C(config-if-ethernet0/0/22)#ammac-ip-pool 001F-D0-D3-89-FC 192.168.100.1逍遙提供【仅供参考】。