一文详解Linux内核的栈回溯与妙用

linux内核堆栈解析方法

在 Linux 系统中,内核堆栈(kernel stack)用于执行内核代码。

当发生操作系统内核崩溃、内核出现异常或需要调试时,理解和分析内核堆栈十分重要。

以下是分析 Linux 内核堆栈的常用方法:使用dmesg:当内核发生故障时,错误信息和堆栈追踪通常会输出到内核日志。

你可以使用 dmesg 命令查看内核日志中的堆栈追踪。

dmesg | grep -i stack操作系统崩溃时的系统日志:有时通过分析内核崩溃时的系统日志(如/var/log/syslog 或/var/log/messages、/var/log/kern.log)也可以找到有关堆栈信息。

使用 dump_stack() 函数:在内核代码中,你可以使用 dump_stack() 函数打印当前线程的堆栈信息。

这在调试内核代码时非常有用。

系统核心转储(Core Dump):内核崩溃时,操作系统有时会生成系统核心转储文件。

你可以使用 GNU Debugger(GDB)来分析内核转储文件。

首先,安装 Linux 的调试符号表(debugging symbols),然后使用 gdb 命令加载符号表和内核转储文件,最后使用 bt(backtrace)命令查看堆栈追踪。

gdb path/to/vmlinux path/to/core_dump(gdb) bt请注意,要使内核生成核心转储文件,需要正确配置内核。

具体配置方法取决于你所使用的 Linux 发行版。

内核调试器(如 KGDB 和 KDB):如果你正在研究内核问题,可以使用内核调试器 KGDB 或 KDB。

KGDB 是基于 GDB 的内核调试器,可以在源代码级别进行调试。

KDB 则是一个基于文本的内核调试器。

使用这些工具,你可以从内核级别设置断点、单步执行代码、检查内存内容和调用堆栈等。

通过以上方法可以帮助你分析 Linux 内核堆栈。

如何选择最佳方法取决于你的具体需求和问题。

在进行内核调试之前,请确保熟悉 Linux 操作系统和内核开发的基本知识。

Linux操作系统内核原理与优化

Linux操作系统内核原理与优化Linux操作系统作为一种自由软件,已经成为了世界上最受欢迎的操作系统之一。

从最初的开发者Linus Torvalds的手中诞生至今,Linux内核已经迭代了几十年,拥有了成千上万的贡献者和使用者。

本文将从Linux操作系统内核的原理和优化两个角度探讨这个优秀的操作系统。

Linux操作系统内核原理在介绍内核原理之前,我们需要了解一些Linux操作系统的核心概念:1. Linux内核Linux内核是Linux操作系统的灵魂,它是操作系统最底层的部分,负责与计算机硬件进行交互,并管理系统中的各种资源。

内核本身包含了两大部分:系统调用接口和设备驱动程序,它们负责管理进程、内存、I/O等系统资源。

2. 进程Linux中的"进程"是指一个正在运行中的程序的实例。

它包含了该程序的执行状态、环境变量、输入输出等信息。

在Linux中,一个进程可以被其他进程调用或者创建,还可以被操作系统调度。

3. 线程线程是进程内的执行实例,一个进程中可以包含多个线程。

线程共享进程的地址空间和资源,但拥有自己的栈和寄存器等。

一个进程中的线程可以并发执行,提高系统的处理能力。

有了这些基础知识,我们来看看Linux内核的一些核心原理:1. 程序调用系统调用接口在Linux系统中,用户空间程序可以通过系统调用接口来请求内核提供系统资源。

用户程序调用系统调用时,会以中断方式触发内核的相应操作。

由于系统调用通常涉及到I/O操作,会降低系统的效率,因此程序应尽量减少对系统调用的使用。

2. 进程、线程和调度器Linux内核通过调度器来管理进程和线程。

操作系统的维护线程在不同的状态之间转换,比如正在运行、等待、就绪等状态,调度程序分配CPU时间来调度各种进程和线程。

使用优化的调度算法可以提高系统的效率。

3. 内存管理Linux内核通过内存管理器来分配和检索内存。

内存管理器通过对虚拟地址到物理地址的映射,提供不同的内存访问权限,防止进程之间的内存读取和写入互相干扰。

linux协议栈

linux协议栈Linux协议栈是Linux操作系统中网络通信的核心组件,也是实现网络通信的关键。

它基于TCP/IP协议栈,提供了一系列的网络协议和接口,负责数据在网络中的传输和接收。

Linux协议栈由多层协议组成,每层都有不同的功能和责任。

从底层到高层依次是链路层(Ethernet)、网络层(IP)、传输层(TCP/UDP)和应用层(HTTP/FTP等)。

每一层都有专门的协议来处理各自的任务,并通过各层之间的接口来传递数据。

在链路层,Linux协议栈使用网络接口卡(NIC)来将数据从计算机发送到网络,并从网络接收数据。

它负责将数据以数据帧的形式封装成网络包,并通过以太网协议(Ethernet)发送出去。

同时,它还负责接收数据帧,并将其解析成网络包交给上层协议处理。

在网络层,Linux协议栈使用IP协议来实现网络寻址和路由功能。

它负责将数据包从源地址发送到目标地址,同时还提供了一些其他的功能,如分片、重组和数据包的生存周期控制等等。

IP协议是整个互联网通信的基石,可以实现跨网络的通信。

在传输层,Linux协议栈提供了TCP和UDP两种协议来实现可靠传输和无连接传输。

TCP协议提供了可靠的、面向连接的数据传输,它通过采用滑动窗口、序号和确认机制来保证数据的可靠性。

而UDP协议则是一种无连接的传输协议,它只提供了数据传输的基本功能,不保证可靠性。

在应用层,Linux协议栈支持各种应用层协议,如HTTP、FTP、SMTP等,以满足不同的应用需求。

这些协议定义了应用程序与网络之间的通信规则和数据格式,让应用程序能够进行网络通信。

除了以上的四层协议,Linux协议栈还包括了其他的功能模块,如网络设备驱动、socket接口和网络管理等,它们共同协同工作,完成网络通信的任务。

总之,Linux协议栈是Linux操作系统中网络通信的核心组件,它提供了一系列的网络协议和接口,负责数据在网络中的传输和接收。

它基于TCP/IP协议栈,包括链路层、网络层、传输层和应用层等多层协议,以及其他的功能模块。

stack栈的用法 -回复

stack栈的用法-回复在计算机科学中,栈是一种数据结构,它遵循先进后出(LIFO)的原则。

栈的操作仅限于两个末端:栈顶和栈底。

栈顶是最后一个被插入的元素,而栈底则是最先插入的元素。

根据这种结构,栈可以看作是一种线性表,它只能在栈顶进行插入和删除操作。

栈的特点和用途1. 方便而高效的插入和删除操作:由于栈的特殊结构,插入和删除操作均在栈顶进行,所以执行这些操作的时间复杂度较低。

2. 后进先出的特性:栈的LIFO原则使得最后插入的元素首先被删除,这在某些问题求解中具有重要意义,特别是与递归算法相关的问题。

3. 逻辑上的嵌套顺序:栈可以用来解决某些需要按照特定顺序执行的问题,例如函数调用和表达式求值。

4. 存储一段临时性数据:由于栈的高效插入和删除操作,它常常被用来存储临时性数据,例如函数调用中的局部变量。

栈的基本操作栈主要有以下几个基本操作:1. Push:将元素压入栈顶。

在插入元素时,栈的大小会增加,并且新增加的元素成为栈顶。

2. Pop:从栈中弹出栈顶元素。

在删除元素时,栈的大小会减小,并且栈顶会变成之前的第二个元素。

3. Top:返回栈顶元素的值,而不对栈进行修改。

4. IsEmpty:检查栈是否为空。

如果栈的大小为0,则表示栈为空。

栈的实现方式栈可以用不同的数据结构实现,最常见的有数组和链表。

1. 数组实现:使用数组实现栈时,需要创建一个固定大小的数组,并使用一个变量(通常称为top或者index)来记录栈顶的位置。

每次插入元素时,将top+1,并将元素存储在对应的位置上。

删除元素时,将top-1即可。

2. 链表实现:使用链表实现栈时,可以通过在链表头部插入和删除节点来模拟栈的操作。

链表的头节点表示栈顶,每次插入和删除元素时,只需要操作链表头节点即可。

栈的应用场景栈广泛应用于计算机领域的各个方面,特别是与递归有关的问题。

以下是一些栈的典型应用场景:1. 函数调用:在函数调用时,系统会将函数的返回地址、参数和局部变量等信息存储在栈中。

linux backtrace机制 -回复

linux backtrace机制-回复Linux Backtrace机制是一种用于调试和诊断操作系统内核和用户空间程序的技术。

它允许开发人员追踪程序执行期间的函数调用堆栈,从而帮助定位和分析潜在的错误和异常。

本文将一步一步地介绍Linux Backtrace 的原理、使用方法和实际应用。

首先,我们来了解一下Backtrace的概念。

Backtrace是指在程序运行时记录下函数的调用堆栈信息。

当程序发生错误或异常时,通过查看堆栈信息,可以得知程序执行到此处时,经过了哪些函数调用。

这对于程序员来说是非常有用的,因为它可以帮助他们理解程序的执行流程,从而更好地排查和修复错误。

Backtrace主要可以分为两种类型:用户空间的Backtrace和内核空间的Backtrace。

用户空间的Backtrace用于跟踪用户空间程序的函数调用堆栈,而内核空间的Backtrace则用于跟踪内核模块或驱动程序的函数调用堆栈。

本文将重点讨论用户空间的Backtrace机制。

在Linux系统中,我们可以使用一些工具和函数来实现Backtrace。

其中最常用的是GNU glibc库提供的backtrace()函数和backtrace_symbols()函数。

backtrace()函数用于获取当前线程的函数调用堆栈,并将其保存在一个指定大小的堆栈帧数组中。

backtrace_symbols()函数则用于将堆栈帧数组的内容转化为可读的字符串形式,以供打印和分析。

接下来,我们来看一下使用Backtrace的步骤。

第一步是引入相关的头文件。

在使用Backtrace时,我们需要包含<execinfo.h>头文件。

第二步是调用backtrace()函数。

backtrace()函数接受一个void参数和一个整数参数。

第一个参数是一个指针数组,用于保存函数调用堆栈的地址,第二个参数是一个整数,用于指定保存的最大帧数。

backtrace()函数会根据参数指定的帧数,将函数调用堆栈的地址保存在指针数组中。

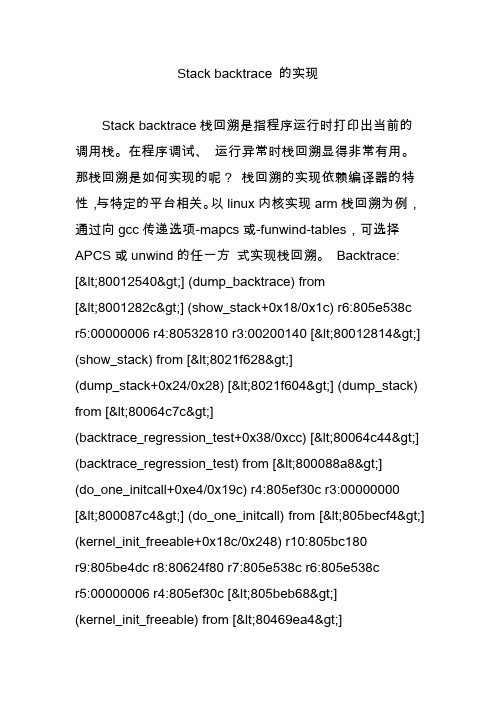

Stack backtrace 的实现

Stack backtrace 的实现Stack backtrace栈回溯是指程序运行时打印出当前的调用栈。

在程序调试、运行异常时栈回溯显得非常有用。

那栈回溯是如何实现的呢?栈回溯的实现依赖编译器的特性,与特定的平台相关。

以linux内核实现arm栈回溯为例,通过向gcc传递选项-mapcs或-funwind-tables,可选择APCS或unwind的任一方式实现栈回溯。

Backtrace: [<80012540>] (dump_backtrace) from[<8001282c>] (show_stack+0x18/0x1c) r6:805e538c r5:00000006 r4:80532810 r3:00200140 [<80012814>] (show_stack) from [<8021f628>](dump_stack+0x24/0x28) [<8021f604>] (dump_stack) from [<80064c7c>](backtrace_regression_test+0x38/0xcc) [<80064c44>] (backtrace_regression_test) from [<800088a8>](do_one_initcall+0xe4/0x19c) r4:805ef30c r3:00000000 [<800087c4>] (do_one_initcall) from [<805becf4>] (kernel_init_freeable+0x18c/0x248) r10:805bc180r9:805be4dc r8:80624f80 r7:805e538c r6:805e538cr5:00000006 r4:805ef30c [<805beb68>](kernel_init_freeable) from [<80469ea4>](kernel_init+0x10/0x100) r10:00000000 r9:00000000r8:00000000 r7:00000000 r6:00000000 r5:80469e94r4:00000000 [<80469e94>] (kernel_init) from[<8000f078>] (ret_from_fork+0x14/0x3c) 以上是内核打印出的调用栈,在每一行打印了被调用者(callee)的地址和调用者(caller)调用它时的地址,还包括调用者函数体大小,调用点偏移和现场保存的寄存器。

Linux Call Trace原理分析

本文介绍了在Linux环境下根据EABI标准进行call trace调试的一般性原理。

本文所说的call trace是指程序出问题时能把当前的函数调用栈打印出来。

本文只介绍了得到函数调用栈的一般性原理,没有涉及Linux的core dump机制。

下面简单介绍powerpc环境中如何实现call trace。

内核态call trace内核态有三种出错情况,分别是bug,oops和panic。

bug属于轻微错误,比如在spin_lock期间调用了sleep,导致潜在的死锁问题,等等。

oops代表某一用户进程出现错误,需要杀死用户进程。

这时如果用户进程占用了某些信号锁,所以这些信号锁将永远不会得到释放,这会导致系统潜在的不稳定性。

panic是严重错误,代表整个系统崩溃。

OOPS先介绍下oops情况的处理。

Linux oops时,会进入traps.c中的die函数。

int die(const char*str,struct pt_regs*regs,long err)。

show_regs(regs);void show_regs(struct pt_regs*regs)函数中,会调用show_stack函数,这个函数会打印系统的内核态堆栈。

具体原理为:从寄存器里找到当前栈,在栈指针里会有上一级调用函数的栈指针,根据这个指针回溯到上一级的栈,依次类推。

在powerpc的EABI标准中,当前栈的栈底(注意是栈底,不是栈顶,即Frame Header的地址)指针保存在寄存器GPR1中。

在GPR1指向的栈空间,第一个DWORD为上一级调用函数的Frame Header指针(Back Chain Word),第二个DWORD是当前函数在上一级函数中的返回地址(LR Save Word)。

通过此种方式一级级向上回溯,完成整个call dump。

除了这种方法,内建函数__builtin_frame_address函数理论上也应该能用,虽然在内核中没有见到。

Linux内核架构和工作原理详解

Linux内核架构和工作原理详解作用是将应用层序的请求传递给硬件,并充当底层驱动程序,对系统中的各种设备和组件进行寻址。

目前支持模块的动态装卸(裁剪)。

Linux内核就是基于这个策略实现的。

Linux 进程采用层次结构,每个进程都依赖于一个父进程。

内核启动init程序作为第一个进程。

该进程负责进一步的系统初始化操作。

init进程是进程树的根,所有的进程都直接或者间接起源于该进程。

virt/ ---- 提供虚拟机技术的支持。

Linux内核预备工作理解Linux内核最好预备的知识点:懂C语言懂一点操作系统的知识熟悉少量相关算法懂计算机体系结构Linux内核的特点:结合了unix操作系统的一些基础概念Linux内核的任务:1.从技术层面讲,内核是硬件与软件之间的一个中间层。

作用是将应用层序的请求传递给硬件,并充当底层驱动程序,对系统中的各种设备和组件进行寻址。

2.从应用程序的层面讲,应用程序与硬件没有联系,只与内核有联系,内核是应用程序知道的层次中的最底层。

在实际工作中内核抽象了相关细节。

3.内核是一个资源管理程序。

负责将可用的共享资源(CPU时间、磁盘空间、网络连接等)分配得到各个系统进程。

4.内核就像一个库,提供了一组面向系统的命令。

系统调用对于应用程序来说,就像调用普通函数一样。

内核实现策略:1.微内核。

最基本的功能由中央内核(微内核)实现。

所有其他的功能都委托给一些独立进程,这些进程通过明确定义的通信接口与中心内核通信。

2.宏内核。

内核的所有代码,包括子系统(如内存管理、文件管理、设备驱动程序)都打包到一个文件中。

内核中的每一个函数都可以访问到内核中所有其他部分。

目前支持模块的动态装卸(裁剪)。

Linux内核就是基于这个策略实现的。

哪些地方用到了内核机制?1.进程(在cpu的虚拟内存中分配地址空间,各个进程的地址空间完全独立;同时执行的进程数最多不超过cpu数目)之间进行通信,需要使用特定的内核机制。

frame pointers 栈回溯原理

frame pointers 栈回溯原理栈帧指针(Frame Pointer)是一种变量,通常在函数调用时被存储在栈上,其作用是维护函数调用栈的层级关系,以便进行栈回溯(Stack Backtrace)。

栈回溯是一种程序调试技术,用于追踪程序崩溃或异常的源头,它通过查看栈中的调用帧信息,逐级返回函数调用历史,从而定位错误的发生位置。

栈帧指针的具体实现方式因编程语言而异。

主要有两种方式:一种是基于硬件的实现,通过寄存器来存储栈帧指针的值;另一种是基于软件的实现,使用普通的变量来保存栈帧指针的值。

在函数调用过程中,栈帧指针首先被推入栈中,然后函数的参数、局部变量等数据被压入栈中。

接下来,函数被调用时,会生成一个新的栈帧,即存储函数的局部变量、返回地址等信息的一块内存区域,同时更新栈帧指针的值,使其指向新的栈帧。

这样,原来的栈帧就被保存起来,可以供后续的栈回溯操作使用。

当程序遇到异常或错误时,可以触发栈回溯操作。

栈回溯从当前栈帧开始,通过读取栈帧指针的值,获取当前栈帧的地址及其保存的信息。

然后,根据栈帧中的返回地址,可以知道函数是从哪个位置被调用的,通过这种方式逐级返回,可以获取函数被调用的历史。

通过栈回溯,我们可以确定异常发生的位置,从而更方便地进行程序调试和错误修复。

在进行栈回溯时,我们可以将调用栈中的信息打印出来,以供开发者分析错误。

在现代的开发环境中,栈回溯已经被许多调试工具广泛使用,使得错误定位和修复变得更加高效。

总结起来,栈帧指针是一种存储在栈上的变量,用于维护函数调用栈的层级关系。

通过栈回溯,我们可以追踪函数调用的历史,从而定位错误的发生位置。

在程序调试和错误修复过程中,栈回溯是一种非常有用的工具,能够提高开发效率和程序可靠性。

x86栈回溯原理

x86栈回溯原理

x86栈回溯原理是指当程序发生异常或错误时,通过回溯栈帧可以追踪异常发生时的调用堆栈。

在x86架构中,栈是一种后进先出(LIFO)的数据结构,用于存储局部变量、返回地址和临时数据等。

当函数调用发生时,x86架构使用栈来存储函数调用的返回地址和参数。

栈帧则是存储在栈中的一块内存区域,用于存放函数的局部变量,以及用于保存寄存器的值。

当程序发生异常或错误时,x86处理器会将当前的指令指针(也就是程序计数器PC)和其他寄存器的值保存到栈帧中。

然后,程序会跳转到异常处理的代码段,同时将栈指针(stack pointer)指向当前的栈帧。

回溯栈帧就是根据当前栈指针的值,沿着栈链向上回溯,获取每个栈帧的信息。

每个栈帧中保存了调用函数的返回地址和参数等信息,通过回溯栈帧可以逐步获取到异常发生时的调用堆栈。

这个过程通常由调试器或异常处理程序来完成。

栈回溯技术在调试和异常处理中非常重要,它可以帮助开发者定位和解决程序的错误和异常。

通过回溯栈帧,开发者可以获取到函数的调用顺序和参数信息,从而更方便地进行调试和错误定位。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一文详解Linux内核的栈回溯与妙用

1 前言

说起linux内核的栈回溯功能,我想这对每个Linux内核或驱动开发人员来说,太常见了。

如下演示的是linux内核崩溃的一个栈回溯打印,有了这个崩溃打印我们能很快定位到在内核哪个函数崩溃,大概在函数什么位置,大大简化了问题排查过程。

网上或多或少都能找到栈回溯的一些文章,但是讲的都并不完整,没有将内核栈回溯的功能用于实际的内核、应用程序调试,这是本篇文章的核心:尽可能引导读者将栈回溯的功能用于实际项目调试,栈回溯的功能很强大。

本文详细讲解了基于mips、arm架构linux内核栈回溯原理,通过不少例子,尽可能全面给读者展示各种栈回溯的原理,期望读者理解透彻栈回溯。

在这个基础上,讲解笔者近几年项目开发过程中使用linux内核栈回溯功能的几处重点应用。

1 当内核某处陷入死循环,有时运行sysrq的内核线程栈回溯功能可以排查,但并不适用所用情况,笔者实际项目遇到过。

最后是在系统定时钟中断函数,对死循环线程栈回溯20多级终于找到死循环的函数。

2 当应用程序段错误,内核捕捉到崩溃,对崩溃的应用空间进程/线程栈回溯,像内核栈回溯一样,打印应用段错误进程/线程的层层函数调用关系。

虽然运用core文件分析或者gdb也很简便排查应用崩溃问题,但是对于不容易复现、测试部偶先的、客户现场偶先的,这二者就很难发挥作用。

还有就是如果崩溃发生在C库中,CPU的pc和lr(arm架构)寄存器指向的函数指令在C库的用户空间,很难找到应用的代码哪里调用了C库的函数。

arm架构网上能找到应用层栈回溯的例子,但是编译较麻烦,代码并不容易理解,况且mips能在应用层实现吗?还是在内核实现应用程序栈回溯比较方便。

3 应用程序发生double free,运用内核的栈回溯功能,找到应用代码哪里发生了double free。

double free是C库层发现并截获该事件,然后向当前进程/线程发送SIGABRT进程终止信号,后续就是内核强制清理该进程/线程。

double free比应用程序段错误更麻烦,后。