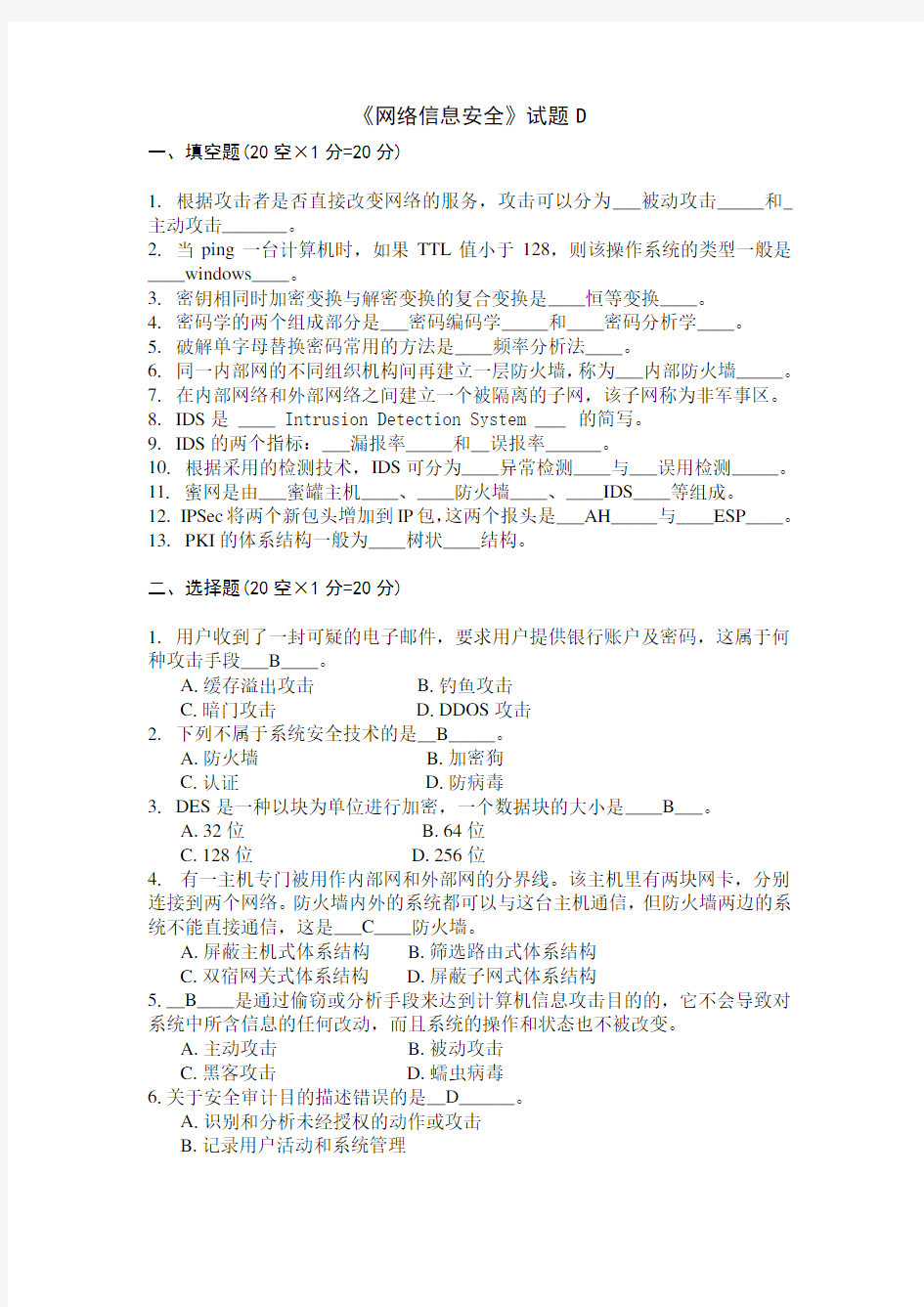

《网络信息安全》试题D及答案

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

《网络信息安全》试题D

一、填空题(20空×1分=20分)

1. 根据攻击者是否直接改变网络的服务,攻击可以分为___被动攻击_____和_主动攻击_______。

2. 当ping一台计算机时,如果TTL值小于128,则该操作系统的类型一般是____windows____。

3. 密钥相同时加密变换与解密变换的复合变换是____恒等变换____。

4. 密码学的两个组成部分是___密码编码学_____和____密码分析学____。

5. 破解单字母替换密码常用的方法是____频率分析法____。

6. 同一内部网的不同组织机构间再建立一层防火墙,称为___内部防火墙_____。

7. 在内部网络和外部网络之间建立一个被隔离的子网,该子网称为非军事区。

8. IDS是____ Intrusion Detection System ____ 的简写。

9. IDS的两个指标:___漏报率_____和__误报率______。

10. 根据采用的检测技术,IDS可分为____异常检测____与___误用检测_____。

11. 蜜网是由___蜜罐主机____、____防火墙____、____IDS____等组成。

12. IPSec将两个新包头增加到IP包,这两个报头是___AH_____与____ESP____。

13. PKI的体系结构一般为____树状____结构。

二、选择题(20空×1分=20分)

1. 用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这属于何种攻击手段___B____。

A.缓存溢出攻击

B.钓鱼攻击

C.暗门攻击

D.DDOS攻击

2. 下列不属于系统安全技术的是__B_____。

A.防火墙

B.加密狗

C.认证

D.防病毒

3. DES是一种以块为单位进行加密,一个数据块的大小是____B___。

A.32位

B.64位

C.128位

D.256位

4. 有一主机专门被用作内部网和外部网的分界线。该主机里有两块网卡,分别连接到两个网络。防火墙内外的系统都可以与这台主机通信,但防火墙两边的系统不能直接通信,这是___C____防火墙。

A.屏蔽主机式体系结构

B.筛选路由式体系结构

C.双宿网关式体系结构

D.屏蔽子网式体系结构

5.__B____是通过偷窃或分析手段来达到计算机信息攻击目的的,它不会导致对系统中所含信息的任何改动,而且系统的操作和状态也不被改变。

A.主动攻击

B.被动攻击

C.黑客攻击

D.蠕虫病毒

6.关于安全审计目的描述错误的是__D______。

A.识别和分析未经授权的动作或攻击

B.记录用户活动和系统管理

C.将动作归结到为其负责的实体

D.实现对安全事件的应急响应

7.以下哪一项不在证书数据的组成中____D___。

A.版本信息

B.有效使用期限

C.签名算法

D.版权信息

8.信息安全的三个基本目标是_____C___。

A.可靠性,保密性和完整性

B.多样性,容余性和模化性

C.保密性,完整性和可用性

D.多样性,保密性和完整性

9.以下关于Smurf 攻击的描述,那句话是错误的______D__。

A.它是一种拒绝服务形式的攻击

B.它依靠大量有安全漏洞的网络作为放大器

C.它使用ICMP的包进行攻击

D.攻击者最终的目标是在目标计算机上获得一个帐号

10.DOS攻击的Syn flood攻击是利用_B___进行攻击。

A.其他网络

B.通讯握手过程问题

C.中间代理

D.以上均不对

11.自适应代理防火墙结合了____C____。

A.包过滤性防火墙的安全性和代理型防火墙的高效率

B.包过滤性防火墙的安全性和代理型防火墙的多功能

C.包过滤性防火墙的高效率和代理型防火墙的安全性

D. 以上均不对

12.目前的防火墙的防范主要是____B____。

A.主动防范

B.被动防范

C.混合防御

D.防内部攻击

13.IDS与互动是___C_____。

A.IDS与Firewall互相发控制信息

B.Firewall向IDS发控制信息

C.IDS向Firewall发控制信息

D.相互独立,不发控制信息

14.对称加密需要_____B___个密钥。

A.0

B.1

C.2

D.3

15.SSL是__C___层加密协议。

A.网络

B.运输

C.应用

D.数据链路

16.下面不属于PKI组成部分的是___D__。

A. 证书主体

B. 使用证书的应用和系统

C. 证书权威机构

D. AS

17.包过滤型防火墙原理上是基于__C___进行分析的技术。

A. 物理层

B. 数据链路层

C. 网络层

D. 应用层

18.以下___D__不是包过滤防火墙主要过滤的信息?

A. 源IP地址

B. 目的IP地址

C. TCP源端口和目的端口

D. 时间

19.一个数据包过滤系统被设计成只允许你要求服务的数据包进入,而过滤掉不必要的服务。这属于什么基本原则?__A___

A.最小特权

B.阻塞点

C.失效保护状态

D.防御多样化

20.在网络安全中,中断指攻击者破坏网络系统的资源,使之变成无效的或无用的。这是对___A__

A.可用性的攻击

B.保密性的攻击

C.完整性的攻击

D.真实性的攻击

三、判断题(10题×1分=10分)

1.公共密钥密码体制在密钥管理上比对称密钥密码体制更为安全。(√)

2.防火墙通过可以防止病毒感染的软件和文件在网络上传送。(×)

3.摘要算法是不可逆的。(√)

4.一个摘要算法对不同长度的文字进行运算所得的结果长度是不同的。(×)

5.RSA算法作为主要的非对称算法,使用公钥加密的密文一定要采用公钥来解。(×)

6.SSL是安全套接层协议。(√)

7.防火墙的安全防范被动性表现在防范策略的配置是预先制定的。(√)

8.VPN的所采取的两项关键技术是认证与加密。(√)

9.Sumrf攻击是通过将目的地址设置为被攻击者的地址造成的。(×)

10.目前入侵检测系统可以及时阻止黑客的攻击。(×)

四、简答题(6题×5分=30分)

1.

2.什么是序列密码与分组密码。

序列密码(Stream Cipher):又称流密码,将明文消息按字符逐位进行加密。分组密码(Block Cipher):在分组密码中将明文消息分组(每组有多个字符),逐组进行加密。

3.数字签名与数据加密在密钥方面的区别。

数字签名使用发送方的密钥对:用发送方的私钥加密,用发送方的公钥解密。

数据加密使用接收方的密钥对:用接收方的公钥加密,用接收方的私钥解密。

4.个人防火墙与分布式防火墙的主机防火墙的比较。

管理方式不同:个人防火墙的安全策略由使用者自己设置;主机防火墙的安全策略由系统管理员统一设置,并且这种设置是桌面机使用者不可见和不可改动的。还可利用中心管理软件对该服务器进行远程监控。