基于分级角色的访问控制

RBAC

访问控制策略一般有以下几种方式:∙自主型访问控制(Discretionary Access Control-DAC):用户/对象来决定访问权限。

信息的所有者来设定谁有权限来访问信息以及操作类型(读、写、执行。

)。

是一种基于身份的访问控制。

例如UNIX权限管理。

∙强制性访问控制(Mandatory Access Control-MAC):系统来决定访问权限。

安全属性是强制型的规定,它由安全管理员或操作系统根据限定的规则确定的,是一种规则的访问控制。

∙基于角色的访问控制(格/角色/任务):角色决定访问权限。

用组织角色来同意或拒绝访问。

比MAC、DAC更灵活,适合作为大多数公司的安全策略,但对一些机密性高的政府系统部适用。

∙规则驱动的基于角色的访问控制:提供了一种基于约束的访问控制,用一种灵活的规则描述语言和一种ixn的信任规则执行机制来实现。

∙基于属性证书的访问控制:访问权限信息存放在用户属性证书的权限属性中,每个权限属性描述了一个或多个用户的访问权限。

但用户对某一资源提出访问请求时,系统根据用户的属性证书中的权限来判断是否允许或句句模型的主要元素∙可视化授权策略生成器∙授权语言控制台∙用户、组、角色管理模块∙API接口∙授权决策引擎∙授权语言解释器H.1. RBAC模型介绍RBAC(Role-Based Access Control - 基于角色的访问控制)模型是20世纪90年代研究出来的一种新模型,但从本质上讲,这种模型是对前面描述的访问矩阵模型的扩展。

这种模型的基本概念是把许可权(Permission)与角色(Role)联系在一起,用户通过充当合适角色的成员而获得该角色的许可权。

这种思想世纪上早在20世纪70年代的多用户计算时期就被提出来了,但直到20世纪90年代中后期,RBAC才在研究团体中得到一些重视。

本章将重点介绍美国George Mason大学的RBAC96模型。

H.2. 有关概念在实际的组织中,为了完成组织的业务工作,需要在组织内部设置不同的职位,职位既表示一种业务分工,又表示一种责任与权利。

网络安全管理制度中的安全域划分与访问控制

网络安全管理制度中的安全域划分与访问控制网络安全管理在当今信息时代成为各个组织和企业必不可少的一部分。

为了保障网络系统的安全,安全域划分与访问控制是一种重要的管理手段。

本文将详细介绍安全域划分与访问控制的概念、原则和实施方法,以帮助读者更好地理解和应用这一管理制度。

一、安全域划分在网络系统中,安全域是指一组拥有相同安全等级和访问权限的资源集合。

安全域的划分可以根据组织的结构、业务需求和安全等级来进行。

常见的安全域划分模式包括:主机级安全域、子网级安全域和应用级安全域等。

1. 主机级安全域主机级安全域是以主机为单位进行划分的安全域。

在这种模式下,每个主机作为一个独立的安全域,拥有自己的资源和权限。

主机级安全域的划分可以按照主机的功能、用途和安全等级来进行,以实现对各个主机的精细化管理和访问控制。

2. 子网级安全域子网级安全域是以子网为单位进行划分的安全域。

在这种模式下,一个子网内的主机之间可以自由访问,而不同子网之间的访问需要经过访问控制设备进行筛选。

子网级安全域的划分基于网络拓扑和物理隔离的原则,可以提高网络的安全性和可管理性。

3. 应用级安全域应用级安全域是以应用程序为单位进行划分的安全域。

在这种模式下,每个应用程序拥有独立的安全域,根据应用程序的访问权限和功能需求进行资源的划分和管理。

应用级安全域的划分可以实现对特定应用程序的安全隔离和访问控制,减少潜在的安全风险。

二、访问控制访问控制是指根据安全策略和权限规则,对网络资源进行授权和限制访问的过程。

在网络安全管理中,访问控制是一项关键的安全保障措施,通过配置和管理访问控制策略,可以有效控制用户对网络资源的访问行为。

1. 访问控制模型访问控制模型是访问控制策略的基础,常见的访问控制模型包括强制访问控制(MAC)、自主访问控制(DAC)和基于角色的访问控制(RBAC)等。

- 强制访问控制(MAC)模型是以主体和客体的安全等级为基础,通过强制策略对访问进行限制。

用XACML描述基于角色的访问控制策略

一

同时. 它也 给传 统 的 安全 模 型 带 来 了许 多新 的安 全挑 战 。 而其 中 最 主要 的 是 发 展访 问控 制 模 型 。使 之 能 够 与 上下 文 相 关 的 内 容 结合 , 能 处 理 主体 和 客体 的异 构 性 , 态 性 , 合 与 分 布 式 的 并 动 适 动 态变 化 环 境 。 同时 , 要 能 根 据资 源 、 境 的属 性 的 变化 , 时 还 环 适 的 更 改 访 问 策 略 这 对 于 传 统 的 基 于 角 色 的 访 问 控 制 ( o Rl e B sdA cs C nr .B C) 说 是 一 个 很 难 解 决 的 问题 。本 文 ae ces ot 1 A 来 oR 就是 希 望 提 出一 种 方 法 .在 角 色 的基 础 上 用 更 细 粒度 的策 略 对 其 进 行 控 制 , 实 现 不 同 的 系 统 间 的控 制策 略 的合 并 并

维普资讯

20 0 7年第 5期

福

建 电

脑

11 5

用X C A ML描述基于角色的访 问控 制策略

郭 磊

f南平 师 范 高等 专 科 学校 福 建 武要】 摘 :分析 了可扩展访 问控 制标记语言和基于角 色访 问控制的特点, X C 将 A ML与基于角色访 问控制模型相结合 , 提 出 了一 种 基 于角 色、 虑 策 略 的访 问控 制模 型 , 考 提供 了 一 个 解 决 系统 间 访 问控 制 互操 作 的 方 法 。 【 关键宇】 :基 于角色访 问控制 : 可扩展访问控 制标记语 言: 问控制 访

1 .引言

一

组 规 则 和责 任 的集 合 。 A ML也 提 供 策 略集 , 略包 含 目标 , X C 策

基于角色的访问控制模型研究

NIT) 美 国 国 家 信 息 技 术 标 准 委 员 会 ( S 和 Amei n Na r a — c

t n l tn ad n t ue 简称 ANS ) 步 制 定 出来 。表 i a S a d r sI si t , o t I逐

1为 RB AC标 准 的主 要 事 件 。

一

技 术 也 取 得 了 一 定 的 成 绩 , 出 了一 些 W e 提 b应 用 当 中 基 于 角 色 的 访 问 控 制 机制 , UsrP l、 ev rP l等 。 如 e— ulS r e— ul 国 内对 访 问 控 制技 术 也 进 行 了广 泛 的研 究 , 要 集 中 主 在高校及科研单位当中 , 大部 分 研 究 成 果 都 是 建 立 在 传 统 的访 问控 制 模 型 的 基础 之 上 , 目前 仍 然 没 有 成 熟 的 商 业 化

却 是 第 一 次 以 RB AC命 名 的文 章 , 此 RB 从 AC访 问控 制

模型被正式提出 , 来出现 了一系列 关于该 领域 的研究 、 后 应 用 论 文 , AC模 型 从 此受 到 了访 问控 制 领 域 的 广 泛 关 RB

2 R A B C模 型

( ) 户 ( e) 1用 Us r 。指 系 统 的 主 体 , 系 统 各 项 功 能 的 即 直接使用者 , 户 可以是人 、 程 、 算 机等 系统实 体 , 用 进 计 在 信 息 系 统 当 中 , 统 的用 户 一 般 指 的是 人 。 系 ( ) 限 ( emis n 。指 用 户 在 使 用 系 统 某 项 功 能 2权 P r si ) o 的过 程 中必 须 获 得某 种 许 可 , 比如 用 户 对 于 系 统 文 件 的查 看 、 除 、 改 , 者使 用 系统 当 中某 个 功 能 模 块 、 用 某 删 修 或 引 个 实 体 对 象 等 , 果 用 户 拥 有 该 项 功 能 的 操 作 许 可 , 们 如 我 就称用户拥有该项功能的权限。 ( ) 色 ( l) 3角 Roe 。指 系 统 当 中 的 多 个 权 限 的 集 合 体 , 这 个 权 限集 合 可 以满 足 用 户 实 际 职 责 当 中 的 所 有 工 作 需 求 。 角色 对 应 于 实 际 工 作 环 境 当 中 的 某个 职 能 岗位 , 秘 如

ASP.NET平台下基于角色的访问控制系统的设计与实现

是通过一组强制性规则来规定各种操作是否可以被接受 ,基

本 的约束包括关 系约束 、数值约束 、职责分离约束和时间约 束 等。

角色继承

(BC R A )三种方法 。其 中前两 种方 法都是 由主体与 客体 直 接发生关 系,所 以使用 这两 种方 法进 行安 全管 理都非 常 困 难 j 。而基于 角色 的访 问控制 减 少 了权 限管 理 的 复杂 性 ,

的二元关 系 ,T表示 角色和权 限之间的二元关系 ,则与 s相

是用户与角色之间的关系 ,用户每次必 须通过建立会话来激

活角色 ,得到相应的访问权限。 同时 ,R A B C还引入了角色层次 和约束这两个很 重要 的

对应 的关 系矩 阵 M = [ . S s ]m ̄ ,与 T相对应 的关系矩 阵 . n

是 目前应用较为普遍 的一种 有效 的统一资 源访问控 制方法 。 本文结合 “ 职教中心 ” 网站 的建 设 实践 ,根 据 R A B C模 型 的基本原理 ,设 计 了基 于角色 的访 问控 制系 统 ,实 现 了动 态 、安全和灵活的用户权限管理。 Βιβλιοθήκη 1 RB AC的基本 思想

文章 编号 :17 — 6 4 (0 9 4 0 3 - 3 6 1 44 2 0 )0 - 04 0

A P N T 平 台下 基 于 角 色 的 访 问控 制 系统 的设 计 与 实现 S. E

李建 国

( 南京工业职业技术学院 学院办公室,江苏 南京 204 ) 106

摘 要:基 于角色的访 问控制是 目前应用广泛、灵活高效的访 问安 全控制机制 ,在 分析 R A B C基本 思想的基础上 ,

图 1 R AC模 型 图 B

2 根据 IB u AC模 型进行 系统设计

RBAC

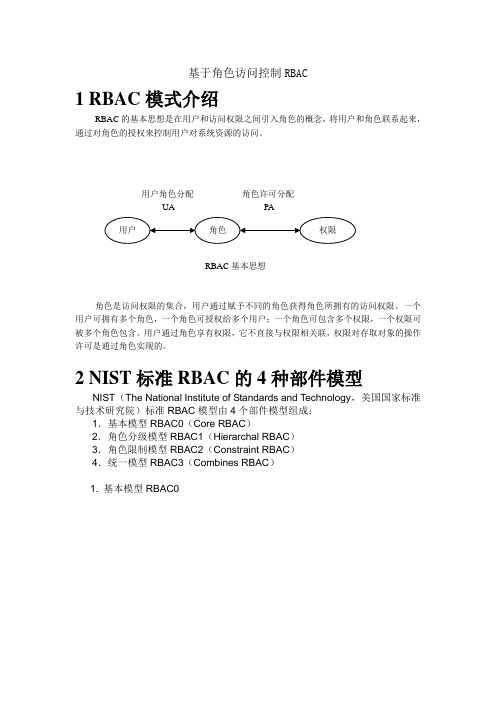

基于角色访问控制RBAC1 RBAC模式介绍RBAC的基本思想是在用户和访问权限之间引入角色的概念,将用户和角色联系起来,通过对角色的授权来控制用户对系统资源的访问。

角色是访问权限的集合,用户通过赋予不同的角色获得角色所拥有的访问权限。

一个用户可拥有多个角色,一个角色可授权给多个用户;一个角色可包含多个权限,一个权限可被多个角色包含。

用户通过角色享有权限,它不直接与权限相关联,权限对存取对象的操作许可是通过角色实现的。

2 NIST标准RBAC的4种部件模型NIST(The National Institute of Standards and Technology,美国国家标准与技术研究院)标准RBAC模型由4个部件模型组成:1.基本模型RBAC0(Core RBAC)2.角色分级模型RBAC1(Hierarchal RBAC)3.角色限制模型RBAC2(Constraint RBAC)4.统一模型RBAC3(Combines RBAC)1. 基本模型RBAC0RBAC0定义了能构成一个RBAC控制系统的最小的元素集合。

在RBAC 之中,包含用户users(USERS)、角色roles(ROLES)、目标objects(OBS)、操作operations(OPS)、许可权permissions(PRMS)五个基本数据元素,此模型指明用户、角色、访问权限和会话之间的关系。

每个角色至少具备一个权限,每个用户至少扮演一个角色;可以对两个完全不同的角色分配完全相同的访问权限;会话由用户控制,一个用户可以创建会话并激活多个用户角色,从而获取相应的访问权限,用户可以在会话中更改激活角色,并且用户可以主动结束一个会话。

2.角色分级模型RBAC1RBAC1引入角色间的继承关系,角色间的继承关系可分为一般继承关系和受限继承关系。

一般继承关系仅要求角色继承关系是一个绝对偏序关系,允许角色间的多继承。

而受限继承关系则进一步要求角色继承关系是一个树结构,实现角色间的单继承。

网络安全与网络访问控制如何控制和管理网络访问权限

网络安全与网络访问控制如何控制和管理网络访问权限网络安全和网络访问控制在当今数字时代中变得至关重要。

随着互联网的普及和技术的进步,网络安全威胁和数据泄露风险也在不断增加。

因此,控制和管理网络访问权限是确保网络安全的关键措施之一。

本文将探讨网络安全与网络访问控制的重要性以及如何有效地控制和管理网络访问权限。

1. 网络安全的重要性网络安全关乎个人用户、企业和组织、政府等各个层面。

以下是网络安全的几个主要方面:1.1 数据保护:网络安全确保数据在传输和存储过程中不会受到未经授权的访问或窃取。

通过加密、身份验证和访问控制等机制,网络安全确保敏感信息的保密性和完整性。

1.2 防止网络攻击:网络攻击包括病毒、恶意软件和黑客活动等,这些攻击可能导致数据丢失、系统崩溃和网络中断。

网络安全措施可以帮助防止这些攻击,并及时检测和解决安全漏洞。

1.3 防范身份盗窃:网络安全可以防止个人身份被盗用和泄露。

通过强密码、身份验证和多因素认证等方法,网络安全对抗身份盗窃和欺诈行为。

2. 网络访问控制的概述网络访问控制是一种技术和策略的组合,用于限制用户对网络资源的访问。

以下是网络访问控制的主要组成部分:2.1 身份验证(Authentication):身份验证是验证用户身份的过程。

通过用户名和密码、指纹识别、智能卡等方式,网络访问控制可以确认用户的身份,并授予相应的访问权限。

2.2 授权(Authorization):授权是指授予用户特定的访问权限。

在身份验证后,网络访问控制根据用户的身份和角色,决定用户是否具有访问特定资源的权限。

2.3 审计(Audit):审计是对用户活动进行监测和记录的过程。

通过审计,网络管理员可以追踪用户的访问行为,及时发现异常或可疑活动,并采取相应的措施。

3. 控制和管理网络访问权限的策略为了有效控制和管理网络访问权限,以下是几种常见的策略:3.1 强密码策略:强密码策略要求用户在密码中使用特殊字符、数字和大小写字母的组合,以增加密码的复杂性。

基于角色的访问控制模型在LDAP服务2中的研究与设计

#--+00 $,.).-.12 服务中实现基于角色的访问控制 #34#5$ 模型从而达到保证分布式系统

中的资源共享 % 关键词 !基于角色的访问控制 &34#5 $6 分布式系统资源6 !"#$ 中图分类号 !’(")" 文献标识码 !* 文章编号 !%+,%-./&&0/$$12$/3$$$&3$. 访问控制的授权管理变得费力而烦琐 # 且容易出 错 # 而 且 单 纯 使 用 *5F# 不 易 实 现 最 小 权 限 原 则 及复杂的安全政策 $ 于是出现了基于角色的访问 控制技术GHI*5A $

M

0 一对一 % 一对多或多对一 A$ HI*5 具有以下一些

优点 &

! HI*5 能适应范围广泛的安全策略 HI*5 与具体的安全策略无关 # 所以能适应

范围广泛的安全策略 # 包括前面讨论过的 4*5 和

B*5# 因而系统管理员能够按照不同的安全策略

需要定义角色 #适应不同应用领域的安全需要 $

在 QR4B 基 本 协 议 模 型 的 基 础 上 "QR4B 定

!@0

"#$% 基本模型结构图

义 了 信 息 模 型 HS.T:)/$&*:. U:D,"L ) 命 名 模 型

6’ 22457!基本模型0

用户与角色 "角色与权限皆为多对多的关系 " 用户对权限的执行须通过角色联系起来 " 从而可 以提供对信息资源访问的更多控制 ! 模型结构如 图 6 !@0 所示的除去角色等级和限制外的其余部 分 ! 图 6!@0 中会话是一个用户对多个角色的映射 " 即一个用户激活某个角色子集 ! 此时的用户权限 为激活的各角色许可的并集 ! 用户与会话的关系

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

V o l .32N o.112006211华东理工大学学报(自然科学版) Journal of East Ch ina U niversity of Science and T echno logy (N atural Science Editi on ) 收稿日期:2005211203作者简介:肖宝亮(19752),男,河北唐山人,硕士生,主要研究方向为信息安全。

通讯联系人:顾春华,E 2m ail:chgu@ecust .edu .cn 文章编号:100623080(2006)1121327204基于分级角色的访问控制肖宝亮, 顾春华, 高小伍, 陈德庆(华东理工大学信息科学与工程学院,上海200237) 摘要:结合RBA C 模型,提出了一种基于分级角色的访问控制模型,将系统用户依据职能的不同分为不同的角色,同一类角色又划分不同的等级。

定义了基本概念和等级2角色矩阵,进行了形式化的描述,并应用在实际系统中。

每一个实际用户通过不同等级的角色,对应于不同访问权限的资源,并可动态地进行角色转换和等级变迁,从而使访问控制机制更为灵活。

关键词:基于分级角色的访问控制;分级角色;权限;访问控制;等级角色矩阵中图分类号:T P 393.08文献标识码:AAccess Con trol Based on Graded RolesX IA O B ao 2liang , GU Chun 2hua , GA O X iao 2w u , CH EN D e 2qing(S chool of Inf or m a tion S cience and E ng ineering ,E ast Ch ina U n iversity ofS cience and T echnology ,S hang ha i 200237,Ch ina )Abstract :Com b in ing w ith RBA C m odel ,a graded ro les based access con tro l m odel is p u t fo rw ard .System u sers are divided in to differen t k inds of ro les by their functi on s ,and one k ind of ro les are divided in to differen t grades .B asic concep ts and the grade 2ro le m atrix are defined ,the m odel is described fo rm aly and app lied to p ractical system s.R eal u sers are co rresponding to differen t access au tho rizati on sou rces th rough differen t graded ro les ,the ro le conversi on and grade variance can be dynam ically com p leted ,so the access con tro l m echan is m becom es m o re flex ib le .Key words :grade ro le based access con tro l ;graded ro le ;au tho rity ;access con tro l ;graded 2ro le m a 2trix 访问控制又称权限管理,用来确保只有被授权用户才能访问敏感信息的机制。

访问控制模型是研究者抽象出来用以描述访问控制机制的一套概念和规则。

20世纪60年代的自主访问控制(DA C )模型和70年代的强制访问控制(M A C )模型的迅速发展,带动了访问控制模型的研究,先后出现了基于状态的访问控制(SBA C )、基于层的访问控制模型(LBA C )、基于任务的访问控制模型(TBA C )。

90年代后,基于角色的访问控制模型(RBA C )[1]逐渐成为访问控制模型的主流,RBA C 在用户和被访问资源之间增加了角色,根据安全策略划分出不同的角色,用户对资源访问可以被封装在角色中,不同的用户被指派到相同或不同的角色,用户通过角色间接地访问资源。

RBA C 的最大优点在于它能够灵活表达和实现安全政策,也在很大程度上提高了访问速度,并解决了因用户过多而导致的访问效率低与维护困难等问题,使管理员从访问控制底层的具体实现机制中脱离出来,十分接近日常的组织管理规则,也因此得到了广泛的实际应用。

随着企业对访问控制的需求日益变化,暴露出了RBA C 的明显缺陷:每种角色只对应一种授权资源;角色与授权资源的关系是静态不能改变的。

这使7231得角色与资源的授权划分比较死板,一旦角色与某一授权资源绑定,很难实现动态的改变。

本文提出的基于分级角色的访问控制(Graded Ro le B ased A ccess Con tro l ,GRBA C ),每种角色再分为几个等级,每个等级对应相应的授权资源,通过动态改变等级,可以改变用户对不同授权资源的访问。

其层次性和动态性可弥补RBA C 的缺陷,满足企业在访问控制上的不同要求。

1 GRBA C 模型1.1 模型描述RBA C 的模型如图1所示。

GRBA C 模型如图2所示。

在GRBA C 模型中,用户、资源和角色与RBA C 含义相同,与等级有关的部分定义如下:(1)不同类型的用户对应不同类型的角色;(2)同一类型的角色划分为不同的等级;(3)初始用户被指派为相应角色的最低等级;(4)角色的等级采用嵌套模式;(5)内层的角色等级低,外层的角色等级高;(6)高等级角色的权限包含低等级角色的权限,即低等级的角色可访问的资源高等级角色一定可以访问;(7)角色的等级可以依据用户的行为动态改变,或升级或降级。

图1 基于角色的访问控制模型F ig .1 RBA C M odel图2 基于分级角色的访问控制模型F ig .2 GRBA C M odel1.2 模型的基本定义GRBA C 模型用分层子句形式逻辑描述[2],为了描述方便先给出一些基本定义。

定义1 标准子句的形式[3]:C ←A 1,…,A m ,no t B 1,…,B n (m ≥0,n ≥0) 子句的头C 具有单一的原子性,不可再分;子句的体(A 1,…,A m ,no t B 1,…,B n )是条件的联合,A m 表示“正”,no t B n 表示“负”。

只有头没有体的子句表示一个断言。

一个GRBA C 程序是子句的集合。

定义2 基本集合: 可数集合U 表示用户集合,U ={u i ∶i ∈N };可数集合R 表示角色集合,R ={r i ∶i ∈N };可数集合S 表示资源集合,S ={s i ∶i ∈N };可数集合P 表示授权集合,P ={p i ∶i ∈N };可数集合A 表示行为集合,A ={a i ∶i ∈N };可数集合E 表示事件集合,E ={e i ∶i ∈N };可数集合G 表示等级集合,G ={g i ∶i ∈N };可数集合T 表示时间集合,T ={t i ∶i ∈N }。

其中:N 为自然数,U 、S 、P 、A 、E 和G 是不相交的集合,T 是不连续的时间点的集合。

G 与R 组成等级角色矩阵GR =g r 11g r 12…g r1n g r 21g r 22…g r 2nω g r m 1g r m 2…g r m n,每一列表示同一类角色的不同等级,每一行表示在相同级别上的不同类角色。

角色根据用户在系统中的职能不同来分类,同一类角色中的等级根据资源的访问粒度来划分。

当然,不同类型的角色可以分为不同数量的等级。

这样,矩阵中的每一个元素对应于不同资源的访问授权,从而达到访问控制的目的。

用户的角色转变表现为列之间的移动;用户的等级变化表现为行之间的升降。

定义3 访问控制事件集合:访问控制事件集合∑={Ρi ,i ∈N },Ρi 为所有与访问控制相关的事件。

定义4 归约关系:当且仅当g i <g j 时sub 2sum es G (g j ,g i )为真,g i ,g j ∈G 。

定义5 访问授权:p er m ission (g r ij ,s k )表示g r ij在s k 上有访问权[4]。

定义6 在GRBA C 模型中,一个与访问控制相关的事件由4个必要因素和若干可选因素组成。

必要因素:(1)happ ens (a i ,t i )=true 当且仅当某一事件a i ∈A 在某一时刻t i ∈T 时刻发生;8231 华东理工大学学报(自然科学版)第32卷(2)role(g r ij,a i)=true当且仅当某一行为a i∈A由某一级别的角色g r ij∈GR所引起;(3)act(e i,a i)=true当且仅当某一事件e i∈E 由某一行为a i∈A所触发;(4)sou rce(e i,s i)=true当且仅当某一事件e i∈E,某一资源s i∈S,且g r ij对s i有访问授权。

例如:Ρ={happ ens(a1,t1);role(g r11,a1);act(e1,a1);sou rce(e1,s1)}可能的意思是:一个用户对应的等级角色为g r11,他在t1时刻的行为a1,此行为触发了事件e1,事件e1访问了资源s1。

1.3 模型策略的形式化本文用形式化的方式描述一个用户从注册到对资源的访问、升级或降级行为、角色的转换等。

(1)新用户注册。

当一个新用户在系统注册时,根据此用户的性质,系统指派给他一个角色类别: asse m en t(u i,r i),由于是新用户,所以系统把他指定为此类角色的最低等级g rad e(u i,g1)。

当然,新用户在满足一定的条件下也可被指定为其他等级,比如缴纳一定的会员费等。

此时,g r ij←asse m en t(u i,r i);g rad e(u i,g1)成立,此后此用户可以访问对应于g r i1而被授权的资源。

(2)升级。

act U(e,a)←act(e i,a i),当a i∈A且是一个升级行为,则act U(e,a)是一个升级事件。

比如用户BOB在注册时被指派为r3类角色,等级为g1,即g r13,当有升级事件发生时BOB可被升级为g r23,g r23←g r13;act U(e,a)。

(3)降级。

act D(e,a)←act(e i,a i),当a i∈A且是一个降级行为,则act D(e,a)是一个降级事件。