信息安全博士-山东大学数学学院

山东大学2018博士学位研究生复试及拟录取情况汇总表

付树军

是

(070102)计算数学 (04)计算机图像与视频处理

付树军

是 (070102)计算数学 (01)偏微分方程数值解法 2007990 芮洪兴

是 (070102)计算数学 (01)偏微分方程数值解法 019- 王宏

是 (070102)计算数学 (01)偏微分方程数值解法 2007990 芮洪兴

山东大学2018博士学位研究生复试及拟录取情况汇总表

019|数学学院(盖章) 制表日期:2018-05-25

考生编号 104228101101484

考生 姓名

王永利

考试方式

初试成绩

外语

业务 课一

业务 课二

复试 成绩

公开招考 65.0 68.0 73.0 82.0

104228101101485 李汝森 公开招考 65.0 52.0 61.0 80.0

是 (070101)基础数学

(01)解析数论

吕广世

是 (070101)基础数学

(01)解析数论

0190701 赵立璐

是 (070101)基础数学 (06)密码学与安全协议

秦静

是 (070101)基础数学 (05)泛函分析与数学物理

胡锡俊

否 (070101)基础数学

(02)复分析

扈培础

是

(070102)计算数学 (04)计算机图像与视频处理

非定向

104228519900034 闫凯 申请考核 90.0 73.0 92.0 90.0 87.0

是

(070105)运筹学与控 制论

(02)组合最优化

李国君 非定向

104228512300039 周海波 硕博连读

104228512300024 赵文嘉 硕博连读

山东大学数学研究生课表

1

选修

2

栾贻会 栾贻会 刘广臣

2-3

知新楼C座701

专硕二

P08019030

1

必修

2

2-3

知新楼B1230

山东大学2013-2014学年第一学期数学院、金融研究院研究生专业课课程表 概率论数理统计、金融数学与金融工程、应用统计

除注明的课程外,2013级研究生公共课、专业课上课时间:第二周周一(2013.09.16)至十八 周;考试时间:2014年1月6日-19日

C08019017 P08019007

1

必修

3

刘蕴贤

2-4 数学楼201教室

上课时间2-18周

有限差分法和 有限体积法; 差分方法及应 发展方程有限 元方法 发展 方程数值方法 自适应算法 分裂和并行算 法 区域分解与多 重网格 工程 软件与编程

1

选、必 修 必、选 修

3

刘允欣 5-7 数学楼203教室 上课时间2-18周

非线性随机分 析 非参数统计 金融数学 数理经济学

随机过程中的统 计推断、线性统 计模型 倒向随机微分

方程 随机计算 (1):SDEs 随机计算 (2):FBSDFEs

Bayes统计

选修、 3 必修 必、选 3 修 选修 选修 选修

专硕必 修、科 选修

陈增敬 赵卫东 赵卫东 林 路

2 2 2

3

多元统计方法 生物统计

崔玉泉 胡发胜 王光辉 李国君 刘丙强

山东大学2013-2014学年第一学期数学院、金融研究院研究生专业课课程表 控制论、系统理论 7/9

除注明的课程外,2013级研究生公共课、专业课上课时间:第二周周一(2013.09.16)至十八 周;考试时间:2014年1月6日-19日

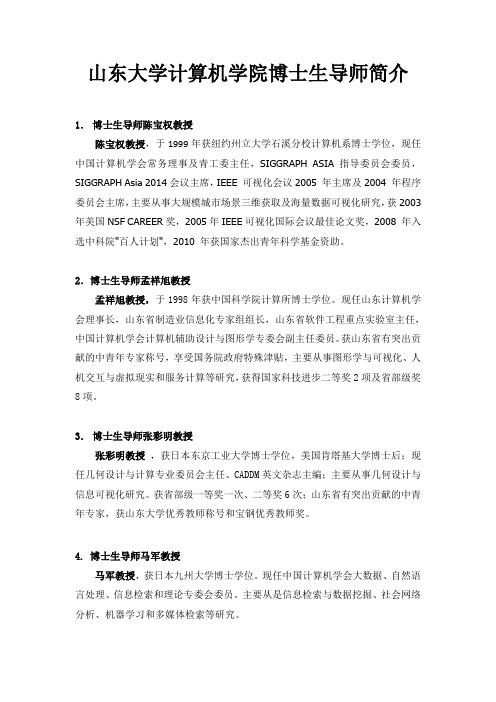

山东大学计算机科学与技术学院博士生导师简介

山东大学计算机学院博士生导师简介1.博士生导师陈宝权教授陈宝权教授,于1999年获纽约州立大学石溪分校计算机系博士学位,现任中国计算机学会常务理事及青工委主任,SIGGRAPH ASIA 指导委员会委员,SIGGRAPH Asia 2014会议主席,IEEE 可视化会议2005 年主席及2004 年程序委员会主席,主要从事大规模城市场景三维获取及海量数据可视化研究,获2003 年美国NSF CAREER奖,2005年IEEE可视化国际会议最佳论文奖,2008 年入选中科院"百人计划",2010 年获国家杰出青年科学基金资助。

2.博士生导师孟祥旭教授孟祥旭教授,于1998年获中国科学院计算所博士学位。

现任山东计算机学会理事长,山东省制造业信息化专家组组长,山东省软件工程重点实验室主任,中国计算机学会计算机辅助设计与图形学专委会副主任委员。

获山东省有突出贡献的中青年专家称号,享受国务院政府特殊津贴,主要从事图形学与可视化、人机交互与虚拟现实和服务计算等研究,获得国家科技进步二等奖2项及省部级奖8项。

3.博士生导师张彩明教授张彩明教授,获日本东京工业大学博士学位,美国肯塔基大学博士后;现任几何设计与计算专业委员会主任、CADDM英文杂志主编;主要从事几何设计与信息可视化研究。

获省部级一等奖一次、二等奖6次;山东省有突出贡献的中青年专家,获山东大学优秀教师称号和宝钢优秀教师奖。

4. 博士生导师马军教授马军教授,获日本九州大学博士学位。

现任中国计算机学会大数据、自然语言处理、信息检索和理论专委会委员。

主要从是信息检索与数据挖掘、社会网络分析、机器学习和多媒体检索等研究。

徐秋亮教授,于1999年获山东大学数学系博士学位。

现任中国密码学会理事,密码算法专委会委员,中国互联网络信息中心/互联网基础技术开放实验室学术委员会委员,山东省网络信息安全协会常务理事,山东省标准化委员会委员。

主要从事密码协议及密码学基础理论研究。

山东大学2015年拟录取博士研究生名单公示

专业名称 马克思主义哲学 马克思主义哲学 中国哲学 中国哲学 中国哲学 中国哲学 中国哲学 外国哲学 外国哲学 外国哲学 外国哲学 外国哲学 外国哲学 社会保障 社会保障 社会保障 社会保障 社会保障 社会保障 宗教学 宗教学 宗教学 宗教学 宗教学 宗教学 宗教学 政治经济学 西方经济学 西方经济学 国民经济学 国民经济学 国民经济学 国民经济学 财政学 财政学 金融学 金融学 金融学 金融学 产业经济学 产业经济学 产业经济学

犹太教与跨宗教研究基地 犹太教与跨宗教研究基地 犹太教与跨宗教研究基地 犹太教与跨宗教研究基地 犹太教与跨宗教研究基地 犹太教与跨宗教研究基地 犹太教与跨宗教研究基地

专业代码 010101 010101 010102 010102 010102 010102 010102 010103 010103 010103 010103 010103 010103 120404 120404 120404 120404 120404 120404 010107 010107 010107 010107 010107 010107 010107 020101 020104 020104 020201 020201 020201 020201 020203 020203 020204 020204 020204 020204 020205 020205 020205

104225102300006 104225101100202 104225101100229 104225102300007 104225101100216 104225102300009 104225101100233 104225101100236 104225101100242 104225102300010 104225101100262 104225101100263 104225101100264 104225102300012 104225102300011 104225101100293 104225102300013 104225102300014 104225101100288 104225101100291 104225102300016 104225102300017 104225102300015 104225101100312 104225101100325 104225101100314 104225101100385 104225101100335 104225101100353 104225102300018 104225101100355 104225101100373 104225102300019 104225101100386 104225101100387 104225101100390 104225102300020 104225102300021 104225101100402 104225102300022 104225101100406 104225101100432 104225101100423 104225101100429 104225101100444

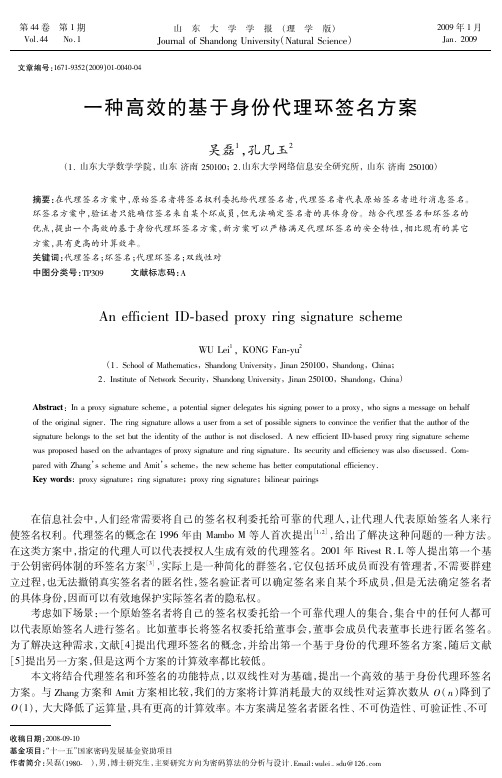

一种高效的基于身份代理环签名方案

32计算效率分析在讨论本方案的计算效率时仅考虑一些计算消耗比较大的操作其中主要是双线性配对运算paring群中的加法运算和群中的数乘运算还有群中的数乘运算我们分析这些ggaddggmulggmul111122方案在环签名产生和验证过程中所需要的总的计算消耗并与方案和方案相比较结果见表zhangamit1很显然与这两个方案相比我们的方案具有更高的计算效率因为计算消耗最高的paring运算次数从降到了大大降低了计算量

a b ( , ) ( , ) ; e a P b P =e P Q

( )非退化性: P , , 使得 e ( , ) ; ≠1 2 Q P Q ∈G 1 )可计算性:存在有效算法计算 e ( , ) , , 。 ( 3 P Q Q P ∈G 1 群 1 2 G a pD i f f i e H e l l m a n 与双线性对有关的四个数学问题:

成立。 )D 差距问题( ) 。在群 G 问题是易解的, 而C 问题是难解的, 此时称 ( 4 i f f i e H e l l m a n G D H P D D H P D H P 1 上, 假定在 G , 即在多项式时间内解决 C G D H群。本文中, G C D H P和 D L P都是难解的, D H P和 D L P 1为 G 1 2 上, 问题的概率可以忽略不计。G 双线性对一般 D H群通常存在于有限域中的超椭圆曲线或超奇异椭圆曲线中,

密码界的女杀手王小云

密码界的女杀手王小云密码界的女杀手——王小云40岁的王小云又一次站到闪光灯下。

今天,这位山东大学数学与系统科学学院信息安全研究所所长,在清华大学“长江特聘教授”等荣誉之外,又荣获了中国青年女科学家奖。

密码界的女杀手2019年以前,在王小云任教的山东大学,很多人都不知道有这么一位年轻教师。

从2019年研究Hash函数开始,到2019年,王小云一共才发表了一篇论文。

直到这年8月,在美国加州圣巴巴拉召开的国际密码学大会上,王小云才突然成为世界同行瞩目的焦点。

密码学家在设计密码协议的时候,可以灵活地使用Hash 函数来增加安全性。

Hash函数的种类很多,当前国际上使用最广泛的是MD5和SHA-1两种。

这位貌不惊人的中国女教师在大会上宣读了她和自己的研究小组苦心多年的研究成果:对MD5、HAVAL -128、MD4 和RIPEMD4个著名密码算法的破译结果。

RonRivest是麻省理工学院的教授,图灵奖的获得者,也是MD5的设计者。

王小云做完演讲后,他第一个冲上台去表示祝贺。

“我不愿意看到MD5倒下,但是人们必须推崇真理。

”当年国际密码大会的总结报告这样写道:我们该怎么了的苦”是她经常挂在口头上的一句话。

正是因为她的“愚”,王小云这10年研究基本没走弯路,心思全放在破译上面了。

即使在破解两大函数时,每走一步,她都准确地知道算法的难点在哪里。

成名后,只要国际密码学界开会,必然要提到王小云的研究。

“名人”王小云依然“愚”性不改。

媒体、公司纷纷找上门来,要求采访、合作,她尽量谢绝了这些出名、赚钱的邀请。

有的活动实在难以谢绝,不得不去,她就会心疼:浪费时间呢。

今年,王小云下定决心,不让杂事干扰自己正常的工作和生活。

各种国际会议的邀请函接踵而至,她基本都谢绝了。

今年她一共出了3次差。

一次美国,一次日本,一次苏州,每次不超过一周。

“没有时间。

”她说。

很多会议的主题相同,而且现在网络很发达,每次会议还没有结束,论文都放在网上了,可以随时掌握动态。

中国大学数学系排名

9、中国科学与技术大学(中国科学院大学直属)

10、南京大学数学系(以尤建功、程崇庆教授为首)

11、中山大学数学系(以朱熹平教授为首)

4、四川大学数学学院(以刘应明、李安民院士为首)长江数学中心

以上四所为全国数学与科学前沿协同创新中心牵头高校

5、北京师范大学数学科学学院(以王梓坤、陈木法院士为首)

6、山东大学数学学院(以彭实戈院士为首)

7、清华大学数学系(以王、北京大学数学学院(以张恭庆、田刚院士为首的北大派)北京国际数学中心

2、复旦大学数学学院(以谷超豪(已逝世)、洪家兴院士为首的复旦派)上海数学中心

3、南开大学数学学院(以龙以明(已离开)、陈永川、张伟平院士为首)陈省身数学研究所

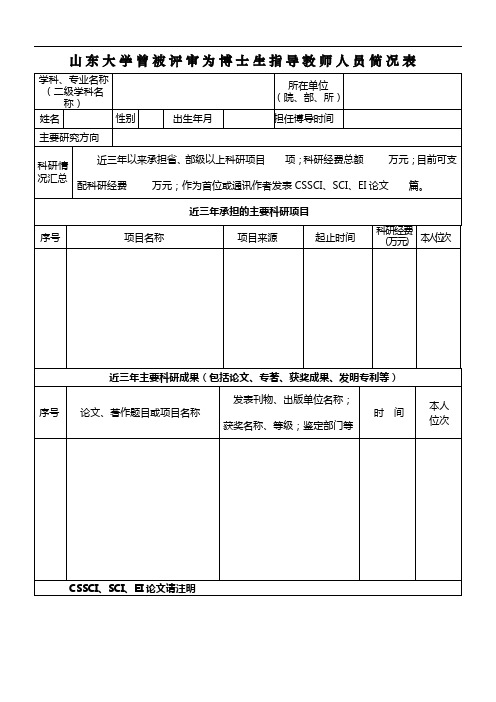

山东大学曾被评审为博士生指导教师人员简况表【模板】

项目名称

项目来源

起止时间

科研经费

(万元)

本人位次

近三年主要科研成果(包括论文、专著、获奖成果、发明专利等)

序号

论文、著作题目或项目名称

发表刊物、出版单位名称;

获奖名称、等级;鉴定部门等

时 间

本人

位次

CSSCI、SCI、EI论文请注明

学位评定分委员会审核意见

学位评定分委员会(盖章) 年 月 日

学校审议

意见

校学位评定委员会主席(签章) 年 月 日

山东大学学位评定委员会办公室制

山东பைடு நூலகம்学曾被评审为博士生指导教师人员简况表

学科、专业名称

(二级学科名称)

所在单位

(院、部、所)

姓名

性别

出生年月

担任博导时间

主要研究方向

科研情况汇总

近三年以来承担省、部级以上科研项目 项;科研经费总额 万元;目前可支配科研经费 万元;作为首位或通讯作者发表CSSCI、SCI、EI论文 篇。

近三年承担的主要科研项目

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

信息安全专业攻读博士学位研究生培养方案

(专业代码: 070120 )

一培养目标

本专业培养的博士生应为面向世界、面向未来、服务于信息社会,德智体全面发展的,能从事计算机网络、网络安全、其它形式信息安全技术的教学、科研、关键技术开发的高层次创造性的信息安全专业人才。

具体要求如下:

1、掌握马列主义、毛泽东思想和邓小平理论,坚持四项基本原则,具有良好的道德品质,遵纪守法,团结协作,学风严谨,有强烈的事业心和献身精神。

2、掌握信息安全专业独特的理论体系和系统深入的专业知识,能够独立地、创造性地从事科学研究、教学工作或信息安全专业技术工作,而且具有主持较大型科研、技术开发项目、或解决和探索与我国经济、社会发展密切相关的信息安全关键问题与技术的能力。

全面了解本学科领域的发展动向,并在科学或专门技术上做出创造性成果。

3、至少掌握一门外国语,并能运用该门外国语熟练地阅读本专业的外文资料,并具有一定的写作能力和国际学术交流能力。

第二外国语为选修,要求有阅读本专业外文资料的初步能力,第一外国语非英语的博士生,第二外国语必须选修,且语种必须为英语。

4、具有健康的体魄和良好的心理素质。

二研究方向

1、对称密码的分析技术与设计技术

2、Hash函数的分析与设计

3、群签名与电子钱币

4、密码协议的分析与设计

5、数论与密码学

6、网络与系统安全

三学习年限

博士研究生的学习年限一般为3~5年,基本学习年限掌握在3年。

四应修总学分数

应修总学分:19学分,要求不少于15学分。

五课程设置(具体见课程设置一览表)

1 必修课

(1)学位公共课3门6学分

马克思主义理论课2学分

第一外国语3学分、专业外语1学分。

(2)学位专业课:2门7学分

密码算法的分析与设计4学分,数论代数安全计算3学分

(3)前沿讲座5学分。

2 专业选修课2门,不少于4学分

3 补修课数论与代数结构

(未学过该课程的跨学科或同等学力的博士生必修)

具体的课程设置请参阅后附本专业教学计划表。

前沿讲座

①讲座的目的和内容

前沿讲座旨在使博士生了解本学科和本研究方向的重要学术问题、前沿性问题及这些问题的最新研究方法、技术及进展状况,提高学生参与学术研究的兴趣和学术交流能力。

前沿讲座的内容主要包括国内外研究动态、国内外一些重大文献讲座、本领域中的新方法与新思路介绍等。

②前沿讲座的形式

一是博士生本人做专题综述(讨论班),二是听取国内外本学科或相关学科做出杰出成绩的专家作系列报告等。

可以有讲授、讨论和对话等多种形式。

力求生动、活泼。

③前沿讲座的次数

前沿讲座贯穿博士生培养的全过程。

博士生听取专家前沿系列报告不少于60学时。

从二年级开始,博士生每学期必须参加专业相关的学术讲座、学术报告和讨论班,提交书面专题综述报告或在讨论班做的学术报告。

参加讨论班本人主讲不少于5次,主讲者要写出讲稿,讲稿内容要充实,并有个人见解,能够反映所研究领域最新学术进展情况。

④前沿讲座的考核要求和方式

个人主讲或书面前沿专题报告的考核由参加讲座的老师和指导教师共同进行,评定成绩,并写出评语,考核成绩按优、良、中、及格、不及格五级计分;听取学科或相关专业的前沿报告的考核,要自存个人下载的前沿讲座听课记录表,每次听专家讲学或听学院组织的学术报告时,请专家或学院的组织者签字,以备毕业时存入个人学籍档案。

博士生满60学时的听专家讲座记录,个人主讲2次或书面报告5篇,考核成绩及格以上者记5学分。

六中期考核

在博士生入学后第三学期初,要对其进行一次中期考核,考核的内容包括博士生的思想表现、课程学习、科研能力、开题报告、身体状况以及学科综合考试。

学科综合考试由考试委员会主持。

考试委员会由本学科和相关学科的至少五名教授(或相当职称的专家)组成。

考试委员会主席由博士指导教师担任。

本人导师可加考试委员会,但不能担任主席。

考试委员会的组成须经本单位学位评定分委员会主席审核同意,报研究生院批准。

考试的方式可以是口试,也可以是口、笔兼试(口试必须事先有提纲),按优、良、合格、不合格四级评定成绩(取多数委员意见)并写出评语。

中期考核合格者(包括学科综合考试),继续攻读博士学位。

考核不合格者,按《山

东大学研究生学藉管理实施细则》有关规定处理。

七科学研究与学位论文

博士生的学位论文应当是一篇完整的、系统的学术论文,应能表明作者具有独立从

事科学研究工作的能力,并在科学或专门技术上做出创造性成果。

博士生的学位论文应

在导师的指导下,由博士生独立完成。

博士生一般至少用二年的时间完成学位论文。

1、开题报告(选题和开题报告)

博士生应在导师的指导下,于第二学期末完成学位论文的选题工作,研究课题应具备一定的应用前景,具有科学性、创新性和可行性,并强调与国家重大研究项目(如863等)、国家自然科学基金项目、博士点基金项目、省部级以上的重点科研项目、该学科国家重点科研项目等相结合。

博士生应于第三学期期中考核时提交论文撰写计划,并向指导小组做开题报告,经过讨论认为选题合适,计划切实可行方能开展论文撰写工作。

2、论文中期进展报告(定期检查学位论文进展情况)

博士生根据学位论文的实际情况确定论文的进度,以研讨班的形式向指导教师和指导小组成员系统报告论文进展情况,由指导教师和指导小组成员帮助博士生分析论文工作进展中的难点,及时给予指导,促进论文研究工作的顺利进展。

3、论文学术水平、创造性等要求

博士学位论文应该是具有一定创新性的研究成果。

具体要求参考“博士学位论文创新成果要求”。

4、论文预答辩

博士生在申请学位论文答辩前3-5个月向本专业或相关专业有关教师、导师、论文指导小组成员全面报告学位论文进展情况及取得的成果,广泛征求意见,以便进一步修改和完善学位论文。

指导教师和指导小组在考核博士学位论文满足“博士学位论文创新成果要求”的前提下,组织3-5位专业教师组织进行博士论文的预答辩。

5、严格执行各项规章制度,保证学位授予质量

博士学位论文完成后,导师、指导小组及院、部(所)学位评定分委员会主席和主管

院长、主任,按照《山东大学授予博士、硕士学位工作细则》认真组织做好学位论文的

审阅和答辩的各项工作,保证学位授予质量。

6、论文发表要求:

在学期间,本专业博士研究生须有SCI收录刊物上公开发表(出版、出版清样或国外SCI刊物的录用通知)的学术论文,如果仅有一篇在EI、CSSCI或ISTP收录期刊上发表的文章,则需另有一篇核心期刊(不包括增刊)的文章。

所取得的科研成果均要求研究生为第一作者(单位为山东大学数学与系统科学学院)。

在学期间所有发表文章原则上以公开出版或出版清样为准。

八实践环节

各学科可根据学科实际对于实践环节(包括教学实践、科研实践和社会实践),在培养方案中做出明确的规定,并制定考核办法。

由于信息安全专业是一门直接服务于计算机网络及网络安全的应用性学科,信息安全的博士生实践可以分为以下几个方面:

1 教学实践与山东大学数学与系统科学学院信息安全专业的课程、习题、试验课程的安排,适当安排博士生的教学实践。

2 根据博士生所作研究论文的研究方向,一般围绕信息安全教师所承担的国家自然科学基金等重要研究项目,鼓励自己选择研究课题并行的原则。

相关的科研实践的实验在山东大学信息安全专业实验室或者在省科学院的山东省计算机网络实验室完成。

3 社会实践的实验主要围绕IT业公司的计算机网络及网络安全技术与产品开发。

附:需阅读的主要经典著作和专业学术期刊目录

(一)专业学术期刊

中国科学科学通报

计算机学报软件学报

通信学报通信技术

密码学进展-CHINACRTPT 电子学报

Journal of Cryptology

Advances in Cryptology_EUROCRYPT

Advances in Cryptology_CRYPTO

Advances in Cryptology_AUSCRYPT

Advances in Cryptologu-ASIACRYPT

Public Key Cryptography (PKC)

Workshop on Selected Area in Cryptgraphy(SAC)

IEEE Transactions on Information Theory

IEEE Symposium on Foundations of Computer Science

ACM Conference on Computer and Communications Security

ACM Symposium on Theory of Computing

Communications of ACM

SIAM Journal on Computing

另外全国性学术会刊、教育部直属院校学报及其它相关学科的一级学术刊物,皆在此范围内。

(二)主要经典著作

1 B. Schneier,Applied Cryptography.

2 A. J.Menezes,Handbook of Applied Cryptography,2000。

3 PKI: A Wiley Tech Brief, John Wiley&Sons, 2000。

附信息安全专业博士研究生教学计划表。