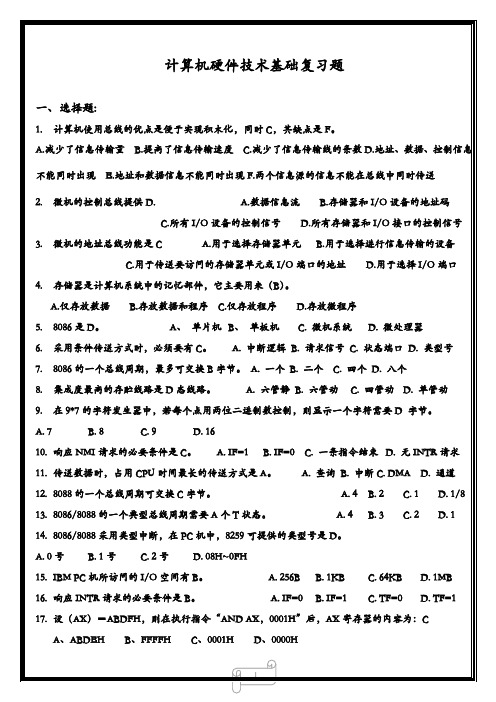

计算机硬件技术--中断技术知识考试题

计算机硬件技术题库

A、4800B、2400C、480D、240

25.某CPU要能访问一个由1K×4位存储器芯片组成32K×8位存储器芯片,需要的地址线条数为C

A.20条B.16条C.15条D.14条

14.8086/8088采用类型中断,在PC机中,8259可提供的类型号是D。

A.0号B.1号C.2号D.08H~0FH

15.IBM PC机所访问的I/O空间有B。A.256BB.1KBC.64KBD.1MB

16.响应INTR请求的必要条件是B。A.IF=0B.IF=1C.TF=0D.TF=1

17.设(AX)=ABDFH,则在执行指令“AND AX,0001H”后,AX寄存器的内容为:C

44.目前使用PCI总线的奔腾机中,内置式MODEM卡是挂在B

A.ISA总线上B.PCI总线上 C.CPU──存储器总线上D.VESA总线上

45.硬中断服务程序结束返回断点时,程序末尾要安排一条指令IRET,它的作用是B

A.构成中断结束命令B.恢复断点信息并返回 C.转移到IRET的下一条指令D.返回到断点处

A.1/1999 FSRB.1/3999 FSRB.1/1995 FSRD.1/3995 FSR

52.下面关于微处理器的叙述中,不正确的是:B

A.微处理器通常以单片集成电路制成B.它至少具有运算和控制功能,但不具备存储功能

C.Pentium是目前PC机中使用最广泛的一种微处理器

D.Intel公司是国际上研制、生产微处理器最有名的公司

C.其信息格式中包含起始位、停止位及校验位D.采用公共地线

50.一台激光打印机,可使用A4纸(约8英寸×11英寸)以300dpi(dot per inch)的分辨率打印输出,它所配置的页面存储器的容量应为D.A.2MBB.256KBC.512KBD.1MB

专科《计算机硬件技术基础》-试卷-答案

精品---专科《计算机硬件技术基础》一、(共75题,共150分)1. PCI总线系统采用的总线时钟可以是33MHz和66MHz,当采用66MHz总线时钟工作于64位系统时,其数据传输速率是( )。

(2分)A.132MB/sB.264MB/sC.528MB/sD.1024MB/s.标准答案:C2. USB口最多可连接的外设个数是( )。

(2分)A.16B.64C.127D.255.标准答案:C3. 由于外设和CPU速度不一致,通常在I/O接口电路中选用一个器件完成数据传送功能,该器件是()。

(2分)A.缓冲器B.锁存器C.译码器D.移位器.标准答案:A4. 8259A的中断屏蔽字OCW1()设置。

(2分)A.在ICW之前B.只允许一次C.可允许多次D.仅屏蔽其中断源时.标准答案:C5. 微处理器系统中采用统一编址方式时存储单元与I/O端口是通过( )来区分的。

(2分)A.不同的地址编码B.不同的读控制逻辑C.不同的写控制逻辑D.专用I/O指令.标准答案:A6. 8254引脚CS#、RD#、WR#、A1、A0为()时表示对计数器0设置计数初值。

(2分)A.01000BB.01001BC.01011BD.01010B.标准答案:A7. 8254工作在方式1和方式5时,门控信号为()触发。

(2分)A.上升沿B.下降沿C.高电平D.低电平.标准答案:A8. 8086访问I/O端口的指令,常以寄存器间接寻址方式在DX中存放()。

(2分)A.I/O端口状态B.I/O端口数据C.I/O端口地址D.I/O端口控制字.标准答案:C9. 8259A是()。

(2分)A.可编程DMA控制器B.可编程中断控制器C.可编程定时/计数器D.总线仲裁器.标准答案:B10. 用8259A管理优先级时,当一个中断请求服务结束后,其中断源的优先级降为最低,其余中断源优先级也相应变化,这是一种()方式。

(2分)A.自动循环B.完全嵌套C.特殊循环D.特殊屏蔽.标准答案:A11. 8255A内部A组控制()。

硬件笔试题及答案

硬件笔试题及答案一、选择题(每题2分,共20分)1. 以下哪个不是计算机硬件的基本组成部分?A. CPUB. 内存B. 硬盘D. 操作系统答案:D2. RAM代表什么?A. 随机存取存储器B. 读取存储器C. 记录存储器D. 远程存储器答案:A3. 以下哪个是衡量硬盘存储容量的单位?A. HzB. GBC. mAD. W答案:B4. 以下哪个是衡量CPU性能的关键指标之一?A. 电压B. 频率C. 电流D. 电阻答案:B5. 在计算机硬件中,GPU是指什么?A. 图形处理器B. 通用处理器C. 通用输入设备D. 通用输出设备答案:A6. 以下哪个是网络硬件设备?A. 路由器B. 打印机C. 键盘D. 鼠标答案:A7. 以下哪个是衡量显卡性能的关键指标?A. 内存容量B. 显存容量C. 分辨率D. 刷新率答案:B8. 以下哪个是计算机主板上的插槽类型?A. AGPB. PCIC. USBD. SATA答案:B9. 以下哪个是衡量电源稳定性的指标?A. 功率B. 效率C. 电压D. 电流答案:B10. 以下哪个是衡量显示器质量的关键指标之一?A. 分辨率B. 刷新率C. 响应时间D. 所有以上答案:D二、填空题(每题2分,共20分)11. 计算机硬件系统中,CPU的主要功能是执行______。

答案:程序指令12. 计算机的内存分为______和______两种类型。

答案:RAM(随机存取存储器);ROM(只读存储器)13. 在计算机中,数据传输速率通常用______来衡量。

答案:Mbps(兆比特每秒)14. 计算机的硬盘主要分为______和固态硬盘两种类型。

答案:机械硬盘15. 在计算机硬件中,BIOS是______的基本输入输出系统。

答案:基本输入输出系统16. 计算机的电源供应器(PSU)的主要职责是将______转换为计算机可以使用的直流电。

答案:交流电17. 在计算机硬件中,PCIe是______的缩写。

计算机硬件考试题及答案

计算机硬件考试题及答案一、选择题(每题2分,共20分)1. 计算机硬件系统中,负责执行程序指令的部件是:A. 内存B. 硬盘C. CPUD. 显卡答案:C2. 下列哪个选项不是计算机的输入设备?A. 键盘B. 鼠标C. 显示器D. 扫描仪答案:C3. 计算机的存储设备中,断电后数据不会丢失的是:A. RAMB. ROMC. 硬盘D. 软盘答案:C4. 计算机主板上用于连接CPU和内存的总线是:A. USBB. PCIC. AGPD. FSB5. 下列哪个不是计算机的输出设备?A. 打印机B. 显示器C. 音箱D. 路由器答案:D6. 计算机的内存条通常安装在主板的哪个插槽上?A. PCI插槽B. AGP插槽C. DIMM插槽D. USB插槽答案:C7. 计算机硬盘的接口类型不包括以下哪一项?A. SATAB. IDEC. SCSID. USB答案:D8. 计算机的CPU中,负责处理数据的是:A. ALUB. FPUC. 缓存D. 寄存器答案:A9. 下列哪个选项不是计算机主板上的芯片组?B. 南桥C. 西桥D. 东桥答案:C10. 计算机的显卡主要负责:A. 网络连接B. 音频处理C. 图形处理D. 数据存储答案:C二、填空题(每题2分,共10分)1. 计算机的中央处理器(CPU)是计算机的______核心部件。

答案:运算2. 计算机的内存分为______和非易失性内存。

答案:易失性3. 计算机的硬盘通常使用______接口与主板连接。

答案:SATA4. 计算机的显卡可以提供______和______功能。

答案:图形处理;视频输出5. 计算机的主板上通常有多个______插槽,用于扩展硬件设备。

答案:PCI三、简答题(每题5分,共20分)1. 请简述计算机主板的主要功能。

答案:计算机主板是连接和支持所有硬件部件的平台,它提供了CPU、内存、硬盘、显卡等硬件部件的接口和插槽,并通过芯片组管理和协调这些部件之间的数据传输和通信。

计算机硬件技术基础——考试题库及答案

计算机硬件技术基础——考试题库及答案题目:二进制16位共有___________个编码组合,如果一位对应处理器一个地址信号,16位地址信号共能寻址___________容量主存空间。

64K,16KB64K,64KB64K,16B16, 64KB答案:64K,64KB题目:堆栈的操作原则是_____________。

后进后出循环后进先出先进先出答案:后进先出题目:需要CPU花费大量时间等待外设准备好之后才能进行数据传输的方式是_________。

通道方式程序查询方式程序中断方式直接存储器存取方式答案:程序查询方式题目:计算机处理外设数据传输可以采用中断方式,通常应使用__________。

内部调试中断外部可屏蔽中断外部非屏蔽中断内部断点中断答案:外部可屏蔽中断题目:处理器的总线(引脚)中,数据总线是__________。

时钟、电源等辅助信号指定存储器或外设的具体单元控制处理器数据传送等操作处理器与存储器或外设交换信息的通道答案:处理器与存储器或外设交换信息的通道题目:用8位二进制补码表达真值“-7”,其编码是_________。

11111001100010011111100011110111答案:11111001题目:现代计算机系统中各个功能部件通过__________相互连接。

系统总线I/O接口存储器处理器答案:系统总线题目:IEEE标准中的非规格化浮点数编码可用于__________。

表示NaN(非数)表示0表示非常小(接近0)的数表示非常大(远离0)的数答案:表示非常小(接近0)的数题目:一个字节的二进制位数是__________位。

42816答案:8题目:定点数运算产生溢出的原因是__________。

运算结果超出了机器的表示范围寄存器的位数太少,不得不舍弃最低有效位参加运算的操作数超出了机器的表示范围运算过程中最高位产生了进位或借位答案:运算结果超出了机器的表示范围题目:目前构成U盘、数码相机、智能手机等数码产品的存储功能多采用半导体________芯片实现。

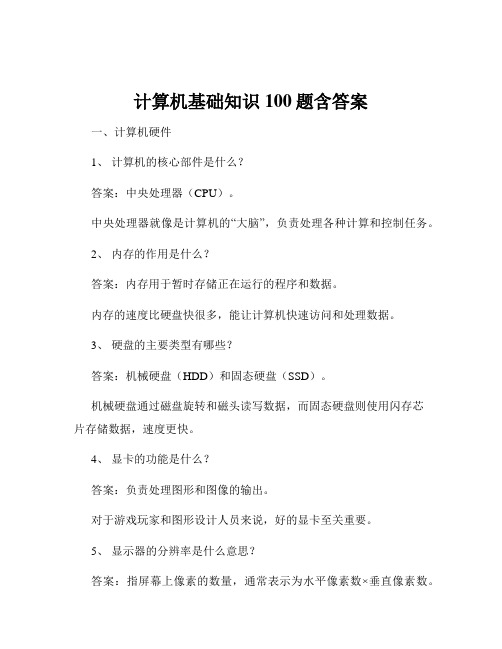

计算机基础知识100题含答案

计算机基础知识100题含答案一、计算机硬件1、计算机的核心部件是什么?答案:中央处理器(CPU)。

中央处理器就像是计算机的“大脑”,负责处理各种计算和控制任务。

2、内存的作用是什么?答案:内存用于暂时存储正在运行的程序和数据。

内存的速度比硬盘快很多,能让计算机快速访问和处理数据。

3、硬盘的主要类型有哪些?答案:机械硬盘(HDD)和固态硬盘(SSD)。

机械硬盘通过磁盘旋转和磁头读写数据,而固态硬盘则使用闪存芯片存储数据,速度更快。

4、显卡的功能是什么?答案:负责处理图形和图像的输出。

对于游戏玩家和图形设计人员来说,好的显卡至关重要。

5、显示器的分辨率是什么意思?答案:指屏幕上像素的数量,通常表示为水平像素数×垂直像素数。

分辨率越高,图像显示越清晰。

二、计算机软件6、操作系统的作用是什么?答案:管理计算机的硬件和软件资源,为用户提供一个操作界面。

常见的操作系统有 Windows、Mac OS 和 Linux 等。

7、应用软件和系统软件有什么区别?答案:应用软件是为了满足特定需求而安装的,如办公软件、游戏等;系统软件则是支持计算机运行的基本软件,如操作系统、驱动程序。

8、什么是办公软件?答案:用于办公场景的软件,如 Word 用于文字处理,Excel 用于电子表格,PowerPoint 用于演示文稿。

9、杀毒软件的作用是什么?答案:保护计算机免受病毒、恶意软件等的攻击。

10、浏览器的主要功能是什么?答案:用于访问互联网上的网页。

三、计算机网络11、什么是 IP 地址?答案:互联网协议地址,用于标识网络中的设备。

就像每个家庭都有一个门牌号一样,IP 地址是网络设备的“门牌号”。

12、域名和 IP 地址的关系是什么?答案:域名方便人们记忆,通过域名系统(DNS)将域名转换为对应的 IP 地址。

13、常见的网络拓扑结构有哪些?答案:总线型、星型、环型、树型、网状型等。

14、什么是局域网(LAN)和广域网(WAN)?答案:局域网是在较小地理范围内的网络,如一个办公室或学校;广域网则覆盖较大的地理范围,如跨越城市或国家。

计算机硬件重点技术基础期末考试试题及答案

1.现代CPU中,几乎都采用指令流水构造,其特点是:(D)。

A.提高存储器存取速度B。

提高I/O解决速度C。

提高DMA传播速度 D.提高CPU运营速度2.为使PC机能响应多级中断,在中断服务程序结束时,应向8259A 发送(C)。

A.IRET B. OCW2 C. EOI D. OCW33.假定(AL)=75H,(CH)=29H,依次执行SUB AL,CH指令和DAS 指令后,AL值为(B )。

A.9eH B. 46H C. 4cH D. 04H4.下列引起CPU中断旳四种状况中,( C )需要由硬件提供中断类型码.A. INTOB. NMI C INTR D. INT n5. 主机与外设传送数据时,采用( A)方式,主机与外设是串行工作旳.A. 程序查询B. 中断 C DMA D IOP解决机6. 寄存器间接寻址中,操作数在( C )中A. 通用寄存器B. 堆栈C. 主存单元D. 段寄存器7. JMP WORD PTR[DI]是(A)A. 段内间接转移B. 段间间接转移C. 段内直接转移D. 段间直接转移8. 8254工作在方式1下时,只有在GATE上( D ),才也许开始A. 为低电平B. 有一正脉冲C.为高电平D.有一负脉冲9.在保护模式下,代码段旳段基址存在于( B ).A. 段寄存器B. 段描述符C.段选择符D.指令指针寄存器10. 若8259工作在自动循环方式下,目前IR4上中断祈求已执行并返回,则8个中断源优先级最高旳是( B )A. IR4B. IR5C. IR3D.IR0二. 填空题.1.在8259级连8系统中,从8259A旳INT引脚应与主8259A旳(IR2)相连2.若AX=621AH,SP=7580H,指令PUSH AX 执行后AX=(621AH),SP=(757EH)3.如果CPU同步接受中断祈求和总线祈求,则CPU先响应(总线祈求)4.计算机是通过(地址)、(数据)、(控制)总线把各个部件连接在一起,构成一种系统旳。

《计算机硬件技术基础》题集

《计算机硬件技术基础》题集一、选择题(每题2分,共20分)1.下列哪一项不是计算机硬件系统的基本组成部分?A. 运算器B. 控制器C. 存储器D. 操作系统2.下列关于CPU的描述中,哪一项是错误的?A. CPU是计算机的核心部件,负责执行程序指令。

B. CPU的性能直接决定了计算机的运行速度。

C. CPU主要由运算器和控制器组成。

D. CPU的位数是指它能够同时处理的二进制数的位数,目前常见的有32位和64位。

3.下列哪种存储器属于外部存储器?A. RAMB. ROMC. 硬盘D. 缓存4.下列哪种接口是目前主流计算机上常用的串行通信接口?A. PS/2B. USBC. VGA5.下列哪一项不是计算机总线的主要类型?A. 数据总线B. 地址总线C. 控制总线D. 电源总线6.下列关于BIOS的描述中,哪一项是正确的?A. BIOS是计算机启动时加载的第一个软件。

B. BIOS存储在计算机的内存中。

C. BIOS的主要功能是进行系统资源管理。

D. BIOS可以通过软件升级。

7.下列哪种类型的显示器是目前市场上主流的显示器?A. CRT显示器B. LCD显示器C. LED显示器D. PDP显示器8.下列关于计算机电源的描述中,哪一项是错误的?A. ATX电源是目前主流的计算机电源标准。

B. 计算机电源的主要功能是将交流电转换为直流电。

C. 电源的功率越大,计算机的性能就越好。

D. 电源的+12V输出主要用于为硬盘和光驱等设备供电。

9.下列哪一项不是衡量硬盘性能的主要指标?B. 转速C. 缓存大小D. 接口类型10.下列关于计算机主板的描述中,哪一项是错误的?A. 主板是计算机各种硬件设备的连接载体。

B. 主板上的芯片组决定了主板的主要性能。

C. 主板上的BIOS芯片用于存储计算机的基本输入输出程序。

D. 主板上的CMOS芯片用于存储计算机的系统时间、日期等信息,断电后信息会丢失。

二、填空题(每题2分,共20分)1.计算机硬件系统主要由______、、、输入设备和输出设备五大部分组成。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第八章习题参考答案8.1 什么是中断?采用中断技术有哪些好处?答:中断是指由CPU内/外部事件引起或由程序的预先安排,使CPU中断正在运行的正常程序(主程序),而转到为该内部/外部事件或预先安排的事件服务程序,待服务完毕,再返回被暂时中断的正常程序处继续执行正常程序的过程。

采用中断技术,可以使计算机方便地实现如下一些操作:(1)分时操作。

有了中断系统,CPU可以命令多个外部设备同时工作,CPU分时控制这些外设,大大提高了CPU的吞吐率。

(2)实现实时处理。

当计算机用于实时控制,系统要求计算机为它服务的时间是随机的,而中断系统中这种请求--响应模式正好迎合了实时系统的需求。

(3)故障处理。

计算机在运行过程中,往往会出现一些故障,如电源掉电、存储出错、运算溢出等。

有了中断系统,当出现上述情况时,CPU可以随时转去执行故障处理程序,自行处理故障而不必停机。

随着微型计算机的发展,中断系统不断增加新的功能,中断系统甚至可以实现计算机系统中软硬件资源的自动管理。

8.2 什么叫中断系统?它具备哪些功能?答:把能够实现中断全部功能的软件、硬件的总称称为中断系统。

不同计算机的中断系统,其具体实现可能不尽一样,但中断系统的基本功能是相同的。

中断系统的基本功能如下:1.能实现中断响应、中断处理(服务)、中断返回和中断屏蔽。

这是中断系统最基本的功能。

2.能实现中断优先级排队(管理)。

即当有多个中断源同时申请中断时,CPU如何能够优先响应最紧急的中断申请。

3.能实现中断嵌套。

即当CPU正在为优先级较低的中断源服务时,具有较高优先级的中断源提出中断申请,此时中断系统应当允许较高优先级的中断源中断较低优先级的中断源,待较高优先级的中断处理完成后,再接着处理较低优先级的中断,这种中断服务程序再被中断的过程称为中断嵌套。

8.3 何谓非屏蔽中断和可屏蔽中断?答:非屏蔽中断是指用户不能用软件屏蔽的中断。

它是通过8086的NMI引脚进入。

非屏蔽中断不受中断允许标志IF的影响,当NMI线上一旦有请求时,CPU便在执行完当前指令后,立即予以响应。

所以,这种中断通常用来处理系统的紧急事件和重大故障,如系统的掉电处理、内存或I/O总线的奇偶错误等。

可屏蔽中断是指用户可以用指令禁止和允许的中断。

它是来自CPU的INTR端的中断。

当CPU 收到可屏蔽中断请求信号时,是否予以响应取决于中断允许标志IF的状态。

若IF=1,则CPU在执行完当前指令后,响应中断请求;若IF=0,则禁止可屏蔽中断。

可屏蔽中断通常用于各种外部设备的中断。

微型计算机配置的外部设备一般有硬盘、软盘、键盘、显示器和打印机等。

这些外部设备通过8259A可编程中断控制器与CPU相连,8259A接收来自外设的中断请求,由8259A向CPU发出中断请求。

8.4 CPU在什么情况下才响应中断(可屏蔽)?答:一个可屏蔽中断若想得到CPU的响应,必须同时满足以下所有条件:首先,CPU应收到一个可靠的中断请求信号,且该中断请求信号应一直保持到它被响应为止。

其次,在中断请求的同时,没有更高级的请求信号发生。

即这个中断请求应该是当前申请中断的、且没有被屏蔽的、优先级最高的中断源。

第三,CPU内部应处在开中断(允许中断)状态。

对8086CPU,应设置IF=1。

第四,CPU至少要在当前指令执行完成时才可能响应中断。

事实上,CPU只在特定的时刻(当前指令周期最后一个总线周期的最后一个时钟周期)才采样有无中断申请。

第五,如果遇到CPU正在执行中断返回指令(IRET),或CPU正在对中断资源进行操作(如执行STI指令),则要在现行指令执行完后接着再执行一条其他指令,此后才能响应新的中断。

这么做的目的是为了隔离两个中断。

8.5 什么叫中断优先权(级)?有哪些解决中断优先权(级)的办法?答:大多数的处理机系统都是多中断源—单申请线的系统,即多个中断源共用同一条中断申请线向CPU申请中断。

因此首先要解决系统中有两个或两个以上中断源同时申请中断时CPU优先响应哪个中断源的中断申请问题,即让哪个中断源的中断申请优先通过唯一的中断申请线向CPU申请中断。

为此,提出了中断优先级的概念。

CPU总是首先响应当前申请中断的、最高优先权的请求。

软件查询中断源及优先级排队方法。

该方法的主要思想是:多个中断源的中断申请通过一个“或”逻辑后由同一引脚向CPU申请中断,同时在中断接口电路中设置一个中断请求锁存器,以保存各个中断源的中断申请。

CPU中断响应,在关闭中断、保护断点和标志寄存器内容后,转入系统唯一的、为所有中断源所共用的中断服务程序入口执行中断服务程序,在中断服务程序中用软件查询的办法查找中断源,从而将程序转向相应的中断服务程序。

显然,按照先查到的先服务的思想,软件查询的顺序就是中断优先级的顺序。

实现这种软件查询中断源及优先级排队方法所需的硬件接口逻辑非常简单,改变各中断源的优先级次序也非常方便,但缺点是软件查询所需的时间较长。

因此这种方法主要用于系统规模较小、对响应时间要求不太高的场合。

链式优先权排队逻辑。

多个中断源的中断申请通过一个“或”逻辑后由同一引脚向CPU申请中断,同时设置中断请求触发器以保存各个中断源的中断申请。

各中断源还需准备一个唯一标识该中断源的的标识码—中断矢量,已备CPU在响应中断时根据此标识码来判断中断的来源以及将要转入的中断服务程序入口。

来自CPU的中断响应信号INTA通过多个与门逐次向后传送,形成一个传送INTA信号的链条,称为菊花链。

每个中断源的中断优先级由它们在链条中的位置来决定。

处于链首的中断源具有最高的优先级,链尾中断源的优先级最低。

在当前申请中断的中断源中,只有收到有效INTA信号的中断源,才有资格打开三态缓冲器向数据总线释放其中断矢量。

处在链条前端的中断源,可以中断处于链条后端正在进行服务的中断源。

链式优先权排队逻辑电路比较简单,中断响应速度快(只取决于门电路的延迟时间),但随着中断源个数的增加链条的长度也随之增加,中断源个数过多时也影响中断响应速度并且电路也显庞大,此外,调整中断源的优先级次序也比较麻烦。

编码器和比较器优先级排队逻辑。

具有中断请求寄存、中断屏蔽、中断嵌套、自动对中断源进行编码并输出中断矢量等功能。

编码器和比较器优先级排队逻辑功能齐全、中断响应速度较快,但硬件比较复杂。

8.6 中断处理过程一般包括哪些步骤?中断处理过程主要包括中断申请、中断响应、中断源识别、中断服务和中断返回等几个阶段。

图8-3示出了中断处理的一般过程。

主程序中断服务程序8.7 什么是中断类型号?简述其作用。

答:中断类型号(码)是系统为每个中断源分配的、唯一标识该中断源的编码。

当一个中断被CPU 所响应时,中断逻辑应将该中断的中断类型码(中断向量)自动送给CPU ,CPU 根据该中断类型号根据一定方法找到相应的该中断源的中断服务程序的入口地址,并将程序转向中断服务程序。

8.8 什么是中断响应周期?简述在中断响应周期中CPU 和8259A 一般需要完成的工作。

答:CPU 只有在响应外部可屏蔽中断时,才执行2个连续的中断响应周期,其目的是:第1个中断响应周期,外部中断逻辑准备中断类型码,此时CPU 使数据总线AD 0-AD 7浮空,第2个响应周期,CPU 通过数据总线AD 0-AD 7接收中断类型号,得到中断向量表地址。

8.9 8259A 的主要功能是什么?内部主要的有哪些寄存器?分别完成什么功能?答:Intel8259A 是一片可编程中断控制器集成电路芯片。

可编程是指用户可以用软件编程的办法来设定芯片的工作环境和工作方式,使之芯片适应于各种应用需求。

一片8259A 可以管理8级中断,多片8259A 级联可使中断最大扩展至64级,每一级中断都可以屏蔽或允许,8259A 在中断响应周期,可提供相应的中断类型号,从而迅速转至中断服务程序,8259A 设计有多种工作方式,可以通过编程来选择,以适应不同的应用场合。

内部寄存器:中断清求寄存器IRRIRR (Interrupt Request Register )是与外部接口的中断请求线相连的寄存器,请求中断处理的外部中断源通过IR 0-IR 7向8259A 申请中断,并把中断请求信号锁存在中断请求寄存器中。

中断屏蔽寄存器IMRIMR (Interrupt Mask Register )是一个8位寄存器,用来设置中断请求的屏蔽信息。

当IMR 中第i 位被屏蔽时(即IMR i =1),禁止IR i 发出的中断请求信号。

中断服务寄存器ISR(Interrupt Service Register)用于存放当前正在进行处理的中断源。

ISR的置位是在中断响应周期,由优先权电路(PR)根据IRR中各申请中断位的优先级别和IMR中屏蔽字的状态,选取允许中断的最高优先级请求位,选通到ISR中。

当中断处理完毕,ISR的复位由中断结束方式决定。

初始化命令字(ICW1-ICW4)寄存器和操作命令字OCW1-OCW3寄存器。

8.10 简述8086CPU的中断结构及中断处理过程。

答:8086具有强有力的中断系统,可以处理256种不同的中断。

如果将这些中断进行分类,则可以分为两大类:外部中断和内部中断。

外部中断是由外部硬件的请求产生的中断,所以又称为硬件中断。

内部中断是由指令的执行或者软件对标志寄存器中某个标志的设置产生的中断,所以又称为软件中断。

8086CPU响应中断的处理过程如图8-25所示。

从图中可以看出,对于类别不同的中断,CPU的响应次序是不同的。

CPU首先响应内部中断,其次是非屏蔽中断和可屏蔽中断,最后才响应单步中断。

CPU只有在响应外部可屏蔽中断时,才执行2个连续的中断响应周期,其目的是:第1个中断响应周期,外部中断逻辑准备中断类型码,此时使数据总线AD0-AD7浮空,第2个响应周期,CPU通过数据总线AD0-AD7接收中断类型号,得到中断向量表地址。

对于其他类别的中断,由于其类型号是固定的或由指令的操作数指定,故不经过这一步骤。

以下步骤和操作是各类中断共有的:1.执行—个总线写周期,将标志寄存器的内容压入堆栈。

2.保存单步标志。

将标志寄存器中IF标志和TF标志置0,从而禁止在中断响应过程中其他可屏蔽中断进入,禁止单步中断。

3.执行2个总线写周期。

在这2个写周期内,分别将CS和IP的内容压入堆栈。

4.执行一个总线读周期。

在这个周期中,从向量地址的前两个字节中读取中断处理程序入口地址的偏移量送IP寄存器。

5.执行一个总线读周期。

在这个周期中,从向量地址的后两个字节中读中断处理程序段基址送CS寄存器。

6.以CS:IP的内容所决定的地址为入口地址,转向中断服务程序。

8.11 8086的中断源分哪几类?其优先顺序如何?答:8086具有强有力的中断系统,可以处理256种不同的中断。